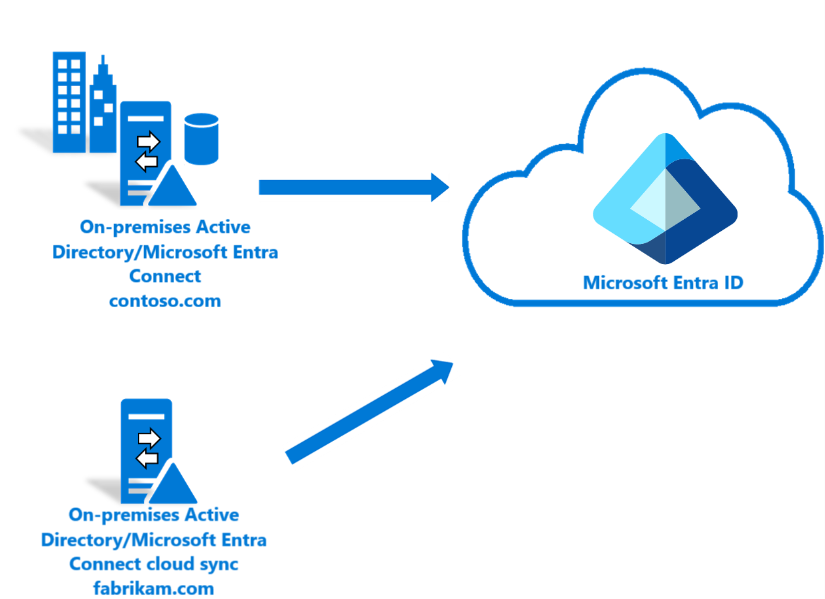

Zintegrować istniejący las oraz nowy las z jednym tenantem Microsoft Entra

Ten samouczek przeprowadzi Cię przez proces dodawania synchronizacji z chmurą do istniejącego środowiska tożsamości hybrydowej.

Możesz użyć środowiska utworzonego w tym samouczku na potrzeby testowania lub zapoznania się z działaniem tożsamości hybrydowej.

W tym scenariuszu istnieje istniejący las, który jest synchronizowany przy użyciu Microsoft Entra Connect Sync z dzierżawą Microsoft Entra. Masz nowy las, który chcesz zsynchronizować z tym samym tenantem Microsoft Entra. Skonfigurujesz synchronizację danych w chmurze dla nowego lasu.

Wymagania wstępne

W portalu administracyjnym Microsoft Entra

- Utwórz wyłącznie chmurowe konto administratora tożsamości hybrydowej w dzierżawie Microsoft Entra. W ten sposób można zarządzać konfiguracją dzierżawy w przypadku, gdy usługi lokalne zawiodą lub staną się niedostępne. Dowiedz się, jak dodać konto administratora tożsamości hybrydowej dostępne tylko w chmurze. Wykonanie tego kroku ma kluczowe znaczenie, aby zapobiec zablokowaniu w swojej dzierżawie.

- Dodaj jedną lub więcej niestandardowych nazw domen do dzierżawy Microsoft Entra. Użytkownicy mogą zalogować się przy użyciu jednej z tych nazw domen.

W Twoim środowisku lokalnym

Zidentyfikuj serwer hosta przyłączony do domeny z systemem Windows Server 2012 R2 lub nowszym z co najmniej 4 GB pamięci RAM i środowiska uruchomieniowego .NET 4.7.1+

Jeśli między serwerami a usługą identyfikatora Microsoft Entra znajduje się zapora, skonfiguruj następujące elementy:

Upewnij się, że agenci mogą wysyłać żądania wychodzące do identyfikatora Entra firmy Microsoft na następujących portach:

Numer portu Zastosowanie 80 Pobiera listy odwołania certyfikatów (CRL) podczas weryfikowania certyfikatu TLS/SSL 443 Zajmuje się całą komunikacją wychodzącą związaną z usługą 8080 (opcjonalnie) Agenci zgłaszają swój stan co 10 minut przez port 8080, jeśli port 443 jest niedostępny. Ten stan jest wyświetlany w portalu. Jeśli reguły zapory są stosowane w zależności od użytkowników generujących ruch, otwórz te porty dla ruchu przychodzącego z usług systemu Windows działających jako usługi sieciowe.

Jeśli zapora lub serwer proxy umożliwia określenie bezpiecznych sufiksów, dodaj połączenia do *.msappproxy.net i *.servicebus.windows.net. Jeśli nie, zezwól na dostęp do zakresów adresów IP centrum danych platformy Azure, które są aktualizowane co tydzień.

Agenci muszą mieć dostęp do login.windows.net i login.microsoftonline.com na potrzeby rejestracji początkowej. Otwórz zaporę także dla tych adresów URL.

W celu weryfikacji certyfikatu odblokuj następujące adresy URL: mscrl.microsoft.com:80, crl.microsoft.com:80, ocsp.msocsp.com:80 i www.microsoft.com:80. Ponieważ te adresy URL są używane do weryfikacji certyfikatów z innymi produktami firmy Microsoft, te adresy URL mogą już zostać odblokowane.

Zainstaluj agenta aprowizacji Microsoft Entra

Jeśli korzystasz z samouczka dotyczącego podstawowego środowiska AD i Azure, to będzie DC1. Aby zainstalować agenta, wykonaj następujące kroki:

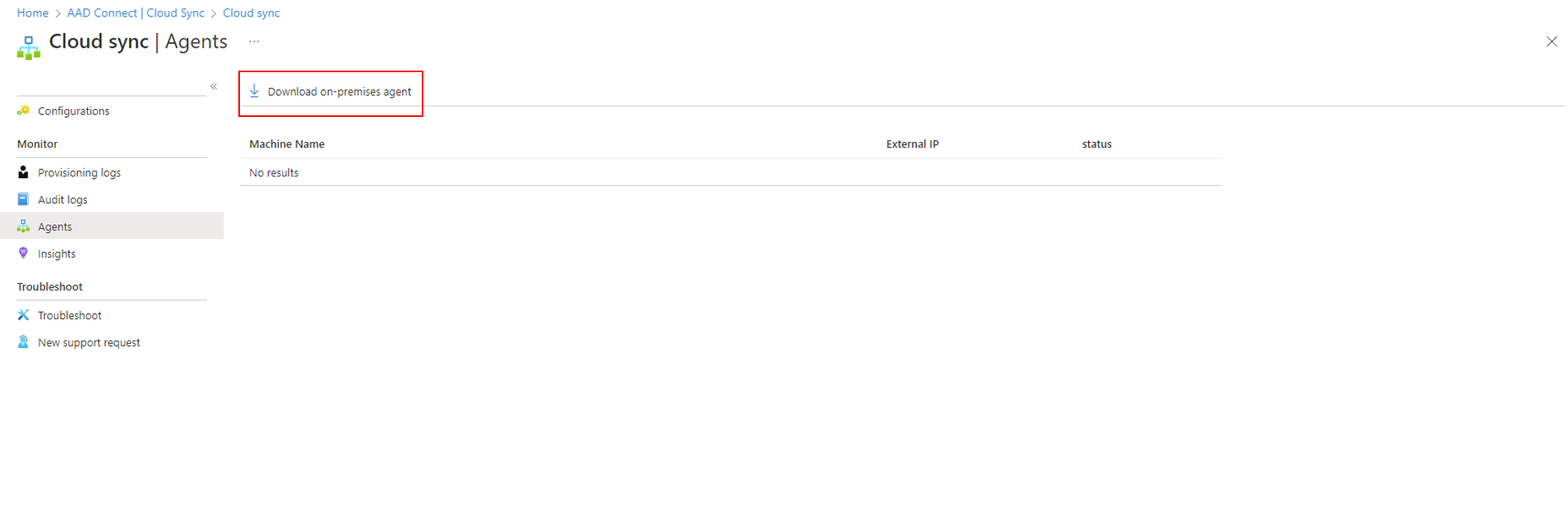

W witrynie Azure Portal wybierz pozycję Microsoft Entra ID.

W okienku po lewej stronie wybierz pozycję Microsoft Entra Connect, a następnie wybierz pozycję Cloud Sync.

W okienku po lewej stronie wybierz pozycję Agenci.

Wybierz opcję Pobierz agenta lokalnego, a następnie wybierz opcję Zaakceptuj warunki oraz pobierz.

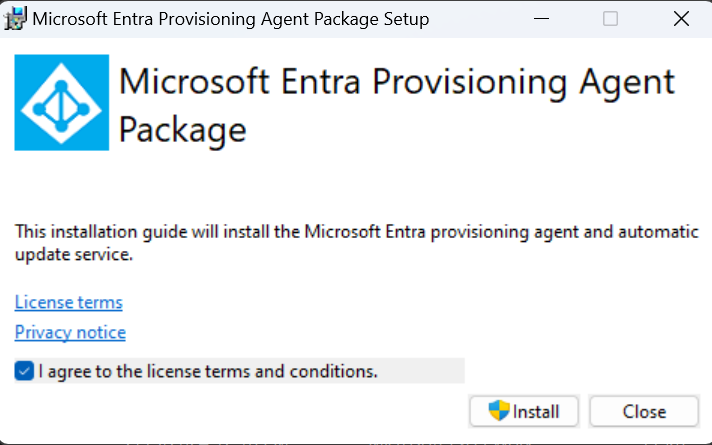

Po pobraniu pakietu agenta aprowizowania Microsoft Entra Connect uruchom plik instalacyjny AADConnectProvisioningAgentSetup.exe z folderu Pobrane.

Uwaga

Podczas instalacji chmury dla instytucji rządowych USA użyj AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment. Aby uzyskać więcej informacji, zobacz Zainstaluj agenta w Chmurze Rządowej USA.

Na wyświetlonym ekranie zaznacz pole wyboru Wyrażam zgodę na postanowienia licencyjne, a następnie wybierz pozycję Zainstaluj.

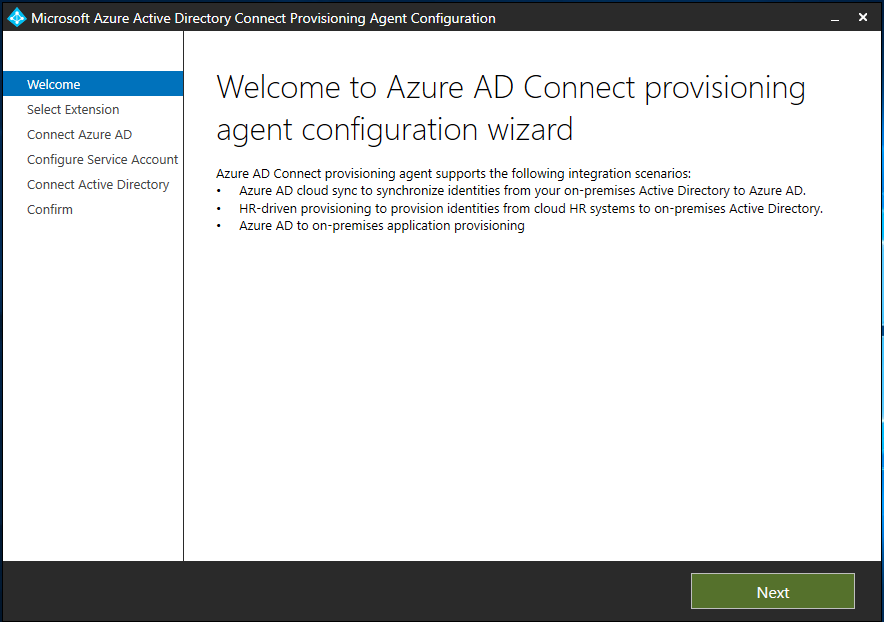

Po zakończeniu instalacji kreator konfiguracji zostanie otwarty. Wybierz przycisk Dalej , aby rozpocząć konfigurację.

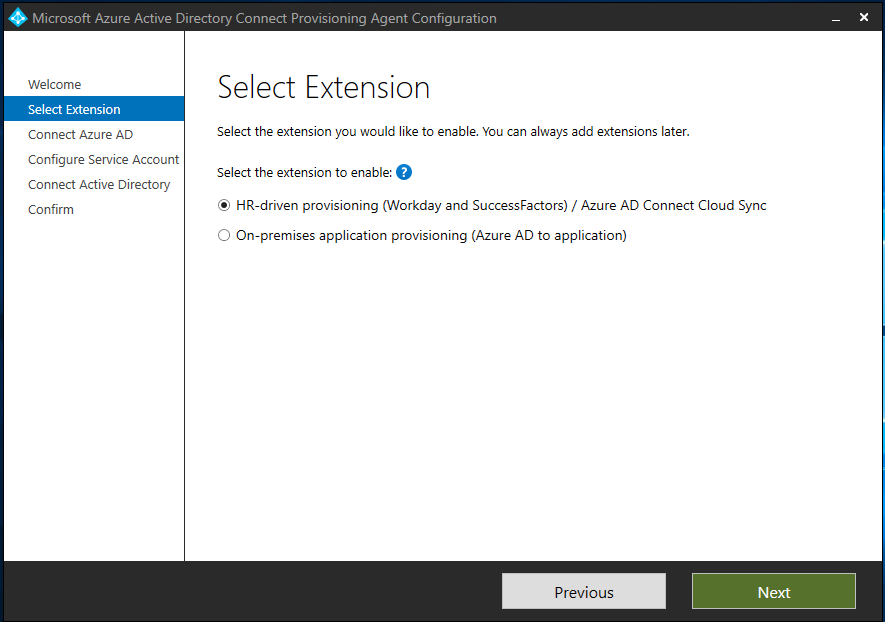

Na ekranie Wybierz rozszerzenie wybierz Aprowizowanie oparte na HR (Workday i SuccessFactors) / Azure AD Connect Cloud Sync, a następnie wybierz pozycję Dalej.

Uwaga

Jeśli zainstalujesz agenta aprowizacji do użycia z usługą Microsoft Entra Aprowizowanie aplikacji lokalnych, wybierz pozycję Aprowizowanie aplikacji lokalnych (Microsoft Entra ID do aplikacji).

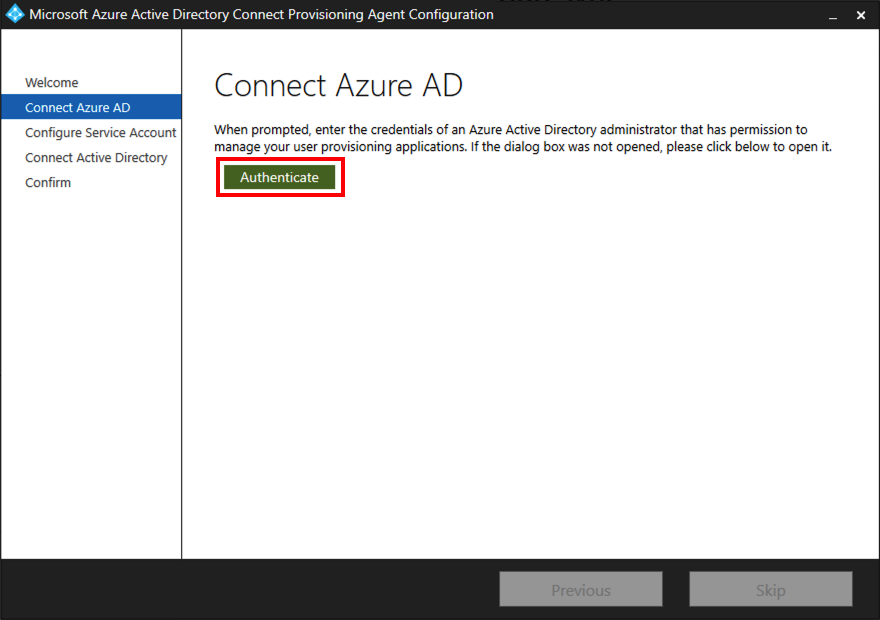

Zaloguj się przy użyciu konta z co najmniej rolą Administrator tożsamości hybrydowej. Jeśli włączono ulepszone zabezpieczenia programu Internet Explorer, blokuje logowanie. Jeśli tak, zamknij instalację, wyłącz rozszerzone zabezpieczenia programu Internet Exploreri uruchom ponownie instalację pakietu agenta aprowizacji Microsoft Entra Connect.

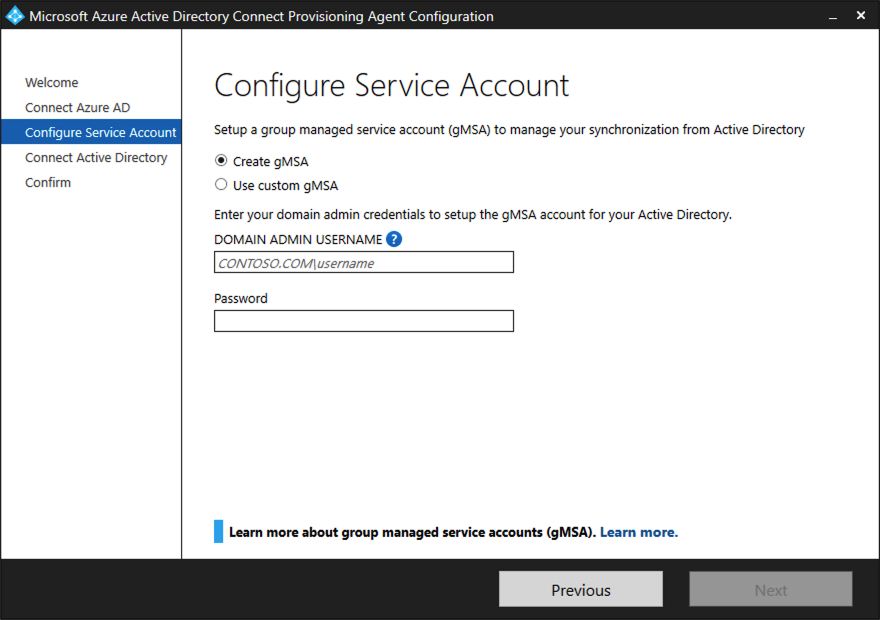

Na ekranie Konfigurowanie konta usługi wybierz konto usługi zarządzane przez grupę (gMSA). To konto służy do uruchamiania usługi agenta. Jeśli konto usługi zarządzanej jest już skonfigurowane w domenie przez innego agenta i instalujesz drugiego agenta, wybierz Utwórz konto usługi gMSA. System wykrywa istniejące konto i dodaje wymagane uprawnienia dla nowego agenta do korzystania z konta usługi gMSA. Po wyświetleniu monitu wybierz jedną z dwóch opcji:

-

Utwórz gMSA: Pozwól agentowi stworzyć provAgentgMSA$ konto zarządzanej usługi dla Ciebie. Konto usługi zarządzane przez grupę (na przykład

CONTOSO\provAgentgMSA$) jest tworzone w tej samej domenie usługi Active Directory, w której jest przyłączony serwer hosta. Aby użyć tej opcji, wprowadź poświadczenia administratora domeny usługi Active Directory (zalecane). - Użyj niestandardowego gMSA: Należy podać nazwę zarządzanego konta usługi utworzonego ręcznie dla tego zadania.

-

Utwórz gMSA: Pozwól agentowi stworzyć provAgentgMSA$ konto zarządzanej usługi dla Ciebie. Konto usługi zarządzane przez grupę (na przykład

Aby kontynuować, kliknij przycisk Dalej.

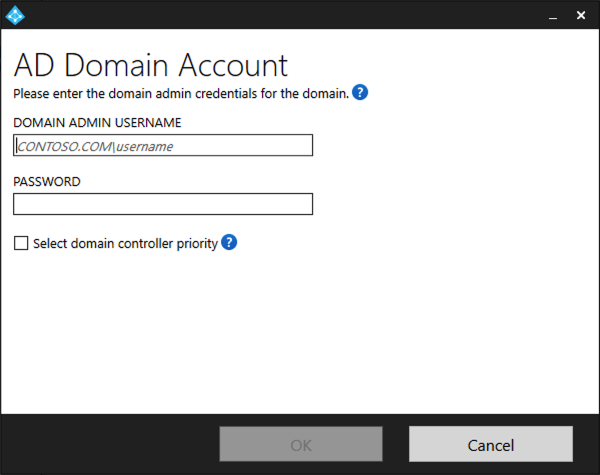

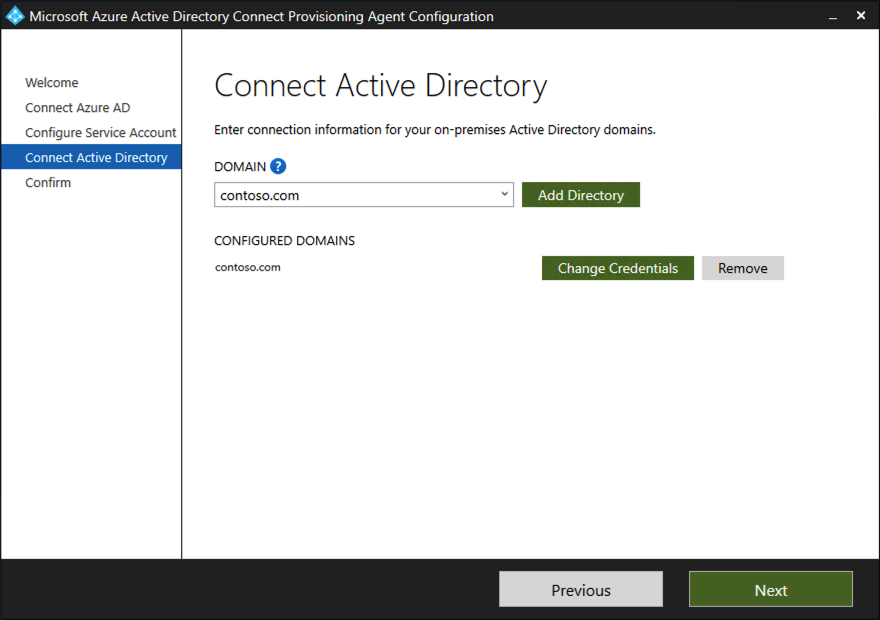

Na ekranie Łączenie usługi Active Directory , jeśli nazwa domeny jest wyświetlana w obszarze Skonfigurowane domeny, przejdź do następnego kroku. W przeciwnym razie wprowadź nazwę domeny usługi Active Directory i wybierz pozycję Dodaj katalog.

Zaloguj się przy użyciu konta administratora domeny usługi Active Directory. Konto administratora domeny nie powinno mieć wygasłego hasła. Jeśli hasło wygasło lub zmienia się podczas instalacji agenta, skonfiguruj ponownie agenta przy użyciu nowych poświadczeń. Ta operacja dodaje katalog lokalnej infrastruktury. Wybierz OK, a następnie wybierz Dalej, aby kontynuować.

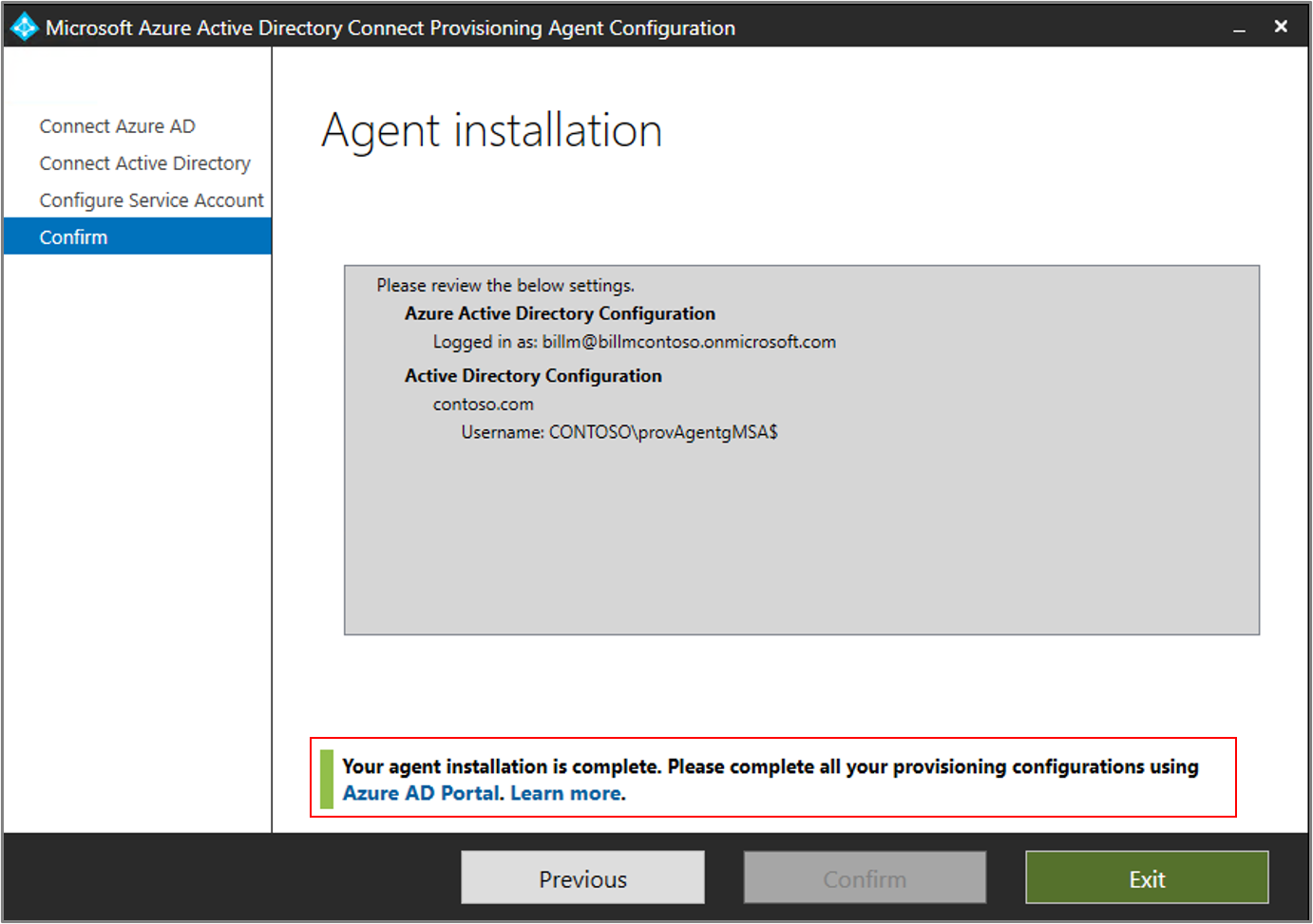

Poniższy zrzut ekranu przedstawia przykład domeny skonfigurowanej dla contoso.com. Wybierz przycisk Dalej, aby kontynuować.

Na ekranie Konfiguracja ukończona wybierz pozycję Potwierdź. Ta operacja rejestruje i uruchamia ponownie agenta.

Po zakończeniu operacji zostanie wyświetlone powiadomienie o pomyślnym zweryfikowaniu konfiguracji agenta. Wybierz pozycję Zakończ.

Jeśli ekran początkowy nadal jest wyświetlany, wybierz pozycję Zamknij.

Weryfikowanie instalacji agenta

Weryfikacja agenta odbywa się w witrynie Azure Portal i na serwerze lokalnym z uruchomionym agentem.

Zweryfikuj agenta w portalu Azure

Aby sprawdzić, czy identyfikator Entra firmy Microsoft rejestruje agenta, wykonaj następujące kroki:

Zaloguj się w witrynie Azure Portal.

Wybierz Microsoft Entra ID.

Wybierz pozycję Microsoft Entra Connect, a następnie wybierz pozycję Cloud Sync.

Na stronie Cloud Sync zobaczysz zainstalowanych agentów. Sprawdź, czy agent się pojawia i czy stan to zdrowy.

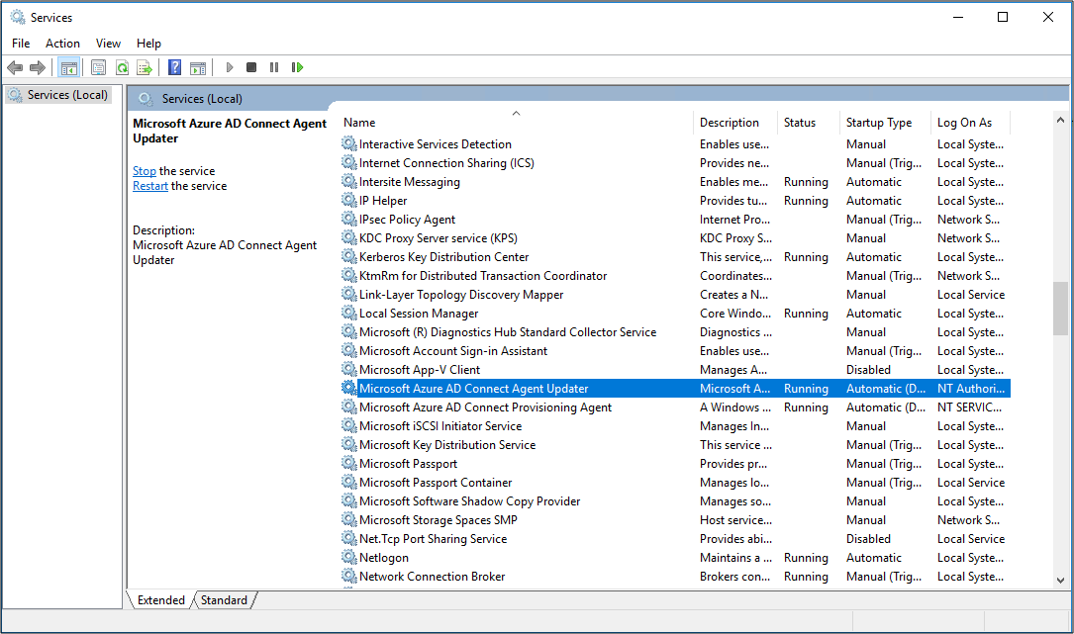

Weryfikowanie agenta na serwerze lokalnym

Aby sprawdzić, czy agent jest uruchomiony, wykonaj następujące kroki:

Zaloguj się na serwerze przy użyciu konta administratora.

Przejdź do Services. Możesz również użyć Start/Run/Services.msc, aby uzyskać do niego dostęp.

W obszarze Servicesupewnij się, że Microsoft Entra Connect Agent Updater i Microsoft Entra Connect Provisioning Agent są obecne i że stan to Uruchomione.

Sprawdź wersję agenta aprowizacji

Aby sprawdzić wersję uruchomionego agenta, wykonaj następujące kroki:

- Przejdź do C:\Program Files\Microsoft Azure AD Connect Provisioning Agent.

- Kliknij prawym przyciskiem myszy AADConnectProvisioningAgent.exe i wybierz pozycję właściwości .

- Wybierz kartę Szczegóły. Numer wersji jest wyświetlany obok wersji produktu.

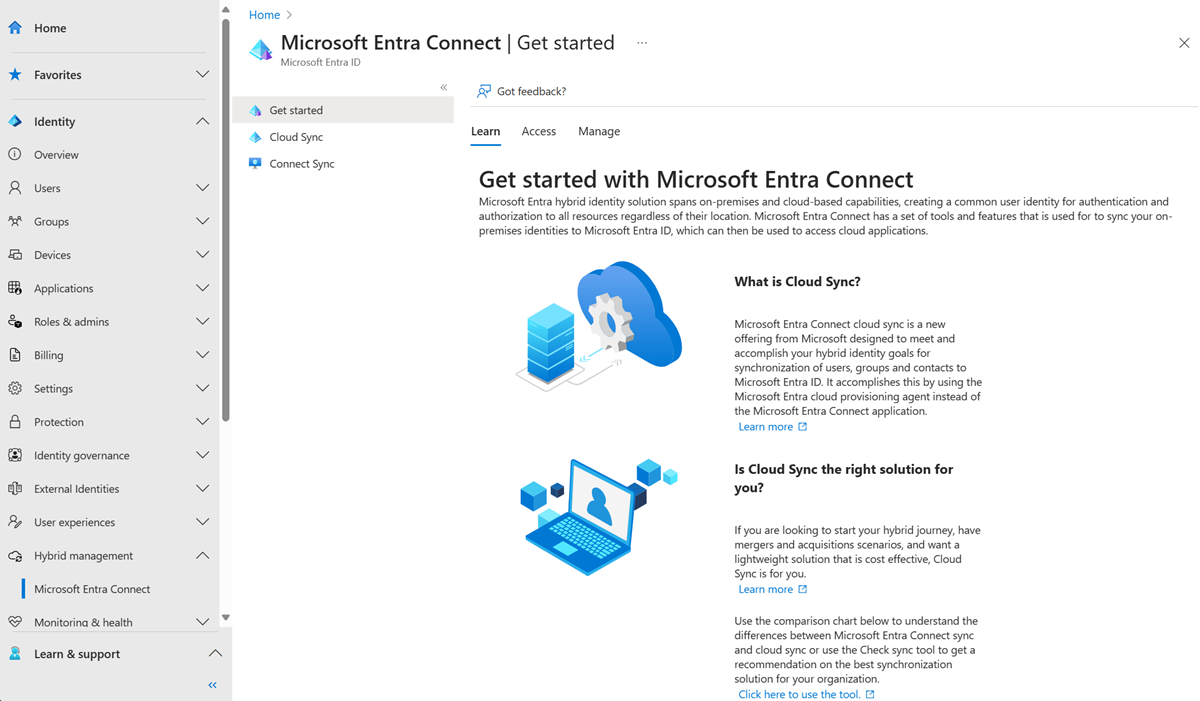

Konfigurowanie usługi Microsoft Entra Cloud Sync

Aby skonfigurować aprowizację, wykonaj następujące kroki:

Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej administrator tożsamości hybrydowej.

Przejdź do Identity>Zarządzanie hybrydowe>Microsoft Entra Connect>Cloud Sync.

- Wybierz nową konfigurację

- Na ekranie konfiguracji wprowadź wiadomość e-mail z powiadomieniem, przenieś selektor do pozycji Włącz i wybierz pozycję Zapisz.

- Stan konfiguracji powinien być teraz w dobrej kondycji.

Weryfikacja utworzenia użytkowników i przebiegu synchronizacji

Teraz sprawdzisz, czy użytkownicy, których mieliśmy w naszym katalogu lokalnym, zostali zsynchronizowani i teraz istnieją w środowisku dzierżawy Microsoft Entra. Ukończenie tego procesu może potrwać kilka godzin. Aby sprawdzić, czy użytkownicy są zsynchronizowani, wykonaj następujące czynności:

- Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej administrator tożsamości hybrydowej.

- Przejdź do Tożsamość>Użytkownicy.

- Zweryfikuj, czy widzisz nowych użytkowników w naszej dzierżawie.

Testowanie logowania się przy użyciu jednego z kont użytkowników

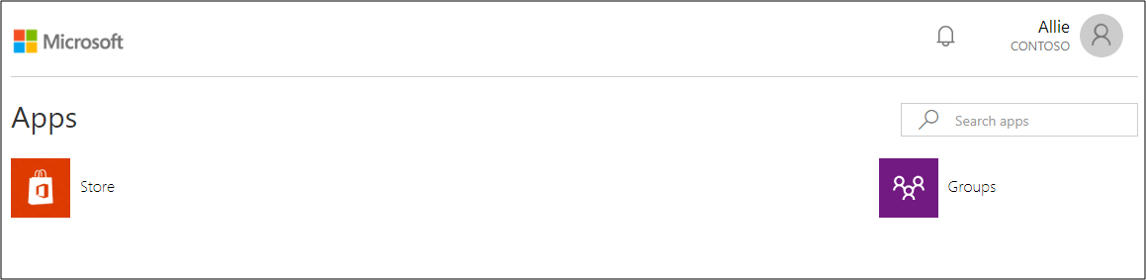

Przejdź do https://myapps.microsoft.com

Zaloguj się przy użyciu konta użytkownika utworzonego w naszym nowym obszarze roboczym. Musisz zalogować się przy użyciu następującego formatu: (user@domain.onmicrosoft.com). Użyj tego samego hasła, za pomocą którego użytkownik loguje się lokalnie.

Teraz pomyślnie skonfigurowano środowisko tożsamości hybrydowej, którego można użyć do testowania i zapoznania się z ofertą platformy Azure.