Odnajdywanie obszaru głównego dla aplikacji

Odkrywanie domeny głównej (HRD) umożliwia Microsoft Entra ID zidentyfikowanie odpowiedniego dostawcy tożsamości (IDP) w celu uwierzytelniania użytkownika. Gdy użytkownicy logują się do dzierżawy Microsoft Entra, aby uzyskać dostęp do zasobu lub wspólnej strony logowania, wprowadzają nazwę użytkownika (UPN). Identyfikator Entra firmy Microsoft używa tych informacji do określenia prawidłowej lokalizacji logowania.

Użytkownicy są kierowani do jednego z następujących dostawców tożsamości na potrzeby uwierzytelniania:

- Macierzysty tenant użytkownika (który może być taki sam jak tenant zasobów).

- Konto Microsoft, jeśli użytkownik jest gościem w dzierżawie zasobów przy użyciu konta konsumenta.

- Lokalny dostawca tożsamości, taki jak Active Directory Federation Services (ADFS).

- Inny dostawca tożsamości sfederował się z dzierżawą Microsoft Entra.

Automatyczne przyspieszanie

Organizacje mogą konfigurować domeny w dzierżawie firmy Microsoft Entra w celu federacji z innym dostawcą tożsamości, takim jak ADFS, na potrzeby uwierzytelniania użytkowników. Gdy użytkownicy logują się do aplikacji, początkowo widzą stronę logowania firmy Microsoft Entra. Jeśli należą do domeny federacyjnej, są przekierowywane do strony logowania IdP dla tej domeny. Administratorzy mogą chcieć pominąć początkową stronę identyfikatora Entra firmy Microsoft dla określonych aplikacji, czyli proces znany jako "automatyczne przyspieszanie logowania".

Firma Microsoft odradza konfigurowanie automatycznego przyspieszania, gdyż może to utrudniać wykorzystanie silniejszych metod uwierzytelniania, takich jak FIDO, oraz współpracę. Aby uzyskać więcej informacji, zobacz Włącz logowanie kluczem bezpieczeństwa bez hasła. Aby dowiedzieć się, jak zapobiec automatycznemu przyspieszaniu procesu logowania, zobacz Wyłącz automatyczne przyspieszanie logowania.

Automatyczne przyspieszanie może usprawnić logowanie dla użytkowników z innym federacyjnym dostawcą tożsamości. Można ją skonfigurować dla poszczególnych aplikacji. Aby dowiedzieć się, jak wymusić automatyczne przyspieszenie przy użyciu HRD, zobacz Konfigurowanie automatycznego przyspieszenia.

Uwaga

Konfigurowanie aplikacji na potrzeby automatycznego przyspieszania uniemożliwia użytkownikom logowanie się przy użyciu poświadczeń zarządzanych (takich jak FIDO) i użytkowników-gości. Przekierowywanie użytkowników do zewnętrznego dostawcy tożsamości w celu uwierzytelnienia omija stronę logowania Microsoft Entra, uniemożliwiając użytkownikom-gościom dostęp do innych dzierżaw lub zewnętrznych dostawców tożsamości, takich jak konta Microsoft.

Kontroluj automatyczne przekierowanie do federacyjnego dostawcy tożsamości na trzy sposoby:

- Użyj wskazówki dotyczącej domeny dla żądań uwierzytelniania dla aplikacji.

- Skonfiguruj zasady HRD, aby wymusić automatyczne przyspieszanie.

- Skonfiguruj zasady HRD, aby ignorować wskazówki dotyczące domeny dla określonych aplikacji lub domen.

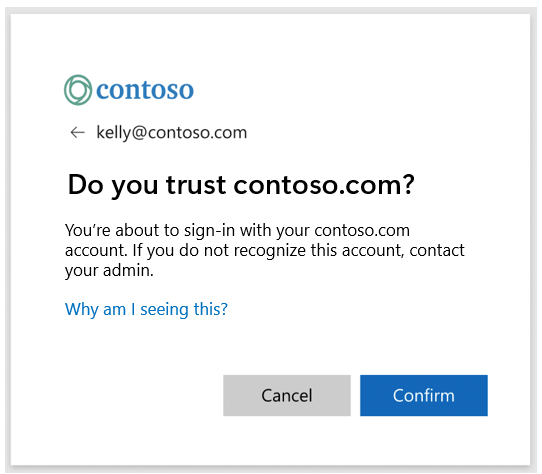

Okno dialogowe potwierdzenia domeny

Od kwietnia 2023 r. organizacje korzystające z automatycznego przyspieszania lub linków inteligentnych mogą napotkać nowy ekran w interfejsie użytkownika logowania o nazwie Okno dialogowe potwierdzenia domeny. Ten ekran jest częścią wysiłków firmy Microsoft w zakresie wzmacniania zabezpieczeń i wymaga od użytkowników potwierdzenia domeny dzierżawy, do której się logują.

Co należy zrobić

Po wyświetleniu okna dialogowego Potwierdzenia domeny:

-

Sprawdźdomeny: sprawdź, czy nazwa domeny na ekranie jest zgodna z organizacją, do której zamierzasz się zalogować, na przykład

contoso.com.- Jeśli rozpoznasz domenę, wybierz pozycję Potwierdź aby kontynuować.

- Jeśli nie rozpoznaszdomeny, anuluj proces logowania i skontaktuj się z administratorem IT w celu uzyskania pomocy.

Składniki okna dialogowego potwierdzenia domeny

Poniższy zrzut ekranu przedstawia przykład tego, jak może wyglądać okno dialogowe potwierdzenia domeny:

Identyfikator w górnej części okna dialogowego kelly@contoso.com, reprezentuje identyfikator używany do logowania. Domena dzierżawy wymieniona w nagłówku okna dialogowego i podgłówce wyświetla domenę dzierżawy głównej konta.

To okno dialogowe może nie być wyświetlane dla każdego wystąpienia automatycznego przyspieszania lub linków inteligentnych. Mogą wystąpić częste okna dialogowe z potwierdzeniem domeny, jeśli twoja organizacja usuwa pliki cookie zgodnie z zasadami przeglądarki. Okno dialogowe potwierdzenia domeny nie powinno powodować awarii aplikacji, ponieważ Entra ID firmy Microsoft zarządza przepływem automatycznego przyspieszania logowania.

Wskazówki dotyczące domeny

Wskazówki dotyczące domeny to dyrektywy w żądaniach uwierzytelniania z aplikacji, które mogą przyspieszyć dostęp użytkowników do strony logowania ich federacyjnego dostawcy tożsamości. Aplikacje wielodostępne mogą używać ich do kierowania użytkowników do strony logowania firmy Microsoft Entra dla swojej dzierżawy.

Na przykład "largeapp.com" może zezwolić na dostęp za pośrednictwem niestandardowego adresu URL "contoso.largeapp.com" i dołączyć wskazówkę domeny do contoso.com w żądaniu uwierzytelniania.

Składnia wskazówek dotyczących domeny różni się w zależności od protokołu:

-

WS-Federation:

whrparametr ciągu zapytania, na przykładwhr=contoso.com. -

SAML: żądanie uwierzytelniania SAML z wskazówką domeny lub

whr=contoso.com. -

openID Connect:

domain_hintparametr ciągu zapytania, na przykładdomain_hint=contoso.com.

Microsoft Entra ID przekierowuje logowanie do skonfigurowanego dostawcy tożsamości dla domeny, jeśli oba z następujących przypadków są spełnione:

- Wskazówka dotycząca domeny jest zawarta w żądaniu uwierzytelniania.

- Dzierżawca jest zintegrowany z tą domeną.

Jeśli wskazówka domeny nie odwołuje się do zweryfikowanej domeny federacyjnej, można ją zignorować.

Uwaga

Wskazówka dotycząca domeny w żądaniu uwierzytelniania zastępuje automatyczne przyspieszenie ustawione dla aplikacji w polityce HRD.

Polityka HRD dotycząca automatycznego przyspieszania

Niektóre aplikacje nie zezwalają na konfigurację żądań uwierzytelniania. W takich przypadkach nie można użyć wskazówek dotyczących domeny do kontroli automatycznego przyspieszenia. Użyj polityki Home Realm Discovery do skonfigurowania automatycznego przyspieszania.

Zasady HRD, aby zapobiec automatycznemu przyspieszaniu

Niektóre aplikacje firmy Microsoft i SaaS automatycznie zawierają wskazówki dotyczące domeny, które mogą zakłócać wdrażanie poświadczeń zarządzanych, takich jak FIDO. Użyj zasad "Home Realm Discovery" , aby zignorować wskazówki dotyczące domeny z niektórych domen lub aplikacji podczas wdrażania zarządzanych poświadczeń.

Włącz bezpośrednie uwierzytelnianie ROPC użytkowników federacyjnych dla starszych aplikacji

Najlepszym rozwiązaniem jest, aby aplikacje korzystały z bibliotek Firmy Microsoft Entra i logowania interakcyjnego do uwierzytelniania użytkowników. Starsze aplikacje korzystające z dotacji ROPC (Resource Owner Password Credentials) mogą przesyłać poświadczenia bezpośrednio do identyfikatora Entra firmy Microsoft bez znajomości federacji. Nie wykonują HRD ani nie wchodzą w interakcję z właściwym federacyjnym punktem końcowym. Za pomocą zasad odnajdywania domeny głównej można włączyć określone starsze aplikacje w celu bezpośredniego uwierzytelniania z Microsoft Entra ID. Ta opcja działa, pod warunkiem, że włączono synchronizację skrótów haseł.

Ważne

Włącz uwierzytelnianie bezpośrednie tylko wtedy, gdy synchronizacja skrótów haseł jest aktywna i gdy można uwierzytelnić aplikację bez stosowania lokalnych zasad IdP (dostawcy tożsamości). Jeśli synchronizacja skrótów haseł lub synchronizacja katalogów z programem AD Connect jest wyłączona, usuń te zasady, aby zapobiec bezpośredniemu uwierzytelnieniu przy użyciu nieaktualnych skrótów haseł.

Ustawianie zasad HRD

Aby ustawić politykę HRD dla aplikacji w celu automatycznego przyspieszenia logowania federacyjnego lub dla aplikacji bezpośrednio opartych na chmurze:

- Utwórz zasady HRD.

- Znajdź jednostkę usługi, aby dołączyć zasady.

- Dołącz zasady do jednostki usługi.

Zasady wchodzą w życie dla określonej aplikacji po ich dołączeniu do głównego elementu usługi. Tylko jedna zasada HRD może być aktywna w jednostce usługi w danym momencie. Użyj poleceń cmdlet programu PowerShell programu Microsoft Graph, aby utworzyć zasady HRD i zarządzać nimi.

Przykładowa definicja zasad HRD:

{

"HomeRealmDiscoveryPolicy": {

"AccelerateToFederatedDomain": true,

"PreferredDomain": "federated.example.edu",

"AllowCloudPasswordValidation": false

}

}

- AccelerateToFederatedDomain: opcjonalne. Jeśli wartość to false, ta zasada nie wpływa na automatyczne przyspieszanie. Jeśli to prawda i istnieje jedna zweryfikowana domena federacyjna, użytkownicy są kierowani do federacyjnego dostawcy tożsamości. Jeśli istnieje wiele domen, określ PreferredDomain.

- PreferredDomain: opcjonalne. Wskazuje domenę przyspieszania. Pomiń, jeśli istnieje tylko jedna domena federacyjna. Jeśli pominięto wiele domen, zasady nie mają wpływu.

- AllowCloudPasswordValidation: opcjonalne. Jeśli wartość true, zezwala na uwierzytelnianie użytkowników federacyjnych za pośrednictwem poświadczeń nazwy użytkownika/hasła bezpośrednio do punktu końcowego tokenu entra firmy Microsoft, co wymaga synchronizacji skrótów haseł.

Dodatkowe opcje HRD na poziomie najemcy:

- AlternateIdLogin: Opcjonalne. Włącza AlternateLoginID do logowania za pomocą adresu e-mail zamiast nazwy UPN na stronie logowania Microsoft Entra. Polega na tym, że użytkownicy nie są automatycznie przekierowywani do federacyjnego dostawcy tożsamości.

- DomainHintPolicy: opcjonalny złożony obiekt, który uniemożliwia automatyczne przyspieszanie użytkowników do domen federacyjnych. Upewnia się, że aplikacje wysyłające sugestie domenowe nie blokują logowania przy użyciu poświadczeń zarządzanych w chmurze.

Priorytet i ocena zasad HRD

Zasady HRD można przypisać do organizacji i jednostek usługi, co pozwala na stosowanie wielu zasad do aplikacji. Identyfikator entra firmy Microsoft określa pierwszeństwo przy użyciu następujących reguł:

- Jeśli jest obecna wskazówka domeny, polityka HRD najemcy sprawdza, czy wskazówki domeny powinny być ignorowane. Jeśli jest to dozwolone, stosowane jest zachowanie wskazówek dotyczących domeny.

- Jeśli polityka jest jawnie przypisana do głównego obiektu usługi, jest wymuszana.

- Jeśli nie istnieje żadna wskazówka domeny ani zasada podmiotu usługi, wymuszana jest zasada przypisana do organizacji nadrzędnej.

- Jeśli nie przypisano żadnych wskazówek dotyczących domeny lub zasad, domyślne zachowanie HRD ma zastosowanie.