Samouczek: konfigurowanie przycisku F5 BIG-IP Easy Button na potrzeby logowania jednokrotnego protokołu Kerberos

Dowiedz się, jak zabezpieczyć aplikacje oparte na protokole Kerberos przy użyciu identyfikatora Entra firmy Microsoft, za pośrednictwem funkcji F5 BIG-IP Easy Button Guided Configuration 16.1.

Zintegrowanie big-IP z identyfikatorem Entra firmy Microsoft zapewnia wiele korzyści, takich jak:

- Ulepszony ład: Zobacz, Platforma Zero Trust, aby włączyć pracę zdalną, i dowiedz się więcej na temat wstępnego uwierzytelniania firmy Microsoft.

- Wymuszanie zasad organizacji. Zobacz Co to jest dostęp warunkowy?.

- Pełne logowanie jednokrotne między usługami firmy Microsoft Entra ID i BIG-IP

- Zarządzanie tożsamościami i dostępem z jednej płaszczyzny sterowania — centrum administracyjne firmy Microsoft Entra.

Aby dowiedzieć się więcej o korzyściach, zobacz artykuł dotyczący integracji F5 BIG-IP i firmy Microsoft Entra.

Opis scenariusza

Ten scenariusz jest starszą aplikacją korzystającą z uwierzytelniania Kerberos, znanego również jako zintegrowane uwierzytelnianie systemu Windows (IWA), w celu uzyskania dostępu do chronionej zawartości.

Ponieważ jest ona starsza, aplikacja nie ma nowoczesnych protokołów do obsługi bezpośredniej integracji z identyfikatorem Entra firmy Microsoft. Możesz zmodernizować aplikację, ale jest kosztowna, wymaga planowania i wprowadza ryzyko potencjalnych przestojów. Zamiast tego F5 BIG-IP Application Delivery Controller (ADC) łączy lukę między starszą aplikacją a nowoczesną płaszczyzną sterowania identyfikatorami poprzez przejście protokołu.

Duży adres IP przed aplikacją umożliwia nakładkę usługi przy użyciu wstępnego uwierzytelniania firmy Microsoft i logowania jednokrotnego opartego na nagłówkach, co poprawia stan zabezpieczeń aplikacji.

Uwaga

Organizacje uzyskują zdalny dostęp do tej aplikacji za pomocą serwera proxy aplikacji firmy Microsoft Entra

Architektura scenariusza

Rozwiązanie bezpiecznego dostępu hybrydowego (SHA) dla tego scenariusza ma następujące składniki:

- Aplikacja: opublikowana usługa BIG-IP, która ma być chroniona przez usługę Microsoft Entra SHA. Host aplikacji jest przyłączony do domeny.

- Microsoft Entra ID: dostawca tożsamości (SAML) security Assertion Markup Language (IDL), który weryfikuje poświadczenia użytkownika, dostęp warunkowy i logowanie jednokrotne oparte na protokole SAML do big-IP. Za pomocą logowania jednokrotnego identyfikator Entra firmy Microsoft udostępnia adres BIG-IP z wymaganymi atrybutami sesji.

- Centrum dystrybucji kluczy: rola centrum dystrybucji kluczy (KDC) na kontrolerze domeny (DC), wystawianiu biletów Protokołu Kerberos

- BIG-IP: Zwrotny serwer proxy i dostawca usług SAML (SP) do aplikacji, delegowanie uwierzytelniania do dostawcy tożsamości SAML przed wykonaniem logowania jednokrotnego opartego na protokole Kerberos do aplikacji zaplecza.

Algorytm SHA dla tego scenariusza obsługuje przepływy inicjowane przez dostawcę usług i dostawcę tożsamości. Na poniższej ilustracji przedstawiono przepływ sp.

- Użytkownik łączy się z punktem końcowym aplikacji (BIG-IP)

- Zasady dostępu BIG-IP Access Manager (APM) przekierowuje użytkownika do microsoft Entra ID (SAML IdP)

- Identyfikator entra firmy Microsoft wstępnie uwierzytelnia użytkownika i stosuje wszelkie wymuszane zasady dostępu warunkowego

- Użytkownik jest przekierowywany do adresu BIG-IP (SAML SP), a logowanie jednokrotne jest wykonywane przy użyciu wystawionego tokenu SAML

- Bilet Protokołu Kerberos żądań protokołu Kerberos z centrum dystrybucji kluczy

- Big-IP wysyła żądanie do aplikacji zaplecza wraz z biletem Protokołu Kerberos na potrzeby logowania jednokrotnego

- Aplikacja autoryzuje żądanie i zwraca ładunek

Wymagania wstępne

Wcześniejsze środowisko BIG-IP nie jest konieczne, ale potrzebne są następujące elementy:

- Bezpłatne konto platformy Azure lub nowsze

- Duży adres IP lub wdrażanie wersji wirtualnej BIG-IP (VE) na platformie Azure

- Dowolne z następujących licencji F5 BIG-IP:

- F5 BIG-IP® Best bundle

- F5 BIG-IP APM autonomiczny

- Licencja dodatku F5 BIG-IP APM na big-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90-dniowa licencja bezpłatnej wersji próbnej BIG-IP

- Tożsamości użytkowników synchronizowane z katalogu lokalnego do identyfikatora Entra firmy Microsoft lub utworzone w usłudze Microsoft Entra ID i przepływane z powrotem do katalogu lokalnego

- Jedną z następujących ról: Administrator aplikacji w chmurze lub Administrator aplikacji.

- Certyfikat sieci Web SSL do publikowania usług za pośrednictwem protokołu HTTPS lub użyj domyślnych certyfikatów BIG-IP podczas testowania

- Aplikacja Kerberos lub dowiedz się, jak skonfigurować logowanie jednokrotne za pomocą usług Internet Information Services (IIS) w systemie Windows.

Metody konfiguracji BIG-IP

W tym samouczku opisano konfigurację z przewodnikiem 16.1 z szablonem Easy Button. Dzięki przyciskowi Easy Button administratorzy nie przechodzą tam i z powrotem między identyfikatorem Microsoft Entra ID i big-IP, aby włączyć usługi dla algorytmu SHA. Kreator konfiguracji z przewodnikiem APM i program Microsoft Graph obsługują wdrażanie i zarządzanie zasadami. Integracja między aplikacjami BIG-IP APM i Microsoft Entra ID zapewnia, że aplikacje obsługują federację tożsamości, logowanie jednokrotne i dostęp warunkowy firmy Microsoft Entra, zmniejszając obciążenie administracyjne.

Uwaga

Zastąp przykładowe ciągi lub wartości w tym artykule tymi dla środowiska.

Zarejestruj łatwy przycisk

Platforma tożsamości Microsoft ufa usłudze lub klientowi, a następnie może uzyskać dostęp do programu Microsoft Graph. Ta akcja powoduje utworzenie rejestracji aplikacji dzierżawy w celu autoryzowania dostępu przycisku Easy Button do programu Graph. Za pomocą tych uprawnień big-IP wypycha konfiguracje w celu ustanowienia zaufania między wystąpieniem usługi SAML SP dla opublikowanej aplikacji, a identyfikatorem Entra firmy Microsoft jako dostawcą tożsamości SAML.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do sekcji Identity>Applications> Rejestracje aplikacji > Nowa rejestracja.

Wprowadź nazwę wyświetlaną aplikacji. Na przykład przycisk F5 BIG-IP Easy.

Określ, kto może używać kont aplikacji >tylko w tym katalogu organizacyjnym.

Wybierz pozycję Zarejestruj.

Przejdź do pozycji Uprawnienia interfejsu API i autoryzuj następujące uprawnienia aplikacji programu Microsoft Graph:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Udziel zgody administratora dla organizacji.

W obszarze Certyfikaty i wpisy tajne wygeneruj nowy klucz tajny klienta. Zanotuj ten wpis tajny.

W obszarze Przegląd zanotuj identyfikator klienta i identyfikator dzierżawy.

Konfiguruj przycisk Łatwy

Zainicjuj konfigurację z przewodnikiem APM, aby uruchomić szablon Easy Button.

Przejdź do pozycji Uzyskaj dostęp do > i wybierz pozycję >.

Przejrzyj kroki konfiguracji i wybierz pozycję Dalej

Aby opublikować aplikację, wykonaj następne kroki.

Właściwości konfiguracji

Karta Właściwości konfiguracji tworzy konfigurację aplikacji BIG-IP i obiekt logowania jednokrotnego. Sekcja Szczegóły konta usługi platformy Azure może reprezentować klienta zarejestrowanego wcześniej w dzierżawie firmy Microsoft Entra jako aplikację. Te ustawienia umożliwiają klientowi OAuth big-IP zarejestrowanie dostawcy usług SAML w dzierżawie przy użyciu właściwości logowania jednokrotnego konfigurowanych ręcznie. Easy Button wykonuje tę akcję dla każdej usługi BIG-IP opublikowanej i włączonej dla algorytmu SHA.

Niektóre ustawienia są globalne, które mogą być ponownie używane do publikowania większej liczby aplikacji, skracając czas wdrażania i nakład pracy.

- Podaj unikatową nazwę konfiguracji.

- Włącz logowanie jednokrotne i nagłówki HTTP.

- Wprowadź identyfikator dzierżawy, identyfikator klienta i wpis tajny klienta zanotowany podczas rejestrowania klienta przycisku łatwego w dzierżawie.

- Upewnij się, że big-IP nawiązuje połączenie z dzierżawą.

- Wybierz Dalej.

Dostawca usług

Ustawienia dostawcy usług to właściwości wystąpienia usługi SAML SP aplikacji chronionej za pomocą algorytmu SHA.

W polu Host wprowadź publiczną w pełni kwalifikowaną nazwę domeny (FQDN) zabezpieczonej aplikacji.

W polu Identyfikator jednostki wprowadź identyfikator używany przez firmę Microsoft Entra ID w celu zidentyfikowania dostawcy usługi SAML żądającego tokenu.

Opcjonalne ustawienia zabezpieczeń określają, czy identyfikator Entra firmy Microsoft szyfruje wystawione asercji SAML. Szyfrowanie asercji między identyfikatorem Entra firmy Microsoft i big-IP APM zapewnia większą pewność, że tokeny zawartości nie mogą być przechwytywane, a dane osobowe lub firmowe nie mogą zostać naruszone.

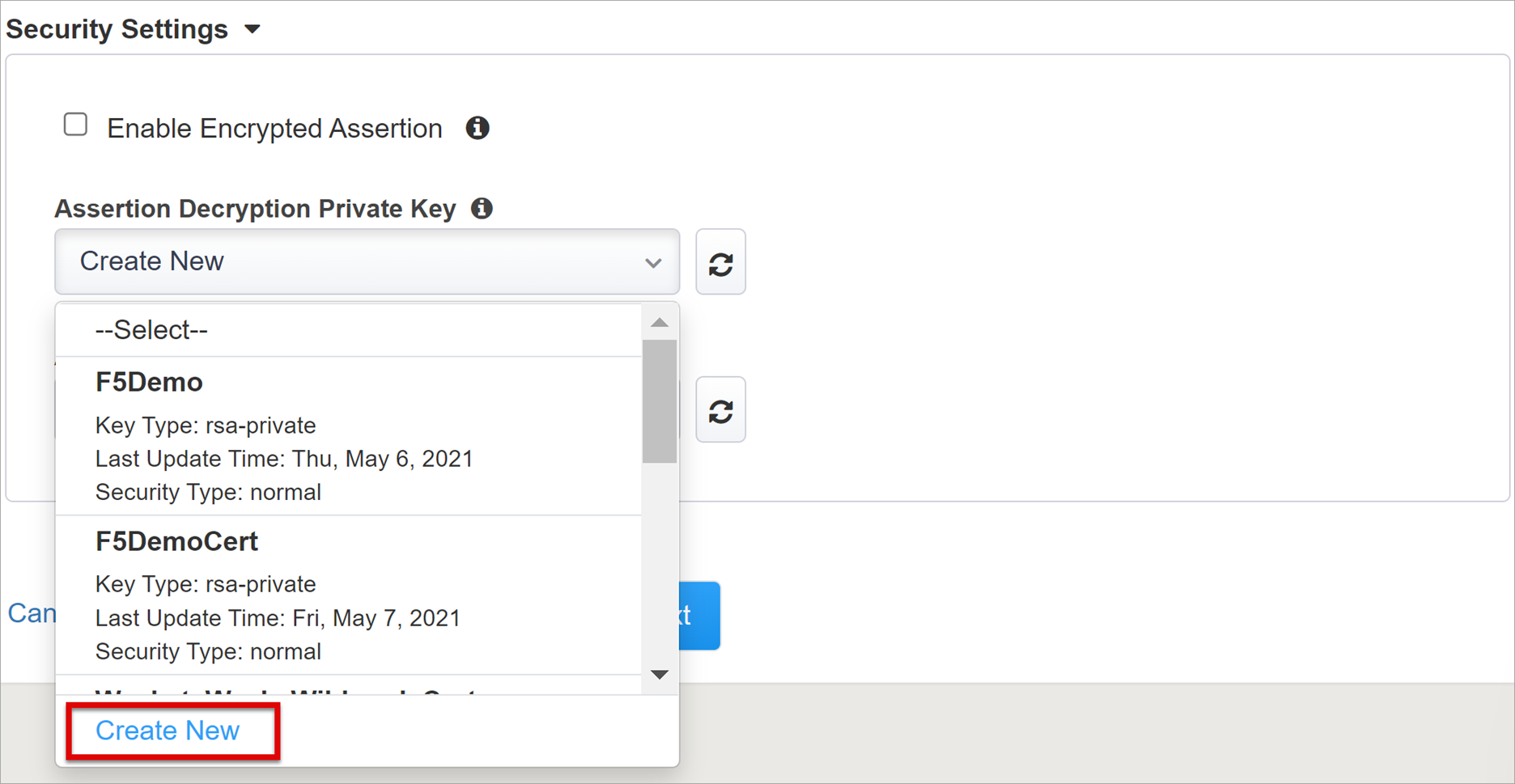

- Z listy Klucz prywatny odszyfrowywania asercji wybierz pozycję Utwórz nowy.

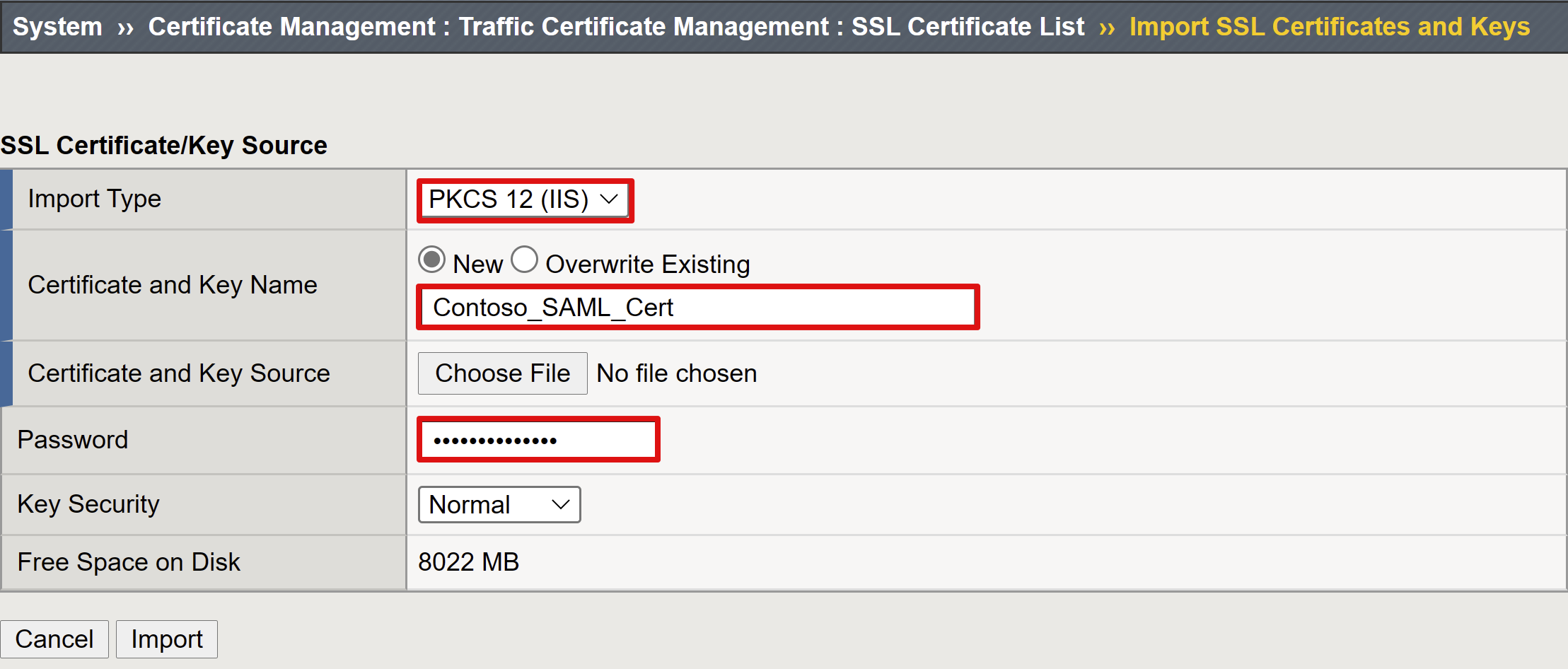

- Wybierz przycisk OK. Zostanie wyświetlone okno dialogowe Importowanie certyfikatu SSL i kluczy .

- Wybierz pozycję PKCS 12 (IIS), aby zaimportować certyfikat i klucz prywatny.

- Po aprowizacji zamknij kartę przeglądarki, aby powrócić do karty głównej.

- Zaznacz pole wyboru Włącz szyfrowaną asercję.

- Jeśli włączono szyfrowanie, wybierz certyfikat z listy Klucz prywatny odszyfrowywania asercji. Ten klucz prywatny jest przeznaczony dla certyfikatu używanego przez aplikację APM BIG-IP do odszyfrowywania asercji firmy Microsoft.

- Jeśli włączono szyfrowanie, wybierz certyfikat z listy Certyfikat odszyfrowywania asercji. Big-IP przekazuje ten certyfikat do identyfikatora Entra firmy Microsoft w celu zaszyfrowania wystawionych asercji SAML.

Microsoft Entra ID

W tej sekcji zdefiniowano właściwości, aby ręcznie skonfigurować nową aplikację SAML BIG-IP w dzierżawie firmy Microsoft Entra. Aplikacja Easy Button zawiera szablony aplikacji oracle PeopleSoft, Oracle E-business Suite, Oracle JD Edwards, SAP Enterprise Resource Planning (ERP) i szablon SHA dla innych aplikacji.

W tym scenariuszu wybierz pozycję F5 BIG-IP APM Microsoft Entra ID Integration Add (Dodaj integrację > identyfikatora entra firmy Microsoft).

Konfiguracja platformy Azure

Wprowadź nazwę wyświetlaną aplikacji utworzonej przez big-IP w dzierżawie firmy Microsoft Entra i ikonę w portalu MyApps.

Pozostaw pusty adres URL logowania (opcjonalnie), aby włączyć logowanie inicjowane przez dostawcę tożsamości.

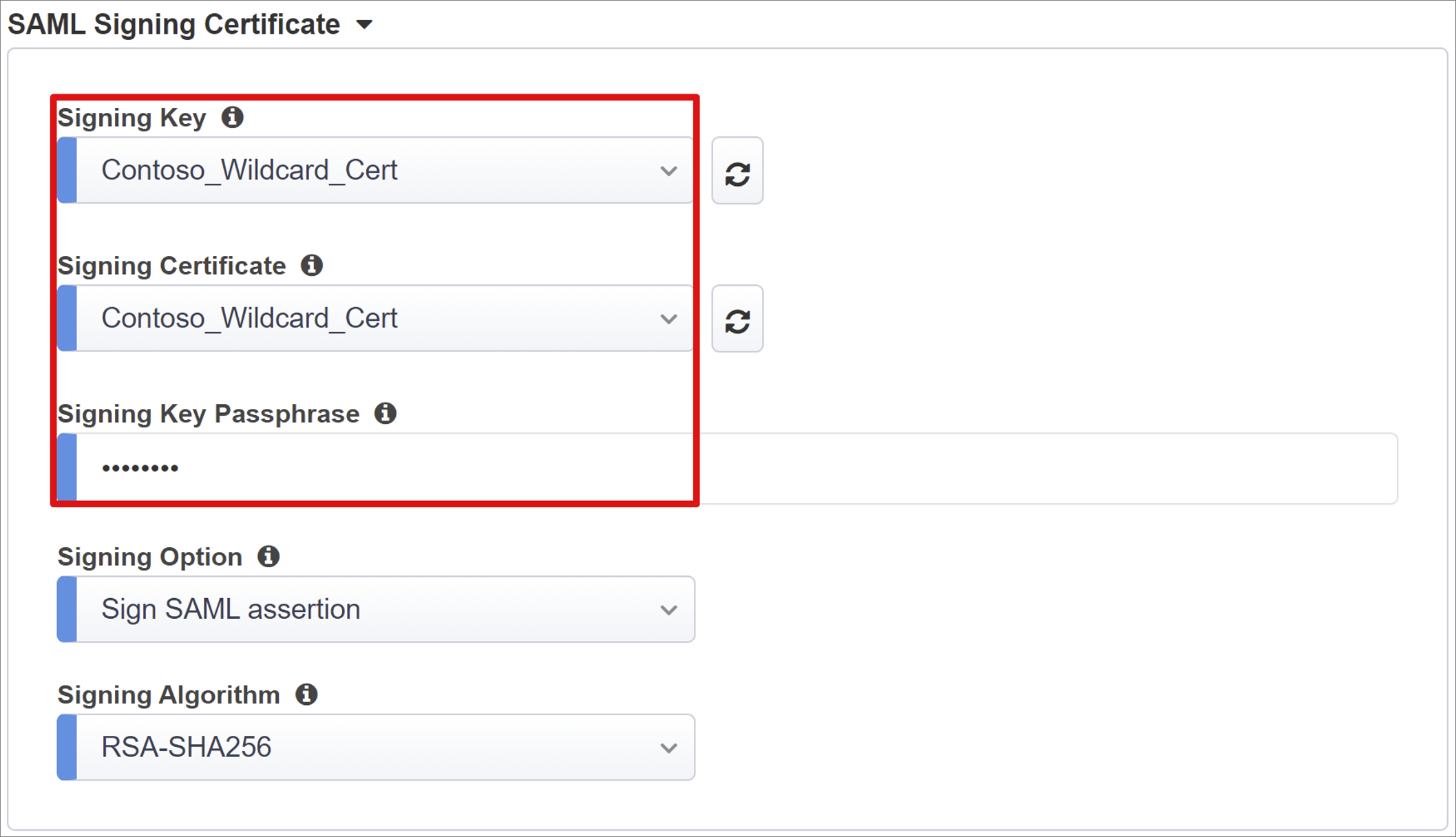

Wybierz ikonę odświeżania obok pozycji Klucz podpisywania i Certyfikat podpisywania, aby zlokalizować zaimportowany certyfikat.

W polu Hasło klucza podpisywania wprowadź hasło certyfikatu.

Włącz opcję podpisywania (opcjonalnie), aby upewnić się, że big-IP akceptuje tokeny i oświadczenia podpisane przez identyfikator Firmy Microsoft Entra.

Grupy użytkowników i użytkowników są dynamicznie odpytywane z dzierżawy firmy Microsoft Entra i autoryzują dostęp do aplikacji. Dodaj użytkownika lub grupę do testowania, w przeciwnym razie odmowa dostępu.

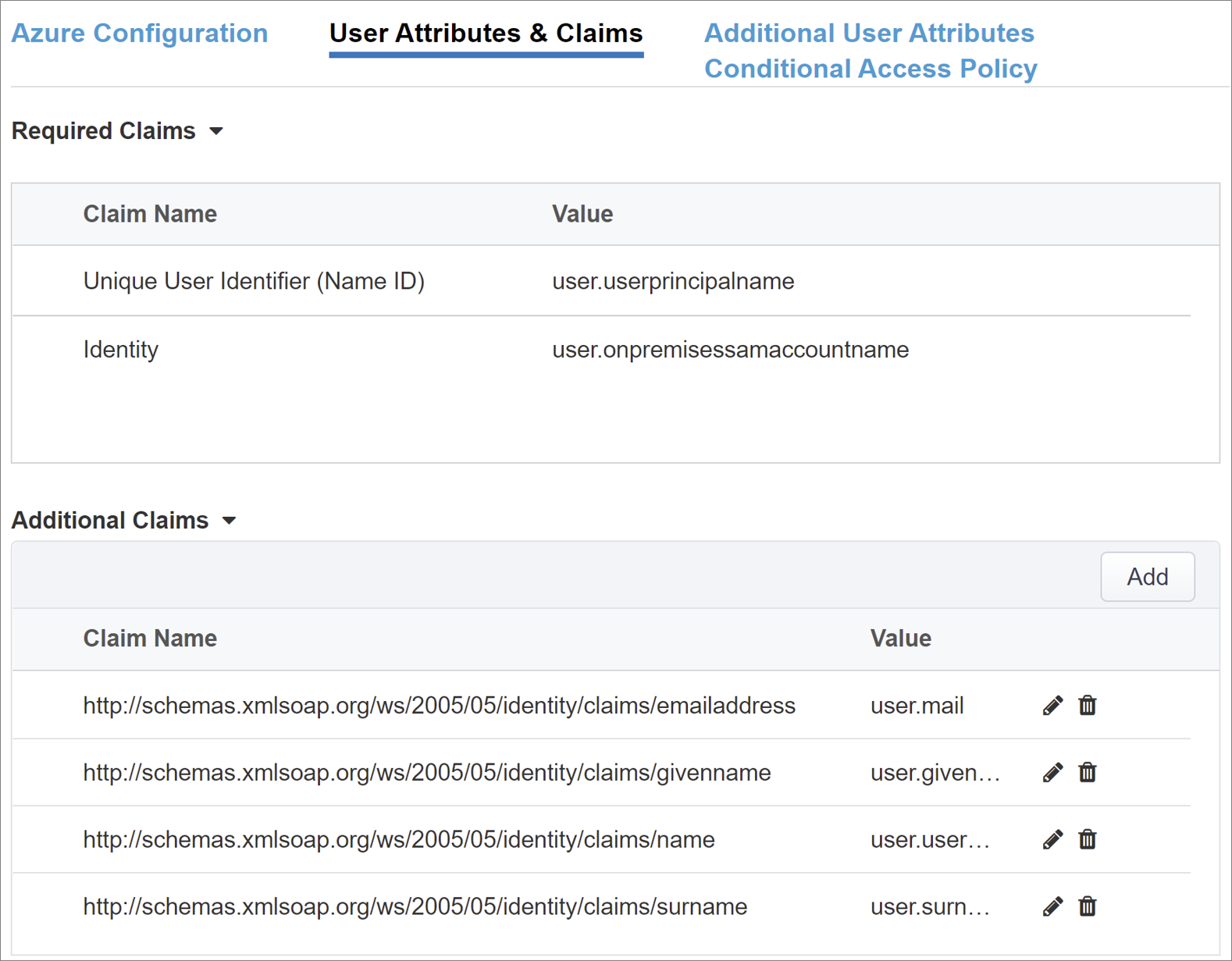

Atrybuty i oświadczenia użytkownika

Gdy użytkownik uwierzytelnia się w usłudze Microsoft Entra ID, wystawia token SAML z domyślnym zestawem oświadczeń i atrybutów identyfikujących użytkownika. Karta Atrybuty użytkownika i oświadczenia zawiera domyślne oświadczenia, które mają być wystawiane dla nowej aplikacji. Służy do konfigurowania większej liczby oświadczeń.

Infrastruktura jest oparta na sufiksie domeny .com używane wewnętrznie i zewnętrznie. Aby osiągnąć funkcjonalną implementację logowania jednokrotnego (KCD SSO) protokołu Kerberos, nie jest wymagane więcej atrybutów. Zobacz zaawansowany samouczek dotyczący wielu domen lub logowania użytkownika przy użyciu alternatywnego sufiksu.

Dodatkowe atrybuty użytkownika

Karta Dodatkowe atrybuty użytkownika obsługuje różne systemy rozproszone wymagające atrybutów przechowywanych w innych katalogach na potrzeby rozszerzania sesji. Atrybuty pobierane ze źródła protokołu LDAP (Lightweight Directory Access Protocol) mogą być wstrzykiwane jako nagłówki logowania jednokrotnego, aby ułatwić kontrolę dostępu na podstawie ról, identyfikatorów partnerów itd.

Uwaga

Ta funkcja nie ma korelacji z identyfikatorem Entra firmy Microsoft, ale jest innym źródłem atrybutów.

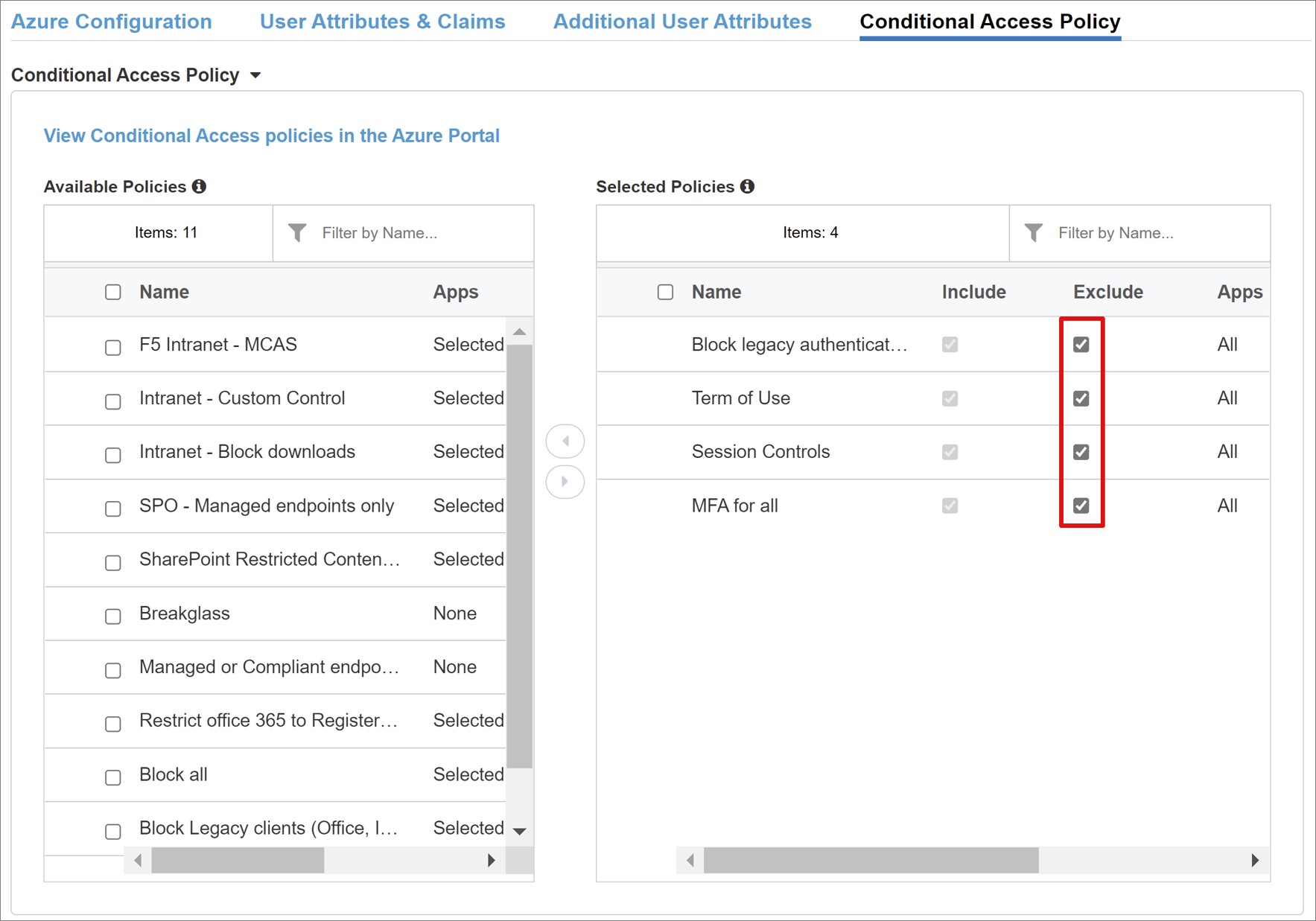

Zasady dostępu warunkowego

Zasady dostępu warunkowego są wymuszane po wstępnym uwierzytelnieniu firmy Microsoft w celu kontrolowania dostępu na podstawie urządzeń, aplikacji, lokalizacji i sygnałów ryzyka.

Widok Dostępne zasady zawiera zasady dostępu warunkowego bez akcji opartych na użytkownikach.

W widoku Wybrane zasady są wyświetlane zasady przeznaczone dla aplikacji w chmurze. Nie można usunąć zaznaczenia zasad wymuszanych na poziomie dzierżawy ani przenieść ich do listy Dostępne zasady.

Aby wybrać zasady, które mają być stosowane do publikowanej aplikacji:

- Z listy Dostępne zasady wybierz zasady.

- Wybierz strzałkę w prawo i przenieś ją na listę Wybrane zasady.

Wybrane zasady wymagają zaznaczenia opcji Dołącz lub Wyklucz . Jeśli obie opcje są zaznaczone, wybrane zasady nie są wymuszane.

Uwaga

Lista zasad zostanie wyświetlona raz po przełączeniu na tę kartę. Możesz użyć przycisku odświeżania, aby ręcznie wymusić na kreatorze wykonywanie zapytań względem dzierżawy, ale ten przycisk jest wyświetlany po wdrożeniu aplikacji.

Właściwości serwera wirtualnego

Serwer wirtualny to obiekt płaszczyzny danych BIG-IP reprezentowany przez wirtualny adres IP nasłuchujący żądań klientów do aplikacji. Odebrany ruch jest przetwarzany i oceniany względem profilu APM skojarzonego z serwerem wirtualnym. Ruch jest kierowany zgodnie z zasadami.

Wprowadź adres docelowy, dostępny adres IPv4/IPv6, którego może użyć big-IP do odbierania ruchu klienta. Istnieje odpowiedni rekord na serwerze nazw domen (DNS), umożliwiając klientom rozpoznawanie zewnętrznego adresu URL opublikowanej aplikacji BIG-IP do tego adresu IP, a nie aplikacji. Używanie testowego hosta lokalnego komputera DNS jest akceptowalne do testowania.

W polu Port usługi wprowadź wartość 443 dla protokołu HTTPS.

Zaznacz pole wyboru Włącz port przekierowania, a następnie wprowadź port przekierowania, który przekierowuje przychodzący ruch klienta HTTP do protokołu HTTPS.

Profil SSL klienta włącza serwer wirtualny dla protokołu HTTPS, więc połączenia klienckie są szyfrowane za pośrednictwem protokołu Transport Layer Security (TLS). Wybierz profil SSL klienta utworzony dla wymagań wstępnych lub pozostaw wartość domyślną, jeśli testujesz.

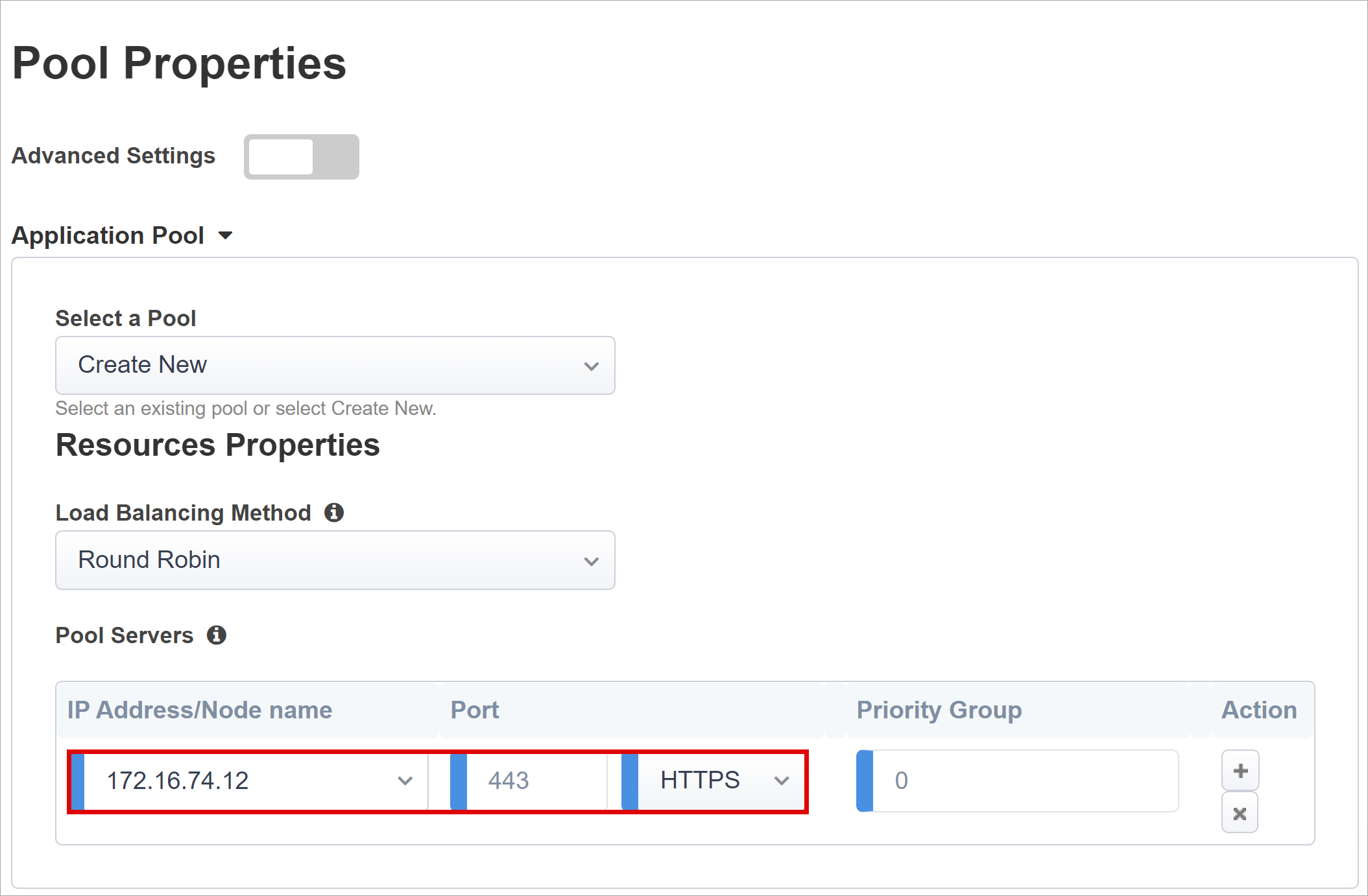

Właściwości puli

Na karcie Pula aplikacji są wyświetlane usługi stojące za dużym adresem IP reprezentowane jako pula z serwerami aplikacji.

W obszarze Wybierz pulę utwórz nową pulę lub wybierz jedną z nich.

Wybierz metodę równoważenia obciążenia, taką jak działanie okrężne.

W obszarze Serwery puli wybierz węzeł serwera lub określ adres IP i port dla węzła zaplecza obsługującego aplikację opartą na nagłówku.

Aplikacja zaplecza działa na porcie HTTP 80. Możesz przełączyć port na 443, jeśli aplikacja działa przy użyciu protokołu HTTPS.

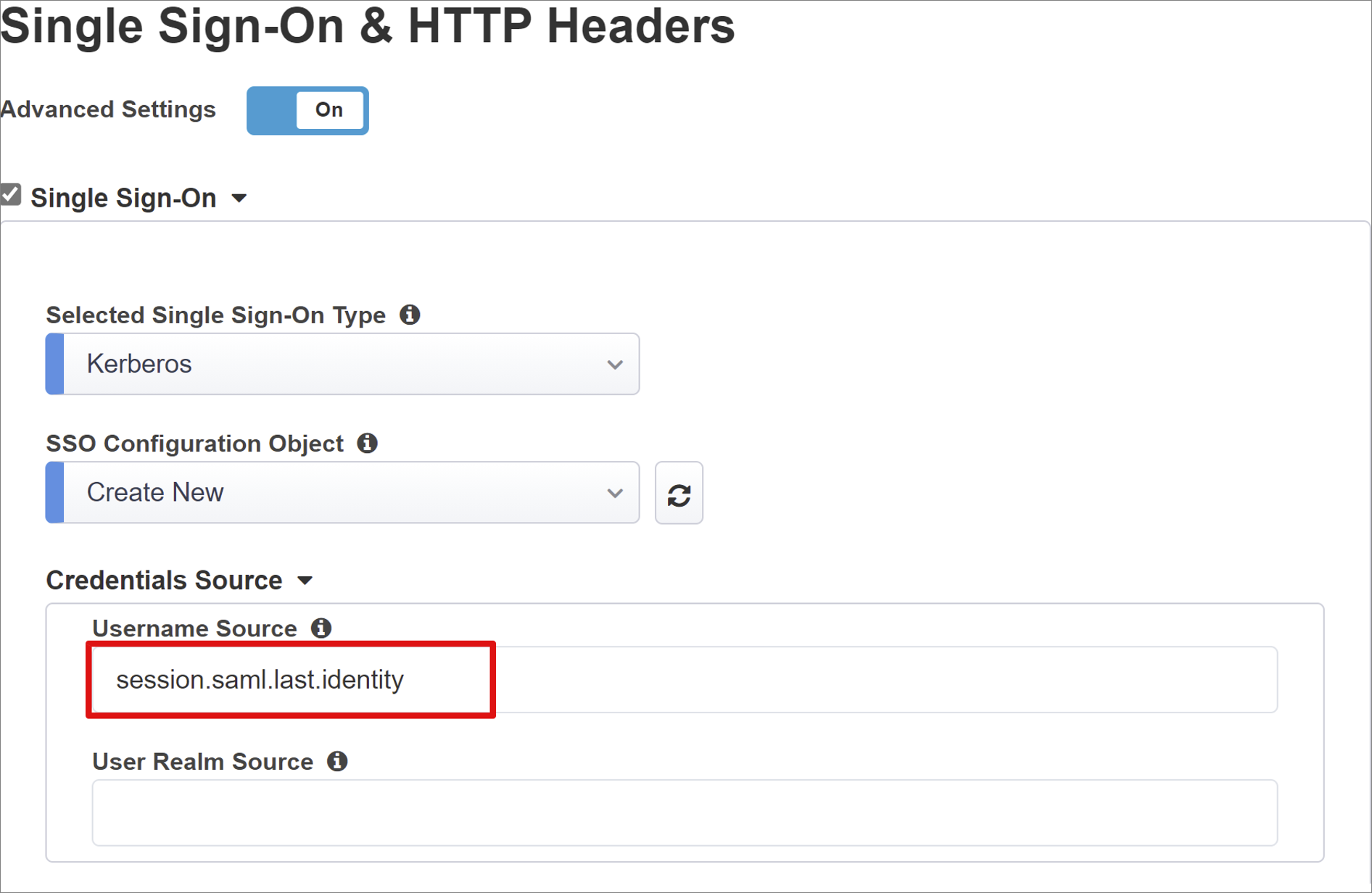

Logowanie jednokrotne i nagłówki HTTP

Włączenie logowania jednokrotnego umożliwia użytkownikom dostęp do opublikowanych usług BIG-IP bez konieczności wprowadzania poświadczeń. Kreator łatwego przycisku obsługuje nagłówki autoryzacji Kerberos, OAuth Bearer i HTTP na potrzeby logowania jednokrotnego. Aby uzyskać te instrukcje, użyj utworzonego konta delegowania Protokołu Kerberos.

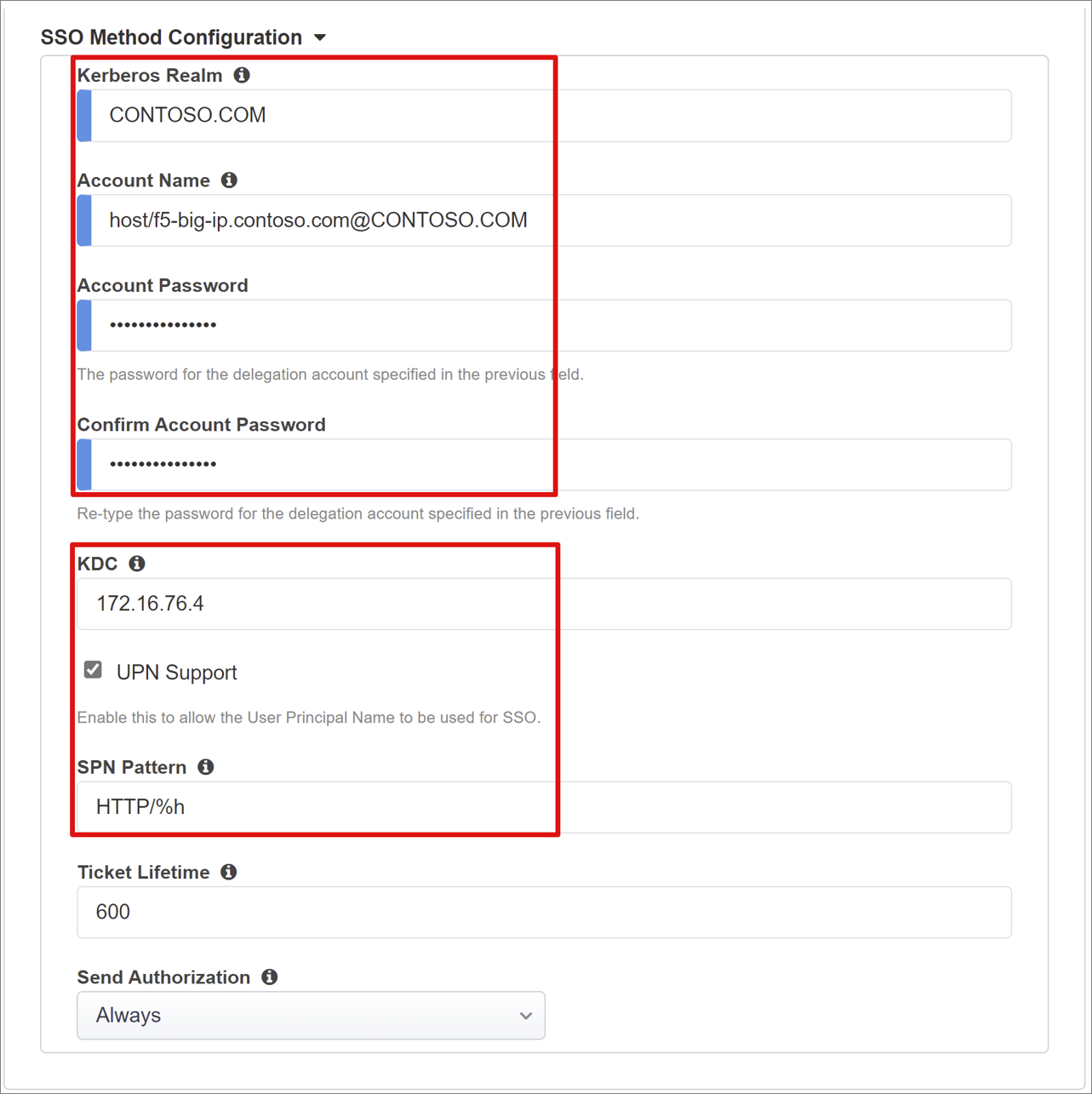

Włącz protokół Kerberos i pokaż ustawienie zaawansowane, aby wprowadzić następujące ustawienia :

Źródło nazwy użytkownika: preferowana nazwa użytkownika do buforowania logowania jednokrotnego. Możesz podać zmienną sesji jako źródło identyfikatora użytkownika, ale session.saml.last.identity działa lepiej, ponieważ przechowuje oświadczenie Firmy Microsoft Entra zawierające identyfikator zalogowanego użytkownika.

Źródło obszaru użytkownika: wymagane, jeśli domena użytkownika różni się od obszaru Kerberos BIG-IP. W takim przypadku zmienna sesji APM zawiera domenę zalogowanego użytkownika. Na przykład session.saml.last.attr.name.domain

Centrum dystrybucji kluczy: adres IP kontrolera domeny lub nazwa FQDN, jeśli usługa DNS jest skonfigurowana i wydajna

Obsługa nazwy UPN: włącz tę opcję dla APM, aby używać uniwersalnej głównej nazwy (UPN) na potrzeby biletów Protokołu Kerberos

Wzorzec nazwy SPN: użyj protokołu HTTP/%h, aby poinformować APM o użyciu nagłówka hosta żądania klienta i skompilować nazwę główną usługi (SPN), dla której żąda tokenu Protokołu Kerberos

Wyślij autoryzację: wyłącz dla aplikacji, które negocjują uwierzytelnianie, zamiast odbierać token kerberos w pierwszym żądaniu. Na przykład Tomcat.

Zarządzanie sesjami

Ustawienia zarządzania sesjami big-IP definiują warunki, w których sesje użytkowników zakończą się lub kontynuują, limity dla użytkowników i adresów IP oraz odpowiednie informacje o użytkowniku. Zapoznaj się z artykułem AskF5 K18390492: Security | Przewodnik po operacjach BIG-IP APM zawiera szczegółowe informacje o ustawieniach.

To, co nie zostało omówione, to funkcja pojedynczego wylogowania (SLO), która zapewnia sesje między dostawcą tożsamości, dużym adresem IP i agentem użytkownika zakończą się po wylogowaniu użytkownika. Gdy przycisk Easy Button tworzy wystąpienie aplikacji SAML w dzierżawie firmy Microsoft Entra, wypełnia adres URL wylogowywania za pomocą punktu końcowego slo usługi APM. Wylogowywanie inicjowane przez dostawcę tożsamości z portalu Microsoft Entra Moje aplikacje kończy sesję między big-IP a klientem.

Metadane federacji SAML dla opublikowanej aplikacji są importowane z dzierżawy, dostarczając APM punkt końcowy wylogowania SAML dla identyfikatora Entra firmy Microsoft. Ta akcja gwarantuje, że wylogowywanie inicjowane przez dostawcę usług kończy sesję między klientem a identyfikatorem Entra firmy Microsoft. Aplikacja APM musi wiedzieć, kiedy użytkownik wylogował się z aplikacji.

Jeśli portal big-IP webtop uzyskuje dostęp do opublikowanych aplikacji, usługa APM przetwarza wylogowanie w celu wywołania punktu końcowego wylogowania firmy Microsoft Entra. Należy jednak rozważyć scenariusz, w przypadku gdy portal webtop big-IP nie jest używany, a następnie użytkownik nie może poinstruować APM, aby wylogował się. Nawet jeśli użytkownik wylogował się z aplikacji, big-IP jest nieświadomy. W związku z tym rozważ wylogowanie inicjowane przez dostawcę usług, aby zapewnić bezpieczne zakończenie sesji. Możesz dodać funkcję SLO do przycisku wylogowywanie aplikacji, aby przekierować klienta do punktu końcowego wylogowania firmy Microsoft Entra SAML lub punktu końcowego wylogowania BIG-IP.

Adres URL punktu końcowego wylogowywania SAML dla dzierżawy znajduje się w punktach końcowych >rejestracji aplikacji.

Jeśli nie możesz zmienić aplikacji, rozważ nasłuchiwanie big-IP dla wylogowywania aplikacji i po wykryciu żądania wyzwala cel slo. Aby dowiedzieć się więcej na temat reguł iRules big-IP, zapoznaj się ze wskazówkami dotyczącymi celu slo firmy Oracle PeopleSoft. Aby uzyskać więcej informacji na temat korzystania z reguł iRules big-IP, zobacz:

- K42052145: Konfigurowanie automatycznego kończenia sesji (wylogowywanie) na podstawie nazwy pliku, do których odwołuje się identyfikator URI

- K12056: Omówienie opcji Dołączanie identyfikatora URI wyloguj.

Podsumowanie

Ta sekcja jest podziałem konfiguracji.

Wybierz pozycję Wdróż , aby zatwierdzić ustawienia i sprawdź, czy aplikacja znajduje się na liście dzierżaw aplikacji dla przedsiębiorstw.

Konfiguracje KCD

Aby aplikacja BIG-IP APM wykonywała logowanie jednokrotne do aplikacji zaplecza w imieniu użytkowników, skonfiguruj centrum dystrybucji kluczy (KCD) w domenie docelowej. Delegowanie uwierzytelniania wymaga aprowizacji APM BIG-IP przy użyciu konta usługi domeny.

Pomiń tę sekcję, jeśli skonfigurowane jest konto usługi APM i delegowanie. W przeciwnym razie zaloguj się do kontrolera domeny przy użyciu konta administratora.

W tym scenariuszu aplikacja jest hostowana na serwerze APP-VM-01 i działa w kontekście konta usługi o nazwie web_svc_account, a nie tożsamości komputera. Delegowanie konta usługi przypisanego do APM to F5-BIG-IP.

Tworzenie konta delegowania APM BIG-IP

Big-IP nie obsługuje kont usług zarządzanych przez grupę (gMSA), dlatego utwórz konto użytkownika standardowego dla konta usługi APM.

Wprowadź następujące polecenie programu PowerShell. Zastąp wartości UserPrincipalName i SamAccountName wartościami środowiska. Aby uzyskać lepsze zabezpieczenia, użyj dedykowanej nazwy SPN zgodnej z nagłówkiem hosta aplikacji.

New-ADUser -Name "F5 BIG-IP Delegation Account" UserPrincipalName $HOST_SPN SamAccountName "f5-big-ip" -PasswordNeverExpires $true Enabled $true -AccountPassword (Read-Host -AsSecureString "Account Password")HOST_SPN = host/f5-big-ip.contoso.com@contoso.com

Uwaga

Gdy host jest używany, każda aplikacja uruchomiona na hoście deleguje konto, podczas gdy jest używany protokół HTTPS, będzie zezwalać tylko na operacje związane z protokołem HTTP.

Utwórz nazwę główną usługi (SPN) dla konta usługi APM do użycia podczas delegowania do konta usługi aplikacji internetowej:

Set-AdUser -Identity f5-big-ip -ServicePrincipalNames @{ Add="host/f5-big-ip.contoso.com" }Uwaga

Należy uwzględnić host/część w formacie UserPrincipleName (host/name.domain@domain) lub ServicePrincipleName (host/name.domain).

Przed określeniem docelowej nazwy SPN wyświetl jego konfigurację spN. Upewnij się, że nazwa SPN jest wyświetlana na koncie usługi APM. Delegaty konta usługi APM dla aplikacji internetowej:

Upewnij się, że aplikacja internetowa jest uruchomiona w kontekście komputera lub dedykowanym koncie usługi.

W kontekście komputera użyj następującego polecenia, aby wysłać zapytanie do obiektu konta, aby wyświetlić zdefiniowane nazwy SPN. Zastąp <name_of_account> kontem środowiska.

Get-ADComputer -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesNa przykład: Get-User -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

W przypadku dedykowanego konta usługi użyj następującego polecenia, aby wysłać zapytanie do obiektu konta, aby wyświetlić zdefiniowane nazwy SPN. Zastąp <name_of_account> kontem środowiska.

Get-User -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesNa przykład:

Get-Computer -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Jeśli aplikacja została uruchomiona w kontekście komputera, dodaj nazwę SPN do obiektu konta komputera:

Set-Computer -Identity APP-VM-01 -ServicePrincipalNames @{ Add="http/myexpenses.contoso.com" }

Po zdefiniowaniu nazw SPN ustanów zaufanie dla delegowania konta usługi APM do tej usługi. Konfiguracja różni się w zależności od topologii wystąpienia BIG-IP i serwera aplikacji.

Konfigurowanie aplikacji BIG-IP i docelowej w tej samej domenie

Ustaw relację zaufania dla konta usługi APM, aby delegować uwierzytelnianie:

Get-User -Identity f5-big-ip | Set-AccountControl -TrustedToAuthForDelegation $trueKonto usługi APM musi znać docelową nazwę SPN do delegowania. Ustaw docelową nazwę SPN na konto usługi, na którym działa aplikacja internetowa:

Set-User -Identity f5-big-ip -Add @{ 'msDS-AllowedToDelegateTo'=@('HTTP/myexpenses.contoso.com') }Uwaga

Te zadania można wykonać za pomocą przystawki Użytkownicy i komputery, przystawkę programu Microsoft Management Console (MMC) na kontrolerze domeny.

BIG-IP i aplikacja w różnych domenach

W wersji systemu Windows Server 2012 lub nowszej usługa KCD między domenami używa ograniczonego delegowania opartego na zasobach (RBCD). Ograniczenia usługi są przenoszone z administratora domeny do administratora usługi. To delegowanie umożliwia administratorowi usługi zaplecza zezwalanie na logowanie jednokrotne lub odmawianie logowania jednokrotnego. Taka sytuacja powoduje utworzenie innego podejścia w delegowaniu konfiguracji, które jest możliwe w programie PowerShell.

Możesz użyć właściwości PrincipalsAllowedToDelegateToAccount konta usługi aplikacji (komputera lub dedykowanego konta usługi), aby udzielić delegowania z big-IP. W tym scenariuszu użyj następującego polecenia programu PowerShell na kontrolerze domeny (Windows Server 2012 R2 lub nowszym) w tej samej domenie co aplikacja.

Użyj nazwy SPN zdefiniowanej na koncie usługi aplikacji internetowej. Aby uzyskać lepsze zabezpieczenia, użyj dedykowanej nazwy SPN zgodnej z nagłówkiem hosta aplikacji. Na przykład ponieważ nagłówek hosta aplikacji internetowej w tym przykładzie to myexpenses.contoso.com, dodaj HTTP/myexpenses.contoso.com do obiektu konta usługi aplikacji:

Set-User -Identity web_svc_account -ServicePrincipalNames @{ Add="http/myexpenses.contoso.com" }

W przypadku następujących poleceń zanotuj kontekst.

Jeśli usługa web_svc_account działa w kontekście konta użytkownika, użyj następujących poleceń:

$big-ip= Get-Computer -Identity f5-big-ip -server dc.contoso.com

"'Set-User -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount"

$big-ip Get-User web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Jeśli usługa web_svc_account jest uruchamiana w kontekście konta komputera, użyj następujących poleceń:

$big-ip= Get-Computer -Identity f5-big-ip -server dc.contoso.com

Set-Computer -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-Computer web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Aby uzyskać więcej informacji, zobacz Ograniczone delegowanie protokołu Kerberos między domenami.

Widok aplikacji

W przeglądarce połącz się z zewnętrznym adresem URL aplikacji lub wybierz ikonę aplikacji w portalu Microsoft MyApps. Po uwierzytelnieniu w usłudze Microsoft Entra ID przekierowanie spowoduje przejście do serwera wirtualnego BIG-IP dla aplikacji i zalogowania się przy użyciu logowania jednokrotnego.

W celu zwiększenia bezpieczeństwa organizacje korzystające z tego wzorca mogą blokować bezpośredni dostęp do aplikacji, co wymusza ścisłą ścieżkę przez big-IP.

Microsoft Entra B2B — dostęp gościa

Microsoft Entra B2B dostęp gościa jest obsługiwany w tym scenariuszu, a tożsamości gościa przepływają z dzierżawy Microsoft Entra do katalogu, z których aplikacja korzysta do autoryzacji. Bez lokalnej reprezentacji obiektu gościa w usłudze AD nie można odebrać biletu protokołu Kerberos dla logowania jednokrotnego KCD do aplikacji zaplecza.

Wdrażanie zaawansowane

Szablony konfiguracji z przewodnikiem mogą nie mieć elastyczności w celu osiągnięcia pewnych wymagań. W tych scenariuszach zobacz Zaawansowana konfiguracja logowania jednokrotnego opartego na protokole Kerberos.

Alternatywnie w trybie BIG-IP można wyłączyć tryb ścisłego zarządzania Konfiguracja z przewodnikiem. Konfiguracje można zmienić ręcznie, chociaż większość konfiguracji jest zautomatyzowana za pomocą szablonów opartych na kreatorze.

Możesz przejść do > z przewodnikiem dostępu i wybrać małą ikonę kłódki po prawej stronie wiersza dla konfiguracji aplikacji.

W tym momencie zmiany w interfejsie użytkownika kreatora nie są możliwe, ale wszystkie obiekty BIG-IP skojarzone z opublikowanym wystąpieniem aplikacji są odblokowywane do zarządzania.

Uwaga

Ponowne włączanie trybu ścisłego i wdrażanie ustawień konfiguracji zastępowania wykonywanych poza interfejsem użytkownika konfiguracji z przewodnikiem. Dlatego zalecamy zaawansowaną metodę konfiguracji dla usług produkcyjnych.

Rozwiązywanie problemów

W przypadku rozwiązywania problemów z logowaniem jednokrotnym kerberos należy pamiętać o następujących pojęciach.

- Protokół Kerberos jest wrażliwy na czas, dlatego wymaga serwerów i klientów ustawionych na prawidłowy czas, a jeśli to możliwe, zsynchronizowane ze źródłem niezawodnego czasu

- Upewnij się, że nazwa hosta kontrolera domeny i aplikacji internetowej jest rozpoznawalna w systemie DNS

- Upewnij się, że w środowisku usługi AD nie ma zduplikowanych nazw SPN: wykonaj następujące zapytanie w wierszu polecenia na komputerze domeny: setspn -q HTTP/my_target_SPN

Zapoznaj się z naszymi wskazówkami dotyczącymi serwera proxy aplikacji, aby sprawdzić, czy aplikacja usług IIS jest skonfigurowana na potrzeby KCD. Zobacz również artykuł AskF5, metoda logowania jednokrotnego protokołu Kerberos.

Analiza dzienników: zwiększenie szczegółowości

Rejestrowanie BIG-IP służy do izolowania problemów z łącznością, logowaniem jednokrotnym, naruszeniami zasad lub nieprawidłowo skonfigurowanymi mapowaniami zmiennych. Rozpocznij rozwiązywanie problemów, zwiększając poziom szczegółowości dziennika.

- Przejdź do >> przeglądu > zasad dostępu.

- Wybierz wiersz dla opublikowanej aplikacji, a następnie pozycję Edytuj > dzienniki systemu dostępu.

- Wybierz pozycję Debuguj z listy logowania jednokrotnego, a następnie wybierz przycisk OK.

Odtwórz problem i sprawdź dzienniki. Po zakończeniu przywróć funkcję, ponieważ tryb pełny generuje dużo danych.

Strona błędu BIG-IP

Jeśli po wstępnym uwierzytelnieniu firmy Microsoft wystąpi błąd BIG-IP, problem może odnosić się do logowania jednokrotnego z identyfikatora Entra firmy Microsoft do big-IP.

- Przejdź do > programu Access.

- Aby wyświetlić dzienniki pod kątem wskazówek, uruchom raport dla ostatniej godziny.

- Użyj linku Wyświetl zmienne sesji, aby dowiedzieć się, czy APM odbiera oczekiwane oświadczenia od identyfikatora Entra firmy Microsoft.

Żądanie zaplecza

Jeśli nie zostanie wyświetlona żadna strona błędu, problem prawdopodobnie jest związany z żądaniem zaplecza lub logowaniem jednokrotnym z big-IP do aplikacji.

- Przejdź do obszaru Przegląd > zasad > dostępu Aktywne sesje.

- Wybierz link dla aktywnej sesji. Link Wyświetl zmienne w tej lokalizacji może pomóc w ustaleniu głównej przyczyny problemów Z KCD, szczególnie jeśli big-IP APM nie może uzyskać odpowiedniego użytkownika i identyfikatorów domeny ze zmiennych sesji.

Aby uzyskać więcej informacji, zobacz:

- dev/central: przykłady przypisywania zmiennych APM

- MyF5: Zmienne sesji