Włącz inspekcje zabezpieczeń i DNS dla Usług Microsoft Entra Domain Services

Inspekcje zabezpieczeń i DNS w usługach Microsoft Entra Domain Services umożliwiają usługom Azure przesyłanie strumieniowe zdarzeń do docelowych zasobów. Te zasoby obejmują usługę Azure Storage, obszary robocze usługi Azure Log Analytics lub usługę Azure Event Hubs. Po włączeniu zdarzeń inspekcji zabezpieczeń usługi Domain Services wysyła wszystkie zdarzenia inspekcji dla wybranej kategorii do docelowego zasobu.

Zdarzenia można archiwizować w usłudze Azure Storage i przesyłać strumieniowo do oprogramowania do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM) (lub równoważnego) przy użyciu usługi Azure Event Hubs, albo przeprowadzić własną analizę i użyć obszarów roboczych usługi Azure Log Analytics z centrum administracyjnego firmy Microsoft Entra.

Miejsca docelowe inspekcji zabezpieczeń

Obszary robocze usługi Azure Storage, Azure Event Hubs lub Azure Log Analytics można używać jako zasobu docelowego na potrzeby inspekcji zabezpieczeń usług Domain Services. Te miejsca docelowe można łączyć. Na przykład możesz użyć usługi Azure Storage do archiwizowania zdarzeń inspekcji zabezpieczeń, ale obszar roboczy usługi Azure Log Analytics umożliwia analizowanie i raportowanie informacji w krótkim okresie.

W poniższej tabeli przedstawiono scenariusze dla każdego typu zasobu docelowego.

Ważne

Zanim włączysz inspekcje zabezpieczeń Usług Domenowych, musisz utworzyć zasób docelowy. Te zasoby można utworzyć przy użyciu centrum administracyjnego firmy Microsoft, programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure.

| Zasób docelowy | Scenariusz |

|---|---|

| Azure Storage | Ten element docelowy powinien być używany, gdy podstawową potrzebą jest przechowywanie zdarzeń inspekcji zabezpieczeń w celach archiwalnych. Inne cele mogą być używane do celów archiwalnych, jednak te cele zapewniają możliwości wykraczające poza podstawową potrzebę archiwizacji. Przed włączeniem zdarzeń inspekcji zabezpieczeń usług Domain Services najpierw utwórz konto usługi Azure Storage. |

| Azure Event Hubs | Ten element docelowy powinien być używany, gdy podstawową potrzebą jest udostępnianie zdarzeń inspekcji zabezpieczeń za pomocą dodatkowego oprogramowania, takiego jak oprogramowanie do analizy danych lub oprogramowanie do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM). Przed włączeniem zdarzeń inspekcji zabezpieczeń Domain Services, utwórz centrum zdarzeń za pomocą centrum administracyjnego Microsoft Entra. |

| Obszar roboczy usługi Azure Log Analytics | Ten cel powinien być używany, gdy Twoim podstawowym celem jest analizowanie i przeglądanie bezpiecznych audytów bezpośrednio z Centrum administracyjnego Microsoft Entra. Przed włączeniem zdarzeń inspekcji zabezpieczeń usług Domain Services utwórz obszar roboczy usługi Log Analytics w centrum administracyjnym firmy Microsoft Entra. |

Włączanie zdarzeń audytu zabezpieczeń przy użyciu centrum administracyjnego Microsoft Entra

Aby włączyć zdarzenia inspekcji zabezpieczeń usług Domain Services przy użyciu centrum administracyjnego firmy Microsoft Entra, wykonaj następujące kroki.

Ważne

Inspekcje zabezpieczeń usług Domain Services nie są wsteczne. Nie można pobrać ani odtworzyć zdarzeń z przeszłości. Usługi Domain Services mogą wysyłać zdarzenia występujące tylko po włączeniu inspekcji zabezpieczeń.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator globalny.

Wyszukaj i wybierz pozycję Microsoft Entra Domain Services. Wybierz domenę zarządzaną, taką jak aaddscontoso.com.

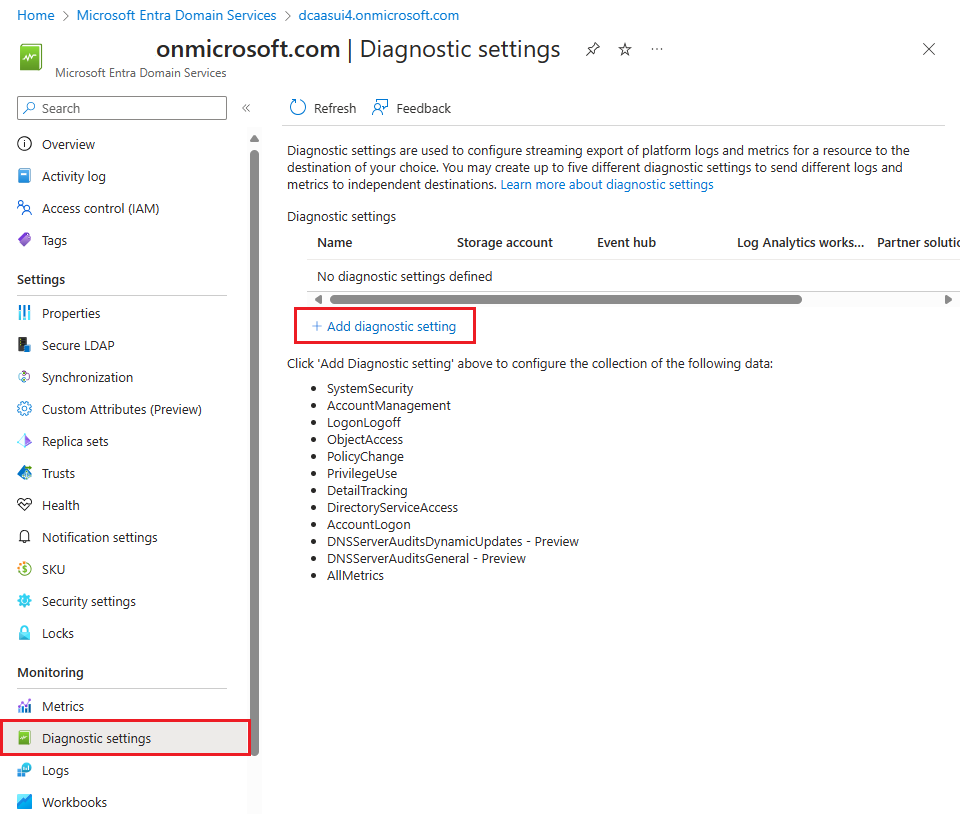

W oknie Usługi domenowe wybierz pozycję Ustawienia diagnostyczne po lewej stronie.

Domyślnie nie skonfigurowano żadnej diagnostyki. Aby rozpocząć, wybierz pozycję Dodaj ustawienie diagnostyczne.

Wprowadź nazwę konfiguracji diagnostycznej, taką jak aadds-auditing.

Zaznacz pole wyboru dla miejsca docelowego audytu zabezpieczeń lub DNS, które chcesz. Możesz wybrać obszar roboczy usługi Log Analytics, konto usługi Azure Storage, centrum zdarzeń platformy Azure lub rozwiązanie partnerskie. Te zasoby docelowe muszą już istnieć w ramach subskrypcji platformy Azure. Nie można utworzyć zasobów docelowych w tym kreatorze.

-

Obszary robocze usługi Azure Log Analytics

- Wybierz Wyślij do Log Analytics, a następnie wybierz Subskrypcję i Obszar roboczy Log Analytics, którego chcesz użyć do przechowywania zdarzeń inspekcji.

-

Azure Storage

- Wybierz pozycję Archiwum do konta magazynowego, a następnie wybierz pozycję Konfiguruj.

- Wybierz subskrypcję i konto magazynowe, którego chcesz użyć do archiwizowania wydarzeń audytu.

- Gdy wszystko będzie gotowe, wybierz przycisk OK.

-

Centra zdarzeń platformy Azure

- Wybierz Przesyłaj do centrum zdarzeń, a następnie wybierz Konfiguruj.

- Wybierz Subskrypcję i przestrzeń nazw centrum zdarzeń. W razie potrzeby wybierz również nazwę centrum zdarzeń, a następnie nazwę zasad centrum zdarzeń.

- Gdy wszystko będzie gotowe, wybierz przycisk OK.

-

Rozwiązanie partnerskie

- Wybierz Wyślij do rozwiązania partnerskiego, a następnie wybierz Subskrypcję i Lokację docelową, której chcesz użyć do przechowywania zdarzeń inspekcji.

-

Obszary robocze usługi Azure Log Analytics

Wybierz kategorie dzienników, które mają zostać uwzględnione dla określonego zasobu docelowego. Jeśli wysyłasz zdarzenia inspekcji do konta usługi Azure Storage, możesz również skonfigurować zasady przechowywania, określające liczbę dni przechowywania danych. Ustawienie domyślne 0 zachowuje wszystkie dane i nie obraca zdarzeń po upływie czasu.

W ramach jednej konfiguracji można wybrać różne kategorie dzienników dla każdego docelowego zasobu. Ta możliwość umożliwia wybranie kategorii dzienników, które mają być zachowywane dla usługi Log Analytics, oraz kategorii dzienników, które mają zostać zarchiwizowane, na przykład.

Po zakończeniu wybierz pozycję Zapisz , aby zatwierdzić zmiany. Zasoby docelowe zaczynają odbierać eventy audytowe Usług Domenowych wkrótce po zapisaniu konfiguracji.

Włącz zdarzenia inspekcji zabezpieczeń i DNS przy użyciu programu Azure PowerShell

Aby włączyć zdarzenia inspekcji usług Domain Services i DNS przy użyciu programu Azure PowerShell, wykonaj następujące kroki. W razie potrzeby najpierw zainstaluj moduł Azure PowerShell i połącz się z subskrypcją platformy Azure.

Ważne

Inspekcje usług Domenowych nie są wsteczne. Nie można pobrać ani odtworzyć zdarzeń z przeszłości. Usługi domenowe mogą wysyłać zdarzenia występujące tylko po włączeniu inspekcji.

Uwierzytelnij się w subskrypcji platformy Azure, używając cmdletu Connect-AzAccount. Po wyświetleniu monitu wprowadź poświadczenia konta.

Connect-AzAccountUtwórz zasób docelowy dla zdarzeń audytowych.

Obszary robocze usługi Azure Log Analytics Tworzenie obszaru roboczego - usługi Log Analytics za pomocą programu Azure PowerShell.

Azure Storage - Tworzenie konta magazynu przy użyciu programu Azure PowerShell

Usługa Azure Event Hubs - Tworzenie centrum zdarzeń przy użyciu programu Azure PowerShell. Może być również konieczne użycie polecenia cmdlet

New-AzEventHubAuthorizationRule w celu utworzenia reguły autoryzacji, która przyznaje uprawnienia Usług Domenowych do przestrzeni nazw centrum zdarzeń. Reguła autoryzacji musi zawierać uprawnienia Zarządzanie, Nasłuchiwanie i Wysyłanie . Ważne

Upewnij się, że ustawiono regułę autoryzacji w przestrzeni nazw centrum zdarzeń, a nie w samym centrum zdarzeń.

Użyj polecenia cmdlet Get-AzResource, aby pobrać identyfikator zasobu dla zarządzanej domeny usług Domain Services. Utwórz zmienną o nazwie $aadds. ResourceId do przechowywania wartości:

$aadds = Get-AzResource -name aaddsDomainNameSkonfiguruj ustawienia diagnostyczne platformy Azure za pomocą polecenia cmdlet Set-AzDiagnosticSetting, aby wykorzystać zasób docelowy do zdarzeń inspekcji w usługach Microsoft Entra Domain Services. W poniższych przykładach zmienna $aadds.ResourceId jest używana z poprzedniego kroku.

Azure Storage — zastąp wartość storageAccountId nazwą konta magazynu:

Set-AzDiagnosticSetting ` -ResourceId $aadds.ResourceId ` -StorageAccountId storageAccountId ` -Enabled $trueAzure Event Hubs — zastąp eventHubName nazwą swojego event hubu i eventHubRuleId swoim identyfikatorem reguły autoryzacji:

Set-AzDiagnosticSetting -ResourceId $aadds.ResourceId ` -EventHubName eventHubName ` -EventHubAuthorizationRuleId eventHubRuleId ` -Enabled $trueObszary robocze usługi Azure Log Analytics — zastąp identyfikator workspaceId identyfikatorem obszaru roboczego usługi Log Analytics:

Set-AzureRmDiagnosticSetting -ResourceId $aadds.ResourceId ` -WorkspaceID workspaceId ` -Enabled $true

Wykonywanie zapytań i wyświetlanie zdarzeń inspekcji usługi DNS i zabezpieczeń przy użyciu usługi Azure Monitor

Obszary robocze analizy dzienników umożliwiają wyświetlanie i analizowanie zdarzeń inspekcji zabezpieczeń i DNS z wykorzystaniem usługi Azure Monitor i języka zapytań Kusto. Ten język zapytań jest przeznaczony do odczytu i posiada potężne możliwości analityczne wraz z łatwą do zrozumienia składnią. Aby uzyskać więcej informacji na temat rozpoczynania pracy z językami zapytań Kusto, zobacz następujące artykuły:

- Dokumentacja usługi Azure Monitor

- Wprowadzenie do usługi Log Analytics w usłudze Azure Monitor

- Rozpocznij pracę z zapytaniami dotyczącymi dzienników w usłudze Azure Monitor

- Tworzenie i udostępnianie pulpitów nawigacyjnych z danymi usługi Log Analytics

Poniższe przykładowe zapytania mogą służyć do rozpoczęcia analizowania zdarzeń inspekcji z usług Domain Services.

Przykładowe zapytanie 1

Wyświetl wszystkie zdarzenia blokady konta z ostatnich siedmiu dni:

AADDomainServicesAccountManagement

| where TimeGenerated >= ago(7d)

| where OperationName has "4740"

Przykładowe zapytanie 2

Wyświetl wszystkie zdarzenia blokady konta (4740) między 3 czerwca 2020 r. o godzinie 9:00 i 10 czerwca 2020 r., posortowane rosnąco według daty i godziny:

AADDomainServicesAccountManagement

| where TimeGenerated >= datetime(2020-06-03 09:00) and TimeGenerated <= datetime(2020-06-10)

| where OperationName has "4740"

| sort by TimeGenerated asc

Przykładowe zapytanie 3

Wyświetl zdarzenia logowania konta siedem dni temu (od teraz) dla konta o nazwie użytkownik:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

Przykładowe zapytanie 4

Wyświetl zdarzenia logowania do konta siedem dni temu dla konta o nazwie użytkownik, które próbowało zalogować się przy użyciu nieprawidłowego hasła (0xC0000006a):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc000006a" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Przykładowe zapytanie 5

Wyświetl zdarzenia logowania konta siedem dni temu dla konta o nazwie użytkownik, które próbowało się zalogować, gdy konto zostało zablokowane (0xC0000234):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Przykładowe zapytanie 6

Wyświetl liczbę zdarzeń logowania konta siedem dni temu dla wszystkich prób logowania, które wystąpiły dla wszystkich zablokowanych użytkowników:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

| summarize count()

Inspekcja kategorii zabezpieczeń i zdarzeń DNS

Inspekcje zabezpieczeń usług Domenowych i DNS są zgodne z tradycyjnymi inspekcjami dla tradycyjnych kontrolerów domeny usług AD DS. W środowiskach hybrydowych można ponownie użyć istniejących wzorców inspekcji, aby ta sama logika mogła być używana podczas analizowania zdarzeń. W zależności od scenariusza, który należy rozwiązać lub przeanalizować, należy zastosować różne kategorie zdarzeń inspekcji.

Dostępne są następujące kategorie zdarzeń inspekcji:

| Nazwa kategorii inspekcji | opis |

|---|---|

| Logowanie do konta | Inspekcja próbuje uwierzytelnić dane konta na kontrolerze domeny lub w lokalnym Menedżerze kont zabezpieczeń (SAM). -Ustawienia zasad logowania i wylogowania, a także zdarzenia śledzą próby uzyskania dostępu do określonego komputera. Ustawienia i zdarzenia w tej kategorii koncentrują się na używanej bazie danych kont. Ta kategoria obejmuje następujące podkategorie: - Sprawdzanie poprawności poświadczeń inspekcji - Inspekcja usługi uwierzytelniania Kerberos - Audyt operacji biletów usług Kerberos - Inspekcja innych zdarzeń logowania/wylogowania |

| Zarządzanie kontem | Przeprowadza inspekcję zmian w kontach i grupach użytkowników i komputerów. Ta kategoria obejmuje następujące podkategorie: - Inspekcja zarządzania grupami aplikacji - Inspekcja zarządzania kontami komputerów - Audyt zarządzania grupami dystrybucyjnymi - Inspekcja zarządzania innymi kontami - Audyt zarządzania grupą zabezpieczeń - Inspekcja zarządzania kontami użytkowników |

| Serwer DNS | Przeprowadza inspekcję zmian w środowiskach DNS. Ta kategoria obejmuje następujące podkategorie: - DNSServerAuditsDynamicUpdates (wersja zapoznawcza) - DNSServerAuditsGeneral (wersja zapoznawcza) |

| Śledzenie szczegółów | Przeprowadza inspekcję działań poszczególnych aplikacji i użytkowników na tym komputerze oraz zrozumienie sposobu użycia komputera. Ta kategoria obejmuje następujące podkategorie: - Inspekcja działania interfejsu DPAPI - Audyt działalności PNP - Inspekcja tworzenia procesu - Zakończenie procesu inspekcji - Audyt zdarzeń RPC |

| Dostęp do usług katalogowych | Audytuje próby uzyskania dostępu do obiektów oraz ich modyfikacji w Usługach domenowych Active Directory (AD DS). Te zdarzenia inspekcji są rejestrowane tylko na kontrolerach domeny. Ta kategoria obejmuje następujące podkategorie: - Audyt szczegółowej replikacji usługi katalogowej - Kontrola dostępu do usługi katalogów - Audyt zmian usługi katalogowej - Audyt replikacji usługi katalogowej |

| Logowanie-Wylogowywanie | Inspekcja próbuje zalogować się do komputera interaktywnie lub za pośrednictwem sieci. Te zdarzenia są przydatne do śledzenia aktywności użytkownika i identyfikowania potencjalnych ataków na zasoby sieciowe. Ta kategoria obejmuje następujące podkategorie: - Przegląd blokady konta - Inspekcja oświadczeń użytkowników/urządzeń - Inspekcja trybu rozszerzonego protokołu IPsec - Audyt członkostwa w grupie - Inspekcja trybu głównego protokołu IPsec - Inspekcja trybu szybkiego protokołu IPsec - Rejestracja wylogowań - Inspekcja logowania - Inspekcja serwera zasad sieciowych - Inspekcja innych zdarzeń logowania/wylogowania - Audyt specjalnego logowania |

| Dostęp do obiektów | Audytuje próby uzyskania dostępu do określonych obiektów lub typów obiektów w sieci lub komputerze. Ta kategoria obejmuje następujące podkategorie: - Wygenerowana aplikacja inspekcji - Usługi certyfikacji audytu - Audyt szczegółowego udostępniania plików - Inspekcja udziału plików - Inspekcja systemu plików - Inspekcja połączenia platformy filtrowania - Rejestr porzucania pakietów przez platformę filtrowania - Auditowanie manipulacji uchwytem - Inspekcja obiektu jądra - Audyt innych zdarzeń dostępu do obiektów - Rejestr inspekcji - Inspekcja magazynu wymiennego - Inspekcja protokołu SAM - Kontrola przygotowywania centralnych zasad dostępu |

| Zmiana zasad | Przeprowadza inspekcję zmian w ważnych zasadach zabezpieczeń w systemie lokalnym lub sieci. Zasady są zwykle ustanawiane przez administratorów w celu zabezpieczenia zasobów sieciowych. Monitorowanie zmian lub prób zmiany tych zasad może być ważnym aspektem zarządzania zabezpieczeniami sieci. Ta kategoria obejmuje następujące podkategorie: - Audyt zmiany zasad audytu - Zmiany w polityce audytu uwierzytelniania - Zmiana zasad autoryzacji inspekcji - Zmiana zasad kontroli platformy filtrowania - Inspekcja zmian zasad na poziomie reguł MPSSVC - Inspekcja innych zmian zasad |

| Użycie uprawnień | Przeprowadza inspekcję użycia określonych uprawnień w co najmniej jednym systemie. Ta kategoria obejmuje następujące podkategorie: - Inspekcja niewrażliwego użycia uprawnień - Audyt użycia poufnych uprawnień - Inspekcja innych zdarzeń użycia uprawnień |

| System | Przeprowadza inspekcję zmian na poziomie systemu na komputerze, które nie są uwzględnione w innych kategoriach i które mają potencjalne konsekwencje dla bezpieczeństwa. Ta kategoria obejmuje następujące podkategorie: - Inspekcja sterownika IPsec - Audyt innych zdarzeń systemowych - Audyt zmiany stanu bezpieczeństwa - Inspekcja rozszerzenia systemu zabezpieczeń - Inspekcja integralności systemu |

Identyfikatory zdarzeń na kategorię

Inspekcje zabezpieczeń usług Domain Services i DNS rejestrują następujące identyfikatory zdarzeń, gdy określona akcja wyzwala zdarzenie z możliwością inspekcji:

| Nazwa kategorii zdarzeń | Identyfikatory zdarzeń |

|---|---|

| Zabezpieczenia logowania do konta | 4767, 4774, 4775, 4776, 4777 |

| Zabezpieczenia zarządzania kontami | 4720, 4722, 4723, 4724, 4725, 4726, 4727, 4728, 4729, 4730, 4731, 4732, 4733, 4734, 4735, 4737, 4738, 4740, 4741, 4742, 4743, 4754, 4755, 4756, 4757, 4758, 4764, 4765, 4766, 4780, 4781, 4782, 4793, 4798, 4799, 5376, 5377 |

| Bezpieczeństwo śledzenia szczegółów | Brak |

| Serwer DNS | 513-523, 525-531, 533-537, 540-582 |

| Zabezpieczenia dostępu do usług DS | 5136, 5137, 5138, 5139, 5141 |

| Zabezpieczenia logowania i wylogowywanie | 4624, 4625, 4634, 4647, 4648, 4672, 4675, 4964 |

| Zabezpieczenia dostępu do obiektów | Brak |

| Zmiana zasad dotyczących zabezpieczeń | 4670, 4703, 4704, 4705, 4706, 4707, 4713, 4715, 4716, 4717, 4718, 4719, 4739, 4864, 4865, 4866, 4867, 4904, 4906, 4911, 4912 |

| Zabezpieczenia użycia uprawnień | 4985 |

| Zabezpieczenia systemu | 4612, 4621 |

Następne kroki

Aby uzyskać szczegółowe informacje na temat usługi Kusto, zobacz następujące artykuły:

- Omówienie języka zapytań Kusto.

- Samouczek Kusto ma na celu zapoznanie Cię z podstawami zapytań.

- Przykładowe zapytania , które ułatwiają poznanie nowych sposobów wyświetlenia danych.

- Najlepsze praktyki Kusto dla zoptymalizowania zapytań pod kątem powodzenia.