Uwierzytelnianie LDAP i serwer usługi Azure Multi-Factor Authentication

Domyślnie usługa Serwer Azure Multi-Factor Authentication jest skonfigurowana pod kątem importowania lub synchronizowania użytkowników z usługi Active Directory. Można ją jednak skonfigurować pod kątem powiązań z różnymi katalogami LDAP, takimi jak katalog ADAM, lub z określonym kontrolerem domeny usługi Active Directory. Po nawiązaniu połączenia z katalogiem za pośrednictwem protokołu LDAP serwer usługi Azure Multi-Factor Authentication może działać jako serwer proxy LDAP w celu przeprowadzenia uwierzytelniania. Serwer usługi Azure Multi-Factor Authentication może również używać powiązania LDAP jako elementu docelowego usługi RADIUS do wstępnego uwierzytelniania użytkowników usług IIS lub uwierzytelniania podstawowego w portalu użytkowników usługi Azure Multi-Factor Authentication.

Aby użyć usługi Azure Multi-Factor Authentication jako serwera proxy LDAP, wstaw serwer usługi Azure Multi-Factor Authentication między klientem LDAP (na przykład urządzeniem sieci VPN, aplikacją) i serwerem katalogu LDAP. Serwer usługi Azure Multi-Factor Authentication musi zostać skonfigurowany pod kątem komunikacji zarówno z serwerami klienta, jak i z katalogiem LDAP. W tej konfiguracji serwer usługi Azure Multi-Factor Authentication akceptuje żądania LDAP od serwerów i aplikacji klientów i przekazuje je do docelowego serwera katalogu LDAP w celu sprawdzania poprawności podstawowych poświadczeń. Jeśli katalog LDAP weryfikuje poświadczenia podstawowe, usługa Azure Multi-Factor Authentication przeprowadza drugą weryfikację tożsamości i wysyła odpowiedź z powrotem do klienta LDAP. Cały proces uwierzytelniania powiedzie się tylko wtedy, gdy zarówno uwierzytelnianie serwera LDAP, jak i drugi etap weryfikacji przebiegną prawidłowo.

Ważne

We wrześniu 2022 r. firma Microsoft ogłosiła wycofanie serwera usługi Azure Multi-Factor Authentication. Od 30 września 2024 r. wdrożenia serwera usługi Azure Multi-Factor Authentication nie będą już obsługiwać żądań uwierzytelniania wieloskładnikowego (MFA), co może spowodować niepowodzenie uwierzytelniania w organizacji. Aby zapewnić nieprzerwane usługi uwierzytelniania i pozostać w obsługiwanym stanie, organizacje powinny migrować dane uwierzytelniania użytkowników do usługi Azure Multi-Factor Authentication opartej na chmurze przy użyciu najnowszej aktualizacji serwera usługi Azure Multi-Factor Authentication. Aby uzyskać więcej informacji, zobacz Migracja serwera usługi Azure Multi-Factor Authentication.

Aby rozpocząć pracę z uwierzytelnianiem wieloskładnikowym opartym na chmurze, zobacz Samouczek: zabezpieczanie zdarzeń logowania użytkowników przy użyciu usługi Azure Multi-Factor Authentication.

Konfigurowanie uwierzytelniania LDAP

Aby skonfigurować uwierzytelnianie LDAP, zainstaluj usługę Serwer Azure Multi-Factor Authentication na serwerze z systemem Windows. Postępuj zgodnie z następującą procedurą:

Dodawanie klienta LDAP

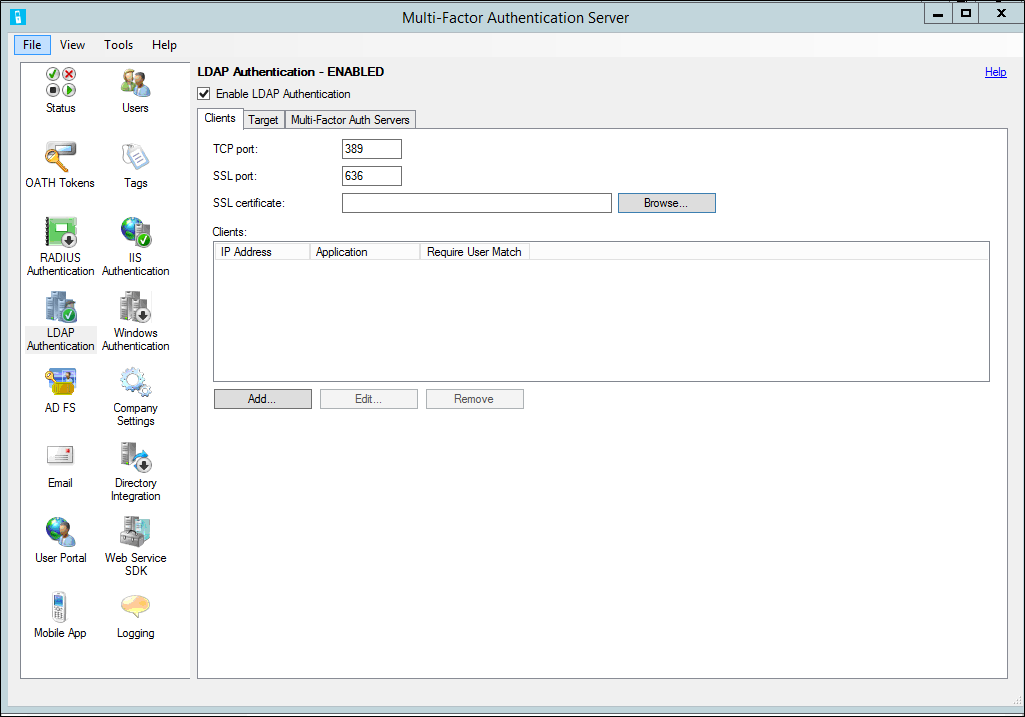

Na serwerze usługi Azure Multi-Factor Authentication wybierz ikonę Uwierzytelnianie LDAP w menu po lewej stronie.

Zaznacz pole wyboru Włącz uwierzytelnianie LDAP.

Na karcie Klienci zmień port TCP i port SSL (TLS), jeśli usługa LDAP usługi Azure Multi-Factor Authentication powinna wiązać się z niestandardowymi portami, aby nasłuchiwać żądań LDAP.

Jeśli planujesz używać protokołu LDAPS od klienta do serwera usługi Azure Multi-Factor Authentication, certyfikat TLS/SSL musi być zainstalowany na tym samym serwerze co serwer MFA. Kliknij przycisk Przeglądaj obok pola Certyfikat SSL (TLS) i wybierz certyfikat do użycia na potrzeby bezpiecznego połączenia.

Kliknij przycisk Dodaj.

W oknie dialogowym Dodawanie klienta LDAP wprowadź adres IP urządzenia, serwera lub aplikacji, która uwierzytelnia się na serwerze i nazwę aplikacji (opcjonalnie). Nazwa aplikacji jest widoczna w raportach usługi Azure Multi-Factor Authentication i może być wyświetlana w uwierzytelniających wiadomościach SMS lub wiadomościach aplikacji mobilnej.

Zaznacz pole Wymagaj dopasowania użytkownika usługi Azure Multi-Factor Authentication, jeśli wszyscy użytkownicy zostali lub zostaną zaimportowani na serwer i będą podlegać weryfikacji dwuetapowej. Jeśli znaczna liczba użytkowników nie została jeszcze zaimportowana do serwera i/lub jest wykluczonych z weryfikacji dwuetapowej, pozostaw pole niezaznaczone. Aby uzyskać dodatkowe informacje na temat tej funkcji, zobacz plik pomocy serwera MFA.

Powtórz te kroki, aby dodać więcej klientów LDAP.

Konfigurowanie połączenia katalogu LDAP

Gdy usługa Azure Multi-Factor Authentication jest skonfigurowana pod kątem odbierania uwierzytelnień LDAP, musi ona pełnić rolę serwera proxy przesyłającego te uwierzytelnienia do katalogu LDAP. W związku z tym na karcie Cel wyświetlana jest tylko jedna, wyszarzona opcja użycia obiektu docelowego LDAP.

Uwaga

Integracja katalogów nie jest gwarantowana do pracy z katalogami innymi niż usługi domena usługi Active Directory.

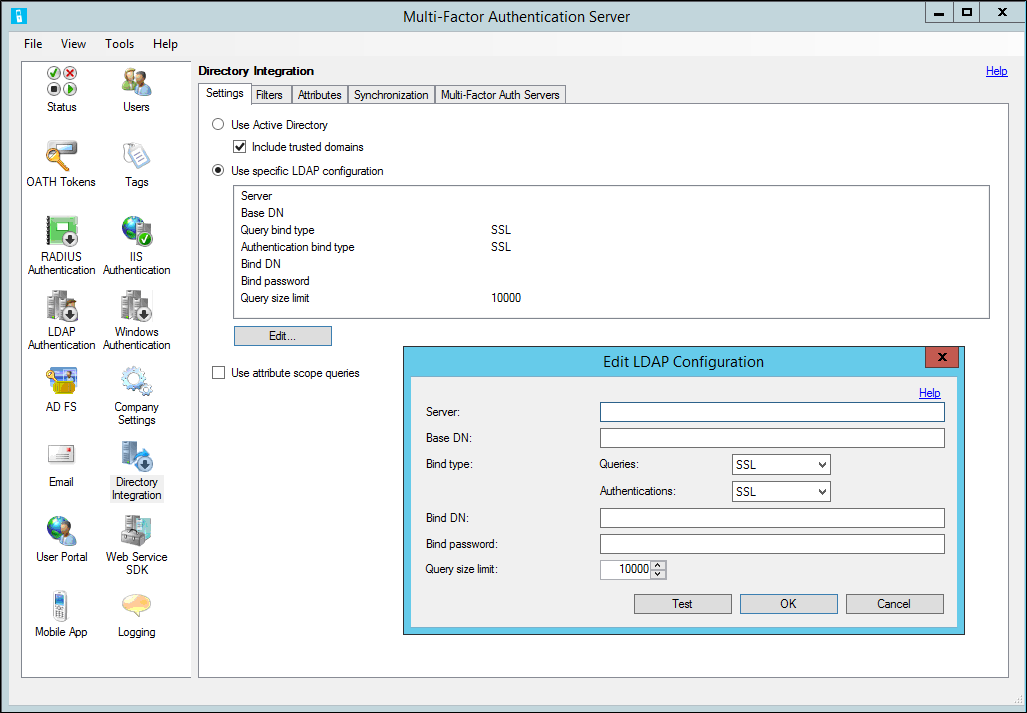

Aby skonfigurować połączenie z katalogiem LDAP, kliknij ikonę Integracja katalogu.

Na karcie Ustawienia wybierz przycisk radiowy Użyj określonej konfiguracji LDAP.

Wybierz pozycję Edytuj

W oknie dialogowym Edycja konfiguracji LDAP wypełnij pola informacjami wymaganymi do nawiązania połączenia z katalogiem LDAP. Opisy tych pól znajdują się w pliku pomocy serwera usługi Azure Multi-Factor Authentication.

Przetestuj połączenie LDAP, klikając przycisk Testuj.

Jeśli test połączenia LDAP zakończył się pomyślnie, kliknij przycisk OK.

Kliknij kartę Filtry . Serwer jest wstępnie skonfigurowany do ładowania kontenerów, grup zabezpieczeń i użytkowników z usługi Active Directory. W przypadku konieczności utworzenia powiązania z innym katalogiem LDAP prawdopodobnie będzie konieczna edycja wyświetlanych filtrów. Kliknij link Pomoc, aby uzyskać więcej informacji o filtrach.

Kliknij kartę Atrybuty . Serwer jest wstępnie skonfigurowany do mapowania atrybutów z usługi Active Directory.

W przypadku konieczności utworzenia powiązania z innym katalogiem LDAP lub zmiany wstępnie skonfigurowanego mapowania atrybutów kliknij przycisk Edytuj…

W oknie dialogowym Edycja atrybutów zmodyfikuj mapowanie atrybutu LDAP katalogu. Nazwy atrybutów można wpisać lub wybrać, klikając przycisk ... obok każdego pola. Kliknij link Pomoc, aby uzyskać więcej informacji o atrybutach.

Kliknij przycisk OK.

Kliknij ikonę Ustawienia firmy, a następnie wybierz kartę Rozpoznawanie nazwy użytkownika.

W przypadku nawiązywania połączenia z katalogiem Active Directory z serwera przyłączonego do domeny zostaw zaznaczony przycisk radiowy Użyj identyfikatorów zabezpieczeń systemu Windows (SID) w celu dopasowania nazw użytkowników. W przeciwnym razie wybierz przycisk radiowy Użyj atrybutu unikatowego identyfikatora LDAP w celu dopasowania nazw użytkowników.

Gdy przycisk radiowy Użyj atrybutu unikatowego identyfikatora LDAP w celu dopasowania nazw użytkowników jest zaznaczony, serwer usługi Azure Multi-Factor Authentication próbuje rozpoznać unikatowy identyfikator w katalogu LDAP na podstawie każdej z nazw użytkowników. Wyszukiwanie LDAP jest wykonywane na atrybutach nazwy użytkownika zdefiniowanych na karcie Atrybuty integracji > katalogu. Po uwierzytelnieniu użytkownika nazwa użytkownika jest rozpoznawana jako unikatowy identyfikator w katalogu LDAP. Unikatowy identyfikator jest używany do dopasowywania użytkownika w pliku danych usługi Azure Multi-Factor Authentication. Umożliwia to porównywanie bez uwzględniania wielkości liter oraz długie i krótkie formaty nazw użytkowników.

Po wykonaniu tych kroków serwer MFA nasłuchuje skonfigurowanych portów żądań dostępu LDAP ze skonfigurowanych klientów i działa jako serwer proxy dla tych żądań do katalogu LDAP na potrzeby uwierzytelniania.

Konfigurowanie klienta LDAP

Aby skonfigurować klienta LDAP, skorzystaj z poniższych wytycznych:

- Skonfiguruj urządzenie, serwer lub aplikację pod kątem uwierzytelniania z użyciem protokołu LDAP na serwerze usługi Azure Multi-Factor Authentication tak, jakby był to katalog LDAP. Użyj tych samych ustawień, których zwykle używasz do nawiązywania bezpośredniego połączenia z katalogiem LDAP, ale użyj serwera usługi Azure Multi-Factor Authentication jako nazwy serwera lub adresu IP.

- Skonfiguruj limit czasu protokołu LDAP na 30–60 sekund, aby zapewnić wystarczający czas na zweryfikowanie poświadczeń użytkownika w katalogu LDAP, przeprowadzenie weryfikacji drugiego kroku, odebranie odpowiedzi i udzielenie odpowiedzi na żądanie dostępu LDAP.

- W przypadku korzystania z protokołu LDAPS urządzenie lub serwer tworzący zapytania LDAP muszą ufać certyfikatowi TLS/SSL zainstalowanemu na serwerze usługi Azure Multi-Factor Authentication.