Tworzenie przeglądu dostępu dla zasobów platformy Azure i ról usługi Microsoft Entra w usłudze PIM

Potrzeba dostępu do uprzywilejowanego zasobu platformy Azure i ról firmy Microsoft Entra przez użytkowników zmienia się w czasie. Aby zmniejszyć ryzyko związane z nieaktualnymi przypisaniami ról, należy regularnie wykonywać przeglądy dostępu. Usługa Microsoft Entra Privileged Identity Management (PIM) umożliwia tworzenie przeglądów dostępu dla uprzywilejowanego dostępu do zasobów platformy Azure i ról firmy Microsoft Entra. Można również skonfigurować cykliczne przeglądy dostępu, które są wykonywane automatycznie. W tym artykule opisano sposób tworzenia co najmniej jednego przeglądu dostępu.

Wymagania wstępne

Korzystanie z usługi Privileged Identity Management wymaga licencji. Aby uzyskać więcej informacji na temat licencjonowania, zobacz podstawy licencjonowania Zarządzanie tożsamością Microsoft Entra .

Aby uzyskać więcej informacji na temat licencji usługi PIM, zobacz Wymagania licencyjne dotyczące korzystania z usługi Privileged Identity Management.

Aby utworzyć przeglądy dostępu dla zasobów platformy Azure, musisz mieć przypisaną rolę Właściciel lub Administrator dostępu użytkowników dla zasobów platformy Azure. Aby utworzyć przeglądy dostępu dla ról firmy Microsoft Entra, musisz mieć przypisaną co najmniej rolę Administrator ról uprzywilejowanych.

Korzystanie z przeglądów dostępu dla jednostek usługi wymaga planu Tożsamość obciążeń Microsoft Entra Premium oprócz licencji Microsoft Entra ID P2 lub Zarządzanie tożsamością Microsoft Entra.

- Licencjonowanie usługi Workload Identities Premium: możesz wyświetlać i uzyskiwać licencje w bloku Tożsamości obciążeń w centrum administracyjnym firmy Microsoft Entra.

Uwaga

Przeglądy dostępu przechwytują migawkę dostępu na początku każdego wystąpienia przeglądu. Wszelkie zmiany wprowadzone podczas procesu przeglądu zostaną odzwierciedlone w kolejnym cyklu przeglądu. Zasadniczo wraz z rozpoczęciem każdego nowego cyklu, istotne dane dotyczące użytkowników, zasobów w ramach przeglądu i ich odpowiednich recenzentów są pobierane.

Tworzenie przeglądów dostępu

Zaloguj się do centrum administracyjnego Microsoft Entra jako użytkownik przypisany do jednej z wymaganych ról.

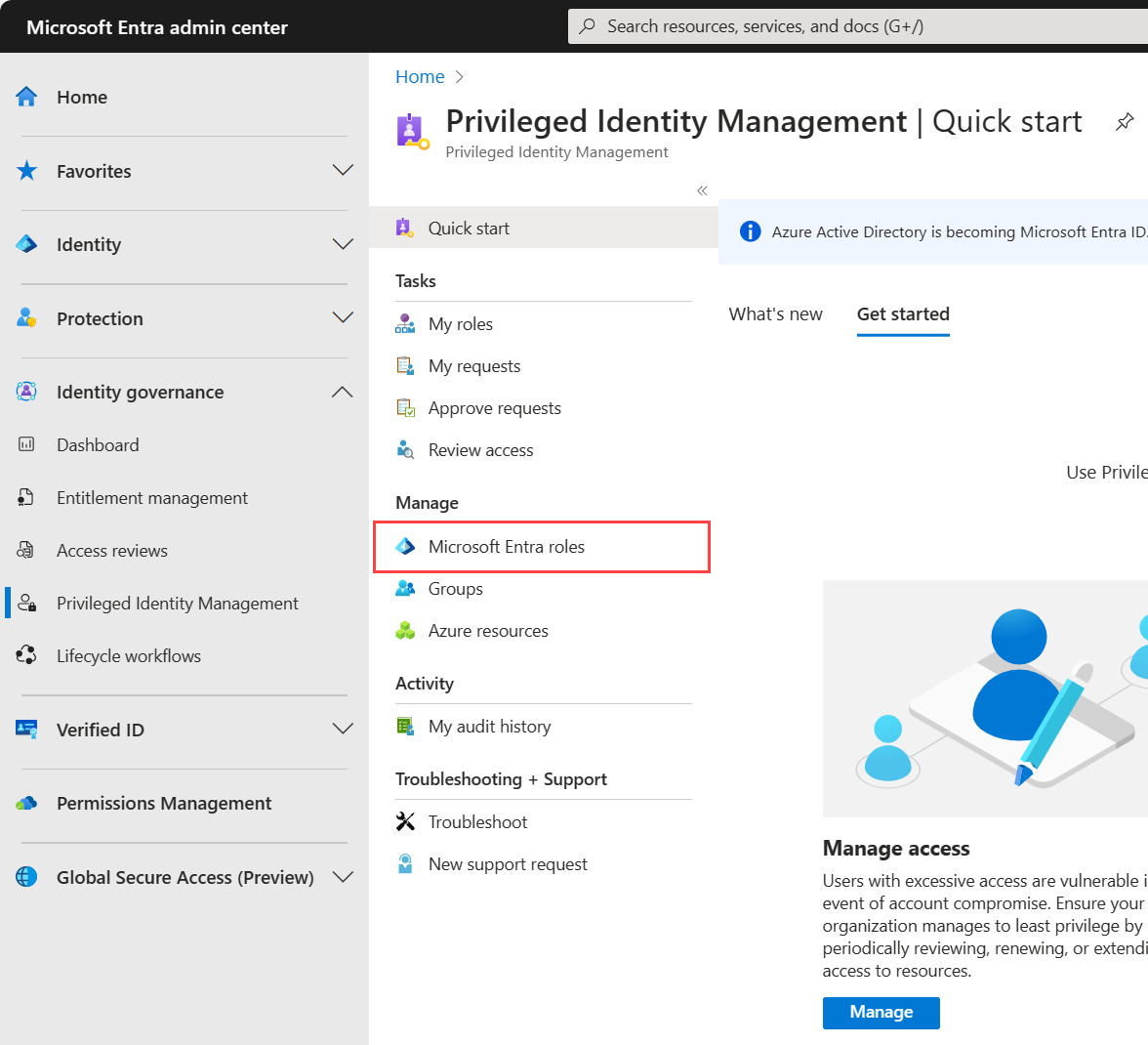

Przejdź do zarządzania>tożsamościami Privileged Identity Management.

W obszarze Role entra firmy Microsoft wybierz pozycję Microsoft Entra roles (Role entra firmy Microsoft). W obszarze Zasoby platformy Azure wybierz pozycję Zasoby platformy Azure

W obszarze Role entra firmy Microsoft ponownie wybierz pozycję Microsoft Entra roles (Role entra firmy Microsoft) w obszarze Zarządzaj. W obszarze Zasoby platformy Azure wybierz subskrypcję, którą chcesz zarządzać.

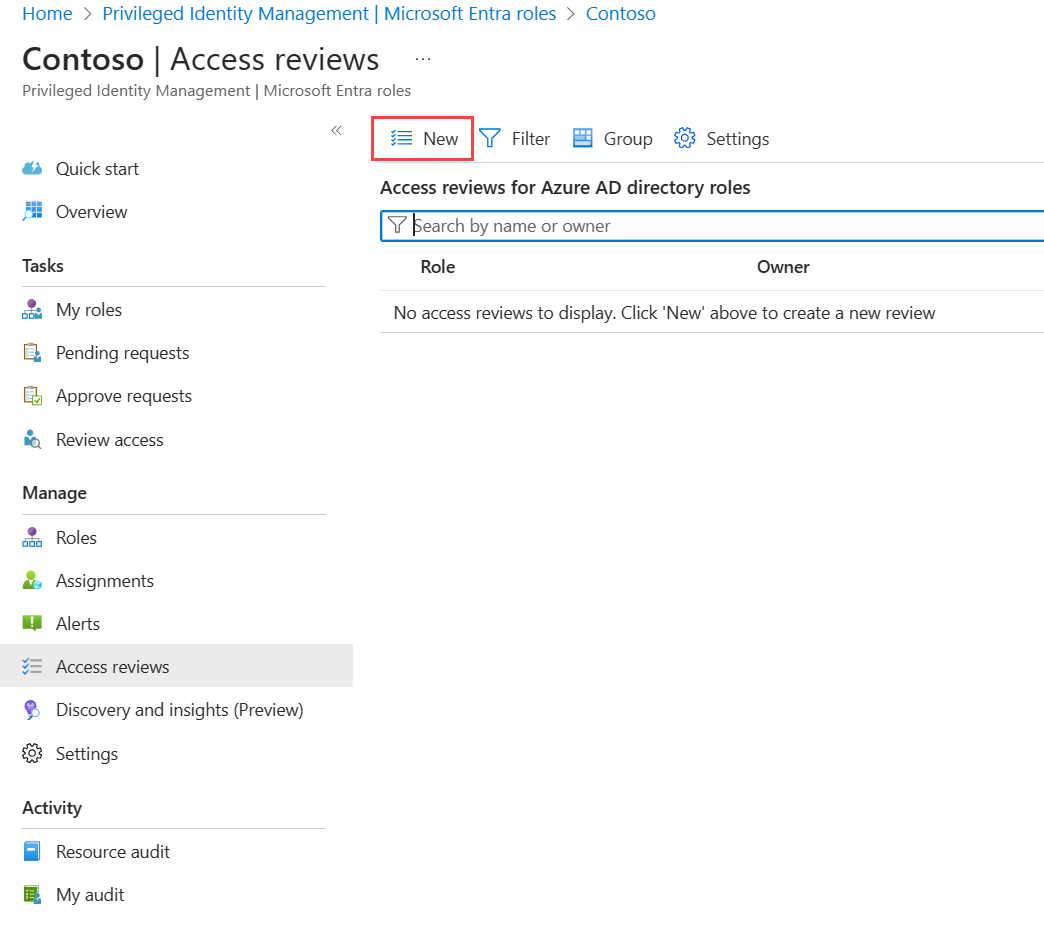

W obszarze Zarządzanie wybierz pozycję Przeglądy dostępu, a następnie wybierz pozycję Nowy , aby utworzyć nowy przegląd dostępu.

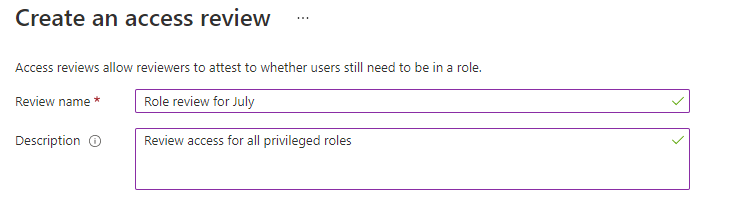

Nadaj nazwę przeglądowi dostępu. Opcjonalnie nadaj przeglądowi opis. Nazwa i opis są wyświetlane recenzentom.

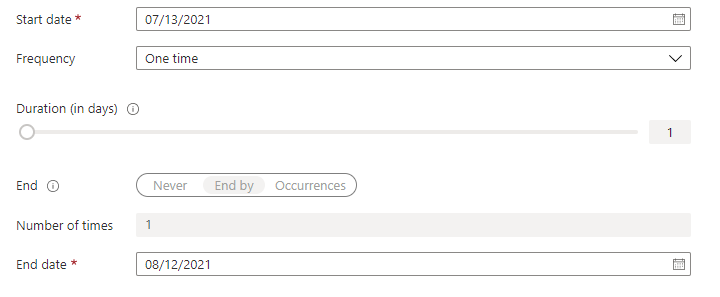

Ustaw datę rozpoczęcia. Domyślnie przegląd dostępu odbywa się raz. Rozpoczyna się w czasie tworzenia i kończy się w ciągu jednego miesiąca. Daty rozpoczęcia i zakończenia można zmienić tak, aby przegląd dostępu rozpoczął się w przyszłości i trwał tyle dni, ile chcesz.

Aby dokonać cyklicznego przeglądu dostępu, zmień ustawienie Częstotliwość z Raz na Tygodniowy, Miesięczny, Kwartalny, Roczny lub Półroczny. Użyj suwaka lub pola tekstowego, aby określić czas trwania przeglądu. Na przykład maksymalny czas trwania, który można ustawić dla przeglądu miesięcznego, wynosi 27 dni, aby uniknąć nakładających się przeglądów.

Użyj ustawienia Zakończ, aby określić sposób kończenia cyklicznej serii przeglądu dostępu. Seria może kończyć się trzema sposobami: jest uruchamiana w sposób ciągły, aby uruchamiać przeglądy w nieskończoność, aż do określonej daty lub po zakończeniu zdefiniowanej liczby wystąpień. Użytkownik lub inny administrator, który może zarządzać przeglądami, może zatrzymać serię po utworzeniu, zmieniając datę w obszarze Ustawienia, aby zakończyła się w tej dacie.

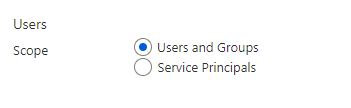

W sekcji Zakres użytkowników wybierz zakres przeglądu. W przypadku ról firmy Microsoft Entra pierwsza opcja zakresu to Użytkownicy i grupy. ** W tym wyborze uwzględniono bezpośrednio przypisanych użytkowników i grup przypisywalnych ról. Dla ról zasobów platformy Azurepierwszy zakres to Użytkownicy. Grupy przypisane do ról zasobów platformy Azure są rozwinięte w celu wyświetlania przejściowych przypisań użytkowników w przeglądzie przy użyciu tego wyboru. Możesz również wybrać pozycję Jednostki usługi, aby przejrzeć konta maszyn z bezpośrednim dostępem do zasobu platformy Azure lub roli Microsoft Entra.

Możesz też tworzyć przeglądy dostępu tylko dla nieaktywnych użytkowników. W sekcji Zakres użytkowników ustaw wartość True tylkodla nieaktywnych użytkowników (na poziomie dzierżawy). Jeśli przełącznik ma ustawioną wartość true, zakres przeglądu koncentruje się tylko na nieaktywnych użytkownikach. Następnie określ dni nieaktywności. Możesz określić maksymalnie 730 dni (dwa lata). Użytkownicy nieaktywni przez określoną liczbę dni są jedynymi użytkownikami w przeglądzie.

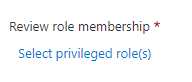

W obszarze Przeglądanie członkostwa w rolach wybierz uprzywilejowany zasób platformy Azure lub role firmy Microsoft Entra, które chcesz przejrzeć.

Uwaga

Wybranie więcej niż jednej roli spowoduje utworzenie wielu przeglądów dostępu. Na przykład wybranie pięciu ról spowoduje utworzenie pięciu oddzielnych przeglądów dostępu.

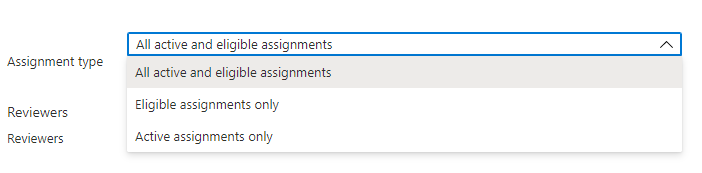

W typie przypisania określ zakres przeglądu według sposobu przypisania podmiotu zabezpieczeń do roli. Wybierz kwalifikujące się przypisania tylko do przeglądania kwalifikujących się przypisań (niezależnie od stanu aktywacji po utworzeniu przeglądu) lub aktywnych przypisań tylko do przeglądania aktywnych przypisań. Wybierz wszystkie aktywne i kwalifikujące się przypisania, aby przejrzeć wszystkie przypisania niezależnie od typu.

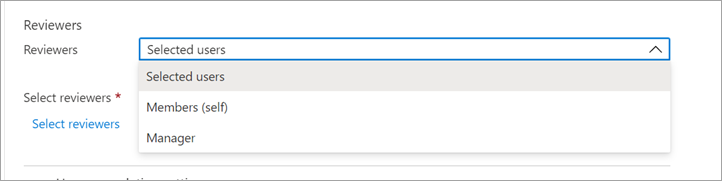

W sekcji Recenzenci wybierz jedną lub więcej osób, aby przejrzeć wszystkich użytkowników. Możesz też wybrać, aby członkowie przeglądali własny dostęp.

- Wybrani użytkownicy — użyj tej opcji, aby wyznaczyć określonego użytkownika do ukończenia przeglądu. Ta opcja jest dostępna niezależnie od zakresu przeglądu, a wybrani recenzenci mogą przeglądać użytkowników, grupy i jednostki usługi.

- Członkowie (samodzielnie) — ta opcja umożliwia użytkownikom przeglądanie własnych przypisań ról. Ta opcja jest dostępna tylko wtedy, gdy przegląd ma zakres Użytkownicy i grupy lub Użytkownicy. W przypadku ról Microsoft Entragrupy z możliwością przypisania ról nie są częścią przeglądu po wybraniu tej opcji.

- Menedżer — użyj tej opcji, aby menedżer użytkownika przeglądał przypisanie roli. Ta opcja jest dostępna tylko wtedy, gdy przegląd ma zakres Użytkownicy i grupy lub Użytkownicy. Po wybraniu pozycji Menedżer można również określić rezerwowego recenzenta. Recenzenci rezerwowi są proszeni o przejrzenie użytkownika, gdy użytkownik nie ma menedżera określonego w katalogu. W przypadku ról Microsoft Entra, grupy przypisane do ról są przeglądane przez recenzenta zastępczego, jeśli taki został wybrany.

Po zakończeniu ustawień

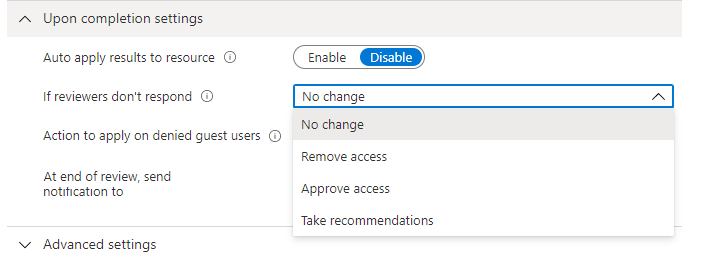

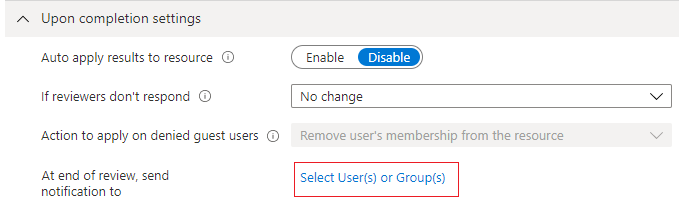

Aby określić, co się stanie po zakończeniu przeglądu, rozwiń sekcję Ustawienia po zakończeniu.

Jeśli chcesz automatycznie usunąć dostęp dla użytkowników, którym odmówiono, ustaw opcję Automatycznie zastosuj wyniki do zasobu na wartość Włącz. Jeśli chcesz ręcznie zastosować wyniki po zakończeniu przeglądu, ustaw przełącznik na Wyłącz.

Użyj listy 'Jeśli recenzent nie odpowiada', aby określić, co się stanie z użytkownikami, którzy nie są oceniani przez recenzenta w okresie przeglądowym. To ustawienie nie ma wpływu na użytkowników, którzy zostali już sprawdzeni.

- Brak zmian — pozostaw bez zmian dostęp użytkownika

- Usuwanie dostępu — usuwanie dostępu użytkownika

- Zatwierdzanie dostępu — zatwierdzanie dostępu użytkownika

- Rekomendacje — zalecenie systemu dotyczące odmowy lub zatwierdzania dalszego dostępu użytkownika

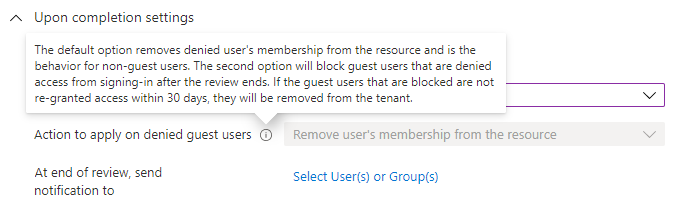

Użyj akcji, aby zastosować na liście odrzuconych użytkowników-gości, aby określić, co się stanie dla użytkowników-gości, którzy są odrzucani. To ustawienie nie jest obecnie edytowalne dla identyfikatora Entra firmy Microsoft i przeglądów ról zasobów platformy Azure; użytkownicy-goście, podobnie jak wszyscy użytkownicy, zawsze tracą dostęp do zasobu, jeśli nie zostanie odrzucony.

Powiadomienia można wysyłać do innych użytkowników lub grup, aby otrzymywać aktualizacje ukończenia przeglądu. Ta funkcja umożliwia osobom biorącym udział w projekcie innym niż twórca przeglądu zaktualizowanie postępu przeglądu. Aby użyć tej funkcji, wybierz pozycję Wybierz użytkowników lub grupy i dodaj wszystkich użytkowników lub grupy, które mają otrzymywać powiadomienia o stanie ukończenia.

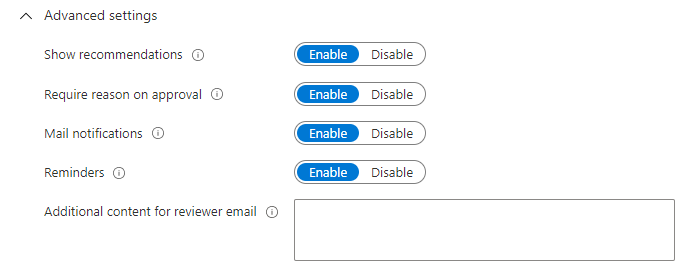

Ustawienia zaawansowane

Aby skonfigurować więcej ustawień, rozwiń sekcję Ustawienia zaawansowane.

Ustaw pozycję Pokaż zalecenia na wartość Włącz , aby pokazać recenzentom zalecenia systemowe oparte na informacjach o dostępie użytkownika. Rekomendacje są oparte na 30-dniowym okresie interwału. Użytkownicy, którzy zalogowali się w ciągu ostatnich 30 dni, są wyświetlani z zalecanym zatwierdzeniem dostępu, podczas gdy użytkownicy, którzy nie zalogowali się, są wyświetlani z zalecaną odmową dostępu. Te logowania są niezależnie od tego, czy były interaktywne. Ostatnie logowanie użytkownika jest również wyświetlane wraz z zaleceniem.

Ustaw opcję Wymagaj przyczyny zatwierdzenia na wartość Włącz , aby wymagać od recenzenta podania przyczyny zatwierdzenia.

Ustaw pozycję Powiadomienia poczty e-mail na wartość Włączone, aby usługa Microsoft Entra wysyłała powiadomienia e-mail do recenzentów podczas uruchamiania przeglądu dostępu oraz do administratorów po zakończeniu przeglądu.

Ustaw Przypomnienia, aby Włączyć i umożliwić Microsoft Entra ID wysyłanie przypomnień o trwających przeglądach dostępu do recenzentów, którzy nie ukończyli swoich przeglądów.

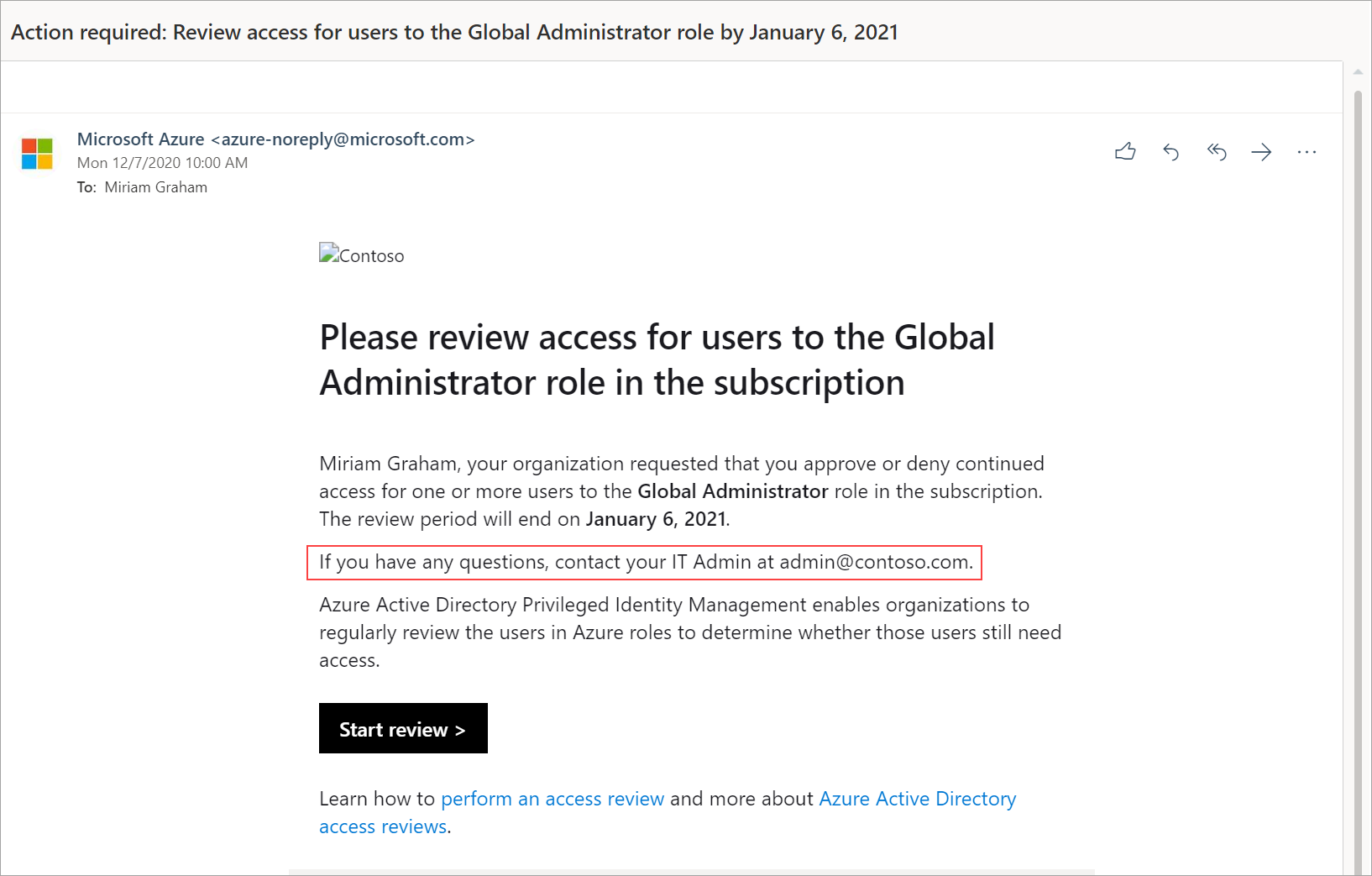

Zawartość wiadomości e-mail wysyłanej do recenzentów jest generowana automatycznie na podstawie szczegółów przeglądu, takich jak nazwa przeglądu, nazwa zasobu, data ukończenia itd. Jeśli potrzebujesz sposobu przekazywania dodatkowych informacji, takich jak więcej instrukcji lub informacji kontaktowych, możesz określić te szczegóły w Dodatkowa zawartość dla recenzenta są zawarte w wiadomościach e-mail z zaproszeniem i przypomnienia wysyłanych do przypisanych recenzentów. Wyróżniona sekcja to miejsce wyświetlania tych informacji.

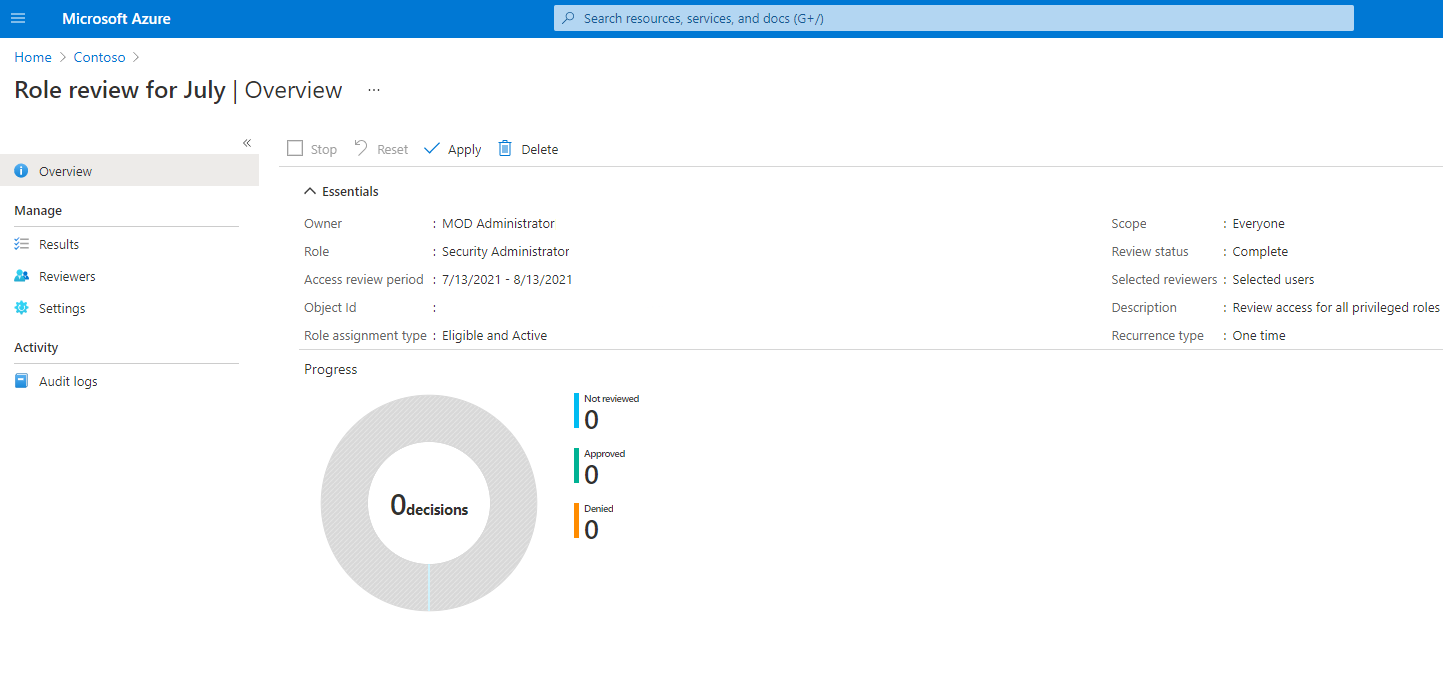

Zarządzanie przeglądem dostępu

Postęp można śledzić, gdy recenzenci ukończyli przeglądy na stronie Przegląd przeglądu dostępu. Żadne prawa dostępu nie zostaną zmienione w katalogu do momentu ukończenia przeglądu.

Po przejrzeniu dostępu, wykonaj kroki opisane w , aby zakończyć przegląd dostępu zasobów platformy Azure i ról Microsoft Entra, i zobaczyć oraz zastosować wyniki.

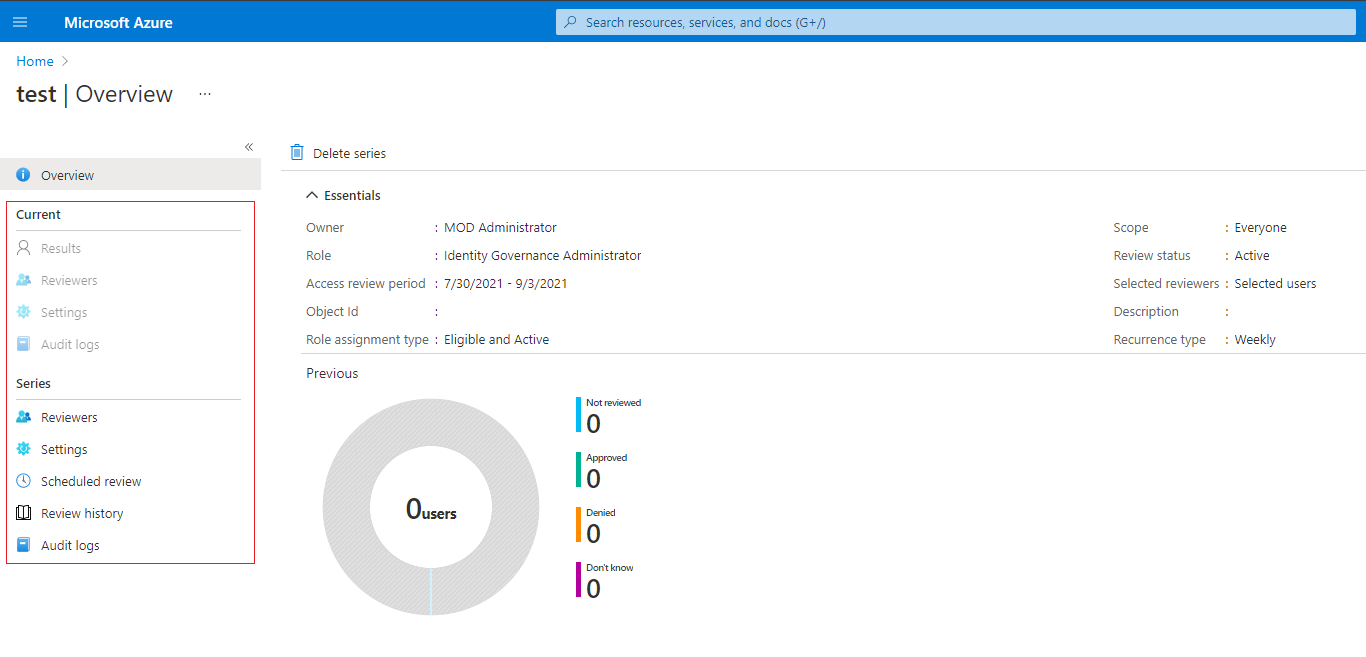

Jeśli zarządzasz serią przeglądów dostępu, przejdź do przeglądu dostępu i znajdziesz nadchodzące wystąpienia w obszarze Zaplanowane przeglądy, a następnie zmodyfikuj datę zakończenia lub odpowiednio dodaj/usuń recenzentów.

Na podstawie wybranych opcji w obszarze Ustawienia uzupełniania automatyczne zastosowanie zostanie wykonane po dacie zakończenia przeglądu lub po ręcznym zatrzymaniu przeglądu. Stan przeglądu zmienia się z Ukończone przez stany pośrednie, takie jak Zastosowywanie, a ostatecznie do stanu Zastosowane. W ciągu kilku minut powinno zostać wyświetlone odmowę użytkowników.

Wpływ grup przypisanych do ról firmy Microsoft i ról zasobów platformy Azure w przeglądach dostępu

• W przypadku ról firmy Microsoft można przypisać grupy z możliwością przypisania ról do roli przy użyciu grup z możliwością przypisania ról. Po utworzeniu przeglądu w roli Microsoft Entra z przypisanymi grupami z możliwością przypisania ról nazwa grupy jest wyświetlana w przeglądzie bez rozszerzania członkostwa w grupie. Recenzent może zatwierdzić lub odmówić dostępu całej grupy do roli. Odrzucone grupy tracą przypisanie do roli po zastosowaniu wyników przeglądu.

• W przypadku ról zasobów platformy Azure do roli można przypisać dowolną grupę zabezpieczeń. Po utworzeniu przeglądu roli zasobu Azure z przypisaną grupą zabezpieczeń, recenzenci ról mogą zobaczyć w pełni rozwinięty widok członkostwa tej grupy. Gdy recenzent odrzuca użytkownika, który został przypisany do roli za pośrednictwem grupy zabezpieczeń, użytkownik nie zostanie usunięty z grupy. Dzieje się tak, ponieważ grupa może być udostępniana innym zasobom platformy Azure lub zasobom spoza platformy Azure. Administratorzy muszą zaimplementować zmiany wynikające z odmowy dostępu.

Uwaga

Istnieje możliwość, aby grupa zabezpieczeń miała przypisane do niej inne grupy. W takim przypadku tylko użytkownicy przypisani bezpośrednio do grupy zabezpieczeń przypisanej do roli będą wyświetlane w przeglądzie roli.

Aktualizowanie przeglądu dostępu

Po rozpoczęciu co najmniej jednego przeglądu dostępu możesz zmodyfikować lub zaktualizować ustawienia istniejących przeglądów dostępu. Oto kilka typowych scenariuszy, które warto wziąć pod uwagę:

Dodawanie i usuwanie recenzentów — podczas aktualizowania przeglądów dostępu można dodać rezerwowego recenzenta oprócz podstawowego recenzenta. Recenzenci podstawowi mogą zostać usunięci podczas aktualizowania przeglądu dostępu. Jednak recenzenci rezerwowi nie są usuwalni z założenia.

Uwaga

Recenzentów rezerwowych można dodawać tylko wtedy, gdy typ recenzenta jest menedżerem. W przypadku wybrania typu recenzenta można dodawać recenzentów.

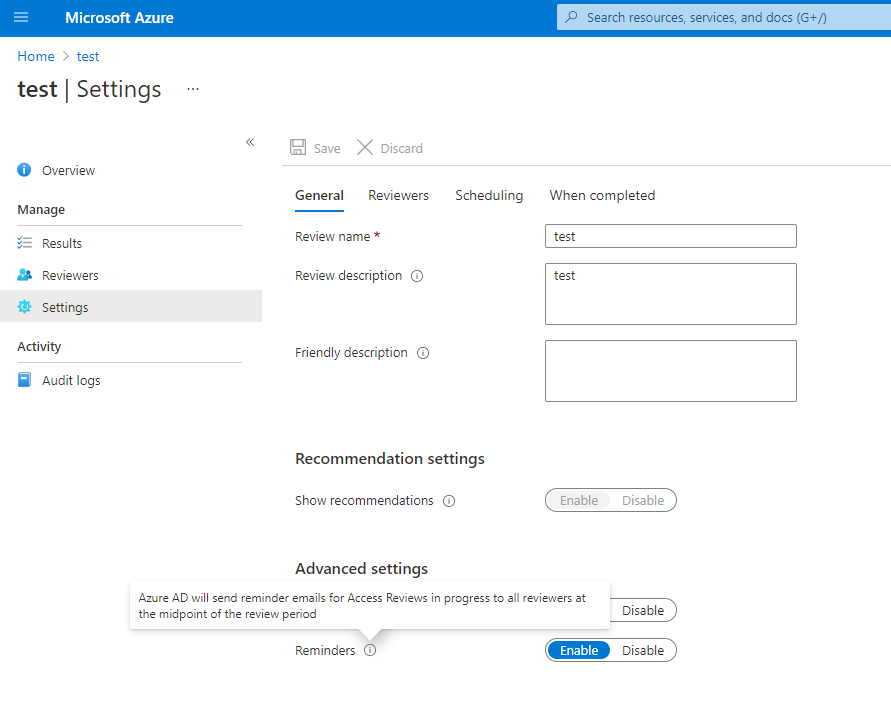

Przypominanie recenzentom — podczas aktualizowania przeglądów dostępu można włączyć opcję przypomnienia w obszarze Ustawienia zaawansowane. Po włączeniu użytkownicy otrzymają powiadomienie e-mail w połowie okresu przeglądu. Recenzenci otrzymują powiadomienia niezależnie od tego, czy ukończyli przegląd, czy nie.

Aktualizowanie ustawień — jeśli przegląd dostępu jest cykliczny, istnieją oddzielne ustawienia w obszarze "Current" a w obszarze "Series". Zaktualizowanie ustawień w obszarze "Bieżąca" spowoduje zastosowanie zmian tylko do bieżącego przeglądu dostępu podczas aktualizowania ustawień w obszarze "Seria" spowoduje zaktualizowanie ustawienia dla wszystkich przyszłych cykli.