Symulowanie zdalnej łączności sieciowej przy użyciu sieci wirtualnej platformy Azure

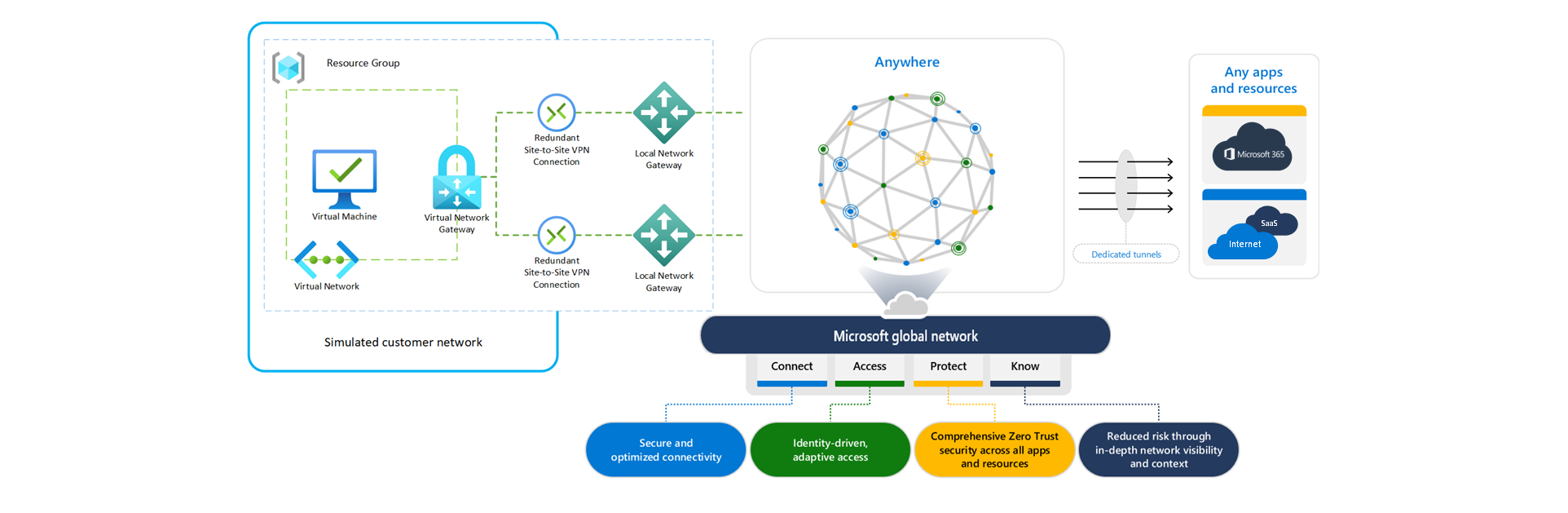

Organizacje mogą chcieć rozszerzyć możliwości Dostęp do Internetu Microsoft Entra na całe sieci, a nie tylko na poszczególnych urządzeniach, na których mogą zainstalować klienta globalnego bezpiecznego dostępu. W tym artykule pokazano, jak rozszerzyć te możliwości na sieć wirtualną platformy Azure hostowaną w chmurze. Podobne zasady mogą być stosowane do lokalnego sprzętu sieciowego klienta.

Wymagania wstępne

Aby wykonać kroki opisane w tym procesie, należy spełnić następujące wymagania wstępne:

- Subskrypcja platformy Azure i uprawnienia do tworzenia zasobów w witrynie Azure Portal.

- Podstawowa wiedza na temat połączeń sieci VPN typu lokacja-lokacja.

- Dzierżawa firmy Microsoft Entra z przypisaną rolą administratora globalnego bezpiecznego dostępu.

Składniki sieci wirtualnej

Tworzenie tej funkcji na platformie Azure zapewnia organizacjom możliwość zrozumienia, jak Dostęp do Internetu Microsoft Entra działa w szerszej implementacji. Zasoby tworzone na platformie Azure odpowiadają pojęciom lokalnym w następujący sposób:

| Zasób platformy Azure | Tradycyjny składnik lokalny |

|---|---|

| Sieć wirtualna | Lokalna przestrzeń adresowa IP |

| Brama sieci wirtualnej | Router lokalny, czasami nazywany sprzętem lokalnym (CPE) |

| Brama sieci lokalnej | Brama firmy Microsoft utworzona przez router (brama sieci wirtualnej platformy Azure) tworzy tunel IPsec do |

| Połączenie | Tunel sieci VPN protokołu IPsec utworzony między bramą sieci wirtualnej a bramą sieci lokalnej |

| Maszyna wirtualna | Urządzenia klienckie w sieci lokalnej |

W tym dokumencie użyjemy następujących wartości domyślnych. Możesz skonfigurować te ustawienia zgodnie z własnymi wymaganiami.

- Subskrypcja: Visual Studio Enterprise

- Nazwa grupy zasobów: Network_Simulation

- Region: Wschodnie stany USA

Ogólne kroki

Kroki symulowania zdalnej łączności sieciowej z sieciami wirtualnymi platformy Azure są wykonywane w witrynie Azure Portal i w centrum administracyjnym firmy Microsoft Entra. Warto mieć otwarte wiele kart, aby można było łatwo przełączać się między nimi.

Przed utworzeniem zasobów wirtualnych należy użyć grupy zasobów i sieci wirtualnej w kolejnych sekcjach. Jeśli masz już skonfigurowaną testową grupę zasobów i sieć wirtualną, możesz rozpocząć od kroku 3.

- Tworzenie grupy zasobów (witryna Azure Portal)

- Tworzenie sieci wirtualnej (azure portal)

- Tworzenie bramy sieci wirtualnej (Azure Portal)

- Tworzenie sieci zdalnej za pomocą linków urządzeń (Centrum administracyjne firmy Microsoft Entra)

- Tworzenie bramy sieci lokalnej (Azure Portal)

- Tworzenie połączenia sieci VPN typu lokacja-lokacja (S2S) (Witryna Azure Portal)

- Weryfikowanie łączności (obie)

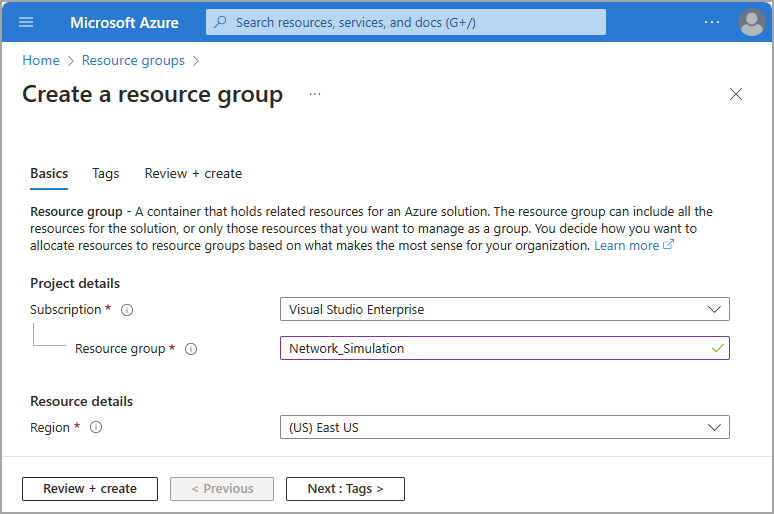

Tworzenie grupy zasobów

Utwórz grupę zasobów zawierającą wszystkie niezbędne zasoby.

- Zaloguj się do witryny Azure Portal z uprawnieniami do tworzenia zasobów.

- Przejdź do pozycji Grupy zasobów.

- Wybierz pozycję Utwórz.

- Wybierz swoją subskrypcję, region i podaj nazwę grupy zasobów.

- Wybierz pozycję Przejrzyj i utwórz.

- Potwierdź szczegóły, a następnie wybierz pozycję Utwórz.

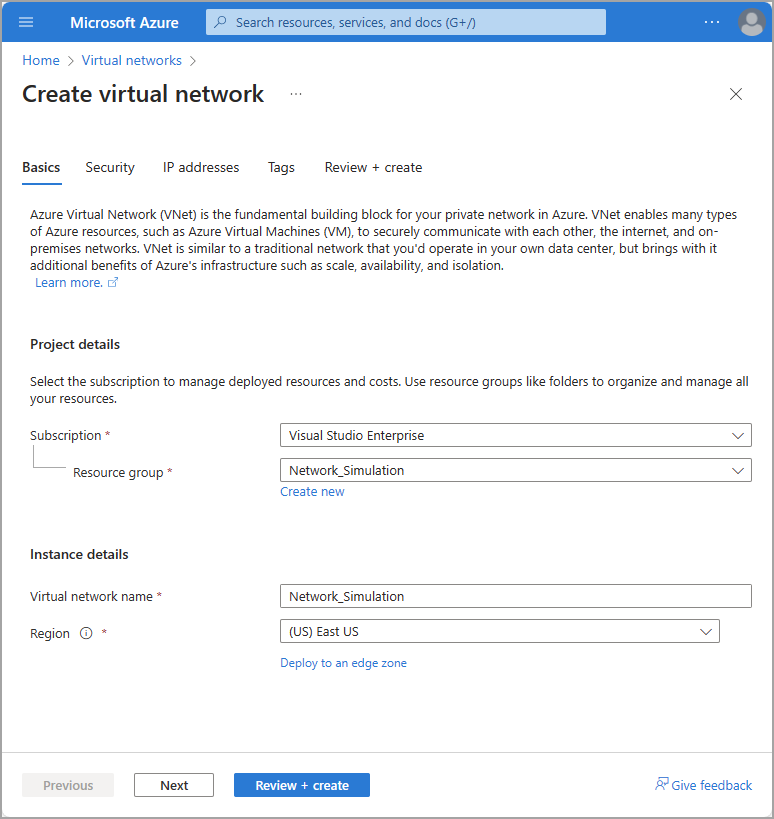

Tworzenie sieci wirtualnej

Utwórz sieć wirtualną wewnątrz nowej grupy zasobów.

- W witrynie Azure Portal przejdź do obszaru Sieci wirtualne.

- Wybierz pozycję Utwórz.

- Wybierz właśnie utworzoną grupę zasobów.

- Podaj nazwę sieci wirtualnej.

- Pozostaw wartości domyślne dla innych pól.

- Wybierz pozycję Przejrzyj i utwórz.

- Wybierz pozycję Utwórz.

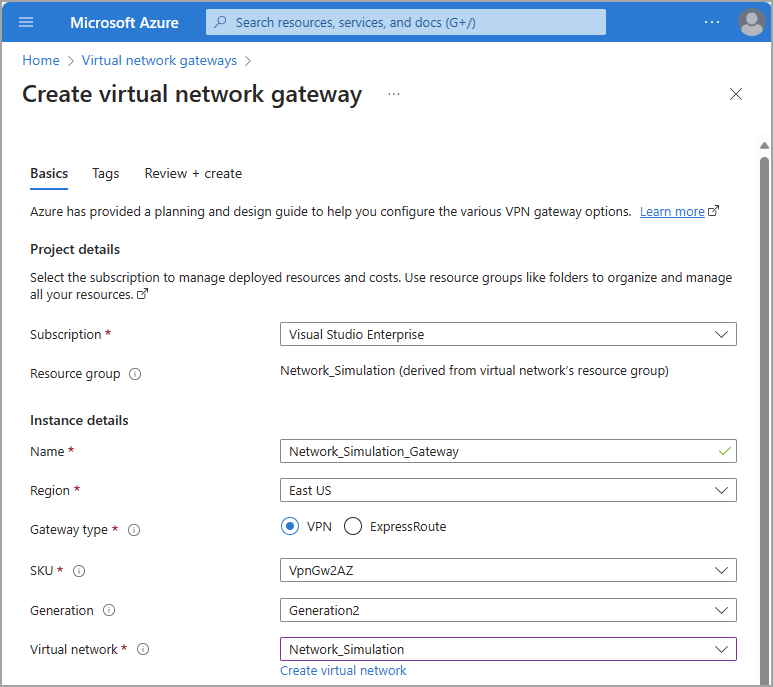

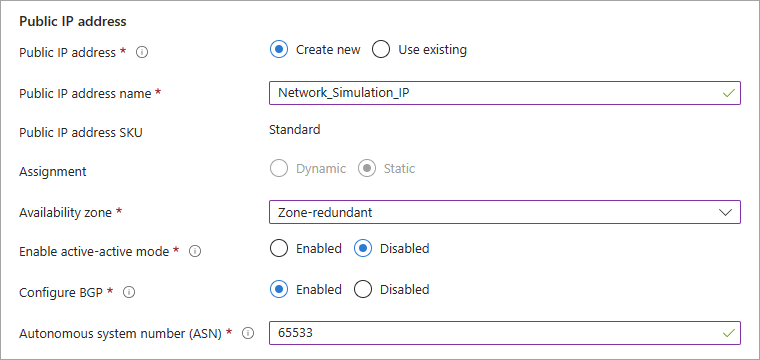

Tworzenie bramy sieci wirtualnej

Utwórz bramę sieci wirtualnej wewnątrz nowej grupy zasobów.

W witrynie Azure Portal przejdź do obszaru Bramy sieci wirtualnej.

Wybierz pozycję Utwórz.

Podaj bramę sieci wirtualnej z nazwą i wybierz odpowiedni region.

Wybierz sieć wirtualną utworzoną w poprzedniej sekcji.

Utwórz publiczny adres IP i podaj jego opisową nazwę.

- OPCJONALNIE: Jeśli chcesz utworzyć pomocniczy tunel IPsec, w sekcji DRUGI PUBLICZNY ADRES IP utwórz inny publiczny adres IP i nadaj mu nazwę. Jeśli tworzysz drugi tunel IPsec, musisz utworzyć dwa łącza urządzenia w kroku Tworzenie sieci zdalnej.

- Ustaw opcję Włącz tryb aktywny-aktywny na Wyłączone, jeśli nie potrzebujesz drugiego publicznego adresu IP.

- Przykład w tym artykule używa pojedynczego tunelu IPsec.

Wybierz strefę dostępności.

Ustaw opcję Skonfiguruj protokół BGP na wartość Włączone.

Ustaw numer systemu autonomicznego (ASN) na odpowiednią wartość. Zapoznaj się z listą prawidłowych wartości usługi ASN dla wartości zarezerwowanych, których nie można użyć.

Pozostaw wartości domyślne lub puste dla wszystkich pozostałych ustawień.

Wybierz pozycję Przejrzyj i utwórz. Potwierdź ustawienia.

Wybierz pozycję Utwórz.

Uwaga

Wdrożenie i utworzenie bramy sieci wirtualnej może potrwać kilka minut. Możesz rozpocząć następną sekcję podczas jej tworzenia, ale do wykonania następnego kroku potrzebne są publiczne adresy IP bramy sieci wirtualnej.

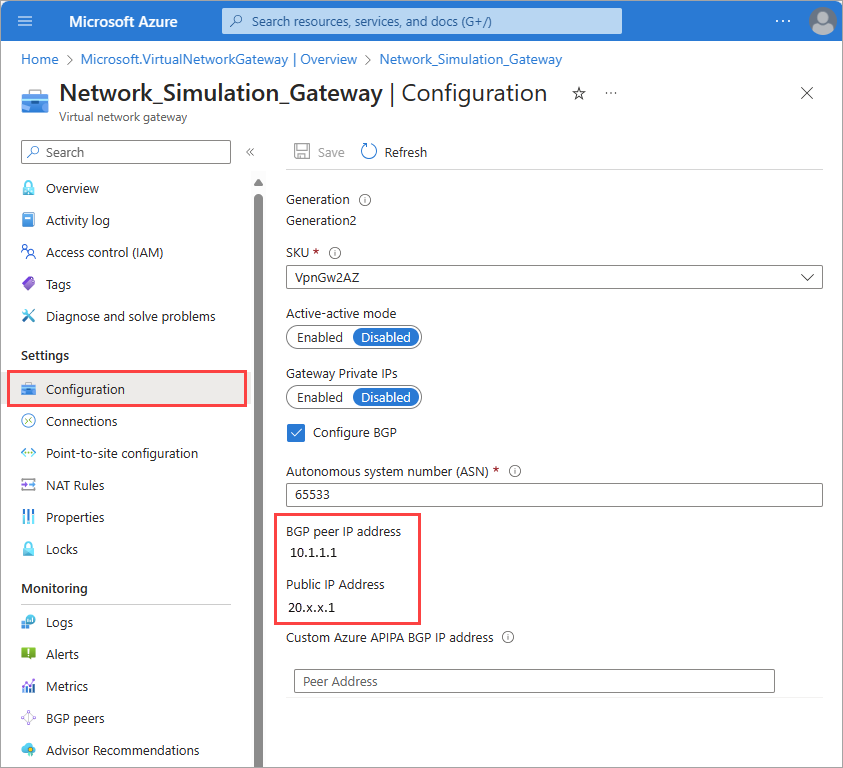

Aby wyświetlić te adresy IP, przejdź do strony Konfiguracja bramy sieci wirtualnej po jej wdrożeniu.

Tworzenie sieci zdalnej

Proces tworzenia sieci zdalnej jest wykonywany w centrum administracyjnym firmy Microsoft Entra. Istnieją dwa zestawy kart, w których wprowadzasz informacje.

Poniższe kroki zawierają podstawowe informacje potrzebne do utworzenia sieci zdalnej za pomocą globalnego bezpiecznego dostępu. Ten proces został szczegółowo omówiony w dwóch oddzielnych artykułach. Istnieje kilka szczegółów, które można łatwo mieszać, więc zapoznaj się z następującymi artykułami, aby uzyskać więcej informacji:

Nadmiarowość stref

Przed utworzeniem sieci zdalnej na potrzeby globalnego bezpiecznego dostępu pośmiń chwilę, aby przejrzeć dwie opcje nadmiarowości. Sieci zdalne można tworzyć z nadmiarowością lub bez jej nadmiarowości. Nadmiarowość można dodać na dwa sposoby:

- Wybierz pozycję Nadmiarowość strefy podczas tworzenia linku urządzenia w centrum administracyjnym firmy Microsoft Entra.

- W tym scenariuszu utworzymy inną bramę w innej strefie dostępności w ramach tego samego regionu centrum danych wybranego podczas tworzenia sieci zdalnej.

- W tym scenariuszu potrzebny jest tylko jeden publiczny adres IP w bramie sieci wirtualnej.

- Dwa tunele IPSec są tworzone na podstawie tego samego publicznego adresu IP routera do różnych bram firmy Microsoft w różnych strefach dostępności.

- Utwórz pomocniczy publiczny adres IP w witrynie Azure Portal i utwórz dwa łącza urządzenia z różnymi publicznymi adresami IP w centrum administracyjnym firmy Microsoft Entra.

- Możesz wybrać opcję Brak nadmiarowości , a następnie podczas dodawania linków urządzeń do sieci zdalnej w centrum administracyjnym firmy Microsoft Entra.

- W tym scenariuszu potrzebne są podstawowe i pomocnicze publiczne adresy IP w bramie sieci wirtualnej.

Tworzenie sieci zdalnej i dodawanie linków urządzeń

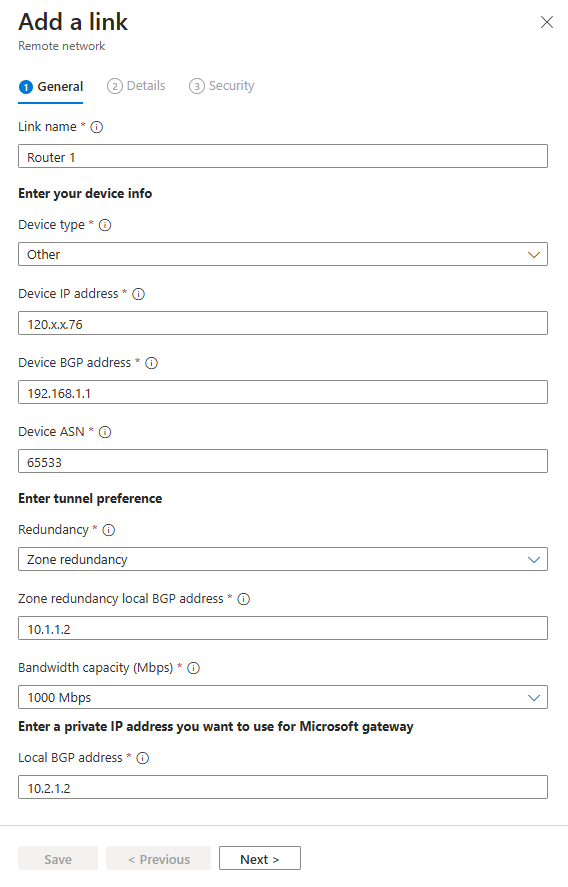

W tym artykule wybieramy ścieżkę nadmiarowości strefy.

Napiwek

Lokalny adres BGP musi być prywatnym adresem IP, który znajduje się poza przestrzenią adresową sieci wirtualnej skojarzonej z bramą sieci wirtualnej. Jeśli na przykład przestrzeń adresowa sieci wirtualnej to 10.1.0.0/16, możesz użyć adresu 10.2.0.0 jako lokalnego adresu protokołu BGP.

Zapoznaj się z prawidłową listą adresów BGP, aby użyć wartości zarezerwowanych, których nie można użyć.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator globalnego bezpiecznego dostępu.

- Przejdź do lokalizacji Global Secure Access Connect Remote Networks (Global Secure Access>Connect>Remote Networks).

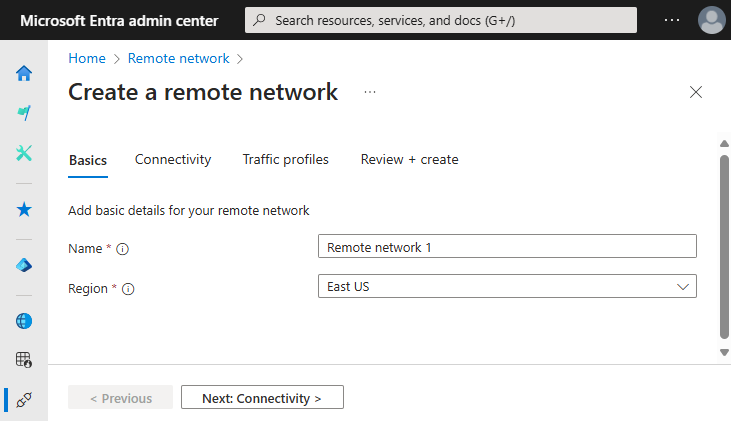

- Wybierz przycisk Utwórz sieć zdalną i podaj następujące szczegóły na karcie Podstawy:

- Nazwa/nazwisko

- Region

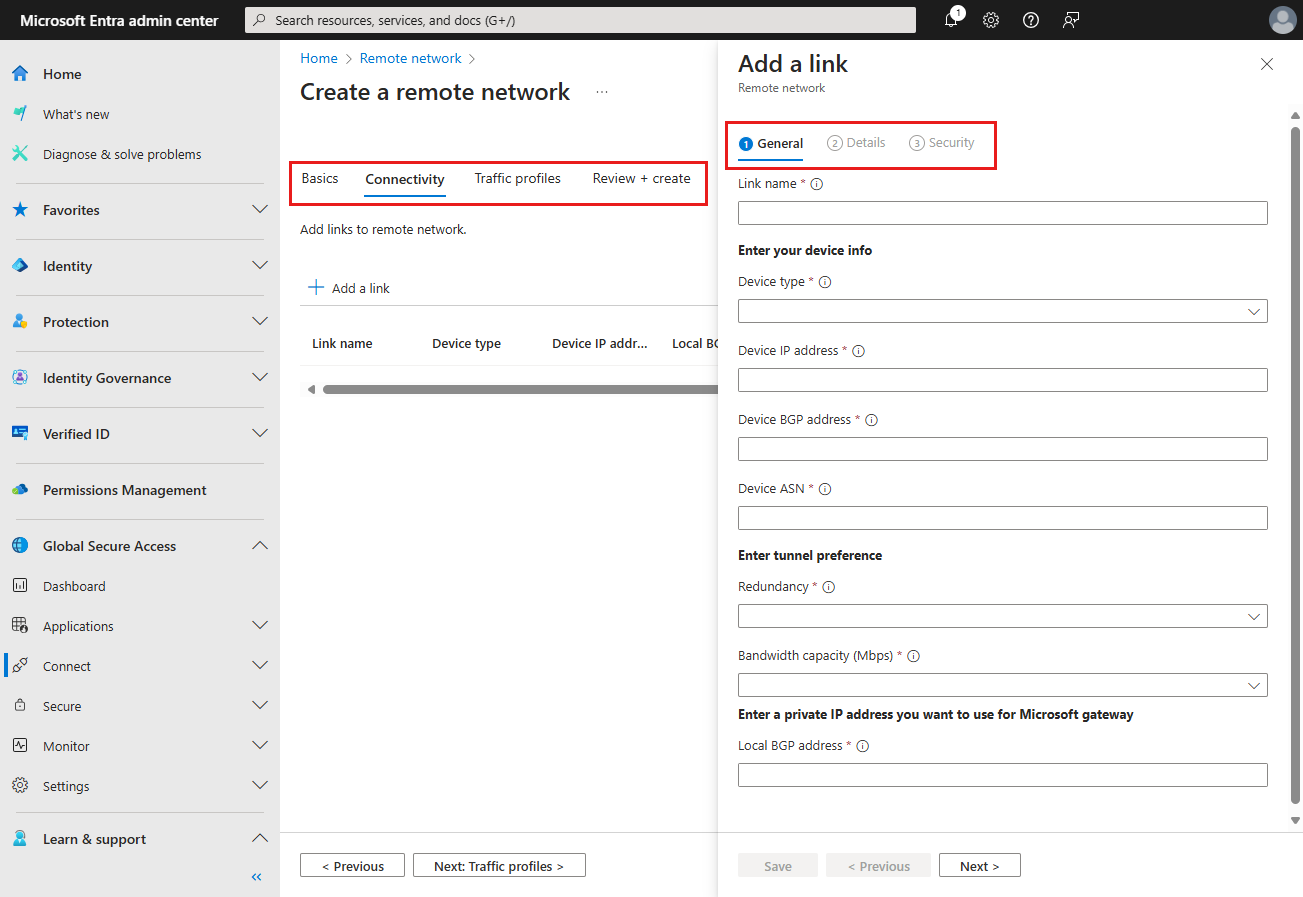

Na karcie Łączność wybierz pozycję Dodaj link.

Na karcie Dodawanie linku — Ogólne wprowadź następujące szczegóły:

- Nazwa łącza: Nazwa sprzętu lokalnego klienta (CPE).

- Typ urządzenia: wybierz opcję urządzenia z listy rozwijanej.

- Adres IP urządzenia: publiczny adres IP urządzenia CPE (sprzętu lokalnego klienta).

- Adres protokołu BGP urządzenia: wprowadź adres IP protokołu BGP procesora CPE.

- Ten adres jest wprowadzany jako lokalny adres IP protokołu BGP w środowisku CPE.

- Numer ASN urządzenia: podaj numer systemu autonomicznego (ASN) CPE.

- Połączenie Z protokołem BGP między dwiema bramami sieciowymi wymaga, aby miały różne sieci ASN.

- Aby uzyskać więcej informacji, zobacz sekcję Valid ASNs (Prawidłowe numery ASN) artykułu Remote network configurations (Konfiguracje sieci zdalnej).

- Nadmiarowość: wybierz opcję Brak nadmiarowości lub Nadmiarowość strefy dla tunelu IPSec.

- Lokalny adres protokołu BGP nadmiarowości strefy: to pole opcjonalne jest wyświetlane tylko w przypadku wybrania opcji Nadmiarowość strefy.

- Wprowadź adres IP protokołu BGP, który nie jest częścią sieci lokalnej, w której znajduje się serwer CPE i różni się od adresu BGP urządzenia.

- Pojemność przepustowości (Mb/s): określ przepustowość tunelu. Dostępne opcje to 250, 500, 750 i 1000 Mb/s.

- Lokalny adres protokołu BGP: wprowadź adres IP protokołu BGP, który nie jest częścią sieci lokalnej, w której znajduje się serwer CPE.

- Jeśli na przykład sieć lokalna to 10.1.0.0/16, możesz użyć adresu 10.2.0.4 jako lokalnego adresu protokołu BGP.

- Ten adres jest wprowadzany jako adres IP protokołu BGP elementu równorzędnego na serwerze CPE.

- Zapoznaj się z prawidłową listą adresów BGP, aby użyć wartości zarezerwowanych, których nie można użyć.

Na karcie Dodawanie linku — Szczegóły pozostaw wybrane wartości domyślne, chyba że wcześniej dokonano innego wyboru, a następnie wybierz przycisk Dalej .

Na karcie Dodawanie linku — Zabezpieczenia wprowadź klucz wstępny (PSK) i wybierz przycisk Zapisz . Wróć do głównego zestawu kart Utwórz sieć zdalną.

Na karcie Profile ruchu wybierz odpowiedni profil przekazywania ruchu.

Wybierz przycisk Przejrzyj i utwórz.

Jeśli wszystko wygląda poprawnie, wybierz przycisk Utwórz zdalną sieć .

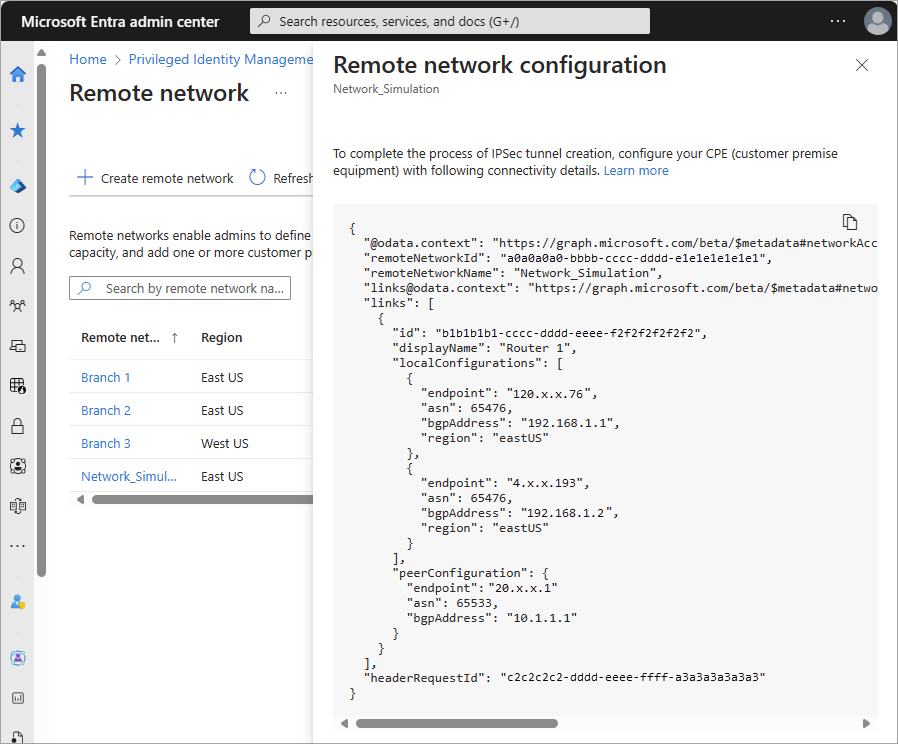

Wyświetlanie konfiguracji łączności

Po utworzeniu sieci zdalnej i dodaniu linku urządzenia szczegóły konfiguracji są dostępne w centrum administracyjnym firmy Microsoft Entra. Do wykonania następnego kroku potrzebna jest kilka szczegółów z tej konfiguracji.

Przejdź do lokalizacji Global Secure Access Connect Remote Networks (Global Secure Access>Connect>Remote Networks).

W ostatniej kolumnie po prawej stronie tabeli wybierz pozycję Wyświetl konfigurację utworzonej sieci zdalnej. Konfiguracja jest wyświetlana jako obiekt blob JSON.

Znajdź i zapisz publiczny adres

endpointIP firmy Microsoft ,asnibgpAddressw otwartym okienku.- Te szczegóły służą do konfigurowania łączności w następnym kroku.

- Aby uzyskać więcej informacji na temat wyświetlania tych szczegółów, zobacz Konfigurowanie sprzętu lokalnego klienta.

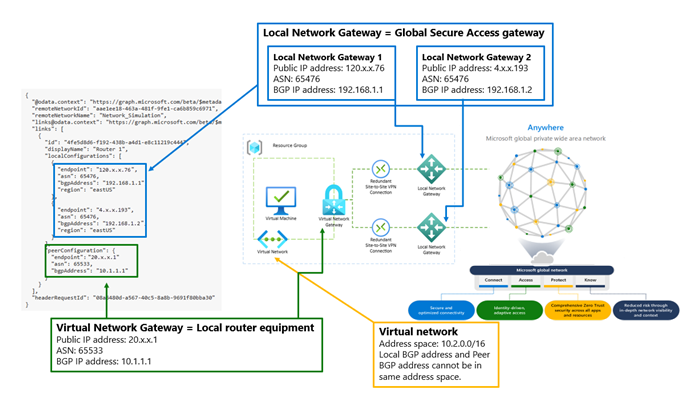

Poniższy diagram łączy kluczowe szczegóły tych szczegółów konfiguracji z ich korelowaniem roli w symulowanej sieci zdalnej. Opis tekstu diagramu jest zgodny z obrazem.

Na środku diagramu przedstawiono grupę zasobów zawierającą maszynę wirtualną połączoną z siecią wirtualną. Brama sieci wirtualnej łączy się następnie z bramą sieci lokalnej za pośrednictwem nadmiarowego połączenia sieci VPN typu lokacja-lokacja.

Zrzut ekranu przedstawiający szczegóły łączności zawiera wyróżnione dwie sekcje. Pierwsza wyróżniona sekcja w sekcji localConfigurations zawiera szczegóły bramy globalnego bezpiecznego dostępu, która jest bramą sieci lokalnej.

Brama sieci lokalnej 1

- Publiczny adres IP/punkt końcowy: 120.x.x.76

- ASN: 65476

- Adres IP protokołu BGP/adres bgpAddress: 192.168.1.1

Brama sieci lokalnej 2

- Publiczny adres IP/punkt końcowy: 4.x.x.193

- ASN: 65476

- Adres IP protokołu BGP/bgpAddress: 192.168.1.2

Druga wyróżniona sekcja w sekcji peerConfiguration zawiera szczegóły bramy sieci wirtualnej, czyli lokalnego sprzętu routera.

Brama sieci wirtualnej

- Publiczny adres IP/punkt końcowy: 20.x.x.1

- ASN: 65533

- Adres IP protokołu BGP/adres bgpAddress: 10.1.1.1

Inne objaśnienie wskazuje sieć wirtualną utworzoną w grupie zasobów. Przestrzeń adresowa sieci wirtualnej to 10.2.0.0/16. Adres lokalnego protokołu BGP i równorzędny adres BGP nie może znajdować się w tej samej przestrzeni adresowej.

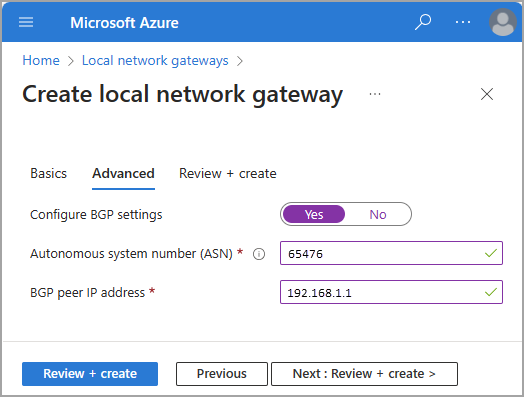

Tworzenie bramy sieci lokalnej

Ten krok został ukończony w witrynie Azure Portal. Aby wykonać ten krok, należy wykonać kilka szczegółów z poprzedniego kroku.

Jeśli podczas tworzenia linków urządzeń w centrum administracyjnym firmy Microsoft Entra wybrano opcję Brak nadmiarowości , musisz utworzyć tylko jedną bramę sieci lokalnej.

W przypadku wybrania opcji Nadmiarowość strefy należy utworzyć dwie bramy sieci lokalnej. Istnieją dwa zestawy endpointelementów i asn bgpAddress w localConfigurations pliku dla linków urządzeń. Te informacje znajdują się w sekcji Wyświetl szczegóły konfiguracji dla tej sieci zdalnej w centrum administracyjnym firmy Microsoft Entra.

W witrynie Azure Portal przejdź do obszaru Bramy sieci lokalnej.

Wybierz pozycję Utwórz.

Wybierz utworzoną wcześniej grupę zasobów.

Wybierz odpowiedni region.

Podaj bramę sieci lokalnej z nazwą.

W polu Punkt końcowy wybierz pozycję Adres IP, a następnie podaj

endpointadres IP podany w centrum administracyjnym firmy Microsoft Entra.Wybierz pozycję Dalej: Zaawansowane.

Ustaw opcję Skonfiguruj protokół BGP na wartość Tak.

Wprowadź numer systemu autonomicznego (ASN) w

localConfigurationssekcji Wyświetl szczegóły konfiguracji .- Zapoznaj się z sekcją Brama sieci lokalnej grafiki w sekcji Wyświetlanie konfiguracji łączności.

Wprowadź adres IP elementu równorzędnego BGP w

localConfigurationssekcji Wyświetl szczegóły konfiguracji.

Wybierz pozycję Przejrzyj i utwórz i potwierdź ustawienia.

Wybierz pozycję Utwórz.

Jeśli użyto nadmiarowości strefy, powtórz te kroki, aby utworzyć kolejną bramę sieci lokalnej z drugim zestawem wartości.

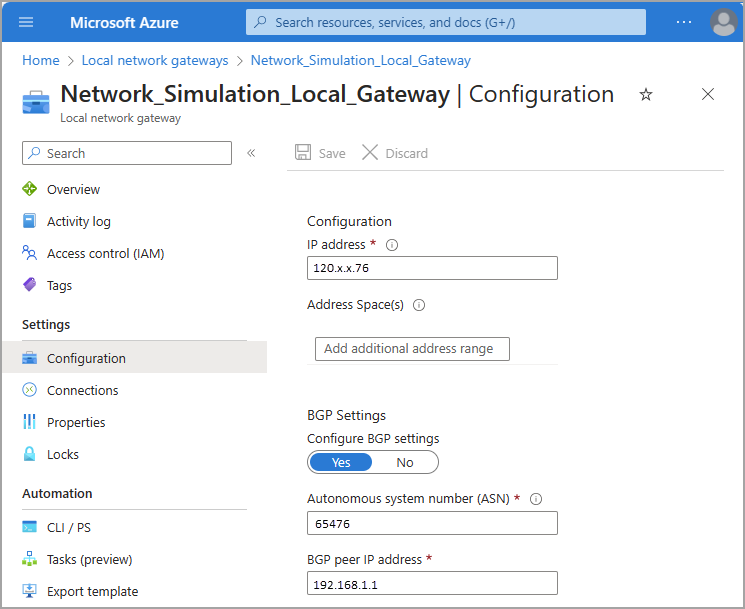

Przejdź do obszaru Konfiguracje , aby przejrzeć szczegóły bramy sieci lokalnej.

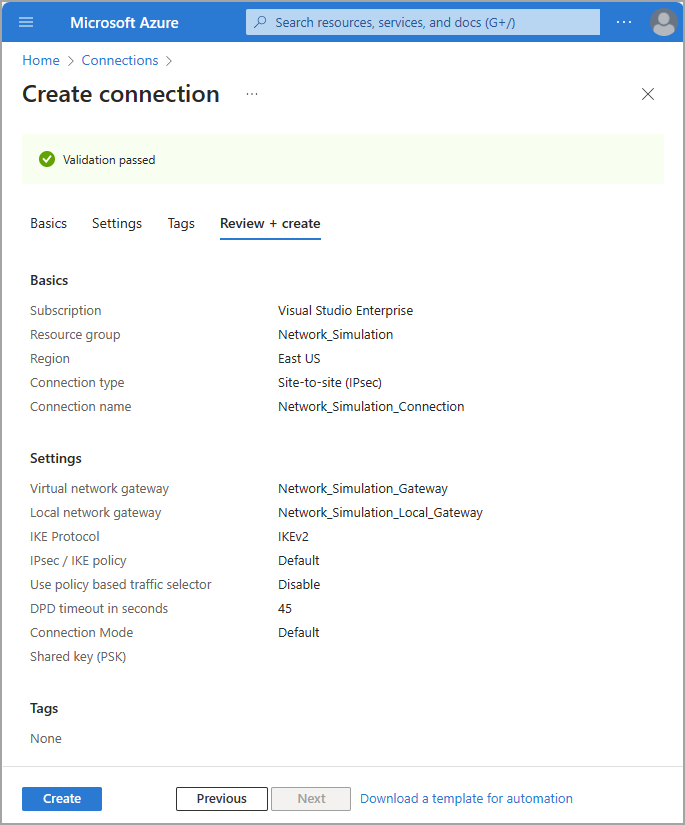

Tworzenie połączenia sieci VPN typu lokacja-lokacja (S2S)

Ten krok został ukończony w witrynie Azure Portal. W tym miejscu należy utworzyć dwa połączenia, jeśli utworzono drugą bramę, jedną dla bram podstawowych i pomocniczych. W tym kroku zachowaj wszystkie ustawienia ustawione na wartość domyślną, chyba że zostanie zanotowany.

- W witrynie Azure Portal przejdź do obszaru Połączenia.

- Wybierz pozycję Utwórz.

- Wybierz utworzoną wcześniej grupę zasobów.

- W obszarze Typ połączenia wybierz pozycję Lokacja-lokacja (IPsec).

- Podaj nazwę połączenia i wybierz odpowiedni region.

- Wybierz pozycję Dalej: Ustawienia.

- Wybierz utworzoną wcześniej bramę sieci wirtualnej i bramę sieci lokalnej.

- Wprowadź ten sam klucz współużytkowany (PSK), który został wprowadzony podczas tworzenia linku urządzenia w poprzednim kroku.

- Zaznacz pole wyboru Włącz protokół BGP.

- Wybierz pozycję Przejrzyj i utwórz. Potwierdź ustawienia.

- Wybierz pozycję Utwórz.

Powtórz te kroki, aby utworzyć kolejne połączenie z drugą bramą sieci lokalnej.

Weryfikowanie łączności

Aby zweryfikować łączność, musisz symulować przepływ ruchu. Jedną z metod jest utworzenie maszyny wirtualnej w celu zainicjowania ruchu.

Symulowanie ruchu za pomocą maszyny wirtualnej

Ten krok tworzy maszynę wirtualną i inicjuje ruch do usługi firmy Microsoft. Pozostaw wszystkie ustawienia ustawione na wartość domyślną, chyba że zostanie zanotowany.

- W witrynie Azure Portal przejdź do obszaru Maszyny wirtualne.

- Wybierz pozycję Utwórz>maszynę wirtualną platformy Azure.

- Wybierz utworzoną wcześniej grupę zasobów.

- Podaj nazwę maszyny wirtualnej.

- Wybierz obraz, którego chcesz użyć, na potrzeby tego przykładu wybierzemy pozycję Windows 11 Pro, wersja 22H2 — x64 Gen2

- Wybierz pozycję Uruchom z rabatem na spot platformy Azure dla tego testu.

- Podaj nazwę użytkownika i hasło dla maszyny wirtualnej.

- Upewnij się, że masz kwalifikującą się licencję systemu Windows 10/11 z wielodostępnymi prawami hostingu w dolnej części strony.

- Przejdź do karty Sieć .

- Wybierz utworzoną wcześniej sieć wirtualną.

- Przejdź do karty Zarządzanie

- Zaznacz pole Login with Microsoft Entra ID (Zaloguj się przy użyciu identyfikatora Entra firmy Microsoft).

- Wybierz pozycję Przejrzyj i utwórz. Potwierdź ustawienia.

- Wybierz pozycję Utwórz.

Możesz zablokować zdalny dostęp do sieciowej grupy zabezpieczeń tylko do określonej sieci lub adresu IP.

Weryfikowanie stanu łączności

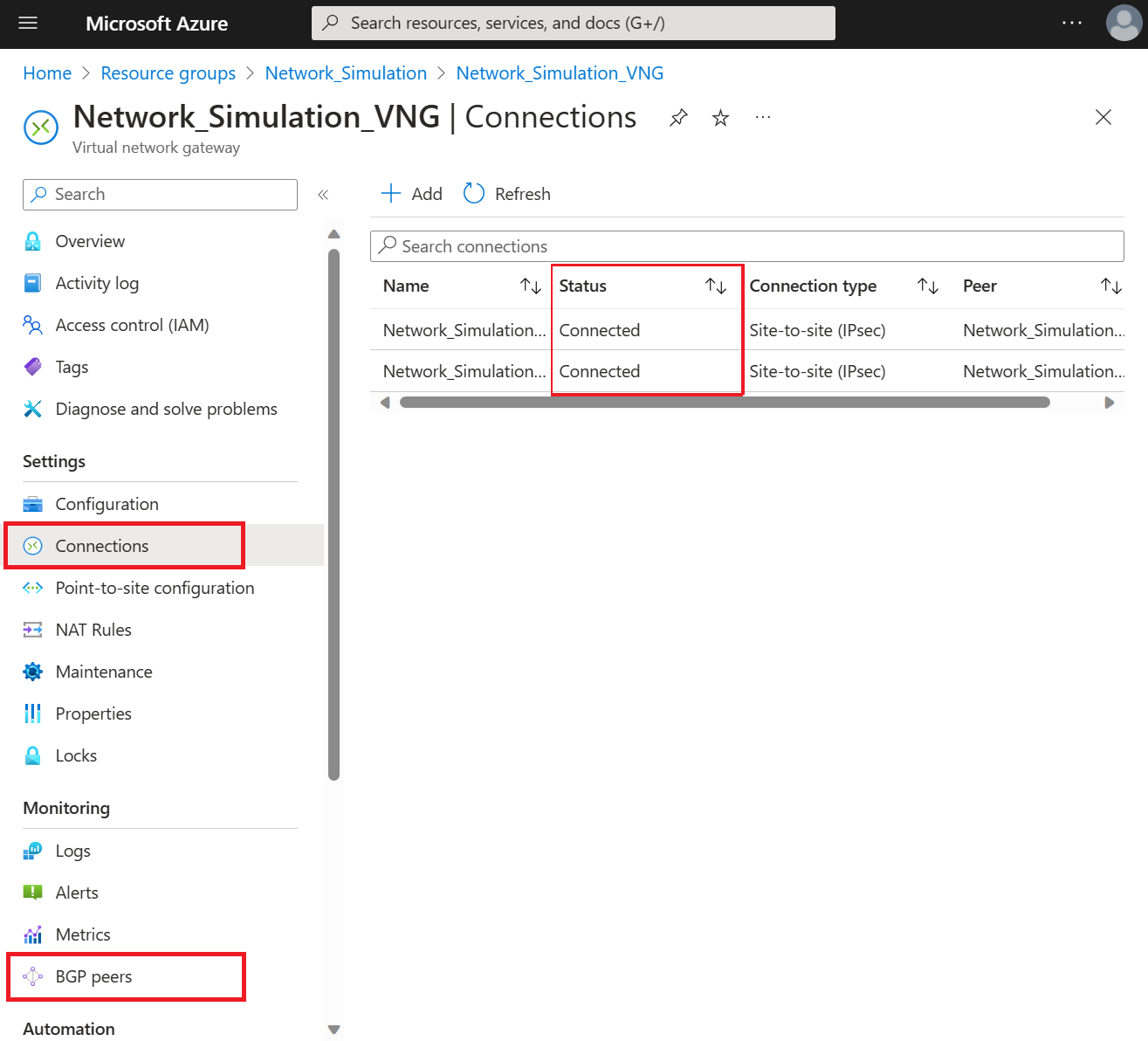

Po utworzeniu sieci zdalnych i połączeń w poprzednich krokach nawiązanie połączenia może potrwać kilka minut. W witrynie Azure Portal możesz sprawdzić, czy tunel VPN jest połączony i że komunikacja równorzędna BGP zakończyła się pomyślnie.

- W witrynie Azure Portal przejdź do utworzonej wcześniej bramy sieci wirtualnej i wybierz pozycję Połączenia.

- Każde z połączeń powinno zawierać stan Połączono po zastosowaniu i pomyślnym zastosowaniu konfiguracji.

- Przejdź do elementów równorzędnych BGP w sekcji Monitorowanie , aby potwierdzić, że komunikacja równorzędna BGP zakończyła się pomyślnie. Poszukaj adresów równorzędnych dostarczonych przez firmę Microsoft. Po zastosowaniu i pomyślnym zastosowaniu konfiguracji stan powinien zawierać wartość Połączono.

Możesz użyć utworzonej maszyny wirtualnej, aby sprawdzić, czy ruch przepływa do usługi firmy Microsoft. Przechodzenie do zasobów w programie SharePoint lub usłudze Exchange Online powinno spowodować ruch w bramie sieci wirtualnej. Ten ruch można zobaczyć, przechodząc do sekcji Metryki w bramie sieci wirtualnej lub konfigurując przechwytywanie pakietów dla bram sieci VPN.

Napiwek

Jeśli używasz tego artykułu do testowania Dostęp do Internetu Microsoft Entra, wyczyść wszystkie powiązane zasoby platformy Azure, usuwając nową grupę zasobów po zakończeniu.