Jak utworzyć sieć zdalną za pomocą globalnego bezpiecznego dostępu

Sieci zdalne to lokalizacje zdalne, takie jak oddział lub sieci wymagające łączności z Internetem. Konfigurowanie sieci zdalnych łączy użytkowników w lokalizacjach zdalnych z globalnym bezpiecznym dostępem. Po skonfigurowaniu sieci zdalnej można przypisać profil przekazywania ruchu w celu zarządzania ruchem sieci firmowym. Globalny bezpieczny dostęp zapewnia łączność sieci zdalnej, dzięki czemu można stosować zasady zabezpieczeń sieci do ruchu wychodzącego.

Istnieje wiele sposobów łączenia sieci zdalnych z globalnym bezpiecznym dostępem. W skrócie, tworzysz tunel zabezpieczeń protokołu internetowego (IPSec) między centralnym routerem, znanym jako urządzenie znajdujące się na terenie klienta (CPE), w sieci zdalnej a najbliższym globalnym punktem końcowym bezpiecznego dostępu. Cały ruch związany z Internetem jest kierowany przez router podstawowy sieci zdalnej na potrzeby oceny zasad zabezpieczeń w chmurze. Instalacja klienta nie jest wymagana na poszczególnych urządzeniach.

W tym artykule wyjaśniono, jak utworzyć sieć zdalną dla globalnego bezpiecznego dostępu.

Wymagania wstępne

Aby skonfigurować sieci zdalne, musisz mieć następujące elementy:

- Rola administratora globalnego bezpiecznego dostępu w usłudze Microsoft Entra ID.

- Produkt wymaga licencjonowania. Aby uzyskać szczegółowe informacje, zobacz sekcję licencjonowania Co to jest globalny bezpieczny dostęp. W razie potrzeby możesz kupić licencje lub uzyskać licencje próbne.

- Sprzęt lokalny klienta (CPE) musi obsługiwać następujące protokoły:

- Zabezpieczenia protokołu internetowego (IPSec)

- GCMEAES128, GCMAES 192 lub algorytmy GCMAES256 dla negocjacji w fazie 2 programu Internet Key Exchange (IKE)

- Internet Key Exchange w wersji 2 (IKEv2)

- Border Gateway Protocol (BGP)

- Przejrzyj prawidłowe konfiguracje konfigurowania sieci zdalnych.

- Rozwiązanie do zdalnej łączności sieciowej używa konfiguracji sieci VPN RouteBased z selekcjami ruchu w trybie 'każdy z każdym' (dzika karta lub 0.0.0.0/0). Upewnij się, że Twój CPE ma odpowiednio ustawione selektory ruchu.

- Rozwiązanie do zdalnej łączności sieciowej używa trybów Responder. Twój CPE musi zainicjować połączenie.

Znane ograniczenia

Ta funkcja ma co najmniej jedno znane ograniczenia. Aby uzyskać bardziej szczegółowe informacje na temat znanych problemów i ograniczeń tej funkcji, zobacz Znane ograniczenia dotyczące Global Secure Access.

Kroki wysokiego poziomu

Sieć zdalną można utworzyć w centrum administracyjnym firmy Microsoft Entra lub za pomocą interfejsu API programu Microsoft Graph.

Na wysokim poziomie istnieje pięć kroków tworzenia sieci zdalnej i konfigurowania aktywnego tunelu IPsec:

Podstawowe informacje: wprowadź podstawowe informacje, takie jak Nazwa i Region sieci zdalnej. Region określa, gdzie ma być inny koniec tunelu IPsec. Drugi koniec tunelu to router lub CPE (wyposażenie u klienta).

Łączność: dodaj link urządzenia (lub tunel IPsec) do sieci zdalnej. W tym kroku wprowadzisz szczegóły routera w centrum administracyjnym firmy Microsoft Entra, które informuje firmę Microsoft, skąd będą oczekiwane negocjacje IKE.

Profil przekazywania ruchu: skojarz profil przekazywania ruchu z siecią zdalną, który określa ruch do uzyskania przez tunel IPsec. Używamy routingu dynamicznego za pośrednictwem protokołu BGP.

Wyświetl konfigurację łączności CPE: Uzyskaj szczegóły dotyczące tunelu IPsec po stronie końcowej firmy Microsoft. W kroku Łączność podano szczegóły routera firmie Microsoft. W tym kroku pobierzesz konfigurację łączności po stronie Microsoftu.

Skonfiguruj CPE: Weź konfigurację łączności Microsoft z poprzedniego kroku i wprowadź ją w konsoli zarządzania routera lub CPE. Ten krok nie znajduje się w centrum administracyjnym firmy Microsoft Entra.

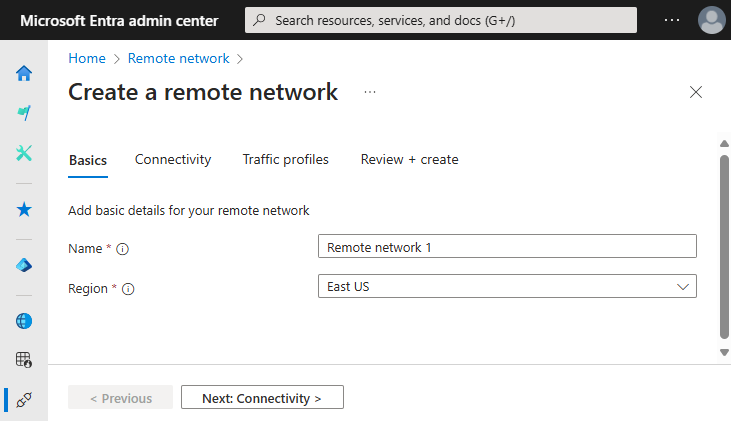

Sieci zdalne są konfigurowane na trzech kartach. Należy uzupełnić każdą zakładkę w kolejności. Po zakończeniu pracy z kartą wybierz następną kartę w górnej części strony lub wybierz przycisk Dalej w dolnej części strony.

Podstawy

Pierwszym krokiem jest podanie nazwy i lokalizacji sieci zdalnej. Ukończenie tej zakładki jest wymagane.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator globalnego bezpiecznego dostępu.

- Przejdź do Global Secure Access>Connect>Remote networks.

- Wybierz przycisk Utwórz sieć zdalną i podaj szczegóły.

- Nazwa/nazwisko

- Region

Łączność

Karta Łączność umożliwia dodanie linków urządzenia dla sieci zdalnej. Łącza urządzeń można dodawać po utworzeniu sieci zdalnej. Musisz podać typ urządzenia, publiczny adres IP twojego CPE, adres protokołu BGP oraz numer systemu autonomicznego (ASN) dla każdego linku urządzenia.

Szczegóły potrzebne do wypełnienia karty Łączność mogą być złożone. Aby uzyskać więcej informacji, zobacz Jak zarządzać linkami zdalnych urządzeń sieciowych.

Profile przesyłania dalej ruchu

Sieć zdalną można przypisać do profilu przekazywania ruchu podczas tworzenia sieci zdalnej. Możesz również przypisać sieć zdalną w późniejszym czasie. Aby uzyskać więcej informacji, zobacz Profile przekazywania ruchu.

- Wybierz przycisk Dalej lub wybierz kartę Profile ruchu.

- Wybierz odpowiedni profil przekazywania ruchu.

- Wybierz przycisk Przejrzyj i utwórz.

Ostatnią kartą procesu jest przejrzenie wszystkich podanych ustawień. Przejrzyj szczegóły podane tutaj i wybierz przycisk Utwórz sieć zdalną.

Wyświetlanie konfiguracji łączności CPE

Wszystkie sieci zdalne są wyświetlane na stronie Sieć zdalna. Wybierz link Wyświetl konfigurację w kolumnie Szczegóły łączności, aby wyświetlić szczegóły konfiguracji.

Te szczegóły zawierają informacje o łączności po stronie dwukierunkowego kanału komunikacyjnego firmy Microsoft, którego używasz do skonfigurowania środowiska CPE.

Ten proces został szczegółowo opisany w temacie Jak skonfigurować sprzęt lokalny klienta.

Skonfiguruj swoje CPE

Ten krok jest wykonywany w konsoli zarządzania CPE, a nie w centrum administracyjnym Microsoft Entra. Dopóki nie ukończysz tego kroku, protokół IPsec nie zostanie skonfigurowany. Protokół IPsec to dwukierunkowa komunikacja. Negocjacje IKE odbywają się między dwiema stronami przed pomyślnym utworzeniem tunelu. Nie przegap tego kroku.

Weryfikowanie konfiguracji sieci zdalnej

Istnieje kilka kwestii, które należy wziąć pod uwagę i zweryfikować podczas tworzenia sieci zdalnych. Może być konieczne dwukrotne sprawdzenie niektórych ustawień.

Sprawdź profil kryptograficzny IKE: profil kryptograficzny (algorytmy fazy 1 i fazy 2) dla linku urządzenia powinny być zgodne z tym, co jest ustawione na CPE. Jeśli wybrano domyślne zasady IKE, upewnij się, że konfiguracja CPE została skonfigurowana przy użyciu profilu kryptograficznego określonego w artykule referencyjnym Konfiguracje sieci zdalnej.

Zweryfikuj klucz wstępnie uzgodniony: Porównaj klucz wstępnie uzgodniony (PSK), który określiłeś podczas tworzenia połączenia urządzenia w usłudze Microsoft Global Secure Access, z kluczem PSK, który określiłeś na swoim urządzeniu CPE. Ten szczegół jest dodawany na karcie Zabezpieczenia podczas procesu dodawania linku. Aby uzyskać więcej informacji, zobacz Jak zarządzać linkami urządzeń sieciowych zdalnych.

Zweryfikuj lokalne i równorzędne adresy IP BGP: publiczny adres IP i adres BGP, których używasz do konfigurowania CPE, muszą być zgodne z tymi, które wykorzystujesz podczas tworzenia łącza urządzenia w usłudze Global Secure Access firmy Microsoft.

- Zapoznaj się z listą prawidłowych adresów BGP dotyczących wartości zarezerwowanych, których nie można użyć.

- Adresy BGP lokalne i równorzędne są zamienione między urządzeniem CPE a tym, co jest wprowadzone w Global Secure Access.

- CPE: Lokalny adres IP protokołu BGP = IP1, adres IP protokołu BGP sąsiada = IP2

- Globalny bezpieczny dostęp: lokalny adres IP protokołu BGP = IP2, adres IP protokołu BGP elementu równorzędnego = IP1

- Wybierz adres IP globalnego bezpiecznego dostępu, który nie nakłada się na sieć lokalną.

Sprawdź numer ASN: Globalny bezpieczny dostęp używa protokołu BGP do anonsowania tras między dwoma systemami autonomicznymi: twoją siecią a Microsoftem. Te systemy autonomiczne powinny mieć różne numery systemów autonomicznych (ASN).

- Odnieś się do listy prawidłowych wartości ASN dla wartości zarezerwowanych, których nie można używać.

- Podczas tworzenia sieci zdalnej w centrum administracyjnym Microsoft Entra, użyj ASN swojej sieci.

- Podczas konfigurowania cpE użyj nazwy ASN firmy Microsoft. Przejdź do Global Secure Access>Urządzenia>Zdalne Sieci. Wybierz pozycję Łącza i potwierdź wartość w kolumnie Link ASN .

Sprawdź swój publiczny adres IP: w środowisku testowym lub w konfiguracji laboratorium publiczny adres IP twojego CPE może ulec nieoczekiwanej zmianie. Ta zmiana może spowodować niepowodzenie negocjacji IKE, mimo że wszystko pozostaje takie samo.

- Jeśli wystąpi ten scenariusz, wykonaj następujące kroki:

- Zaktualizuj publiczny adres IP w profilu kryptograficznym swojego CPE.

- Przejdź do Global Secure Access>Urządzenia>Sieci Zdalne.

- Wybierz odpowiednią sieć zdalną, usuń stary tunel i utwórz ponownie nowy tunel przy użyciu zaktualizowanego publicznego adresu IP.

- Jeśli wystąpi ten scenariusz, wykonaj następujące kroki:

Zweryfikuj publiczny adres IP firmy Microsoft: po usunięciu linku urządzenia i/lub utworzeniu nowego, może zostać wyświetlony inny punkt końcowy publicznego adresu IP tego linku w sekcji „Wyświetl konfigurację” dla tej sieci zdalnej. Ta zmiana może spowodować niepowodzenie negocjacji IKE. Jeśli wystąpi ten scenariusz, zaktualizuj publiczny adres IP w profilu kryptograficznym swojego cpE.

Sprawdź ustawienie łączności protokołu BGP w środowisku CPE: Załóżmy, że utworzysz link urządzenia dla sieci zdalnej. Firma Microsoft udostępnia publiczny adres IP, np. PIP1 i adres BGP, np. BGP1, swojej bramy. Te informacje o łączności są dostępne w obszarze

localConfigurationsw obiekcie blob jSON widocznym po wybraniu pozycji Wyświetl konfigurację dla tej sieci zdalnej. Na serwerze CPE upewnij się, że masz trasę statyczną przeznaczoną do protokołu BGP1 wysłaną za pośrednictwem interfejsu tunelu utworzonego za pomocą narzędzia PIP1. Trasa jest niezbędna, aby CPE mogło uczyć się tras BGP, które publikujemy w tunelu IPsec utworzonym przez firmę Microsoft.Sprawdź reguły zapory: Zezwalaj na port 500 i 4500 protokołu UDP (User Datagram Protocol) oraz port 179 protokołu TCP dla tunelu IPsec i łączności protokołu BGP w zaporze.

Przekierowywanie portów: W niektórych sytuacjach router usługodawcy internetowego jest również urządzeniem translatora adresów sieciowych (NAT). Translator adresów sieciowych konwertuje prywatne adresy IP urządzeń domowych na publiczne urządzenie z routingiem internetowym.

- Ogólnie rzecz biorąc, urządzenie NAT zmienia zarówno adres IP, jak i port. Zmiana tego portu jest głównym źródłem problemu.

- Aby tunele IPsec działały, globalny bezpieczny dostęp używa portu 500. W tym porcie odbywa się negocjowanie protokołu IKE.

- Jeśli router dostawcy usług internetowych zmieni ten port na inny, Globalny Bezpieczny Dostęp nie może zidentyfikować tego ruchu, a negocjacje zakończą się niepowodzeniem.

- W rezultacie faza 1 negocjacji IKE kończy się niepowodzeniem i tunel nie zostanie ustanowiony.

- Aby skorygować ten błąd, dokończ przekierowywanie portów na swoim urządzeniu, co informuje router ISP, aby nie zmieniał portu i przekazał go bez zmian.

Następne kroki

Następnym krokiem do rozpoczęcia pracy z Microsoft Entra Internet Access jest zastosowanie polityki dostępu warunkowego do profilu ruchu Microsoft.

Aby uzyskać więcej informacji na temat sieci zdalnych, zobacz następujące artykuły: