Globalny klient bezpiecznego dostępu dla systemu iOS (wersja zapoznawcza)

Ważny

Globalny klient bezpiecznego dostępu dla systemu iOS jest obecnie w wersji zapoznawczej. Te informacje odnoszą się do produktu w wersji wstępnej, który może zostać znacząco zmodyfikowany przed jego wydaniem. Firma Microsoft nie udziela żadnych gwarancji, wyrażonych ani domniemanych, w odniesieniu do podanych tutaj informacji.

W tym artykule wyjaśniono, jak skonfigurować i wdrożyć aplikację klienta Global Secure Access na urządzeniach z systemem iOS i iPadOS. Dla uproszczenia ten artykuł odnosi się zarówno do systemów iOS, jak i iPadOS jako systemu iOS.

Uwaga

Uruchamianie innych produktów ochrony punktu końcowego innych firm wraz z usługą Defender for Endpoint w systemie iOS może powodować problemy z wydajnością i nieprzewidywalne błędy systemowe.

Uwaga

- Globalny klient bezpiecznego dostępu jest wdrażany za pośrednictwem Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS.

- Klient globalnego bezpiecznego dostępu w systemie iOS używa sieci VPN. Ta sieć VPN nie jest zwykłą siecią VPN. Zamiast tego jest to lokalna/samodzielna sieć VPN.

Wymagania wstępne

- Aby użyć klienta systemu iOS globalnego bezpiecznego dostępu, skonfiguruj urządzenie punktu końcowego systemu iOS jako urządzenie zarejestrowane w usłudze Microsoft Entra.

- Aby włączyć globalny bezpieczny dostęp dla dzierżawy, zapoznaj się z wymaganiami dotyczącymi licencjonowania. W razie potrzeby możesz kupić licencje lub uzyskać licencje próbne.

- Dołącz dzierżawę do globalnego bezpiecznego dostępu i skonfiguruj co najmniej jeden profil przesyłania dalej ruchu. Aby uzyskać więcej informacji, zobacz Access the Global Secure Access area of the Microsoft Entra admin center (Uzyskiwanie dostępu do globalnego bezpiecznego dostępu w centrum administracyjnym firmy Microsoft Entra).

Wymagania

Wymagania dotyczące sieci

Aby Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS (dostępnym w sklepie Apple App Store) działały po nawiązaniu połączenia z siecią, należy skonfigurować zaporę/serwer proxy, aby włączyć dostęp do usługi Ochrona punktu końcowego w usłudze Microsoft Defender Adresy URL.

Uwaga

Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS nie jest obsługiwana na urządzeniach bez użytkowników ani udostępnionych.

Wymagania systemowe

Urządzenie z systemem iOS (telefon lub tablet) musi spełniać następujące wymagania:

- Urządzenie ma zainstalowany system iOS 15.0 lub nowszy.

- Urządzenie ma zainstalowaną aplikację Microsoft Authenticator lub aplikację Intune — Portal firmy.

- Urządzenie jest zarejestrowane w celu wymuszania zasad zgodności urządzeń w usłudze Intune.

Obsługiwane tryby

Klient globalnego bezpiecznego dostępu dla systemu iOS obsługuje instalację na obu trybach zarejestrowanych urządzeń: nadzorowanych i nienadzorowanych.

Obsługiwane profile przekazywania ruchu

Klient globalnego bezpiecznego dostępu dla systemu iOS obsługuje profil przekazywania ruchu firmy Microsoft i profil przekazywania ruchu prywatnego. Aby uzyskać więcej informacji, zobacz Global Secure Access traffic forwarding profiles (Globalne profile przekazywania ruchu bezpiecznego dostępu).

Znane ograniczenia

- Tunelowanie ruchu szybkich połączeń internetowych protokołu UDP (UDP) (z wyjątkiem usługi Exchange Online) nie jest obsługiwane.

- Współistnienie globalnego bezpiecznego dostępu (GSA) z usługą Microsoft Tunnel nie jest obecnie obsługiwane. Aby uzyskać więcej informacji, zobacz Wymagania wstępne dotyczące aplikacji Microsoft Tunnel w usłudze Intune.

Etapy instalacji

Wdrażanie na urządzeniach zarejestrowanych przez administratora urządzeń w usłudze Microsoft Intune

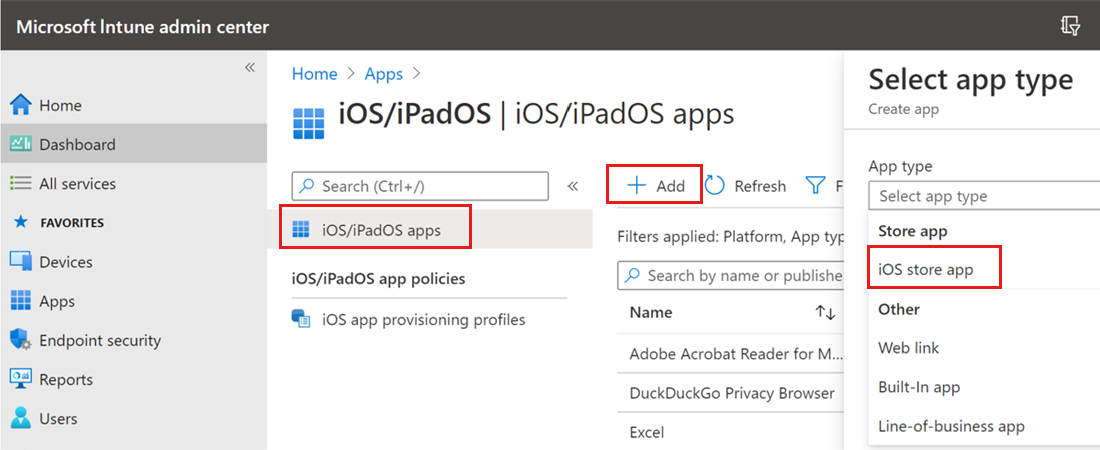

W centrum administracyjnym usługi Microsoft Intune przejdź do pozycji Aplikacje>i wybierz pozycję Wybierz.

Na stronie Dodawanie aplikacji wybierz pozycję Wyszukaj w sklepie App Store i wpisz Microsoft Defender na pasku wyszukiwania.

W wynikach wyszukiwania wybierz pozycję Microsoft Defender i wybierz pozycję Wybierz.

Wybierz system iOS 15.0 jako minimalny system operacyjny. Przejrzyj pozostałe informacje o aplikacji i wybierz pozycję Dalej.

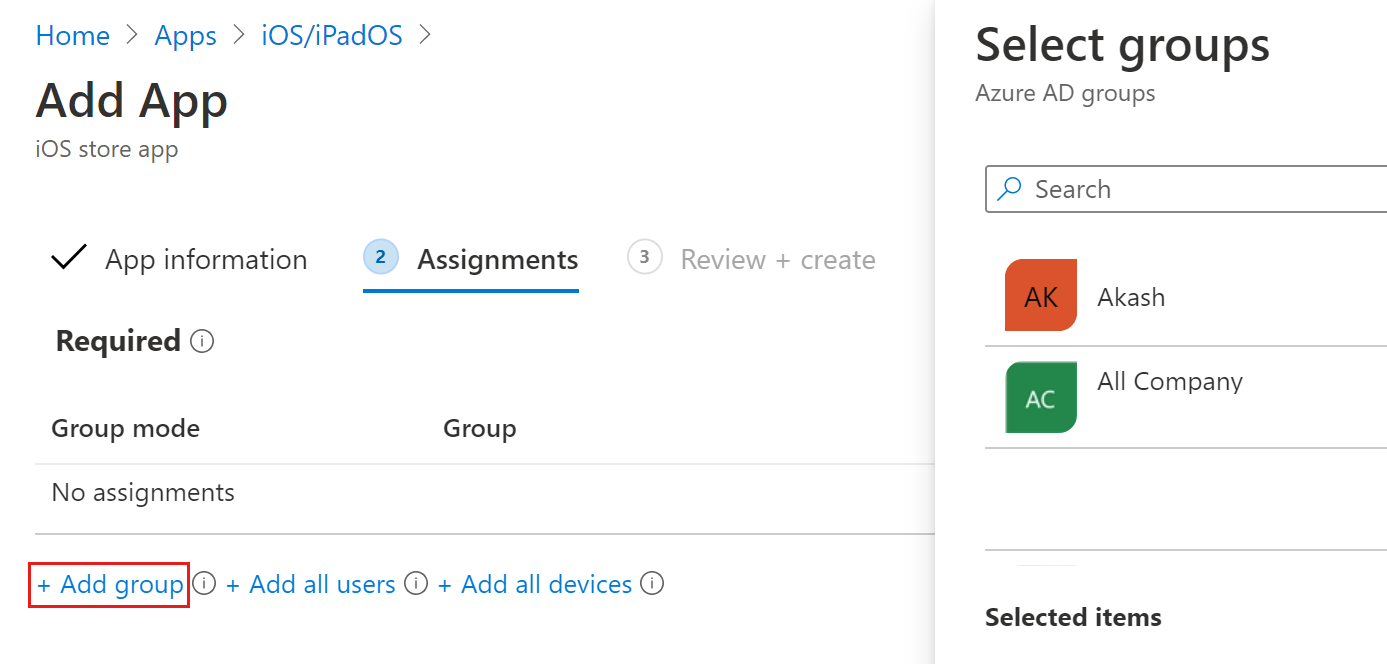

W sekcji Przypisania przejdź do sekcji Wymagane i wybierz pozycję Dodaj grupę.

Wybierz grupy użytkowników, które mają być przeznaczone dla aplikacji Defender for Endpoint w systemie iOS.

Uwaga

Wybrana grupa użytkowników powinna składać się z zarejestrowanych użytkowników w usłudze Microsoft Intune.

- Wybierz pozycję Wybierz, a następnie przycisk Dalej.

- W sekcji Przeglądanie + tworzenie sprawdź, czy wszystkie wprowadzone informacje są poprawne, a następnie wybierz pozycję Utwórz. Po kilku chwilach aplikacja Defender for Endpoint zostanie pomyślnie utworzona, a w prawym górnym rogu strony zostanie wyświetlone powiadomienie.

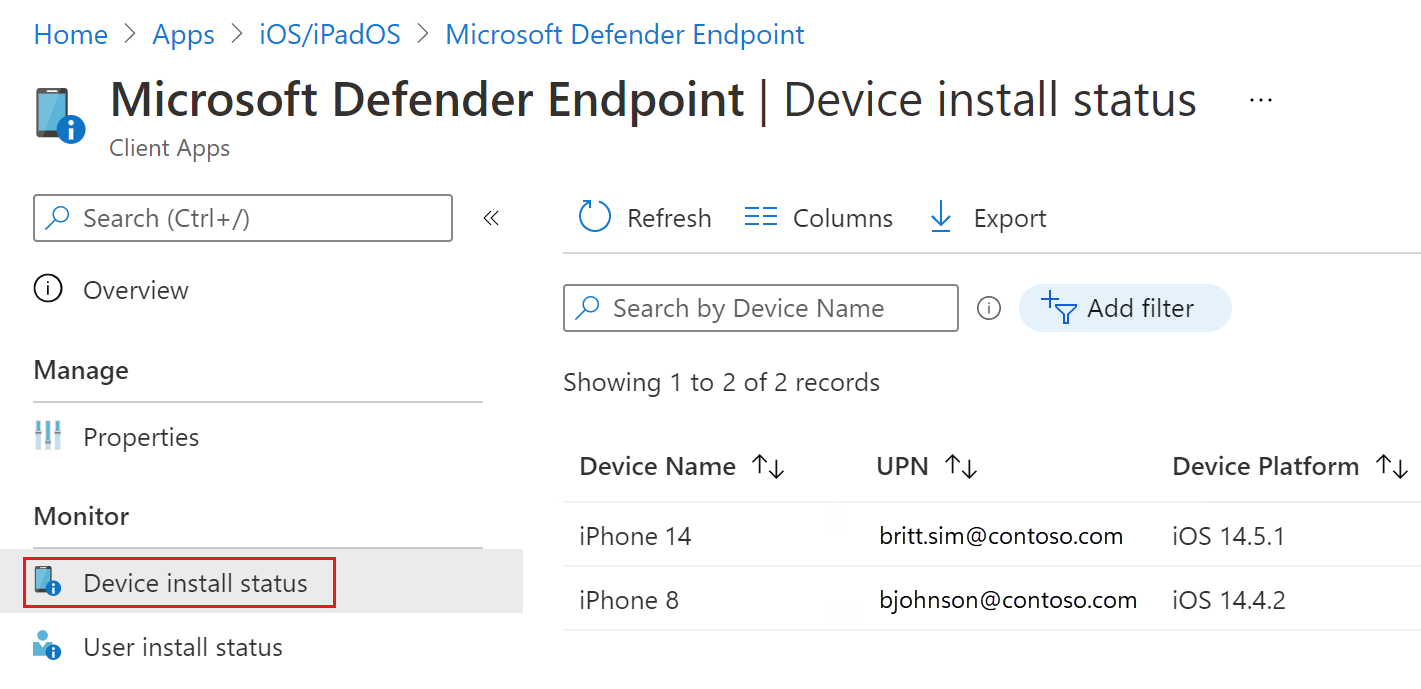

- Na stronie informacji o aplikacji w sekcji Monitorowanie wybierz pozycję Stan instalacji urządzenia, aby sprawdzić, czy instalacja urządzenia została ukończona pomyślnie.

Tworzenie profilu sieci VPN i konfigurowanie globalnego bezpiecznego dostępu dla Ochrona punktu końcowego w usłudze Microsoft Defender

W centrum administracyjnym usługi Microsoft Intune przejdź do >

Ustaw wartość Platforma na iOS/iPadOS, typ profilu na Szablony, a nazwę szablonu na VPN.

Wybierz pozycję Utwórz.

Wpisz nazwę profilu i wybierz przycisk Dalej.

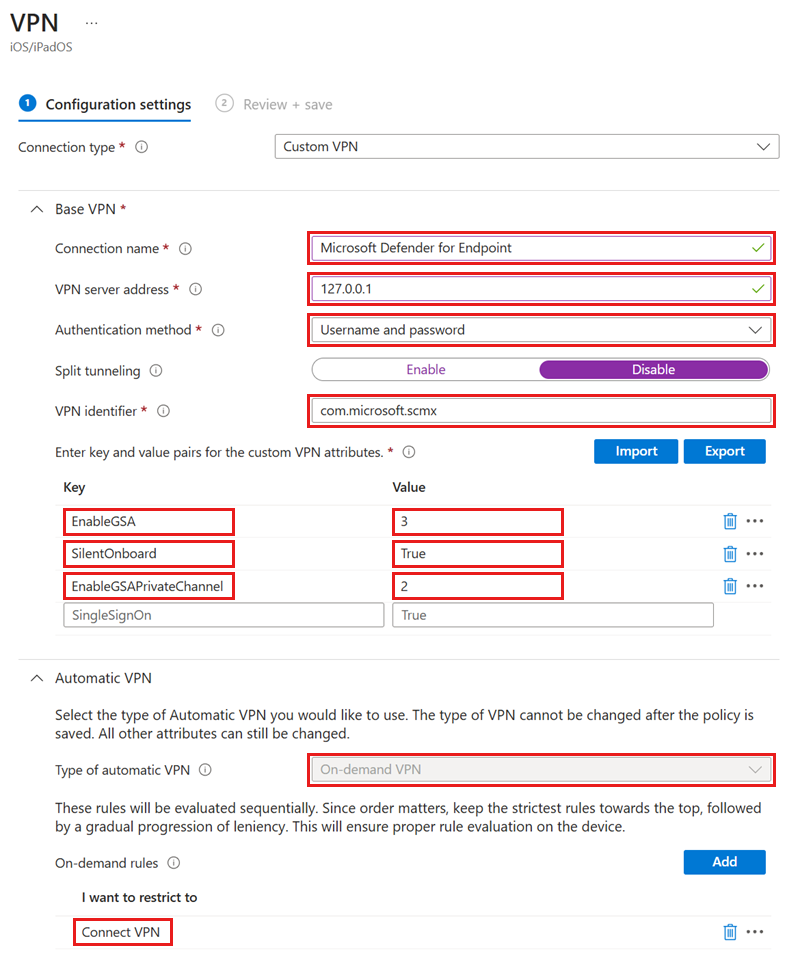

Ustaw wartość Typ połączenia na niestandardową sieć VPN.

W sekcji Podstawowa sieć VPN wprowadź następujące informacje:

- Nazwa połączenia: Ochrona punktu końcowego w usłudze Microsoft Defender

- Adres serwera sieci VPN: 127.0.0.1

- Metoda uwierzytelniania: "Nazwa użytkownika i hasło"

- Tunelowanie podzielone: wyłącz

- Identyfikator sieci VPN: com.microsoft.scmx

W polach par klucz-wartość:

Dodaj klucz SilentOnboard i ustaw wartość True.

Dodaj klucz EnableGSA i ustaw odpowiednią wartość z poniższej tabeli:

Key Wartość Szczegóły Włączanie usługiGSA Brak wartości Globalny bezpieczny dostęp nie jest włączony, a kafelek nie jest widoczny. 0 Globalny bezpieczny dostęp w systemie nie jest włączony, a kafelek nie jest widoczny. 1 Kafelek jest widoczny i domyślnie ma wartość false (stan wyłączony). Użytkownik może włączyć lub wyłączyć globalny bezpieczny dostęp przy użyciu przełącznika z aplikacji. 2 Kafelek jest widoczny i domyślnie ma wartość true (włączony stan). Użytkownik może zastąpić. Użytkownik może włączyć lub wyłączyć globalny bezpieczny dostęp przy użyciu przełącznika z aplikacji. 3 Kafelek jest widoczny i domyślnie ma wartość true (włączony stan). Użytkownik nie może wyłączyć globalnego bezpiecznego dostępu. Dodaj więcej par klucz-wartość zgodnie z wymaganiami (opcjonalnie):

Key Wartość Szczegóły EnableGSAPrivateChannel Brak wartości Globalny bezpieczny dostęp jest domyślnie włączony. Użytkownik może włączyć lub wyłączyć. 0 Globalny bezpieczny dostęp nie jest włączony i przełącznik nie jest widoczny dla użytkownika. 1 Przełącznik jest widoczny i domyślnie ma wartość false (stan wyłączony). Użytkownik może włączyć lub wyłączyć. 2 Kafelek jest widoczny i domyślnie ma wartość true (włączony stan). Użytkownik może włączyć lub wyłączyć. 3 Przełącznik jest widoczny i wyszarydzony, a wartości domyślne to true (włączony stan). Użytkownik nie może wyłączyć globalnego bezpiecznego dostępu.

Kontynuuj wypełnianie formularza sieci VPN:

- Typ automatycznej sieci VPN: sieć VPN na żądanie

-

Reguły na żądanie: wybierz pozycję Dodaj , a następnie:

- Ustaw opcję Chcę wykonać następujące czynności , aby połączyć sieć VPN.

- Ustaw opcję Chcę ograniczyć do opcji Wszystkie domeny.

Aby uniemożliwić użytkownikom końcowym wyłączanie sieci VPN, ustaw opcję Blokuj użytkownikom wyłączanie automatycznej sieci VPN na Wartość Tak. Domyślnie to ustawienie nie jest skonfigurowane, a użytkownicy mogą wyłączyć sieć VPN tylko w ustawieniach.

Aby umożliwić użytkownikom korzystanie z przełącznika sieci VPN z poziomu aplikacji, dodaj parę klucz-wartość EnableVPNToggleInApp = TRUE. Domyślnie użytkownicy nie mogą zmieniać przełącznika z poziomu aplikacji.

Wybierz pozycję Dalej i przypisz profil do docelowych użytkowników.

W sekcji Przeglądanie + tworzenie sprawdź, czy wszystkie informacje są poprawne, a następnie wybierz pozycję Utwórz.

Po zakończeniu i zsynchronizowaniu konfiguracji z urządzeniem na docelowych urządzeniach z systemem iOS są podejmowane następujące akcje:

- Ochrona punktu końcowego w usłudze Microsoft Defender jest wdrażany i dołączany w trybie dyskretnym.

- Urządzenie jest wyświetlane w portalu usługi Defender for Endpoint.

- Tymczasowe powiadomienie jest wysyłane do urządzenia użytkownika.

- Aktywowano globalne funkcje bezpiecznego dostępu i inne funkcje skonfigurowane Ochrona punktu końcowego w usłudze Microsoft Defender (MDE).

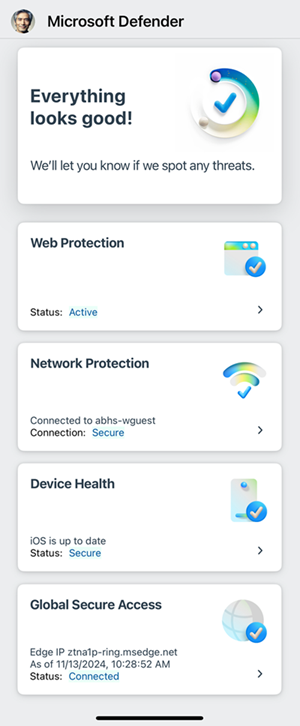

Potwierdzanie, że globalny bezpieczny dostęp jest wyświetlany w aplikacji Defender

Ponieważ globalny klient bezpiecznego dostępu dla systemu iOS jest zintegrowany z Ochrona punktu końcowego w usłudze Microsoft Defender, warto zrozumieć środowisko użytkownika końcowego. Klient jest wyświetlany na pulpicie nawigacyjnym usługi Defender po dołączeniu do globalnego bezpiecznego dostępu.

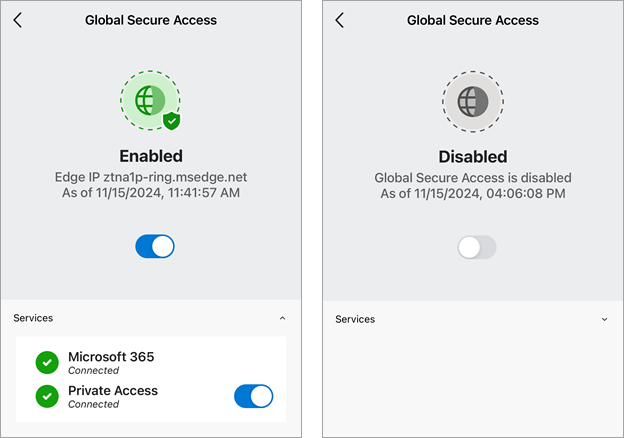

Możesz włączyć lub wyłączyć globalnego klienta bezpiecznego dostępu dla systemu iOS, ustawiając klucz EnableGSA w profilu sieci VPN. W zależności od ustawień konfiguracji użytkownicy końcowi mogą włączać lub wyłączać poszczególne usługi albo sam klient przy użyciu odpowiednich przycisków.

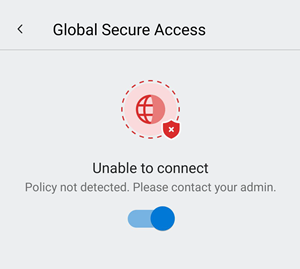

Jeśli klient nie może nawiązać połączenia, zostanie wyświetlony przełącznik wyłączania usługi. Użytkownicy mogą wrócić później, aby spróbować włączyć klienta.

Rozwiązywanie problemów

- Kafelek Globalny bezpieczny dostęp nie jest wyświetlany w aplikacji Defender po dołączeniu dzierżawy:

- Wymuś zatrzymanie aplikacji Defender i ponowne jej ponowne uruchamianie.

- Dostęp do aplikacji dostępu prywatnego pokazuje błąd przekroczenia limitu czasu połączenia po pomyślnym interakcyjnym logowaniu.

- Załaduj ponownie aplikację (lub odśwież przeglądarkę internetową).

Powiązana zawartość

- Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS

- Wdrażanie Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS przy użyciu usługi Microsoft Intune

- globalny klient bezpiecznego dostępu dla systemu macOS

- globalny klient bezpiecznego dostępu dla systemu Microsoft Windows

- globalny klient bezpiecznego dostępu dla systemu Android