Wdrażanie Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS przy użyciu Microsoft Intune

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

W tym temacie opisano wdrażanie usługi Defender for Endpoint w systemie iOS na Microsoft Intune Portal firmy zarejestrowanych urządzeniach. Aby uzyskać więcej informacji na temat rejestracji urządzeń Microsoft Intune, zobacz Rejestrowanie urządzeń z systemem iOS/iPadOS w Intune.

Przed rozpoczęciem

Upewnij się, że masz dostęp do centrum administracyjnego Microsoft Intune.

Upewnij się, że rejestracja w systemie iOS została wykonana dla użytkowników. Aby korzystać z usługi Defender for Endpoint w systemie iOS, użytkownicy muszą mieć przypisaną licencję usługi Defender for Endpoint. Aby uzyskać instrukcje dotyczące przypisywania licencji, zobacz Przypisywanie licencji użytkownikom .

Upewnij się, że użytkownicy końcowi mają zainstalowaną aplikację Portal firmy, zalogowano się do kontroli dostępu i zakończono rejestrację.

Uwaga

Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS jest dostępna w App Store firmy Apple.

W tej sekcji omówiono:

Kroki wdrażania (dotyczy zarówno urządzeń nadzorowanych, jak i nienadzorowanych) — administratorzy mogą wdrażać usługę Defender for Endpoint w systemie iOS za pośrednictwem Microsoft Intune Portal firmy. Ten krok nie jest wymagany w przypadku aplikacji VPP (zakupów zbiorczych).

Pełne wdrożenie (tylko w przypadku urządzeń nadzorowanych) — administratorzy mogą wybrać wdrożenie dowolnego z podanych profilów.

- Filtr sterowania bez dotyku (dyskretny) — zapewnia ochronę sieci Web bez lokalnej sieci VPN sprzężenia zwrotnego, a także włącza dołączanie dyskretne dla użytkowników. Aplikacja jest automatycznie instalowana i aktywowana bez konieczności otwierania aplikacji przez użytkownika.

- Filtr sterowania — zapewnia ochronę sieci Web bez lokalnej sieci VPN sprzężenia zwrotnego.

Konfiguracja automatycznego dołączania (tylko w przypadku urządzeń bez nadzoru ) — administratorzy mogą zautomatyzować dołączanie usługi Defender for Endpoint dla użytkowników na dwa różne sposoby:

- Dołączanie bez dotyku (dyskretne) — aplikacja jest automatycznie instalowana i aktywowana bez konieczności otwierania aplikacji przez użytkowników.

- Automatyczne dołączanie sieci VPN — profil sieci VPN usługi Defender for Endpoint jest konfigurowany automatycznie bez konieczności używania tego użytkownika podczas dołączania. Ten krok nie jest zalecany w konfiguracjach Zero touch.

Konfiguracja rejestracji użytkownika (tylko w przypadku urządzeń Intune zarejestrowanych przez użytkownika) — administratorzy mogą wdrażać i konfigurować aplikację Defender for Endpoint również na urządzeniach Intune Zarejestrowane przez użytkownika.

Zakończ dołączanie i sprawdź stan — ten krok ma zastosowanie do wszystkich typów rejestracji, aby upewnić się, że aplikacja jest zainstalowana na urządzeniu, dołączanie zostało ukończone, a urządzenie jest widoczne w portalu Microsoft Defender. Można go pominąć w przypadku dołączania bez dotyku (w trybie dyskretnym).

Kroki wdrażania (dotyczy zarówno urządzeń nadzorowanych, jak i nienadzorowanych)

Wdróż usługę Defender for Endpoint w systemie iOS za pośrednictwem Microsoft Intune Portal firmy.

Dodawanie aplikacji ze sklepu dla systemu iOS

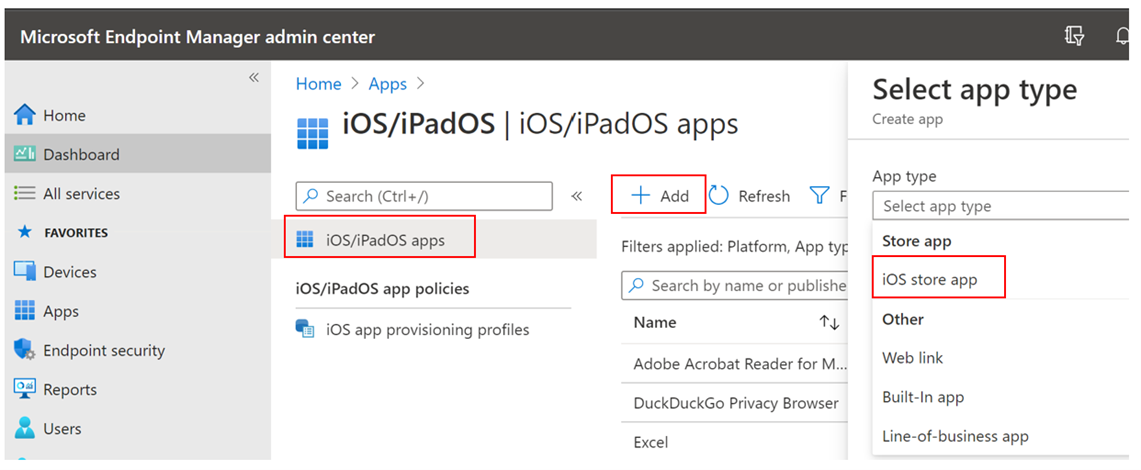

W centrum administracyjnym Microsoft Intune przejdź do pozycji Aplikacje> dla systemuiOS/iPadOS>Dodaj>aplikację ze sklepu dla systemu iOS i wybierz pozycję Wybierz.

Na stronie Dodawanie aplikacji wybierz pozycję Wyszukaj App Store i wpisz Microsoft Defender na pasku wyszukiwania. W sekcji wyników wyszukiwania wybierz pozycję Microsoft Defender i wybierz pozycję Wybierz.

Wybierz system iOS 15.0 jako minimalny system operacyjny. Przejrzyj pozostałe informacje o aplikacji i wybierz pozycję Dalej.

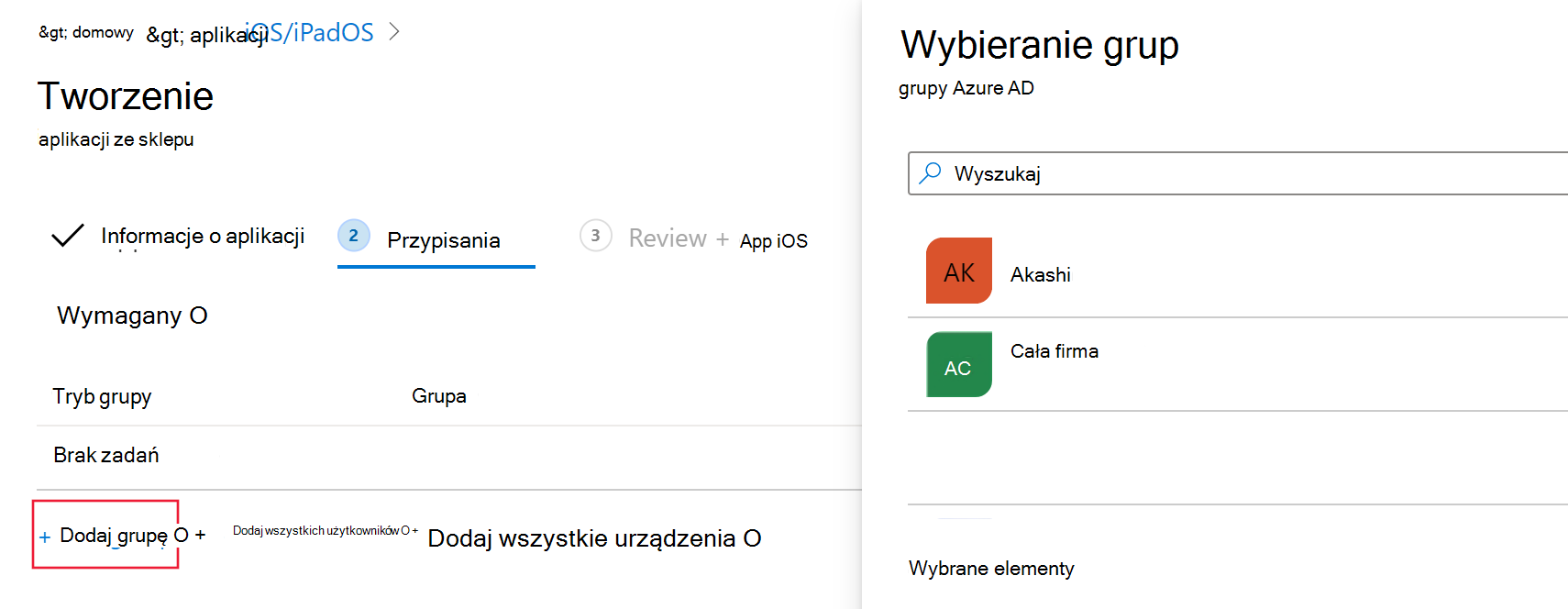

W sekcji Przypisania przejdź do sekcji Wymagane i wybierz pozycję Dodaj grupę. Następnie możesz wybrać grupy użytkowników, które mają być przeznaczone dla usługi Defender for Endpoint w aplikacji systemu iOS. Kliknij pozycję Wybierz, a następnie pozycję Dalej.

Uwaga

Wybrana grupa użytkowników powinna składać się z Microsoft Intune zarejestrowanych użytkowników.

W sekcji Przeglądanie i tworzenie sprawdź, czy wszystkie wprowadzone informacje są poprawne, a następnie wybierz pozycję Utwórz. Za kilka chwil aplikacja Defender for Endpoint powinna zostać utworzona pomyślnie, a powiadomienie powinno zostać wyświetlone w prawym górnym rogu strony.

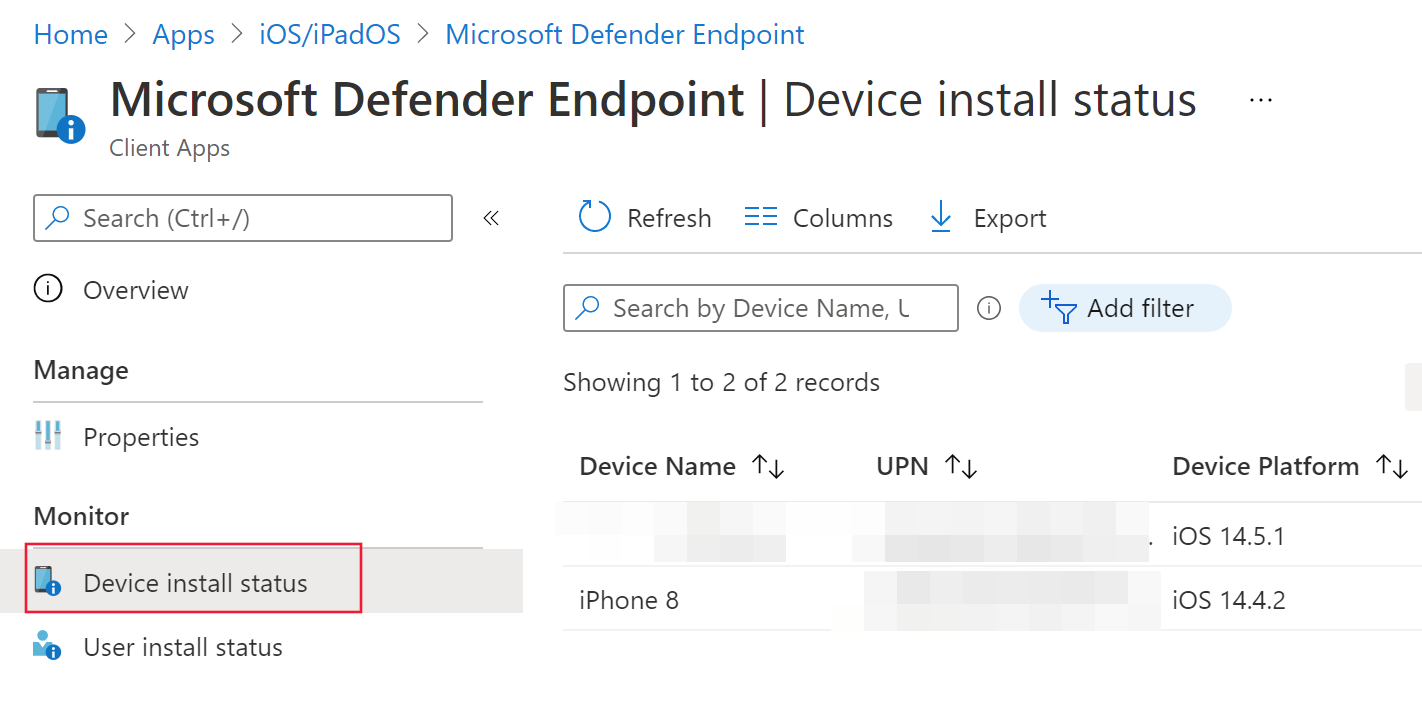

Na wyświetlonej stronie informacji o aplikacji w sekcji Monitorowanie wybierz pozycję Stan instalacji urządzenia , aby sprawdzić, czy instalacja urządzenia zakończyła się pomyślnie.

Pełne wdrożenie dla urządzeń nadzorowanych

Ochrona punktu końcowego w usłudze Microsoft Defender w aplikacji systemu iOS ma wyspecjalizowane możliwości na nadzorowanych urządzeniach z systemem iOS/iPadOS, biorąc pod uwagę zwiększone możliwości zarządzania zapewniane przez platformę na tego typu urządzeniach. Może również zapewnić ochronę sieci Web bez konfigurowania lokalnej sieci VPN na urządzeniu. Zapewnia to użytkownikom końcowym bezproblemowe środowisko, a jednocześnie jest chronione przed wyłudzaniem informacji i innymi atakami internetowymi.

Administratorzy mogą wykonać następujące kroki, aby skonfigurować nadzorowane urządzenia.

Konfigurowanie trybu nadzorowanego za pośrednictwem Microsoft Intune

Skonfiguruj tryb nadzorowany dla aplikacji Defender for Endpoint za pomocą zasad konfiguracji aplikacji i profilu konfiguracji urządzenia.

Zasady konfiguracji aplikacji

Uwaga

Te zasady konfiguracji aplikacji dla urządzeń nadzorowanych mają zastosowanie tylko do urządzeń zarządzanych i powinny być przeznaczone dla wszystkich zarządzanych urządzeń z systemem iOS jako najlepsze rozwiązanie.

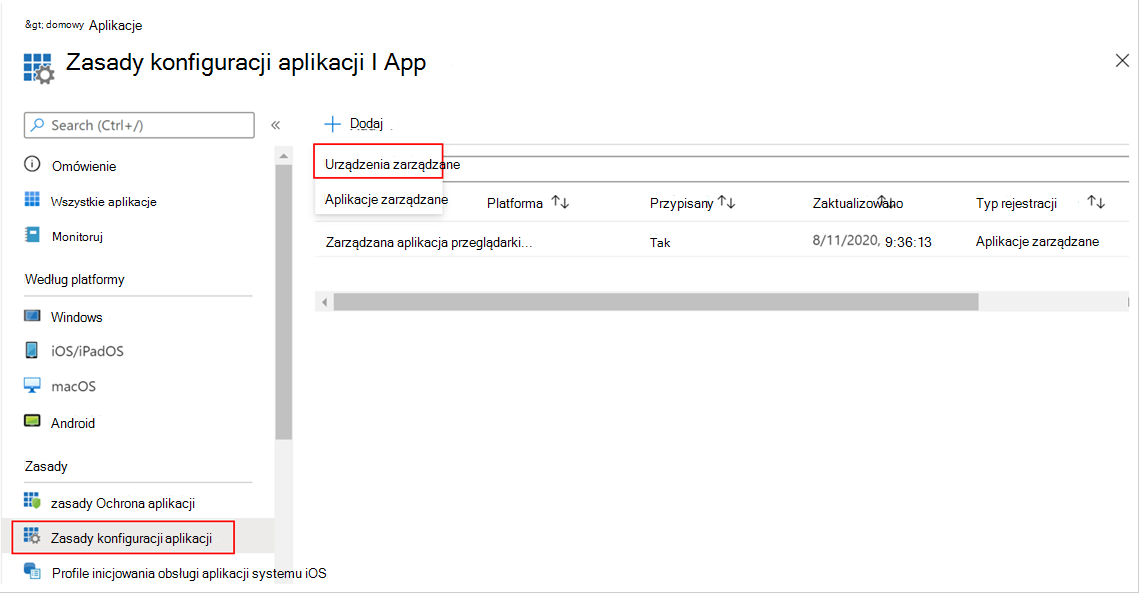

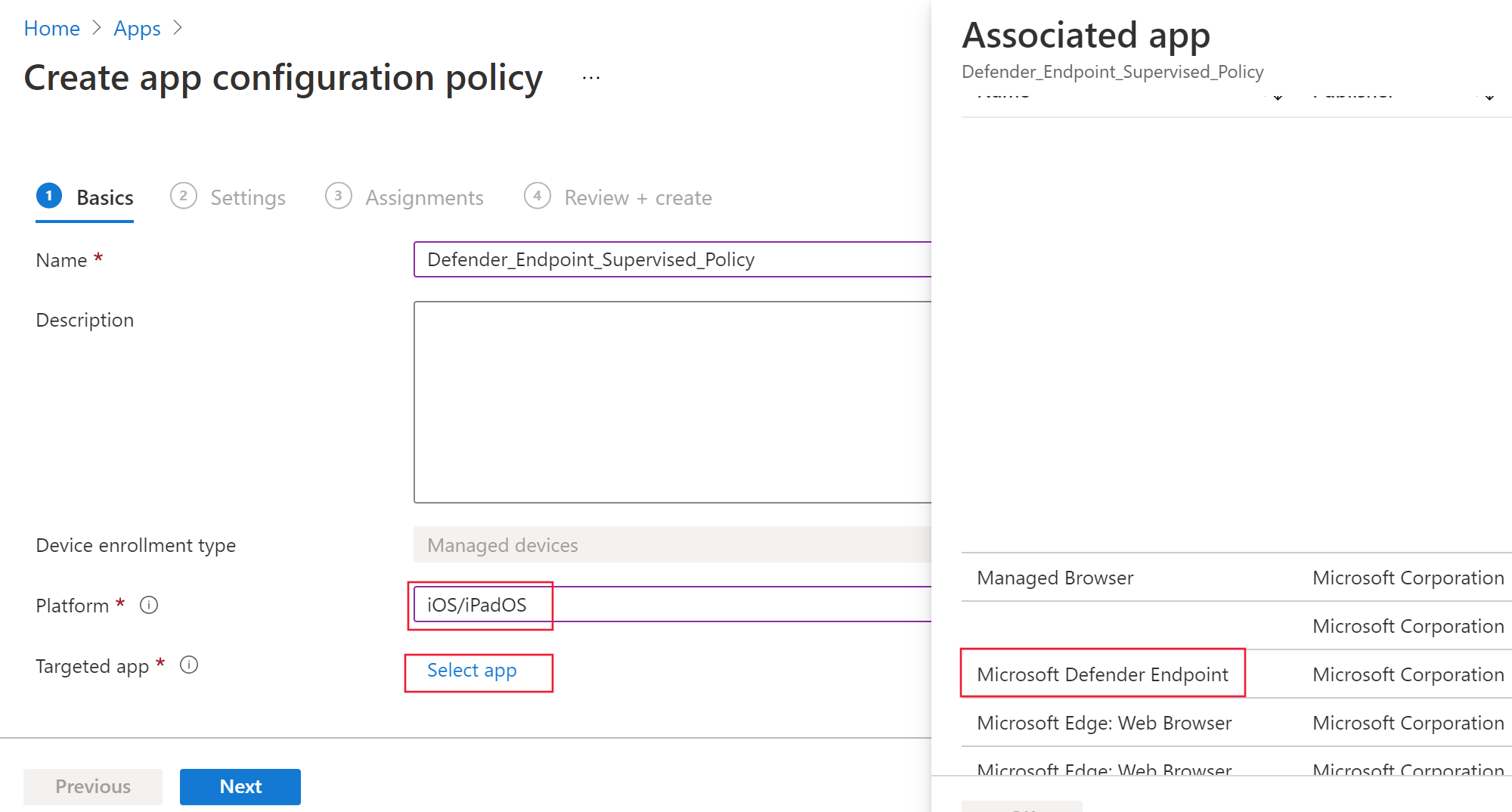

Zaloguj się do centrum administracyjnego Microsoft Intune i przejdź do obszaruZasady> konfiguracji aplikacji Aplikacje>Dodaj. Wybierz pozycję Urządzenia zarządzane.

Na stronie Tworzenie zasad konfiguracji aplikacji podaj następujące informacje:

- Nazwa zasad

- Platforma: wybierz pozycję iOS/iPadOS

- Aplikacja docelowa: wybierz pozycję Ochrona punktu końcowego w usłudze Microsoft Defender z listy

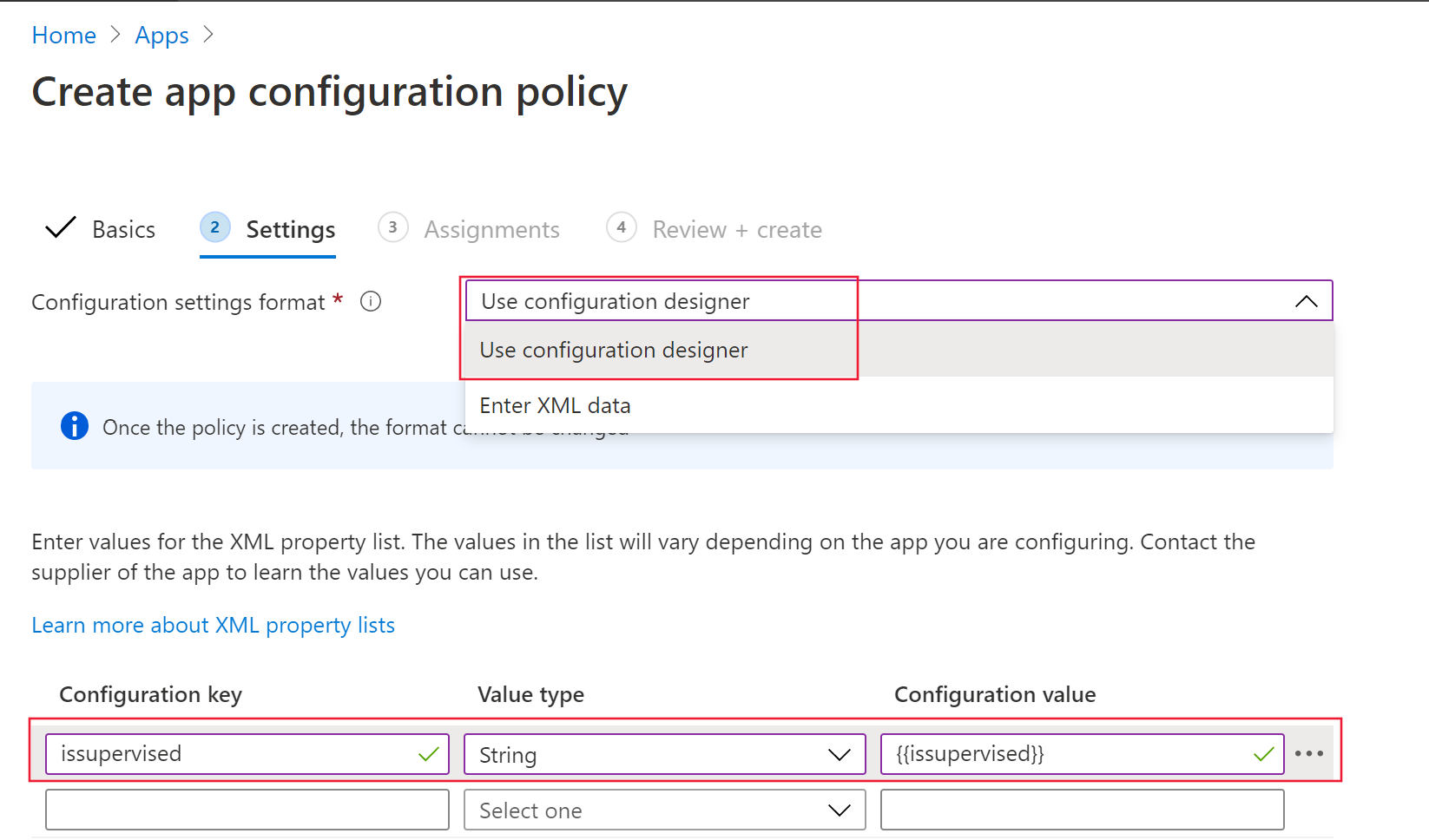

Na następnym ekranie wybierz pozycję Użyj projektanta konfiguracji jako formatu. Określ następujące właściwości:

- Klucz konfiguracji:

issupervised - Typ wartości: Ciąg

- Wartość konfiguracji:

{{issupervised}}

- Klucz konfiguracji:

Wybierz pozycję Dalej , aby otworzyć stronę Tagi zakresu . Tagi zakresu są opcjonalne. Wybierz przycisk Dalej, aby kontynuować.

Na stronie Przypisania wybierz grupy, które otrzymują ten profil. W tym scenariuszu najlepszym rozwiązaniem jest ukierunkowanie na wszystkie urządzenia. Aby uzyskać więcej informacji na temat przypisywania profilów, zobacz Przypisywanie profilów użytkowników i urządzeń.

Podczas wdrażania w grupach użytkownik musi zalogować się do urządzenia, zanim zostaną zastosowane zasady.

Kliknij Dalej.

Na stronie Przeglądanie + tworzenie po zakończeniu wybierz pozycję Utwórz. Nowy profil zostanie wyświetlony na liście profilów konfiguracji.

Profil konfiguracji urządzenia (filtr sterowania)

Uwaga

W przypadku urządzeń z systemem iOS/iPadOS (w trybie nadzorowanym) dostępny jest niestandardowy profil mobileconfig o nazwie ControlFilter . Ten profil umożliwia ochronę sieci Web bez konfigurowania lokalnej sieci VPN sprzężenia zwrotnego na urządzeniu. Zapewnia to użytkownikom końcowym bezproblemowe środowisko, a jednocześnie jest chronione przed wyłudzaniem informacji i innymi atakami internetowymi.

Jednak profil ControlFilter nie działa z siecią VPN Always-On (AOVPN) ze względu na ograniczenia platformy.

Administratorzy wdrażają dowolny z tych profilów.

Filtr sterowania bez dotyku (dyskretny) — ten profil umożliwia dołączanie w trybie dyskretnym dla użytkowników. Pobierz profil konfiguracji z pliku ControlFilterZeroTouch.

Filtr sterowania — pobierz profil konfiguracji z pliku ControlFilter.

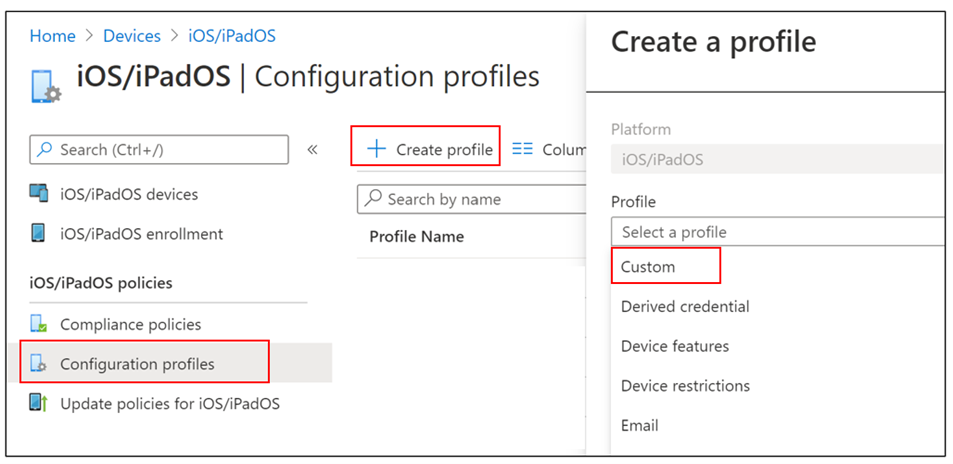

Po pobraniu profilu wdróż profil niestandardowy. Wykonaj poniższe kroki:

Przejdź do pozycji Urządzenia z>profilami> konfiguracji systemuiOS/iPadOS>Utwórz profil.

Wybierz pozycjęSzablony typów>profilui nazwa> szablonuNiestandardowe.

Podaj nazwę profilu. Po wyświetleniu monitu o zaimportowanie pliku profilu konfiguracji wybierz plik pobrany z poprzedniego kroku.

W sekcji Przypisania wybierz grupę urządzeń, do której chcesz zastosować ten profil. Najlepszym rozwiązaniem jest zastosowanie tego rozwiązania do wszystkich zarządzanych urządzeń z systemem iOS. Wybierz pozycję Dalej.

Uwaga

Tworzenie grupy urządzeń jest obsługiwane zarówno w usłudze Defender for Endpoint Plan 1, jak i Plan 2.

Na stronie Przeglądanie + tworzenie po zakończeniu wybierz pozycję Utwórz. Nowy profil zostanie wyświetlony na liście profilów konfiguracji.

Konfiguracja automatycznego dołączania (tylko w przypadku urządzeń bez nadzoru)

Administratorzy mogą zautomatyzować dołączanie usługi Defender dla użytkowników na dwa różne sposoby dzięki dołączaniu zero touch(silent) lub automatycznemu dołączaniu sieci VPN.

Dołączanie Ochrona punktu końcowego w usłudze Microsoft Defender bez dotyku (w trybie dyskretnym)

Uwaga

Nie można skonfigurować bezdotyku na urządzeniach z systemem iOS zarejestrowanych bez koligacji użytkownika (urządzeń bez użytkowników lub urządzeń udostępnionych).

Administratorzy mogą skonfigurować Ochrona punktu końcowego w usłudze Microsoft Defender do wdrażania i aktywacji w trybie dyskretnym. W tym przepływie administrator tworzy profil wdrożenia, a użytkownik jest po prostu powiadamiany o instalacji. Usługa Defender for Endpoint jest instalowana automatycznie bez konieczności otwierania aplikacji przez użytkownika. Wykonaj poniższe kroki, aby skonfigurować wdrożenie usługi Defender for Endpoint bez dotyku lub dyskretne na zarejestrowanych urządzeniach z systemem iOS:

W centrum administracyjnym Microsoft Intune przejdź do pozycjiProfile> konfiguracji urządzeń>Utwórz profil.

Wybierz pozycję Platforma jako system iOS/iPadOS, typ profilu jako szablony i nazwa szablonu jako sieć VPN. Wybierz pozycję Utwórz.

Wpisz nazwę profilu i wybierz pozycję Dalej.

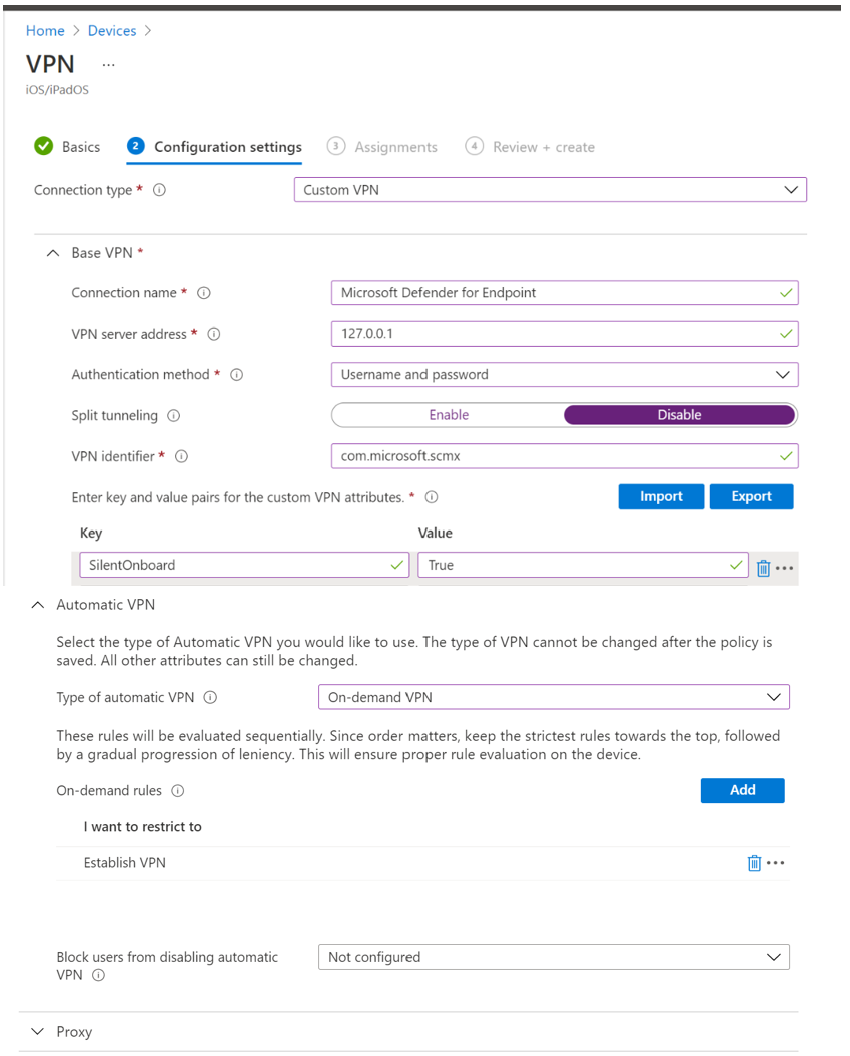

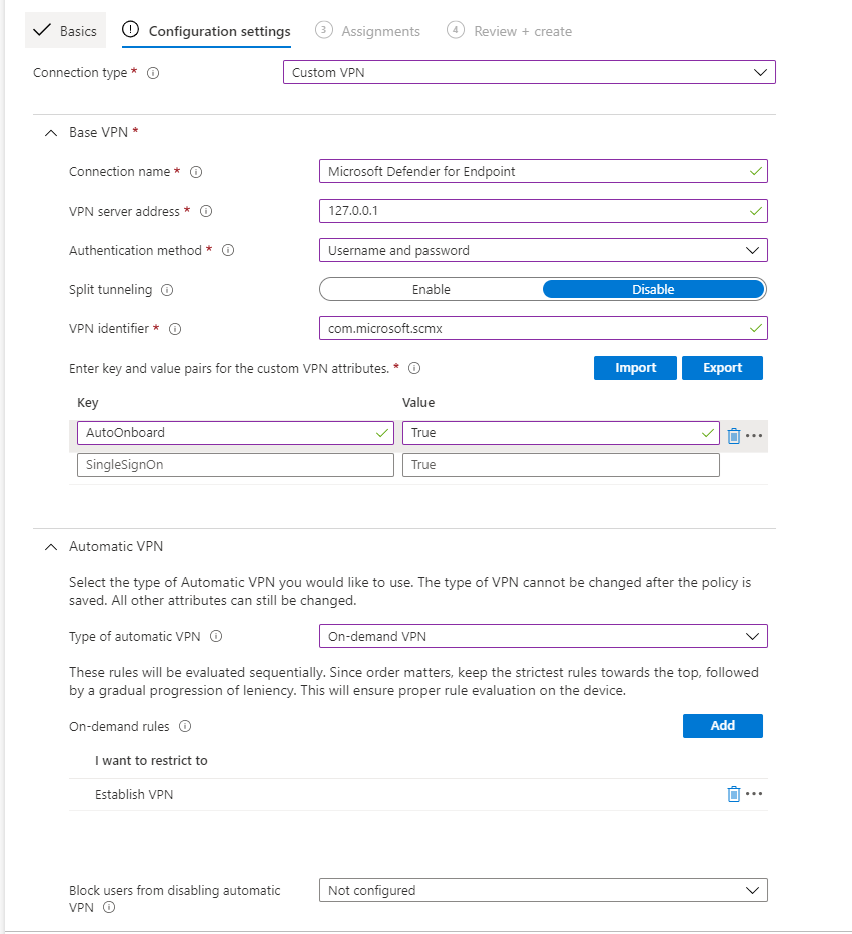

Wybierz pozycję Niestandardowa sieć VPN dla pozycji Typ połączenia i w sekcji Podstawowa sieć VPN wprowadź następujące elementy:

- Nazwa połączenia = Ochrona punktu końcowego w usłudze Microsoft Defender

- Adres serwera sieci VPN = 127.0.0.1

- Metoda uwierzytelniania = "Nazwa użytkownika i hasło"

- Dzielenie tunelowania = wyłączenie

- Identyfikator sieci VPN = com.microsoft.scmx

- W parach klucz-wartość wprowadź klucz SilentOnboard i ustaw wartość true.

- Typ automatycznej sieci VPN = sieć VPN na żądanie

- Wybierz pozycję Dodaj dla reguł na żądanie i wybierz pozycję Chcę wykonać następujące czynności = Połącz sieć VPN, do którego chcę ograniczyć wartość = Wszystkie domeny.

- Aby określić, że nie można wyłączyć sieci VPN na urządzeniu użytkowników, administratorzy mogą wybrać pozycję Tak z pozycji Blokuj użytkownikom wyłączanie automatycznej sieci VPN. Domyślnie nie jest ona skonfigurowana, a użytkownicy mogą wyłączyć sieć VPN tylko w ustawieniach.

- Aby zezwolić użytkownikom na zmianę przełącznika sieci VPN z poziomu aplikacji, dodaj pozycję EnableVPNToggleInApp = TRUE w parach klucz-wartość. Domyślnie użytkownicy nie mogą zmieniać przełącznika z poziomu aplikacji.

Wybierz pozycję Dalej i przypisz profil do użytkowników docelowych.

W sekcji Przeglądanie i tworzenie sprawdź, czy wszystkie wprowadzone informacje są poprawne, a następnie wybierz pozycję Utwórz.

Po zakończeniu i zsynchronizowania powyższej konfiguracji z urządzeniem na docelowych urządzeniach z systemem iOS są wykonywane następujące akcje:

- Ochrona punktu końcowego w usłudze Microsoft Defender zostaną wdrożone i dołączone w trybie dyskretnym, a urządzenie będzie widoczne w portalu usługi Defender for Endpoint.

- Tymczasowe powiadomienie zostanie wysłane do urządzenia użytkownika.

- Usługa Web Protection i inne funkcje zostaną aktywowane.

Uwaga

- Ukończenie instalacji bez dotyku w tle może potrwać do 5 minut.

- W przypadku urządzeń nadzorowanych administratorzy mogą skonfigurować dołączanie zero touch z profilem filtru kontrolki ZeroTouch. Profil sieci VPN usługi Defender for Endpoint nie zostanie zainstalowany na urządzeniu, a ochrona w Sieci Web zostanie udostępniona przez profil filtru sterowania.

Automatyczne dołączanie profilu sieci VPN (uproszczone dołączanie)

Uwaga

Ten krok upraszcza proces dołączania, konfigurując profil sieci VPN. Jeśli używasz funkcji Zero touch, nie musisz wykonywać tego kroku.

W przypadku nienadzorowanych urządzeń sieć VPN jest używana do udostępniania funkcji ochrony sieci Web. Nie jest to zwykła sieć VPN i jest lokalną/samopętlaną siecią VPN, która nie przyjmuje ruchu poza urządzeniem.

Administratorzy mogą skonfigurować automatyczną konfigurację profilu sieci VPN. Spowoduje to automatyczne skonfigurowanie profilu sieci VPN usługi Defender for Endpoint bez konieczności dołączania użytkownika.

W centrum administracyjnym Microsoft Intune przejdź do pozycjiProfile> konfiguracji urządzeń>Utwórz profil.

Wybierz pozycję Platforma jako system iOS/iPadOS i typ profilu jako sieć VPN. Kliknij pozycję Utwórz.

Wpisz nazwę profilu i kliknij przycisk Dalej.

Wybierz pozycję Niestandardowa sieć VPN dla pozycji Typ połączenia i w sekcji Podstawowa sieć VPN wprowadź następujące elementy:

Nazwa połączenia = Ochrona punktu końcowego w usłudze Microsoft Defender

Adres serwera sieci VPN = 127.0.0.1

Metoda uwierzytelniania = "Nazwa użytkownika i hasło"

Dzielenie tunelowania = wyłączenie

Identyfikator sieci VPN = com.microsoft.scmx

W parach klucz-wartość wprowadź autoonboard klucza i ustaw wartość true.

Typ automatycznej sieci VPN = sieć VPN na żądanie

Wybierz pozycję Dodaj dla reguł na żądanie i wybierz pozycję Chcę wykonać następujące czynności = Połącz sieć VPN, do którego chcę ograniczyć wartość = Wszystkie domeny.

Aby wymagać wyłączenia sieci VPN na urządzeniu użytkowników, administratorzy mogą wybrać pozycję Tak z pozycji Blokuj użytkownikom możliwość wyłączania automatycznej sieci VPN. Domyślnie to ustawienie nie jest skonfigurowane, a użytkownicy mogą wyłączyć sieć VPN tylko w ustawieniach.

Aby zezwolić użytkownikom na zmianę przełącznika sieci VPN z poziomu aplikacji, dodaj pozycję EnableVPNToggleInApp = TRUE w parach klucz-wartość. Domyślnie użytkownicy nie mogą zmienić przełącznika z poziomu aplikacji.

Kliknij przycisk Dalej i przypisz profil do użytkowników docelowych.

W sekcji Przeglądanie i tworzenie sprawdź, czy wszystkie wprowadzone informacje są poprawne, a następnie wybierz pozycję Utwórz.

Konfiguracja rejestracji użytkownika (tylko w przypadku urządzeń Intune zarejestrowanych przez użytkownika)

Microsoft Defender aplikację systemu iOS można wdrożyć na urządzeniach z Intune Zarejestrowane przez użytkownika, wykonując poniższe kroki.

Administrator

Skonfiguruj profil rejestracji użytkownika w Intune. Intune obsługuje rejestrację użytkowników firmy Apple opartą na kontach i rejestrację użytkowników firmy Apple przy użyciu Portal firmy. Przeczytaj więcej na temat porównania tych dwóch metod i wybierz jedną z nich.

Skonfiguruj wtyczkę logowania jednokrotnego. Aplikacja Authenticator z rozszerzeniem logowania jednokrotnego jest wstępnie wymagana do rejestracji użytkowników na urządzeniu z systemem iOS.

- Tworzenie to Profil konfiguracji urządzenia w Intune — konfigurowanie wtyczki logowania jednokrotnego dla systemu iOS/iPadOS dla przedsiębiorstw przy użyciu rozwiązania MDM | Microsoft Learn.

- Upewnij się, że te dwa klucze zostały dodane w powyższej konfiguracji:

- Identyfikator pakietu aplikacji: dołącz identyfikator pakietu aplikacji Defender na tej liście com.microsoft.scmx

- Dodatkowa konfiguracja: Klucz — device_registration ; Typ — ciąg ; Wartość — {{DEVICEREGISTRATION}}

Skonfiguruj klucz MDM na potrzeby rejestracji użytkowników.

- W Intune przejdź do pozycji Aplikacje > Zasady > konfiguracji aplikacji Dodaj > zarządzane urządzenia

- Nadaj zasadom nazwę, wybierz pozycję Platforma > iOS/iPadOS,

- Wybierz Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

- Na stronie Ustawienia wybierz pozycję Użyj projektanta konfiguracji i dodaj wartość UserEnrolmentEnabled jako klucz, typ wartości jako Ciąg, wartość true.

Administracja może wypchnąć usługę Defender jako wymaganą aplikację VPP z Intune.

Użytkownik końcowy

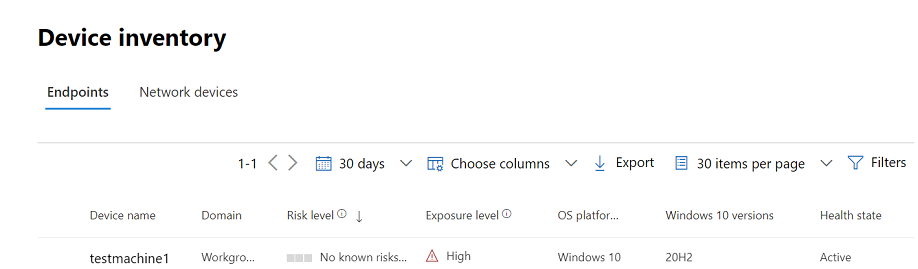

Aplikacja Defender jest instalowana na urządzeniu użytkownika. Użytkownik loguje się i kończy dołączanie. Po pomyślnym dołączeniu urządzenia będzie ono widoczne w portalu zabezpieczeń usługi Defender w obszarze Spis urządzeń.

Obsługiwane funkcje i ograniczenia

- Obsługuje wszystkie bieżące możliwości usługi Defender for Endpoint iOS, takie jak ochrona sieci Web, ochrona sieci, wykrywanie jailbreaków, luki w zabezpieczeniach systemu operacyjnego i aplikacji, alerty w portalu zabezpieczeń usługi Defender i zasady zgodności.

- Wdrażanie bez dotyku (dyskretne) i automatyczne dołączanie sieci VPN nie są obsługiwane w przypadku rejestracji użytkowników, ponieważ administratorzy nie mogą wypychać profilu sieci VPN na całym urządzeniu przy użyciu rejestracji użytkowników.

- W przypadku zarządzania lukami w zabezpieczeniach aplikacji widoczne będą tylko aplikacje w profilu służbowym.

- Zgodność nowo dołączonych urządzeń może potrwać do 10 minut, jeśli zostaną objęte zasadami zgodności.

- Przeczytaj więcej na temat ograniczeń i możliwości rejestracji użytkowników.

Zakończ dołączanie i sprawdź stan

Po zainstalowaniu usługi Defender for Endpoint w systemie iOS na urządzeniu zostanie wyświetlona ikona aplikacji.

Naciśnij ikonę aplikacji Defender for Endpoint (MSDefender) i postępuj zgodnie z instrukcjami wyświetlanymi na ekranie, aby wykonać kroki dołączania. Szczegóły obejmują akceptację przez użytkownika końcowego uprawnień systemu iOS wymaganych przez usługę Defender for Endpoint w systemie iOS.

Uwaga

Pomiń ten krok, jeśli skonfigurujesz dołączanie zero touch (dyskretne). Ręczne uruchamianie aplikacji nie jest konieczne, jeśli skonfigurowano dołączanie zero touch (dyskretne).

Po pomyślnym dołączeniu urządzenie zostanie wyświetlone na liście Urządzenia w portalu Microsoft Defender.

Następne kroki

- Konfigurowanie zasad ochrony aplikacji w celu uwzględnienia sygnałów ryzyka usługi Defender for Endpoint (MAM)

- Konfigurowanie usługi Defender dla punktu końcowego w funkcjach systemu iOS

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.