Używanie funkcji Microsoft Sentinel, zapisanych zapytań i reguł niestandardowych

Korzystanie z funkcji

Aby użyć funkcji z Microsoft Sentinel, przejdź do karty Funkcje i przewiń do momentu znalezienia żądanej funkcji. Kliknij dwukrotnie nazwę funkcji, aby wstawić funkcję w edytorze zapytań.

Możesz również wybrać wielokropek pionowy (  ) po prawej stronie funkcji i wybrać pozycję Wstaw, aby wykonać zapytanie , aby wstawić funkcję do zapytania w edytorze zapytań.

) po prawej stronie funkcji i wybrać pozycję Wstaw, aby wykonać zapytanie , aby wstawić funkcję do zapytania w edytorze zapytań.

Inne opcje obejmują:

- Wyświetl szczegóły — otwiera okienko po stronie funkcji zawierające jego szczegóły.

- Ładowanie kodu funkcji — otwiera nową kartę zawierającą kod funkcji.

W przypadku funkcji edytowalnych po wybraniu wielokropka pionowego dostępnych jest więcej opcji:

- Edytowanie szczegółów — otwiera okienko po stronie funkcji, aby umożliwić edytowanie szczegółów funkcji (z wyjątkiem nazw folderów dla funkcji Sentinel).

- Usuń — usuwa funkcję.

Używanie operatora adx() dla zapytań Data Explorer platformy Azure (wersja zapoznawcza)

Operator służy do wykonywania adx() zapytań dotyczących tabel przechowywanych w usłudze Azure Data Explorer. Przeczytaj co to jest usługa Azure Data Explorer? aby uzyskać więcej informacji.

Ta funkcja była wcześniej dostępna tylko w usłudze Log Analytics w Microsoft Sentinel. Użytkownicy mogą teraz używać operatora w zaawansowanym polowaniu w ujednoliconym portalu Microsoft Defender bez konieczności ręcznego otwierania okna Microsoft Sentinel.

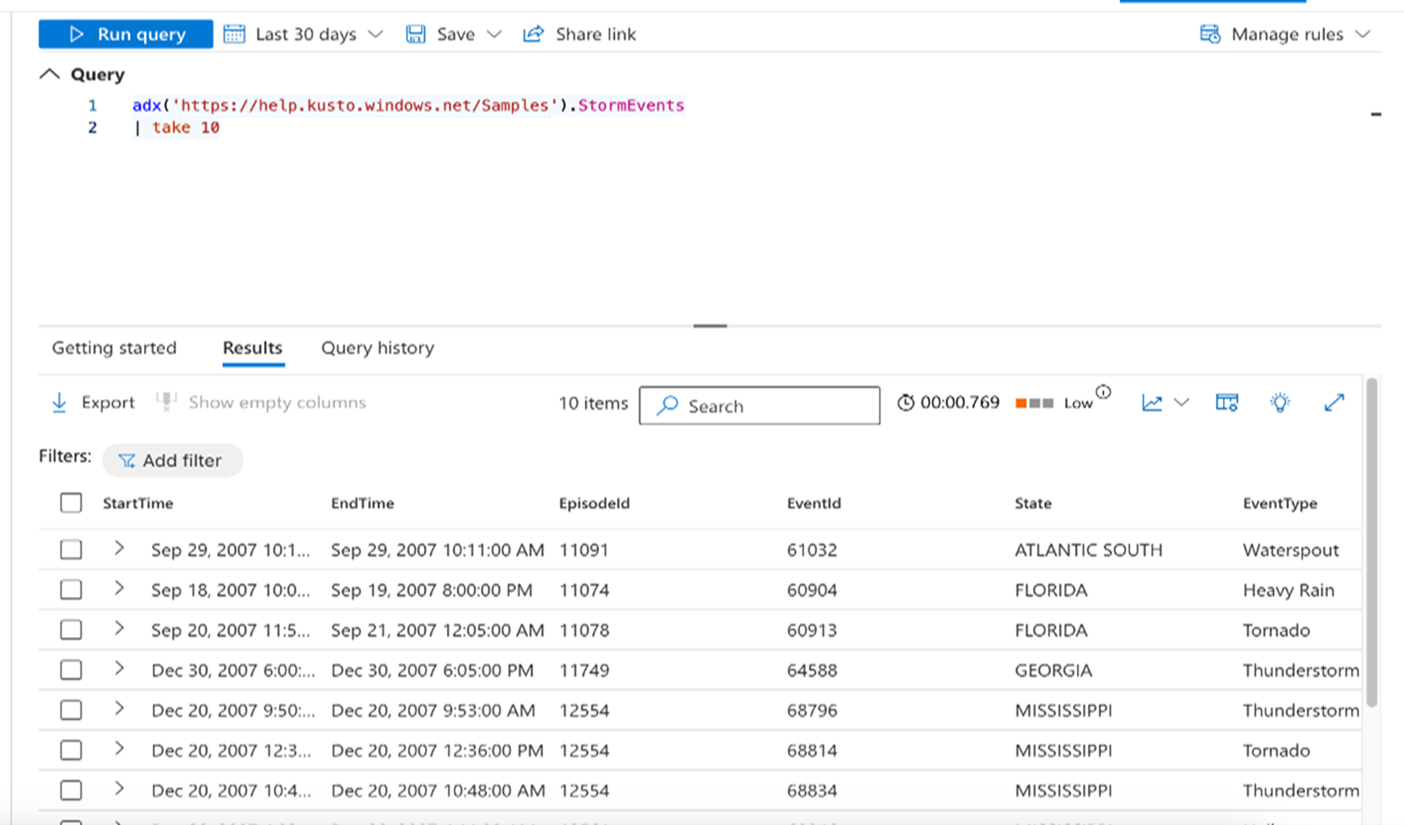

W edytorze zapytań wprowadź zapytanie w następującym formacie:

adx('<Cluster URI>/<Database Name>').<Table Name>

Aby na przykład uzyskać pierwsze 10 wierszy danych z tabeli przechowywanej StormEvents w określonym identyfikatorze URI:

Uwaga

Operator adx() nie jest obsługiwany w przypadku wykrywania niestandardowego.

Używanie operatora arg() dla zapytań usługi Azure Resource Graph

Operator może służyć do wykonywania arg() zapytań dotyczących wdrożonych zasobów platformy Azure, takich jak subskrypcje, maszyny wirtualne, procesor CPU, magazyn i tym podobne.

Ta funkcja była wcześniej dostępna tylko w usłudze Log Analytics w Microsoft Sentinel. W portalu arg() Microsoft Defender operator pracuje nad danymi Microsoft Sentinel (tj. tabele Defender XDR nie są obsługiwane). Dzięki temu użytkownicy mogą używać operatora w zaawansowanym polowaniu bez konieczności ręcznego otwierania okna Microsoft Sentinel.

Należy pamiętać, że zapytania używające arg() operatora zwracają tylko pierwsze 1000 rekordów. Aby uzyskać więcej informacji, przeczytaj artykuł Query data in Azure Resource Graph by using arg() (Wykonywanie zapytań o dane na platformie Azure Resource Graph przy użyciu narzędzia arg().

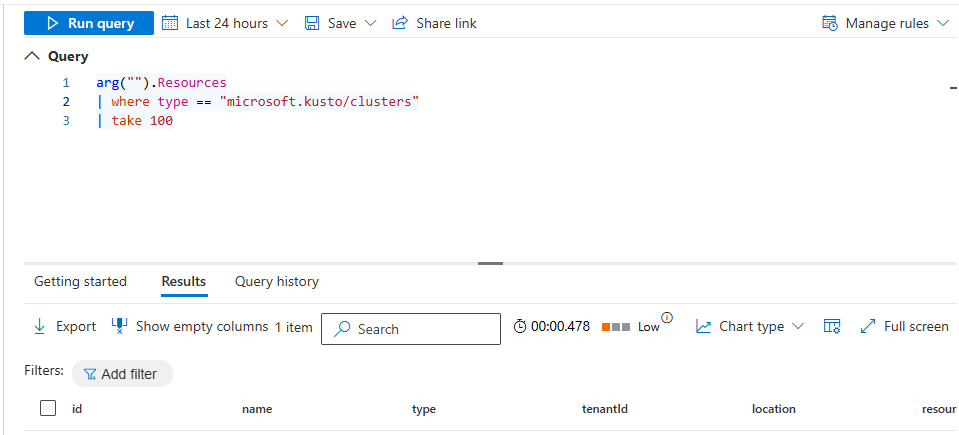

W edytorze zapytań wprowadź arg(""). następuje nazwa tabeli usługi Azure Resource Graph.

Przykład:

Możesz również na przykład filtrować zapytanie, które przeszukuje dane Microsoft Sentinel na podstawie wyników zapytania Resource Graph platformy Azure:

arg("").Resources

| where type == "microsoft.compute/virtualmachines" and properties.hardwareProfile.vmSize startswith "Standard_D"

| join (

Heartbeat

| where TimeGenerated > ago(1d)

| distinct Computer

)

on $left.name == $right.Computer

Używanie zapisanych zapytań

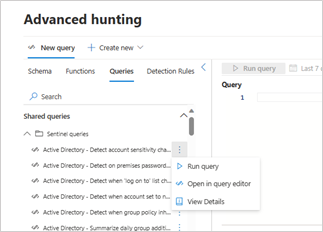

Aby użyć zapisanego zapytania z Microsoft Sentinel, przejdź do karty Zapytania i przewiń do momentu znalezienia żądanego zapytania. Kliknij dwukrotnie nazwę zapytania, aby załadować zapytanie w edytorze zapytań. Aby uzyskać więcej opcji, wybierz wielokropek pionowy (  ) po prawej stronie zapytania. W tym miejscu można wykonać następujące akcje:

) po prawej stronie zapytania. W tym miejscu można wykonać następujące akcje:

Uruchamianie zapytania — ładuje zapytanie w edytorze zapytań i uruchamia je automatycznie.

Otwórz w edytorze zapytań — ładuje zapytanie w edytorze zapytań.

Wyświetl szczegóły — otwiera okienko po stronie szczegółów zapytania, w którym można sprawdzić zapytanie, uruchomić zapytanie lub otworzyć zapytanie w edytorze.

W przypadku zapytań edytowalnych dostępnych jest więcej opcji:

- Edytuj szczegóły — otwiera okienko po stronie szczegółów zapytania z opcją edycji szczegółów, takich jak opis (jeśli ma zastosowanie) i samo zapytanie; nie można edytować tylko nazw folderów (lokalizacji) zapytań Microsoft Sentinel.

- Usuń — usuwa zapytanie.

- Zmień nazwę — umożliwia modyfikowanie nazwy zapytania.

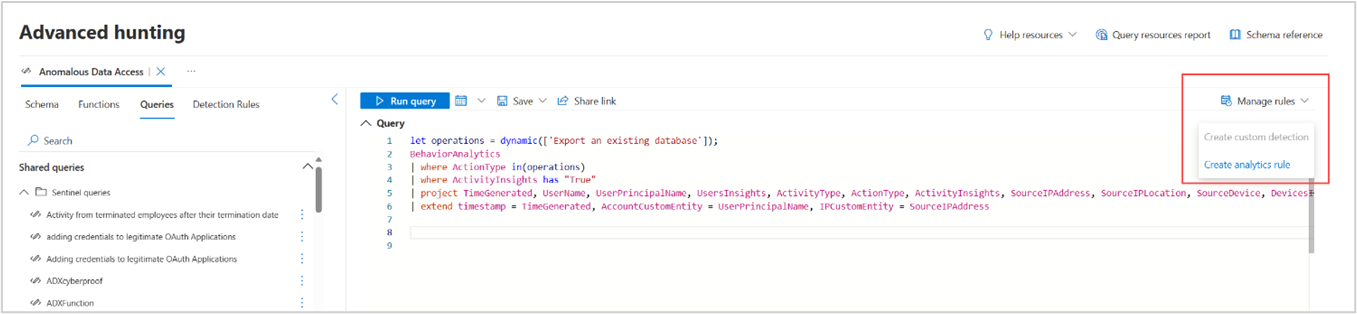

Tworzenie niestandardowych reguł analizy i wykrywania

Aby ułatwić wykrywanie zagrożeń i nietypowych zachowań w środowisku, można utworzyć dostosowane reguły wykrywania.

W przypadku reguł analizy, które mają zastosowanie do danych pozyskiwanych za pośrednictwem połączonego Microsoft Sentinel obszaru roboczego, wybierz pozycję Zarządzaj regułami > Utwórz regułę analizy.

Zostanie wyświetlony kreator reguł analizy . Wypełnij wymagane szczegóły zgodnie z opisem w kreatorze reguł analizy — karta Ogólne.

Można również utworzyć niestandardowe reguły wykrywania, które wysyłają zapytania o dane z tabel Microsoft Sentinel i Defender XDR. Wybierz pozycję Zarządzaj regułami > Utwórz wykrywanie niestandardowe. Aby uzyskać więcej informacji, zobacz Tworzenie niestandardowych reguł wykrywania i zarządzanie nimi .

Podczas tworzenia reguł wykrywania niestandardowego można wykonywać zapytania tylko o dane pozyskiwane jako dzienniki analizy (tj. nie jako dzienniki podstawowe lub dzienniki pomocnicze, zobacz plany zarządzania dziennikami , aby sprawdzić różne warstwy), w przeciwnym razie tworzenie reguły nie będzie kontynuowane.

Jeśli dane Defender XDR są pozyskiwane do Microsoft Sentinel, możesz wybrać opcję między tworzeniem wykrywania niestandardowego a tworzeniem reguły analizy.