Praca z zaawansowanymi wynikami wyszukiwania zagrożeń zawierającymi dane Microsoft Sentinel

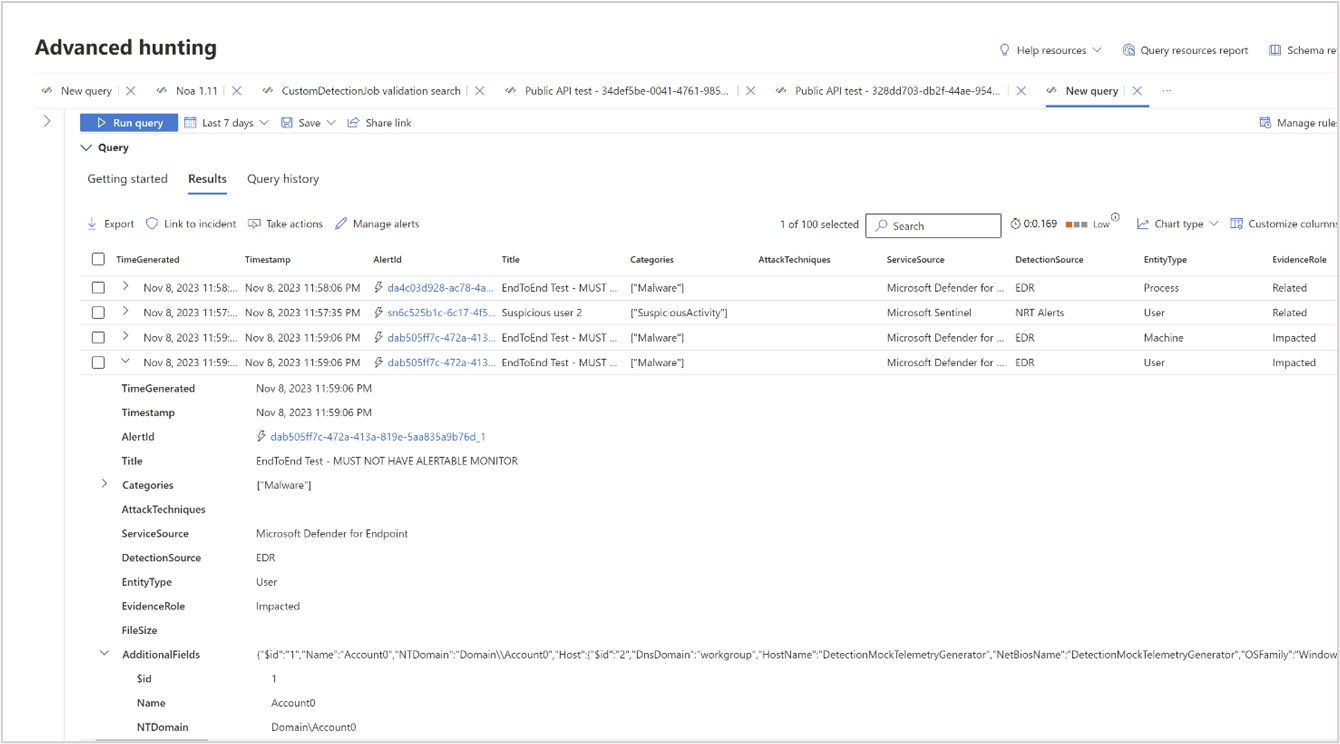

Eksplorowanie wyników

Możesz również zapoznać się z wynikami w wierszu, korzystając z następujących funkcji:

- Rozwiń wynik, wybierając strzałkę listy rozwijanej po lewej stronie każdego wyniku.

- W stosownych przypadkach rozwiń szczegóły wyników w formacie JSON lub tablicy, wybierając strzałkę listy rozwijanej po lewej stronie odpowiedniego wiersza wyników w celu zwiększenia czytelności.

- Otwórz okienko boczne, aby wyświetlić szczegóły rekordu (współbieżne z rozwiniętymi wierszami).

Możesz również kliknąć prawym przyciskiem myszy dowolną wartość wyniku w wierszu, aby można było jej użyć do:

- Dodawanie większej liczby filtrów do istniejącego zapytania

- Skopiuj wartość do użycia w dalszej analizie

- Aktualizowanie zapytania w celu rozszerzenia pola JSON na nową kolumnę

W przypadku Microsoft Defender XDR danych możesz podjąć dalsze działania, zaznaczając pola wyboru po lewej stronie każdego wiersza wyników. Wybierz pozycję Połącz z incydentem , aby połączyć wybrane wyniki ze zdarzeniem (przeczytaj link wyniki zapytania do zdarzenia) lub Wykonaj akcje , aby otworzyć kreatora akcji Take (Wykonaj akcję w przypadku zaawansowanych wyników zapytania wyszukiwania zagrożeń).

Łączenie wyników zapytań ze zdarzeniami

Możesz użyć funkcji linku do zdarzenia, aby dodać zaawansowane wyniki zapytania wyszukiwania zagrożeń do nowego lub istniejącego badanego incydentu. Ta funkcja ułatwia przechwytywanie rekordów z zaawansowanych działań wyszukiwania zagrożeń, co umożliwia tworzenie bogatszej osi czasu lub kontekstu zdarzeń dotyczących zdarzenia.

Łączenie wyników z nowymi lub istniejącymi zdarzeniami

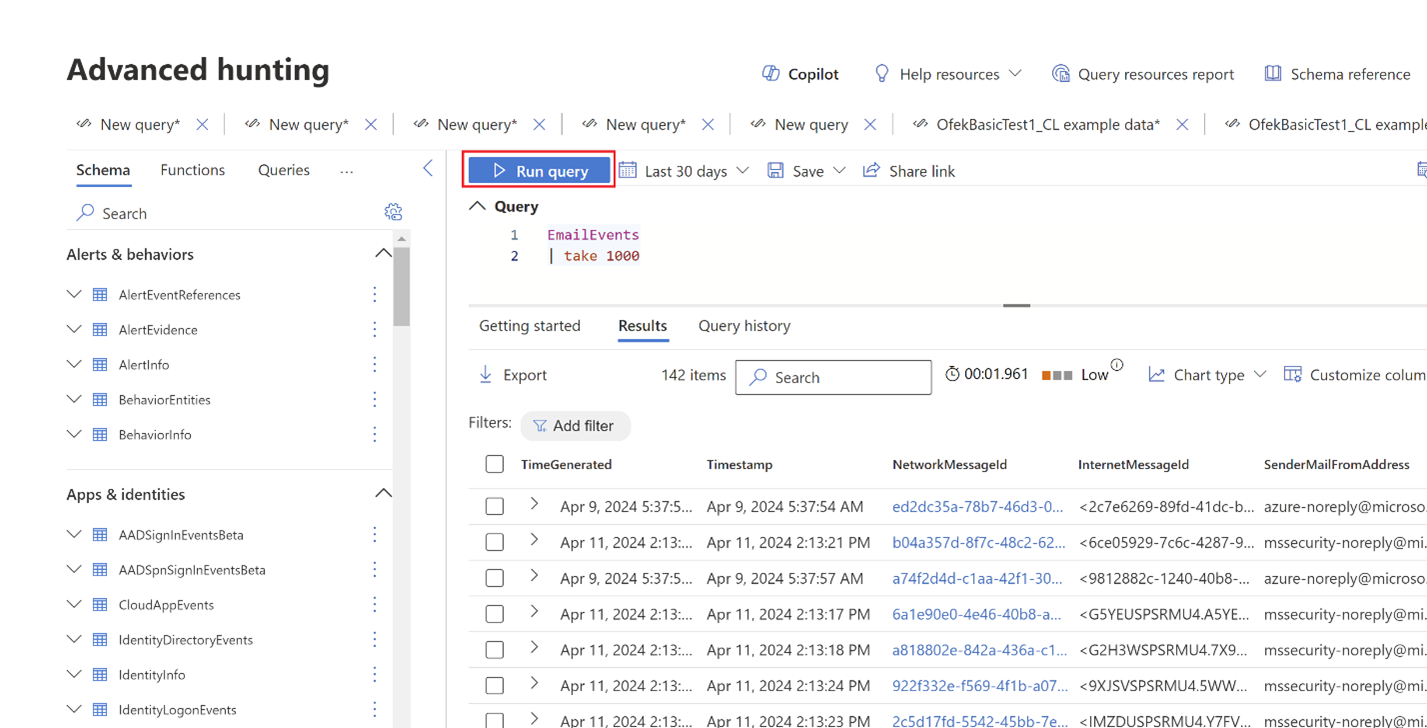

W okienku zaawansowanego zapytania wyszukiwania zagrożeń wprowadź zapytanie w podanym polu zapytania, a następnie wybierz pozycję Uruchom zapytanie , aby uzyskać wyniki.

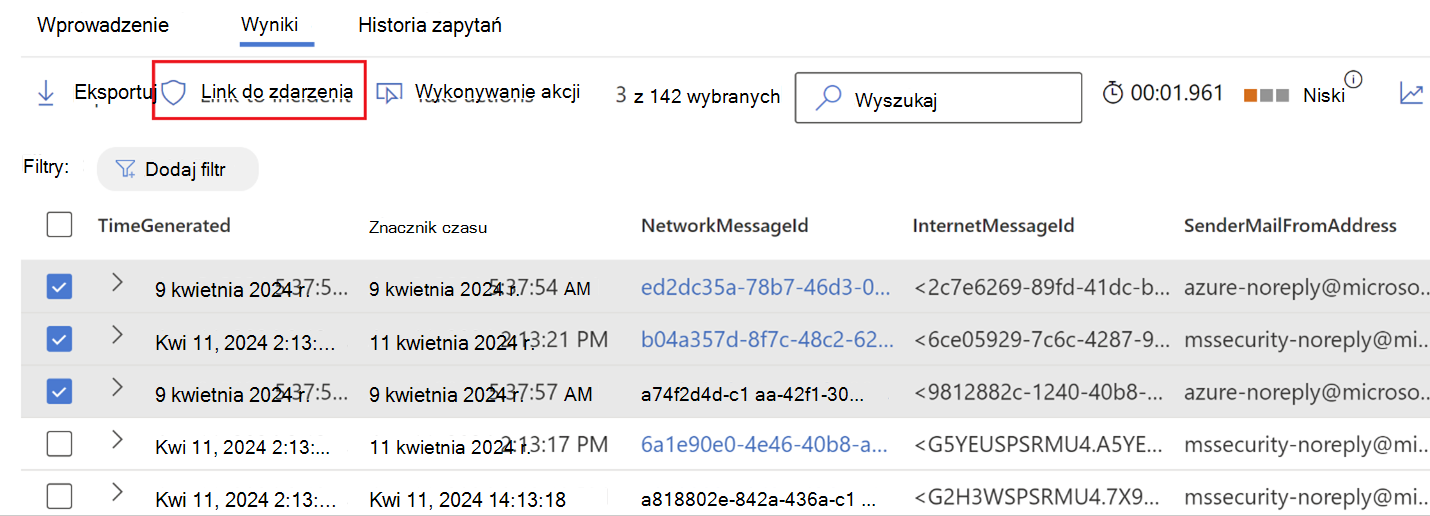

Na stronie Wyniki wybierz zdarzenia lub rekordy związane z nowym lub bieżącym badaniem, nad którym pracujesz, a następnie wybierz pozycję Połącz z incydentem.

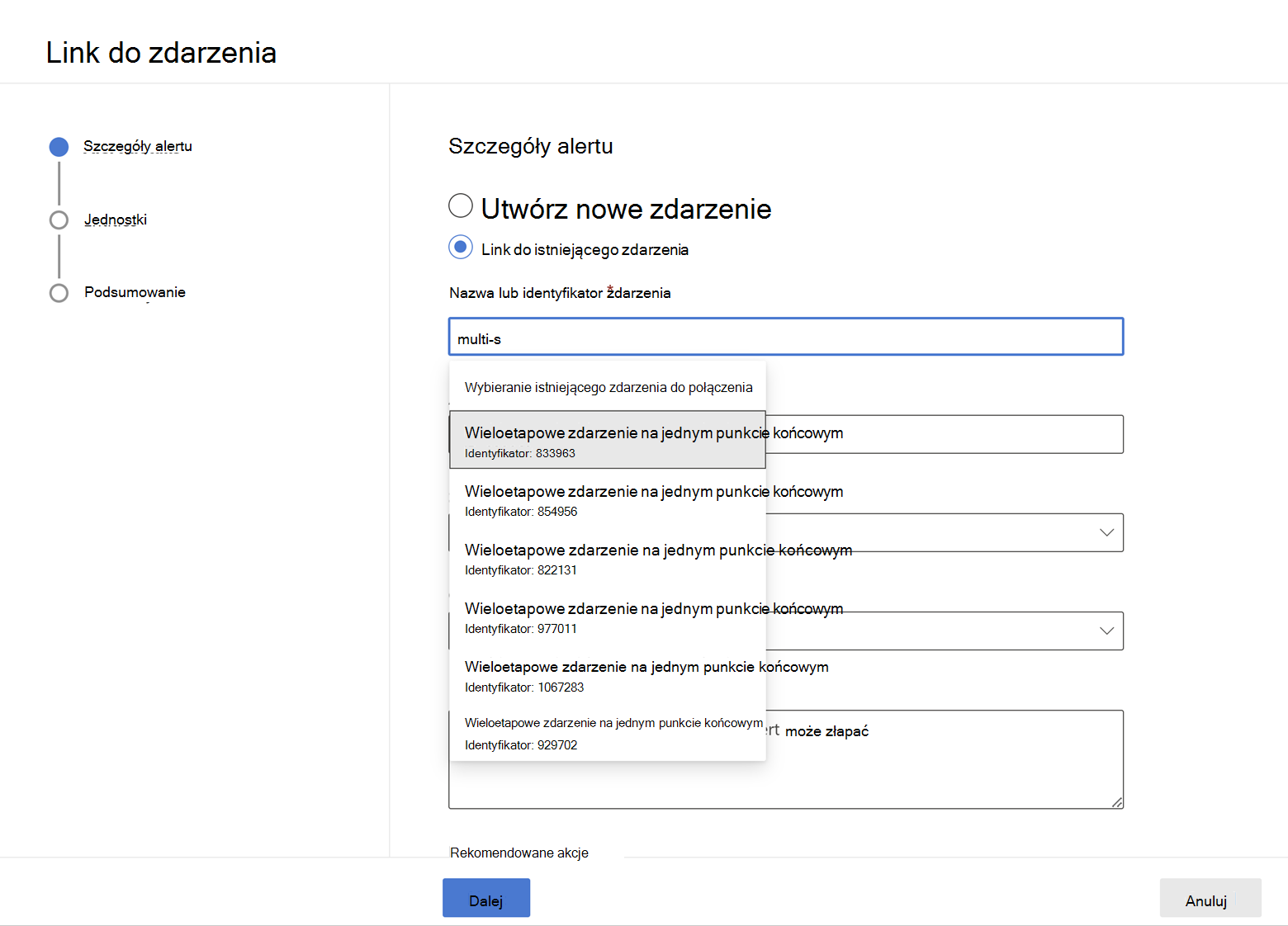

W sekcji Szczegóły alertu w okienku Link do zdarzenia wybierz pozycję Utwórz nowe zdarzenie , aby przekonwertować zdarzenia na alerty i pogrupować je na nowe zdarzenie:

Możesz również wybrać pozycję Połącz z istniejącym zdarzeniem , aby dodać wybrane rekordy do istniejącego zdarzenia. Wybierz powiązane zdarzenie z listy rozwijanej istniejących zdarzeń. Możesz również wprowadzić kilka pierwszych znaków nazwy lub identyfikatora zdarzenia, aby znaleźć żądane zdarzenie.

W przypadku dowolnego zaznaczenia podaj następujące szczegóły, a następnie wybierz pozycję Dalej:

- Tytuł alertu — opisowy tytuł wyników, które mogą zrozumieć użytkownicy reagujący na zdarzenia; Ten tytuł opisowy staje się tytułem alertu

- Ważność — wybierz ważność mającą zastosowanie do grupy alertów

- Kategoria — wybierz odpowiednią kategorię zagrożeń dla alertów

- Opis — podaj przydatny opis zgrupowanych alertów

- Zalecane akcje — lista zalecanych akcji korygowania dla analityków zabezpieczeń, którzy badają zdarzenie

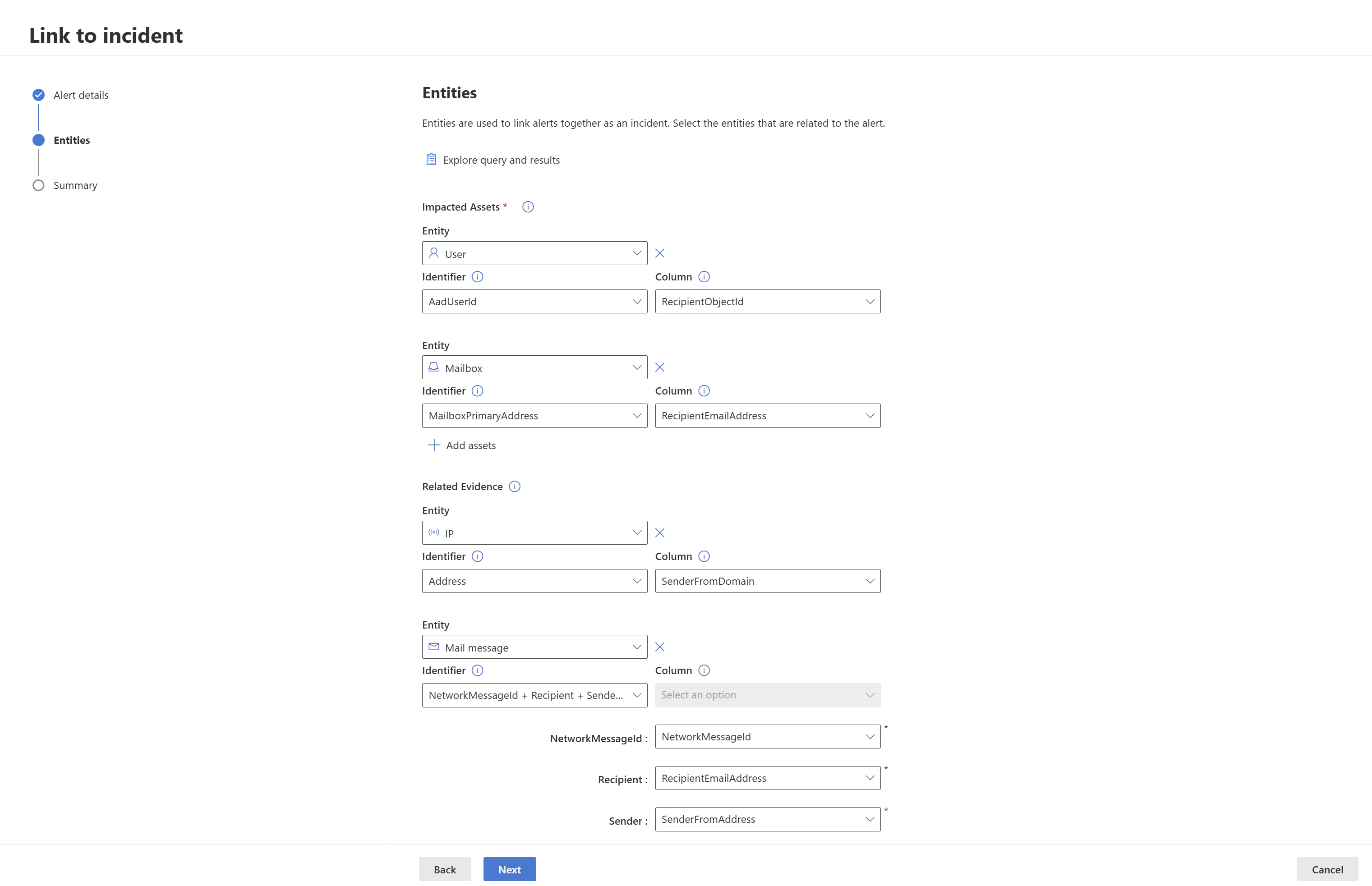

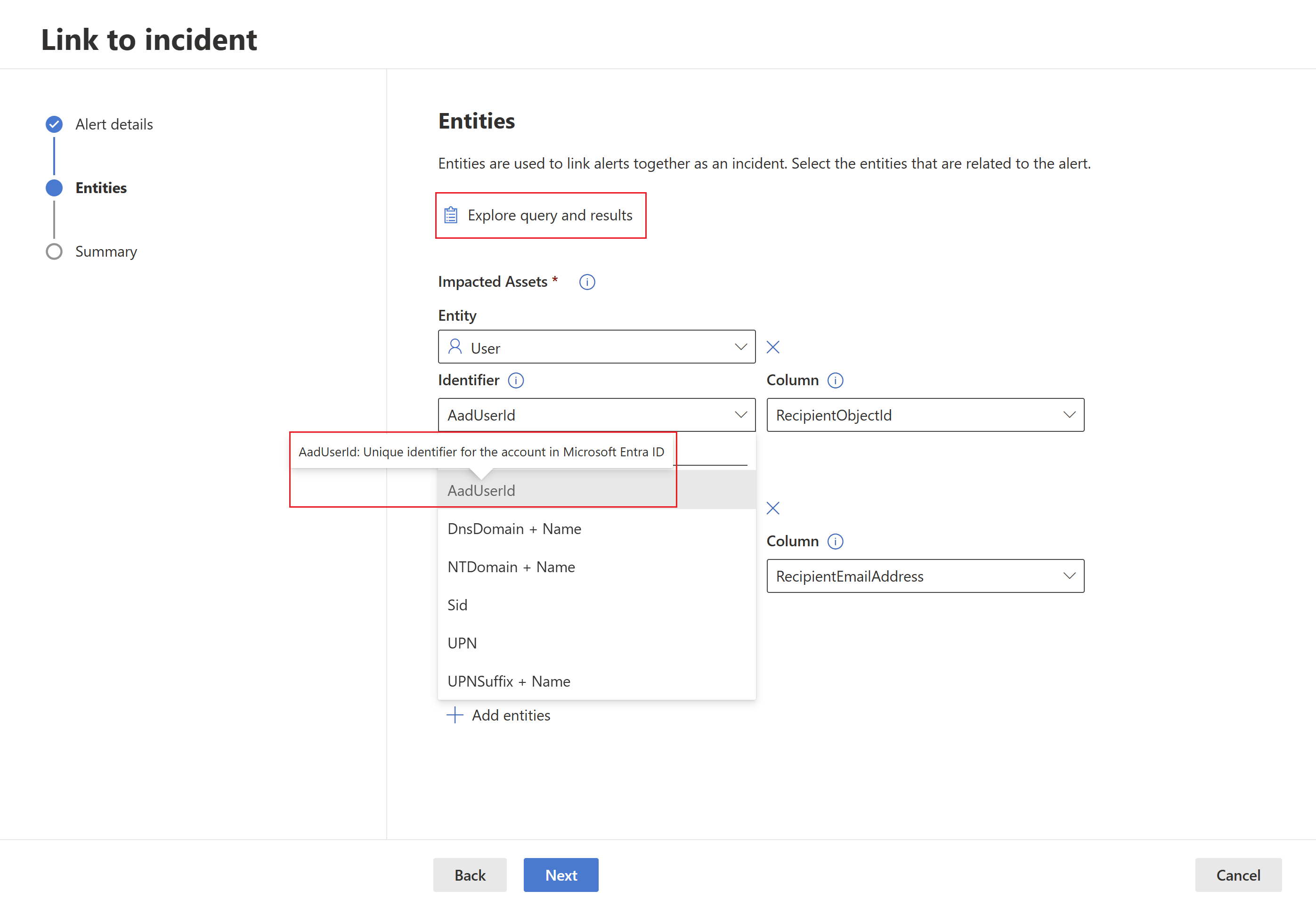

W sekcji Jednostki wybierz jednostki biorące udział w podejrzanych zdarzeniach. Te jednostki są używane do korelowania innych alertów z połączonym zdarzeniem i są widoczne na stronie zdarzenia.

W przypadku Microsoft Defender XDR danych jednostki są wybierane automatycznie. Jeśli dane pochodzą z Microsoft Sentinel, musisz wybrać jednostki ręcznie.

Istnieją dwie sekcje, dla których można wybrać jednostki:

a. Zasoby, których dotyczy problem — zasoby, których dotyczy problem, które są wyświetlane w wybranych zdarzeniach, powinny zostać dodane tutaj. Można dodać następujące typy zasobów:

- Rachunek

- Urządzenie

- Skrzynka pocztowa

- Aplikacja w chmurze

- Zasób platformy Azure

- Zasób usługi Amazon Web Services

- Zasób google cloud platform

b. Powiązane dowody — w tej sekcji można dodać elementy inne niż zasoby wyświetlane w wybranych zdarzeniach. Obsługiwane typy jednostek to:

- Proces

- Plik

- Wartość rejestru

- Adres IP

- Aplikacja OAuth

- DNS

- Grupa zabezpieczeń

- URL

- Klaster poczty

- Wiadomość e-mail

Uwaga

W przypadku zapytań zawierających tylko dane XDR wyświetlane są tylko typy jednostek dostępne w tabelach XDR.

Po wybraniu typu jednostki wybierz typ identyfikatora, który istnieje w wybranych rekordach, aby można go było użyć do zidentyfikowania tej jednostki. Każdy typ jednostki ma listę obsługiwanych identyfikatorów, co można zobaczyć na odpowiedniej liście rozwijanej. Przeczytaj opis wyświetlany podczas umieszczania wskaźnika myszy na każdym identyfikatorze, aby lepiej go zrozumieć.

Po wybraniu identyfikatora wybierz kolumnę z wyników zapytania zawierających wybrany identyfikator. Możesz wybrać pozycję Eksploruj zapytanie i wyniki , aby otworzyć zaawansowany panel kontekstu wyszukiwania zagrożeń. Dzięki temu możesz eksplorować zapytanie i wyniki, aby upewnić się, że wybrano odpowiednią kolumnę dla wybranego identyfikatora.

W naszym przykładzie użyliśmy zapytania w celu znalezienia zdarzeń związanych z możliwym zdarzeniem eksfiltracji wiadomości e-mail, dlatego skrzynka pocztowa i konto adresata są jednostkami, których dotyczy problem, a adres IP nadawcy oraz wiadomość e-mail są powiązanymi dowodami.Dla każdego rekordu jest tworzony inny alert z unikatową kombinacją jednostek, których dotyczy problem. W naszym przykładzie, jeśli istnieją trzy różne skrzynki pocztowe adresatów i kombinacje identyfikatorów obiektów adresatów, na przykład trzy alerty są tworzone i połączone z wybranym zdarzeniem.

Wybierz pozycję Dalej.

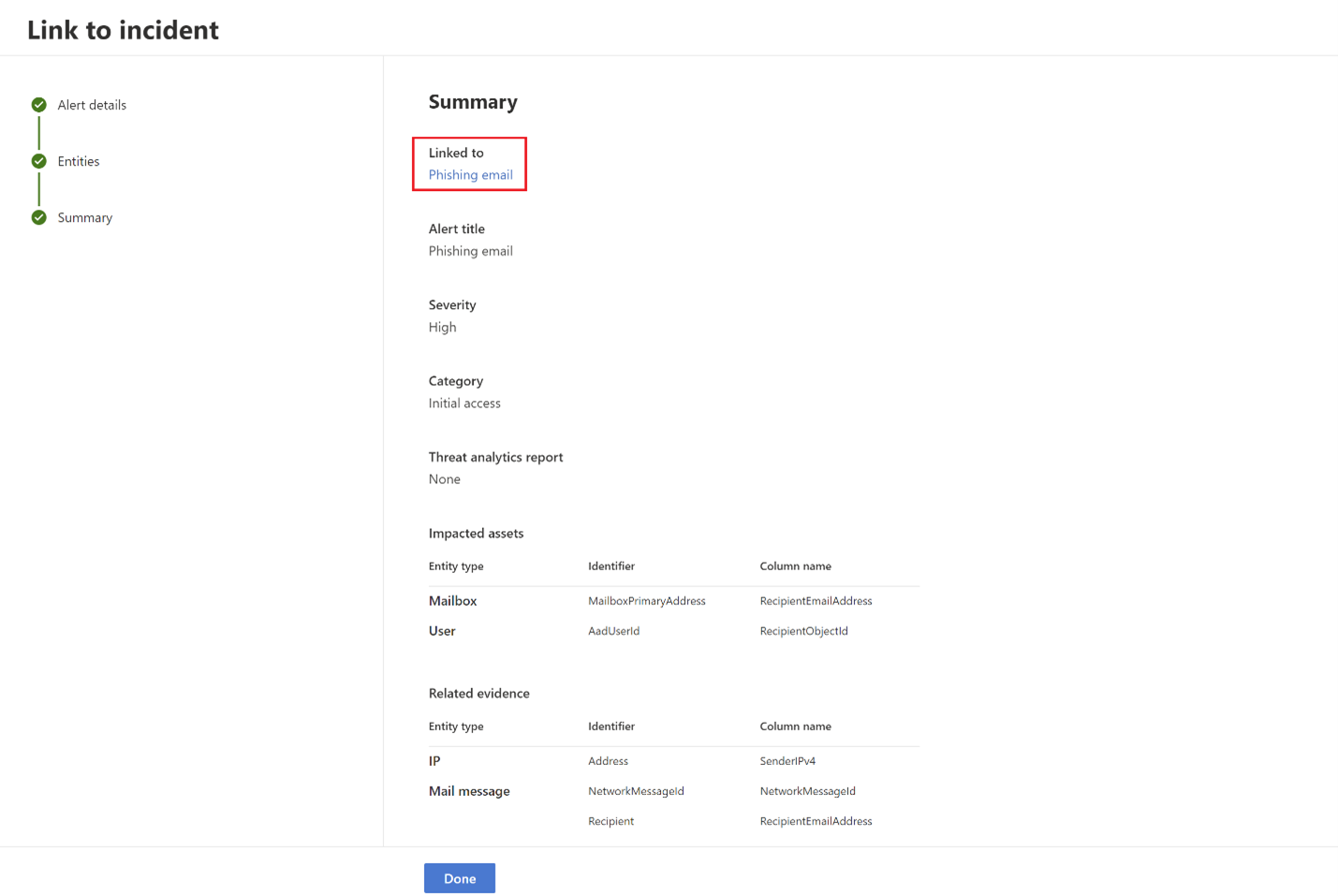

Przejrzyj szczegóły podane w sekcji Podsumowanie.

Wybierz pozycję Gotowe.

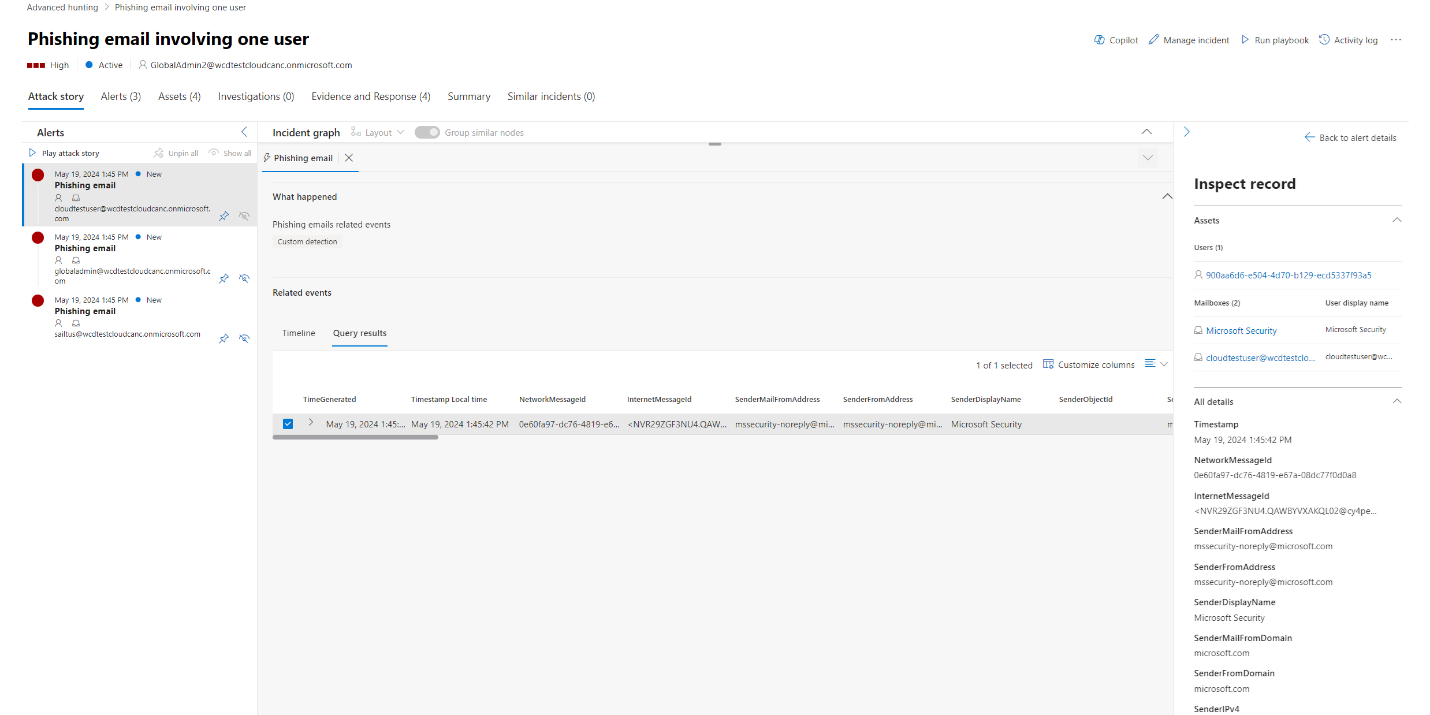

Wyświetlanie połączonych rekordów w zdarzeniu

Możesz wybrać wygenerowany link w kroku podsumowania kreatora lub wybrać nazwę zdarzenia z kolejki zdarzeń, aby wyświetlić zdarzenie, z którym są połączone zdarzenia.

W naszym przykładzie trzy alerty reprezentujące trzy wybrane zdarzenia zostały pomyślnie połączone z nowym incydentem. Na każdej ze stron alertów można znaleźć pełne informacje o zdarzeniu lub zdarzeniach w widoku osi czasu (jeśli jest dostępny) i widoku wyników zapytania.

Możesz również wybrać zdarzenie z widoku osi czasu lub z widoku wyników zapytania, aby otworzyć okienko Inspekcja rekordu .

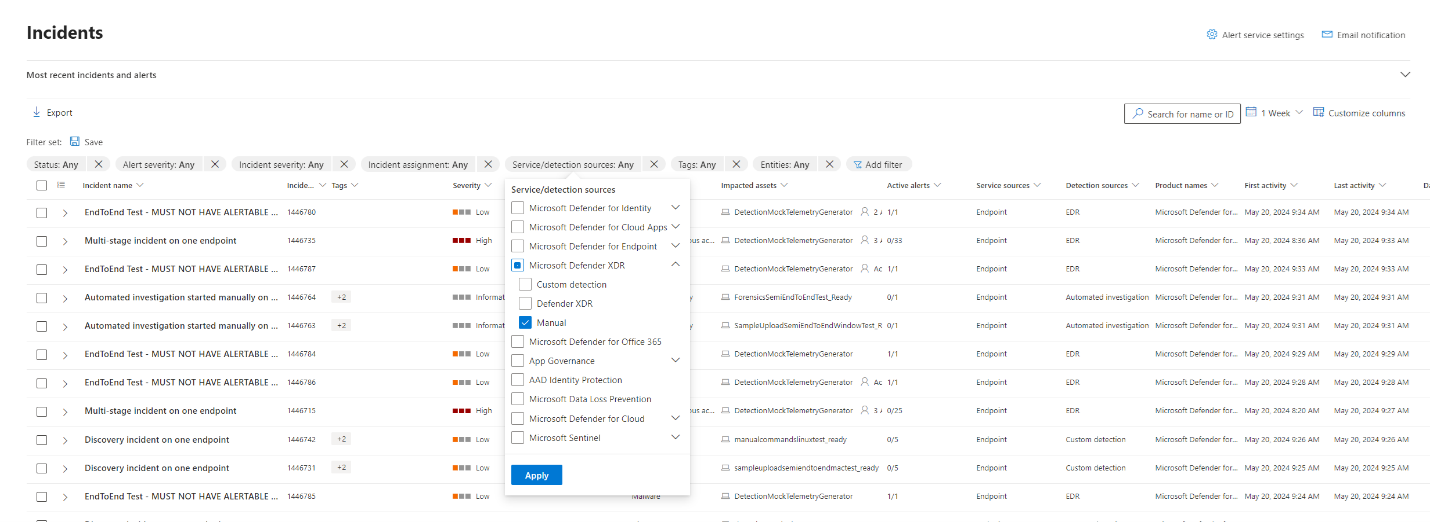

Filtrowanie zdarzeń dodanych przy użyciu zaawansowanego wyszukiwania zagrożeń

Możesz sprawdzić, które alerty zostały wygenerowane na podstawie zaawansowanego wyszukiwania zagrożeń, filtrując zdarzenia i alerty według źródła wykrywania ręcznego .