Podjęcie akcji w oparciu o zaawansowane wyniki zapytania wyszukiwania zagrożeń

Dotyczy:

- Microsoft Defender XDR

Ważna

Niektóre informacje zawarte w tym artykule odnoszą się do wersji wstępnej produktu, który może zostać znacznie zmodyfikowany do czasu wydania wersji komercyjnej. Firma Microsoft nie udziela żadnych gwarancji, wyrażonych ani dorozumianych, w odniesieniu do informacji podanych tutaj.

Możesz szybko zawierać zagrożenia lub rozwiązywać problemy z zagrożonymi zasobami, które można znaleźć w zaawansowanym wyszukiwaniu zagrożeń przy użyciu zaawansowanych i kompleksowych opcji akcji. Te opcje umożliwiają:

- Wykonaj różne akcje na urządzeniach

- Pliki kwarantanny

Wymagane uprawnienia

Aby podejmować działania na urządzeniach za pomocą zaawansowanego wyszukiwania zagrożeń, musisz mieć rolę w Ochrona punktu końcowego w usłudze Microsoft Defender z uprawnieniami do przesyłania akcji korygowania na urządzeniach.

Ważna

Firma Microsoft rekomenduje używanie ról z najmniejszą liczbą uprawnień. Pomaga to zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

Jeśli nie możesz wykonać akcji, skontaktuj się z administratorem globalnym w celu uzyskania następującego uprawnienia:

Aktywne akcje > korygowania Zarządzanie zagrożeniami i lukami w zabezpieczeniach — obsługa korygowania

Aby podjąć działania w przypadku wiadomości e-mail za pośrednictwem zaawansowanego wyszukiwania zagrożeń, potrzebujesz roli w Ochrona usługi Office 365 w usłudze Microsoft Defender do wyszukiwania i przeczyszczania wiadomości e-mail.

Wykonaj różne akcje na urządzeniach

Możesz wykonać następujące akcje na urządzeniach zidentyfikowanych przez kolumnę DeviceId w wynikach zapytania:

- Wyizoluj urządzenia, których dotyczy problem, aby zawierały infekcję lub uniemożliwiają późniejsze przenoszenie ataków

- Zbieranie pakietu dochodzeniowego w celu uzyskania dodatkowych informacji kryminalistycznych

- Uruchamianie skanowania antywirusowego w celu znajdowania i usuwania zagrożeń przy użyciu najnowszych aktualizacji analizy zabezpieczeń

- Zainicjowanie zautomatyzowanego badania w celu sprawdzenia i skorygowania zagrożeń na urządzeniu i prawdopodobnie innych urządzeniach, których dotyczy problem

- Ograniczanie wykonywania aplikacji tylko do plików wykonywalnych podpisanych przez firmę Microsoft, co zapobiega kolejnym działaniom zagrożeń za pośrednictwem złośliwego oprogramowania lub innych niezaufanych plików wykonywalnych

Aby dowiedzieć się więcej na temat sposobu wykonywania tych akcji odpowiedzi za pośrednictwem Ochrona punktu końcowego w usłudze Microsoft Defender, przeczytaj o akcjach reagowania na urządzeniach.

Pliki kwarantanny

Akcję kwarantanny można wdrożyć w plikach, tak aby były automatycznie poddawane kwarantannie po napotkaniu. Podczas wybierania tej akcji możesz wybrać jedną z następujących kolumn, aby określić, które pliki w zapytaniu mają zostać poddane kwarantannie:

-

SHA1: W większości zaawansowanych tabel wyszukiwania zagrożeń ta kolumna odnosi się do algorytmu SHA-1 pliku, na który ma wpływ zarejestrowana akcja. Jeśli na przykład plik został skopiowany, plik, którego dotyczy problem, będzie skopiowanym plikiem. -

InitiatingProcessSHA1: W większości zaawansowanych tabel wyszukiwania zagrożeń ta kolumna odnosi się do pliku odpowiedzialnego za zainicjowanie zarejestrowanej akcji. Jeśli na przykład uruchomiono proces podrzędny, ten plik inicjatora będzie częścią procesu nadrzędnego. -

SHA256: Ta kolumna jest odpowiednikiem SHA-256 pliku zidentyfikowanego przez kolumnęSHA1. -

InitiatingProcessSHA256: Ta kolumna jest odpowiednikiem SHA-256 pliku zidentyfikowanego przez kolumnęInitiatingProcessSHA1.

Aby dowiedzieć się więcej na temat sposobu wykonywania akcji kwarantanny i sposobu przywracania plików, przeczytaj o akcjach reagowania na pliki.

Uwaga

Aby zlokalizować pliki i poddać je kwarantannie, wyniki zapytania powinny również zawierać DeviceId wartości jako identyfikatory urządzeń.

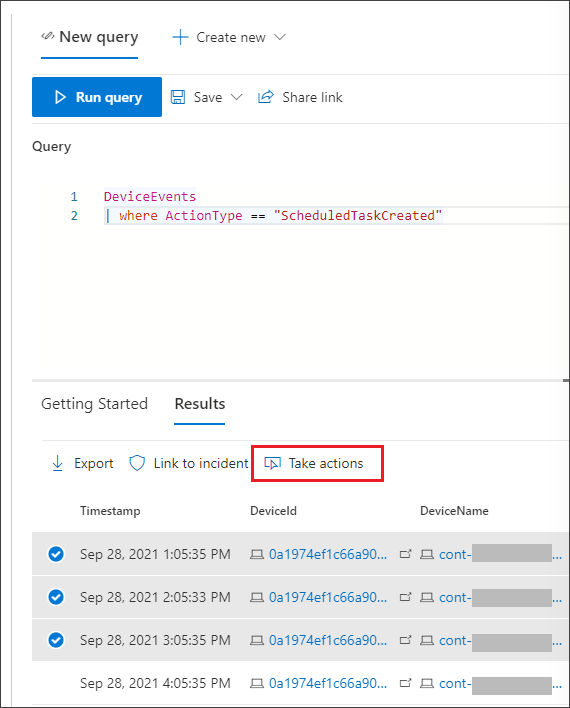

Aby wykonać dowolną z opisanych akcji, wybierz co najmniej jeden rekord w wynikach zapytania, a następnie wybierz pozycję Wykonaj akcje. Kreator przeprowadzi Cię przez proces wybierania, a następnie przesyłania preferowanych akcji.

Wykonaj różne akcje w wiadomościach e-mail

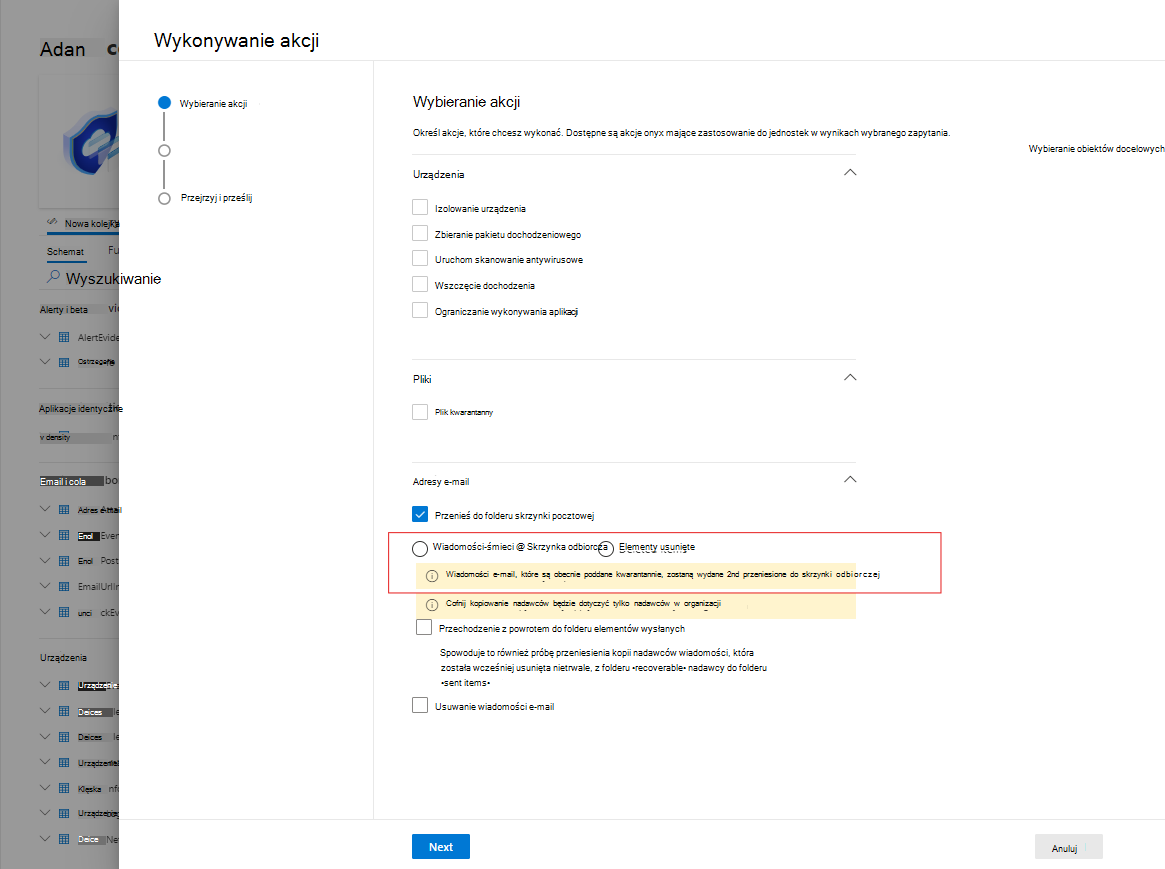

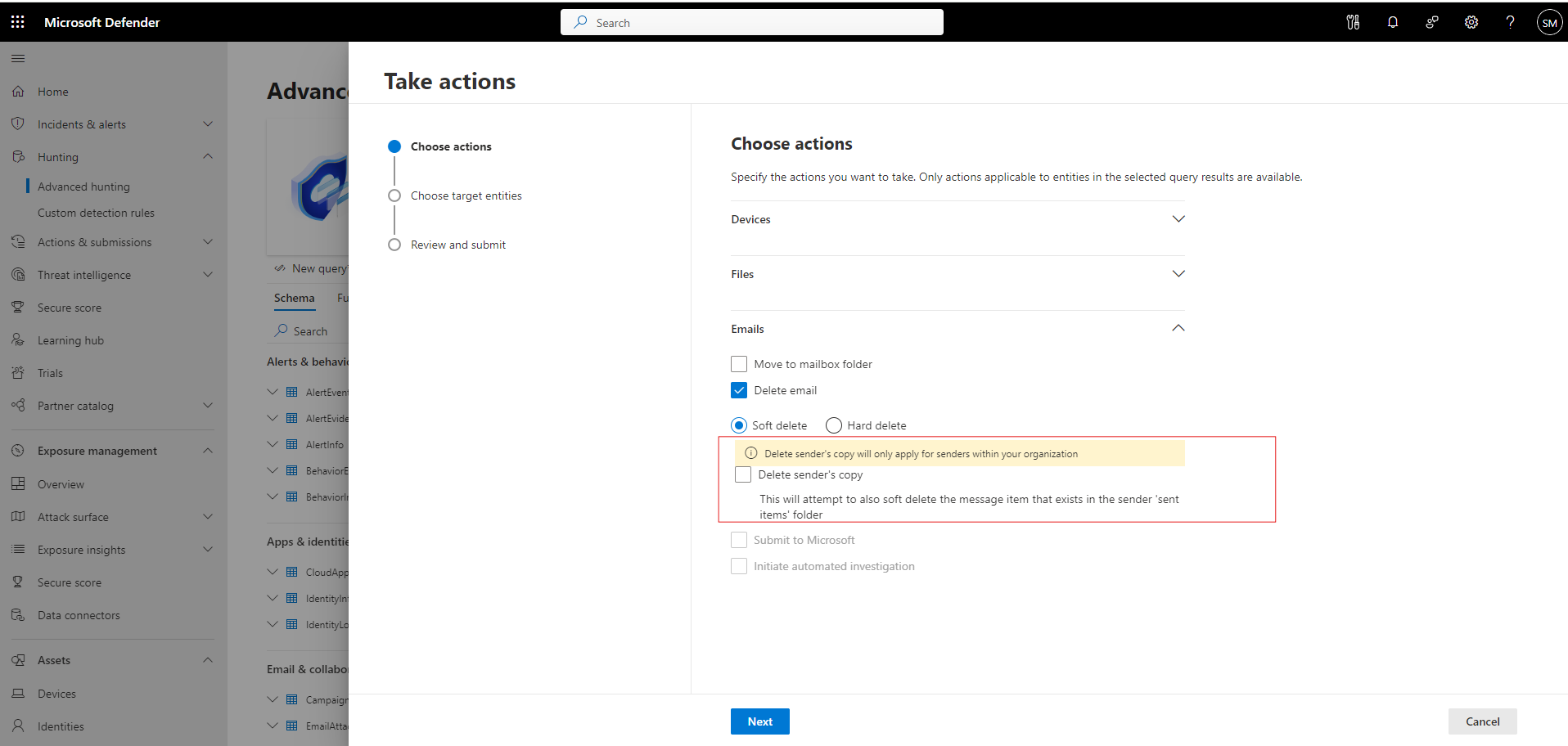

Oprócz kroków korygowania skoncentrowanych na urządzeniu można również wykonać pewne akcje dotyczące wiadomości e-mail z wyników zapytania. Wybierz rekordy, na które chcesz wykonać akcję, wybierz pozycję Wykonaj akcje, a następnie w obszarze Wybierz akcje wybierz swój wybór z następujących opcji:

Move to mailbox folder— wybierz tę akcję, aby przenieść wiadomości e-mail do folderu Wiadomości-śmieci, Skrzynka odbiorcza lub Usunięte elementyPamiętaj, że możesz przenieść wyniki wiadomości e-mail składające się z elementów poddanych kwarantannie (na przykład w przypadku wyników fałszywie dodatnich), wybierając opcję Skrzynka odbiorcza .

Delete email— wybierz tę akcję, aby przenieść wiadomości e-mail do folderu Usunięte elementy (usuwanie nietrwałe) lub usunąć je trwale (usuwanie twarde)Wybranie pozycji Usuwanie nietrwałe powoduje również automatyczne usunięcie komunikatów z folderu Elementy wysłane nadawcy, jeśli nadawca znajduje się w organizacji.

Automatyczne usuwanie nietrwałe kopii nadawcy jest dostępne dla wyników przy użyciu

EmailEventstabel iEmailPostDeliveryEvents, ale nieUrlClickEventstabeli. Ponadto wynik powinien zawierać kolumnyEmailDirectioniSenderFromAddresskolumny dla tej opcji akcji, które mają zostać wyświetlone w kreatorze akcji Take. Oczyszczanie kopii nadawcy dotyczy wiadomości e-mail i wychodzących wiadomości e-mail wewnątrz organizacji, co gwarantuje, że tylko kopia nadawcy zostanie usunięta nietrwale dla tych wiadomości e-mail. Komunikaty przychodzące są poza zakresem.Zobacz następujące zapytanie jako odwołanie:

EmailEvents | where ThreatTypes contains "spam" | project NetworkMessageId,RecipientEmailAddress, EmailDirection, SenderFromAddress, LatestDeliveryAction,LatestDeliveryLocation

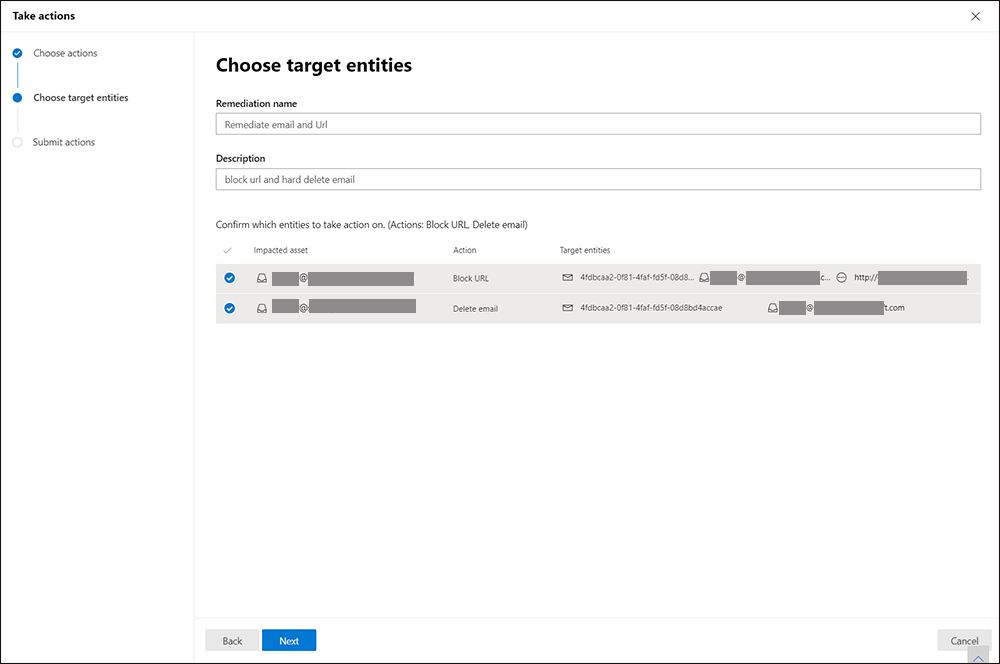

Możesz również podać nazwę korygowania i krótki opis akcji podjętej w celu łatwego śledzenia jej w historii centrum akcji. Możesz również użyć identyfikatora zatwierdzenia, aby odfiltrować te akcje w centrum akcji. Ten identyfikator jest podany na końcu kreatora:

Te akcje poczty e-mail mają również zastosowanie do wykrywania niestandardowego .

Przejrzyj podjęte akcje

Każda akcja jest rejestrowana indywidualnie w centrum akcji w obszarzeHistoriacentrum> akcji (security.microsoft.com/action-center/history). Przejdź do centrum akcji, aby sprawdzić stan każdej akcji.

Uwaga

Niektóre tabele w tym artykule mogą nie być dostępne w Ochrona punktu końcowego w usłudze Microsoft Defender. Włącz Microsoft Defender XDR, aby wyszukiwać zagrożenia przy użyciu większej liczby źródeł danych. Zaawansowane przepływy pracy wyszukiwania zagrożeń można przenieść z Ochrona punktu końcowego w usłudze Microsoft Defender do Microsoft Defender XDR, wykonując kroki opisane w temacie Migrowanie zaawansowanych zapytań wyszukiwania zagrożeń z Ochrona punktu końcowego w usłudze Microsoft Defender.

Artykuły pokrewne

- Omówienie zaawansowanego wyszukiwania zagrożeń

- Nauka języka zapytań

- Praca z wynikami zapytań

- Analiza schematu

- Centrum akcji — omówienie

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.