Konfigurowanie konta usługi katalogowej dla usługi Defender for Identity przy użyciu usługi gMSA

W tym artykule opisano sposób tworzenia konta usługi zarządzanego przez grupę (gMSA) do użycia jako wpis usługi Defender for Identity DSA.

Aby uzyskać więcej informacji, zobacz Directory Service Accounts for Microsoft Defender for Identity (Konta usługi katalogowej dla Microsoft Defender for Identity).

Uwaga

W środowiskach z wieloma lasami, w wielu domenach czujniki, które muszą korzystać z funkcji gMSA, muszą mieć swoje konta komputerów zaufane przez domenę, w której utworzono usługę gMSA. Zalecamy utworzenie grupy uniwersalnej w każdej domenie zawierającej wszystkie konta komputerów czujników, aby wszystkie czujniki mogły pobrać hasła gMSAs i przeprowadzić uwierzytelnianie między domenami. Zalecamy również utworzenie funkcji gMSA o unikatowej nazwie dla każdego lasu lub domeny.

Wymagania wstępne: udzielanie uprawnień do pobierania hasła konta gMSA

Przed utworzeniem konta gMSA rozważ sposób przypisywania uprawnień w celu pobrania hasła konta.

W przypadku korzystania z wpisu gMSA czujnik musi pobrać hasło gMSA z usługi Active Directory. Można to zrobić, przypisując je do każdego czujnika lub używając grupy.

Jeśli nie planujesz instalacji czujnika na żadnych serwerach usług AD FS/AD CS w jednym lesie, możesz użyć wbudowanej grupy zabezpieczeń Kontrolery domeny.

W lesie z wieloma domenami podczas korzystania z jednego konta DSA zalecamy utworzenie grupy uniwersalnej i dodanie każdego z kontrolerów domeny i serwerów usług AD FS/AD CS do grupy uniwersalnej.

Jeśli dodasz konto komputera do grupy uniwersalnej po otrzymaniu biletu Kerberos przez komputer, nie będzie on mógł pobrać hasła gMSA, dopóki nie otrzyma nowego biletu protokołu Kerberos. Bilet Protokołu Kerberos zawiera listę grup, do których należy jednostka, gdy zostanie wystawiony bilet.

W takich scenariuszach wykonaj jedną z następujących czynności:

Poczekaj na wystawienie nowego biletu protokołu Kerberos. Bilety kerberos są zwykle ważne przez 10 godzin.

Uruchom ponownie serwer. Po ponownym uruchomieniu serwera jest wymagany nowy bilet protokołu Kerberos z nowym członkostwem w grupie.

Przeczyść istniejące bilety Protokołu Kerberos. Wymusza to na kontrolerze domeny żądanie nowego biletu protokołu Kerberos.

Aby przeczyścić bilety, w wierszu polecenia administratora na kontrolerze domeny uruchom następujące polecenie:

klist purge -li 0x3e7

Tworzenie konta gMSA

W tej sekcji opisano sposób tworzenia określonej grupy, która może pobrać hasło konta, utworzyć konto gMSA, a następnie przetestować, czy konto jest gotowe do użycia.

Uwaga

Jeśli nigdy wcześniej nie były używane konta gMSA, może być konieczne wygenerowanie nowego klucza głównego dla usługa dystrybucji kluczy grupy firmy Microsoft (KdsSvc) w usłudze Active Directory. Ten krok jest wymagany tylko raz na las.

Aby wygenerować nowy klucz główny do natychmiastowego użycia, uruchom następujące polecenie:

Add-KdsRootKey -EffectiveImmediately

Zaktualizuj następujący kod przy użyciu wartości zmiennych dla środowiska. Następnie uruchom polecenia programu PowerShell jako administrator:

# Variables:

# Specify the name of the gMSA you want to create:

$gMSA_AccountName = 'mdiSvc01'

# Specify the name of the group you want to create for the gMSA,

# or enter 'Domain Controllers' to use the built-in group when your environment is a single forest, and will contain only domain controller sensors.

$gMSA_HostsGroupName = 'mdiSvc01Group'

# Specify the computer accounts that will become members of the gMSA group and have permission to use the gMSA.

# If you are using the 'Domain Controllers' group in the $gMSA_HostsGroupName variable, then this list is ignored

$gMSA_HostNames = 'DC1', 'DC2', 'DC3', 'DC4', 'DC5', 'DC6', 'ADFS1', 'ADFS2'

# Import the required PowerShell module:

Import-Module ActiveDirectory

# Set the group

if ($gMSA_HostsGroupName -eq 'Domain Controllers') {

$gMSA_HostsGroup = Get-ADGroup -Identity 'Domain Controllers'

} else {

$gMSA_HostsGroup = New-ADGroup -Name $gMSA_HostsGroupName -GroupScope DomainLocal -PassThru

$gMSA_HostNames | ForEach-Object { Get-ADComputer -Identity $_ } |

ForEach-Object { Add-ADGroupMember -Identity $gMSA_HostsGroupName -Members $_ }

}

# Create the gMSA:

New-ADServiceAccount -Name $gMSA_AccountName -DNSHostName "$gMSA_AccountName.$env:USERDNSDOMAIN" `

-PrincipalsAllowedToRetrieveManagedPassword $gMSA_HostsGroup

Udzielanie wymaganych uprawnień DSA

Usługa DSA wymaga uprawnień tylko do odczytu dla wszystkich obiektów w usłudze Active Directory, w tym kontenera Usuniętych obiektów.

Uprawnienia tylko do odczytu w kontenerze Usunięte obiekty umożliwiają usłudze Defender for Identity wykrywanie usuwania użytkowników z usługi Active Directory.

Skorzystaj z poniższego przykładu kodu, aby ułatwić udzielenie wymaganych uprawnień do odczytu w kontenerze Usunięte obiekty , niezależnie od tego, czy używasz konta gMSA.

Porada

Jeśli DSA, do których chcesz udzielić uprawnień, to konto usługi zarządzane przez grupę (gMSA), musisz najpierw utworzyć grupę zabezpieczeń, dodać grupę gMSA jako element członkowski i dodać uprawnienia do tej grupy. Aby uzyskać więcej informacji, zobacz Configure a Directory Service Account for Defender for Identity with a gMSA (Konfigurowanie konta usługi katalogowej dla usługi Defender for Identity przy użyciu funkcji gMSA).

# Declare the identity that you want to add read access to the deleted objects container:

$Identity = 'mdiSvc01'

# If the identity is a gMSA, first to create a group and add the gMSA to it:

$groupName = 'mdiUsr01Group'

$groupDescription = 'Members of this group are allowed to read the objects in the Deleted Objects container in AD'

if(Get-ADServiceAccount -Identity $Identity -ErrorAction SilentlyContinue) {

$groupParams = @{

Name = $groupName

SamAccountName = $groupName

DisplayName = $groupName

GroupCategory = 'Security'

GroupScope = 'Universal'

Description = $groupDescription

}

$group = New-ADGroup @groupParams -PassThru

Add-ADGroupMember -Identity $group -Members ('{0}$' -f $Identity)

$Identity = $group.Name

}

# Get the deleted objects container's distinguished name:

$distinguishedName = ([adsi]'').distinguishedName.Value

$deletedObjectsDN = 'CN=Deleted Objects,{0}' -f $distinguishedName

# Take ownership on the deleted objects container:

$params = @("$deletedObjectsDN", '/takeOwnership')

C:\Windows\System32\dsacls.exe $params

# Grant the 'List Contents' and 'Read Property' permissions to the user or group:

$params = @("$deletedObjectsDN", '/G', ('{0}\{1}:LCRP' -f ([adsi]'').name.Value, $Identity))

C:\Windows\System32\dsacls.exe $params

# To remove the permissions, uncomment the next 2 lines and run them instead of the two prior ones:

# $params = @("$deletedObjectsDN", '/R', ('{0}\{1}' -f ([adsi]'').name.Value, $Identity))

# C:\Windows\System32\dsacls.exe $params

Aby uzyskać więcej informacji, zobacz Zmienianie uprawnień w usuniętym kontenerze obiektów.

Sprawdź, czy konto gMSA ma wymagane prawa

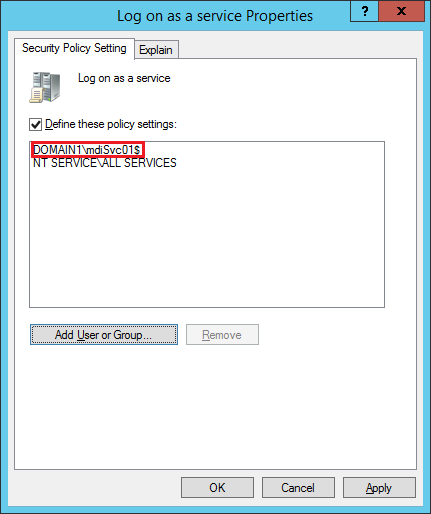

Usługa czujnika Defender for Identity, Azure Advanced Threat Protection Sensor, działa jako usługa lokalna i wykonuje personifikację konta DSA. Personifikacja zakończy się niepowodzeniem, jeśli zasady logowania jako usługi zostaną skonfigurowane, ale uprawnienie nie zostało przyznane kontu gMSA. W takich przypadkach zobaczysz następujący problem z kondycją: Poświadczenia użytkownika usług katalogowych są nieprawidłowe.

Jeśli zostanie wyświetlony ten alert, zalecamy sprawdzenie, czy skonfigurowano zasady logowania jako usługi . Jeśli musisz skonfigurować zasady Logowanie jako usługa, zrób to w ustawieniu zasady grupy lub w zasadach zabezpieczeń lokalnych.

Aby sprawdzić zasady lokalne, uruchom

secpol.mscpolecenie i wybierz pozycję Zasady lokalne. W obszarze Przypisywanie praw użytkownika przejdź do ustawienia zasad Logowanie jako usługa . Przykład:

Jeśli zasady są włączone, dodaj konto gMSA do listy kont, które mogą logować się jako usługa.

Aby sprawdzić, czy ustawienie jest skonfigurowane w zasady grupy: uruchom

rsop.mscpolecenie i sprawdź, czy wybrano opcję Konfiguracja komputera —> Ustawienia systemu Windows —> Ustawienia zabezpieczeń —> Zasady lokalne —> Przypisanie praw użytkownika —> Logowanie jako usługa. Przykład:Jeśli to ustawienie jest skonfigurowane, dodaj konto gMSA do listy kont, które mogą logować się jako usługa w Redaktor zarządzania zasady grupy.

Uwaga

Jeśli używasz Redaktor zarządzania zasady grupy do skonfigurowania ustawienia Logowanie jako usługa, upewnij się, że dodano zarówno usługę NT Service\All, jak i utworzone konto gMSA.

Konfigurowanie konta usługi katalogowej w Microsoft Defender XDR

Aby połączyć czujniki z domenami usługi Active Directory, należy skonfigurować konta usługi Katalog w Microsoft Defender XDR.

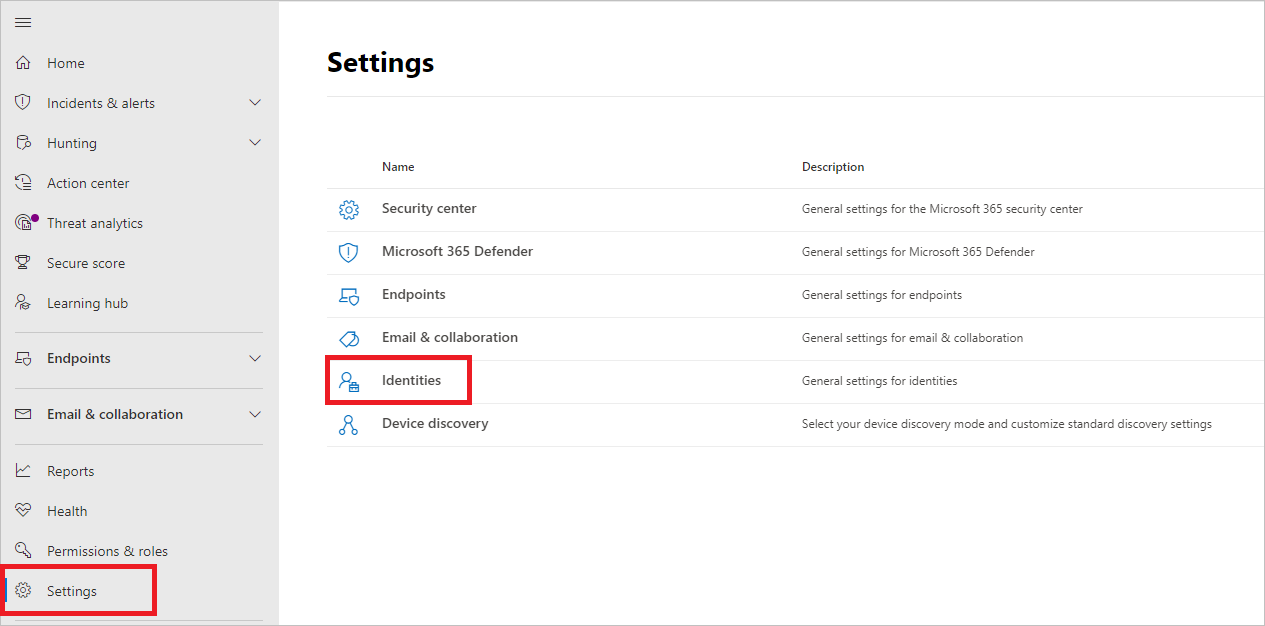

W Microsoft Defender XDR przejdź do pozycji Ustawienia > tożsamości. Przykład:

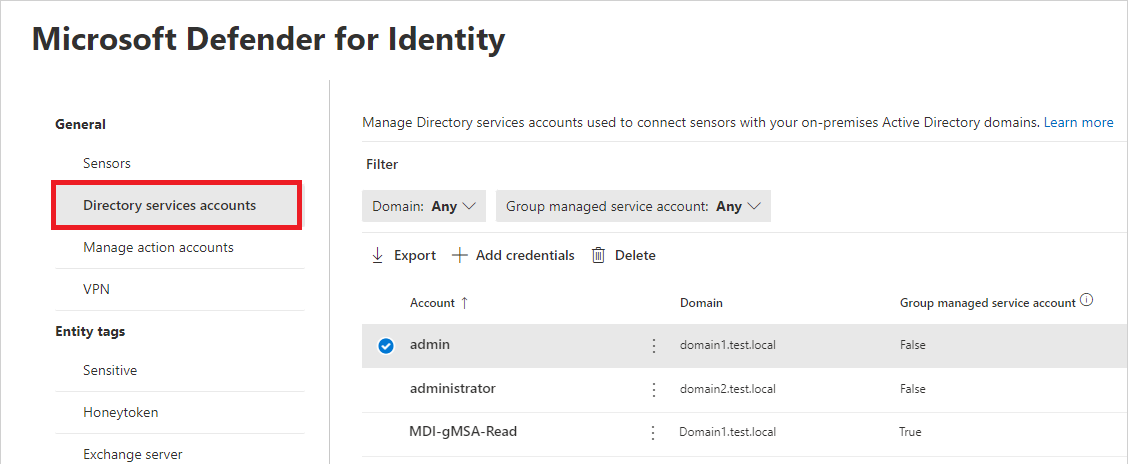

Wybierz pozycję Konta usługi katalogowej. Zobaczysz, które konta są skojarzone z którymi domenami. Przykład:

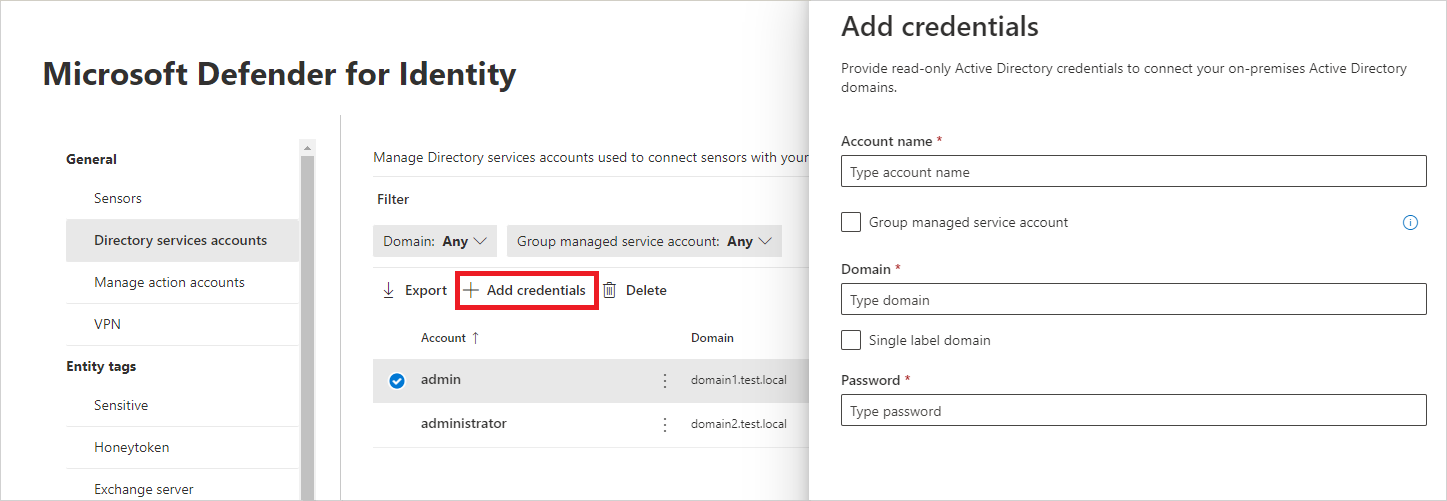

Aby dodać poświadczenia konta usługi katalogowej, wybierz pozycję Dodaj poświadczenia i wprowadź nazwę konta, domenę i hasło utworzonego wcześniej konta. Możesz również wybrać, czy jest to konto usługi zarządzane przez grupę (gMSA) i czy należy do domeny pojedynczej etykiety. Przykład:

Pole Komentarze Nazwa konta (wymagana) Wprowadź nazwę użytkownika usługi AD tylko do odczytu. Na przykład: DefenderForIdentityUser.

— Musisz użyć standardowego konta użytkownika usługi AD lub konta gMSA.

- Nie używaj formatu nazwy UPN dla swojej nazwy użytkownika.

— W przypadku korzystania z narzędzia gMSA ciąg użytkownika powinien kończyć się znakiem$. Przykład:mdisvc$

NUTA: Zalecamy unikanie korzystania z kont przypisanych do określonych użytkowników.Hasło (wymagane dla standardowych kont użytkowników usługi AD) Tylko w przypadku kont użytkowników usługi AD wygeneruj silne hasło dla użytkownika tylko do odczytu. Przykład: PePR!BZ&}Y54UpC3aB.Konto usługi zarządzane przez grupę (wymagane dla kont gMSA) Tylko w przypadku kont gMSA wybierz pozycję Konto usługi zarządzane przez grupę. Domena (wymagana) Wprowadź domenę użytkownika tylko do odczytu. Na przykład: contoso.com.

Ważne jest, aby wprowadzić pełną nazwę FQDN domeny, w której znajduje się użytkownik. Jeśli na przykład konto użytkownika znajduje się w corp.contoso.com domeny, musisz wprowadzićcorp.contoso.comniecontoso.com.

Aby uzyskać więcej informacji, zobacz Obsługa przez firmę Microsoft domen z jedną etykietą.Wybierz Zapisz.

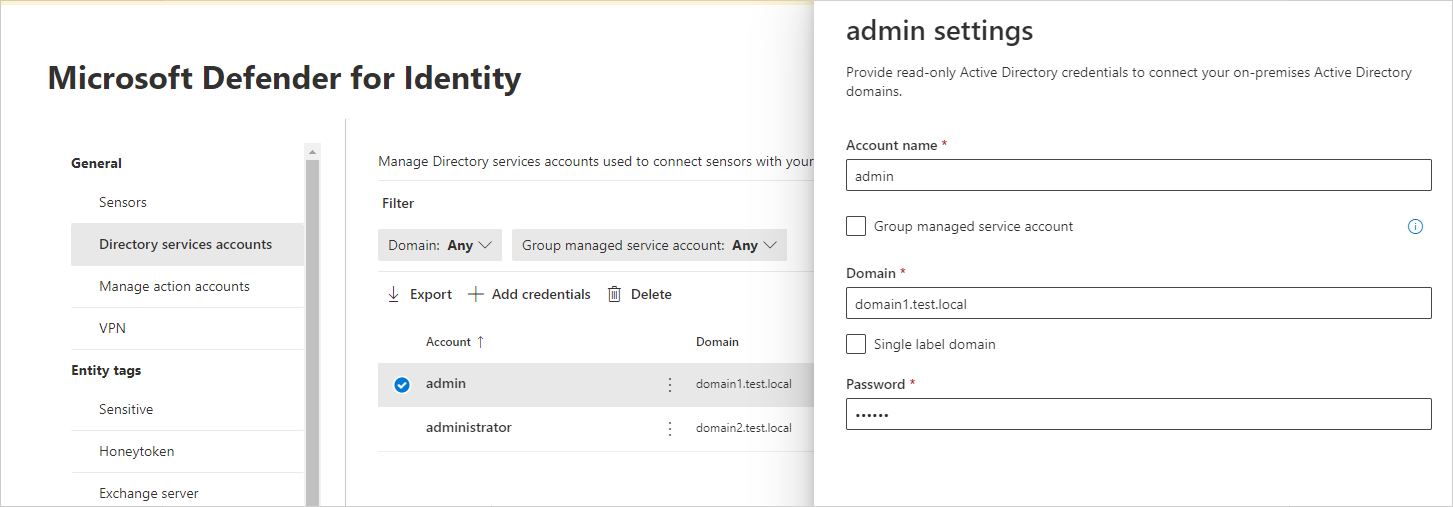

(Opcjonalnie) Jeśli wybierzesz konto, zostanie otwarte okienko szczegółów z ustawieniami dla tego konta. Przykład:

Uwaga

Tej samej procedury można użyć do zmiany hasła dla standardowych kont użytkowników usługi Active Directory. Nie ustawiono hasła dla kont gMSA.

Rozwiązywanie problemów

Aby uzyskać więcej informacji, zobacz Sensor failed to retrieve the gMSA credentials (Czujnik nie może pobrać poświadczeń gMSA).