Dołączanie przy użyciu Microsoft Intune

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Ten artykuł działa jako przykładowa metoda dołączania.

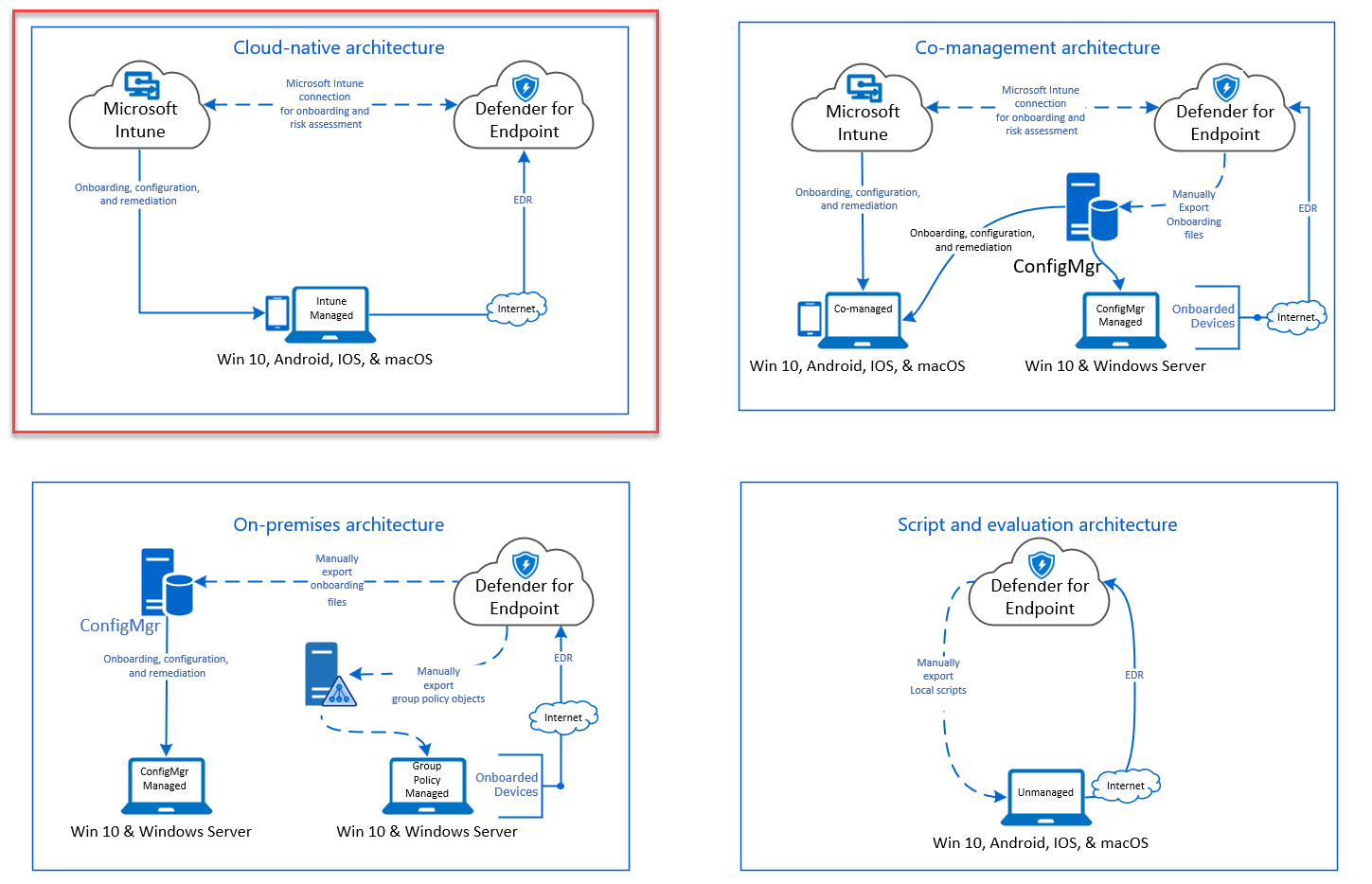

W artykule Planowanie przedstawiono kilka metod dołączania urządzeń do usługi. W tym artykule opisano architekturę natywną dla chmury.

Chociaż usługa Defender for Endpoint obsługuje dołączanie różnych punktów końcowych i narzędzi, ten artykuł nie obejmuje ich. Aby uzyskać informacje na temat ogólnego dołączania przy użyciu innych obsługiwanych narzędzi i metod wdrażania, zobacz Omówienie dołączania.

Rodzina Microsoft Intune produktów to platforma rozwiązań, która ujednolica kilka usług. Obejmuje ona Microsoft Intune i Microsoft Configuration Manager.

W tym artykule przedstawiono użytkowników w następujących tematach:

- Krok 1. Dołączanie urządzeń do usługi przez utworzenie grupy w Microsoft Intune w celu przypisania konfiguracji

- Krok 2. Konfigurowanie możliwości usługi Defender dla punktów końcowych przy użyciu Microsoft Intune

Te wskazówki dotyczące dołączania przeprowadzą Cię przez następujące podstawowe kroki, które należy wykonać podczas korzystania z Microsoft Intune:

-

Identyfikowanie urządzeń docelowych lub użytkowników

- Tworzenie grupy Microsoft Entra (użytkownika lub urządzenia)

-

Tworzenie profilu konfiguracji

- W Microsoft Intune przeprowadzimy Cię przez proces tworzenia oddzielnych zasad dla każdej funkcji.

Zasoby

Poniżej przedstawiono linki potrzebne do pozostałej części procesu:

Aby uzyskać więcej informacji na temat Microsoft Intune, przejdź do Microsoft Intune bezpiecznie zarządza tożsamościami, zarządza aplikacjami i zarządza urządzeniami.

Krok 1. Dołączanie urządzeń przez utworzenie grupy w Intune w celu przypisania konfiguracji

Identyfikowanie urządzeń docelowych lub użytkowników

W tej sekcji utworzymy grupę testową do przypisania konfiguracji.

Uwaga

Intune używa grup Microsoft Entra do zarządzania urządzeniami i użytkownikami. Jako administrator Intune możesz skonfigurować grupy zgodnie z potrzebami organizacji.

Aby uzyskać więcej informacji, zobacz Dodawanie grup w celu organizowania użytkowników i urządzeń.

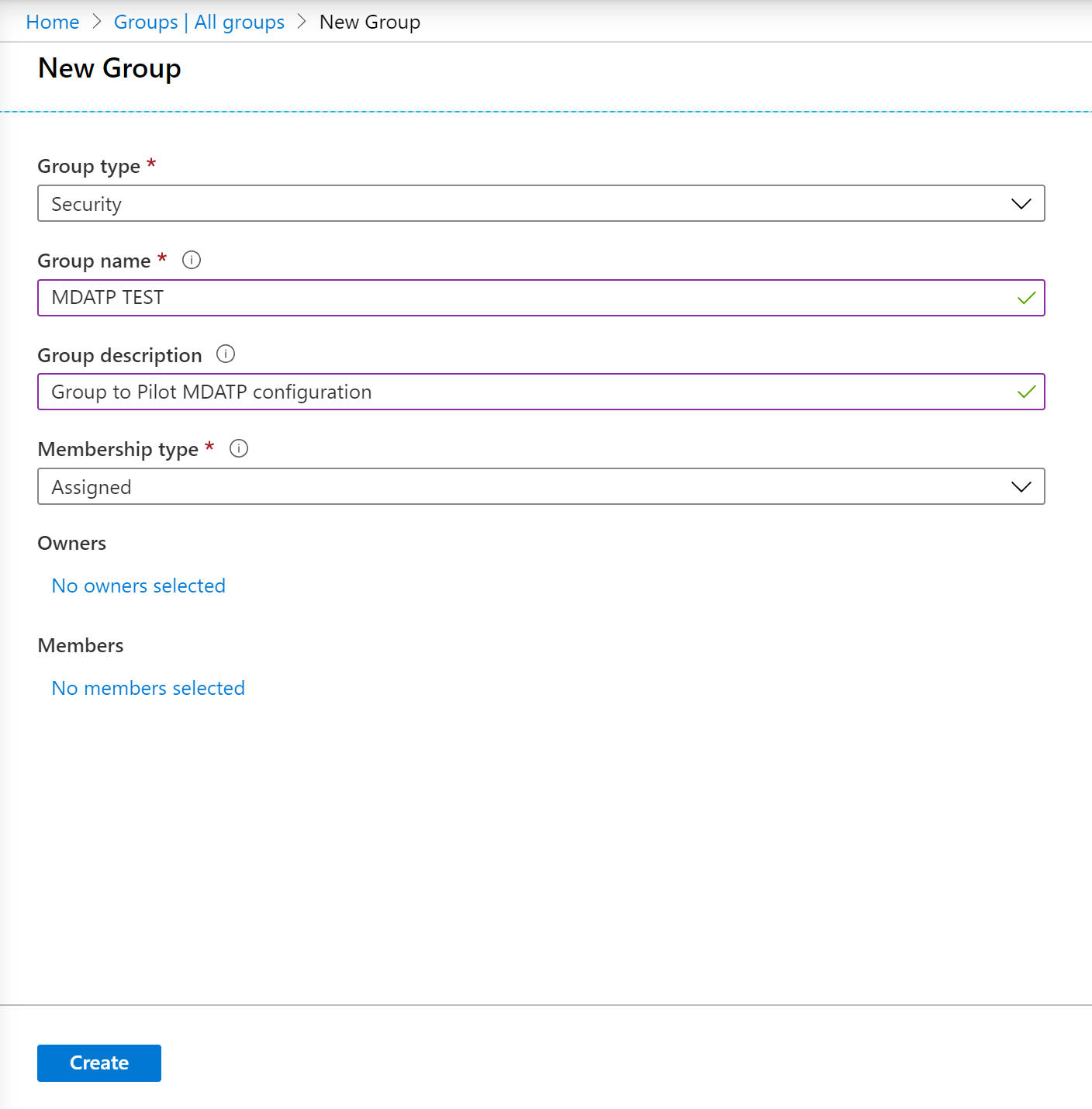

Tworzenie grupy

Otwórz centrum administracyjne Microsoft Intune.

Otwórz grupę > Nowa grupa.

Wprowadź szczegóły i utwórz nową grupę.

Dodaj użytkownika testowego lub urządzenie.

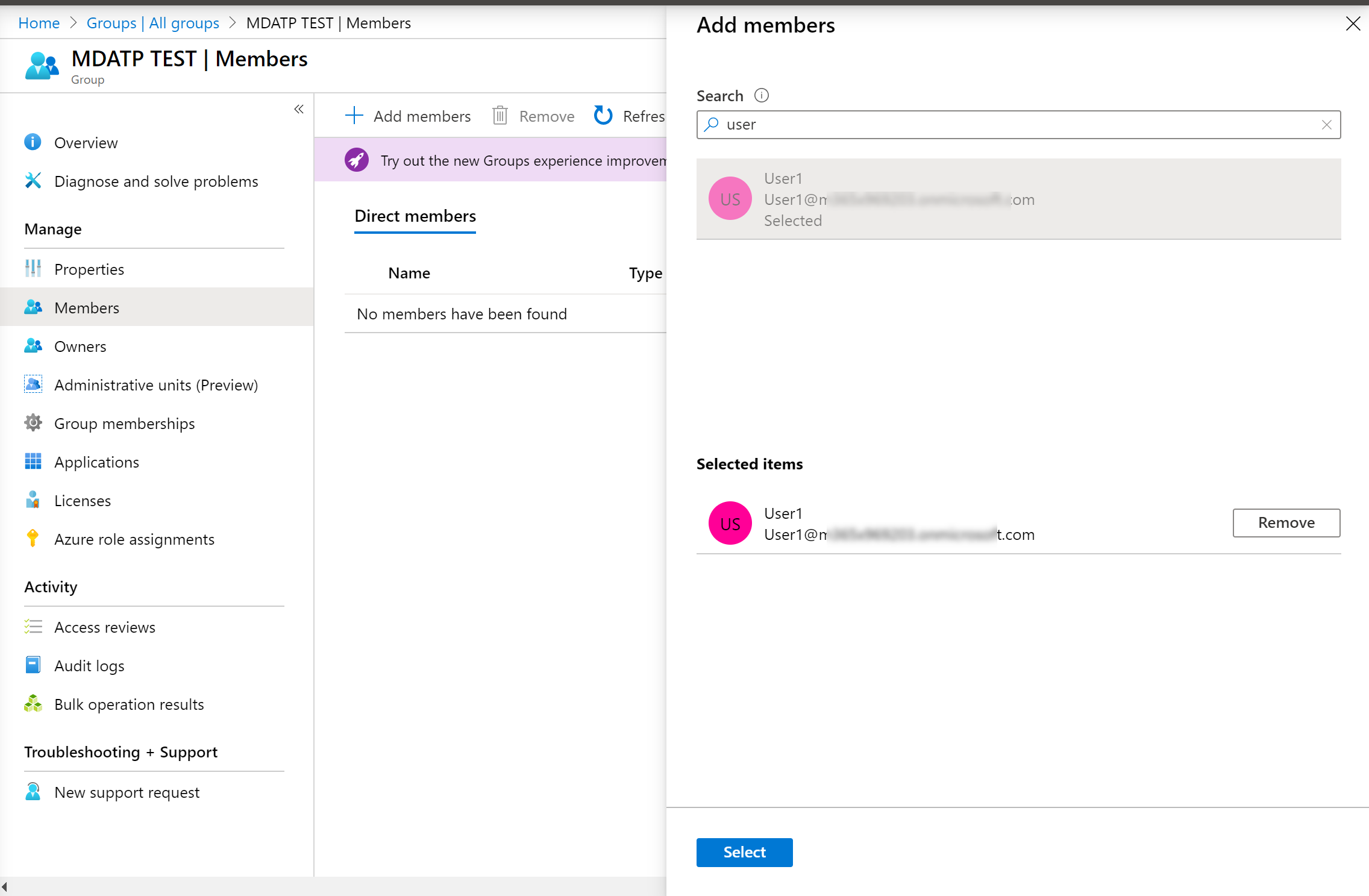

W okienku Wszystkie > grupy otwórz nową grupę.

Wybierz pozycję Członkowie > Dodaj członków.

Znajdź użytkownika testowego lub urządzenie i wybierz je.

Grupa testowa ma teraz element członkowski do przetestowania.

Krok 2. Tworzenie zasad konfiguracji w celu skonfigurowania możliwości Ochrona punktu końcowego w usłudze Microsoft Defender

W poniższej sekcji utworzysz kilka zasad konfiguracji.

Najpierw są zasady konfiguracji umożliwiające wybranie grup użytkowników lub urządzeń dołączonych do usługi Defender for Endpoint:

Następnie możesz kontynuować, tworząc kilka różnych typów zasad zabezpieczeń punktu końcowego:

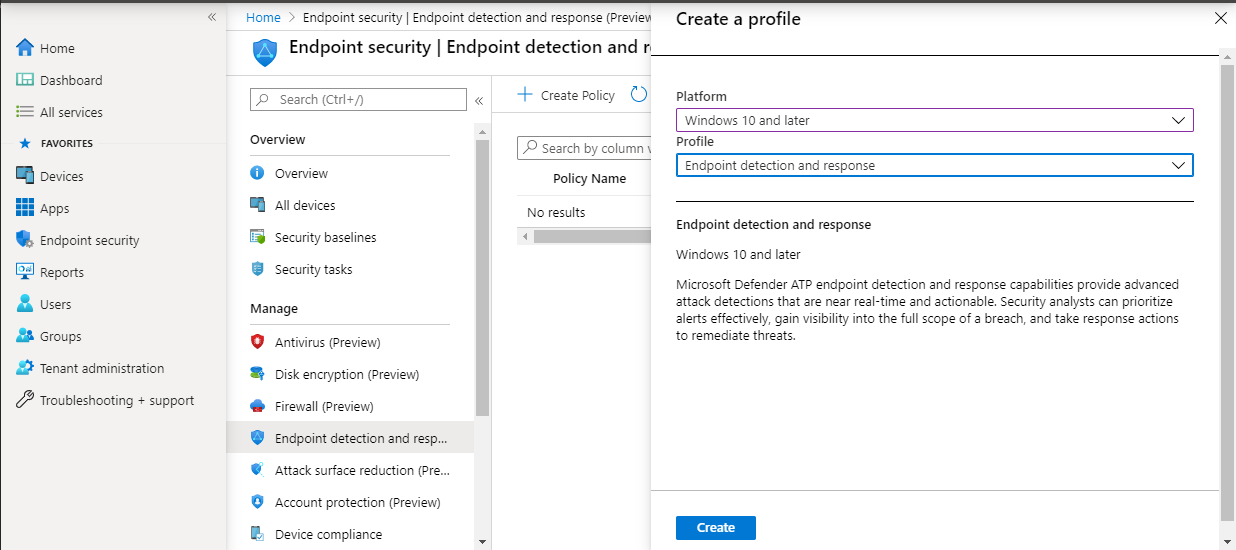

Wykrywanie i reagowanie dotyczące punktów końcowych

Otwórz centrum administracyjne Intune.

Przejdź do obszaru Wykrywanie i reagowanie punktów końcowych zabezpieczeń > punktu końcowego. Wybierz pozycję Utwórz zasady.

W obszarze Platforma wybierz pozycję Windows 10, Windows 11 i Windows Server, Profil — wykrywanie punktów końcowych i odpowiedź > Utwórz.

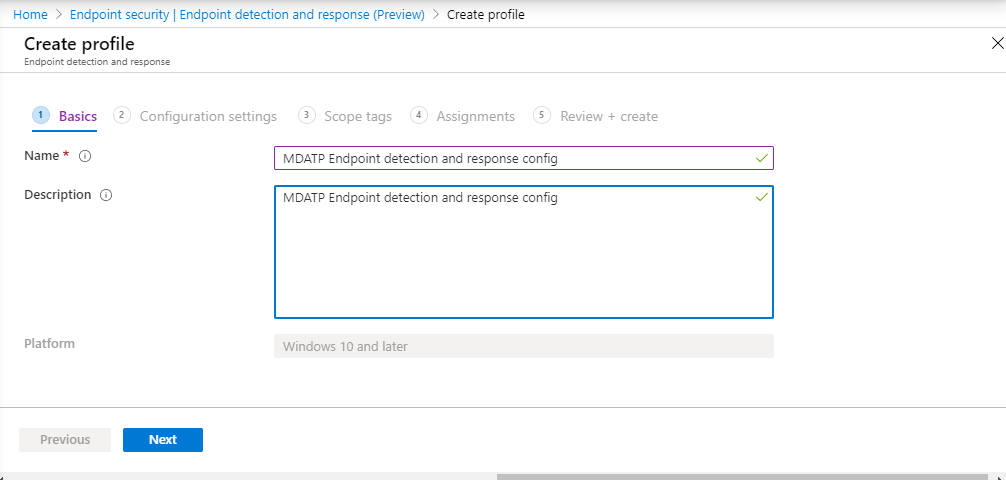

Wprowadź nazwę i opis, a następnie wybierz pozycję Dalej.

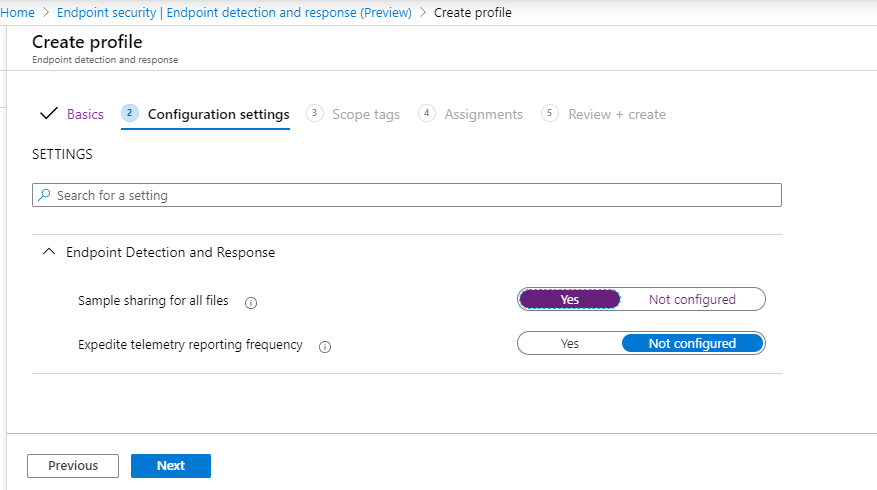

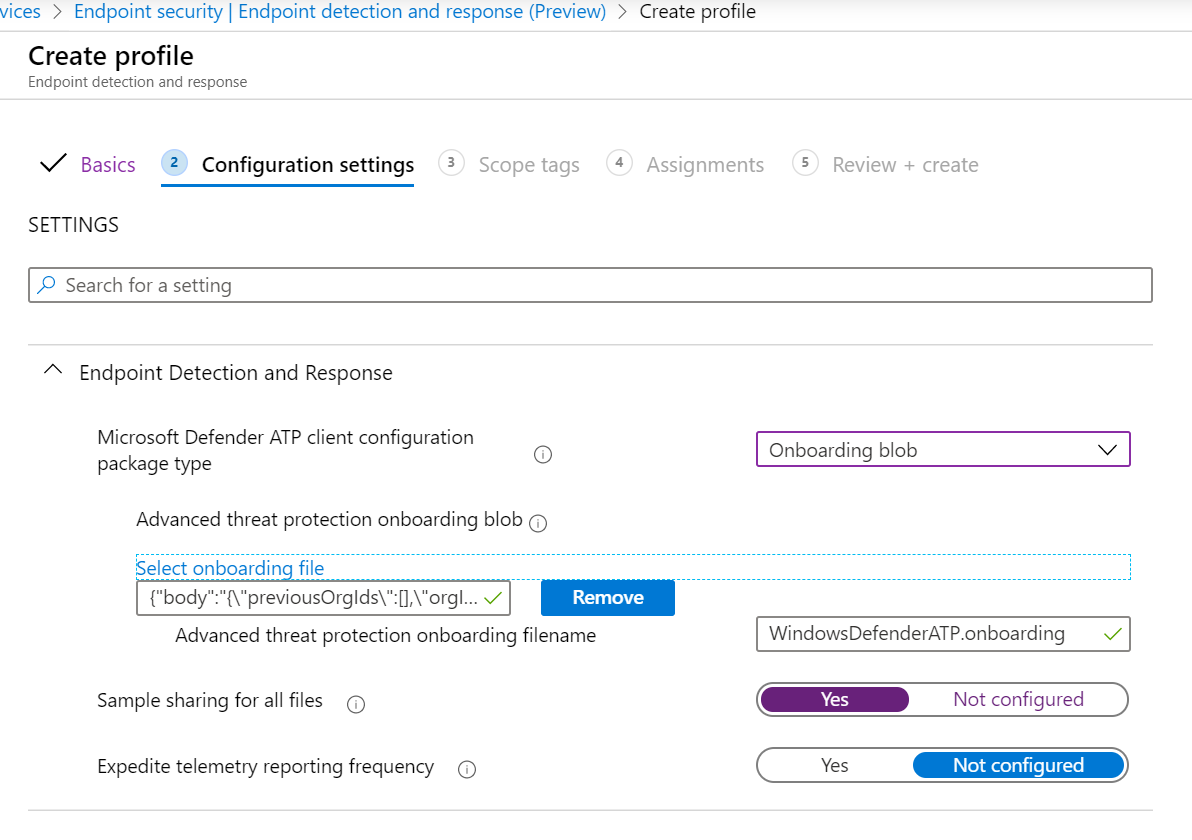

Wybierz ustawienia zgodnie z potrzebami, a następnie wybierz pozycję Dalej.

Uwaga

W tym przypadku zostało to wypełnione automatycznie, ponieważ usługa Defender for Endpoint została już zintegrowana z Intune. Aby uzyskać więcej informacji na temat integracji, zobacz Włączanie Ochrona punktu końcowego w usłudze Microsoft Defender w Intune.

Poniższy obraz jest przykładem tego, co zobaczysz, gdy Ochrona punktu końcowego w usłudze Microsoft Defender NIE jest zintegrowana z Intune:

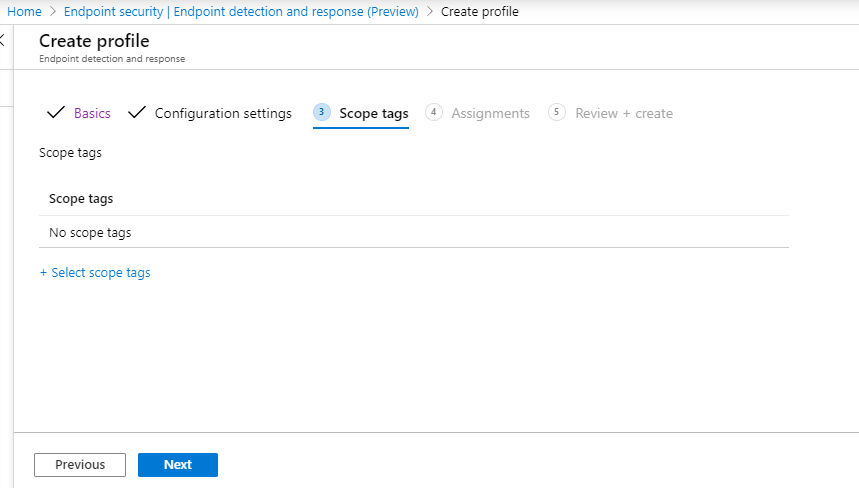

W razie potrzeby dodaj tagi zakresu, a następnie wybierz pozycję Dalej.

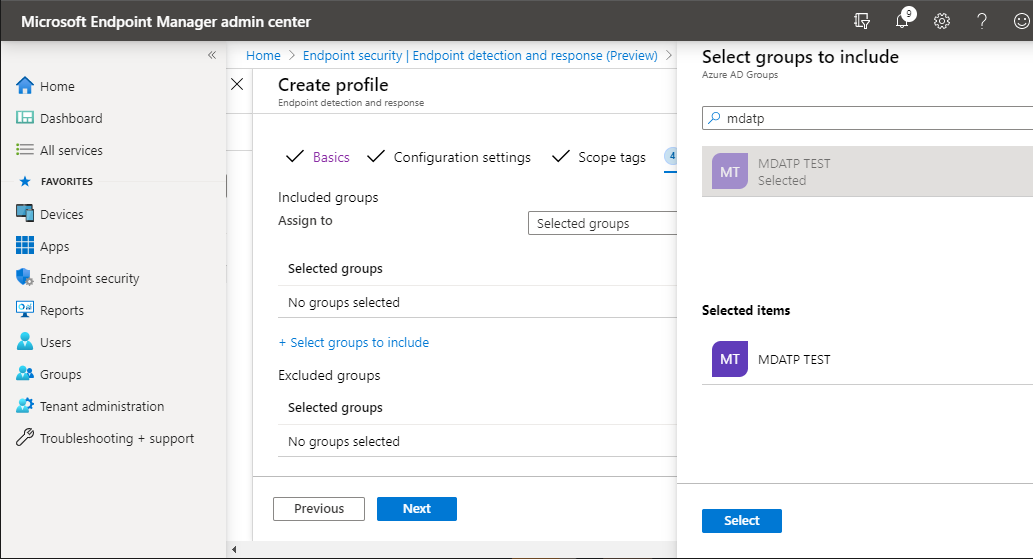

Dodaj grupę testów, klikając pozycję Wybierz grupy do uwzględnienia i wybierając grupę, a następnie wybierz pozycję Dalej.

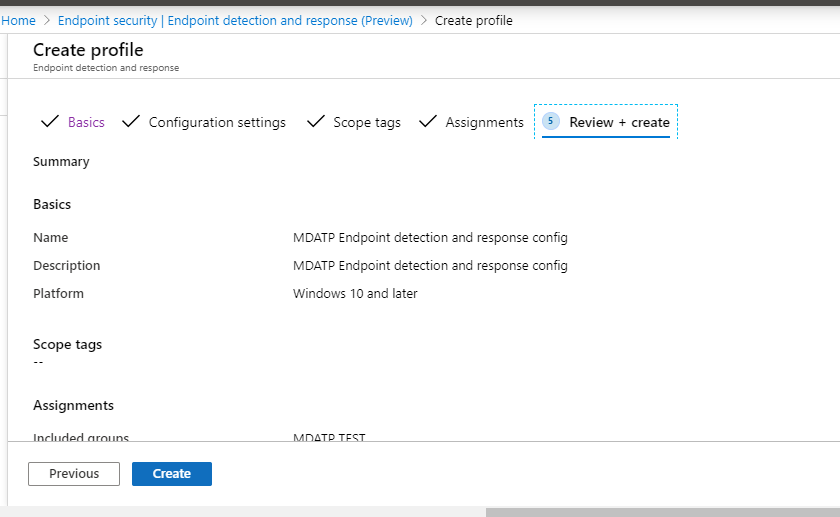

Przejrzyj i zaakceptuj, a następnie wybierz pozycję Utwórz.

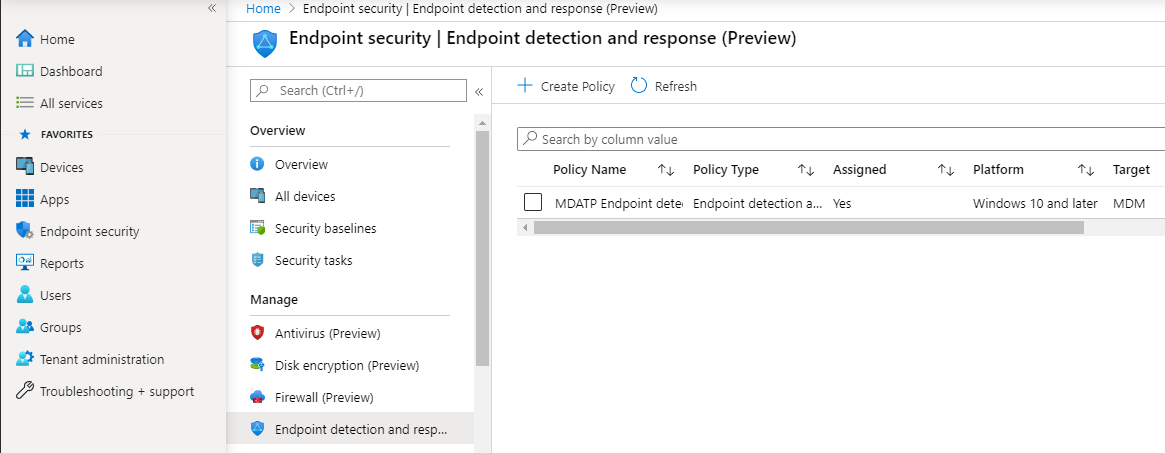

Możesz wyświetlić ukończone zasady.

Ochrona nowej generacji

Otwórz centrum administracyjne Intune.

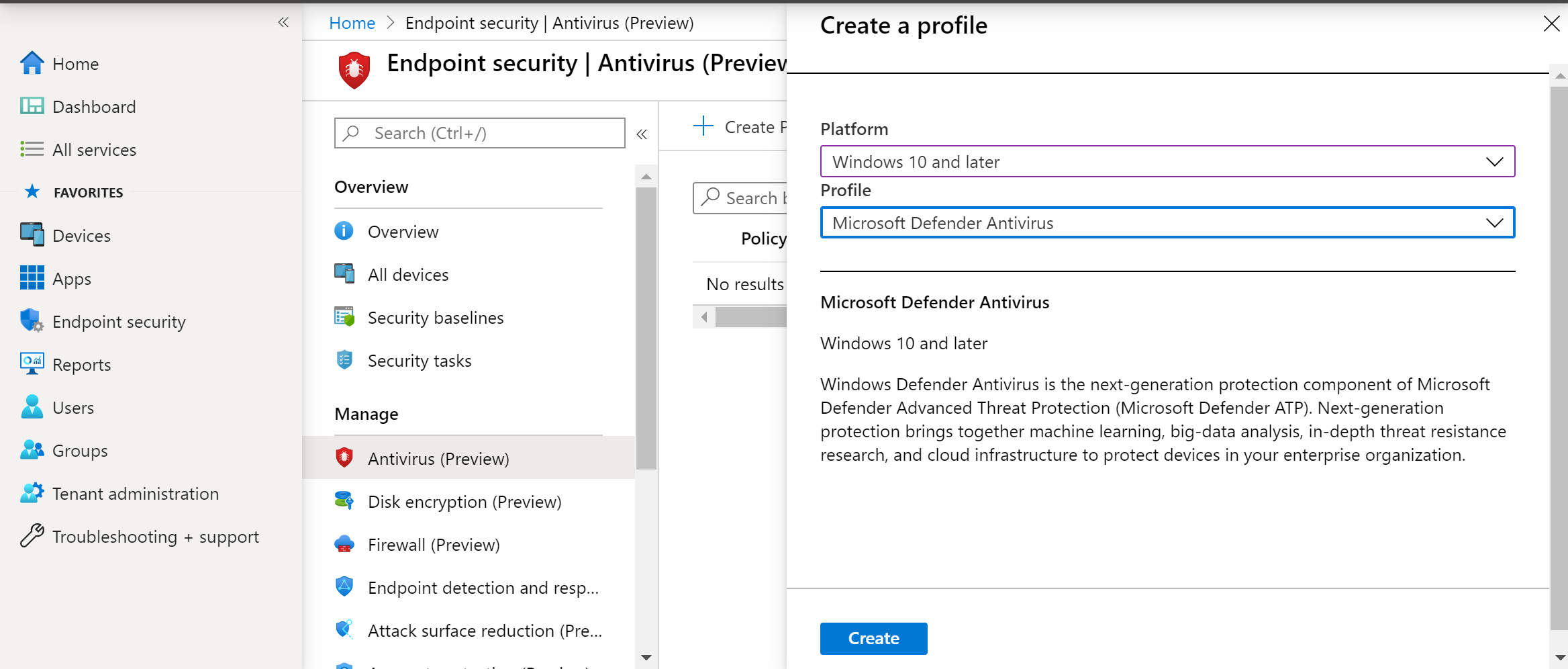

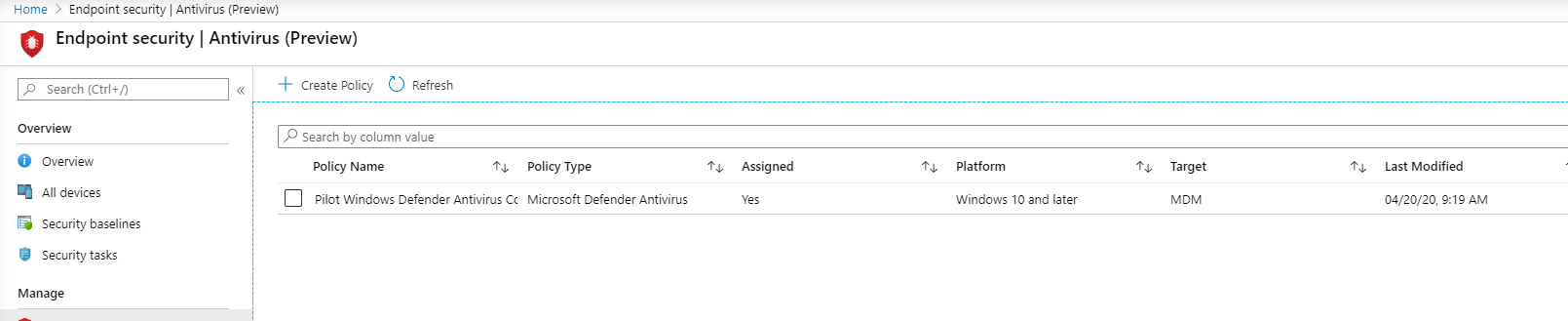

Przejdź do obszaru Zasady tworzenia programu antywirusowego > zabezpieczeń > punktu końcowego.

Wybierz pozycję Platforma — Windows 10 i nowsze — Windows i Profil — Microsoft Defender Utwórz program antywirusowy>.

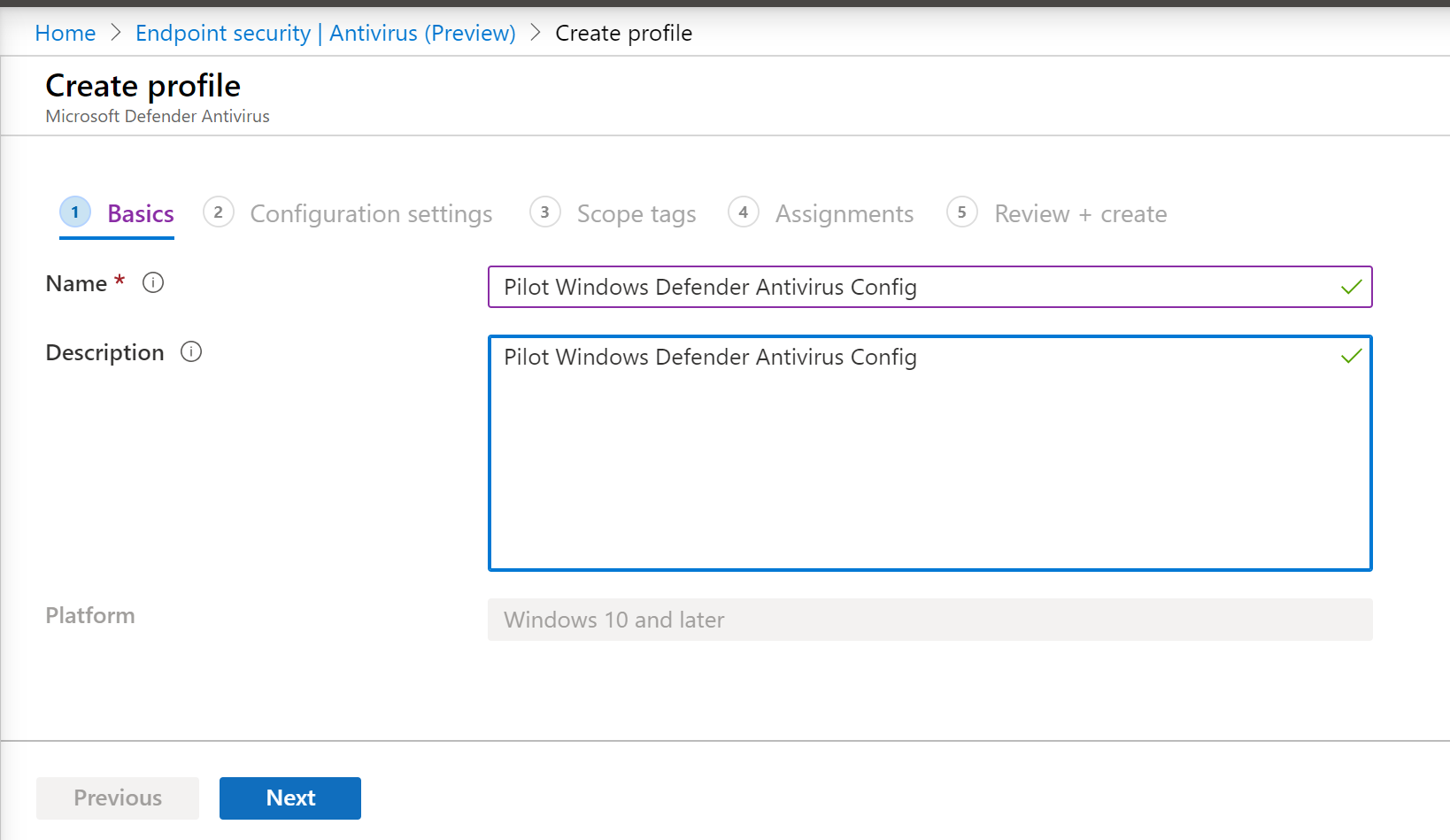

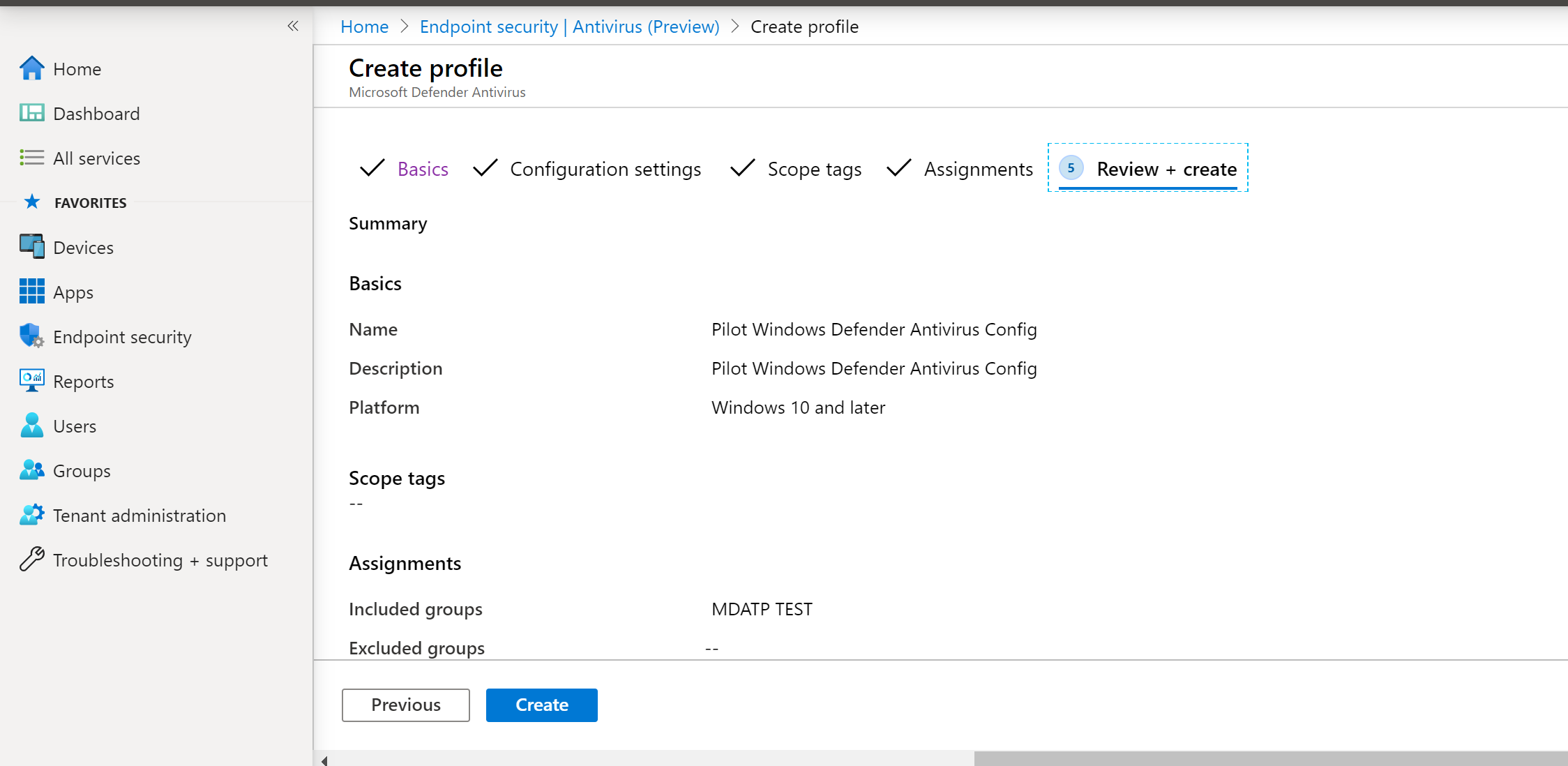

Wprowadź nazwę i opis, a następnie wybierz pozycję Dalej.

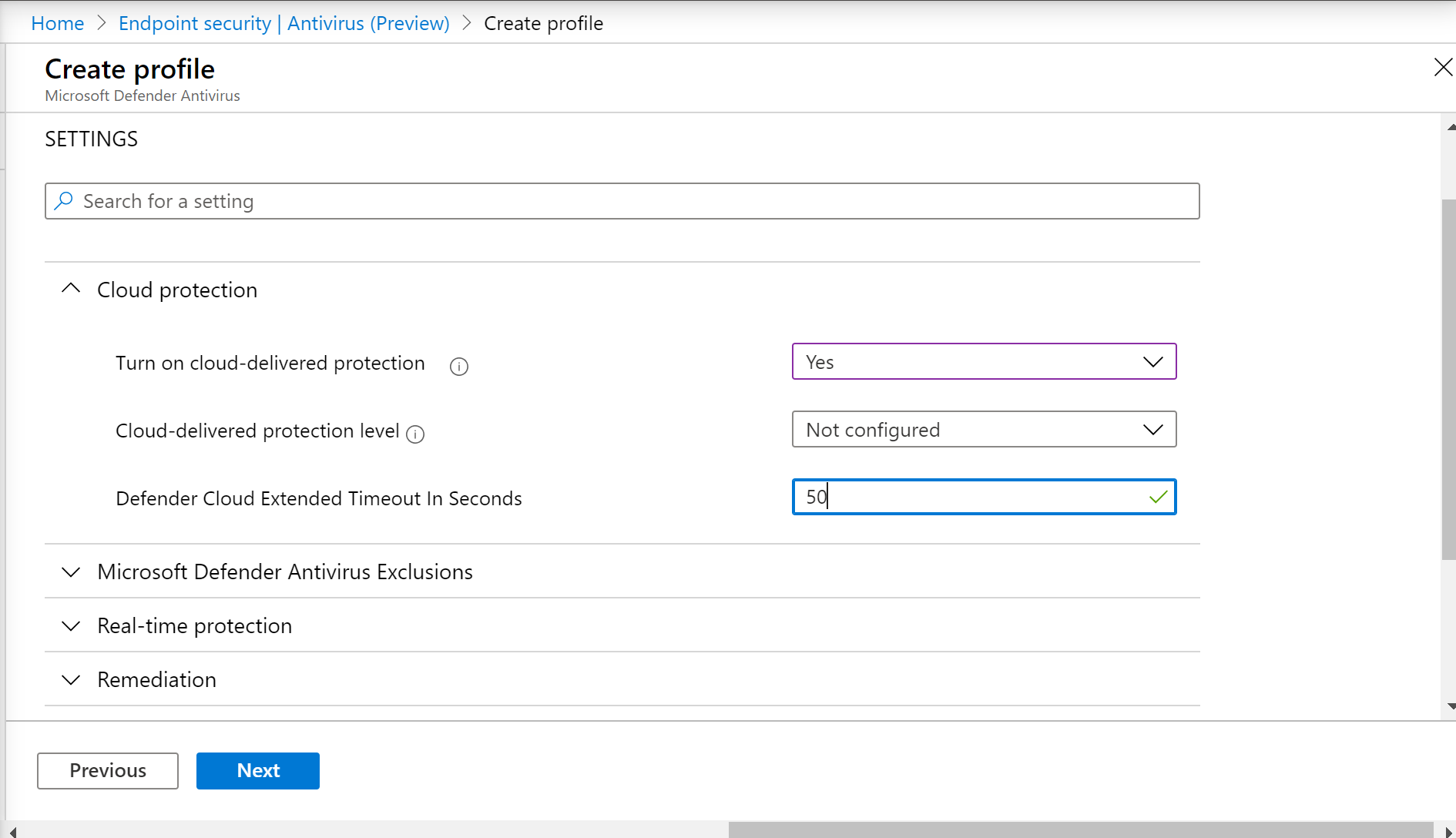

Na stronie Ustawienia konfiguracji: ustaw konfiguracje wymagane dla programu antywirusowego Microsoft Defender (ochrona w chmurze, wykluczenia, ochrona Real-Time i korygowanie).

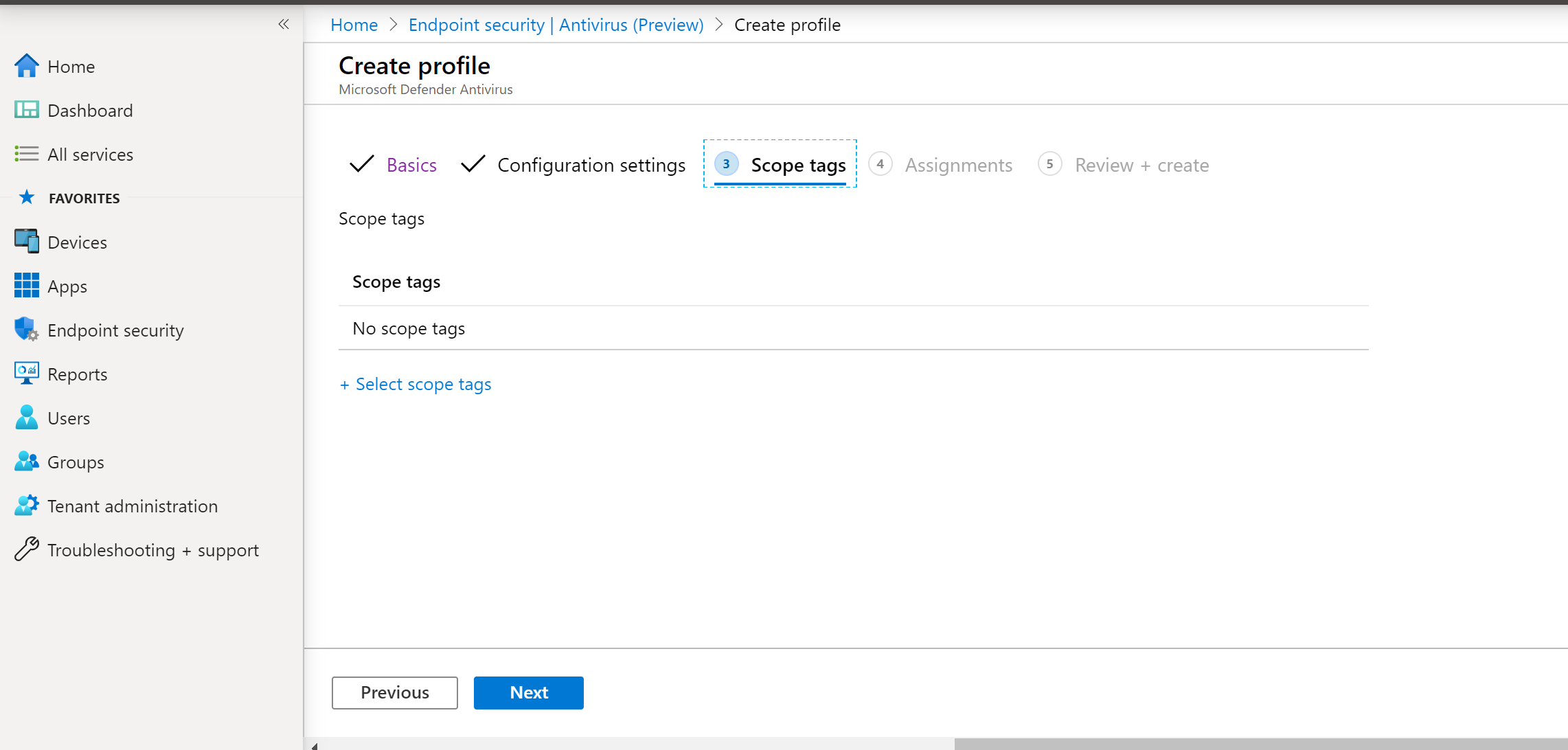

W razie potrzeby dodaj tagi zakresu, a następnie wybierz pozycję Dalej.

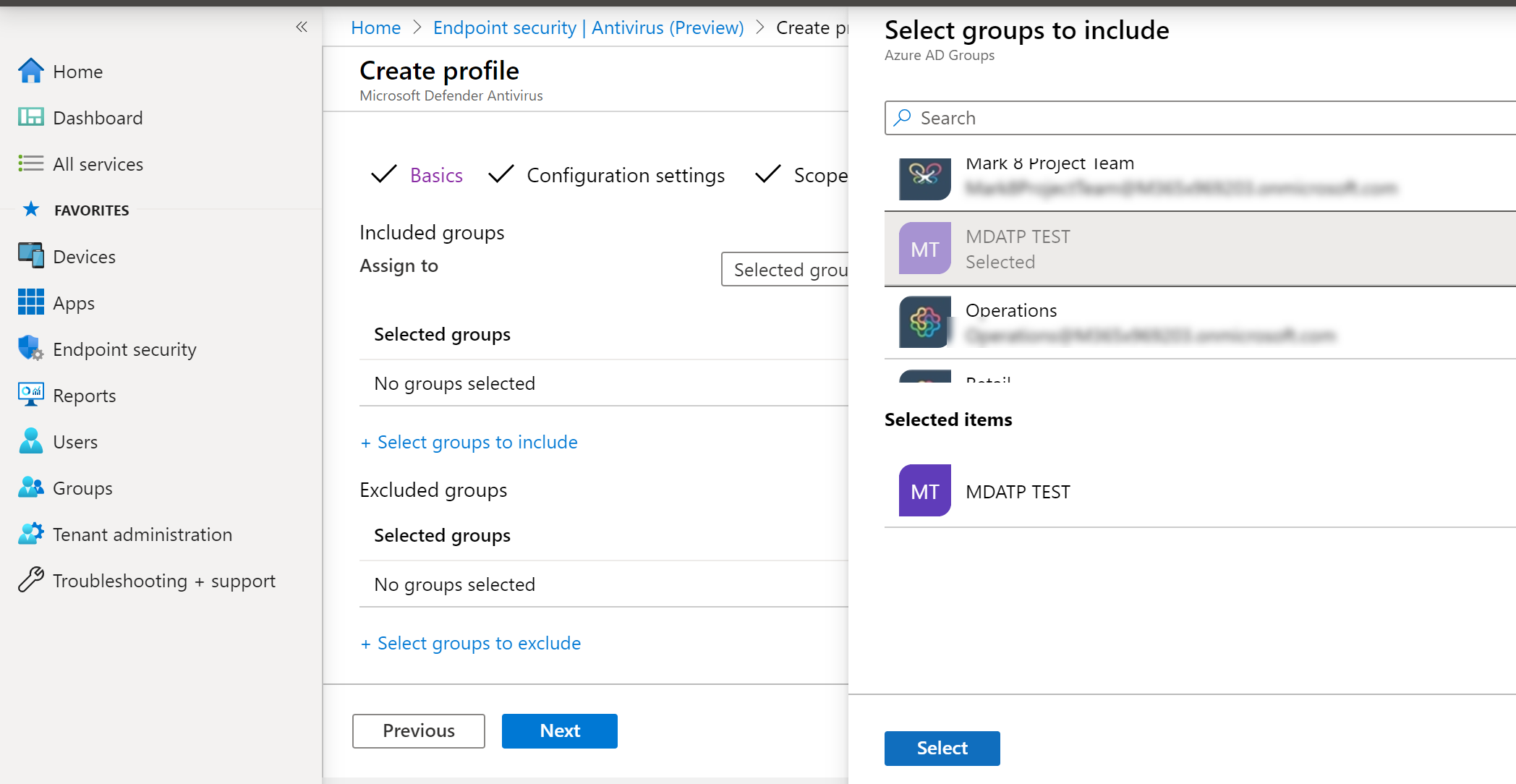

Wybierz grupy do uwzględnienia, przypisz do grupy testowej, a następnie wybierz pozycję Dalej.

Przejrzyj i utwórz, a następnie wybierz pozycję Utwórz.

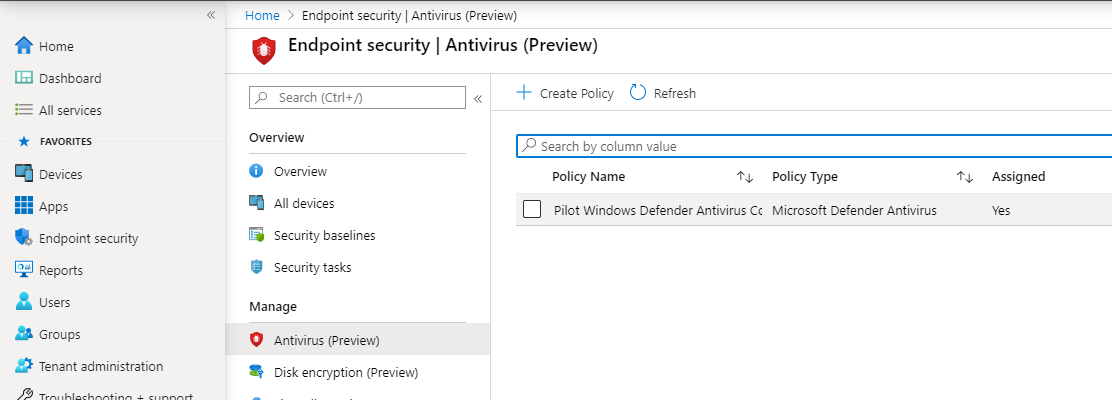

Zostaną wyświetlone utworzone zasady konfiguracji.

Zmniejszanie obszaru ataków — reguły zmniejszania obszaru ataków

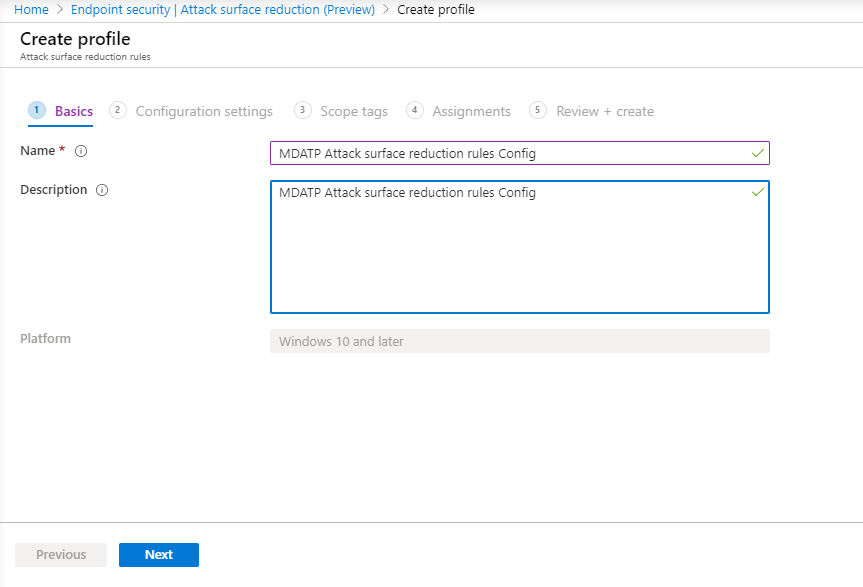

Otwórz centrum administracyjne Intune.

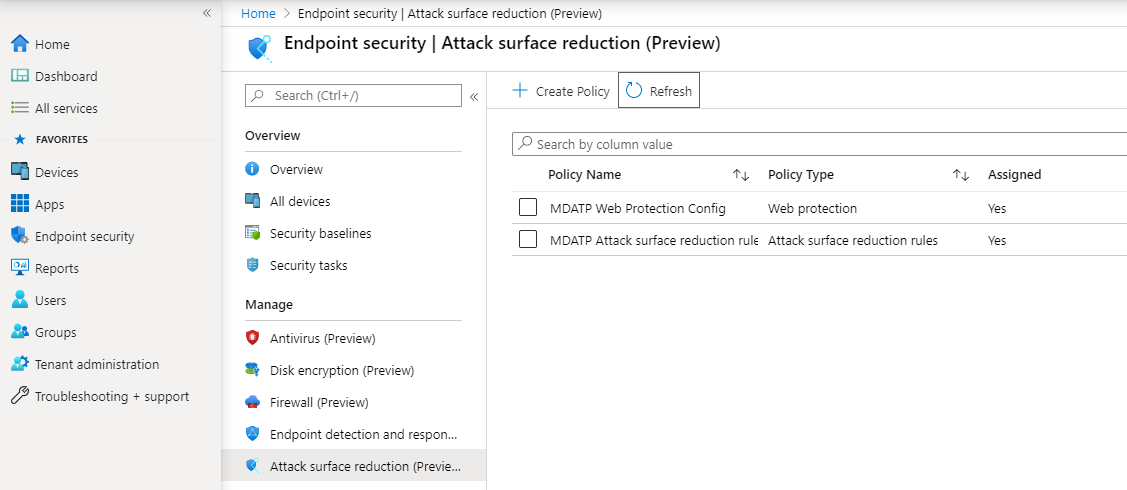

Przejdź do obszaru Zabezpieczenia punktu końcowego > Zmniejszanie obszaru podatnego na ataki.

Wybierz pozycję Utwórz zasady.

Wybierz pozycję Platforma — Windows 10 i nowsze — Profil — Reguły zmniejszania obszaru ataków > Utwórz.

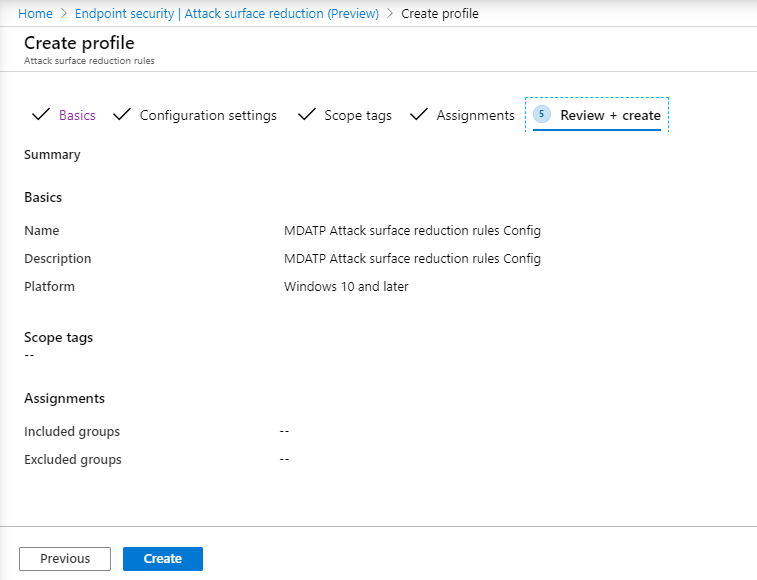

Wprowadź nazwę i opis, a następnie wybierz pozycję Dalej.

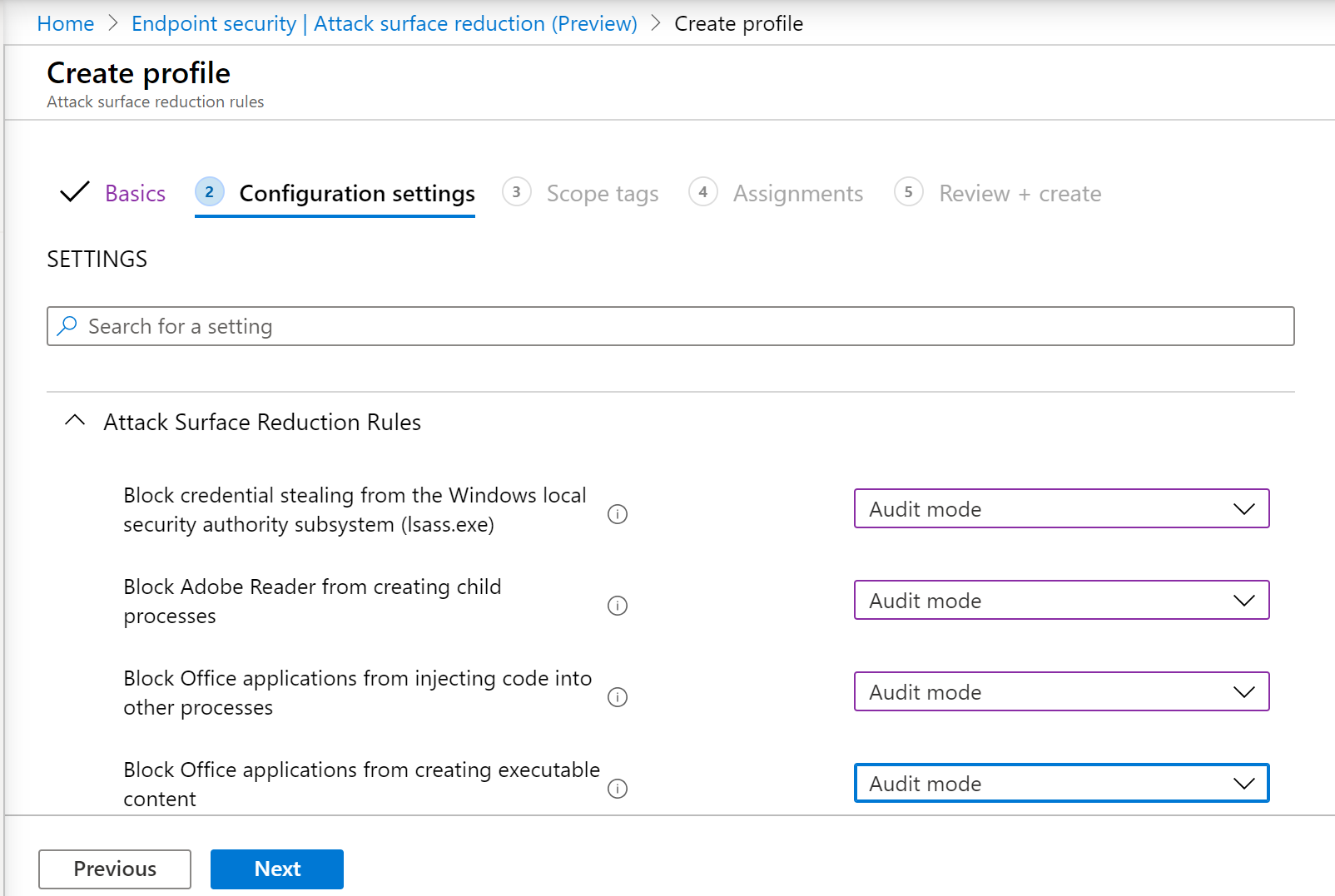

Na stronie Ustawienia konfiguracji: ustaw konfiguracje wymagane dla reguł zmniejszania obszaru podatnego na ataki, a następnie wybierz pozycję Dalej.

Uwaga

Wszystkie reguły zmniejszania obszaru ataków zostaną skonfigurowane na wartość Inspekcja.

Aby uzyskać więcej informacji, zobacz Reguły zmniejszania obszaru podatnego na ataki.

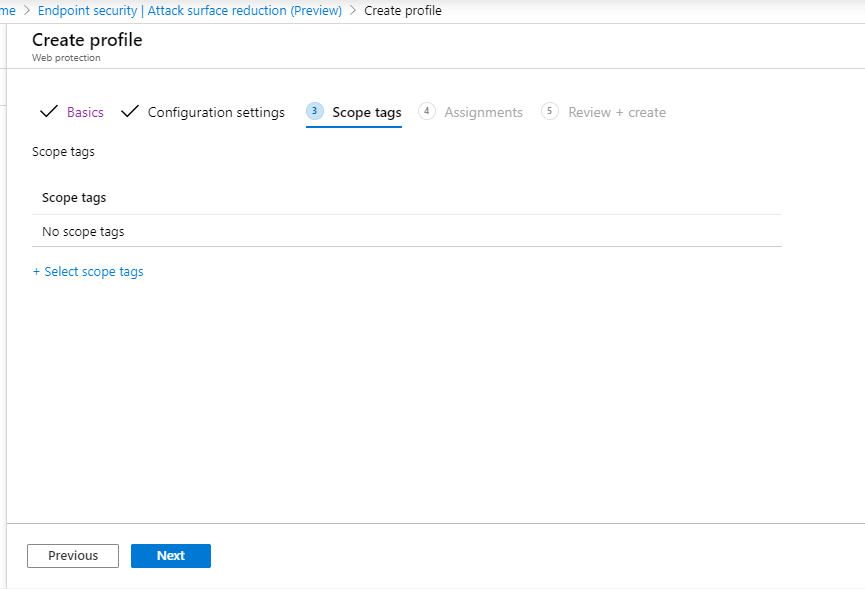

Dodaj tagi zakresu zgodnie z wymaganiami, a następnie wybierz pozycję Dalej.

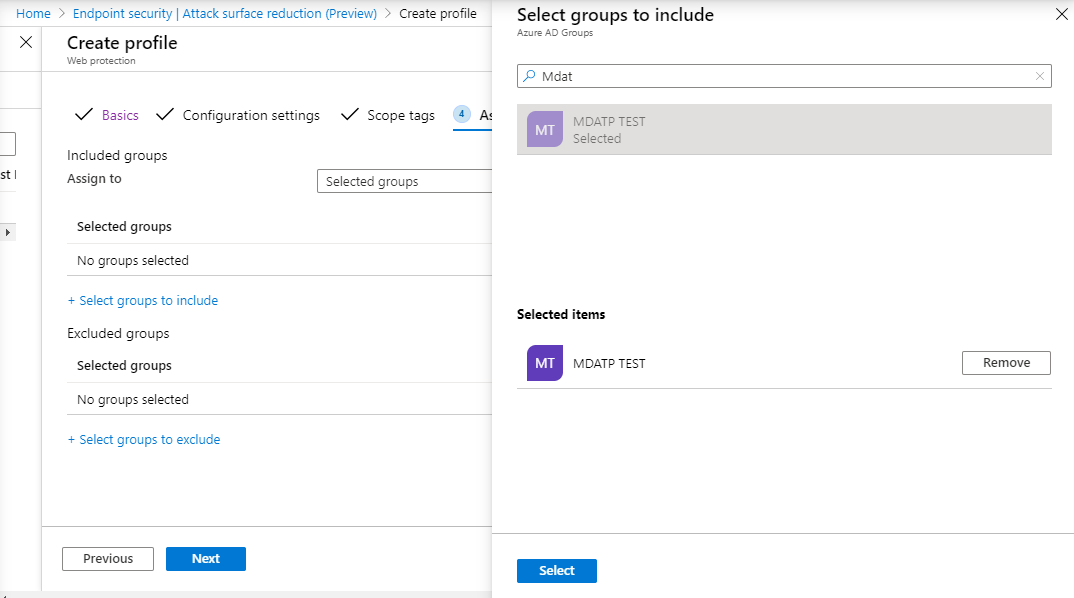

Wybierz grupy do dołączenia i przypisania do grupy testowej, a następnie wybierz pozycję Dalej.

Przejrzyj szczegóły, a następnie wybierz pozycję Utwórz.

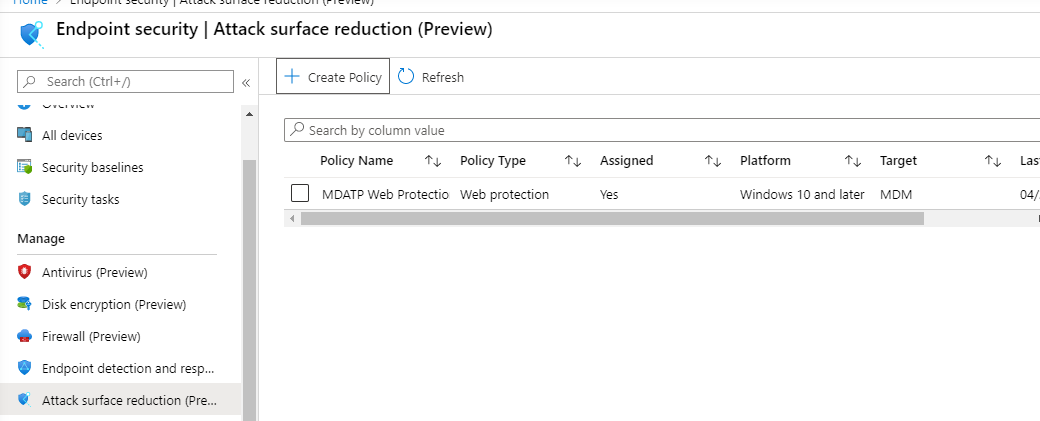

Wyświetl zasady.

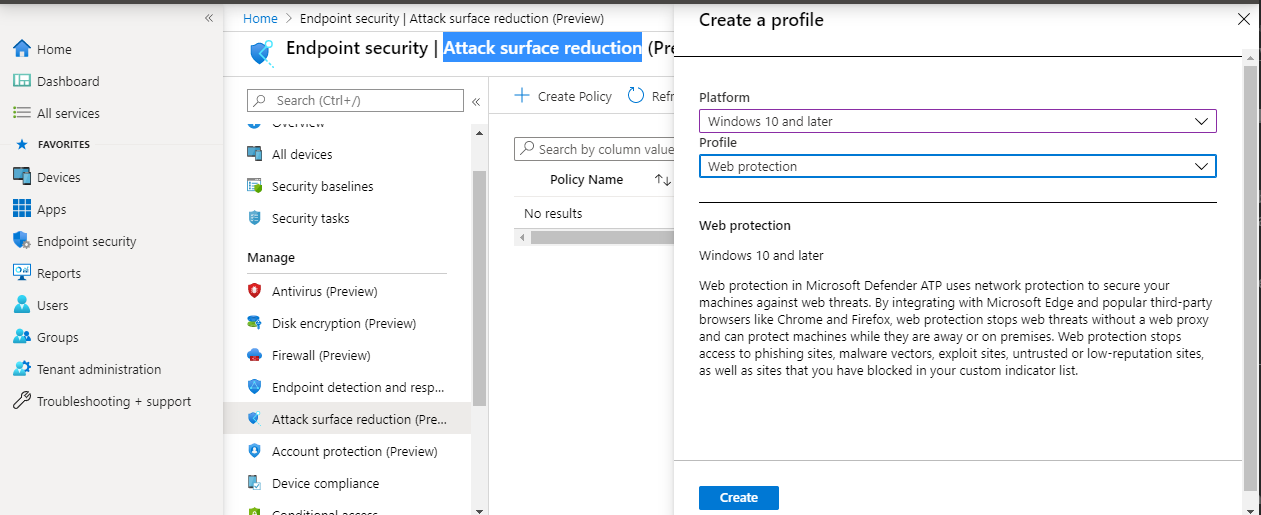

Zmniejszanie obszaru podatnego na ataki — ochrona sieci Web

Otwórz centrum administracyjne Intune.

Przejdź do obszaru Zabezpieczenia punktu końcowego > Zmniejszanie obszaru podatnego na ataki.

Wybierz pozycję Utwórz zasady.

Wybierz pozycję Windows 10 i nowsze — utwórz ochronę > sieci Web.

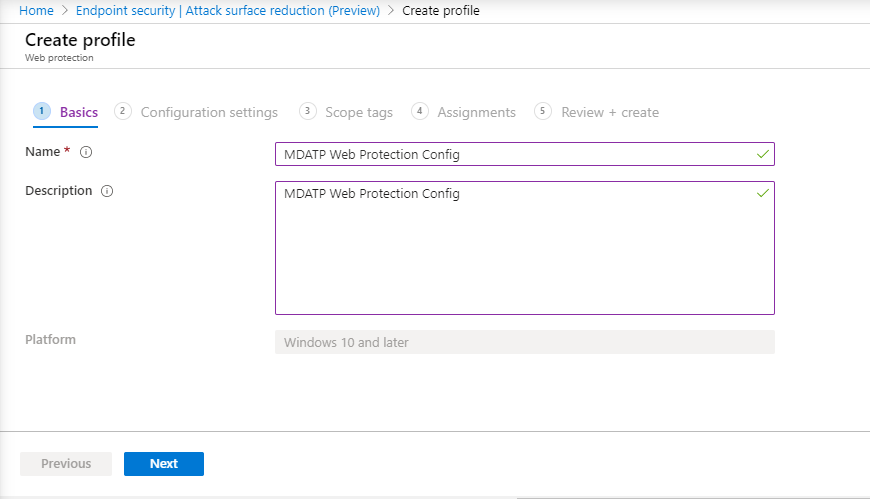

Wprowadź nazwę i opis, a następnie wybierz pozycję Dalej.

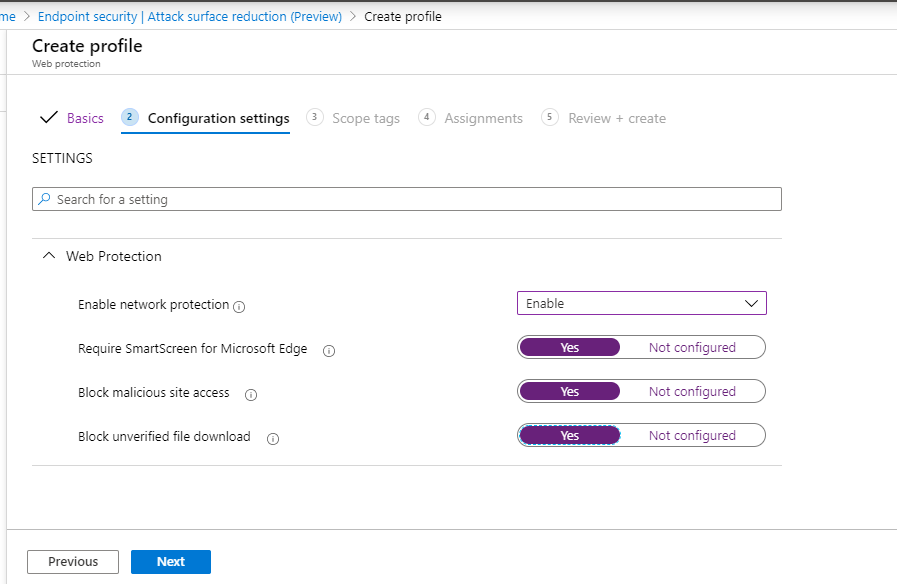

Na stronie Ustawienia konfiguracji: ustaw konfiguracje wymagane do ochrony sieci Web, a następnie wybierz pozycję Dalej.

Uwaga

Konfigurujemy usługę Web Protection do blokowania.

Aby uzyskać więcej informacji, zobacz Web Protection.

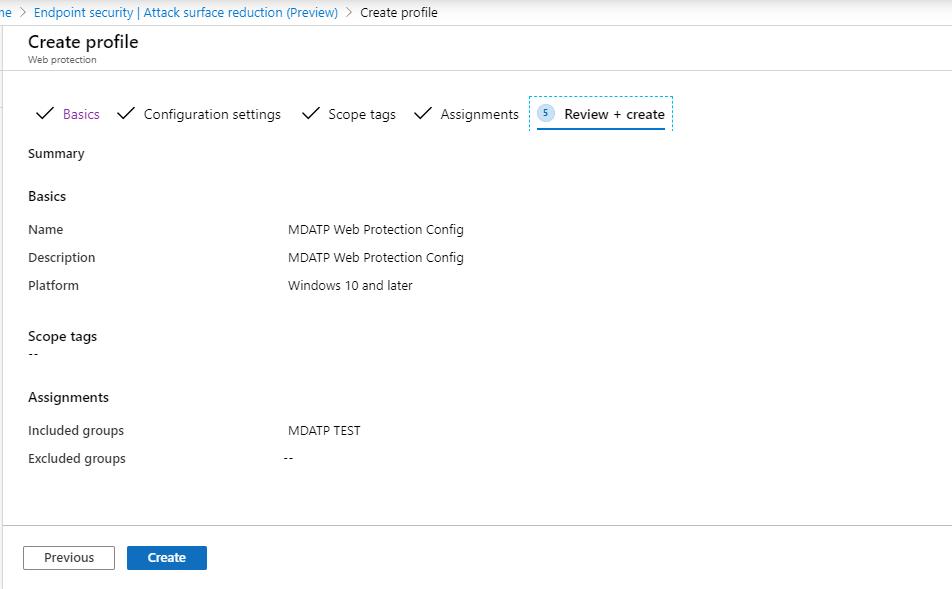

Dodaj tagi zakresu zgodnie z wymaganiami > Dalej.

Wybierz pozycję Przypisz do grupy testowej > Dalej.

Wybierz pozycję Przejrzyj i utwórz > utwórz.

Wyświetl zasady.

Weryfikowanie ustawień konfiguracji

Potwierdź, że zasady zostały zastosowane

Po przypisaniu zasad konfiguracji zastosowanie tych zasad zajmuje trochę czasu.

Aby uzyskać informacje na temat chronometrażu, zobacz Intune informacje o konfiguracji.

Aby potwierdzić, że zasady konfiguracji są stosowane do urządzenia testowego, wykonaj następujący proces dla każdej zasady konfiguracji.

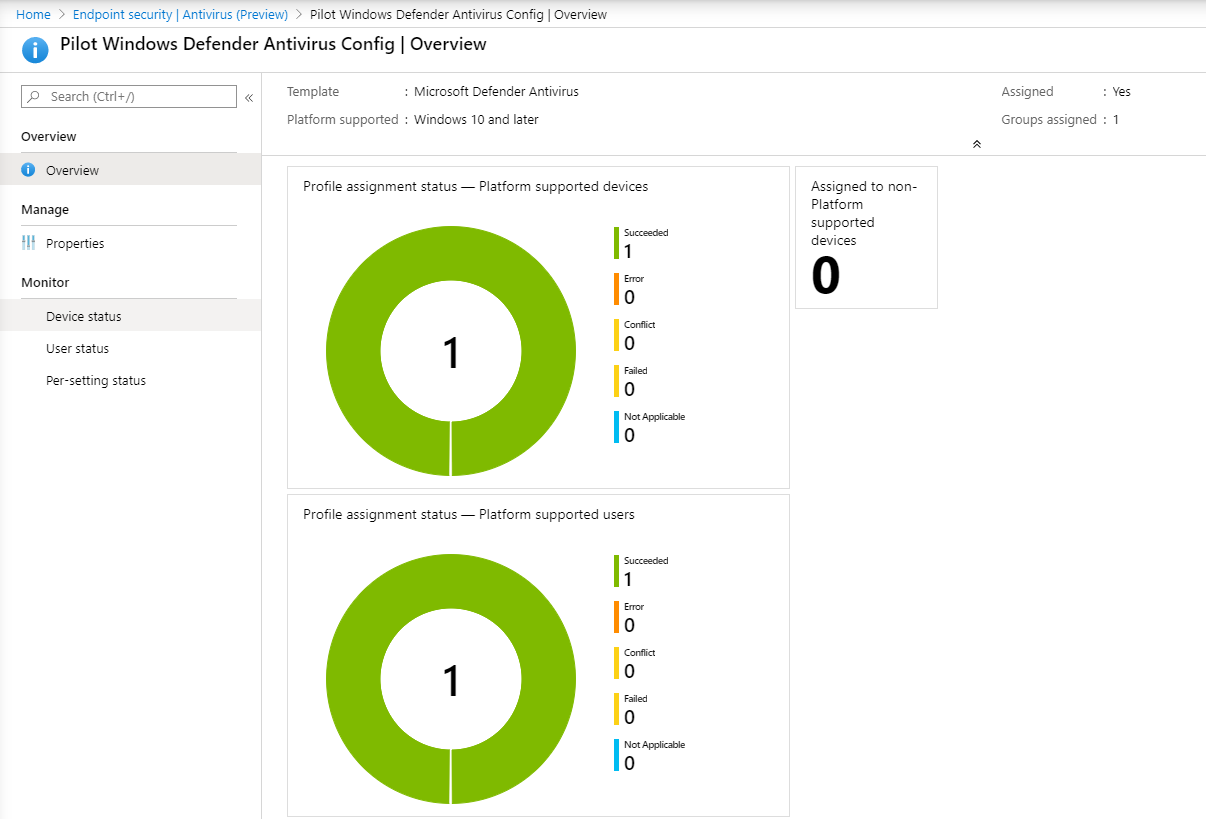

Otwórz centrum administracyjne Intune i przejdź do odpowiednich zasad, jak pokazano w poprzedniej sekcji. W poniższym przykładzie przedstawiono ustawienia ochrony następnej generacji.

Wybierz zasady konfiguracji , aby wyświetlić stan zasad.

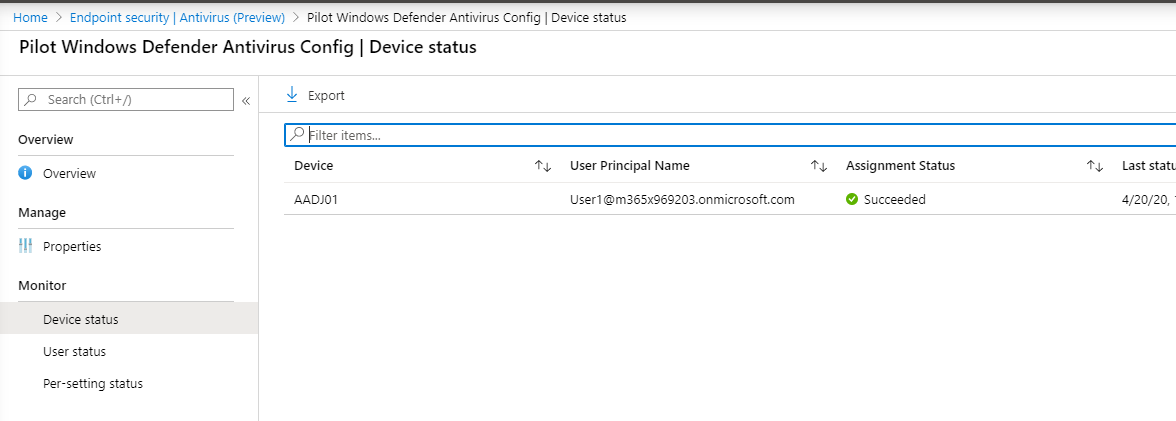

Wybierz pozycję Stan urządzenia , aby wyświetlić stan.

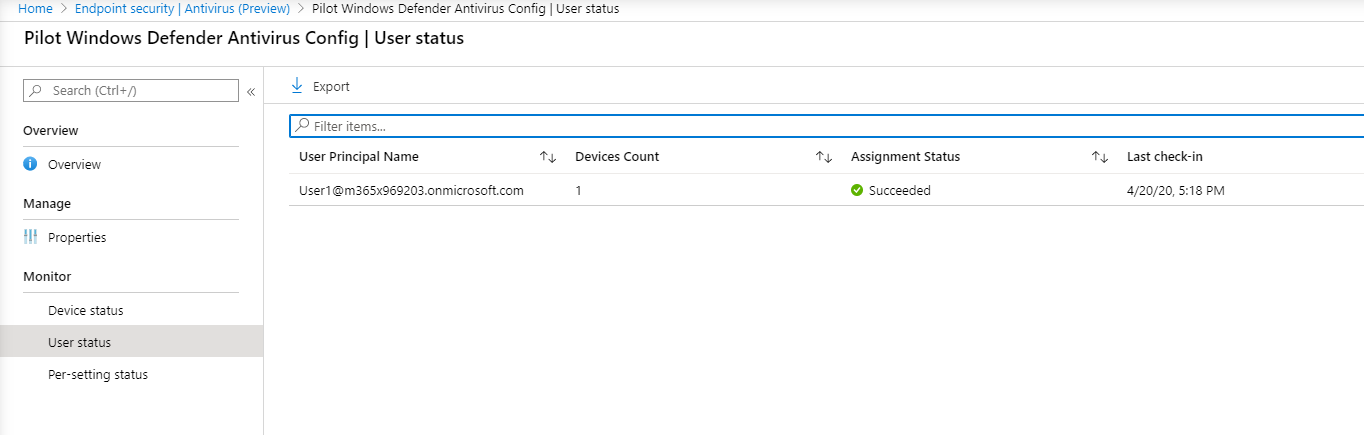

Wybierz pozycję Stan użytkownika , aby wyświetlić stan.

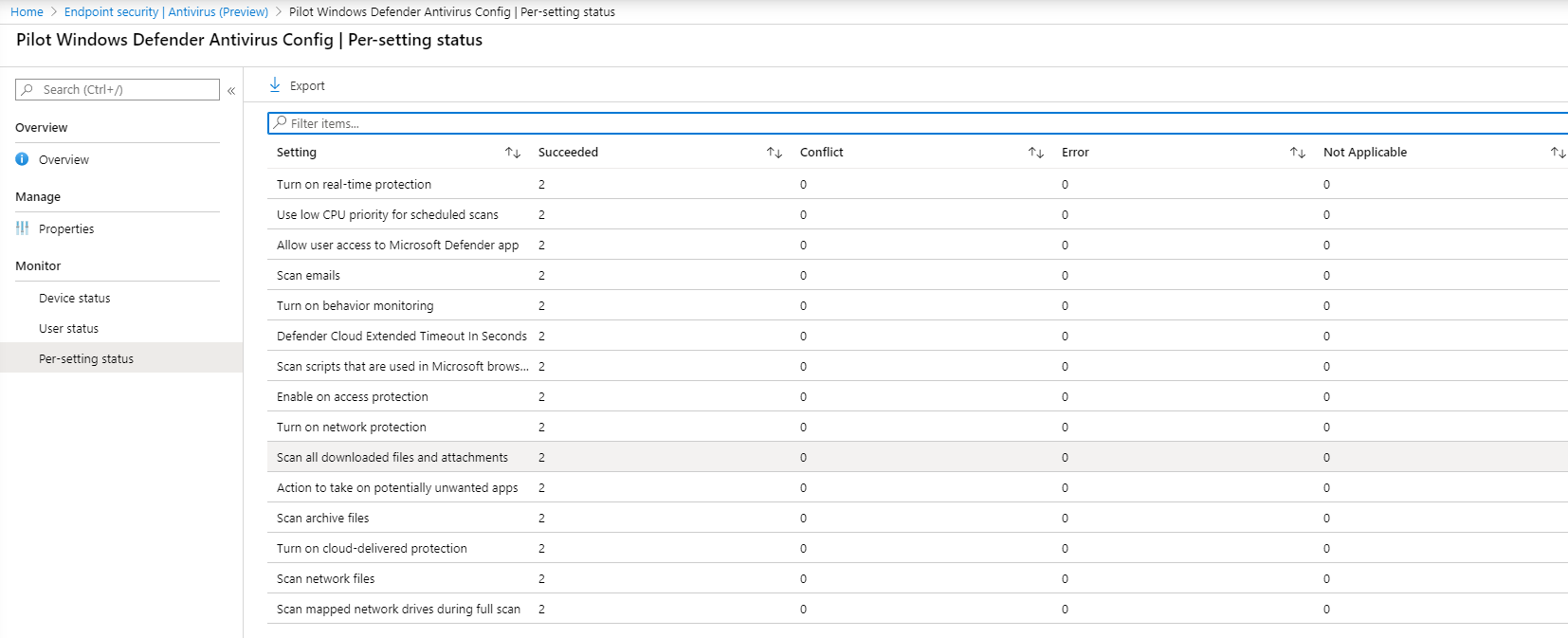

Wybierz pozycję Stan ustawienia, aby wyświetlić stan.

Porada

Ten widok jest bardzo przydatny do identyfikowania ustawień powodujących konflikt z innymi zasadami.

Potwierdzanie wykrywania i reagowania na punkty końcowe

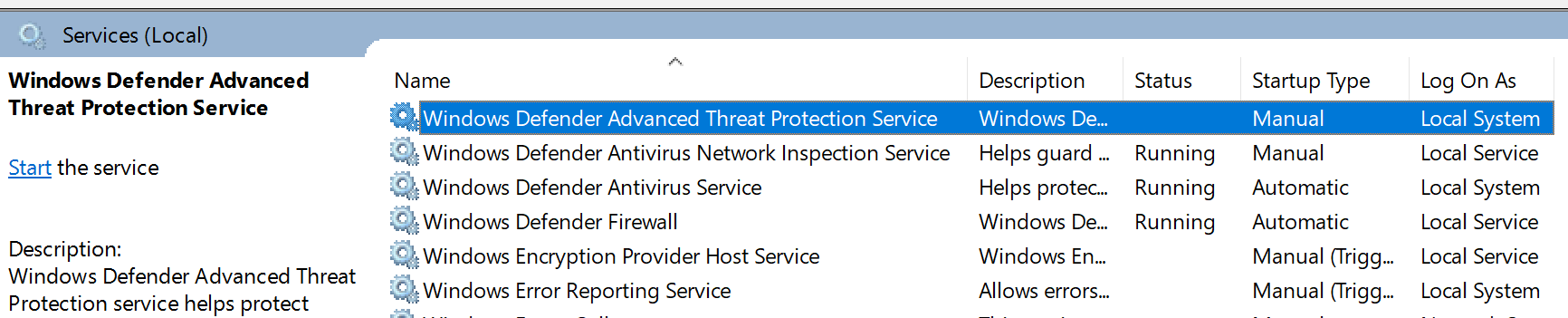

Przed zastosowaniem konfiguracji nie należy uruchamiać usługi Defender for Endpoint Protection.

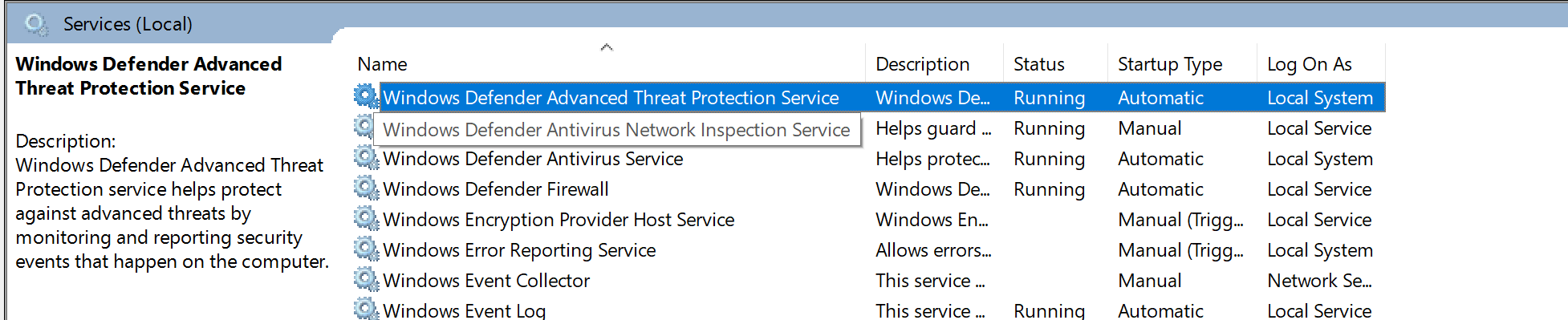

Po zastosowaniu konfiguracji należy uruchomić usługę Defender for Endpoint Protection.

Po uruchomieniu usług na urządzeniu urządzenie zostanie wyświetlone w portalu Microsoft Defender.

Potwierdzanie ochrony nowej generacji

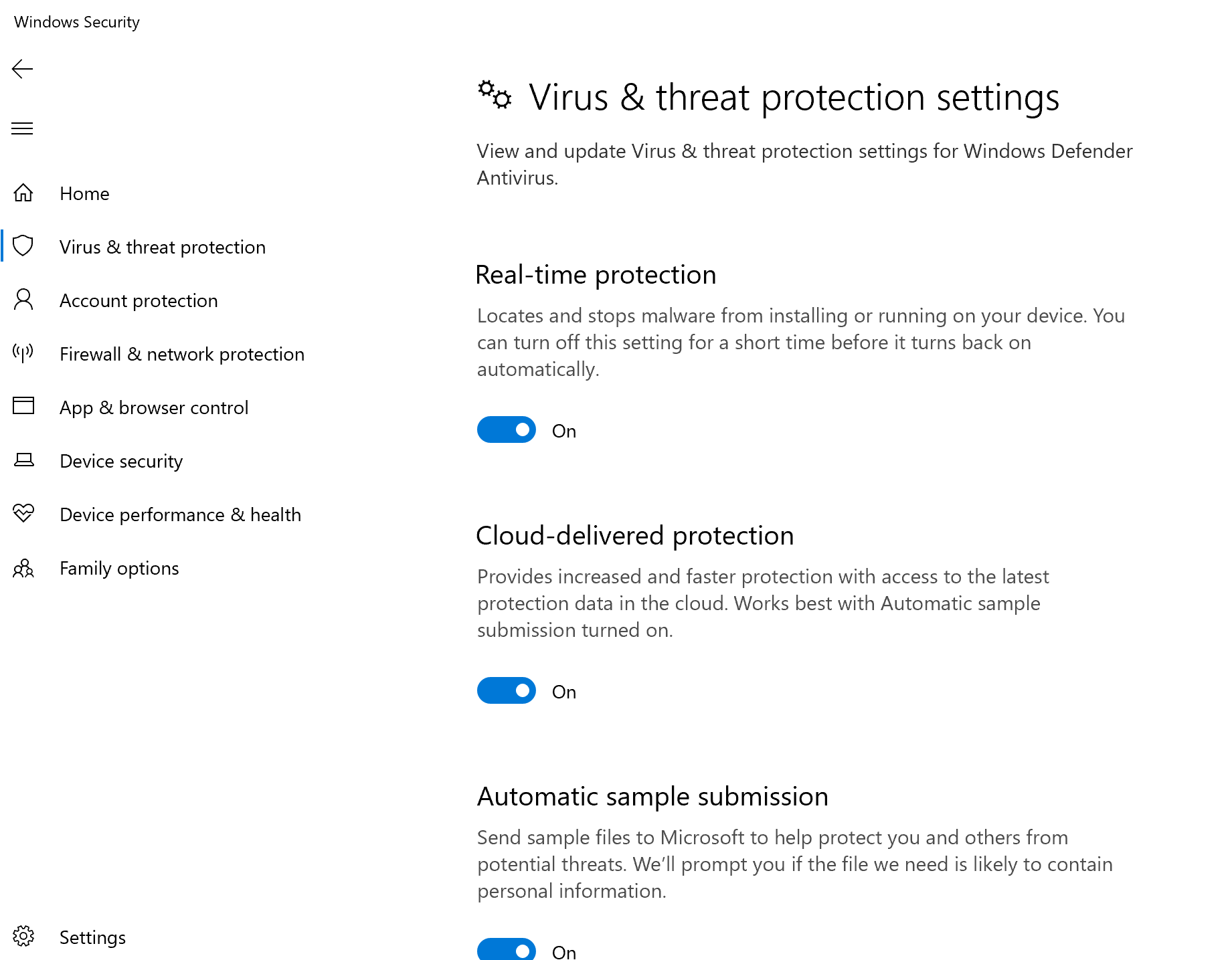

Przed zastosowaniem zasad na urządzeniu testowym powinno być możliwe ręczne zarządzanie ustawieniami, jak pokazano na poniższej ilustracji:

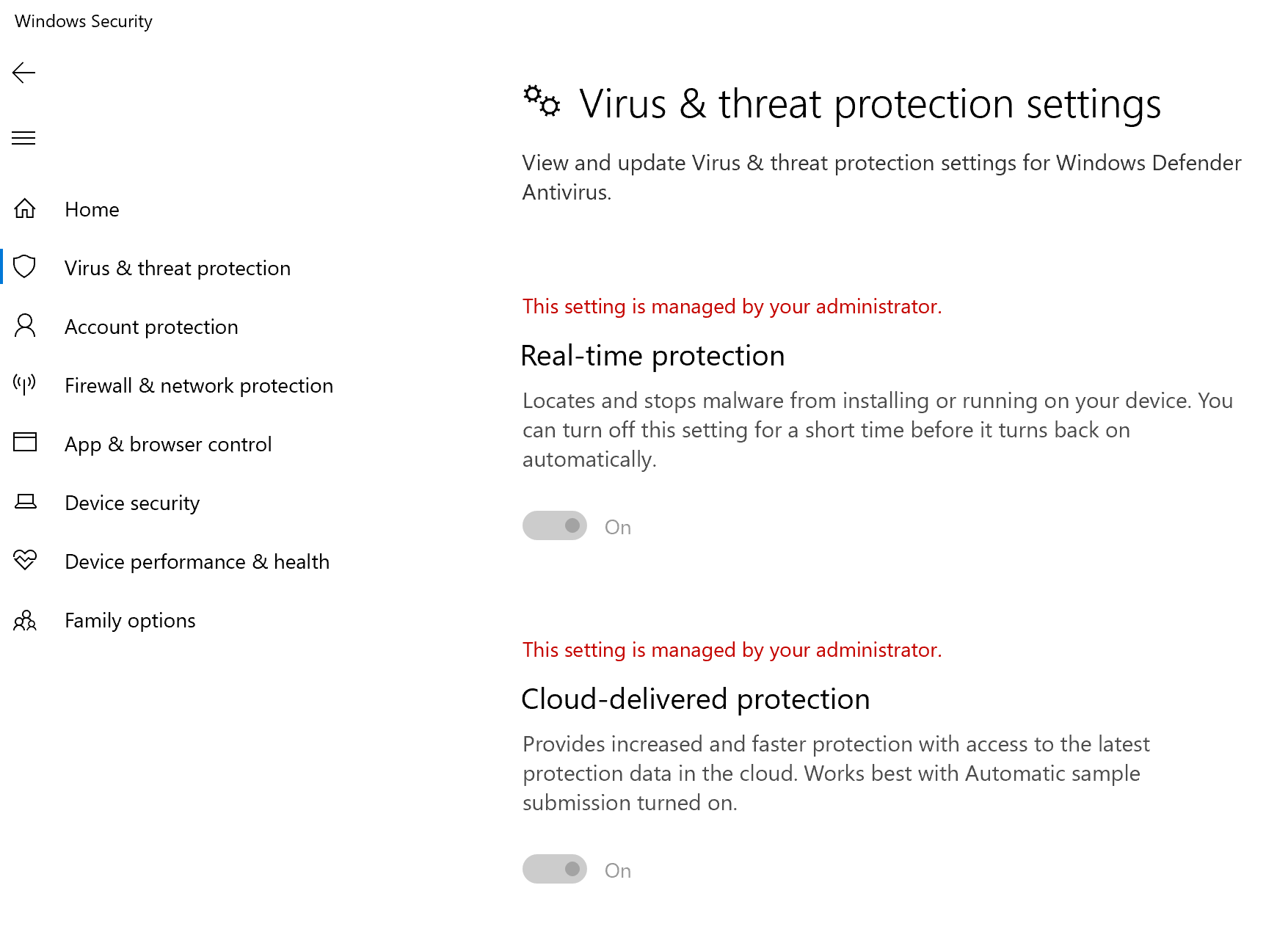

Po zastosowaniu zasad nie powinno być możliwe ręczne zarządzanie ustawieniami.

Uwaga

Na poniższej ilustracji Włączanie ochrony dostarczanej w chmurze i włączanie ochrony w czasie rzeczywistym są wyświetlane jako zarządzane.

Potwierdzanie zmniejszania obszaru ataków — reguły zmniejszania obszaru ataków

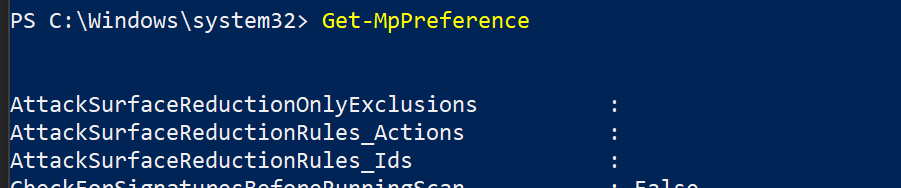

Przed zastosowaniem zasad na urządzeniu testowym otwórz okno programu PowerShell i wpisz .

Get-MpPreferencePowinny zostać wyświetlone następujące wiersze bez zawartości:

AttackSurfaceReductionOnlyExclusions:

AttackSurfaceReductionRules_Actions:

AttackSurfaceReductionRules_Ids:

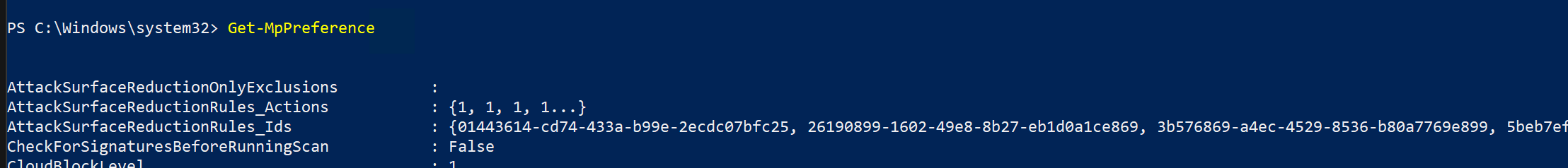

Po zastosowaniu zasad na urządzeniu testowym otwórz system Windows programu PowerShell i wpisz .

Get-MpPreferencePowinny zostać wyświetlone następujące wiersze z zawartością, jak pokazano na poniższej ilustracji:

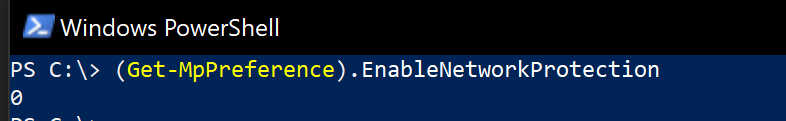

Potwierdzanie zmniejszania obszaru podatnego na ataki — ochrona sieci Web

Na urządzeniu testowym otwórz system Windows programu PowerShell i wpisz .

(Get-MpPreference).EnableNetworkProtectionPowinno to odpowiadać wartością 0, jak pokazano na poniższej ilustracji:

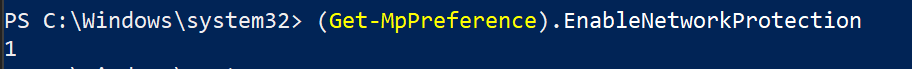

Po zastosowaniu zasad otwórz system Windows programu PowerShell i wpisz .

(Get-MpPreference).EnableNetworkProtectionPowinna zostać wyświetlona odpowiedź z wartością 1, jak pokazano na poniższej ilustracji:

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.