Dołączanie przy użyciu Microsoft Configuration Manager

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Ten artykuł działa jako przykładowa metoda dołączania.

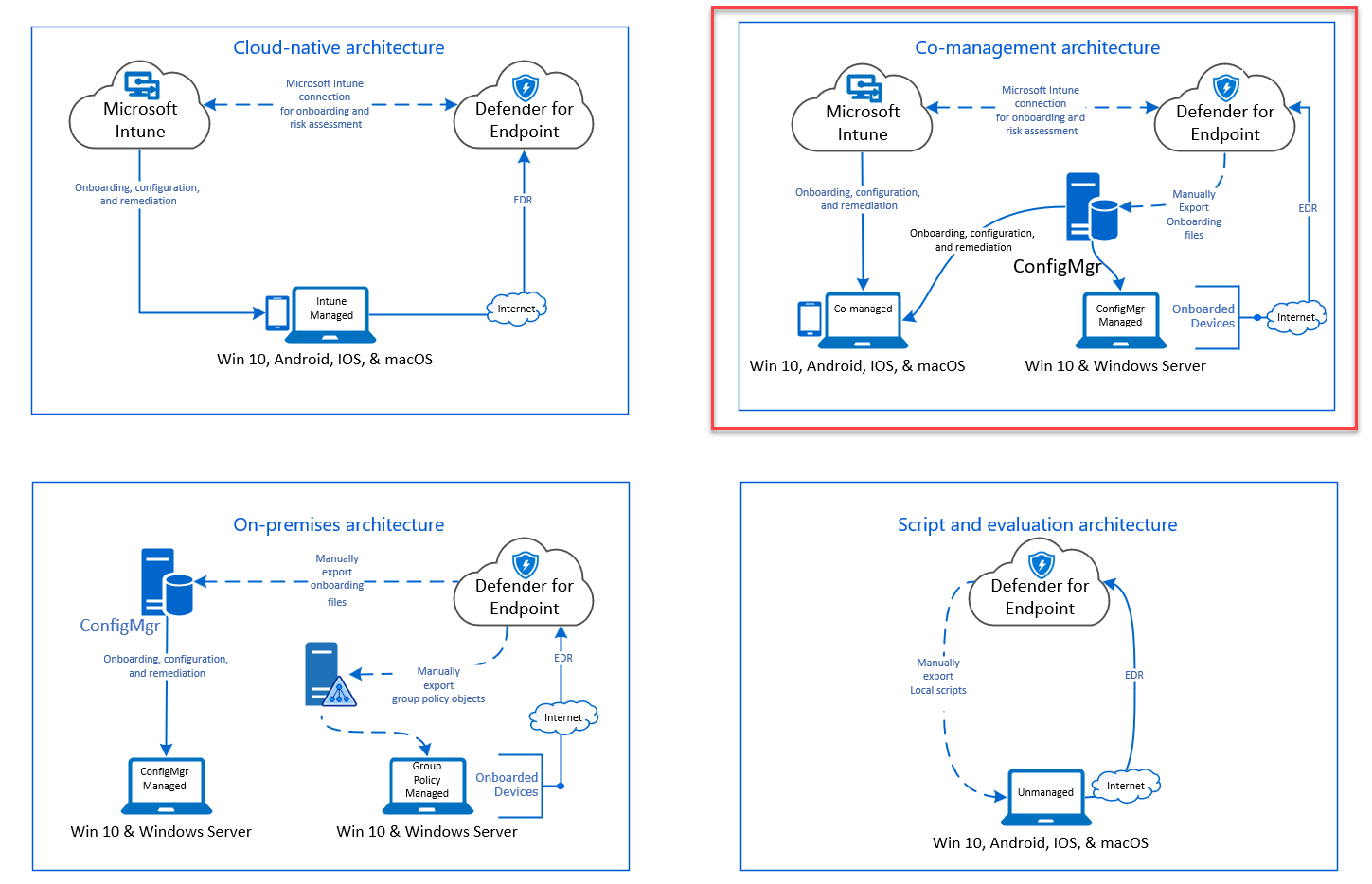

W artykule Planowanie przedstawiono kilka metod dołączania urządzeń do usługi. W tym artykule opisano architekturę współzarządzania.

Chociaż usługa Defender for Endpoint obsługuje dołączanie różnych punktów końcowych i narzędzi, ten artykuł nie obejmuje ich. Aby uzyskać informacje na temat ogólnego dołączania przy użyciu innych obsługiwanych narzędzi i metod wdrażania, zobacz Omówienie dołączania.

W tym artykule przedstawiono użytkowników w następujących tematach:

- Krok 1. Dołączanie urządzeń z systemem Windows do usługi

- Krok 2. Konfigurowanie możliwości usługi Defender dla punktu końcowego

Te wskazówki dotyczące dołączania przeprowadzą Cię przez następujące podstawowe kroki, które należy wykonać podczas korzystania z Microsoft Configuration Manager:

- Tworzenie kolekcji w Microsoft Configuration Manager

- Konfigurowanie możliwości Ochrona punktu końcowego w usłudze Microsoft Defender przy użyciu Microsoft Configuration Manager

Uwaga

W tym przykładowym wdrożeniu uwzględniono tylko urządzenia z systemem Windows.

Krok 1. Dołączanie urządzeń z systemem Windows przy użyciu Microsoft Configuration Manager

Tworzenie kolekcji

Aby dołączyć urządzenia z systemem Windows z Microsoft Configuration Manager, wdrożenie może być przeznaczone dla istniejącej kolekcji lub można utworzyć nową kolekcję na potrzeby testowania.

Dołączanie przy użyciu narzędzi, takich jak zasady grupy lub metoda ręczna, nie powoduje zainstalowania żadnego agenta w systemie.

W ramach Microsoft Configuration Manager konsoli proces dołączania zostanie skonfigurowany jako część ustawień zgodności w konsoli programu .

Każdy system, który otrzymuje tę wymaganą konfigurację, utrzymuje tę konfigurację tak długo, jak długo klient Configuration Manager będzie nadal otrzymywać te zasady z punktu zarządzania.

Wykonaj poniższe kroki, aby dołączyć punkty końcowe przy użyciu Microsoft Configuration Manager.

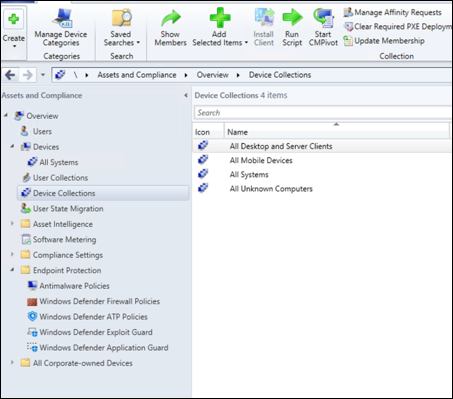

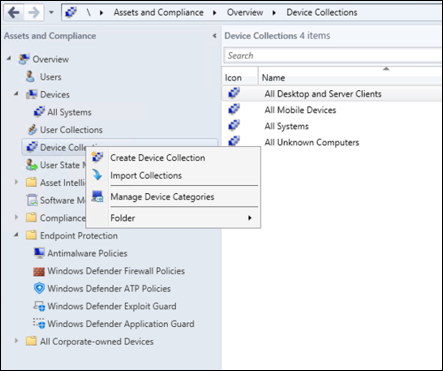

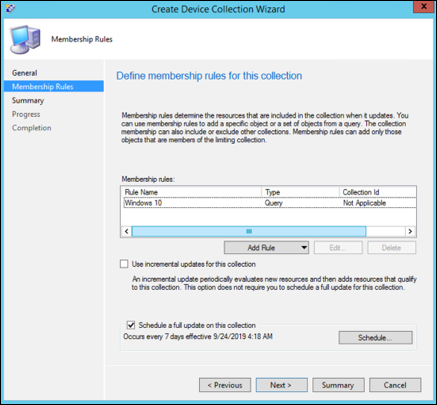

W konsoli Microsoft Configuration Manager przejdź do pozycji Zasoby i omówienie > zgodności > Kolekcje urządzeń.

Wybierz prawym przyciskiem pozycję Kolekcja urządzeń i wybierz pozycję Utwórz kolekcję urządzeń.

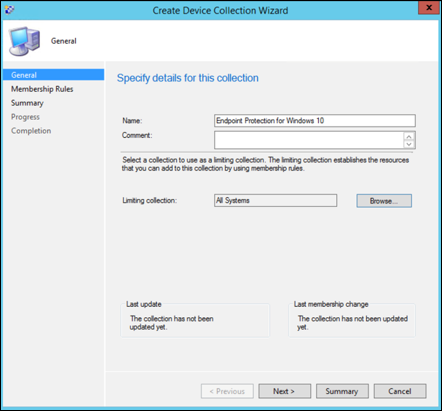

Podaj nazwę i ograniczenie kolekcji, a następnie wybierz pozycję Dalej.

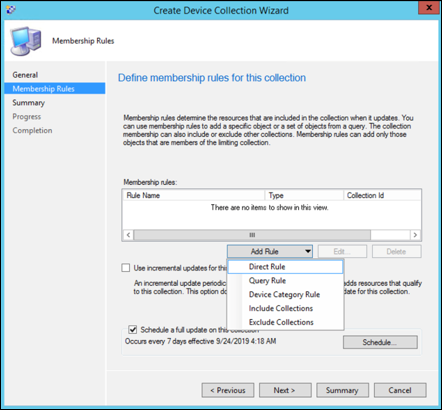

Wybierz pozycję Dodaj regułę i wybierz pozycję Reguła zapytania.

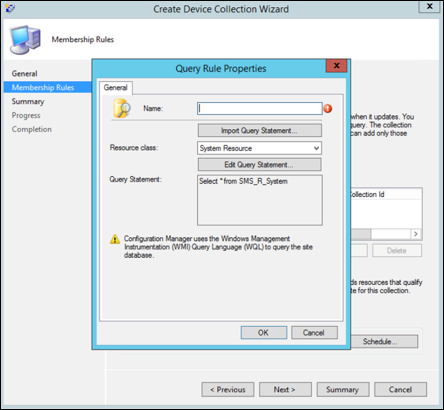

Wybierz pozycję Dalej w Kreatorze członkostwa bezpośredniego i wybierz pozycję Edytuj instrukcję zapytania.

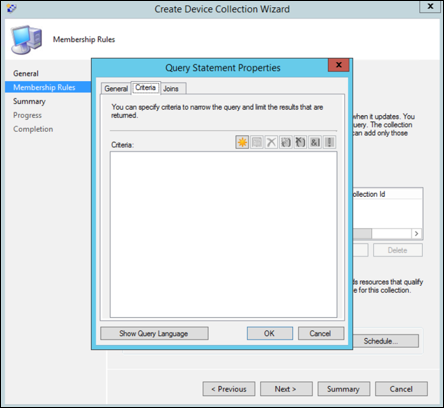

Wybierz pozycję Kryteria, a następnie wybierz ikonę star.

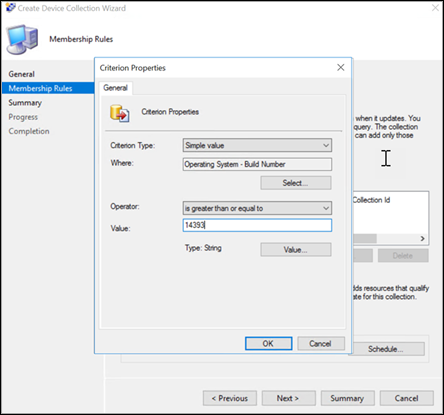

Zachowaj typ kryterium jako wartość prostą, wybierz pozycję System operacyjny — numer kompilacji, operator, który jest większy niż lub równy i wartość 14393 i wybierz przycisk OK.

Wybierz pozycję Dalej i Zamknij.

Wybierz pozycję Dalej.

Po wykonaniu tego zadania masz teraz kolekcję urządzeń ze wszystkimi punktami końcowymi systemu Windows w środowisku.

Krok 2. Konfigurowanie możliwości Ochrona punktu końcowego w usłudze Microsoft Defender

W tej sekcji opisano konfigurowanie następujących możliwości przy użyciu Microsoft Configuration Manager na urządzeniach z systemem Windows:

- Wykrywanie i reagowanie dotyczące punktów końcowych

- Ochrona nowej generacji

- Zmniejszanie obszaru podatnego na ataki

Wykrywanie i reagowanie dotyczące punktów końcowych

Windows 10 i Windows 11

W portalu Microsoft Defender można pobrać .onboarding zasady, których można użyć do utworzenia zasad w programie System Center Configuration Manager i wdrożenia tych zasad na urządzeniach Windows 10 i Windows 11.

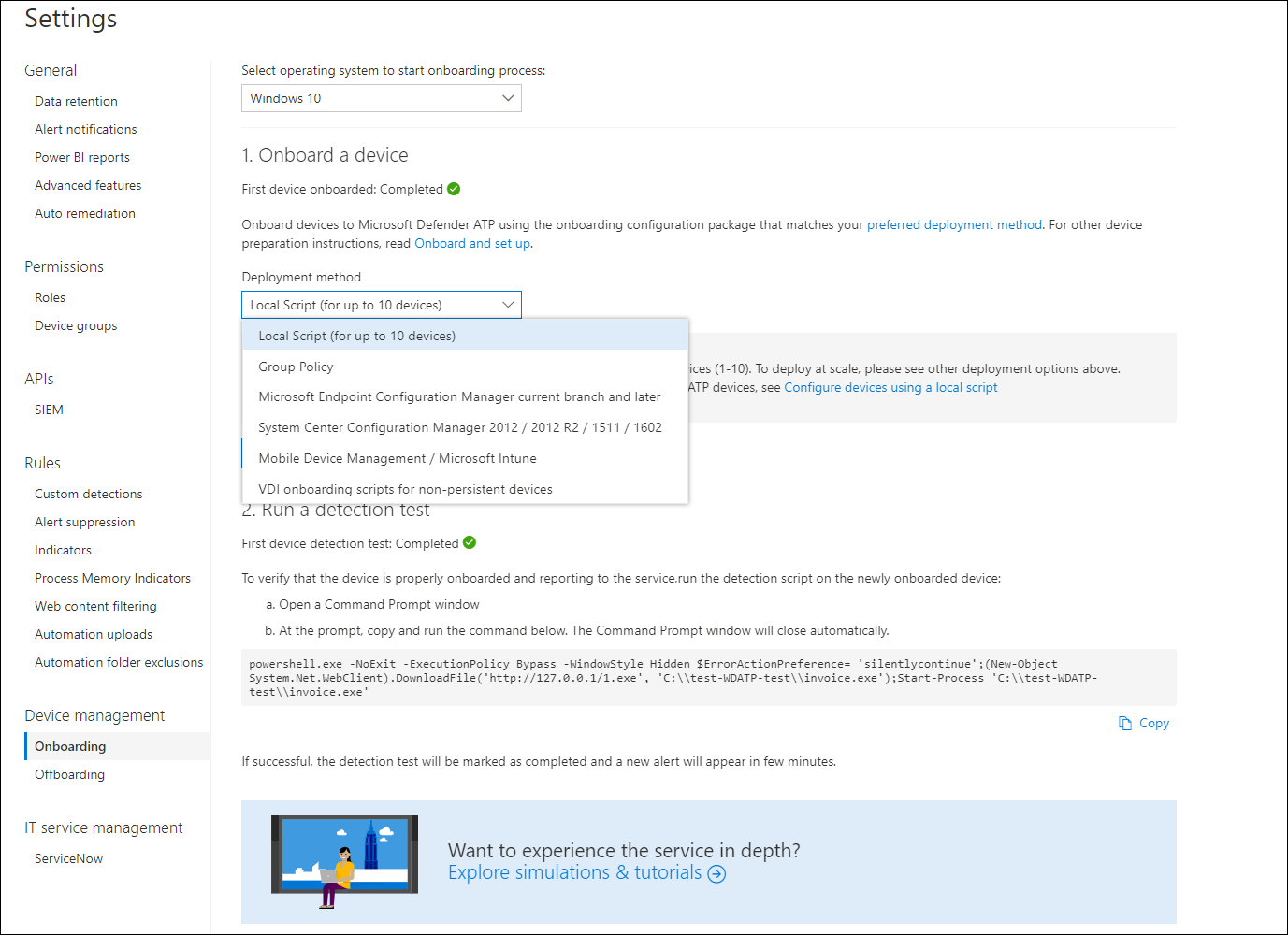

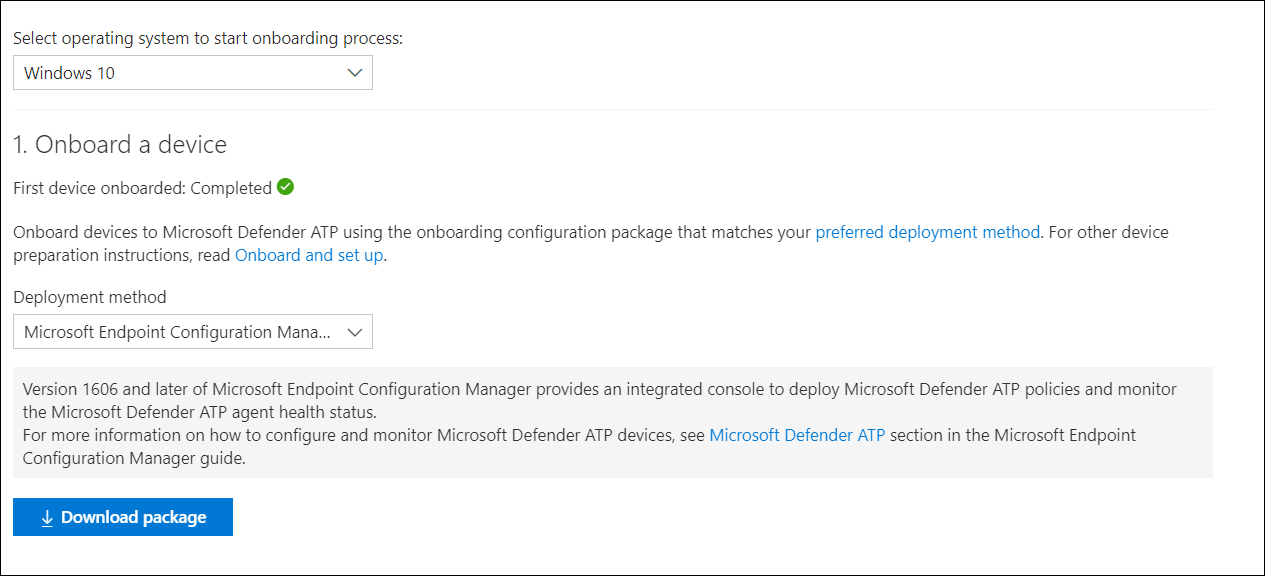

W portalu Microsoft Defender wybierz pozycję Ustawienia, a następnie pozycję Dołączanie.

W obszarze Metoda wdrażania wybierz obsługiwaną wersję Microsoft Configuration Manager.

Wybierz pozycję Pobierz pakiet.

Zapisz pakiet w dostępnej lokalizacji.

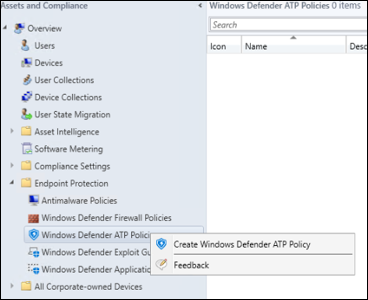

W Microsoft Configuration Manager przejdź do obszaru: Zasoby i zgodność > — omówienie > programu Endpoint Protection > Microsoft Defender zasad atp.

Kliknij prawym przyciskiem myszy Microsoft Defender zasady atp i wybierz pozycję Utwórz Microsoft Defender zasad atp.

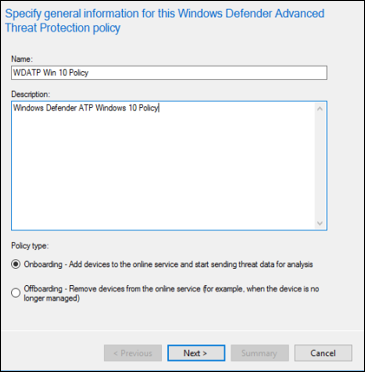

Wprowadź nazwę i opis, sprawdź, czy wybrano opcję Dołączanie , a następnie wybierz pozycję Dalej.

Wybierz pozycję Przeglądaj.

Przejdź do lokalizacji pobranego pliku z kroku 4 powyżej.

Wybierz pozycję Dalej.

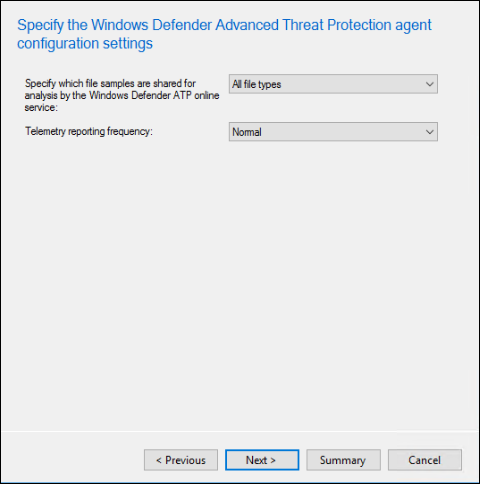

Skonfiguruj agenta przy użyciu odpowiednich przykładów (Brak lub Wszystkie typy plików).

Wybierz odpowiednie dane telemetryczne (normalne lub przyspieszone), a następnie wybierz pozycję Dalej.

Sprawdź konfigurację, a następnie wybierz pozycję Dalej.

Po zakończeniu pracy Kreatora wybierz pozycję Zamknij .

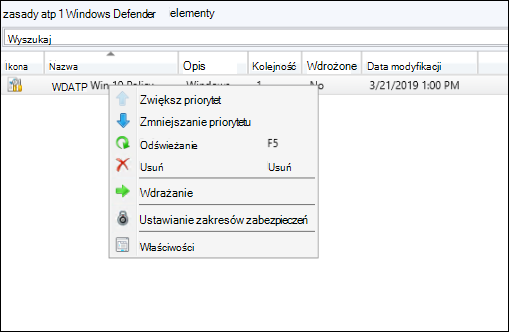

W konsoli Microsoft Configuration Manager kliknij prawym przyciskiem myszy utworzone zasady usługi Defender for Endpoint i wybierz pozycję Wdróż.

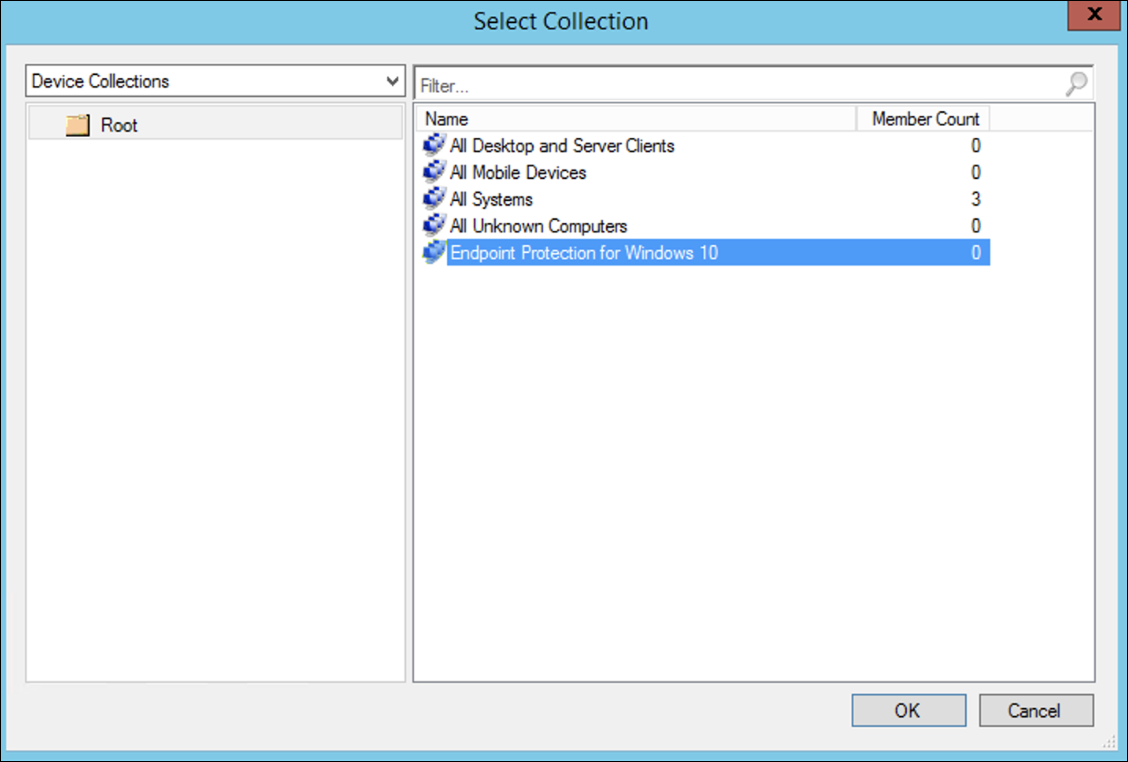

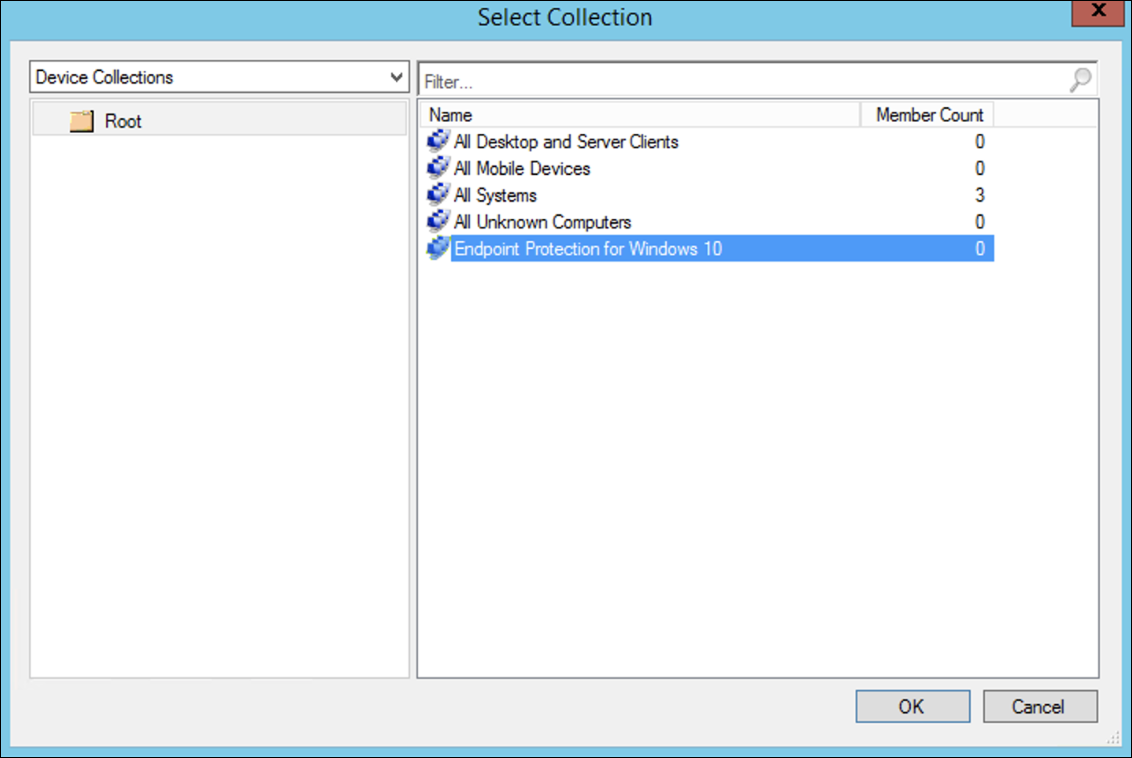

Na panelu po prawej stronie wybierz wcześniej utworzoną kolekcję i wybierz przycisk OK.

Poprzednie wersje klienta systemu Windows (Windows 7 i Windows 8.1)

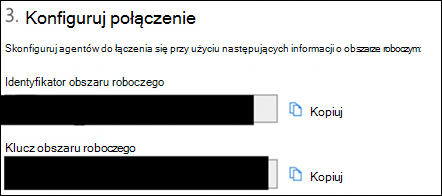

Wykonaj poniższe kroki, aby zidentyfikować identyfikator obszaru roboczego usługi Defender for Endpoint i klucz obszaru roboczego, które będą wymagane do dołączania poprzednich wersji systemu Windows.

W portalu Microsoft Defender wybierz pozycję Ustawienia>Dołączaniepunktów końcowych> (w obszarze Zarządzanie urządzeniami).

W obszarze system operacyjny wybierz pozycje Windows 7 z dodatkiem SP1 i 8.1.

Skopiuj identyfikator obszaru roboczego i klucz obszaru roboczego i zapisz je. Będą one używane w dalszej części procesu.

Zainstaluj program Microsoft Monitoring Agent (MMA).

Program MMA jest obecnie (od stycznia 2019 r.) obsługiwany w następujących systemach operacyjnych Windows:

- Jednostki SKU serwera: Windows Server 2008 SP1 lub Nowszy

- Jednostki SKU klienta: Windows 7 z dodatkiem SP1 lub nowszym

Agent mma musi być zainstalowany na urządzeniach z systemem Windows. Aby zainstalować agenta, niektóre systemy muszą pobrać aktualizację dla środowiska klienta i dane telemetryczne diagnostyczne w celu zbierania danych za pomocą programu MMA. Te wersje systemowe obejmują, ale nie mogą być ograniczone do:

- Windows 8.1

- Windows 7

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2008 R2

W szczególności w przypadku systemu Windows 7 z dodatkiem SP1 należy zainstalować następujące poprawki:

- Instalowanie KB4074598

- Zainstaluj program .NET Framework 4.5 (lub nowszy) lubKB3154518. Nie instaluj obu w tym samym systemie.

Jeśli używasz serwera proxy do nawiązywania połączenia z Internetem, zobacz sekcję Konfigurowanie ustawień serwera proxy.

Po zakończeniu powinny zostać wyświetlone dołączone punkty końcowe w portalu w ciągu godziny.

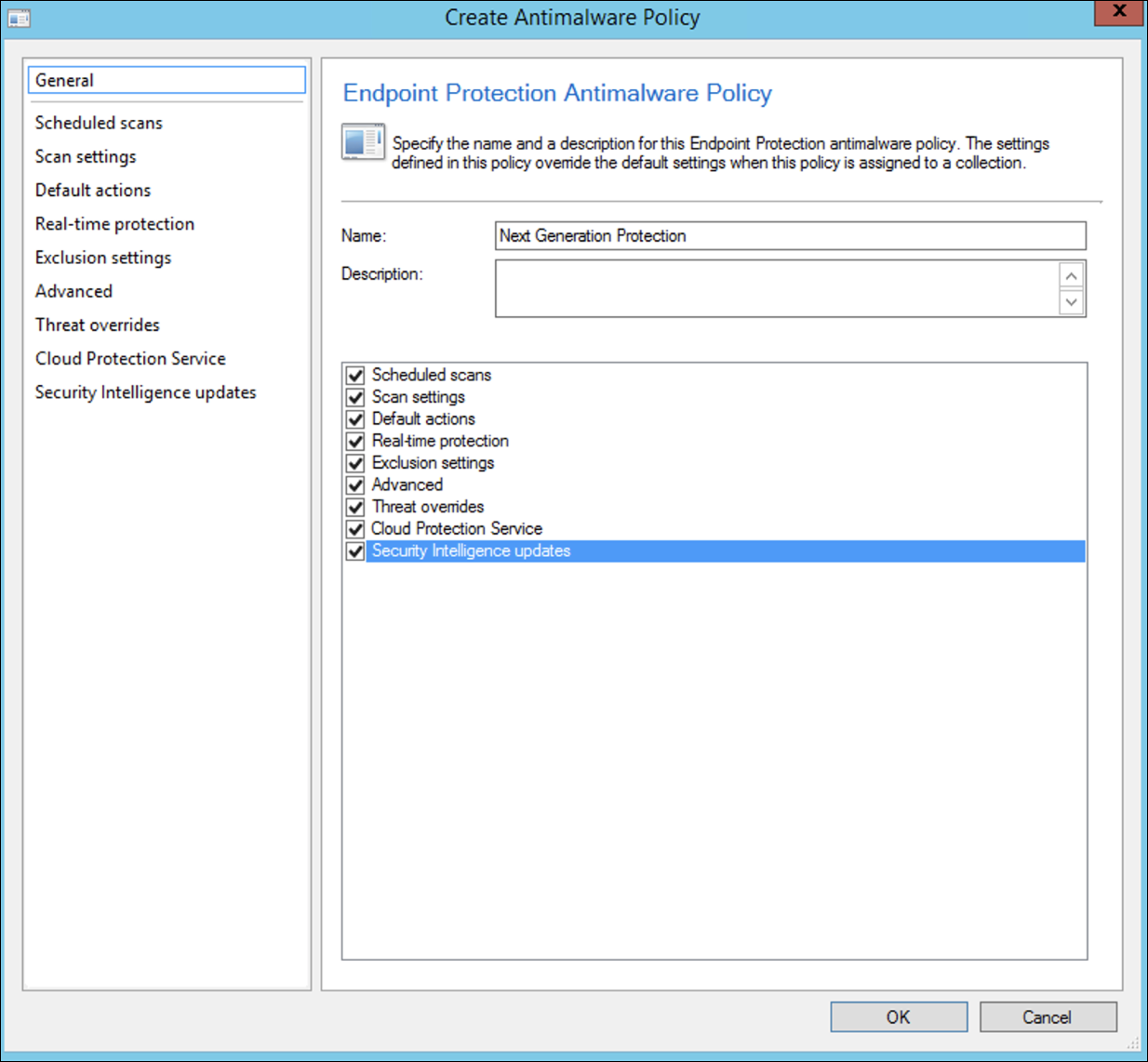

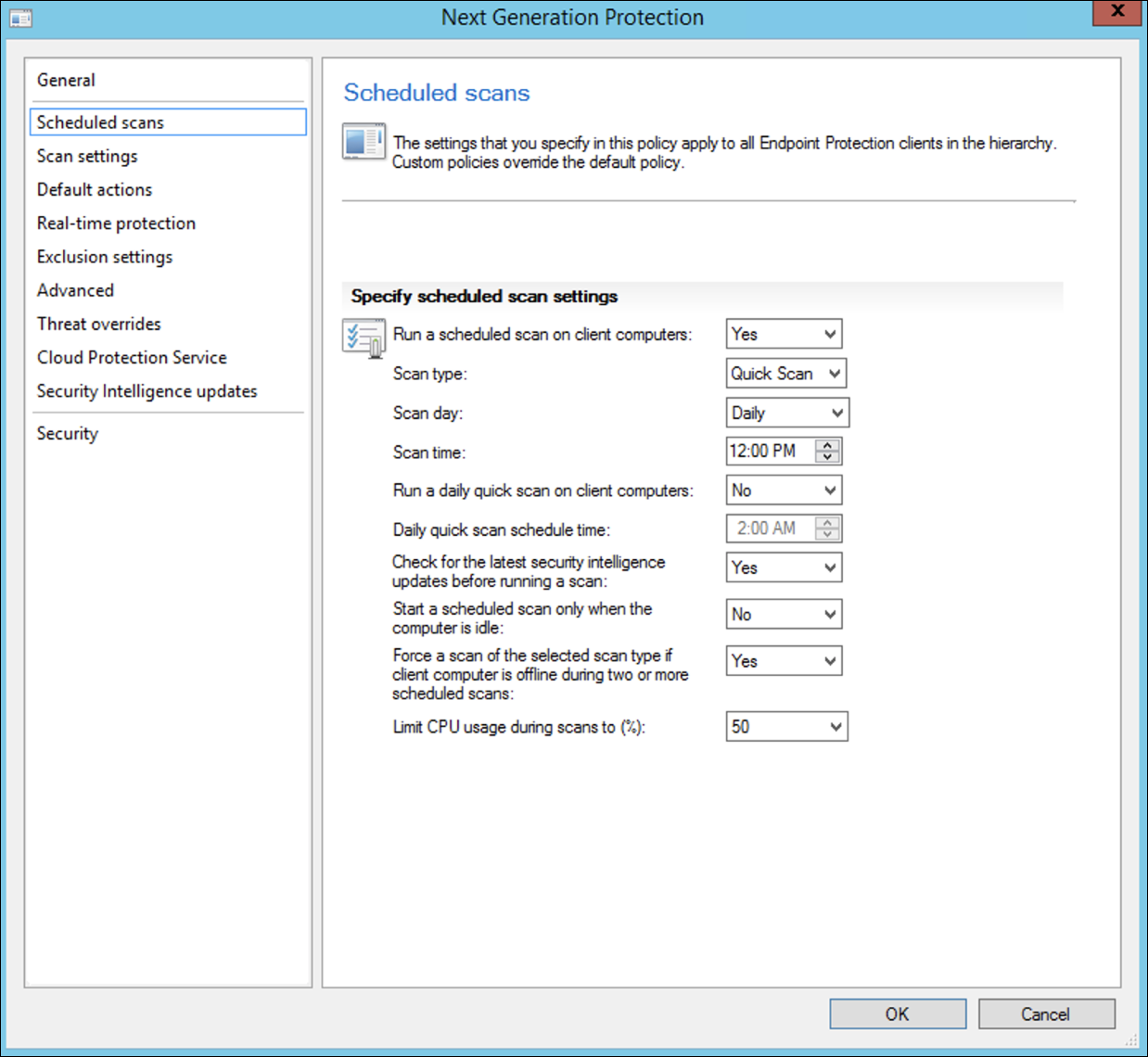

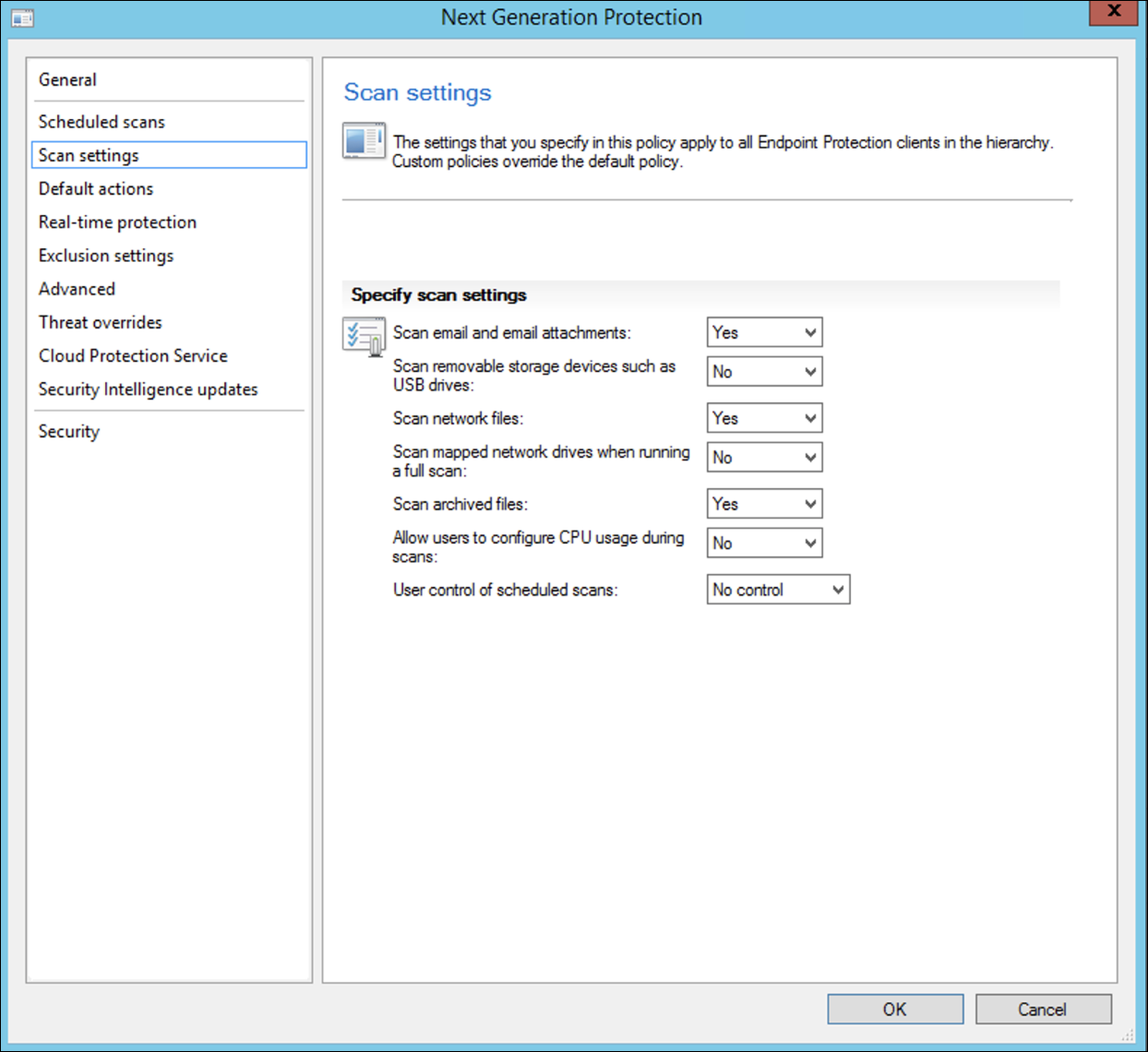

Ochrona nowej generacji

Microsoft Defender Antivirus to wbudowane rozwiązanie chroniące przed złośliwym oprogramowaniem, które zapewnia ochronę nowej generacji dla komputerów stacjonarnych, komputerów przenośnych i serwerów.

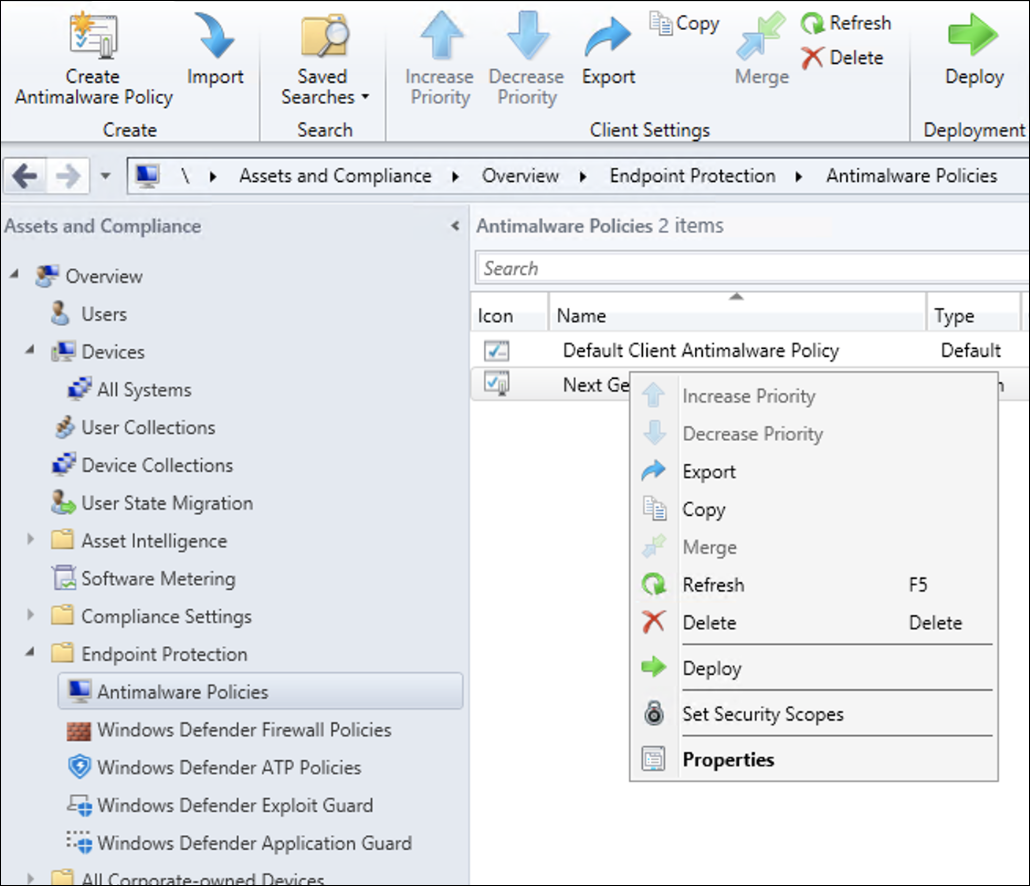

W konsoli Microsoft Configuration Manager przejdź do pozycji Zasoby i zgodność > — Omówienie > zasad ochrony przed złośliwym kodem programu Endpoint Protection > i wybierz pozycję Utwórz zasady ochrony przed złośliwym kodem.

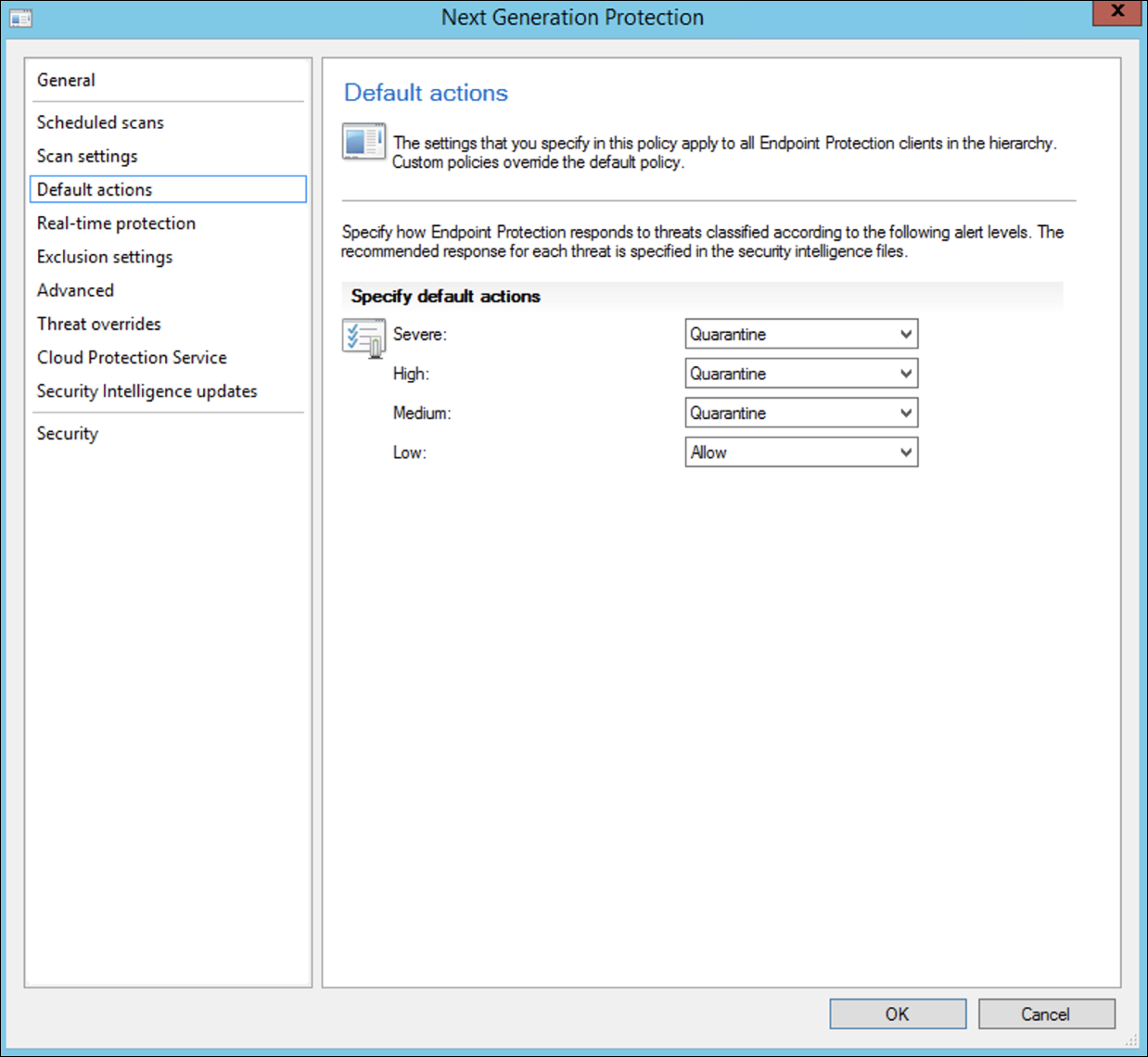

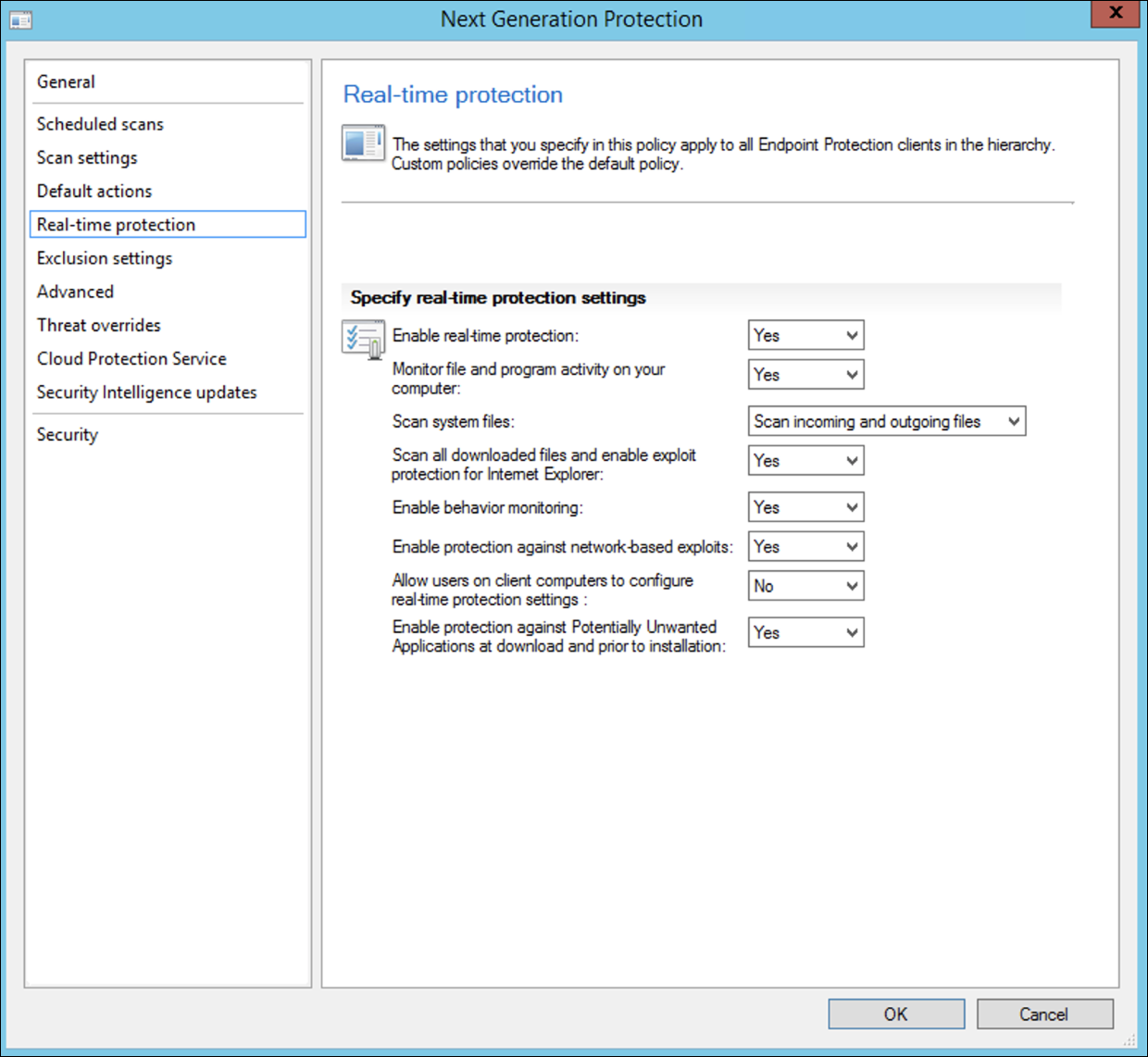

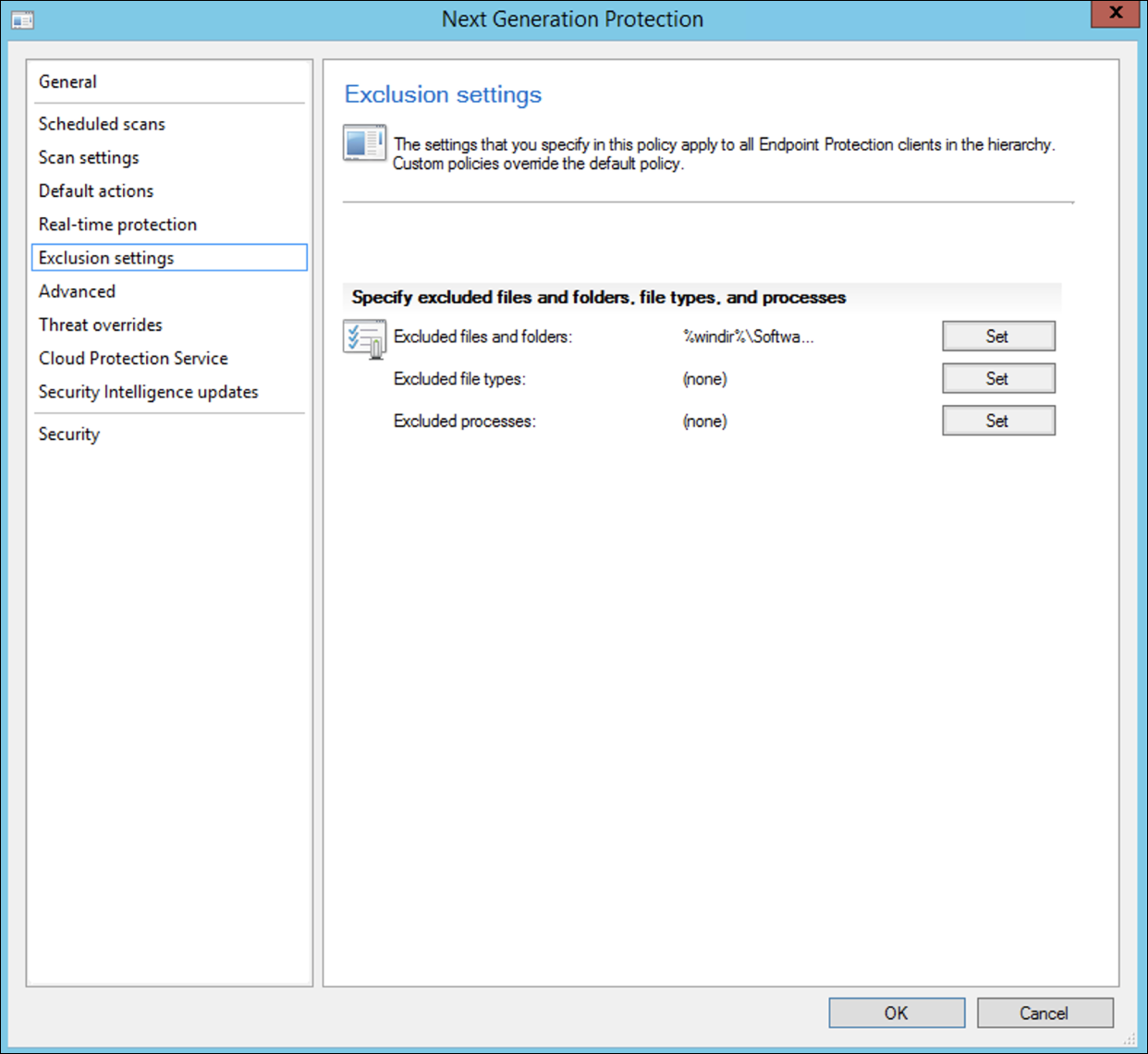

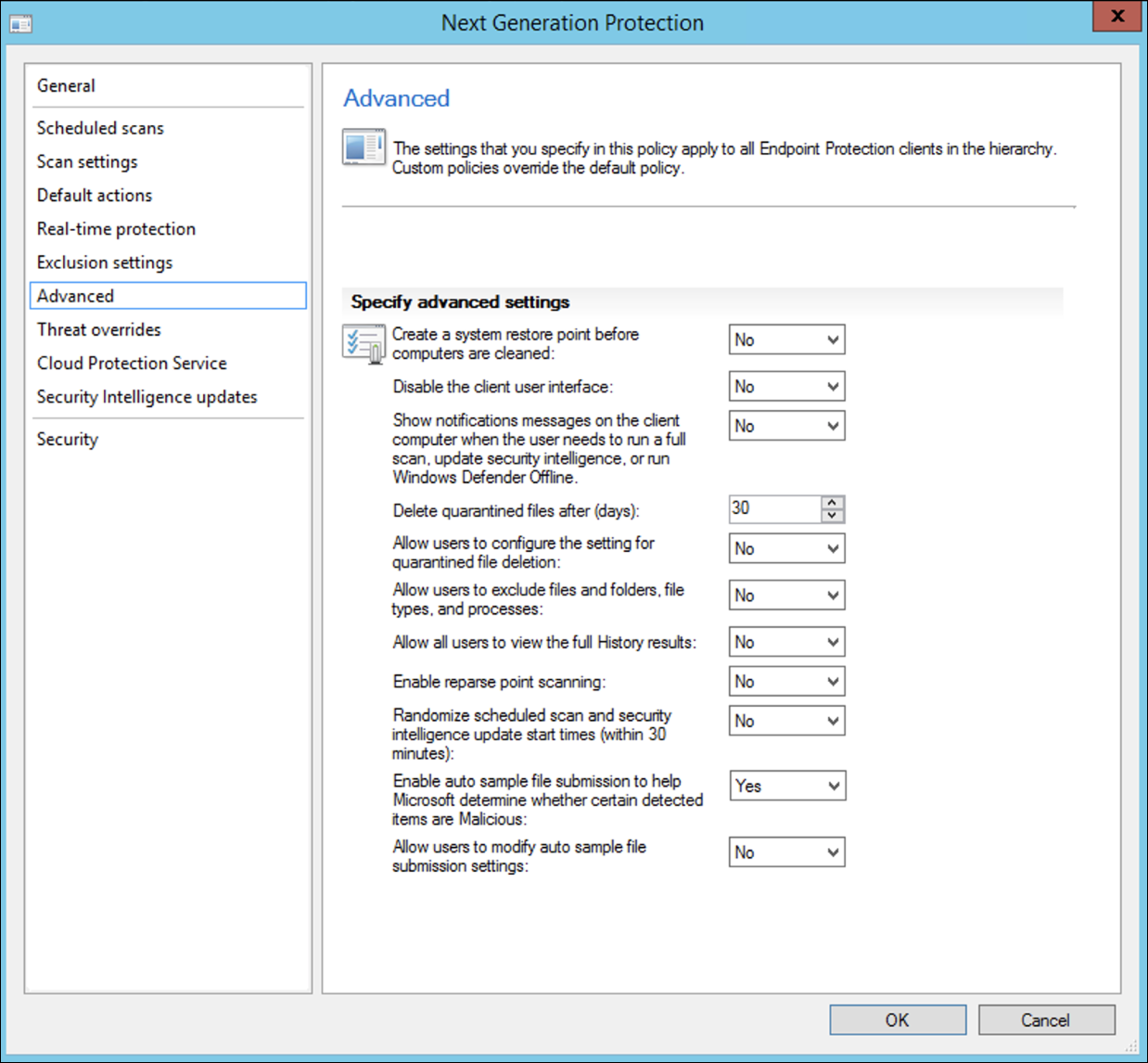

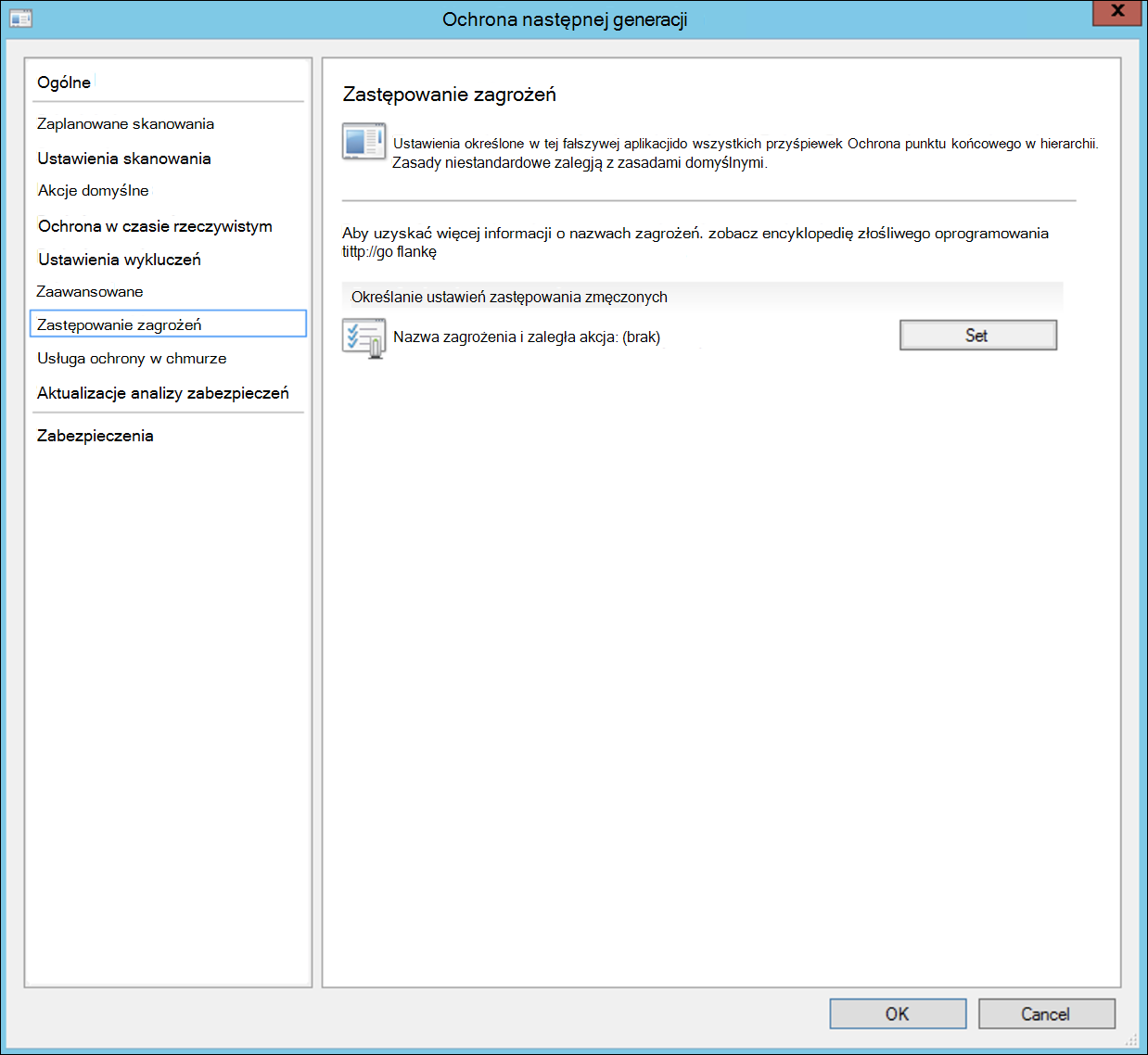

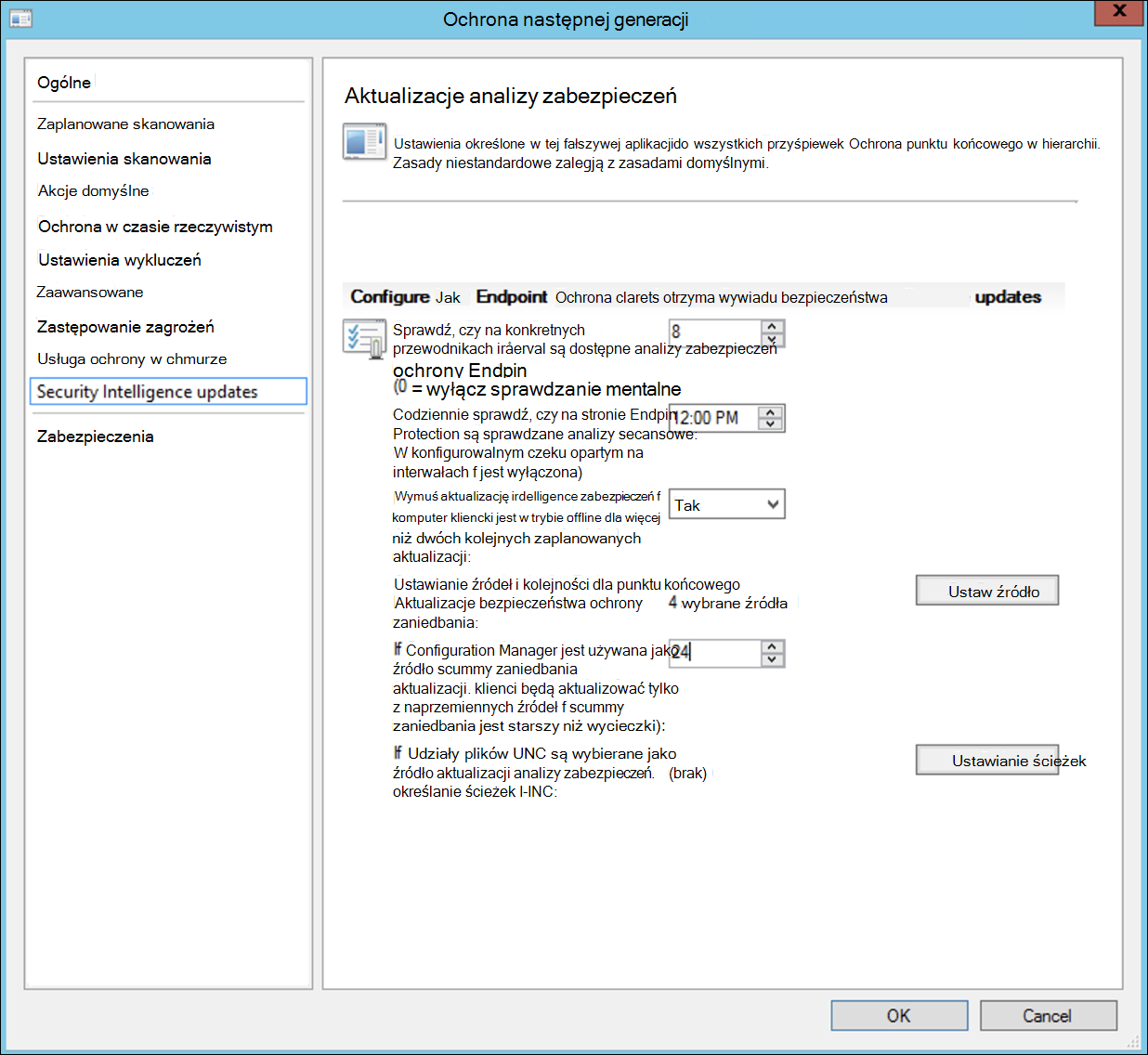

Wybierz pozycję Zaplanowane skanowanie, Ustawienia skanowania, Akcje domyślne, Ochrona w czasie rzeczywistym, Ustawienia wykluczeń, Zaawansowane, Przesłonięcia zagrożeń, Aktualizacje usługi Cloud Protection i analizy zabezpieczeń , a następnie wybierz przycisk OK.

W niektórych branżach lub w niektórych wybranych firmach klienci mogą mieć określone potrzeby dotyczące sposobu konfigurowania programu antywirusowego.

Szybkie skanowanie a pełne skanowanie i skanowanie niestandardowe

Aby uzyskać więcej informacji, zobacz Zabezpieczenia Windows struktury konfiguracji.

Kliknij prawym przyciskiem myszy nowo utworzone zasady ochrony przed złośliwym oprogramowaniem i wybierz pozycję Wdróż.

Przekieruj nowe zasady ochrony przed złośliwym oprogramowaniem do kolekcji systemu Windows i wybierz przycisk OK.

Po wykonaniu tego zadania pomyślnie skonfigurowano program antywirusowy Microsoft Defender.

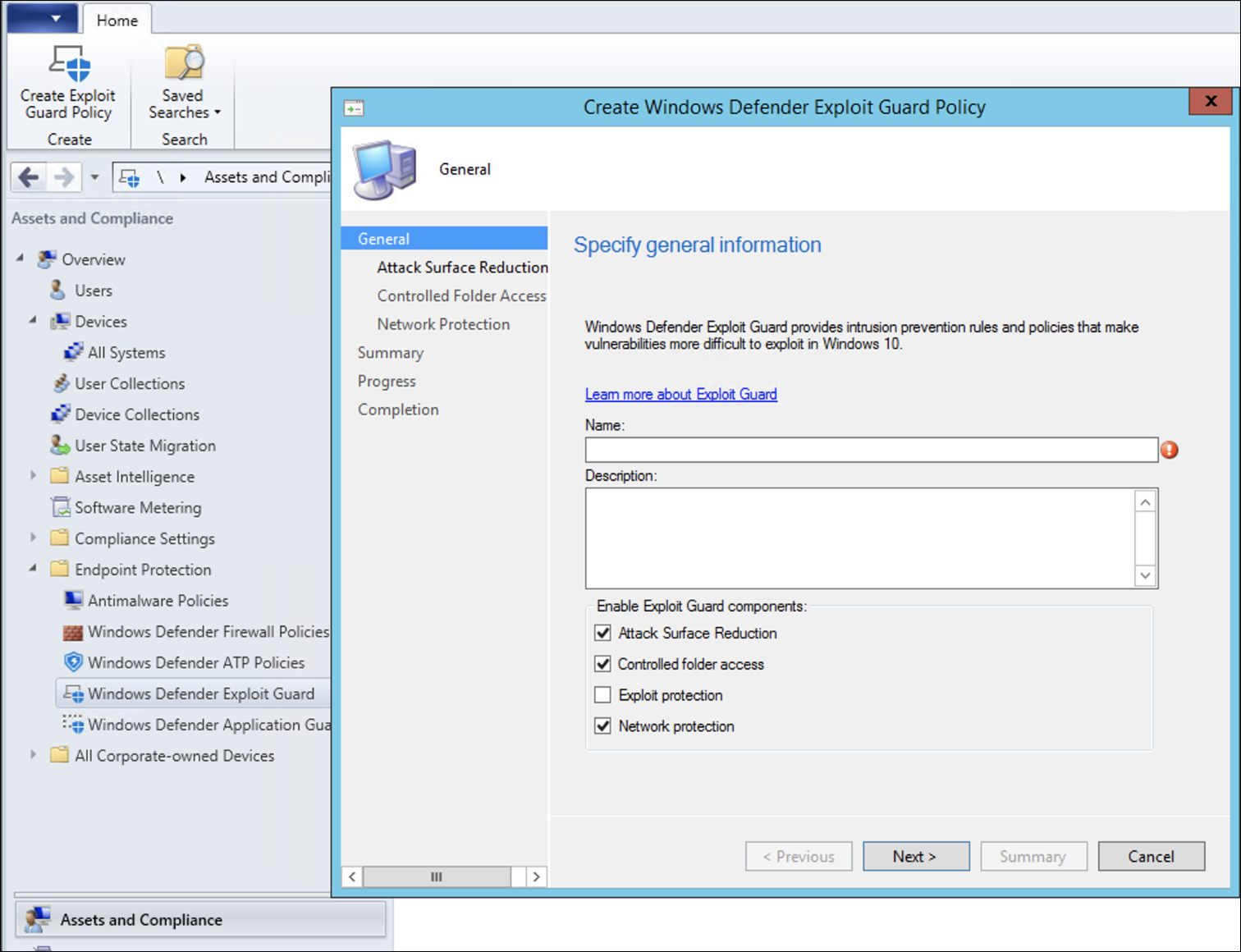

Zmniejszanie obszaru podatnego na ataki

Filar zmniejszania obszaru ataków usługi Defender for Endpoint zawiera zestaw funkcji dostępny w obszarze Exploit Guard. Reguły zmniejszania obszaru podatnego na ataki, kontrolowany dostęp do folderów, ochrona sieci i ochrona przed lukami w zabezpieczeniach.

Wszystkie te funkcje zapewniają tryb testowy i tryb blokowy. W trybie testowym nie ma wpływu na użytkownika końcowego. Wystarczy zebrać inne dane telemetryczne i udostępnić je w portalu Microsoft Defender. Celem wdrożenia jest krok po kroku przeniesienie mechanizmów kontroli zabezpieczeń do trybu bloku.

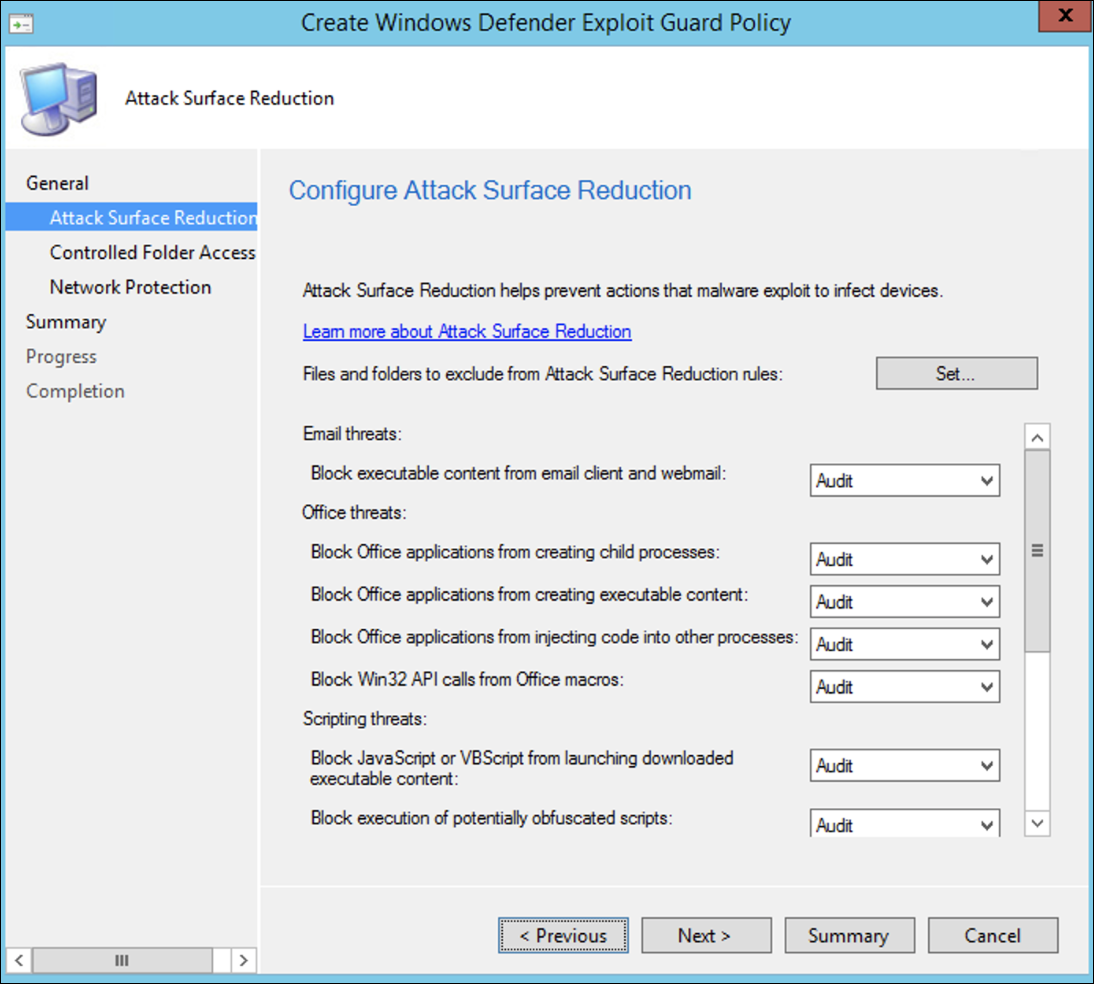

Aby ustawić reguły zmniejszania obszaru ataków w trybie testowym:

W konsoli Microsoft Configuration Manager przejdź do obszaru Zasoby i zgodność > Omówienie > programu Endpoint Protection > Windows Defender Exploit Guard i wybierz pozycję Utwórz zasady funkcji Exploit Guard.

Wybierz pozycję Zmniejszanie obszaru podatnego na ataki.

Ustaw reguły na Audit (Inspekcja), a następnie wybierz przycisk Dalej.

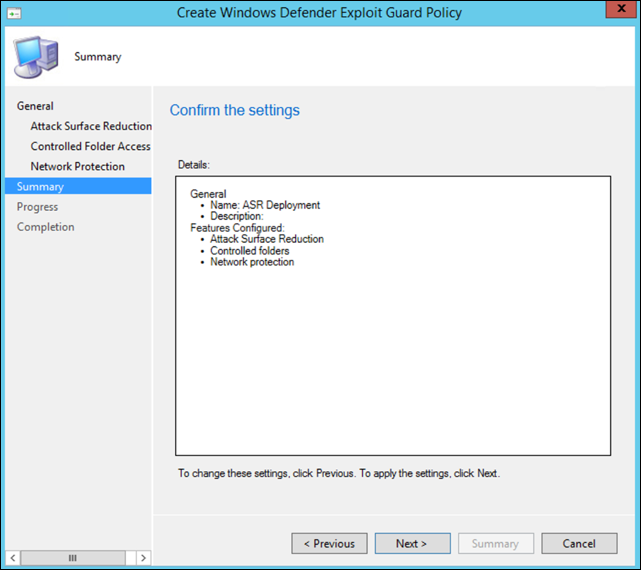

Potwierdź nowe zasady funkcji Exploit Guard, wybierając pozycję Dalej.

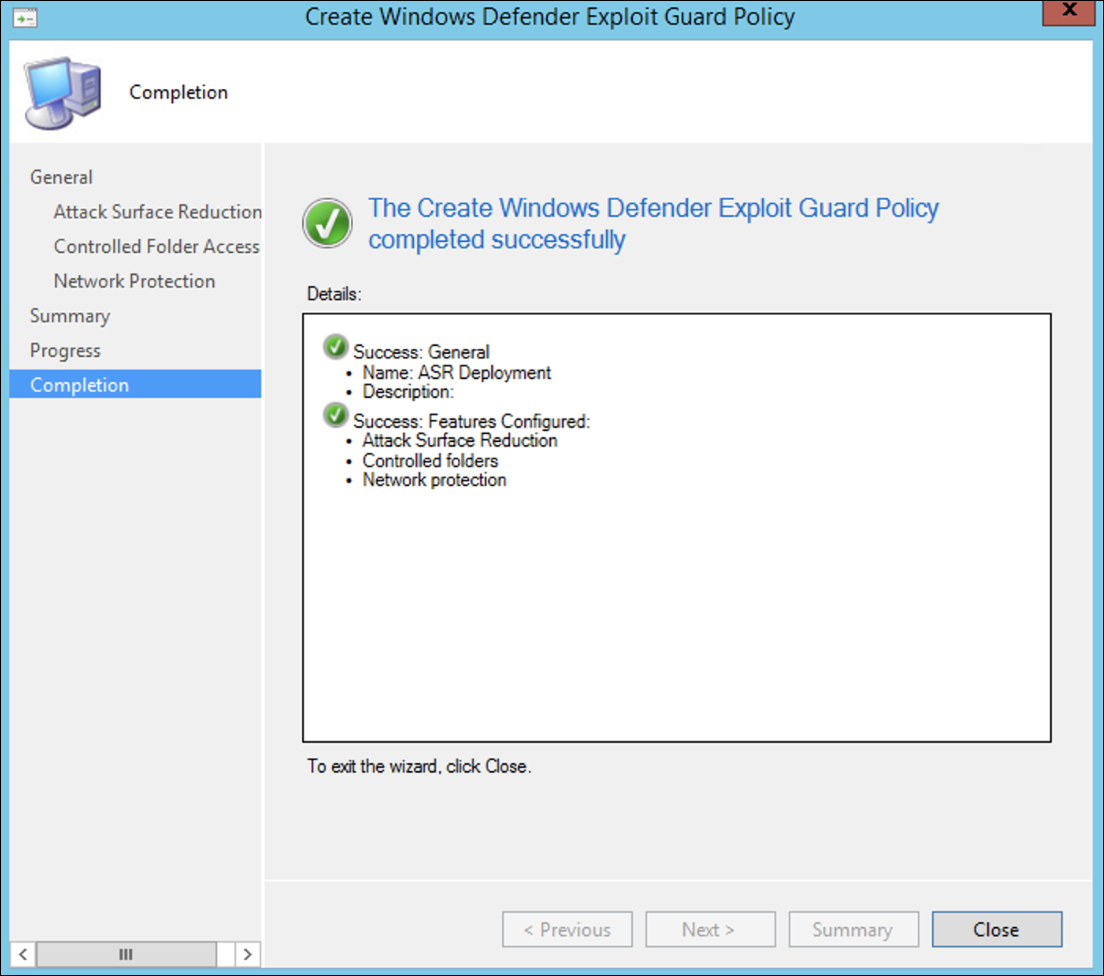

Po utworzeniu zasad wybierz pozycję Zamknij.

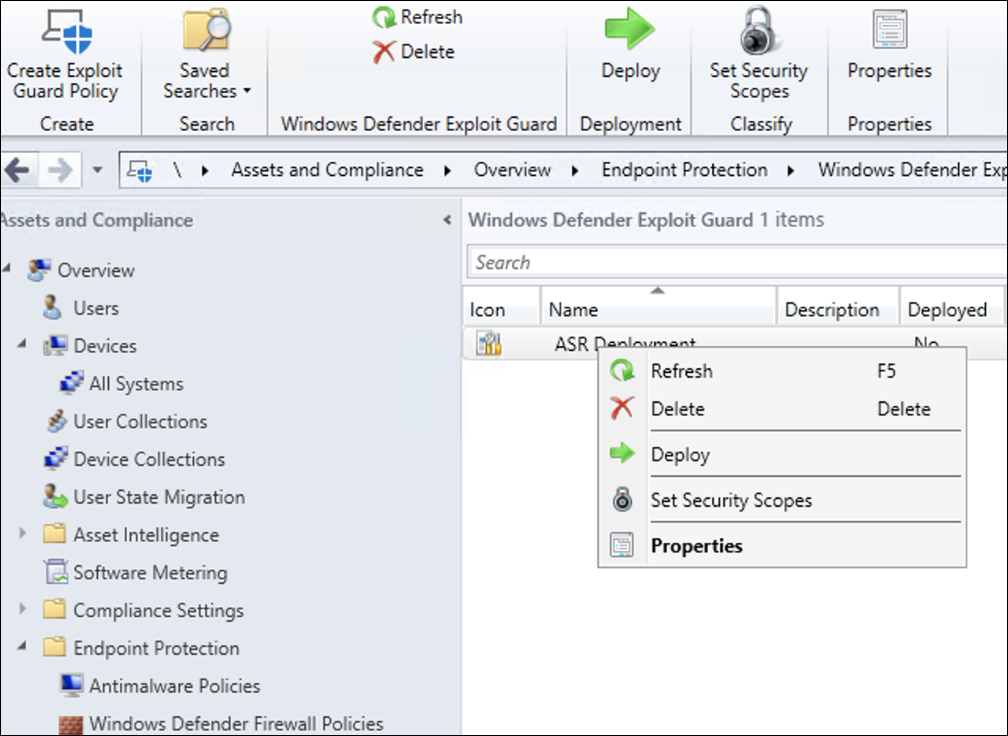

Kliknij prawym przyciskiem myszy nowo utworzone zasady i wybierz pozycję Wdróż.

Przekieruj zasady do nowo utworzonej kolekcji systemu Windows i wybierz przycisk OK.

Po wykonaniu tego zadania pomyślnie skonfigurowano reguły zmniejszania obszaru ataków w trybie testowym.

Poniżej przedstawiono więcej kroków, aby sprawdzić, czy reguły zmniejszania obszaru podatnego na ataki są prawidłowo stosowane do punktów końcowych. (Może to potrwać kilka minut)

W przeglądarce internetowej przejdź do Microsoft Defender XDR.

Wybierz pozycję Zarządzanie konfiguracją z menu po lewej stronie.

Wybierz pozycję Przejdź do zarządzania powierzchnią ataków w panelu zarządzania obszarem ataków.

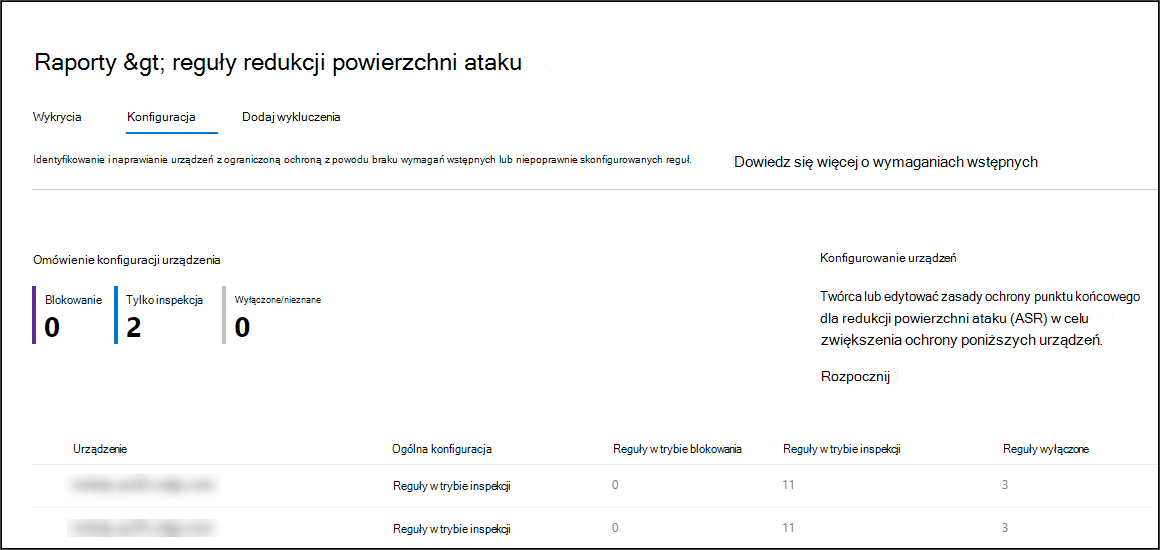

Wybierz kartę Konfiguracja w raportach reguł zmniejszania obszaru ataków. Przedstawia on omówienie konfiguracji reguł zmniejszania obszaru ataków i stan reguł zmniejszania obszaru ataków na każdym urządzeniu.

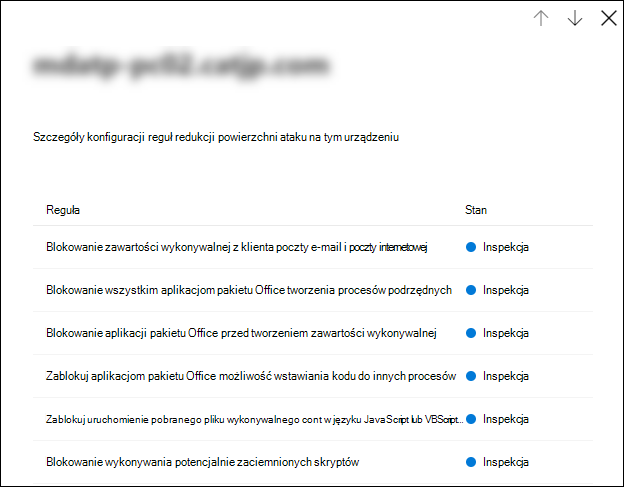

Wybranie każdego urządzenia spowoduje wyświetlenie szczegółów konfiguracji reguł zmniejszania obszaru podatnego na ataki.

Aby uzyskać więcej szczegółów, zobacz Optymalizowanie wdrażania i wykrywania reguł zmniejszania obszaru ataków .

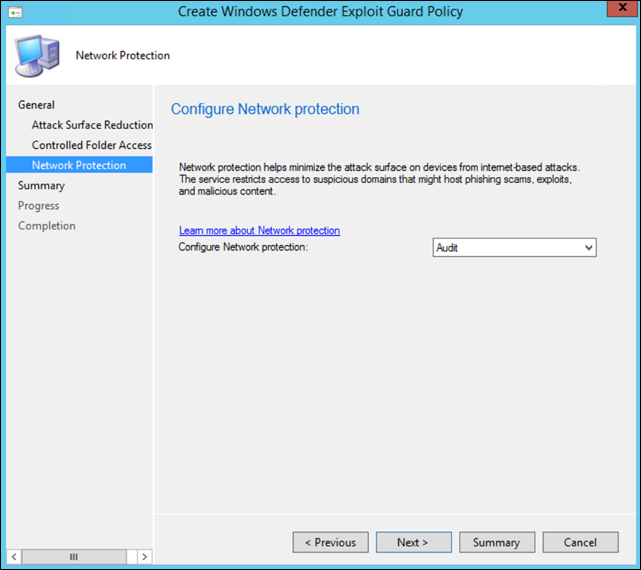

Ustawianie reguł ochrony sieci w trybie testowym

W konsoli Microsoft Configuration Manager przejdź do obszaru Zasoby i zgodność > Omówienie > programu Endpoint Protection > Windows Defender Exploit Guard i wybierz pozycję Utwórz zasady funkcji Exploit Guard.

Wybierz pozycję Ochrona sieci.

Ustaw ustawienie na Audit (Inspekcja), a następnie wybierz pozycję Dalej.

Potwierdź nowe zasady funkcji Exploit Guard, wybierając pozycję Dalej.

Po utworzeniu zasad wybierz pozycję Zamknij.

Kliknij prawym przyciskiem myszy nowo utworzone zasady i wybierz pozycję Wdróż.

Wybierz zasady do nowo utworzonej kolekcji systemu Windows i wybierz przycisk OK.

Po wykonaniu tego zadania pomyślnie skonfigurowano ochronę sieci w trybie testowym.

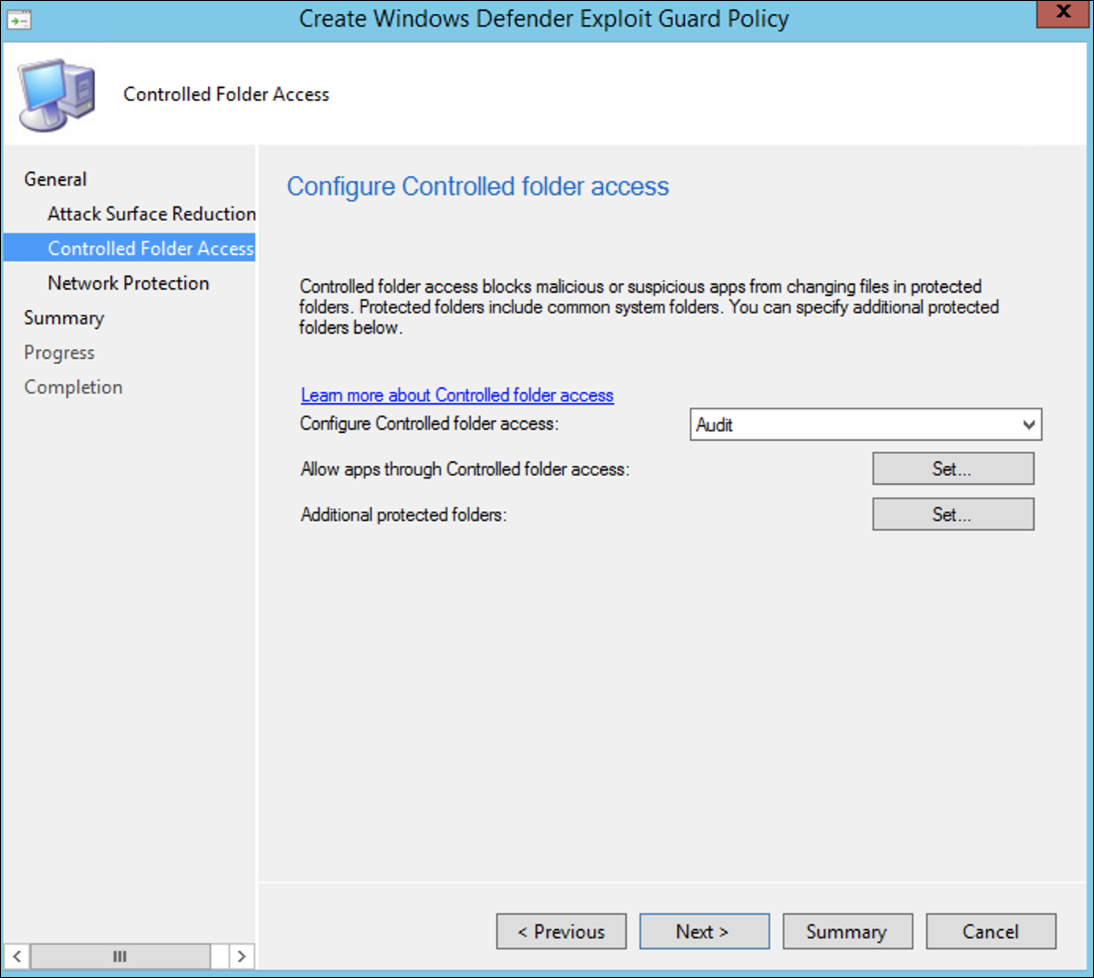

Aby ustawić reguły dostępu do folderów kontrolowanych w trybie testowym

W konsoli Microsoft Configuration Manager przejdź do obszaru Zasoby i zgodność>Omówienie>programu Endpoint Protection>Windows Defender Exploit Guard, a następnie wybierz pozycję Utwórz zasady funkcji Exploit Guard.

Wybierz pozycję Kontrolowany dostęp do folderu.

Ustaw konfigurację na Wartość Inspekcja i wybierz pozycję Dalej.

Potwierdź nowe zasady funkcji Exploit Guard, wybierając pozycję Dalej.

Po utworzeniu zasad wybierz pozycję Zamknij.

Kliknij prawym przyciskiem myszy nowo utworzone zasady i wybierz pozycję Wdróż.

Przekieruj zasady do nowo utworzonej kolekcji systemu Windows i wybierz przycisk OK.

Dostęp do folderów kontrolowanych został pomyślnie skonfigurowany w trybie testowym.

Powiązany artykuł

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.