Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux dla urządzeń opartych na usłudze ARM64 (wersja zapoznawcza)

- serwer Ochrona punktu końcowego w usłudze Microsoft Defender

- Microsoft Defender dla serwerów

Omówienie usługi Defender for Endpoint w systemie Linux dla urządzeń opartych na usłudze ARM64

Jak już wiesz, Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux to ujednolicone rozwiązanie zabezpieczeń punktu końcowego, które pomaga chronić urządzenia serwera przed zaawansowanymi zagrożeniami. Usługa Defender for Endpoint w systemie Linux rozszerza teraz obsługę serwerów systemu Linux opartych na usłudze ARM64 w wersji zapoznawczej. Podobnie jak w przypadku serwerów z systemem Linux opartych na systemie x64 (w tym 64-bitowej platformy Intel i AMD), dostępne są następujące możliwości:

- Program antywirusowy Microsoft Defender

- Wykrywanie i reagowanie na punkty końcowe (EDR)

- Odpowiedź na żywo

- Izolacja urządzenia

- Zaawansowane wyszukiwanie zagrożeń

- Zarządzanie lukami w zabezpieczeniach

- Scentralizowana konfiguracja zasad przy użyciu zarządzania ustawieniami zabezpieczeń

Początkowo następujące dystrybucje systemu Linux są obsługiwane w wersji zapoznawczej:

- Ubuntu 20.04 ARM64

- Ubuntu 22.04 ARM64

- Amazon Linux 2 ARM64

- Amazon Linux 2023 ARM64

Uwaga

W ramach tego programu w wersji zapoznawczej planowana jest obsługa większej liczby dystrybucji systemu Linux.

Procedury instalacji w tym artykule instalują wersję 101.24102.0002 agenta z kanału insiders-slow na urządzeniu opartym na usłudze ARM64. (Zobacz Co nowego w Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux).

Wdrażanie usługi Defender for Endpoint w systemie Linux dla urządzeń opartych na usłudze ARM64

Możesz wybrać jedną z kilku metod wdrażania usługi Defender for Endpoint w systemie Linux na urządzeniu opartym na usłudze ARM64:

Przed rozpoczęciem

Upewnij się, że zostały spełnione wymagania wstępne dotyczące usługi Defender for Endpoint w systemie Linux

Aby dołączyć serwery do usługi Defender for Endpoint, wymagane są licencje serwera . Możesz wybrać jedną z następujących opcji:

- Microsoft Defender dla serwerów plan 1 lub plan 2 (w ramach oferty Defender for Cloud) lub

- serwer Ochrona punktu końcowego w usłudze Microsoft Defender

Wdrażanie przy użyciu skryptu instalatora

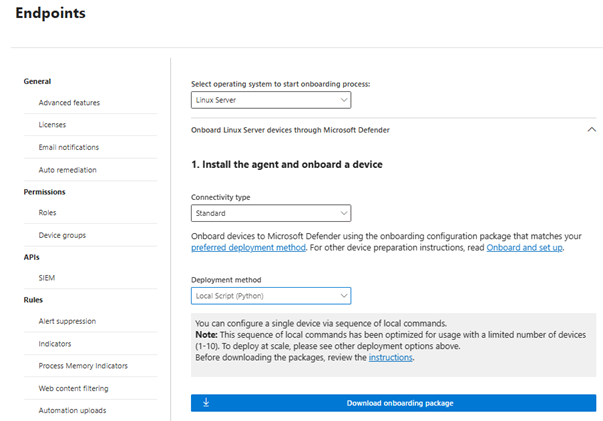

W portalu Microsoft Defender przejdź do pozycji Ustawienia>Punkty końcowe>Dołączanie urządzeń dozarządzania urządzeniami>.

Na ekranie dołączania wybierz następujące opcje:

Na liście Wybierz system operacyjny, aby rozpocząć proces dołączania wybierz pozycję Linux Server.

Na liście Typ łączności wybierz pozycję Usprawnione. W razie potrzeby możesz też wybrać pozycję Standardowa. (Aby uzyskać więcej informacji, zobacz Dołączanie urządzeń przy użyciu usprawnionej łączności dla Ochrona punktu końcowego w usłudze Microsoft Defender).

Na liście Metoda wdrażania wybierz pozycję Skrypt lokalny (Python).

Wybierz pozycję Pobierz pakiet dołączania.

W nowym oknie przeglądarki pobierz skrypt powłoki bash instalatora programu Defender for Endpoint.

Użyj następującego polecenia, aby udzielić skryptowi niezbędnych uprawnień:

$chmod +x /mde_installer.shUruchom następujące polecenie, aby wykonać skrypt instalatora:

$sudo ~/mde_installer.sh --install --channel insiders-slow --onboard ~/MicrosoftDefenderATPOnboardingLinuxServer.pyZweryfikuj wdrożenie, wykonując następujące kroki:

Na urządzeniu uruchom następujące polecenie, aby sprawdzić stan kondycji. Zwracana wartość

trueoznacza, że produkt działa zgodnie z oczekiwaniami:$ mdatp health --field healthyW portalu Microsoft Defender w obszarze Urządzenia z zasobami> poszukaj urządzenia z systemem Linux, które zostało właśnie dołączone. Wyświetlenie urządzenia w portalu może potrwać około 20 minut.

Jeśli wystąpi problem, zobacz Rozwiązywanie problemów z wdrażaniem (w tym artykule).

Wdrażanie przy użyciu skryptu instalatora z rozwiązaniem Ansible

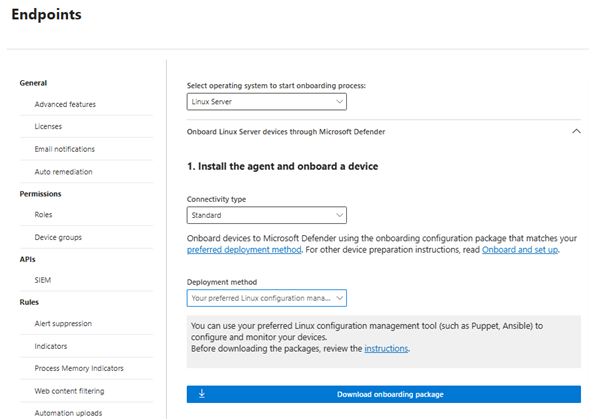

W portalu Microsoft Defender przejdź do pozycji Ustawienia>Punkty końcowe>Dołączanie urządzeń dozarządzania urządzeniami>.

Na ekranie dołączania wybierz następujące opcje:

Na liście Wybierz system operacyjny, aby rozpocząć proces dołączania wybierz pozycję Linux Server.

Na liście Typ łączności wybierz pozycję Usprawnione. W razie potrzeby możesz też wybrać pozycję Standardowa. (Aby uzyskać więcej informacji, zobacz Dołączanie urządzeń przy użyciu usprawnionej łączności dla Ochrona punktu końcowego w usłudze Microsoft Defender).

Na liście Metody wdrażania wybierz preferowane narzędzie do zarządzania konfiguracją systemu Linux.

Wybierz pozycję Pobierz pakiet dołączania.

W nowym oknie przeglądarki pobierz skrypt powłoki bash instalatora programu Defender for Endpoint.

Utwórz plik YAML instalacji na serwerze rozwiązania Ansible. Na przykład

/etc/ansible/playbooks/install_mdatp.ymlza pomocą pliku pobranegomde_installer.shw kroku 3.name: Install and Onboard MDE hosts: servers tasks: - name: Create a directory if it does not exist ansible.builtin.file: path: /tmp/mde_install state: directory mode: '0755' - name: Copy Onboarding script ansible.builtin.copy: src: "{{ onboarding_script }}" dest: /tmp/mde_install/mdatp_onboard.json - name: Install MDE on host ansible.builtin.script: "{{ mde_installer_script }} --install --channel {{ channel | default('insiders-slow') }} --onboard /tmp/mde_install/mdatp_onboard.json" register: script_output args: executable: sudo - name: Display the installation output debug: msg: "Return code [{{ script_output.rc }}] {{ script_output.stdout }}" - name: Display any installation errors debug: msg: "{{ script_output.stderr }}"Wdróż usługę Defender for Endpoint w systemie Linux przy użyciu następującego polecenia. W razie potrzeby edytuj odpowiednie ścieżki i kanały.

ansible-playbook -i /etc/ansible/hosts /etc/ansible/playbooks/install_mdatp.yml --extra-vars "onboarding_script=<path to mdatp_onboard.json > mde_installer_script=<path to mde_installer.sh> channel=<channel to deploy for: insiders-slow > "Zweryfikuj wdrożenie, wykonując następujące kroki:

Na urządzeniu uruchom następujące polecenia, aby sprawdzić kondycję urządzenia, łączność, oprogramowanie antywirusowe i wykrywanie EDR:

- name: Run post-installation basic MDE test hosts: myhosts tasks: - name: Check health ansible.builtin.command: mdatp health --field healthy register: health_status - name: MDE health test failed fail: msg="MDE is not healthy. health status => \n{{ health_status.stdout }}\nMDE deployment not complete" when: health_status.stdout != "true" - name: Run connectivity test ansible.builtin.command: mdatp connectivity test register: connectivity_status - name: Connectivity failed fail: msg="Connectivity failed. Connectivity result => \n{{ connectivity_status.stdout }}\n MDE deployment not complete" when: connectivity_status.rc != 0 - name: Check RTP status ansible.builtin.command: mdatp health --field real_time_protection_enabled register: rtp_status - name: Enable RTP ansible.builtin.command: mdatp config real-time-protection --value enabled become: yes become_user: root when: rtp_status.stdout != "true" - name: Pause for 5 second to enable RTP ansible.builtin.pause: seconds: 5 - name: Download EICAR ansible.builtin.get_url: url: https://secure.eicar.org/eicar.com.txt dest: /tmp/eicar.com.txt - name: Pause for 5 second to detect eicar ansible.builtin.pause: seconds: 5 - name: Check for EICAR file stat: path=/tmp/eicar.com.txt register: eicar_test - name: EICAR test failed fail: msg="EICAR file not deleted. MDE deployment not complete" when: eicar_test.stat.exists - name: MDE Deployed debug: msg: "MDE succesfully deployed"W portalu Microsoft Defender w obszarze Urządzenia z zasobami> poszukaj urządzenia z systemem Linux, które zostało właśnie dołączone. Wyświetlenie urządzenia w portalu może potrwać około 20 minut.

Jeśli wystąpi problem, zobacz Rozwiązywanie problemów z wdrażaniem (w tym artykule).

Wdrażanie przy użyciu skryptu instalatora za pomocą platformy Puppet

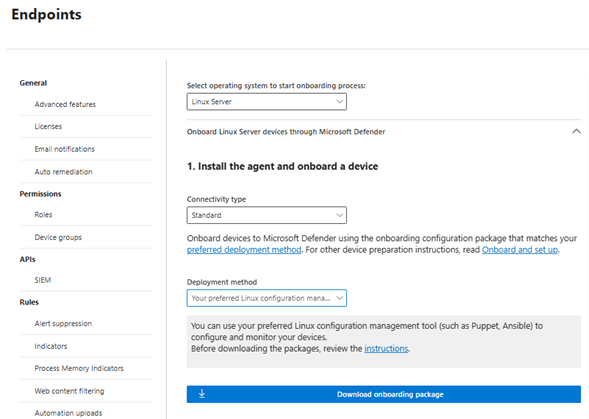

W portalu Microsoft Defender przejdź do pozycji Ustawienia>Punkty końcowe>Dołączanie urządzeń dozarządzania urządzeniami>.

Na ekranie dołączania wybierz następujące opcje:

Na liście Wybierz system operacyjny, aby rozpocząć proces dołączania wybierz pozycję Linux Server.

Na liście Typ łączności wybierz pozycję Usprawnione. W razie potrzeby możesz też wybrać pozycję Standardowa. (Aby uzyskać więcej informacji, zobacz Dołączanie urządzeń przy użyciu usprawnionej łączności dla Ochrona punktu końcowego w usłudze Microsoft Defender).

Na liście Metody wdrażania wybierz preferowane narzędzie do zarządzania konfiguracją systemu Linux.

Wybierz pozycję Pobierz pakiet dołączania. Zapisz plik jako

WindowsDefenderATPOnboardingPackage.zip.

Wyodrębnij zawartość pakietu dołączania przy użyciu następującego polecenia:

unzip WindowsDefenderATPOnboardingPackage.zipPowinny zostać wyświetlone następujące dane wyjściowe:

Archive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.jsonW nowym oknie przeglądarki pobierz skrypt bash instalatora programu Defender for Endpoint (ten skrypt nosi nazwę

mde_installer.sh).Utwórz manifest puppet przy użyciu poniższej procedury, która używa skryptu

mde_installer.shz kroku 4.W folderze modules instalacji puppet utwórz następujące foldery:

install_mdatp/filesinstall_mdatp/manifests

Folder modules zazwyczaj znajduje się na

/etc/puppetlabs/code/environments/production/modulesserwerze Puppet.Skopiuj

mdatp_onboard.jsonutworzony wcześniej plik do folderuinstall_mdatp/files.Skopiuj

mde_installer.shdoinstall_mdatp/files folder.init.ppUtwórz wewnątrzinstall_mdatp/manifestsplik zawierający następujące instrukcje wdrażania:tree install_mdatp Output: install_mdatp ├── files │ ├── mdatp_onboard.sh │ └── mde_installer.sh └── manifests └── init.pp

Użyj manifestu Puppet, aby zainstalować usługę Defender for Endpoint w systemie Linux na urządzeniu.

# Puppet manifest to install Microsoft Defender for Endpoint on Linux. # @param channel The release channel based on your environment, insider-fast or prod. class install_mdatp ( $channel = 'insiders-slow', ) { # Ensure that the directory /tmp/mde_install exists file { '/tmp/mde_install': ensure => directory, mode => '0755', } # Copy the installation script to the destination file { '/tmp/mde_install/mde_installer.sh': ensure => file, source => 'puppet:///modules/install_mdatp/mde_installer.sh', mode => '0777', } # Copy the onboarding script to the destination file { '/tmp/mde_install/mdatp_onboard.json': ensure => file, source => 'puppet:///modules/install_mdatp/mdatp_onboard.json', mode => '0777', } #Install MDE on the host using an external script exec { 'install_mde': command => "/tmp/mde_install/mde_installer.sh --install --channel ${channel} --onboard /tmp/mde_install/mdatp_onboard.json", path => '/bin:/usr/bin', user => 'root', logoutput => true, require => File['/tmp/mde_install/mde_installer.sh', '/tmp/mde_install/mdatp_onboard.json'], # Ensure the script is copied before running the installer } }Zweryfikuj wdrożenie. W portalu Microsoft Defender w obszarze Urządzenia z zasobami> poszukaj urządzenia z systemem Linux, które zostało właśnie dołączone. Wyświetlenie urządzenia w portalu może potrwać około 20 minut.

Wdrażanie usługi Defender for Endpoint w systemie Linux przy użyciu Microsoft Defender for Cloud

Jeśli Twoja organizacja korzysta z usługi Defender for Cloud, możesz użyć jej do wdrożenia usługi Defender for Endpoint w systemie Linux.

Zalecamy włączenie automatycznego wdrażania na urządzeniach z systemem Linux opartych na usłudze ARM64. Po zainicjowaniu obsługi administracyjnej maszyny wirtualnej zdefiniuj zmienną w pliku

/etc/mde.arm.d/mde.confna urządzeniu w następujący sposób:OPT_FOR_MDE_ARM_PREVIEW=1Poczekaj 1–6 godzin na ukończenie dołączania.

W portalu Microsoft Defender w obszarze Urządzenia z zasobami> poszukaj urządzeń z systemem Linux, które zostały właśnie dołączone.

Potrzebujesz pomocy dotyczącej usługi Defender for Cloud?

Zobacz następujące artykuły:

- Włączanie integracji usługi Defender for Endpoint: Linux

- Łączenie maszyn spoza platformy Azure z usługą Microsoft Defender for Cloud: dołączanie serwera z systemem Linux

Rozwiązywanie problemów z wdrażaniem

Jeśli wystąpią problemy z wdrażaniem usługi Defender for Endpoint w systemie Linux na urządzeniach opartych na usłudze ARM64, pomoc będzie dostępna. Najpierw przejrzyj naszą listę typowych problemów i sposoby ich rozwiązywania. Jeśli problem będzie się powtarzać, skontaktuj się z nami.

Typowe problemy i sposób ich rozwiązywania

Poniższa tabela zawiera podsumowanie typowych problemów i sposobu ich rozwiązywania.

| Komunikat o błędzie lub problem | Co robić |

|---|---|

mdatp not found |

Repozytorium może nie być poprawnie skonfigurowane. Sprawdź, czy kanał jest ustawiony na insiders-slow w skryptze instalatora |

mdatp health wskazuje brak licencji |

Upewnij się, że przekazujesz prawidłowy skrypt dołączania lub plik json do skryptu lub narzędzia automatyzacji |

| Wykluczenia nie działają zgodnie z oczekiwaniami | Jeśli wykluczenia działały na innych urządzeniach, ale nie działają na serwerach z systemem Linux opartych na usłudze ARM64, skontaktuj się z nami pod adresem mdearmsupport@microsoft.com. Potrzebne są dzienniki analizatora klienta. |

| Potrzebujesz pomocy dotyczącej dostrajania danych mdatp. | Skontaktuj się z nami pod adresem mdearmsupport@microsoft.com. |

Skontaktuj się z nami, jeśli potrzebujesz pomocy

Gdy skontaktujesz się z nami pod adresem mdearmsupport@microsoft.com, pamiętaj, aby szczegółowo opisać problem. Jeśli to możliwe, dołącz zrzuty ekranu i dzienniki analizatora klienta.

Podgląd usługi ARM analizatora klienta XMDE

Za pomocą powłoki Bash pobierz wersję zapoznawczą usługi ARM analizatora klienta XMDE.

wget --quiet -O XMDEClientAnalyzerARMPreview.zip https://go.microsoft.com/fwlink/?linkid=2299668Uruchom narzędzie pomocy technicznej.

sudo ./MDESupportTool -d --mdatp-log debugPostępuj zgodnie z instrukcjami wyświetlanymi na ekranie, a następnie postępuj zgodnie z instrukcjami na końcu kolekcji dzienników. Dzienniki znajdują się w

/tmpkatalogu.Zestaw dzienników jest własnością użytkownika głównego, więc do usunięcia zestawu dzienników mogą być potrzebne uprawnienia administratora.