Badanie zdarzeń w Ochrona punktu końcowego w usłudze Microsoft Defender

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Badanie zdarzeń wpływających na sieć, zrozumienie ich znaczenia i zebranie dowodów w celu ich rozwiązania.

Podczas badania zdarzenia zobaczysz:

- Szczegóły zdarzenia

- Komentarze i akcje dotyczące incydentów

- Karty (alerty, urządzenia, badania, dowody, wykres)

Analizowanie szczegółów zdarzenia

Kliknij zdarzenie, aby wyświetlić okienko Incydent. Wybierz pozycję Otwórz stronę zdarzenia , aby wyświetlić szczegóły zdarzenia i powiązane informacje (alerty, urządzenia, badania, dowody, wykres).

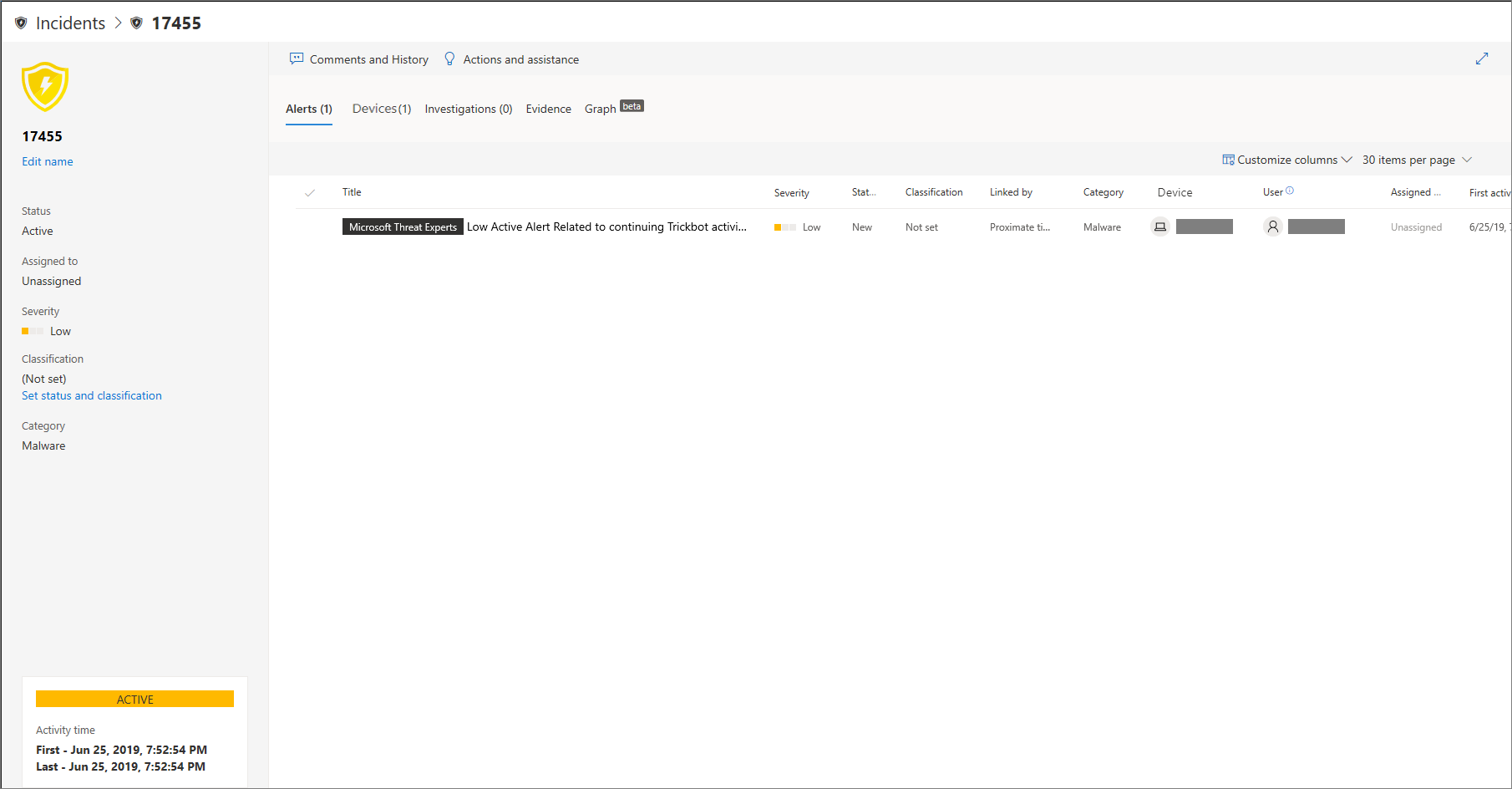

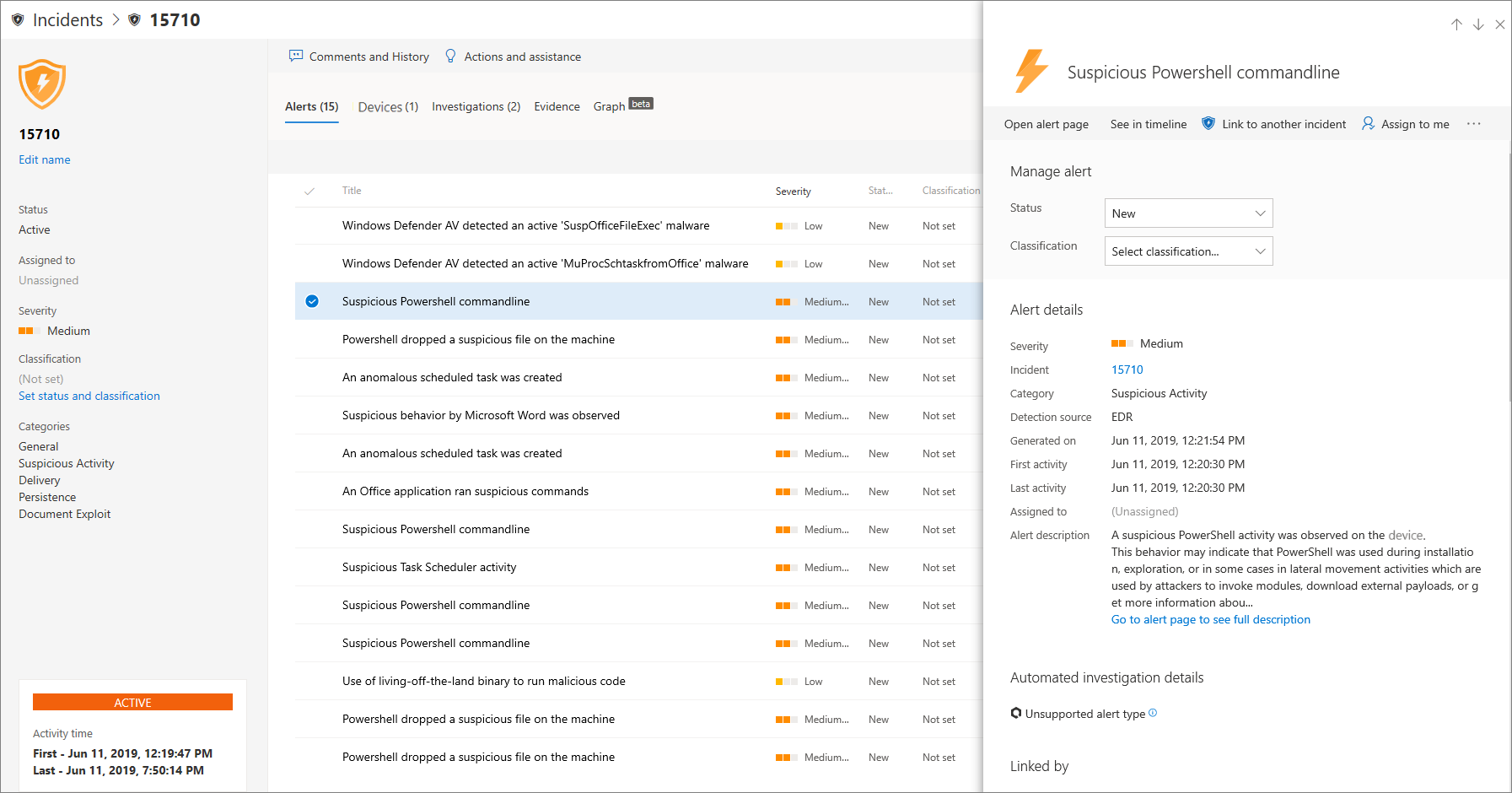

Alerty

Możesz zbadać alerty i zobaczyć, jak zostały one połączone ze sobą w zdarzeniu. Alerty są pogrupowane w zdarzenia z następujących powodów:

- Zautomatyzowane badanie — zautomatyzowane badanie wyzwoliło połączony alert podczas badania oryginalnego alertu

- Charakterystyka pliku — pliki skojarzone z alertem mają podobne cechy

- Skojarzenie ręczne — użytkownik ręcznie połączył alerty

- Czas proxy — alerty zostały wyzwolone na tym samym urządzeniu w określonym przedziale czasu

- Ten sam plik — pliki skojarzone z alertem są dokładnie takie same

- Ten sam adres URL — adres URL, który wyzwolił alert, jest dokładnie taki sam

Możesz również zarządzać alertem i wyświetlać metadane alertów wraz z innymi informacjami. Aby uzyskać więcej informacji, zobacz Badanie alertów.

Urządzeń

Możesz również zbadać urządzenia, które są częścią danego zdarzenia lub są z nimi powiązane. Aby uzyskać więcej informacji, zobacz Badanie urządzeń.

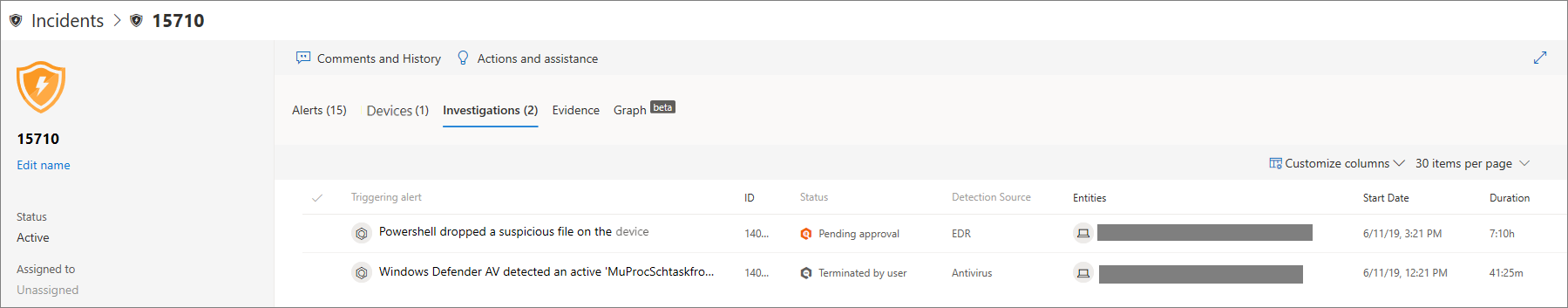

Dochodzenia

Wybierz pozycję Badania, aby wyświetlić wszystkie automatyczne badania uruchomione przez system w odpowiedzi na alerty o zdarzeniu.

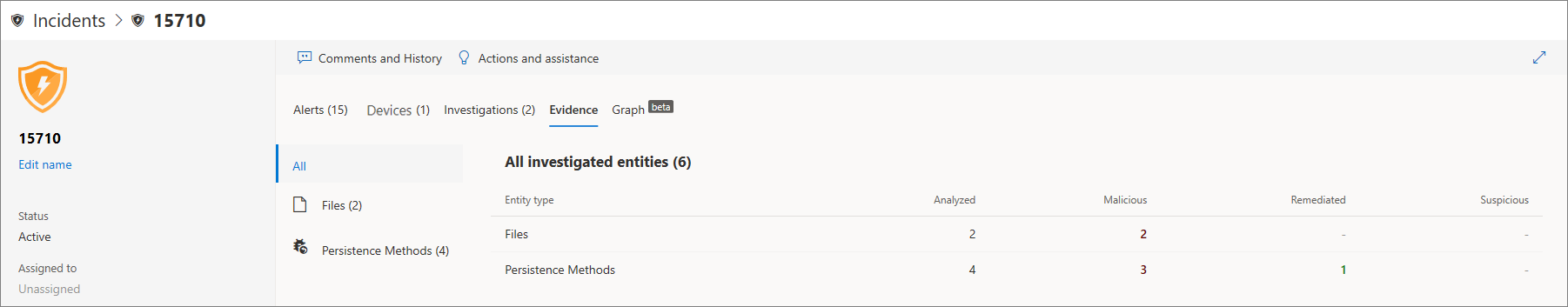

Przechodzenie przez dowody

Ochrona punktu końcowego w usłudze Microsoft Defender automatycznie bada wszystkie zdarzenia obsługiwane przez zdarzenia i podejrzane jednostki w alertach, udostępniając autoresponse i informacje o ważnych plikach, procesach, usługach i nie tylko.

Każda z analizowanych jednostek zostanie oznaczona jako zainfekowana, skorygowana lub podejrzana.

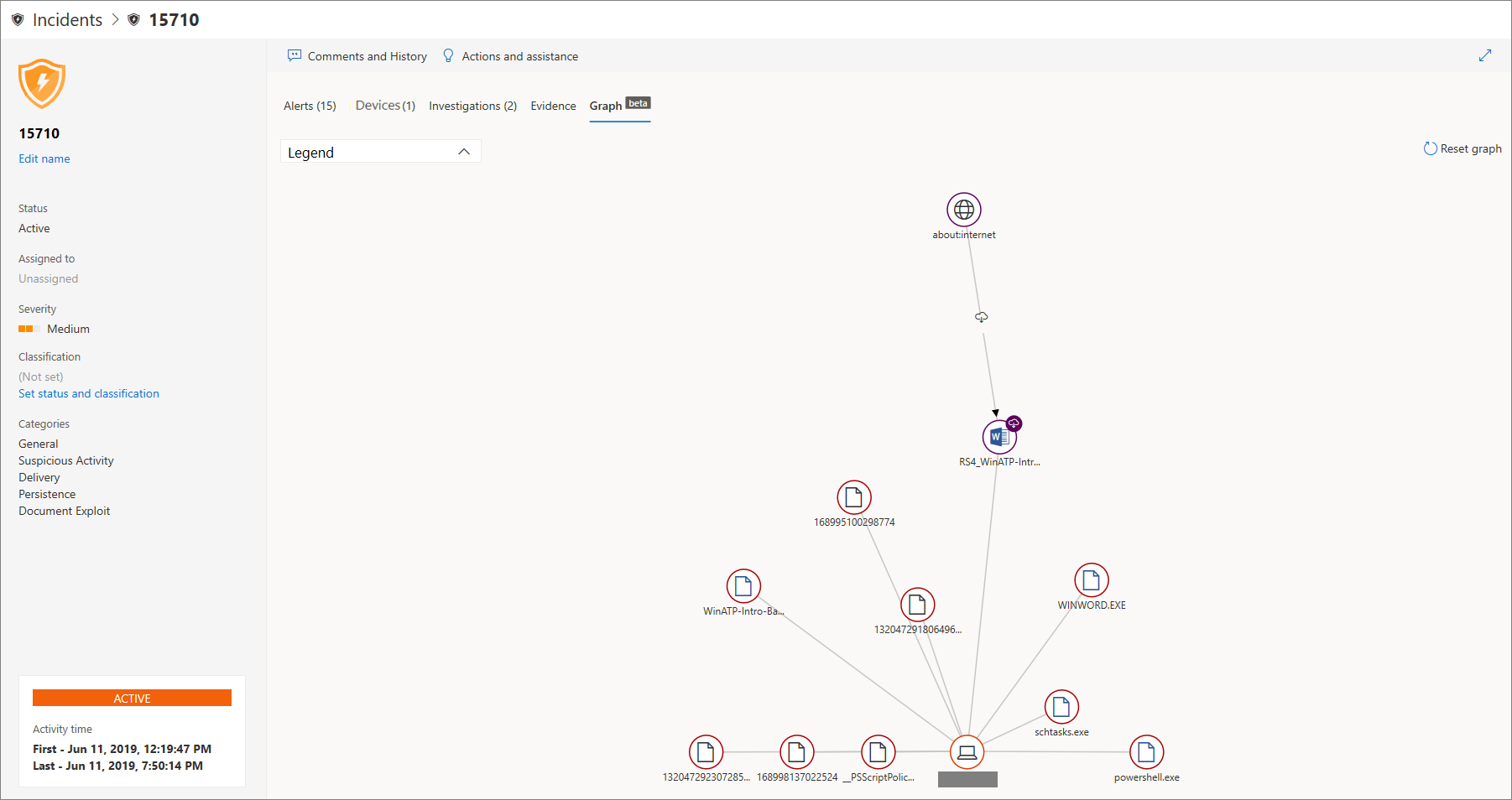

Wizualizowanie powiązanych zagrożeń cyberbezpieczeństwa

Ochrona punktu końcowego w usłudze Microsoft Defender agreguje informacje o zagrożeniu w zdarzeniu, dzięki czemu można zobaczyć wzorce i korelacje pochodzące z różnych punktów danych. Taką korelację można wyświetlić za pomocą wykresu zdarzenia.

Wykres zdarzeń

Graph opowiada historię ataku cybernetycznego. Na przykład pokazuje, jaki był punkt wejścia, który wskaźnik naruszenia zabezpieczeń lub aktywności zaobserwowano na którym urządzeniu. itd.

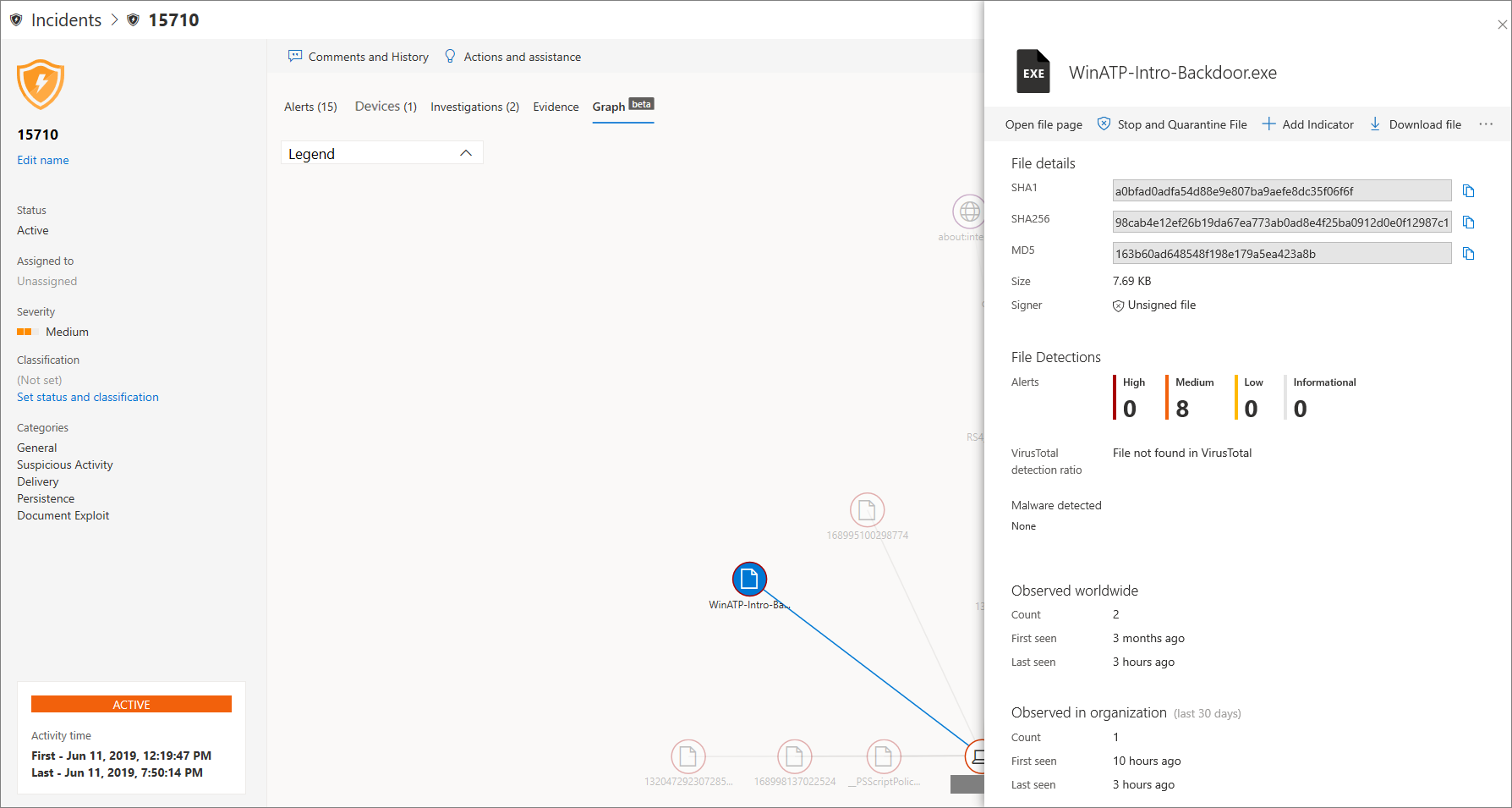

Możesz kliknąć okręgi na grafie zdarzeń, aby wyświetlić szczegóły złośliwych plików, skojarzone wykrywanie plików, liczbę wystąpień na całym świecie, czy zaobserwowano je w organizacji, jeśli tak, ile wystąpień.

Tematy pokrewne

- Kolejka zdarzeń

- Badanie zdarzeń w Ochrona punktu końcowego w usłudze Microsoft Defender

- Zarządzanie zdarzeniami Ochrona punktu końcowego w usłudze Microsoft Defender

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.