Blokowanie behawioralne klienta

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

- Program antywirusowy Microsoft Defender

Platforma

- System Windows

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Omówienie

Blokowanie zachowania klienta jest składnikiem funkcji blokowania i powstrzymywania zachowań w usłudze Defender for Endpoint. Ponieważ podejrzane zachowania są wykrywane na urządzeniach (nazywanych również klientami lub punktami końcowymi), artefakty (takie jak pliki lub aplikacje) są blokowane, sprawdzane i korygowane automatycznie.

Ochrona antywirusowa działa najlepiej w połączeniu z ochroną w chmurze.

Jak działa blokowanie zachowania klienta

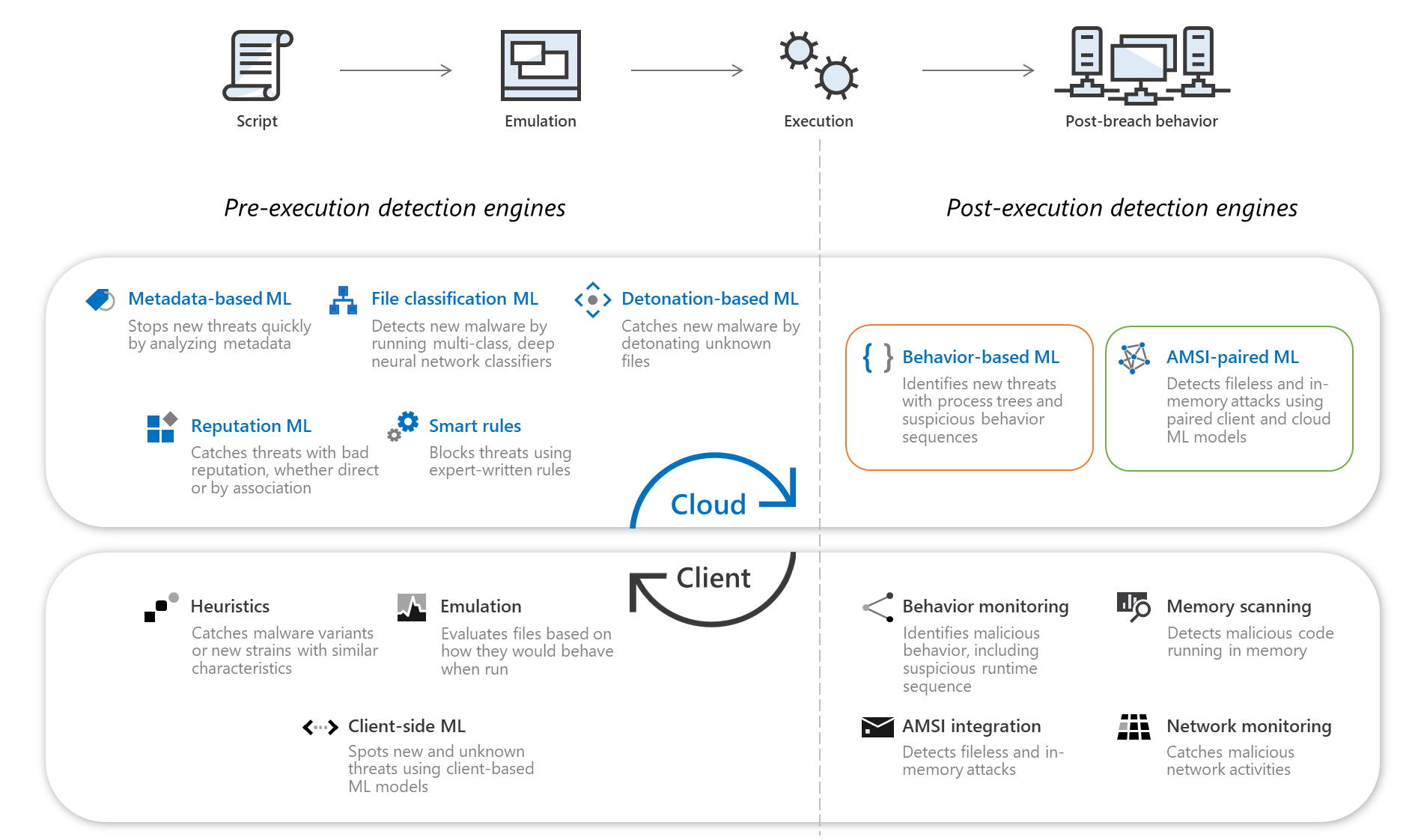

Microsoft Defender Program antywirusowy może wykrywać podejrzane zachowanie, złośliwy kod, ataki bez plików i ataków w pamięci i nie tylko na urządzeniu. Po wykryciu podejrzanych zachowań program antywirusowy Microsoft Defender monitoruje i wysyła te podejrzane zachowania i drzewa procesów do usługi ochrony chmury. Uczenie maszynowe rozróżnia złośliwe aplikacje i dobre zachowania w milisekundach i klasyfikuje każdy artefakt. Niemal w czasie rzeczywistym, gdy tylko artefakt zostanie uznany za złośliwy, zostanie zablokowany na urządzeniu.

Za każdym razem, gdy zostanie wykryte podejrzane zachowanie, alert jest generowany i widoczny, gdy atak został wykryty i zatrzymany; alerty, takie jak "alert dostępu początkowego", są wyzwalane i wyświetlane w portalu Microsoft Defender.

Blokowanie zachowania klienta jest skuteczne, ponieważ nie tylko pomaga zapobiec rozpoczęciu ataku, ale może pomóc zatrzymać atak, który rozpoczął się. Ponadto w przypadku blokowania pętli sprzężenia zwrotnego (innej możliwości blokowania i powstrzymywania zachowań) ataki są blokowane na innych urządzeniach w organizacji.

Wykrywanie oparte na zachowaniu

Wykrywanie oparte na zachowaniu jest określane zgodnie z macierzą usługi MITRE ATT&CK dla przedsiębiorstw. Konwencja nazewnictwa pomaga zidentyfikować etap ataku, w którym zaobserwowano złośliwe zachowanie:

| Taktyka | Nazwa zagrożenia wykrywania |

|---|---|

| Dostęp początkowy | Behavior:Win32/InitialAccess.*!ml |

| Wykonanie | Behavior:Win32/Execution.*!ml |

| Wytrwałość | Behavior:Win32/Persistence.*!ml |

| Eskalacja uprawnień | Behavior:Win32/PrivilegeEscalation.*!ml |

| Uchylanie się od obrony | Behavior:Win32/DefenseEvasion.*!ml |

| Dostęp poświadczeń | Behavior:Win32/CredentialAccess.*!ml |

| Odkrycie | Behavior:Win32/Discovery.*!ml |

| Ruch boczny | Behavior:Win32/LateralMovement.*!ml |

| Kolekcja | Behavior:Win32/Collection.*!ml |

| Polecenie i kontrolka | Behavior:Win32/CommandAndControl.*!ml |

| Eksfiltracja | Behavior:Win32/Exfiltration.*!ml |

| Wpływ | Behavior:Win32/Impact.*!ml |

| Uncategorized | Behavior:Win32/Generic.*!ml |

Porada

Aby dowiedzieć się więcej na temat konkretnych zagrożeń, zobacz ostatnie działania związane z globalnymi zagrożeniami.

Konfigurowanie blokowania behawioralnego klienta

Jeśli Twoja organizacja używa usługi Defender for Endpoint, blokowanie zachowań klientów jest domyślnie włączone. Jednak aby skorzystać ze wszystkich możliwości usługi Defender for Endpoint, w tym blokowania behawioralnego i powstrzymywania, upewnij się, że następujące funkcje i możliwości usługi Defender for Endpoint są włączone i skonfigurowane:

- Punkty odniesienia usługi Defender dla punktów końcowych

- Urządzenia dołączone do usługi Defender for Endpoint

- Funkcja EDR w trybie blokowania

- Zmniejszanie obszaru podatnego na ataki

- Ochrona nowej generacji (oprogramowanie antywirusowe, oprogramowanie chroniące przed złośliwym kodem i inne możliwości ochrony przed zagrożeniami)

Porada

Jeśli szukasz informacji dotyczących programu antywirusowego dla innych platform, zobacz:

- Ustaw preferencje dla ochrony punktu końcowego usługi Microsoft Defender w systemie macOS

- Ochrona punktu końcowego w usłudze Microsoft Defender na komputerze Mac

- Ustawienia zasad ochrony antywirusowej systemu macOS dla programu antywirusowego Microsoft Defender dla usługi Intune

- Ustaw preferencje dla ochrony punktu końcowego w usłudze Microsoft Defender w systemie Linux

- Ochrona punktu końcowego w usłudze Microsoft Defender na Linuxie

- Konfiguruj ochronę punktu końcowego w usłudze Microsoft Defender w opcjach systemu Android

- Konfiguruj ochronę punktu końcowego w usłudze Microsoft Defender w opcjach systemu iOS

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.