Blokowanie i ograniczanie behawioralne

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

- Program antywirusowy Microsoft Defender

Platformy

- System Windows

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Omówienie

Dzisiejszy krajobraz zagrożeń jest opanowany przez złośliwe oprogramowanie bez plików i które żyje poza ziemią, wysoce polimorficzne zagrożenia, które mutują szybciej niż tradycyjne rozwiązania, mogą nadążyć za atakami obsługiwanymi przez człowieka, które dostosowują się do tego, co przeciwnicy znajdują na zagrożonych urządzeniach. Tradycyjne rozwiązania zabezpieczeń nie są wystarczające do powstrzymania takich ataków; Potrzebujesz możliwości wspieranych przez sztuczną inteligencję (AI) i uczenie urządzeń (ML), takie jak blokowanie i powstrzymywanie zachowań, zawarte w usłudze Defender for Endpoint.

Funkcje blokowania i powstrzymywania zachowań mogą pomóc w identyfikowaniu i zatrzymywaniu zagrożeń na podstawie ich zachowań i przetwarzania drzew nawet wtedy, gdy zagrożenie rozpoczęło wykonywanie. Funkcje i składniki i funkcje następnej generacji, EDR i Defender for Endpoint współpracują ze sobą w zakresie blokowania i powstrzymywania zachowań.

Funkcje blokowania behawioralnego i powstrzymywania działają z wieloma składnikami i funkcjami usługi Defender for Endpoint, aby natychmiast zatrzymać ataki i zapobiec postępowi ataków.

Ochrona nowej generacji (w tym program antywirusowy Microsoft Defender) może wykrywać zagrożenia przez analizowanie zachowań i zatrzymywanie zagrożeń, które zaczęły działać.

Wykrywanie i reagowanie na punkty końcowe (EDR) odbiera sygnały zabezpieczeń w sieci, urządzeniach i zachowaniu jądra. W miarę wykrywania zagrożeń tworzone są alerty. Wiele alertów tego samego typu jest agregowanych w zdarzenia, co ułatwia zespołowi ds. operacji zabezpieczeń badanie i reagowanie.

Usługa Defender for Endpoint ma szeroką gamę optyk w różnych tożsamościach, wiadomościach e-mail, danych i aplikacjach, a także sygnały dotyczące zachowania sieci, punktu końcowego i jądra odbierane za pośrednictwem EDR. Składnik usługi Microsoft Defender XDR, usługi Defender for Endpoint przetwarza i koreluje te sygnały, zgłasza alerty wykrywania i łączy powiązane alerty w zdarzeniach.

Dzięki tym możliwościom można zapobiec lub zablokować więcej zagrożeń, nawet jeśli zaczną one działać. Za każdym razem, gdy zostanie wykryte podejrzane zachowanie, zagrożenie zostanie ograniczone, alerty zostaną utworzone, a zagrożenia zostaną zatrzymane w ich śladach.

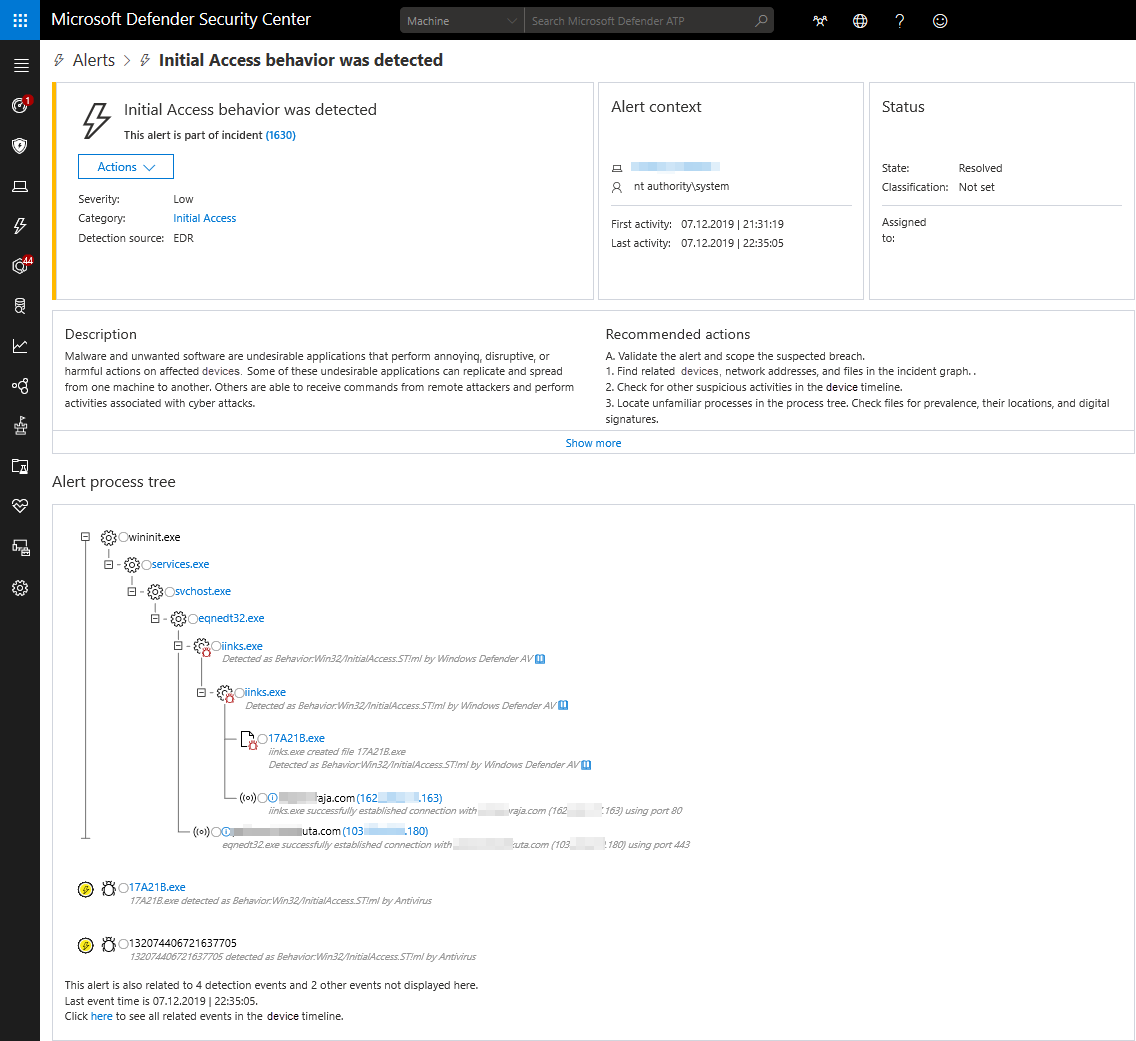

Na poniższej ilustracji przedstawiono przykład alertu, który został wyzwolony przez funkcję blokowania i powstrzymywania zachowań:

Składniki blokowania behawioralnego i hermetyzowania

Reguły zmniejszania obszaru ataków na kliencie oparte na zasadach Wstępnie zdefiniowane typowe zachowania związane z atakiem nie mogą być wykonywane zgodnie z regułami zmniejszania obszaru ataków. Gdy takie zachowania próbują zostać wykonane, można je zobaczyć w usłudze Microsoft Defender XDR jako alerty informacyjne. Reguły zmniejszania obszaru ataków nie są domyślnie włączone; skonfigurujesz zasady w portalu usługi Microsoft Defender.

Blokowanie zachowania klienta Zagrożenia w punktach końcowych są wykrywane za pośrednictwem uczenia maszynowego, a następnie są automatycznie blokowane i korygowane. (Blokowanie zachowania klienta jest domyślnie włączone).

Blokowanie pętli sprzężenia zwrotnego (nazywane również szybką ochroną) Wykrywanie zagrożeń jest obserwowane za pośrednictwem analizy behawioralnej. Zagrożenia są zatrzymywane i nie mogą działać w innych punktach końcowych. (Blokowanie pętli opinii jest domyślnie włączone).

Wykrywanie i reagowanie na punkty końcowe (EDR) w trybie bloku Złośliwe artefakty lub zachowania obserwowane za pośrednictwem ochrony po naruszeniu zabezpieczeń są blokowane i zawarte. Środowisko EDR w trybie bloku działa nawet wtedy, gdy program antywirusowy Microsoft Defender nie jest podstawowym rozwiązaniem antywirusowym. (Funkcja EDR w trybie bloku nie jest domyślnie włączona; włączasz ją w usłudze Microsoft Defender XDR).

Spodziewaj się więcej w obszarze blokowania i powstrzymywania zachowań, ponieważ firma Microsoft nadal ulepsza funkcje i możliwości ochrony przed zagrożeniami. Aby zobaczyć, co jest planowane i wdrażane teraz, zapoznaj się z planem platformy Microsoft 365.

Przykłady blokowania i powstrzymywania zachowań w działaniu

Funkcje blokowania i powstrzymywania zachowań zablokowały techniki atakujące, takie jak następujące:

- Dumping poświadczeń z LSASS

- Wstrzykiwanie krzyżowe

- Wydrążanie procesów

- Obejście kontroli konta użytkownika

- Manipulowanie programem antywirusowym (na przykład wyłączanie go lub dodawanie złośliwego oprogramowania jako wykluczenia)

- Kontaktowanie się z poleceniem i kontrolą (C&C) w celu pobrania ładunków

- Wydobywanie monet

- Modyfikacja rekordu rozruchowego

- Ataki typu pass-the-hash

- Instalacja certyfikatu głównego

- Próba wykorzystania różnych luk w zabezpieczeniach

Poniżej przedstawiono dwa rzeczywiste przykłady blokowania i powstrzymywania zachowań w działaniu.

Przykład 1: Atak kradzieży poświadczeń na 100 organizacji

Jak opisano w artykule W pogoni za nieuchwytnymi zagrożeniami: blokowanie oparte na zachowaniu oparte na sztucznej inteligencji zatrzymuje ataki na swoich torach, atak kradzieży poświadczeń na 100 organizacji na całym świecie został zatrzymany przez blokowanie zachowań i możliwości powstrzymywania. Wiadomości e-mail z wyłudzaniem informacji, które zawierały dokument przynęty, zostały wysłane do organizacji docelowych. Jeśli odbiorca otworzył załącznik, powiązany dokument zdalny był w stanie wykonać kod na urządzeniu użytkownika i załadować złośliwe oprogramowanie Lokibot, które ukradło poświadczenia, eksfiltrowane skradzione dane i czekało na dalsze instrukcje z serwera poleceń i kontroli.

Oparte na zachowaniu modele uczenia urządzeń w usłudze Defender for Endpoint złapały i zatrzymały techniki atakującego w dwóch punktach łańcucha ataków:

- Pierwsza warstwa ochrony wykryła zachowanie luki w zabezpieczeniach. Klasyfikatory uczenia urządzeń w chmurze prawidłowo zidentyfikowały zagrożenie jako i natychmiast poinstruowały urządzenie klienckie, aby zablokowało atak.

- Druga warstwa ochrony, która pomogła zatrzymać przypadki, w których atak przeszedł obok pierwszej warstwy, wykryła wydrążenie procesu, zatrzymała ten proces i usunęła odpowiednie pliki (takie jak Lokibot).

Gdy atak został wykryty i zatrzymany, alerty, takie jak "początkowy alert dostępu", zostały wyzwolone i wyświetlone w portalu usługi Microsoft Defender.

W tym przykładzie pokazano, jak oparte na zachowaniu modele uczenia urządzeń w chmurze dodają nowe warstwy ochrony przed atakami, nawet po rozpoczęciu działania.

Przykład 2: Przekaźnik NTLM — wariant złośliwego oprogramowania Juicy Potato

Jak opisano w ostatnim wpisie w blogu , blokowanie i powstrzymywanie zachowań: przekształcanie optyki w ochronę, w styczniu 2020 r. usługa Defender for Endpoint wykryła działanie eskalacji uprawnień na urządzeniu w organizacji. Wyzwolono alert o nazwie "Możliwa eskalacja uprawnień przy użyciu przekaźnika NTLM".

Zagrożeniem okazało się złośliwe oprogramowanie. był to nowy, niewyjaśniany wcześniej wariant znanego narzędzia hakerskiego o nazwie Juicy Potato, które jest używane przez atakujących do uzyskania eskalacji uprawnień na urządzeniu.

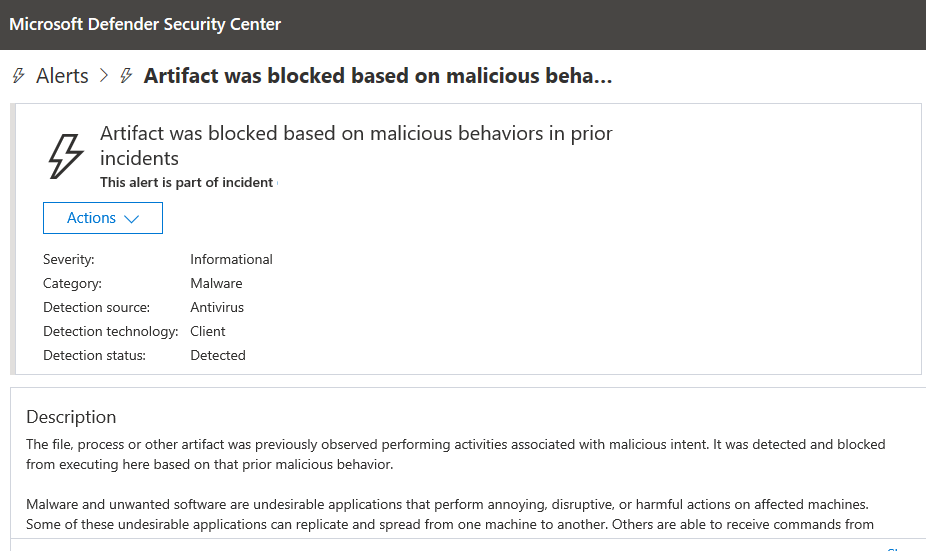

Kilka minut po wyzwoleniu alertu plik został przeanalizowany i potwierdzony jako złośliwy. Proces został zatrzymany i zablokowany, jak pokazano na poniższej ilustracji:

Kilka minut po zablokowaniu artefaktu wiele wystąpień tego samego pliku zostało zablokowanych na tym samym urządzeniu, uniemożliwiając wdrażanie większej liczby osób atakujących lub innego złośliwego oprogramowania na urządzeniu.

W tym przykładzie pokazano, że dzięki możliwościom blokowania i powstrzymywania zachowań zagrożenia są wykrywane, zawarte i blokowane automatycznie.

Porada

Jeśli szukasz informacji dotyczących programu antywirusowego dla innych platform, zobacz:

- Ustaw preferencje dla ochrony punktu końcowego usługi Microsoft Defender w systemie macOS

- Ochrona punktu końcowego w usłudze Microsoft Defender na komputerze Mac

- Ustawienia zasad ochrony antywirusowej systemu macOS dla programu antywirusowego Microsoft Defender dla usługi Intune

- Ustaw preferencje dla ochrony punktu końcowego w usłudze Microsoft Defender w systemie Linux

- Ochrona punktu końcowego w usłudze Microsoft Defender na Linuxie

- Konfiguruj ochronę punktu końcowego w usłudze Microsoft Defender w opcjach systemu Android

- Konfiguruj ochronę punktu końcowego w usłudze Microsoft Defender w opcjach systemu iOS

Następne kroki

Porada

Chcesz dowiedzieć się więcej? Skontaktuj się ze społecznością zabezpieczeń firmy Microsoft w naszej społeczności technicznej: Microsoft Defender for Endpoint Tech Community.