Zagregowane raportowanie w Ochrona punktu końcowego w usłudze Microsoft Defender

Ważna

Niektóre informacje odnoszą się do wstępnie wydanego produktu, który może zostać znacząco zmodyfikowany przed jego komercyjną premierą. Firma Microsoft nie udziela żadnych gwarancji, wyraźnych ani dorozumianych, w odniesieniu do podanych tutaj informacji.

Zagregowane raportowanie rozwiązuje ograniczenia dotyczące raportowania zdarzeń w Ochrona punktu końcowego w usłudze Microsoft Defender. Zagregowane raportowanie rozszerza interwały raportowania sygnałów, aby znacznie zmniejszyć rozmiar zgłoszonych zdarzeń przy jednoczesnym zachowaniu podstawowych właściwości zdarzeń.

Usługa Defender for Endpoint zmniejsza szum w zbieranych danych, aby poprawić stosunek sygnału do szumu przy jednoczesnym równoważeniu wydajności i wydajności produktu. Ogranicza zbieranie danych w celu utrzymania tego salda.

Dzięki zagregowanemu raportowaniu usługa Defender for Endpoint zapewnia, że wszystkie podstawowe właściwości zdarzeń cenne dla działań związanych z badaniem i wyszukiwaniem zagrożeń są stale zbierane. Jest to możliwe dzięki rozszerzonym interwałom raportowania wynoszącym jedną godzinę, co zmniejsza rozmiar zgłoszonych zdarzeń i umożliwia wydajne, ale cenne zbieranie danych.

Po włączeniu raportowania zagregowanego można wykonać zapytanie dotyczące podsumowania wszystkich obsługiwanych typów zdarzeń, w tym danych telemetrycznych o niskiej skuteczności, których można użyć do badania i wyszukiwania zagrożeń.

Wymagania wstępne

Przed włączeniem raportowania zagregowanego należy spełnić następujące wymagania:

- Licencja usługi Defender for Endpoint Plan 2

- Uprawnienia do włączania funkcji zaawansowanych

Zagregowane raportowanie obsługuje następujące elementy:

- Wersja klienta: Windows w wersji 2411 lub nowszej

- Systemy operacyjne: Windows 11 22H2, Windows Server 2022, Windows 11 Enterprise, Windows 10 20H2, 21H1, 21H2, Windows Server wersja 20H2 i Windows Server 2019

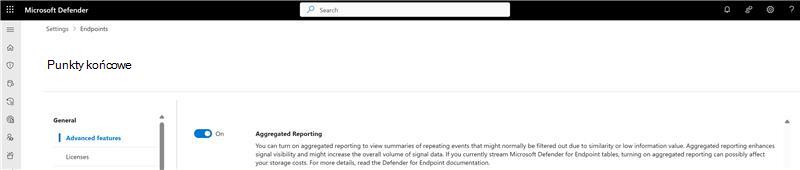

Włączanie raportowania zagregowanego

Aby włączyć zagregowane raportowanie, przejdź do pozycji Ustawienia > Funkcje zaawansowane punktów końcowych>. Przełącz funkcję Raportowanie zagregowane .

Po włączeniu zagregowanego raportowania może upłynąć do siedmiu dni, aż zagregowane raporty staną się dostępne. Następnie możesz rozpocząć wykonywanie zapytań o nowe dane po włączeniu funkcji.

Po wyłączeniu raportowania zagregowanego zastosowanie zmian zajmuje kilka godzin. Wszystkie wcześniej zebrane dane pozostają.

Zapytania dotyczące raportów zagregowanych

Raportowanie zagregowane obsługuje następujące typy zdarzeń:

| Typ akcji | Zaawansowana tabela zagrożeń | Prezentacja osi czasu urządzenia | Właściwości |

|---|---|---|---|

| FileCreatedAggregatedReport | DeviceFileEvents | {ProcessName} utworzył pliki {Occurrences} {FilePath} | 1. Ścieżka pliku 2. Rozszerzenie pliku 3. Nazwa procesu |

| FileRenamedAggregatedReport | DeviceFileEvents | Nazwa {ProcessName} zmieniła nazwę na {Occurrences} {FilePath} | 1. Ścieżka pliku 2. Rozszerzenie pliku 3. Nazwa procesu |

| FileModifiedAggregatedReport | DeviceFileEvents | {ProcessName} zmodyfikował pliki {Occurrences} {FilePath} | 1. Ścieżka pliku 2. Rozszerzenie pliku 3. Nazwa procesu |

| ProcessCreatedAggregatedReport | DeviceProcessEvents | {InitiatingProcessName} utworzył procesy {Occurrences} {ProcessName} | 1. Inicjowanie procesu wiersza polecenia 2. Inicjowanie procesu SHA1 3. Inicjowanie ścieżki pliku procesu 4. Przetwórz wiersz polecenia 5. Przetwarzanie SHA1 6. Ścieżka folderu |

| ConnectionSuccessAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} ustanowił połączenia {Occurrences} z {RemoteIP}:{RemotePort} | 1. Inicjowanie nazwy procesu 2. Źródłowy adres IP 3. Zdalny adres IP 4. Port zdalny |

| ConnectionFailedAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} nie może nawiązać połączeń {Occurrences} z {RemoteIP:RemotePort} | 1. Inicjowanie nazwy procesu 2. Źródłowy adres IP 3. Zdalny adres IP 4. Port zdalny |

| LogonSuccessAggregatedReport | DeviceLogonEvents | {Wystąpienia} {LogonType} loguje się przez {UserName}\{DomainName} | 1. Docelowa nazwa użytkownika 2. Identyfikator SID użytkownika docelowego 3. Docelowa nazwa domeny 4. Typ logowania |

| LognFailedAggregatedReport | DeviceLogonEvents | {Wystąpienia}Logowanie {LogonType} nie powiodło się przez {UserName}\{DomainName} | 1. Docelowa nazwa użytkownika 2. Identyfikator SID użytkownika docelowego 3. Docelowa nazwa domeny 4. Typ logowania |

Uwaga

Włączenie raportowania zagregowanego zwiększa widoczność sygnału, co może spowodować wzrost kosztów magazynowania w przypadku przesyłania strumieniowego zaawansowanych tabel wyszukiwania zagrożeń w usłudze Defender for Endpoint do rozwiązania SIEM lub magazynu.

Aby wykonywać zapytania dotyczące nowych danych za pomocą zagregowanych raportów:

- Przejdź do obszaru Badanie & odpowiedzi > Na wyszukiwanie > niestandardowych reguł wykrywania.

- Przejrzyj i zmodyfikuj istniejące reguły i zapytania , na które może mieć wpływ zagregowane raportowanie.

- W razie potrzeby utwórz nowe reguły niestandardowe w celu uwzględnienia nowych typów akcji.

- Przejdź do strony Zaawansowane wyszukiwanie zagrożeń i wykonaj zapytanie dotyczące nowych danych.

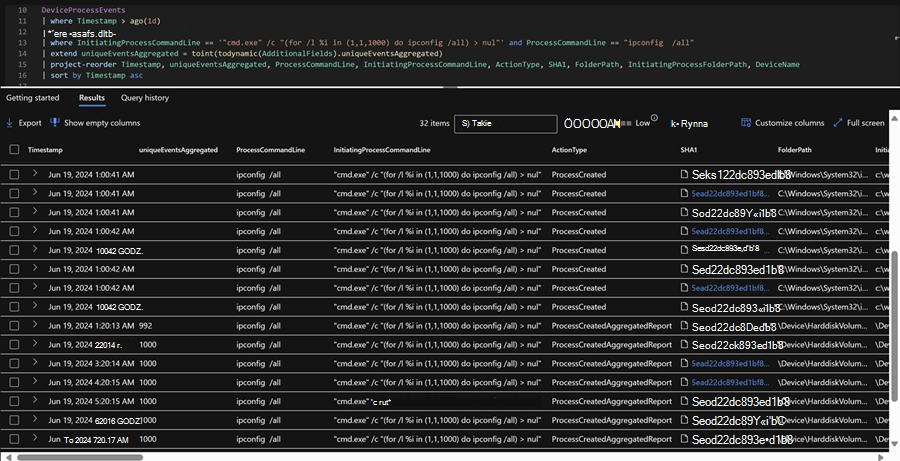

Oto przykład zaawansowanych wyników zapytań wyszukiwania zagrożeń z zagregowanymi raportami.

Przykładowe zaawansowane zapytania dotyczące wyszukiwania zagrożeń

Poniższe zapytania KQL umożliwiają zbieranie określonych informacji przy użyciu zagregowanych raportów.

Zapytanie dotyczące działania hałaśliwego procesu

Poniższe zapytanie wyróżnia hałaśliwe działanie procesu, które można skorelować ze złośliwymi sygnałami.

DeviceProcessEvents

| where Timestamp > ago(1h)

| where ActionType == "ProcessCreatedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| project-reorder Timestamp, uniqueEventsAggregated, ProcessCommandLine, InitiatingProcessCommandLine, ActionType, SHA1, FolderPath, InitiatingProcessFolderPath, DeviceName

| sort by uniqueEventsAggregated desc

Zapytanie o powtarzające się błędy prób logowania

Poniższe zapytanie identyfikuje powtarzające się błędy prób logowania.

DeviceLogonEvents

| where Timestamp > ago(30d)

| where ActionType == "LogonFailedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder Timestamp, DeviceId, uniqueEventsAggregated, LogonType, AccountName, AccountDomain, AccountSid

| sort by uniqueEventsAggregated desc

Zapytanie dotyczące podejrzanych połączeń RDP

Poniższe zapytanie identyfikuje podejrzane połączenia RDP, co może wskazywać na złośliwe działanie.

DeviceNetworkEvents

| where Timestamp > ago(1d)

| where ActionType endswith "AggregatedReport"

| where RemotePort == "3389"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder ActionType, Timestamp, uniqueEventsAggregated

| sort by uniqueEventsAggregated desc