Badanie alertów w Microsoft Defender XDR

Uwaga

W tym artykule opisano alerty zabezpieczeń w Microsoft Defender XDR. Można jednak używać alertów aktywności do wysyłania powiadomień e-mail do siebie lub innych administratorów, gdy użytkownicy wykonują określone działania na platformie Microsoft 365. Aby uzyskać więcej informacji, zobacz Tworzenie alertów dotyczących działań — Microsoft Purview | Microsoft Docs.

Alerty są podstawą wszystkich zdarzeń i wskazują wystąpienie złośliwych lub podejrzanych zdarzeń w środowisku. Alerty są zazwyczaj częścią szerszego ataku i dostarczają wskazówek dotyczących zdarzenia.

W Microsoft Defender XDR powiązane alerty są agregowane razem w celu utworzenia zdarzeń. Incydenty zawsze zapewniają szerszy kontekst ataku, jednak analizowanie alertów może być przydatne, gdy wymagana jest dokładniejsza analiza.

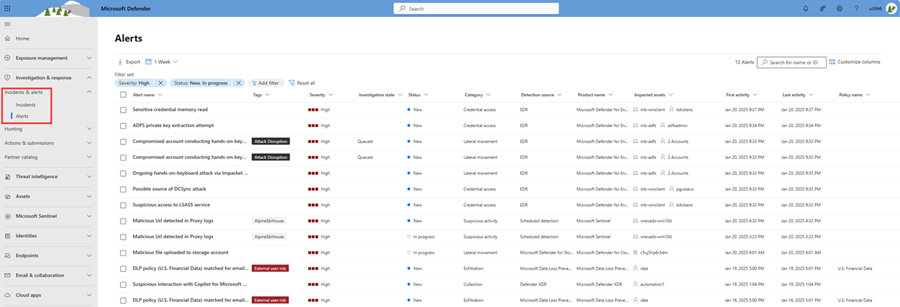

W kolejce Alerty jest wyświetlany bieżący zestaw alertów. Do kolejki alertów można dostać się z obszaru Zdarzenia & alerty alerty > po szybkim uruchomieniu portalu Microsoft Defender.

Alerty z różnych rozwiązań zabezpieczeń firmy Microsoft, takich jak Ochrona punktu końcowego w usłudze Microsoft Defender, Ochrona usługi Office 365 w usłudze Defender, Microsoft Sentinel, Defender for Cloud, Defender for Identity, Defender for Cloud Apps, Defender XDR, App Governance, Ochrona tożsamości Microsoft Entra i Microsoft Data Loss Prevention pojawią się tutaj.

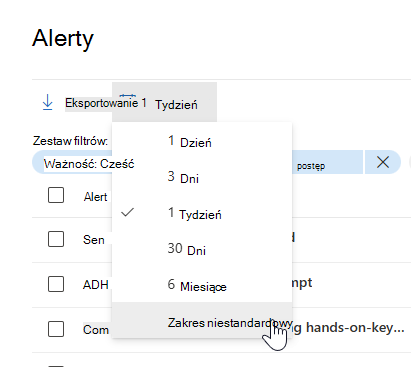

Domyślnie kolejka alertów w portalu Microsoft Defender wyświetla nowe i w toku alerty z ostatnich siedmiu dni. Najnowszy alert znajduje się w górnej części listy, więc możesz go najpierw zobaczyć. Łączną liczbę alertów można również znaleźć w kolejce wskazanej obok paska wyszukiwania. Całkowita liczba alertów różni się w zależności od filtrów używanych w kolejce.

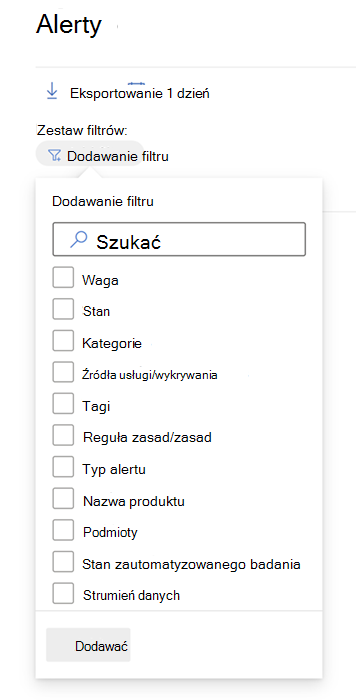

W domyślnej kolejce alertów możesz wybrać pozycję Filtruj , aby wyświetlić wszystkie dostępne filtry, z których można określić podzestaw alertów. Oto przykład.

Alerty można filtrować zgodnie z następującymi kryteriami:

- Waga

- Stan

- Kategorie

- Źródła usługi/wykrywania

- Tagi

- Reguła zasad/zasad

- Typ alertu

- Nazwa produktu

- Jednostki (zasoby, których dotyczy problem)

- Stan zautomatyzowanego badania

- Strumień danych (obciążenie lub lokalizacja)

Uwaga

Microsoft Defender XDR klienci mogą teraz filtrować zdarzenia za pomocą alertów, w przypadku których urządzenie z naruszonymi zabezpieczeniami komunikuje się z urządzeniami technologii operacyjnej (OT) połączonymi z siecią przedsiębiorstwa za pośrednictwem integracji odnajdywania urządzeń Microsoft Defender dla IoT i Ochrona punktu końcowego w usłudze Microsoft Defender. Aby filtrować te zdarzenia, wybierz pozycję Dowolne w źródłach usługi/wykrywania, a następnie wybierz pozycję Microsoft Defender dla IoT w polu Nazwa produktu lub zobacz Badanie zdarzeń i alertów w Microsoft Defender dla IoT w portalu usługi Defender. Możesz również użyć grup urządzeń do filtrowania pod kątem alertów specyficznych dla lokacji. Aby uzyskać więcej informacji na temat wymagań wstępnych usługi Defender for IoT, zobacz Wprowadzenie do monitorowania IoT w przedsiębiorstwie w Microsoft Defender XDR.

Alert może zawierać tagi systemowe i/lub tagi niestandardowe z określonymi kolorami tła. Tagi niestandardowe używają białego tła, podczas gdy tagi systemowe zwykle używają kolorów czerwonego lub czarnego tła. Tagi systemowe identyfikują następujące elementy w zdarzeniu:

- Typ ataku, taki jak wymuszanie okupu lub wyłudzanie informacji o poświadczeniach

- Automatyczne akcje, takie jak automatyczne badanie i reagowanie na ataki oraz automatyczne zakłócenia ataku

- Eksperci usługi Defender zajmujący się zdarzeniem

- Krytyczne zasoby biorące udział w zdarzeniu

Porada

Zarządzanie stopniem zagrożenia bezpieczeństwa firmy Microsoft na podstawie wstępnie zdefiniowanych klasyfikacji automatycznie oznacza urządzenia, tożsamości i zasoby w chmurze jako element zawartości o krytycznym znaczeniu. Ta wbudowana funkcja zapewnia ochronę cennych i najważniejszych zasobów organizacji. Pomaga również zespołom ds. operacji zabezpieczeń w ustalaniu priorytetów badania i korygowania. Dowiedz się więcej o krytycznym zarządzaniu zasobami.

Ważna

Niektóre informacje w tym artykule odnoszą się do wstępnie wydanego produktu, który może zostać znacząco zmodyfikowany przed jego komercyjną premierą. Firma Microsoft nie udziela żadnych gwarancji wyrażonych ani dorozumianych w odniesieniu do informacji podanych tutaj.

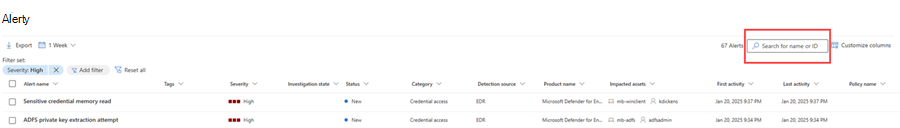

Alerty można wyszukiwać przy użyciu niestandardowego zakresu dat i godzin lub za pomocą paska wyszukiwania w celu wyszukiwania określonych alertów. Aby wyszukać alerty w określonym zakresie daty lub godziny, wybierz pozycję Zakres niestandardowy w selektorze dat, a następnie określ daty i godziny rozpoczęcia i zakończenia.

Aby wyszukać określone alerty, wprowadź termin wyszukiwania na pasku wyszukiwania. Alerty można wyszukiwać na podstawie tytułu alertu lub identyfikatora alertu.

Wymagane role dla alertów Ochrona usługi Office 365 w usłudze Defender

Aby uzyskać dostęp do alertów Ochrona usługi Office 365 w usłudze Microsoft Defender, musisz mieć dowolną z następujących ról:

W przypadku Microsoft Entra ról globalnych:

- Administrator globalny

- Administrator zabezpieczeń

- Operator zabezpieczeń

- Czytelnik globalny

- Czytelnik zabezpieczeń

grupy ról & zgodności Office 365 zabezpieczeń

- Administrator zgodności

- Zarządzanie organizacją

Uwaga

Firma Microsoft zaleca używanie ról z mniejszą liczbą uprawnień w celu uzyskania lepszych zabezpieczeń. Rola administratora globalnego, która ma wiele uprawnień, powinna być używana tylko w sytuacjach awaryjnych, gdy nie pasuje żadna inna rola.

Analizowanie alertu

Aby wyświetlić główną stronę alertu, wybierz nazwę alertu. Oto przykład.

Możesz również wybrać akcję Otwórz główną stronę alertu w okienku Zarządzanie alertami .

Strona alertu składa się z następujących sekcji:

- Historia alertów, czyli łańcuch zdarzeń i alertów związanych z tym alertem w kolejności chronologicznej

- Szczegóły podsumowania

Na stronie alertu możesz wybrać wielokropek (...) obok dowolnej jednostki, aby wyświetlić dostępne akcje, takie jak łączenie alertu z innym incydentem. Lista dostępnych akcji zależy od typu alertu.

Źródła alertów

Microsoft Defender XDR alerty pochodzą z rozwiązań takich jak Ochrona punktu końcowego w usłudze Microsoft Defender, Ochrona usługi Office 365 w usłudze Defender, Defender for Identity, Defender for Cloud Apps dodatek dotyczący ładu aplikacji dla Microsoft Defender for Cloud Apps, Ochrona tożsamości Microsoft Entra i ochrony przed utratą danych firmy Microsoft. Możesz zauważyć alerty z przedpłaconymi znakami w alercie. Poniższa tabela zawiera wskazówki ułatwiające zrozumienie mapowania źródeł alertów na podstawie wstępnie utworzonego znaku alertu.

Uwaga

- Przedpłacone identyfikatory GUID są specyficzne tylko dla ujednoliconych środowisk, takich jak ujednolicona kolejka alertów, strona ujednoliconych alertów, ujednolicone badanie i ujednolicone zdarzenie.

- Znak przedprodukowany nie zmienia identyfikatora GUID alertu. Jedyną zmianą identyfikatora GUID jest składnik przedprodukowany.

| Źródło alertu | Identyfikator alertu z przedpłaconymi znakami |

|---|---|

| Microsoft Defender XDR | ra{GUID} ta{GUID} dla alertów od ThreatExpertsea{GUID} dla alertów z wykrywania niestandardowego |

| Ochrona usługi Office 365 w usłudze Microsoft Defender | fa{GUID} Przykład: fa123a456b-c789-1d2e-12f1g33h445h6i |

| Ochrona punktu końcowego w usłudze Microsoft Defender | da{GUID} ed{GUID} dla alertów z wykrywania niestandardowego |

| Microsoft Defender for Identity | aa{GUID} ri{GUID} dla alertów z aparatu wykrywania XDRPrzykład: aa123a456b-c789-1d2e-12f1g33h445h6i, ri001122334455667788_-0123456789 |

| Microsoft Defender for Cloud Apps | ca{GUID} ma{GUID} dla alertów z wykrywania i zasad ładu aplikacjirm{GUID} dla alertów z aparatu wykrywania XDRPrzykład: ca123a456b-c789-1d2e-12f1g33h445h6i |

| Ochrona tożsamości Microsoft Entra | ad{GUID} |

| Zarządzanie aplikacjami | ma{GUID} |

| Ochrona przed utratą danych firmy Microsoft | dl{GUID} |

| Microsoft Defender for Cloud | dc{GUID} |

| Microsoft Sentinel | sn{GUID} |

| Zarządzanie ryzykiem wewnętrznym usługi Microsoft Purview | ir{GUID} |

Uwaga

Jeśli masz aprowizowany dostęp do Zarządzanie ryzykiem wewnętrznym w Microsoft Purview, możesz wyświetlać alerty dotyczące zarządzania ryzykiem wewnętrznym i zarządzać nimi oraz wyszukiwać zdarzenia zarządzania ryzykiem wewnętrznym w portalu Microsoft Defender. Aby uzyskać więcej informacji, zobacz Badanie zagrożeń związanych z ryzykiem wewnętrznym w portalu Microsoft Defender.

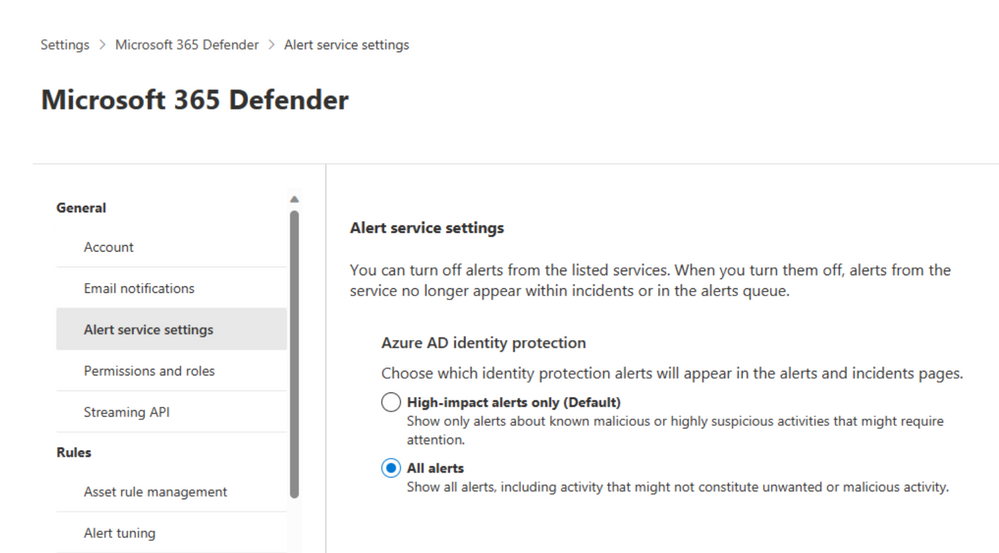

Konfigurowanie usługi alertów Microsoft Entra IP

Przejdź do portalu Microsoft Defender (security.microsoft.com), wybierz pozycję Ustawienia>Microsoft Defender XDR.

Z listy wybierz pozycję Ustawienia usługi alertów, a następnie skonfiguruj usługę alertów Ochrona tożsamości Microsoft Entra.

Domyślnie włączone są tylko najbardziej odpowiednie alerty dla centrum operacji zabezpieczeń. Jeśli chcesz uzyskać wszystkie Microsoft Entra wykrywanie ryzyka adresów IP, możesz je zmienić w sekcji Ustawienia usługi alertów.

Dostęp do ustawień usługi Alert można również uzyskać bezpośrednio ze strony Zdarzenia w portalu Microsoft Defender.

Ważna

Niektóre informacje odnoszą się do wstępnie wydanego produktu, który może zostać znacząco zmodyfikowany przed jego komercyjną premierą. Firma Microsoft nie udziela żadnych gwarancji, wyraźnych ani dorozumianych, w odniesieniu do podanych tutaj informacji.

Analizowanie zasobów, których dotyczy problem

Sekcja Podjęte akcje zawiera listę elementów zawartości, których dotyczy problem, takich jak skrzynki pocztowe, urządzenia i użytkownicy, których dotyczy ten alert.

Możesz również wybrać pozycję Widok w centrum akcji, aby wyświetlić kartę Historiacentrum akcji w portalu Microsoft Defender.

Śledzenie roli alertu w historii alertu

W scenariuszu alertu zostaną wyświetlone wszystkie zasoby lub jednostki związane z alertem w widoku drzewa procesów. Alert w tytule jest tym, który koncentruje się po pierwszym wylądowaniu na stronie wybranego alertu. Zasoby w wątku alertu można rozszerzać i klikać. Udostępniają one dodatkowe informacje i przyspieszają reagowanie, umożliwiając podjęcie akcji bezpośrednio w kontekście strony alertu.

Uwaga

Sekcja dotycząca alertów może zawierać więcej niż jeden alert z dodatkowymi alertami dotyczącymi tego samego drzewa wykonywania wyświetlanymi przed wybranym alertem lub po nim.

Wyświetl więcej informacji o alertach na stronie szczegółów

Na stronie szczegółów są wyświetlane szczegóły wybranego alertu ze szczegółami i powiązanymi z nim akcjami. Jeśli wybierzesz dowolny z elementów zawartości lub jednostek, których dotyczy problem, w wątku alertu strona szczegółów zmieni się, aby udostępnić informacje kontekstowe i akcje dla wybranego obiektu.

Po wybraniu interesującej jednostki strona szczegółów zmienia się, aby wyświetlić informacje o wybranym typie jednostki, informacje historyczne, gdy są dostępne, oraz opcje podejmowania działań na tej jednostce bezpośrednio ze strony alertu.

Zarządzaj alertami

Aby zarządzać alertem, wybierz pozycję Zarządzaj alertem w sekcji szczegóły podsumowania na stronie alertu. W przypadku pojedynczego alertu oto przykład okienka Zarządzanie alertami .

Okienko Zarządzanie alertami umożliwia wyświetlanie lub określanie:

- Stan alertu (Nowy, Rozwiązany, W toku).

- Konto użytkownika, do których przypisano alert.

- Klasyfikacja alertu:

- Nie ustawiono (wartość domyślna).

- Wartość prawdziwie dodatnia z typem zagrożenia. Użyj tej klasyfikacji dla alertów, które dokładnie wskazują rzeczywiste zagrożenie. Określenie tego typu zagrożeń powoduje, że zespół ds. zabezpieczeń widzi wzorce zagrożeń i działa w celu ochrony organizacji przed nimi.

- Działanie informacyjne, oczekiwane z typem działania. Użyj tej opcji w przypadku alertów, które są technicznie dokładne, ale reprezentują normalne zachowanie lub symulowane działanie zagrożeń. Zazwyczaj chcesz zignorować te alerty, ale spodziewaj się ich podobnych działań w przyszłości, w których działania są wyzwalane przez rzeczywiste osoby atakujące lub złośliwe oprogramowanie. Użyj opcji w tej kategorii, aby sklasyfikować alerty dla testów zabezpieczeń, działania czerwonego zespołu i oczekiwanego nietypowego zachowania zaufanych aplikacji i użytkowników.

- Wynik fałszywie dodatni dla typów alertów, które zostały utworzone nawet wtedy, gdy nie ma złośliwego działania lub fałszywego alarmu. Użyj opcji w tej kategorii, aby sklasyfikować alerty, które zostały błędnie zidentyfikowane jako normalne zdarzenia lub działania jako złośliwe lub podejrzane. W przeciwieństwie do alertów dotyczących "działania informacyjnego, oczekiwanego", które może być również przydatne do wykrywania rzeczywistych zagrożeń, zazwyczaj nie chcesz ponownie wyświetlać tych alertów. Klasyfikowanie alertów jako fałszywie dodatnich pomaga Microsoft Defender XDR poprawić jego jakość wykrywania.

- Komentarz do alertu.

Uwaga

W sierpniu 2022 r. wcześniej obsługiwane wartości określania alertów (

AptiSecurityPersonnel) były przestarzałe i nie są już dostępne za pośrednictwem interfejsu API.Jednym ze sposobów zarządzania alertami jest użycie tagów. Funkcja tagowania dla Ochrona usługi Office 365 w usłudze Microsoft Defender jest obecnie dostępna w wersji zapoznawczej i jest wdrażana przyrostowo.

Obecnie zmodyfikowane nazwy tagów są stosowane tylko do alertów utworzonych po aktualizacji. Alerty, które zostały wygenerowane przed modyfikacją, nie będą odzwierciedlać zaktualizowanej nazwy tagu.

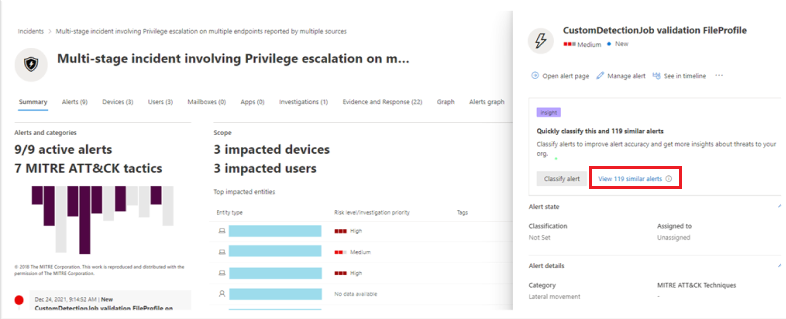

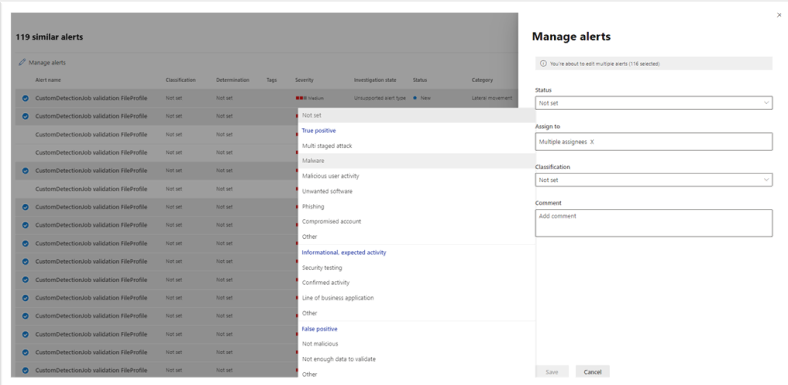

Aby zarządzać zestawem alertów podobnym do określonego alertu, wybierz pozycję Wyświetl podobne alerty w polu INSIGHT w sekcji szczegóły podsumowania na stronie alertu.

W okienku Zarządzanie alertami można następnie sklasyfikować wszystkie powiązane alerty w tym samym czasie. Oto przykład.

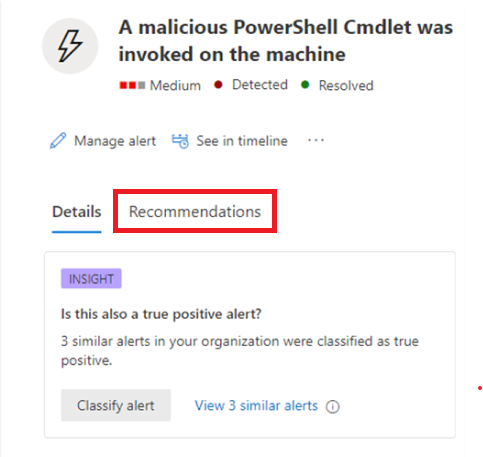

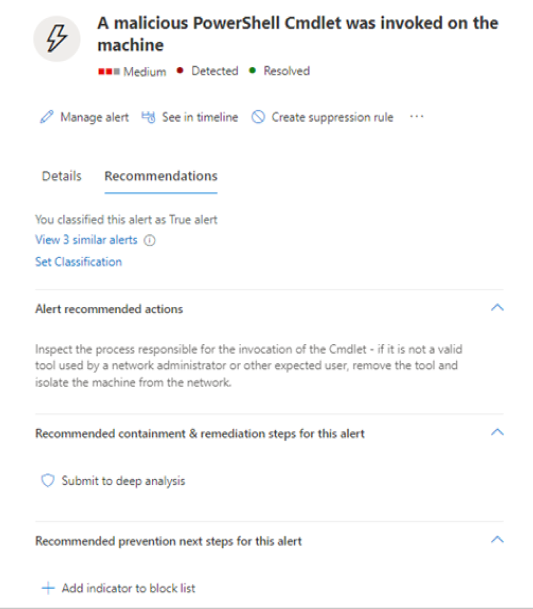

Jeśli podobne alerty zostały już sklasyfikowane w przeszłości, możesz zaoszczędzić czas, korzystając z Microsoft Defender XDR zaleceń, aby dowiedzieć się, jak zostały rozwiązane inne alerty. W sekcji szczegóły podsumowania wybierz pozycję Zalecenia.

Karta Zalecenia zawiera akcje następnego kroku i porady dotyczące badania, korygowania i zapobiegania. Oto przykład.

Dostrajanie alertu

Jako analityk centrum operacji zabezpieczeń (SOC) jednym z najważniejszych problemów jest klasyfikacja ogromnej liczby alertów wyzwalanych codziennie. Czas analityka jest cenny i chce skupić się tylko na alertach o wysokiej ważności i wysokim priorytecie. Tymczasem analitycy są również zobowiązani do klasyfikowania i rozwiązywania alertów o niższym priorytecie, które zwykle są procesem ręcznym.

Dostrajanie alertów, wcześniej nazywane pomijaniem alertów, zapewnia możliwość wcześniejszego dostrajania alertów i zarządzania nimi. Usprawnia to kolejkę alertów i oszczędza czas klasyfikacji, ukrywając lub usuwając alerty automatycznie, za każdym razem, gdy wystąpi pewne oczekiwane zachowanie organizacji i zostaną spełnione warunki reguły.

Reguły dostrajania alertów obsługują warunki oparte na typach dowodów , takich jak pliki, procesy, zaplanowane zadania i inne typy dowodów wyzwalających alerty. Po utworzeniu reguły dostrajania alertów zastosuj ją do wybranego alertu lub dowolnego typu alertu spełniającego zdefiniowane warunki w celu dostrojenia alertu.

Dostrajanie alertów jako ogólna dostępność przechwytuje alerty tylko z usługi Defender for Endpoint. Jednak w wersji zapoznawczej dostrajanie alertów jest również rozszerzane na inne usługi Microsoft Defender XDR, w tym Ochrona usługi Office 365 w usłudze Defender, Defender for Identity, Defender for Cloud Apps, Ochrona tożsamości Microsoft Entra (Microsoft Entra IP) i inne, jeśli są dostępne na platformie i w planie.

Uwaga

Zalecamy używanie dostrajania alertów z ostrożnością w przypadku scenariuszy, w których znane, wewnętrzne aplikacje biznesowe lub testy zabezpieczeń wyzwalają oczekiwane działanie i nie chcesz widzieć alertów.

Tworzenie warunków reguły w celu dostrajania alertów

Utwórz reguły dostrajania alertów w obszarze ustawienia Microsoft Defender XDR lub na stronie szczegółów alertu. Wybierz jedną z następujących kart, aby kontynuować.

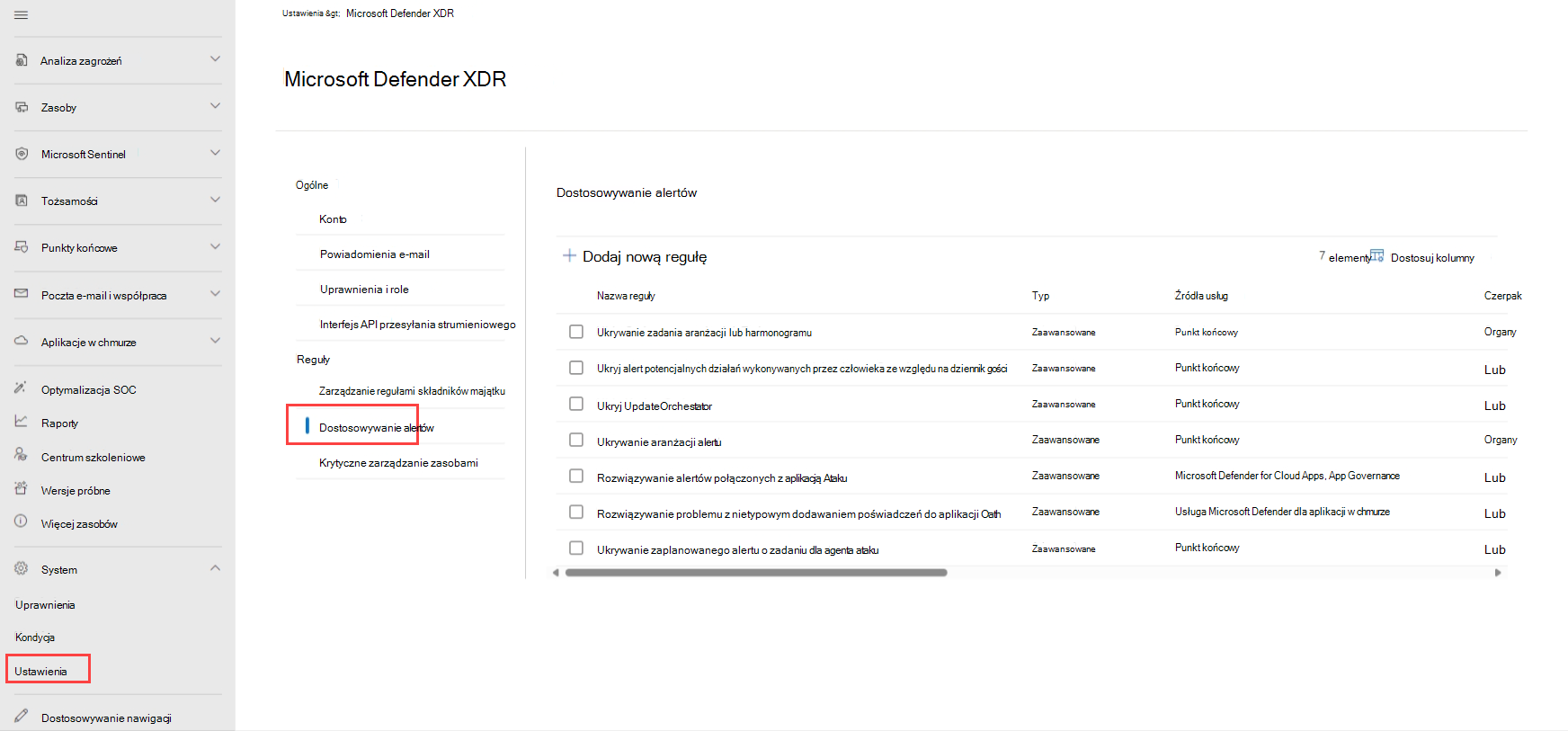

W portalu Microsoft Defender wybierz pozycję Ustawienia > Microsoft Defender XDR > dostrajanie alertów.

Wybierz pozycję Dodaj nową regułę , aby dostroić nowy alert, lub wybierz istniejący wiersz reguły, aby wprowadzić zmiany. Wybranie tytułu reguły powoduje otwarcie strony szczegółów reguły, na której można wyświetlić listę skojarzonych alertów, edytować warunki lub włączyć i wyłączyć regułę.

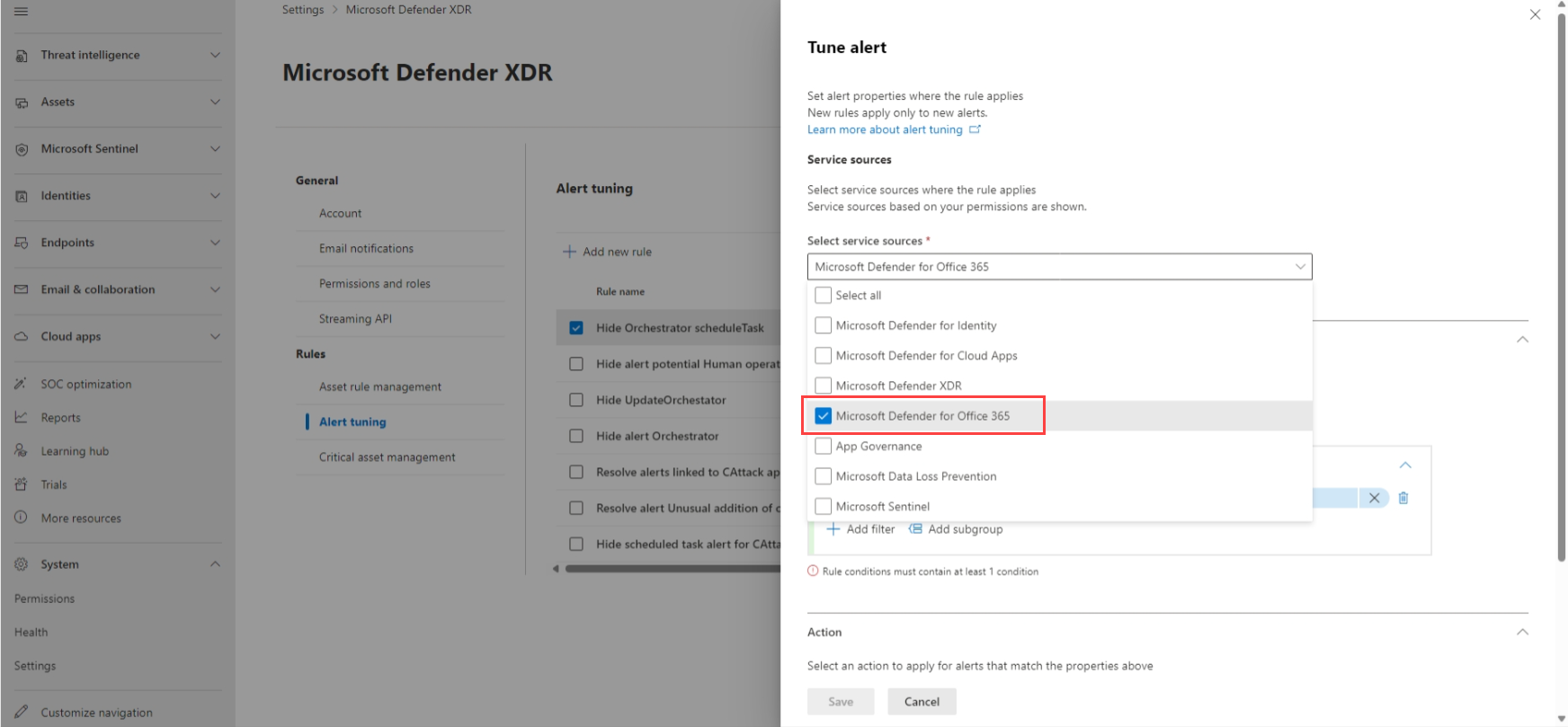

W okienku Alert dostrajania w obszarze Wybierz źródła usług wybierz źródła usług, do których chcesz zastosować regułę. Na liście są wyświetlane tylko usługi, do których masz uprawnienia. Przykład:

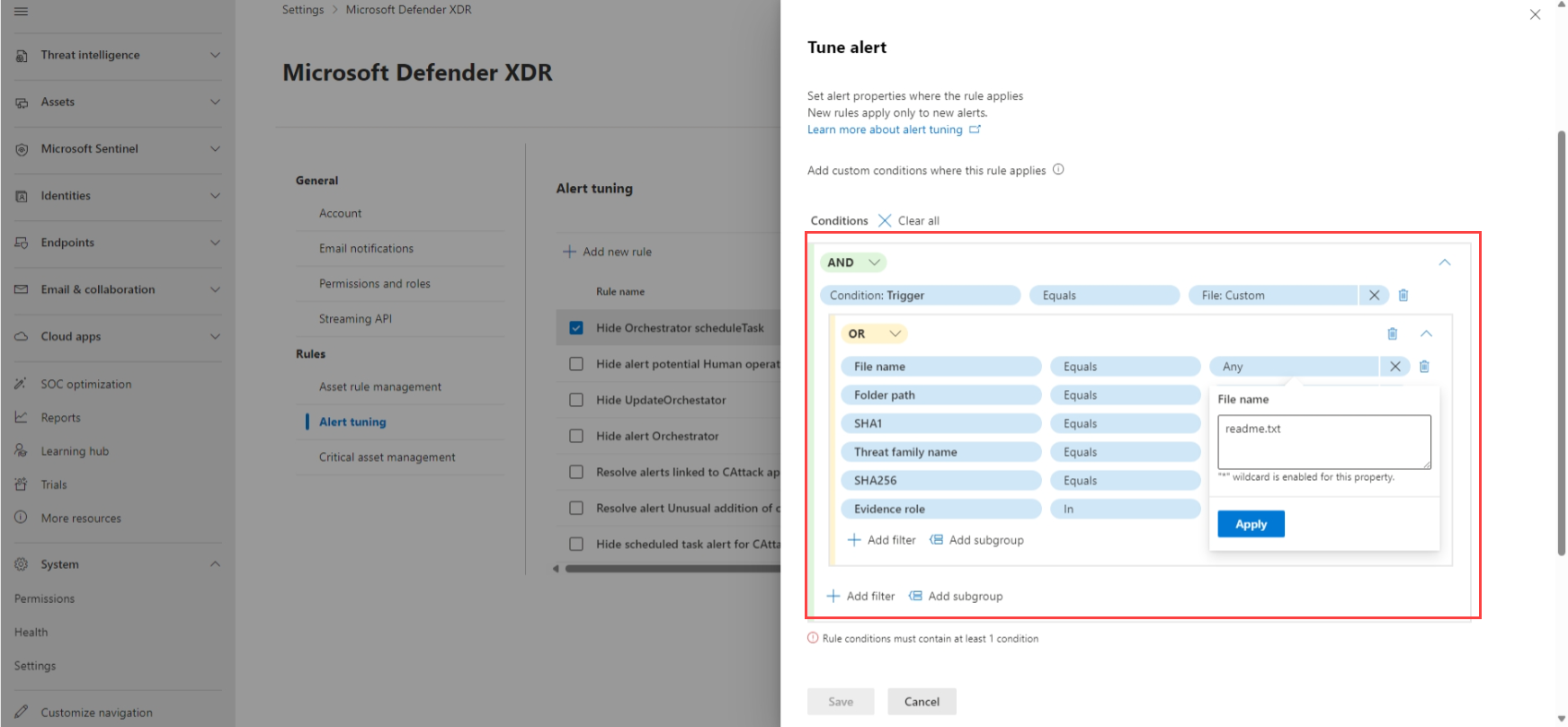

W obszarze Warunki dodaj warunek wyzwalaczy alertu. Jeśli na przykład chcesz zapobiec wyzwalaniu alertu podczas tworzenia określonego pliku, zdefiniuj warunek wyzwalacza File:Custom i zdefiniuj szczegóły pliku:

Wyświetlane wyzwalacze różnią się w zależności od wybranych źródeł usług. Wyzwalacze to wszystkie wskaźniki naruszenia zabezpieczeń (IOCs), takie jak pliki, procesy, zaplanowane zadania i inne typy dowodów, które mogą wyzwalać alert, w tym skrypty interfejsu skanowania oprogramowania chroniącego przed złośliwym oprogramowaniem (AMSI), zdarzenia instrumentacji zarządzania windows (WMI) lub zaplanowane zadania.

Aby ustawić wiele warunków reguły, wybierz pozycję Dodaj filtr i użyj opcji AND, OR oraz opcje grupowania, aby zdefiniować relacje między wieloma typami dowodów, które wyzwalają alert. Dalsze właściwości dowodów są automatycznie wypełniane jako nowa podgrupa, w której można zdefiniować wartości warunku. Wartości warunków nie uwzględniają wielkości liter, a niektóre właściwości obsługują symbole wieloznaczne.

W obszarze Akcja okienka alertu Dostrajanie wybierz odpowiednią akcję, którą chcesz wykonać dla reguły, Ukryj alert lub Rozwiąż alert.

Wprowadź znaczącą nazwę alertu i komentarz, aby opisać alert, a następnie wybierz pozycję Zapisz.

Uwaga

Tytuł alertu (nazwa) jest oparty na typie alertu (IoaDefinitionId), który decyduje o tytule alertu. Dwa alerty o tym samym typie alertu mogą zmienić się na inny tytuł alertu. Funkcja Ukryj alert jest dostępna tylko w usłudze Defender dla alertów punktu końcowego.

Rozwiązywanie alertu

Po zakończeniu analizowania alertu i jego rozwiązaniu przejdź do okienka Zarządzanie alertami dla alertu lub podobnych alertów i oznacz stan jako Rozwiązany , a następnie zaklasyfikuj go jako wynik prawdziwie dodatni z typem zagrożenia, działaniem informacyjnym, oczekiwanym z typem działania lub wynikiem fałszywie dodatnim.

Klasyfikowanie alertów pomaga Microsoft Defender XDR poprawić jego jakość wykrywania.

Klasyfikowanie alertów przy użyciu usługi Power Automate

Zespoły nowoczesnych operacji zabezpieczeń (SecOps) wymagają automatyzacji, aby efektywnie działać. Aby skupić się na wyszukiwaniu i badaniu rzeczywistych zagrożeń, zespoły SecOps używają usługi Power Automate do klasyfikowania listy alertów i eliminowania tych, które nie są zagrożeniami.

Kryteria rozwiązywania alertów

- Użytkownik ma włączony komunikat poza biurem

- Użytkownik nie jest oznaczony jako wysokiego ryzyka

Jeśli obie te wartości są prawdziwe, usługa SecOps oznacza alert jako legalną podróż i rozwiązuje ten problem. Powiadomienie jest publikowane w usłudze Microsoft Teams po rozwiązaniu alertu.

Łączenie usługi Power Automate z Microsoft Defender for Cloud Apps

Aby utworzyć automatyzację, musisz mieć token interfejsu API, zanim będzie można połączyć usługę Power Automate z Microsoft Defender for Cloud Apps.

Otwórz Microsoft Defender i wybierz pozycję Ustawienia>Token interfejsu APIusługi Cloud Apps>, a następnie wybierz pozycję Dodaj token na karcie Tokeny interfejsu API.

Podaj nazwę tokenu, a następnie wybierz pozycję Generuj. Zapisz token, ponieważ będzie on potrzebny później.

Tworzenie zautomatyzowanego przepływu

Obejrzyj ten krótki film wideo, aby dowiedzieć się, jak automatyzacja działa wydajnie, aby utworzyć płynny przepływ pracy i jak połączyć usługę Power Automate z Defender for Cloud Apps.

Następne kroki

W razie potrzeby w przypadku zdarzeń w procesie kontynuuj badanie.

Zobacz też

- Omówienie zdarzeń

- Zarządzanie zdarzeniami

- Badanie zdarzeń

- Badanie alertów ochrony przed utratą danych w usłudze Defender

- Ochrona tożsamości Microsoft Entra

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.