Używanie Defender for Cloud Apps kontroli aplikacji dostępu warunkowego

Ten artykuł zawiera omówienie sposobu używania Microsoft Defender for Cloud Apps kontroli aplikacji do tworzenia zasad dostępu i sesji. Kontrola aplikacji dostępu warunkowego zapewnia monitorowanie w czasie rzeczywistym i kontrolę nad dostępem użytkowników do aplikacji w chmurze.

Przepływ użycia kontroli aplikacji dostępu warunkowego (wersja zapoznawcza)

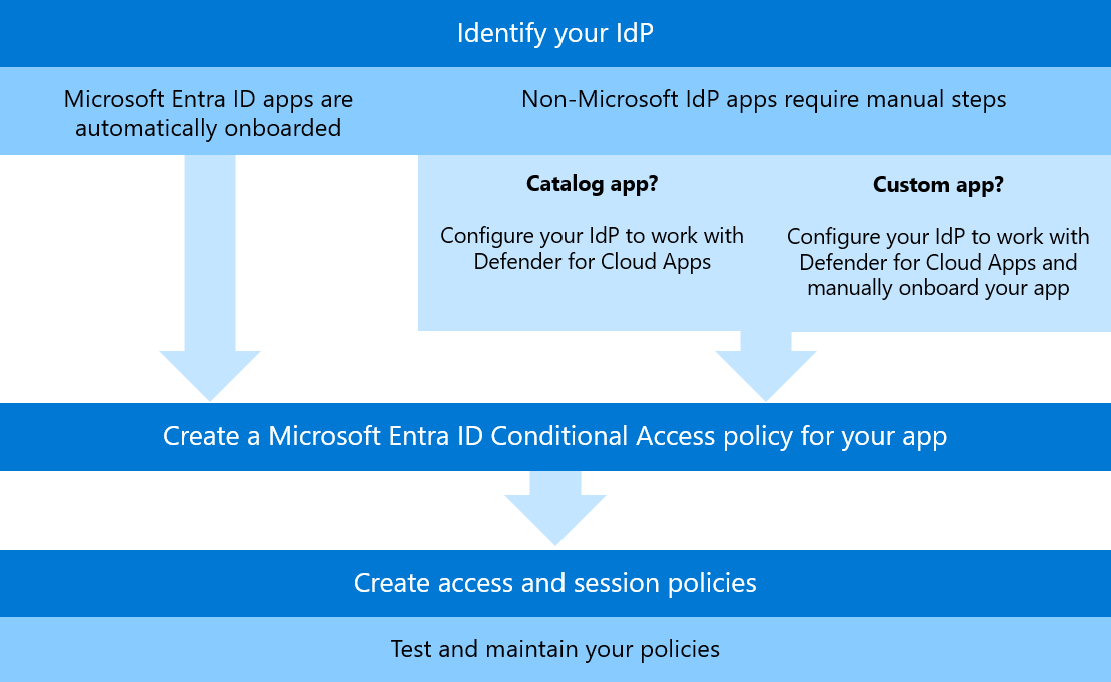

Na poniższej ilustracji przedstawiono proces wysokiego poziomu dotyczący konfigurowania i implementowania kontroli aplikacji dostępu warunkowego:

Którego dostawcy tożsamości używasz?

Przed rozpoczęciem korzystania z kontroli aplikacji dostępu warunkowego dowiedz się, czy aplikacje są zarządzane przez Microsoft Entra, czy przez innego dostawcę tożsamości ( IdP).

Microsoft Entra aplikacje są automatycznie dołączane do kontroli aplikacji dostępu warunkowego i są natychmiast dostępne do użycia w warunkach zasad dostępu i sesji (wersja zapoznawcza). Przed wybraniem ich w warunkach zasad dostępu i sesji można je ręcznie dołączyć.

Aplikacje korzystające z adresów IP innych niż Microsoft muszą zostać dołączone ręcznie, zanim będzie można je wybrać w warunkach zasad dostępu i sesji.

Jeśli pracujesz z aplikacją wykazu z poziomu dostawcy tożsamości firmy innej niż Microsoft, skonfiguruj integrację między twoim idP i Defender for Cloud Apps, aby dołączyć wszystkie aplikacje wykazu. Aby uzyskać więcej informacji, zobacz Dołączanie aplikacji wykazu innych niż Microsoft IdP na potrzeby kontroli aplikacji dostępu warunkowego.

Jeśli pracujesz z aplikacjami niestandardowymi, musisz zarówno skonfigurować integrację między identyfikatorem IdP, jak i Defender for Cloud Apps, a także dołączyć każdą aplikację niestandardową. Aby uzyskać więcej informacji, zobacz Dołączanie niestandardowych aplikacji innych niż Microsoft IdP na potrzeby kontroli aplikacji dostępu warunkowego.

Przykładowe procedury

Poniższe artykuły zawierają przykładowe procesy konfigurowania dostawcy tożsamości spoza firmy Microsoft do pracy z Defender for Cloud Apps:

- PingOne jako twój identyfikator

- Active Directory Federation Services (AD FS) jako twój identyfikator

- Okta jako twój identyfikator

Warunki wstępne:

- Upewnij się, że konfiguracje zapory zezwalają na ruch ze wszystkich adresów IP wymienionych w obszarze Wymagania dotyczące sieci.

- Upewnij się, że aplikacja ma pełny łańcuch certyfikatów. Niekompletne lub częściowe łańcuchy certyfikatów mogą prowadzić do nieoczekiwanego zachowania aplikacji podczas monitorowania za pomocą zasad kontroli aplikacji dostępu warunkowego.

Tworzenie zasad dostępu warunkowego Tożsamość Microsoft Entra

Aby zasady dostępu lub sesji działały, musisz mieć również Tożsamość Microsoft Entra zasad dostępu warunkowego, które tworzą uprawnienia do kontrolowania ruchu.

Przykład tego procesu osadziłyśmy w dokumentacji tworzenia zasad dostępu i sesji .

Aby uzyskać więcej informacji, zobacz Zasady dostępu warunkowego i Tworzenie zasad dostępu warunkowego.

Tworzenie zasad dostępu i sesji

Po potwierdzeniu, że aplikacje są dołączone automatycznie, ponieważ są one Tożsamość Microsoft Entra aplikacje lub ręcznie, i masz gotowe zasady dostępu warunkowego Tożsamość Microsoft Entra, możesz kontynuować tworzenie zasad dostępu i sesji dla dowolnego potrzebnego scenariusza.

Więcej informacji można znaleźć w następujących artykułach:

Testowanie zasad

Pamiętaj, aby przetestować zasady i zaktualizować wszelkie warunki lub ustawienia zgodnie z potrzebami. Więcej informacji można znaleźć w następujących artykułach:

Zawartość pokrewna

Aby uzyskać więcej informacji, zobacz Ochrona aplikacji za pomocą Microsoft Defender for Cloud Apps kontroli aplikacji dostępu warunkowego.