Tworzenie zasad odnajdywania w chmurze

Możesz utworzyć zasady odnajdywania aplikacji, aby otrzymywać alerty po wykryciu nowych aplikacji. Defender for Cloud Apps również wyszukuje anomalie we wszystkich dziennikach odnajdywania w chmurze.

Tworzenie zasad odnajdywania aplikacji

Zasady odnajdywania umożliwiają ustawianie alertów, które powiadamiają o wykryciu nowych aplikacji w organizacji.

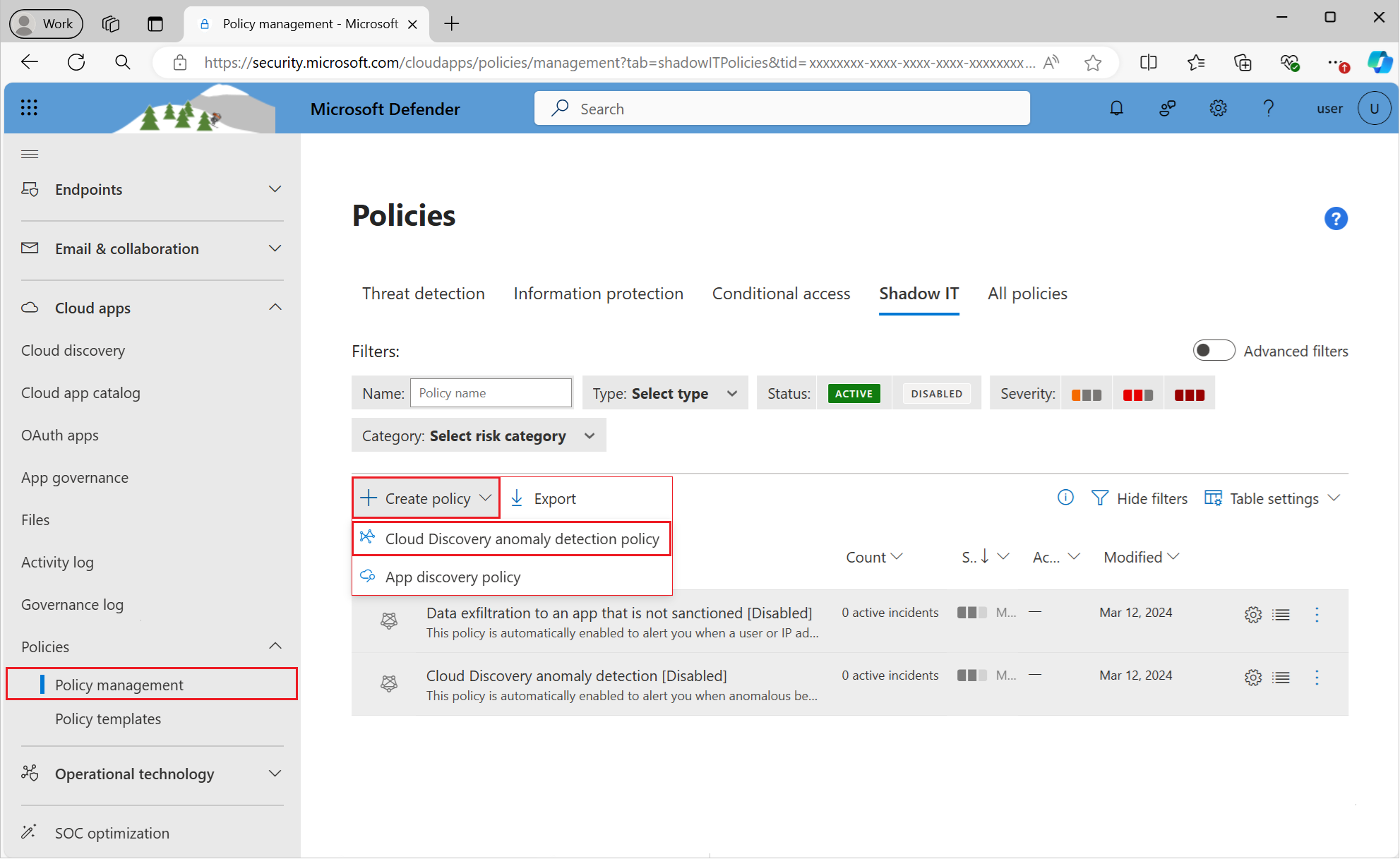

W portalu Microsoft Defender w obszarze Aplikacje w chmurze przejdź do pozycji Zasady —>zarządzanie zasadami. Następnie wybierz kartę IT w tle .

Wybierz pozycję Utwórz zasady, a następnie wybierz pozycję Zasady odnajdywania aplikacji.

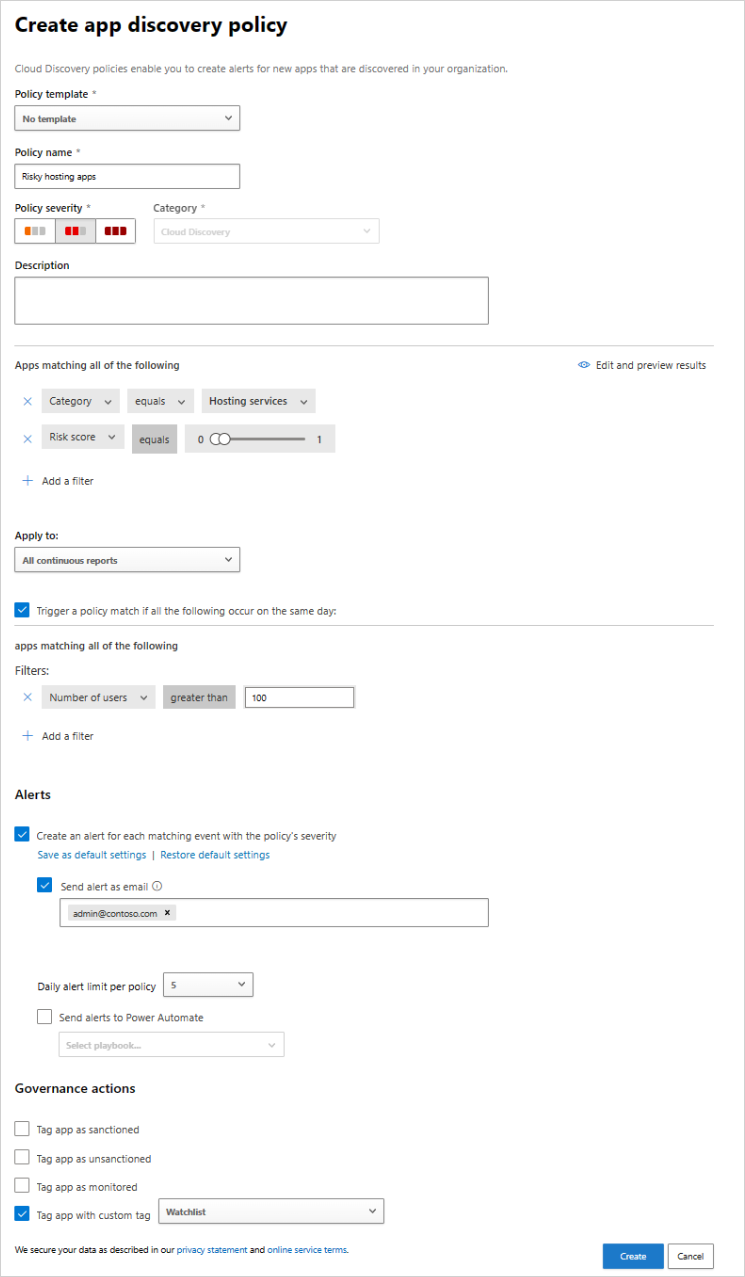

Nadaj zasadom nazwę i opis. Jeśli chcesz, możesz go oprzeć na szablonie. Aby uzyskać więcej informacji na temat szablonów zasad, zobacz Kontrolowanie aplikacji w chmurze przy użyciu zasad.

Ustaw ważność zasad.

Aby ustawić, które odnalezione aplikacje wyzwalają te zasady, dodaj filtry.

Możesz ustawić próg dla tego, jak wrażliwe powinny być zasady. Włącz opcję Wyzwól dopasowanie zasad, jeśli wszystkie poniższe wystąpią tego samego dnia. Możesz ustawić kryteria, które aplikacja musi przekraczać codziennie, aby była zgodna z zasadami. Wybierz jedno z następujących kryteriów:

- Ruch dzienny

- Pobrane dane

- Liczba adresów IP

- Liczba transakcji

- Liczba użytkowników

- Przekazane dane

Ustaw dzienny limit alertów w obszarze Alerty. Wybierz, czy alert jest wysyłany jako wiadomość e-mail. Następnie podaj adresy e-mail w razie potrzeby.

- Wybranie pozycji Zapisz ustawienia alertu jako domyślne dla organizacji umożliwia korzystanie z tego ustawienia przez przyszłe zasady.

- Jeśli masz ustawienie domyślne, możesz wybrać pozycję Użyj ustawień domyślnych organizacji.

Wybierz pozycję Akcje ładu do zastosowania, gdy aplikacja pasuje do tych zasad. Może oznaczać zasady jako zaakceptowane, niezatwierdzone, monitorowane lub tag niestandardowy.

Wybierz pozycję Utwórz.

Uwaga

- Nowo utworzone zasady odnajdywania (lub zasady ze zaktualizowanymi raportami ciągłymi) wyzwalają alert raz na 90 dni dla aplikacji na raport ciągły, niezależnie od tego, czy istnieją alerty dla tej samej aplikacji. Jeśli na przykład utworzysz zasady odnajdywania nowych popularnych aplikacji, może to spowodować wyzwolenie dodatkowych alertów dla aplikacji, które zostały już odnalezione i o których alerty zostały uruchomione.

- Dane z raportów migawek nie wyzwalają alertów w zasadach odnajdywania aplikacji.

Jeśli na przykład interesuje Cię odnajdywanie ryzykownych aplikacji hostingowych znalezionych w środowisku chmury, ustaw zasady w następujący sposób:

Ustaw filtry zasad, aby odnaleźć wszystkie usługi znajdujące się w kategorii usług hostingu i które mają wynik ryzyka równy 1, co oznacza, że są one wysoce ryzykowne.

Ustaw progi, które powinny wyzwalać alert dla określonej odnalezionej aplikacji u dołu. Na przykład alert tylko wtedy, gdy ponad 100 użytkowników w środowisku korzystało z aplikacji i czy pobrali pewną ilość danych z usługi. Ponadto możesz ustawić limit alertów dziennych, które chcesz otrzymywać.

Wykrywanie anomalii odnajdywania w chmurze

Defender for Cloud Apps wyszukuje anomalie we wszystkich dziennikach odnajdywania w chmurze. Na przykład gdy użytkownik, który nigdy wcześniej nie korzystał z usługi Dropbox, nagle przekazuje do niego 600 GB lub gdy w określonej aplikacji jest o wiele więcej transakcji niż zwykle. Zasady wykrywania anomalii są domyślnie włączone. Nie trzeba konfigurować nowych zasad, aby działały. Można jednak dostosować typy anomalii, o których chcesz otrzymywać alerty w zasadach domyślnych.

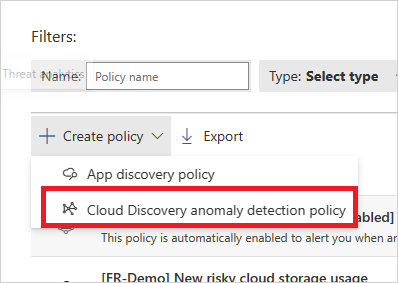

W portalu Microsoft Defender w obszarze Aplikacje w chmurze przejdź do pozycji Zasady —>zarządzanie zasadami. Następnie wybierz kartę IT w tle .

Wybierz pozycję Utwórz zasady i wybierz pozycję Zasady wykrywania anomalii w usłudze Cloud Discovery.

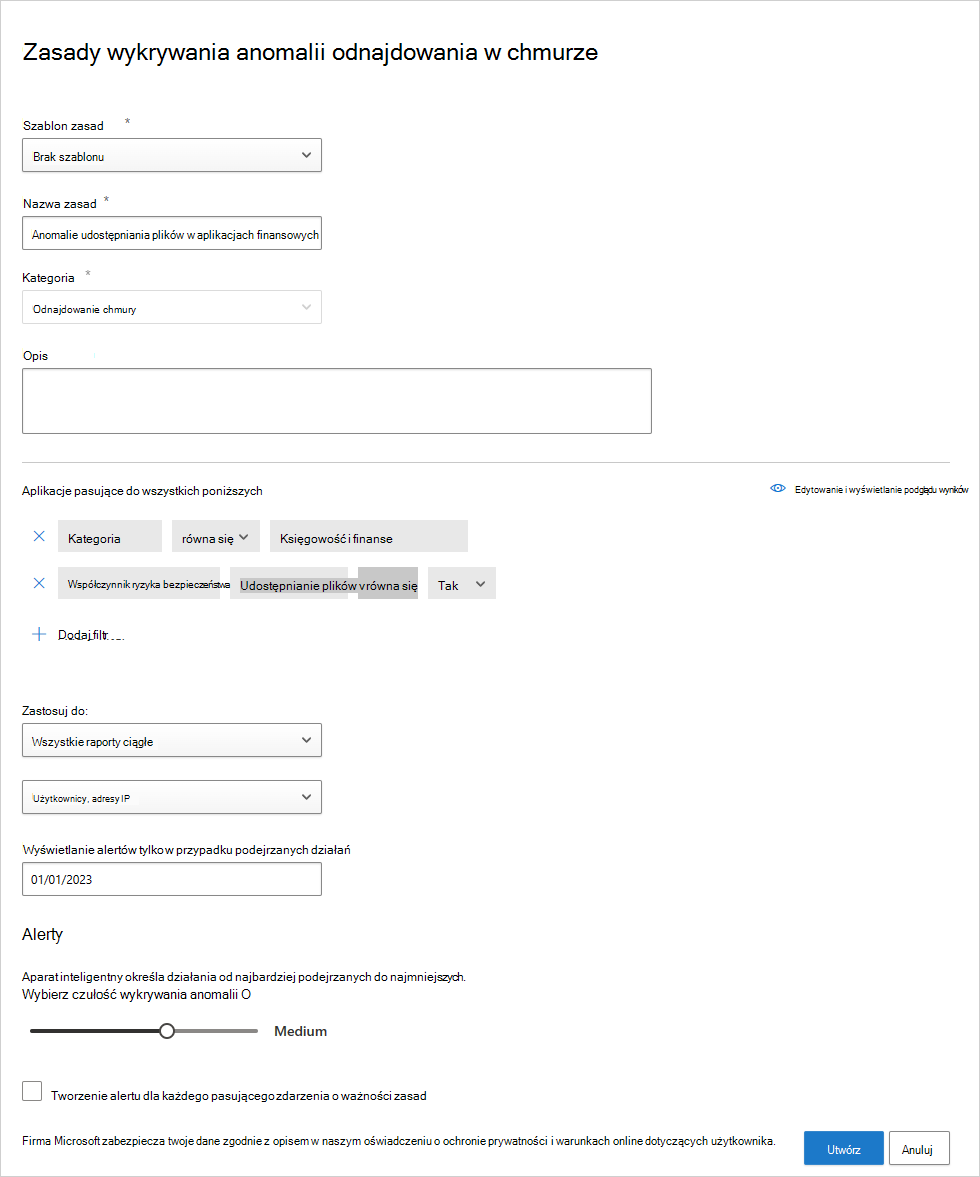

Nadaj zasadom nazwę i opis. Jeśli chcesz, możesz go oprzeć na szablonie. Aby uzyskać więcej informacji na temat szablonów zasad, zobacz Kontrolowanie aplikacji w chmurze za pomocą zasad.

Aby ustawić, które odnalezione aplikacje wyzwalają te zasady, wybierz pozycję Dodaj filtry.

Filtry są wybierane z list rozwijanych. Aby dodać filtry, wybierz pozycję Dodaj filtr. Aby usunąć filtr, wybierz znak "X".

W obszarze Zastosuj wybierz, czy te zasady mają zastosowanie Wszystkie raporty ciągłe lub Konkretne raporty ciągłe. Określ, czy zasady mają zastosowanie do użytkowników, adresów IP, czy obu tych zasad.

Wybierz daty, w których wystąpiło nietypowe działanie, aby wyzwolić alert w obszarze Zgłoś alerty tylko dla podejrzanych działań występujących po dacie.

Ustaw dzienny limit alertów w obszarze Alerty. Wybierz, czy alert jest wysyłany jako wiadomość e-mail. Następnie podaj adresy e-mail w razie potrzeby.

- Wybranie pozycji Zapisz ustawienia alertu jako domyślne dla organizacji umożliwia korzystanie z tego ustawienia przez przyszłe zasady.

- Jeśli masz ustawienie domyślne, możesz wybrać pozycję Użyj ustawień domyślnych organizacji.

Wybierz pozycję Utwórz.

Powiązane filmy wideo

Seminarium internetowe dotyczące konfiguracji odnajdywania aplikacji i modułu zbierającego dzienniki

Następne kroki

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.