Czym jest Azure Web Application Firewall na Azure Application Gateway?

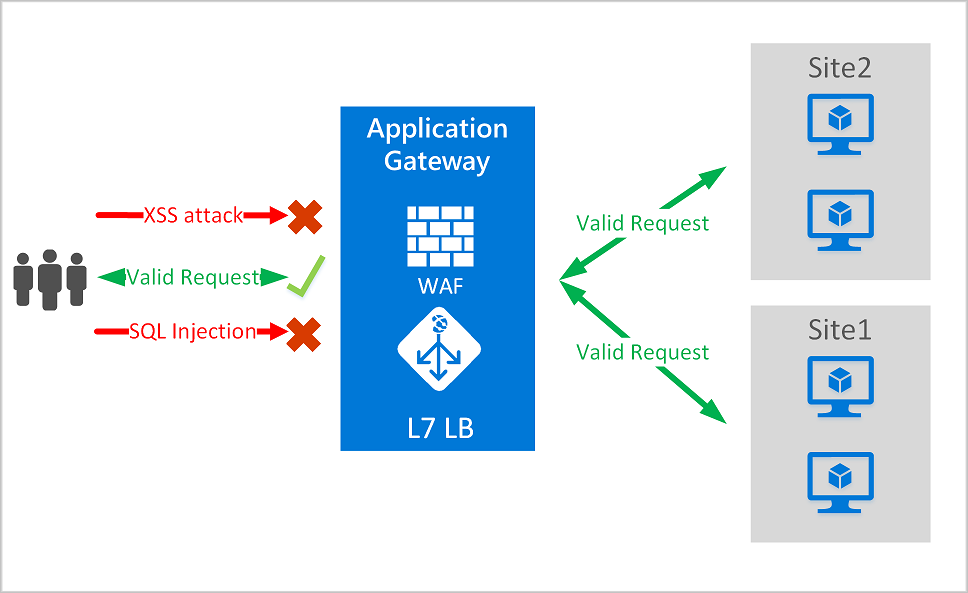

Zapora sieciowa aplikacji webowych na platformie Azure w usłudze Azure Application Gateway aktywnie chroni aplikacje internetowe przed typowymi zagrożeniami i lukami w zabezpieczeniach. Ponieważ aplikacje internetowe stają się częstszymi celami złośliwych ataków, ataki te często wykorzystują dobrze znane luki w zabezpieczeniach, takie jak wstrzyknięcie kodu SQL i wykonywanie skryptów między witrynami.

Zapora aplikacji internetowej w usłudze Application Gateway jest oparta na podstawowym zestawie reguł (CRS) z projektu Open Web Application Security Project (OWASP).

Wszystkie te funkcje WAF istnieją w ramach zasad WAF. Można utworzyć wiele zasad i skojarzyć je z usługą Application Gateway, dla poszczególnych odbiorników lub reguł routingu opartych na ścieżkach w usłudze Application Gateway, umożliwiając definiowanie odrębnych zasad dla każdej strony za usługą Application Gateway w razie potrzeby. Aby uzyskać więcej informacji na temat zasad zapory aplikacji internetowej (WAF), zobacz Zasady zapory aplikacji internetowej dla usługi Application Gateway.

Uwaga

Usługa Application Gateway ma dwie wersje SKU WAF: Application Gateway WAF_v1 i Application Gateway WAF_v2. Skojarzenia zasad WAF są obsługiwane tylko dla SKU Application Gateway WAF_v2.

Usługa Application Gateway działa jako kontroler dostarczania aplikacji (ADC). Oferuje ona protokół Transport Layer Security (TLS), wcześniej znany jako Secure Sockets Layer (SSL), zakończenie, koligację sesji opartą na plikach cookie, dystrybucję obciążenia okrężnego, routing oparty na zawartości, możliwość hostowania wielu witryn internetowych i ulepszeń zabezpieczeń.

Usługa Application Gateway zwiększa bezpieczeństwo dzięki zarządzaniu zasadami TLS i kompleksowej obsłudze protokołu TLS. Integrując zaporę aplikacji internetowej z usługą Application Gateway, wzmacnia ona zabezpieczenia aplikacji. Ta kombinacja aktywnie broni aplikacji internetowych przed typowymi lukami w zabezpieczeniach i oferuje centralnie zarządzaną, łatwą do skonfigurowania lokalizację.

Świadczenia

W tej sekcji opisano podstawowe korzyści oferowane przez Web Application Firewall (WAF) w usłudze Application Gateway.

Ochrona

Chroń aplikacje internetowe przed lukami w zabezpieczeniach internetowych i atakami bez modyfikacji kodu zaplecza.

Chronić wiele aplikacji internetowych w tym samym czasie. Wystąpienie usługi Application Gateway może hostować maksymalnie 40 witryn internetowych chronionych przez zaporę aplikacji internetowej.

Utwórz niestandardowe zasady WAF dla różnych witryn za tą samą zaporą.

Chroń aplikacje internetowe przed złośliwymi botami za pomocą zestawu reguł reputacji adresów IP.

Ochrona aplikacji przed atakami DDoS. Aby uzyskać więcej informacji, zobacz Application DDoS Protection (Ochrona przed atakami DDoS aplikacji).

Monitorowanie

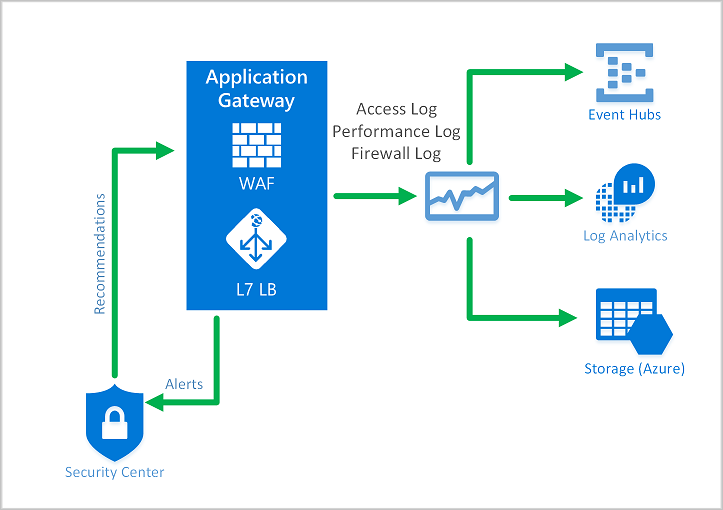

Monitorowanie ataków na aplikacje internetowe przy użyciu dziennika zapory aplikacji internetowych w czasie rzeczywistym. Dziennik jest zintegrowany z Azure Monitor, aby śledzić alerty WAF (zapory aplikacji internetowej) i łatwo monitorować trendy.

Zapora aplikacji internetowej usługi Application Gateway jest zintegrowana z Microsoft Defender dla platformy chmurowej. Defender dla Chmury zapewnia centralny widok stanu zabezpieczeń wszystkich zasobów platformy Azure, hybrydowego i wielochmurowego.

Dostosowanie

Dostosuj reguły zapory aplikacji internetowej (WAF) oraz grupy reguł, aby odpowiadały wymaganiom Twojej aplikacji, w celu wyeliminowania wyników fałszywie dodatnich.

Przypisz politykę WAF do każdej strony chronionej przez WAF, aby umożliwić konfigurację specyficzną dla danej strony.

Tworzenie niestandardowych reguł odpowiadających potrzebom aplikacji

Funkcje

- Ochrona przed wstrzyknięciem kodu SQL.

- Ochrona skryptów między witrynami.

- Ochrona przed innymi typowymi atakami internetowymi, takimi jak wstrzykiwanie poleceń, przemyt żądań HTTP, dzielenie odpowiedzi HTTP i dołączanie plików zdalnych.

- Ochrona przed naruszeniami protokołu HTTP.

- Ochrona przed anomaliami protokołu HTTP, takimi jak brak agenta użytkownika hosta i akceptowanie nagłówków.

- Ochrona przed przeszukiwarkami i skanerami.

- Wykrywanie typowych błędów konfiguracji aplikacji (na przykład Apache i IIS).

- Konfigurowalne limity rozmiaru żądania z dolną i górną granicą.

- Listy wykluczeń umożliwiają pominięcie niektórych atrybutów żądania z oceny WAF. Typowym przykładem są tokeny wstawiane przez Active Directory, które są używane do uwierzytelniania lub dla pól hasła.

- Utwórz reguły niestandardowe, aby odpowiadały konkretnym potrzebom aplikacji.

- Filtrowanie geograficznego ruchu, aby zezwolić na dostęp do aplikacji lub zablokować dostęp do niektórych krajów/regionów.

- Ochrona aplikacji przed botami za pomocą zestawu reguł ograniczania ryzyka botów.

- Sprawdzanie kodu JSON i XML w treści żądania

Polityka i zasady zapory aplikacji internetowej

Aby włączyć zaporę sieciową aplikacji (Web Application Firewall) w usłudze Application Gateway, należy utworzyć politykę WAF. Te zasady polegają na tym, że istnieją wszystkie reguły zarządzane, reguły niestandardowe, wykluczenia i inne dostosowania, takie jak limit przekazywania plików.

Można skonfigurować politykę WAF i skojarzyć ją z jedną lub więcej bramami aplikacji w celu ochrony. Zasady WAF składają się z dwóch typów reguł zabezpieczeń:

Reguły niestandardowe, które tworzysz

Zarządzane zestawy reguł, które są kolekcją wstępnie skonfigurowanych zestawów reguł zarządzanych przez platformę Azure

Gdy oba te reguły są obecne, reguły niestandardowe są przetwarzane przed przetworzeniem reguł w zarządzanym zestawie reguł. Reguła składa się z warunku dopasowania, priorytetu i działania. Obsługiwane typy akcji to: ALLOW, BLOCK i LOG. Można utworzyć w pełni dostosowane zasady spełniające określone wymagania dotyczące ochrony aplikacji, łącząc reguły zarządzane i niestandardowe.

Reguły w ramach zasad są przetwarzane w kolejności priorytetów. Priorytet to unikatowa liczba całkowita, która definiuje kolejność reguł przetwarzania. Mniejsza wartość całkowita oznacza wyższy priorytet, a reguły te są oceniane przed regułami o wyższej wartości całkowitej. Po dopasowaniu reguły odpowiednia akcja zdefiniowana w regule jest stosowana do żądania. Gdy takie dopasowanie zostanie przetworzone, reguły o niższych priorytetach nie są już przetwarzane.

Aplikacja internetowa dostarczana przez usługę Application Gateway może mieć skojarzoną z nią politykę WAF na poziomie globalnym, na poziomie poszczególnych witryn lub na poziomie poszczególnych URI.

Podstawowe zestawy reguł

Usługa Application Gateway obsługuje wiele zestawów reguł, w tym CRS 3.2, CRS 3.1 i CRS 3.0. Te reguły chronią aplikacje internetowe przed złośliwym działaniem. Aby uzyskać więcej informacji, zobacz Web Application Firewall DRS and CRS rule groups and rules (czyli zapora aplikacji internetowej, grupy reguł DRS i CRS oraz reguły).

Reguły niestandardowe

Usługa Application Gateway obsługuje również reguły niestandardowe. Za pomocą reguł niestandardowych można stworzyć własne reguły, które są analizowane przy każdym żądaniu przechodzącym przez zaporę aplikacji internetowej. Te reguły mają wyższy priorytet niż pozostałe reguły w zarządzanych zestawach reguł. Jeśli zestaw warunków zostanie spełniony, zostanie podjęta akcja zezwalania lub blokowania. Aby uzyskać więcej informacji na temat reguł niestandardowych, zobacz Reguły niestandardowe dla usługi Application Gateway.

Operator geomatch jest teraz dostępny dla reguł niestandardowych. Aby uzyskać więcej informacji, zobacz Reguły niestandardowe geomatch .

Zestaw reguł ochrony botów

Możesz włączyć zarządzany zestaw reguł ochrony przed botami, aby wykonywać niestandardowe działania na żądania z wszystkich kategorii botów.

Obsługiwane są trzy kategorie botów:

Nieprawidłowe

Złe boty to boty ze złośliwymi adresami IP i botami, które sfałszowały swoje tożsamości. Złe boty obejmują złośliwe adresy IP, które pochodzą z kanałów Microsoft Threat Intelligence, zawierających wskaźniki zagrożeń o wysokim poziomie zaufania dotyczące kompromitacji IP i reputacji IP. Złe boty obejmują również boty, które identyfikują się jako dobre boty, ale ich adresy IP nie należą do uprawnionych wydawców botów.

Dobrze

Dobre boty są zaufanymi agentami użytkowników. Dobre reguły botów są podzielone na wiele kategorii, aby zapewnić szczegółową kontrolę nad konfiguracją zasad zapory aplikacji internetowej. Te kategorie obejmują:

- zweryfikowane boty wyszukiwarki (takie jak Googlebot i Bingbot)

- zweryfikowane boty sprawdzania linków

- zweryfikowane boty mediów społecznościowych (takie jak Facebookbot i LinkedInBot)

- zweryfikowane boty reklamowe

- zweryfikowane boty sprawdzania zawartości

- zweryfikowane różne boty

Nieznane

Nieznane boty to agenci użytkowników bez dodatkowej weryfikacji. Nieznane boty obejmują również złośliwe adresy IP pochodzące z kanału informacyjnego firmy Microsoft dotyczącego analizy zagrożeń, zawierającego wskaźniki naruszenia IP o średnim poziomie ufności.

Platforma WAF aktywnie zarządza i dynamicznie aktualizuje podpisy botów.

Po włączeniu ochrony bota blokuje, zezwala lub rejestruje przychodzące żądania zgodne z regułami bota na podstawie skonfigurowanej akcji. Blokuje złośliwe boty, umożliwia zweryfikowane przeszukiwarki aparatu wyszukiwania, blokuje domyślnie nieznane przeszukiwarki aparatu wyszukiwania i rejestruje nieznane boty. Możesz ustawić akcje niestandardowe, aby blokować, zezwalać lub rejestrować różne typy botów.

Dostęp do dzienników zapory aplikacji internetowej można uzyskać z poziomu konta magazynu, centrum zdarzeń, usługi analizy dzienników lub poprzez wysłanie dzienników do rozwiązania partnerskiego.

Aby uzyskać więcej informacji na temat ochrony botów usługi Application Gateway, zobacz Web Application Firewall on Application Gateway bot protection (Zapora aplikacji internetowej w ochronie botów usługi Application Gateway).

Tryby zapory aplikacji internetowej

Zapora aplikacji internetowej usługi Application Gateway można skonfigurować do uruchamiania w następujących dwóch trybach:

- Tryb wykrywania: monitoruje i rejestruje wszystkie alerty zagrożeń. W sekcji Diagnostyka włączasz diagnostykę rejestrowania dla Application Gateway. Należy również upewnić się, że wybrano i włączono dziennik zapory aplikacji internetowej. Zapora aplikacji internetowej nie blokuje żądań przychodzących, gdy działa w trybie wykrywania.

- Tryb ochrony zapobiegawczej: blokuje włamania i ataki wykrywane przez reguły. Osoba atakująca otrzymuje wyjątek "403 nieautoryzowany dostęp" i połączenie jest zamknięte. Tryb zapobiegania rejestruje takie ataki w dziennikach WAF.

Uwaga

W środowisku produkcyjnym zaleca się uruchomienie nowo wdrożonej zapory aplikacji internetowej w trybie wykrywania przez krótki czas. Dzięki temu można uzyskać dzienniki zapory i zaktualizować wszelkie wyjątki lub reguły niestandardowe przed przejściem do trybu zapobiegania. Pomaga również zmniejszyć występowanie nieoczekiwanego zablokowanego ruchu.

Silnik zapory aplikacji internetowych (WAF)

Silnik zapory aplikacji internetowej (WAF) to składnik, który sprawdza ruch sieciowy i wykrywa, czy żądanie zawiera sygnaturę wskazującą potencjalny atak. W przypadku korzystania z CRS 3.2 lub nowszej, Twój zapora aplikacji internetowej uruchamia nowy silnik WAF, który zapewnia wyższą wydajność i udoskonalony zestaw funkcji. W przypadku korzystania z wcześniejszych wersji crS zapora aplikacji internetowej działa na starszym aurze. Nowe funkcje są dostępne tylko w nowym silniku WAF platformy Azure.

Akcje zapory aplikacji internetowej

Możesz wybrać, która akcja jest uruchamiana, gdy żądanie pasuje do warunku reguły. Obsługiwane są następujące akcje:

- Zezwalaj: żądanie przechodzi przez zaporę aplikacji internetowej i jest przekazywane do zaplecza. Żadne dalsze reguły o niższym priorytcie nie mogą blokować tego żądania. Zezwalaj na akcje mają zastosowanie tylko do zestawu reguł menedżera botów i nie mają zastosowania do podstawowego zestawu reguł.

- Blokuj: żądanie jest zablokowane, a zapora aplikacji internetowych (WAF) wysyła odpowiedź do klienta bez przekazywania żądania do serwera zaplecza.

- Dziennik: żądanie jest rejestrowane w dziennikach zapory aplikacji internetowej, a zapora aplikacji internetowej kontynuuje ocenianie reguł o niższym priorytcie.

- Wynik anomalii: Domyślne działanie dla zestawu reguł CRS, w którym łączny wynik anomalii zostaje zwiększany, gdy reguła z tym działaniem zostaje dopasowana. Ocenianie anomalii nie ma zastosowania do zestawu reguł usługi Bot Manager.

Tryb oceniania anomalii

Program OWASP ma dwa tryby podejmowania decyzji, czy blokować ruch: tryb tradycyjny i tryb oceniania anomalii.

W trybie tradycyjnym ruch zgodny z dowolną regułą jest uznawany niezależnie od innych dopasowań reguł. Ten tryb jest łatwy do zrozumienia. Jednak brak informacji o tym, ile reguł pasuje do określonego żądania, jest ograniczeniem. W związku z tym wprowadzono tryb oceniania anomalii. Jest to ustawienie domyślne dla programu OWASP 3.x.

W trybie oceny anomalii, ruch zgodny z dowolną regułą nie jest natychmiast blokowany, gdy zapora znajduje się w trybie ochrony. Reguły mają pewną ważność: Krytyczne, Błąd, Ostrzeżenie lub Powiadomienie. Ta ważność ma wpływ na wartość liczbową żądania, która jest nazywana wynikiem anomalii. Na przykład jedno dopasowanie reguły ostrzeżenia przyczynia się do wyniku 3. Jedno dopasowanie reguły krytycznej współtworzy 5.

| Ważność | Wartość |

|---|---|

| Krytyczne | 5 |

| Błąd | 4 |

| Ostrzeżenie | 3 |

| Uwaga | 2 |

Istnieje próg 5 dla wyniku anomalii w celu zablokowania ruchu. Dlatego jedno dopasowanie reguły krytycznej wystarczy, aby zapora aplikacji Application Gateway blokowała żądanie w trybie zapobiegania. Ale jedna zasada ostrzegawcza zwiększa wynik anomalii tylko o 3, co samo w sobie nie wystarcza, aby zablokować ruch.

Uwaga

Komunikat rejestrowany, gdy reguła zapory aplikacji internetowej pasuje do ruchu, zawiera wartość akcji "Dopasowane". Jeśli łączny wynik anomalii wszystkich pasowanych reguł wynosi 5 lub więcej, a zasady zapory aplikacji internetowej działają w trybie prewencji, żądanie wyzwala obowiązkową regułę anomalii z wartością akcji Zablokowane, a żądanie jest zatrzymywane. Jeśli jednak zasady zapory aplikacji internetowej są uruchomione w trybie wykrywania, żądanie wyzwala wartość akcji Wykryto, a żądanie jest rejestrowane i przekazywane do zaplecza. Aby uzyskać więcej informacji, zobacz Rozwiązywanie problemów z zaporą aplikacji internetowej (WAF) dla usługi Azure Application Gateway.

Konfigurowanie

Można skonfigurować i wdrożyć wszystkie zasady zapory aplikacji internetowej za pomocą portalu Azure, interfejsów API REST, szablonów usługi Azure Resource Manager i programu Azure PowerShell. Możesz również skonfigurować zasady zapory aplikacji internetowej platformy Azure i zarządzać nimi na dużą skalę przy użyciu integracji z usługą Firewall Manager. Aby uzyskać więcej informacji, zobacz Konfigurowanie zasad zapory aplikacji internetowej przy użyciu usługi Azure Firewall Manager.

Monitorowanie WAF

Monitorowanie kondycji bramy aplikacyjnej jest istotne i można to osiągnąć, integrując zaporę aplikacji internetowej (WAF) oraz chronione przez nią aplikacje z usługą Microsoft Defender for Cloud, Azure Monitor i dziennikami Azure Monitor.

Azure Monitor

Dzienniki bramy aplikacji są zintegrowane z usługą Azure Monitor, umożliwiając śledzenie informacji diagnostycznych, w tym alertów WAF i dzienników. Dostęp do tej funkcji można uzyskać na karcie Diagnostyka zasobu usługi Application Gateway w witrynie Azure Portal lub bezpośrednio za pośrednictwem usługi Azure Monitor. Aby dowiedzieć się więcej na temat włączania dzienników, zobacz Dzienniki diagnostyczne dla usługi Application Gateway.

Microsoft Defender for Cloud

Defender dla Chmury pomaga zapobiegać zagrożeniom, wykrywać je i reagować na nie. Zapewnia ona zwiększony wgląd w zabezpieczenia zasobów platformy Azure i kontrolę nad nimi. Usługa Application Gateway jest zintegrowana z Defender dla Chmury. Defender dla Chmury skanuje środowisko w celu wykrywania niechronionych aplikacji internetowych. Może zalecić usługę Application Gateway WAF, aby chronić te wrażliwe zasoby. Zapory są tworzone bezpośrednio z Defender dla Chmury. Te wystąpienia WAF są zintegrowane z usługą Defender dla Chmury. Wysyłają alerty i informacje o kondycji do Defender for Cloud na potrzeby raportowania.

Microsoft Sentinel

Microsoft Sentinel to skalowalne, natywne dla chmury rozwiązanie do zarządzania zdarzeniami zabezpieczeń (SIEM) i automatyczne reagowanie na orkiestrację zabezpieczeń (SOAR). Usługa Microsoft Sentinel zapewnia inteligentną analizę zabezpieczeń i analizę zagrożeń w całym przedsiębiorstwie, zapewniając jedno rozwiązanie do wykrywania alertów, widoczności zagrożeń, proaktywnego wyszukiwania zagrożeń i reagowania na zagrożenia.

Korzystając z wbudowanego skoroszytu zdarzeń zapory WAF w Azure, możesz uzyskać przegląd zdarzeń bezpieczeństwa na Twojej zaporze WAF, w tym zdarzeń, dopasowanych i zablokowanych reguł oraz wszelkiej innej zarejestrowanej aktywności zapory.

Skoroszyt usługi Azure Monitor dla WAF

Skoroszyt usługi Azure Monitor dla zapory aplikacji internetowej (WAF) umożliwia niestandardową wizualizację zdarzeń związanych z zabezpieczeniami w kilku panelach z możliwością filtrowania. Współdziała ona ze wszystkimi typami zapory aplikacji internetowej, w tym usługą Application Gateway, usługą Front Door i usługą CDN, i może być filtrowana na podstawie typu zapory aplikacji internetowej lub określonego wystąpienia zapory aplikacji internetowej. Zaimportuj za pomocą szablonu ARM lub szablonu galerii. Aby wdrożyć ten skoroszyt, zobacz WAF Workbook.

Rejestrowanie

Usługa Application Gateway WAF udostępnia szczegółowe raporty na temat każdego wykrytego zagrożenia. Logowanie jest zintegrowane z dziennikami diagnostycznymi Azure. Alerty są rejestrowane w formacie JSON. Te dzienniki można zintegrować z dziennikami usługi Azure Monitor.

{

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupId}/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/{appGatewayName}",

"operationName": "ApplicationGatewayFirewall",

"time": "2017-03-20T15:52:09.1494499Z",

"category": "ApplicationGatewayFirewallLog",

"properties": {

{

"instanceId": "ApplicationGatewayRole_IN_0",

"clientIp": "203.0.113.145",

"clientPort": "0",

"requestUri": "/",

"ruleSetType": "OWASP",

"ruleSetVersion": "3.0",

"ruleId": "920350",

"ruleGroup": "920-PROTOCOL-ENFORCEMENT",

"message": "Host header is a numeric IP address",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \"^[\\\\d.:]+$\" at REQUEST_HEADERS:Host ....",

"data": "127.0.0.1",

"file": "rules/REQUEST-920-PROTOCOL-ENFORCEMENT.conf",

"line": "791"

},

"hostname": "127.0.0.1",

"transactionId": "16861477007022634343"

"policyId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/drewRG/providers/Microsoft.Network/ApplicationGatewayWebApplicationFirewallPolicies/globalWafPolicy",

"policyScope": "Global",

"policyScopeName": " Global "

}

}

}

Cena SKU WAF w usłudze Application Gateway

Modele cenowe różnią się w przypadku jednostek SKU WAF_v1 i WAF_v2. Aby uzyskać więcej informacji, zobacz cennik usługi Application Gateway.

Co nowego

Aby dowiedzieć się, co nowego w usłudze Azure Web Application Firewall, zobacz Aktualizacje platformy Azure.

Powiązana zawartość

- Dowiedz się więcej o regułach zarządzanych przez WAF (Web Application Firewall)

- Dowiedz się więcej o regułach niestandardowych

- Dowiedz się więcej o zaporze aplikacji internetowej w usłudze Azure Front Door

- Dowiedz się więcej o zabezpieczeniach sieci platformy Azure