Omówienie ochrony botów usługi Azure Web Application Firewall w usłudze aplikacja systemu Azure Gateway

Około 20% całego ruchu internetowego pochodzi z złych botów. Wykonują one takie czynności, jak zeskrobowanie, skanowanie i wyszukiwanie luk w zabezpieczeniach w aplikacji internetowej. Po zatrzymaniu tych botów w zaporze aplikacji internetowej (WAF) nie mogą cię zaatakować. Nie mogą również korzystać z zasobów i usług, takich jak zaplecze i inna podstawowa infrastruktura.

Możesz włączyć zarządzany zestaw reguł ochrony przed botami dla zapory aplikacji internetowej, aby blokować lub rejestrować żądania ze znanych złośliwych adresów IP. Adresy IP pochodzą z kanału informacyjnego analizy zagrożeń firmy Microsoft. Program Intelligent Security Graph obsługuje analizę zagrożeń firmy Microsoft i jest używany przez wiele usług, w tym Microsoft Defender dla Chmury.

Używanie z zestawami reguł OWASP

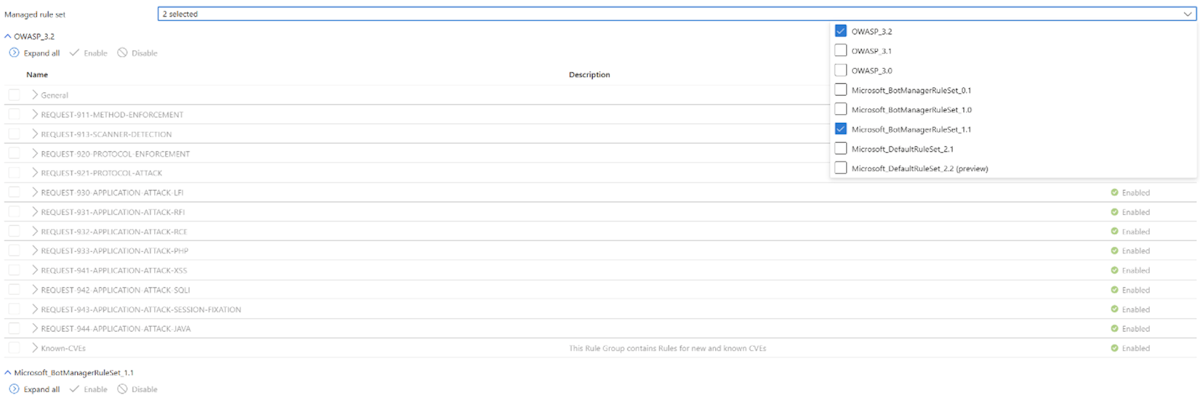

Zestaw reguł ochrony botów można używać wraz z dowolnymi zestawami reguł OWASP przy użyciu jednostki SKU zapory aplikacji internetowej usługi Application Gateway w wersji 2. W danym momencie może być używany tylko jeden zestaw reguł OWASP. Zestaw reguł ochrony botów zawiera inną regułę, która jest wyświetlana we własnym zestawie reguł. Jest on zatytułowany Microsoft_BotManagerRuleSet_1.1 i można go włączyć lub wyłączyć tak jak inne reguły OWASP.

Aktualizacja zestawu reguł

Lista zestawów reguł ograniczenia ryzyka działania botów ze znanymi nieprawidłowymi adresami IP jest aktualizowana wiele razy dziennie w kanale informacyjnym analizy zagrożeń firmy Microsoft, aby zachować synchronizację z botami. Aplikacje internetowe są stale chronione, nawet w przypadku zmiany wektorów ataków botów.

Przykład dziennika

Oto przykładowy wpis dziennika ochrony bota:

{

"timeStamp": "0000-00-00T00:00:00+00:00",

"resourceId": "appgw",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "vm1",

"clientIp": "1.2.3.4",

"requestUri": "/hello.php?arg1=aaaaaaabccc",

"ruleSetType": "MicrosoftBotProtection",

"message": "IPReputationTriggered",

"action": "Blocked",

"hostname": "example.com",

"transactionId": "abc",

"policyId": "waf policy 1",

"policyScope": "Global",

"policyScopeName": "Default Policy",

"engine": "Azwaf"

}

}