Konfigurowanie połączenia uwierzytelniania certyfikatu S2S VPN Gateway — wersja zapoznawcza

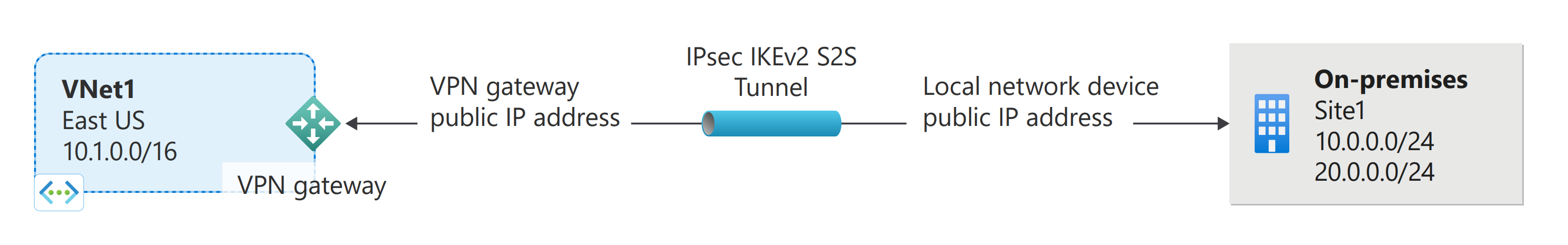

W tym artykule użyjesz witryny Azure Portal do utworzenia połączenia bramy sieci VPN uwierzytelniania certyfikatu typu lokacja-lokacja (S2S) między siecią lokalną a siecią wirtualną. Kroki tej konfiguracji korzystają z tożsamości zarządzanej, usługi Azure Key Vault i certyfikatów. Jeśli musisz utworzyć połączenie sieci VPN typu lokacja-lokacja, które używa klucza współużytkowanego, zobacz Tworzenie połączenia sieci VPN typu lokacja-lokacja.

Wymagania wstępne

Uwaga

Uwierzytelnianie certyfikatu typu lokacja-lokacja nie jest obsługiwane w bramach sieci VPN jednostki SKU w warstwie Podstawowa.

Masz już sieć wirtualną i bramę sieci VPN. Jeśli tego nie zrobisz, wykonaj kroki opisane w temacie Tworzenie bramy sieci VPN, a następnie wróć do tej strony, aby skonfigurować połączenie uwierzytelniania certyfikatu lokacja-lokacja.

Upewnij się, że masz zgodne urządzenie sieci VPN i osobę, która może ją skonfigurować. Aby uzyskać więcej informacji na temat zgodnych urządzeń sieci VPN i konfiguracji urządzeń, zobacz About VPN devices (Informacje o urządzeniach sieci VPN).

Sprawdź, czy masz dostępny zewnętrznie publiczny adres IPv4 urządzenia sieci VPN.

Jeśli nie znasz zakresów adresów IP znajdujących się w konfiguracji sieci lokalnej, musisz koordynować pracę z osobą, która może podać te szczegóły. Podczas tworzenia tej konfiguracji należy określić prefiksy zakresu adresów IP, które platforma Azure kieruje do lokalizacji lokalnej. Żadna z podsieci sieci lokalnej nie może nakładać się na podsieci sieci wirtualnej, z którymi chcesz nawiązać połączenie.

Utwórz tożsamość zarządzaną

Ta konfiguracja wymaga tożsamości zarządzanej. Aby uzyskać więcej informacji na temat tożsamości zarządzanych, zobacz Co to są tożsamości zarządzane dla zasobów platformy Azure? Jeśli masz już tożsamość zarządzaną przypisaną przez użytkownika, możesz jej użyć w tym ćwiczeniu. Jeśli nie, wykonaj następujące kroki, aby utworzyć tożsamość zarządzaną.

- W witrynie Azure Portal wyszukaj i wybierz pozycję Tożsamości zarządzane.

- Wybierz pozycję Utwórz.

- Wprowadź wymagane informacje. Podczas tworzenia nazwy użyj czegoś intuicyjnego. Na przykład zarządzana lokacja-lokacja lub vpngwy zarządzana. Potrzebna jest nazwa kroków konfiguracji magazynu kluczy. Grupa zasobów nie musi być taka sama jak grupa zasobów używana dla bramy sieci VPN.

- Wybierz pozycję Przejrzyj i utwórz.

- Wartości są weryfikowane. Po zakończeniu walidacji wybierz pozycję Utwórz.

Włączanie usługi VPN Gateway dla usługi Key Vault i tożsamości zarządzanej

W tej sekcji włączysz bramę dla usługi Azure Key Vault i utworzoną wcześniej tożsamość zarządzaną. Aby uzyskać więcej informacji na temat usługi Azure Key Vault, zobacz About Azure Key Vault (Informacje o usłudze Azure Key Vault).

- W portalu przejdź do bramy sieci wirtualnej (bramy sieci VPN).

- Przejdź do pozycji Ustawienia —> konfiguracja. Na stronie Konfiguracja określ następujące ustawienia uwierzytelniania:

- Włącz dostęp do usługi Key Vault: włączone.

- Tożsamość zarządzana: wybierz wcześniej utworzoną tożsamość zarządzaną.

- Zapisz swoje ustawienia.

Tworzenie bramy sieci lokalnej

Brama sieci lokalnej jest konkretnym obiektem reprezentującym lokalizację lokalną (lokację) na potrzeby routingu. Nadaj lokacji nazwę, za pomocą której platforma Azure może się do niej odwoływać, a następnie określ adres IP lokalnego urządzenia sieci VPN, do którego utworzysz połączenie. Należy również określić prefiksy adresów IP, które są kierowane przez bramę sieci VPN do urządzenia sieci VPN. Określone prefiksy adresów są prefiksami znajdującymi się w Twojej sieci lokalnej. W przypadku zmiany sieci lokalnej lub jeśli trzeba zmienić publiczny adres IP urządzenia sieci VPN, można łatwo zaktualizować wartości później.

Uwaga

Obiekt bramy sieci lokalnej jest wdrażany na platformie Azure, a nie w lokalizacji lokalnej.

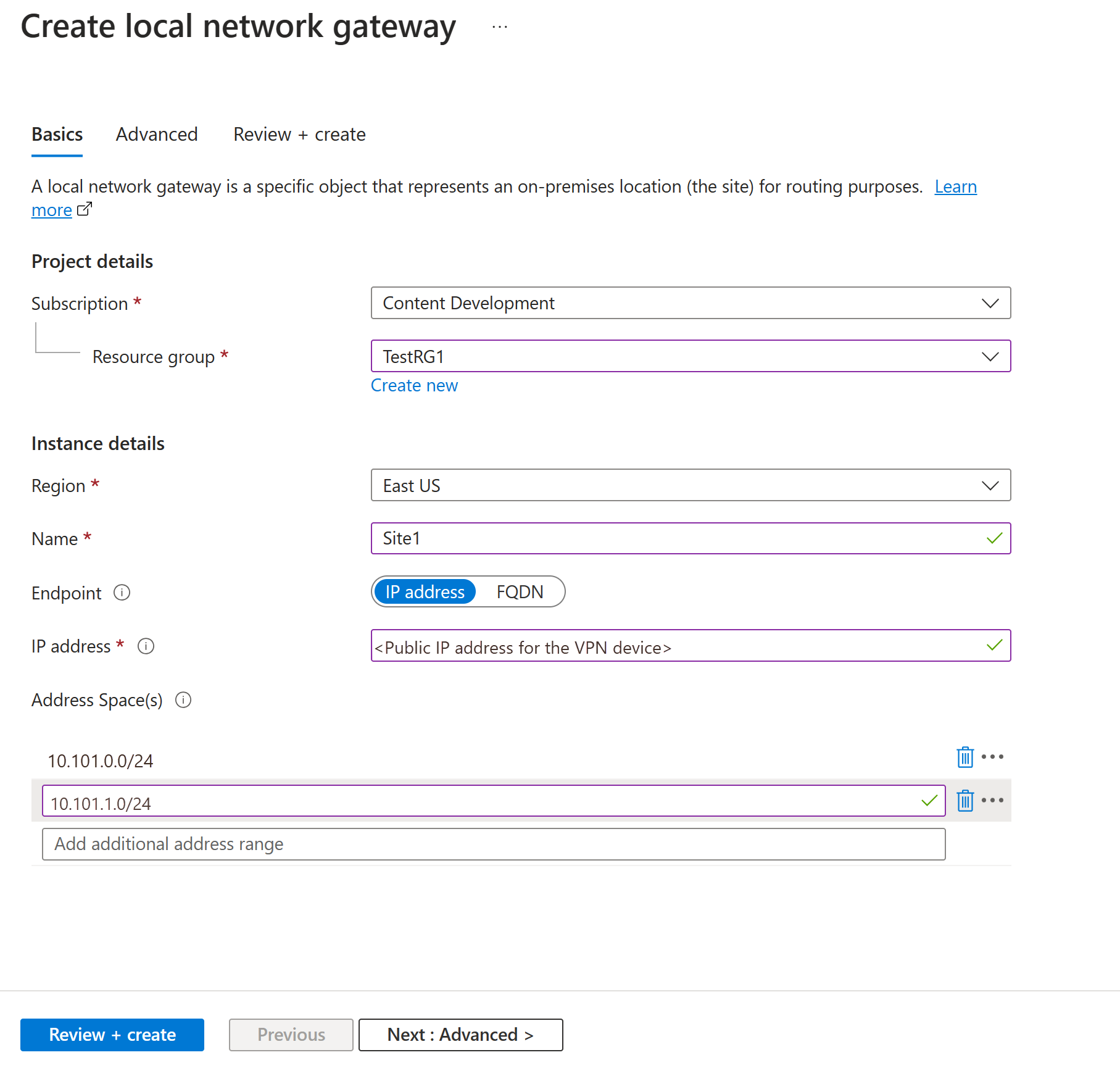

Utwórz bramę sieci lokalnej przy użyciu następujących wartości:

- Nazwa: Site1

- Grupa zasobów: TestRG1

- Lokalizacja: Wschodnie stany USA

Zagadnienia dotyczące konfiguracji:

- Usługa VPN Gateway obsługuje tylko jeden adres IPv4 dla każdej nazwy FQDN. Jeśli nazwa domeny jest rozpoznawana jako wiele adresów IP, usługa VPN Gateway używa pierwszego adresu IP zwróconego przez serwery DNS. Aby wyeliminować niepewność, zalecamy, aby nazwa FQDN zawsze była rozpoznawana jako pojedynczy adres IPv4. Protokół IPv6 nie jest obsługiwany.

- Usługa VPN Gateway utrzymuje pamięć podręczną DNS odświeżaną co 5 minut. Brama próbuje rozpoznać nazwy FQDN tylko dla rozłączonych tuneli. Zresetowanie bramy powoduje również wyzwolenie rozpoznawania nazw FQDN.

- Mimo że usługa VPN Gateway obsługuje wiele połączeń z różnymi bramami sieci lokalnej z różnymi nazwami FQDN, wszystkie nazwy FQDN muszą rozpoznawać różne adresy IP.

W portalu przejdź do pozycji Bramy sieci lokalnej i otwórz stronę Tworzenie bramy sieci lokalnej.

W karcie Podstawowe określ wartości bramy sieci lokalnej.

- Subskrypcja: sprawdź, czy wyświetlana jest prawidłowa subskrypcja.

- Grupa zasobów: wybierz grupę zasobów, której chcesz użyć. Możesz utworzyć nową grupę zasobów lub wybrać grupę, która została już utworzona.

- Region: wybierz region dla tego obiektu. Możesz wybrać tę samą lokalizację, w której znajduje się sieć wirtualna, ale nie musisz tego robić.

- Nazwa: określ nazwę obiektu bramy sieci lokalnej.

- Punkt końcowy: wybierz typ punktu końcowego dla lokalnego urządzenia sieci VPN jako adresu IP lub nazwy FQDN (w pełni kwalifikowana nazwa domeny).

- Adres IP: jeśli masz statyczny publiczny adres IP przydzielony z dostawcy usług internetowych (ISP) dla urządzenia sieci VPN, wybierz opcję Adres IP. Wypełnij adres IP, jak pokazano w przykładzie. Ten adres to publiczny adres IP urządzenia sieci VPN, z którym ma nawiązać połączenie usługa Azure VPN Gateway. Jeśli nie masz teraz adresu IP, możesz użyć wartości przedstawionych w przykładzie. Później należy wrócić i zastąpić zastępczy adres IP publicznym adresem IP urządzenia sieci VPN. W przeciwnym razie platforma Azure nie może nawiązać połączenia.

- Nazwa FQDN: jeśli masz dynamiczny publiczny adres IP, który może ulec zmianie po pewnym czasie, często określany przez usługodawcę internetowy, możesz użyć stałej nazwy DNS z usługą Dynamic DNS, aby wskazać bieżący publiczny adres IP urządzenia sieci VPN. Twoja brama sieci VPN platformy Azure rozpoznaje nazwę FQDN, aby określić publiczny adres IP do nawiązania połączenia.

- Przestrzeń adresowa: Przestrzeń adresowa odnosi się do zakresów adresów sieci reprezentowanej przez tę sieć lokalną. Można dodać wiele zakresów przestrzeni adresów. Upewnij się, że określone w tym miejscu zakresy nie pokrywają się z zakresami innych sieci, z którymi chcesz się łączyć. Platforma Azure kieruje zakres adresów określony do lokalnego adresu IP urządzenia sieci VPN. Jeśli chcesz nawiązać połączenie ze swoją lokacją lokalną, podaj w tym miejscu własne wartości, a nie wartości pokazane w przykładzie.

Na karcie Zaawansowane można w razie potrzeby skonfigurować ustawienia protokołu BGP.

Po określeniu wartości wybierz pozycję Przejrzyj i utwórz w dolnej części strony, aby zweryfikować stronę.

Wybierz pozycję Utwórz, aby utworzyć obiekt bramy sieci lokalnej.

Certyfikaty

Architektura uwierzytelniania certyfikatu typu lokacja-lokacja opiera się zarówno na certyfikatach przychodzących, jak i wychodzących.

Uwaga

Certyfikaty przychodzące i wychodzące nie muszą być generowane na podstawie tego samego certyfikatu głównego.

Certyfikat wychodzący

- Certyfikat wychodzący służy do weryfikowania połączeń pochodzących z platformy Azure do lokacji lokalnej.

- Certyfikat jest przechowywany w usłudze Azure Key Vault. Podczas konfigurowania połączenia lokacja-lokacja należy określić identyfikator ścieżki certyfikatu ruchu wychodzącego.

- Możesz utworzyć certyfikat przy użyciu wybranego urzędu certyfikacji lub utworzyć certyfikat główny z podpisem własnym.

Podczas generowania certyfikatu wychodzącego certyfikat musi być zgodny z następującymi wytycznymi:

- Minimalna długość klucza 2048 bitów.

- Musi mieć klucz prywatny.

- Musi mieć uwierzytelnianie serwera i klienta.

- Musi mieć nazwę podmiotu.

Certyfikat przychodzący

- Certyfikat przychodzący jest używany podczas nawiązywania połączenia z lokalizacji lokalnej z platformą Azure.

- Wartość nazwy podmiotu jest używana podczas konfigurowania połączenia lokacja-lokacja.

- Klucz publiczny łańcucha certyfikatów jest określony podczas konfigurowania połączenia lokacja-lokacja.

Generowanie certyfikatów

Użyj programu PowerShell lokalnie na komputerze, aby wygenerować certyfikaty. W poniższych krokach pokazano, jak utworzyć certyfikat główny z podpisem własnym i certyfikaty liścia (przychodzące i wychodzące). W przypadku korzystania z poniższych przykładów nie zamykaj okna programu PowerShell między utworzeniem certyfikatu głównego z podpisem własnym i certyfikatami liścia.

Tworzenie certyfikatu głównego z podpisem własnym

Użyj polecenia cmdlet New-SelfSignedCertificate, aby utworzyć certyfikat główny z podpisem własnym. Aby uzyskać więcej informacji na temat parametrów, zobacz New-SelfSignedCertificate.

Na komputerze z systemem Windows 10 lub nowszym lub Windows Server 2016 otwórz konsolę programu Windows PowerShell z podwyższonym poziomem uprawnień.

Utwórz certyfikat główny z podpisem własnym. Poniższy przykład tworzy certyfikat główny z podpisem własnym o nazwie "VPNRootCA01", który jest automatycznie instalowany w folderze "Certificates-Current User\Personal\Certificates". Po utworzeniu certyfikatu można go wyświetlić, otwierając plik certmgr.msc lub zarządzaj certyfikatami użytkowników.

Przed użyciem tego przykładu wprowadź wymagane modyfikacje. Parametr "NotAfter" jest opcjonalny. Domyślnie bez tego parametru certyfikat wygasa w ciągu jednego roku.

$params = @{ Type = 'Custom' Subject = 'CN=VPNRootCA01' KeySpec = 'Signature' KeyExportPolicy = 'Exportable' KeyUsage = 'CertSign' KeyUsageProperty = 'Sign' KeyLength = 2048 HashAlgorithm = 'sha256' NotAfter = (Get-Date).AddMonths(120) CertStoreLocation = 'Cert:\CurrentUser\My' TextExtension = @('2.5.29.19={critical}{text}ca=1&pathlength=4') } $cert = New-SelfSignedCertificate @paramsAby wygenerować certyfikaty liści, pozostaw otwartą konsolę programu PowerShell i wykonaj kolejne kroki.

Generowanie certyfikatów liści

W tych przykładach użyto polecenia cmdlet New-SelfSignedCertificate do generowania certyfikatów wychodzących i przychodzących liści. Certyfikaty są instalowane automatycznie w folderze "Certyfikaty — bieżący użytkownik\osobiste\certyfikaty" na komputerze.

Certyfikat wychodzący

$params = @{

Type = 'Custom'

Subject = 'CN=Outbound-certificate'

KeySpec = 'Signature'

KeyExportPolicy = 'Exportable'

KeyLength = 2048

HashAlgorithm = 'sha256'

NotAfter = (Get-Date).AddMonths(120)

CertStoreLocation = 'Cert:\CurrentUser\My'

Signer = $cert

TextExtension = @(

'2.5.29.37={text}1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.1')

}

New-SelfSignedCertificate @params

Certyfikat przychodzący

$params = @{

Type = 'Custom'

Subject = 'CN=Inbound-certificate'

KeySpec = 'Signature'

KeyExportPolicy = 'Exportable'

KeyLength = 2048

HashAlgorithm = 'sha256'

NotAfter = (Get-Date).AddMonths(120)

CertStoreLocation = 'Cert:\CurrentUser\My'

Signer = $cert

TextExtension = @(

'2.5.29.37={text}1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.1')

}

New-SelfSignedCertificate @params

Certyfikat wychodzący — eksportowanie danych klucza prywatnego

Wyeksportuj informacje o certyfikacie wychodzącym (z kluczem prywatnym) do pliku pfx lub pem. Te informacje o certyfikacie są bezpiecznie przekazywane do usługi Azure Key Vault w kolejnych krokach. Aby wyeksportować plik do pliku pfx przy użyciu systemu Windows, wykonaj następujące kroki:

Aby uzyskać plik .cer certyfikatu, otwórz pozycję Zarządzaj certyfikatami użytkowników.

Znajdź certyfikat ruchu wychodzącego, zazwyczaj w obszarze Certyfikaty — bieżący użytkownik\Osobisty\Certyfikaty, a następnie kliknij prawym przyciskiem myszy. Wybierz pozycję Wszystkie zadania -> Eksportuj. Spowoduje to otwarcie Kreatora eksportu certyfikatów.

W kreatorze wybierz pozycję Dalej.

Wybierz pozycję Tak, wyeksportuj klucz prywatny, a następnie wybierz pozycję Dalej.

Na stronie Format pliku eksportu wybierz pozycję Wymiana informacji osobistych — PKCS #12 (PFX). Wybierz następujące elementy:

- Jeśli to możliwe, dołącz wszystkie certyfikaty do ścieżki certyfikacji

- Eksportuj wszystkie właściwości rozszerzone

- Włączanie prywatności certyfikatu

Wybierz Dalej. Na stronie Zabezpieczenia wybierz pozycję Hasło i metodę szyfrowania. Następnie wybierz Dalej.

Określ nazwę pliku i przejdź do lokalizacji, do której chcesz wyeksportować.

Wybierz pozycję Zakończ , aby wyeksportować certyfikat.

Zostanie wyświetlone potwierdzenie informujące, że eksport zakończył się pomyślnie.

Certyfikat przychodzący — eksportowanie danych klucza publicznego

Wyeksportuj dane klucza publicznego dla certyfikatu przychodzącego. Informacje w pliku są używane dla pola łańcucha certyfikatów przychodzących podczas konfigurowania połączenia lokacja-lokacja. Wyeksportowane pliki muszą być w .cer formacie . Nie szyfruj wartości certyfikatu.

- Aby uzyskać plik .cer certyfikatu, otwórz pozycję Zarządzaj certyfikatami użytkowników.

- Znajdź certyfikat, zazwyczaj w obszarze Certyfikaty — bieżący użytkownik\Osobiste\Certyfikaty, a następnie kliknij prawym przyciskiem myszy. Wybierz pozycję Wszystkie zadania -> Eksportuj. Spowoduje to otwarcie Kreatora eksportu certyfikatów.

- W kreatorze wybierz pozycję Dalej.

- Wybierz pozycję Nie, nie eksportuj klucza prywatnego. Następnie kliknij przycisk Dalej.

- Wybierz pozycję X.509 zakodowany w formacie Base-64 (. CER), a następnie wybierz przycisk Dalej.

- Określ nazwę pliku i przejdź do lokalizacji, do której chcesz wyeksportować.

- Wybierz pozycję Zakończ , aby wyeksportować certyfikat.

- Zostanie wyświetlone potwierdzenie informujące, że eksport zakończył się pomyślnie.

- Ten

.cerplik jest używany później podczas konfigurowania połączenia.

Certyfikat główny — eksportowanie danych klucza publicznego

Wyeksportuj dane klucza publicznego dla certyfikatu głównego. Wyeksportowane pliki muszą być w .cer formacie . Nie szyfruj wartości certyfikatu.

- Aby uzyskać plik .cer certyfikatu, otwórz pozycję Zarządzaj certyfikatami użytkowników.

- Znajdź certyfikat, zazwyczaj w obszarze Certyfikaty — bieżący użytkownik\Osobiste\Certyfikaty, a następnie kliknij prawym przyciskiem myszy. Wybierz pozycję Wszystkie zadania -> Eksportuj. Spowoduje to otwarcie Kreatora eksportu certyfikatów.

- W kreatorze wybierz pozycję Dalej.

- Wybierz pozycję Nie, nie eksportuj klucza prywatnego. Następnie kliknij przycisk Dalej.

- Wybierz pozycję X.509 zakodowany w formacie Base-64 (. CER), a następnie wybierz przycisk Dalej.

- Określ nazwę pliku i przejdź do lokalizacji, do której chcesz wyeksportować.

- Wybierz pozycję Zakończ , aby wyeksportować certyfikat.

- Zostanie wyświetlone potwierdzenie informujące, że eksport zakończył się pomyślnie.

- Ten

.cerplik jest używany później podczas konfigurowania połączenia.

Tworzenie magazynu kluczy

Ta konfiguracja wymaga usługi Azure Key Vault. Poniższe kroki umożliwiają utworzenie magazynu kluczy. Później dodasz certyfikat i tożsamość zarządzaną do magazynu kluczy. Aby uzyskać bardziej kompleksowe kroki, zobacz Szybki start — tworzenie magazynu kluczy przy użyciu witryny Azure Portal.

- W witrynie Azure Portal wyszukaj pozycję Magazyny kluczy. Na stronie Magazyny kluczy wybierz pozycję +Utwórz.

- Na stronie Tworzenie magazynu kluczy wypełnij wymagane informacje. Grupa zasobów nie musi być taka sama jak grupa zasobów użyta dla bramy sieci VPN.

- Na karcie Konfiguracja dostępu w obszarze Model uprawnień wybierz pozycję Zasady dostępu magazynu.

- Nie wypełniaj żadnego z pozostałych pól.

- Wybierz pozycję Przejrzyj i utwórz, a następnie utwórz magazyn kluczy.

Dodawanie pliku certyfikatu wychodzącego do magazynu kluczy

Poniższe kroki ułatwiają przekazywanie informacji o certyfikacie wychodzącym do usługi Azure Key Vault.

- Przejdź do magazynu kluczy. W okienku po lewej stronie otwórz stronę Certyfikaty .

- Na stronie Certyfikaty wybierz pozycję +Generuj/Importuj.

- W polu Metoda tworzenia certyfikatu wybierz pozycję Importuj z listy rozwijanej.

- Wprowadź intuicyjną nazwę certyfikatu. Nie musi to być nazwa cn certyfikatu ani nazwa pliku certyfikatu.

- Przekaż plik certyfikatu wychodzącego. Plik certyfikatu musi mieć jeden z następujących formatów:

- .Pfx

- .pfm

- Wprowadź hasło używane do ochrony informacji o certyfikacie.

- Wybierz pozycję Utwórz , aby przekazać plik certyfikatu.

Dodawanie tożsamości zarządzanej do magazynu kluczy

- Przejdź do magazynu kluczy. W okienku po lewej stronie otwórz stronę Zasady dostępu.

- Wybierz pozycję +Utwórz.

- Na stronie Tworzenie zasad dostępu w obszarze Opcje zarządzania wpisami tajnymi i Operacje zarządzania certyfikatami wybierz pozycję Wybierz wszystko.

- Wybierz przycisk Dalej , aby przejść do strony Principal* (Podmiot zabezpieczeń*).

- Na stronie Podmiot zabezpieczeń wyszukaj i wybierz utworzoną wcześniej tożsamość zarządzaną.

- Wybierz pozycję Dalej i przejdź do strony Przeglądanie i tworzenie . Wybierz pozycję Utwórz.

Konfiguracja urządzenia sieci VPN

Połączenia typu lokacja-lokacja z siecią lokalną wymagają urządzenia sieci VPN. W tym kroku skonfiguruj urządzenie sieci VPN. Podczas konfigurowania urządzenia sieci VPN potrzebne są następujące wartości:

- Certyfikat: potrzebne będą dane certyfikatu używane do uwierzytelniania. Ten certyfikat będzie również używany jako certyfikat przychodzący podczas tworzenia połączenia sieci VPN.

- Wartości publicznych adresów IP bramy sieci wirtualnej: aby znaleźć publiczny adres IP wystąpienia maszyny wirtualnej bramy sieci VPN przy użyciu witryny Azure Portal, przejdź do bramy sieci wirtualnej i poszukaj w obszarze Ustawienia ->Właściwości. Jeśli masz bramę trybu aktywny-aktywny (zalecane), upewnij się, że skonfigurowaliśmy tunele do każdego wystąpienia maszyny wirtualnej. Oba tunele są częścią tego samego połączenia. Bramy sieci VPN w trybie aktywny-aktywny mają dwa publiczne adresy IP, po jednym dla każdego wystąpienia maszyny wirtualnej bramy.

W zależności od posiadanego urządzenia sieci VPN może być możliwe pobranie skryptu konfiguracji urządzenia sieci VPN. Aby uzyskać więcej informacji, zobacz Pobieranie skryptów konfiguracji urządzenia sieci VPN.

Aby uzyskać więcej informacji o konfiguracji, zobacz następujące linki:

- Aby uzyskać informacje o zgodnych urządzeniach sieci VPN, zobacz Urządzenia sieci VPN.

- Przed skonfigurowaniem urządzenia sieci VPN sprawdź wszelkie znane problemy ze zgodnością urządzeń dla urządzenia sieci VPN, którego chcesz użyć.

- Aby uzyskać linki do ustawień konfiguracji urządzenia, zobacz Zweryfikowane urządzenia sieci VPN. Linki do ustawień konfiguracji urządzeń zostały podane na zasadzie największej staranności. Zawsze najlepiej jest skontaktować się z producentem urządzenia, aby uzyskać najnowsze informacje o konfiguracji. Lista zawiera przetestowane wersje. Jeśli system operacyjny nie znajduje się na tej liście, nadal jest możliwe, że wersja jest zgodna. Zapoznaj się z producentem urządzenia, aby sprawdzić, czy wersja systemu operacyjnego dla urządzenia sieci VPN jest zgodna.

- Aby zapoznać się z omówieniem konfiguracji urządzenia sieci VPN, zobacz Omówienie konfiguracji urządzeń sieci VPN innych firm.

- Aby uzyskać informacje na temat edytowania przykładów konfiguracji urządzeń, zobacz Edytowanie przykładów.

- Aby poznać wymagania w zakresie usług kryptograficznych, zobacz artykuł About cryptographic requirements and Azure VPN gateways (Informacje dotyczące wymagań w zakresie usług kryptograficznych oraz bram VPN platformy Azure).

- Aby uzyskać informacje o parametrach protokołu IPsec/IKE, zobacz Informacje o urządzeniach sieci VPN i parametrach protokołu IPsec/IKE dla połączeń bramy sieci VPN typu lokacja-lokacja. Ten link zawiera informacje na temat wersji IKE, grupy Diffie-Hellman, metody uwierzytelniania, algorytmów szyfrowania i tworzenia skrótów, okresu istnienia programu SA, PFS i DPD, oprócz innych informacji o parametrach potrzebnych do ukończenia konfiguracji.

- Aby uzyskać instrukcje konfiguracji zasad protokołu IPsec/IKE, zobacz Konfigurowanie zasad protokołu IPsec/IKE dla połączeń sieci VPN typu lokacja-lokacja lub połączeń między sieciami wirtualnymi.

- Aby połączyć wiele urządzeń sieci VPN opartej na zasadach, zobacz Connect Azure VPN gateways to multiple on-premises policy-based VPN devices using PowerShell (Łączenie bram usługi Azure VPN Gateway z wieloma lokalnymi urządzeniami sieci VPN opartej na zasadach przy użyciu programu PowerShell).

Tworzenie połączenia lokacja-lokacja

W tej sekcji utworzysz połączenie sieci VPN typu lokacja-lokacja między bramą sieci wirtualnej a lokalnym urządzeniem sieci VPN.

Zbieranie wartości konfiguracji

Przed przejściem do przodu zbierz następujące informacje dotyczące wymaganych wartości konfiguracji.

Ścieżka certyfikatu wychodzącego: jest to ścieżka do certyfikatu wychodzącego. Certyfikat wychodzący jest certyfikatem używanym podczas nawiązywania połączenia z platformy Azure z lokalizacją lokalną. Te informacje pochodzą z tego samego certyfikatu przekazanego do usługi Azure Key Vault.

- Przejdź do usługi Key Vault i kliknij magazyn kluczy. W okienku po lewej stronie rozwiń węzeł Obiekty i wybierz pozycję Certyfikaty.

- Znajdź i kliknij certyfikat, aby otworzyć stronę certyfikatu.

- Kliknij wiersz wersji certyfikatu.

- Skopiuj ścieżkę obok pozycji Identyfikator klucza. Ścieżka jest specyficzna dla certyfikatu.

Przykład:

https://s2s-vault1.vault.azure.net/certificates/site-to-site/<certificate-value>Nazwa podmiotu certyfikatu przychodzącego: jest to cn dla certyfikatu przychodzącego. Aby zlokalizować tę wartość:

- Jeśli certyfikat został wygenerowany na komputerze z systemem Windows, możesz go zlokalizować przy użyciu zarządzania certyfikatami.

- Przejdź do karty Szczegóły . Przewiń i kliknij pozycję Temat. Wartości są widoczne w dolnym okienku.

- Nie dołączaj cn = w wartości.

Łańcuch certyfikatów przychodzących: te informacje o certyfikacie są używane tylko do weryfikowania przychodzącego certyfikatu przychodzącego i nie zawiera kluczy prywatnych. W sekcji certyfikatu przychodzącego w portalu zawsze powinny znajdować się co najmniej dwa certyfikaty.

Jeśli masz pośrednie urzędy certyfikacji w łańcuchu certyfikatów, najpierw dodaj certyfikat główny jako pierwszy certyfikat pośredni, a następnie postępuj zgodnie z nim przy użyciu certyfikatu pośredniego dla ruchu przychodzącego.

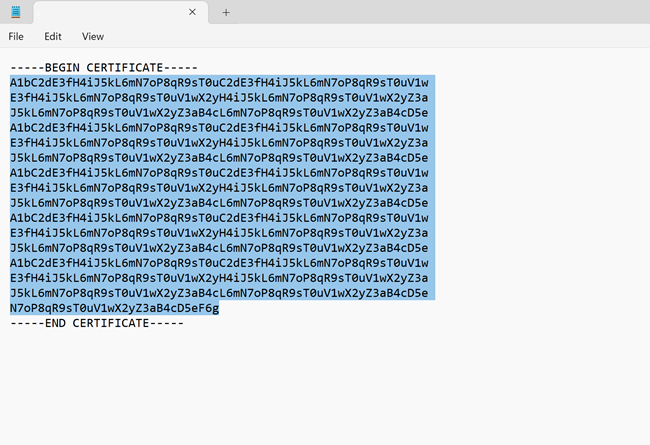

Wykonaj następujące kroki, aby wyodrębnić dane certyfikatu w wymaganym formacie dla pola certyfikatu przychodzącego.

Aby wyodrębnić dane certyfikatu, upewnij się, że wyeksportowano certyfikat przychodzący jako zakodowany w formacie Base-64 X.509 (. Plik CER) w poprzednich krokach. Certyfikat należy wyeksportować w takim formacie, aby możliwe było jego otwarcie za pomocą edytora tekstów.

Znajdź i otwórz plik certyfikatu

.cerza pomocą edytora tekstów. Podczas kopiowania danych certyfikatu upewnij się, że tekst został skopiowany jako jeden ciągły wiersz.Skopiuj dane wymienione między

-----BEGIN CERTIFICATE-----i-----END CERTIFICATE-----jako jeden ciągły wiersz do pola Łańcuch certyfikatów przychodzących podczas tworzenia połączenia.Przykład:

Utwórz połączenie

Przejdź do utworzonej bramy sieci wirtualnej i wybierz pozycję Połączenia.

W górnej części strony Połączenia wybierz pozycję + Dodaj , aby otworzyć stronę Tworzenie połączenia .

Na stronie Tworzenie połączenia na karcie Podstawy skonfiguruj wartości dla połączenia:

W obszarze Szczegóły projektu wybierz subskrypcję i grupę zasobów, w której znajdują się zasoby.

W obszarze Szczegóły wystąpienia skonfiguruj następujące ustawienia:

- Typ połączenia: wybierz pozycję Lokacja-lokacja (IPSec).

- Nazwa: nazwij połączenie. Przykład: sieć wirtualna-lokacja1.

- Region: wybierz region dla połączenia.

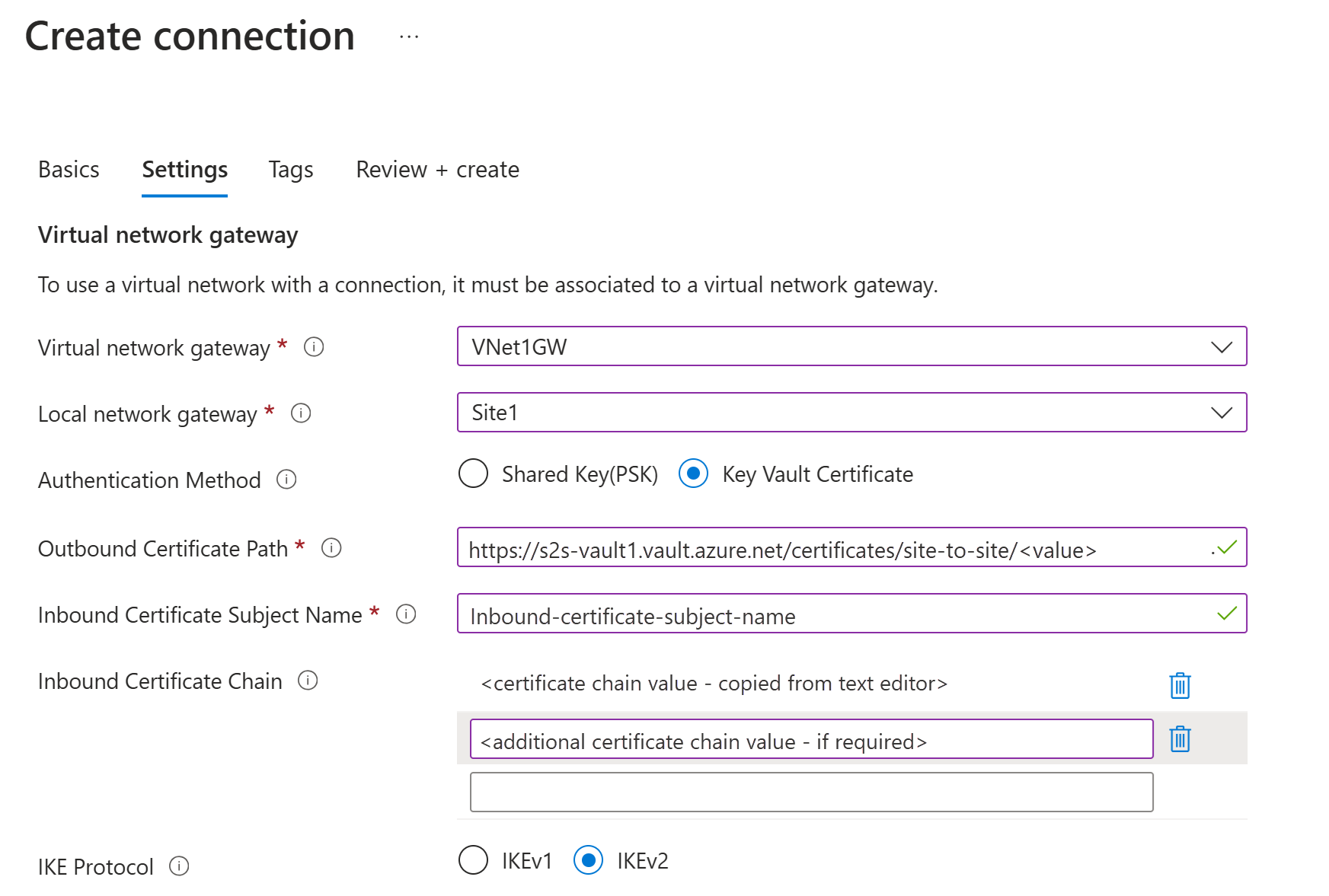

Wybierz kartę Ustawienia.

Skonfiguruj następujące wartości:

- Brama sieci wirtualnej: wybierz bramę sieci wirtualnej z listy rozwijanej.

- Brama sieci lokalnej: wybierz bramę sieci lokalnej z listy rozwijanej.

- Metoda uwierzytelniania: wybierz pozycję Certyfikat usługi Key Vault.

- Ścieżka certyfikatu wychodzącego: ścieżka do certyfikatu wychodzącego znajdującego się w usłudze Key Vault. Metoda pobierania tych informacji znajduje się na początku tej sekcji.

- Nazwa podmiotu certyfikatu przychodzącego: cn dla certyfikatu przychodzącego. Metoda pobierania tych informacji znajduje się na początku tej sekcji.

- Łańcuch certyfikatów przychodzących: dane certyfikatu

.cerskopiowane z pliku. Skopiuj i wklej informacje o certyfikacie dla certyfikatu przychodzącego. Metoda pobierania tych informacji znajduje się na początku tej sekcji. - Protokół IKE: wybierz pozycję IKEv2.

- Użyj prywatnego adresu IP platformy Azure: nie wybieraj.

- Włącz protokół BGP: włącz tylko wtedy, gdy chcesz używać protokołu BGP.

- Zasady protokołu IPsec/IKE: wybierz pozycję Domyślne.

- Użyj selektora ruchu opartego na zasadach: wybierz pozycję Wyłącz.

- Limit czasu usługi DPD w sekundach: wybierz wartość 45.

- Tryb połączenia: wybierz pozycję Domyślne. To ustawienie służy do określania, która brama może zainicjować połączenie. Aby uzyskać więcej informacji, zobacz Ustawienia bramy sieci VPN — tryby połączenia.

- W przypadku skojarzeń reguł translatora adresów sieciowych pozostaw wybraną wartość ruchu przychodzącego i wychodzącego jako 0.

Wybierz pozycję Przejrzyj i utwórz , aby zweryfikować ustawienia połączenia, a następnie wybierz pozycję Utwórz , aby utworzyć połączenie.

Po zakończeniu wdrażania można wyświetlić połączenie na stronie Połączenia bramy sieci wirtualnej. Stan zmieni się z Nieznany na Łączenie , a następnie na Powodzenie.

Następne kroki

Po zakończeniu połączenia możesz dodać maszyny wirtualne do sieci wirtualnych. Aby uzyskać więcej informacji, zobacz Virtual Machines (Maszyny wirtualne). Aby dowiedzieć się więcej o sieci i maszynach wirtualnych, zobacz Azure and Linux VM network overview (Omówienie sieci maszyny wirtualnej z systemem Linux i platformy Azure).

Aby uzyskać informacje dotyczące rozwiązywania problemów z połączeniem typu punkt-lokacja, zobacz Troubleshooting Azure point-to-site connections (Rozwiązywanie problemów z połączeniami typu punkt-lokacja na platformie Azure).