Konfigurowanie ustawień serwera na potrzeby uwierzytelniania usługi RADIUS bramy sieci VPN punkt-lokacja

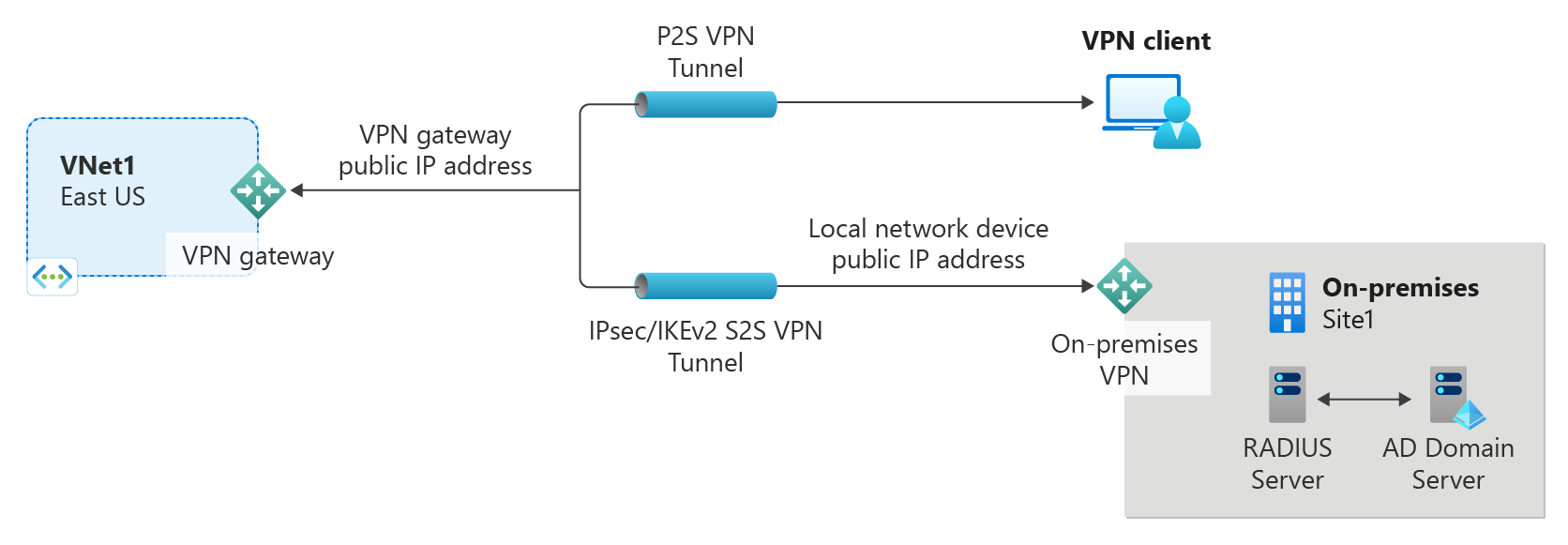

Ten artykuł ułatwia utworzenie połączenia typu punkt-lokacja (P2S), które korzysta z uwierzytelniania usługi RADIUS. Tę konfigurację można utworzyć przy użyciu programu PowerShell lub witryny Azure Portal. Kroki opisane w tym artykule działają zarówno w przypadku bram sieci VPN w trybie aktywny-aktywny, jak i bram sieci VPN w trybie aktywny-rezerwowy.

Połączenia sieci VPN typu punkt-lokacja są przydatne, gdy chcesz nawiązać połączenie z siecią wirtualną z lokalizacji zdalnej, na przykład podczas pracy zdalnej z domu lub konferencji. Możesz również użyć połączenia typu punkt-lokacja zamiast sieci VPN typu lokacja-lokacja (S2S), gdy masz tylko kilku klientów, którzy muszą nawiązać połączenie z siecią wirtualną. Połączenia typu punkt-lokacja nie wymagają urządzenia sieci VPN ani publicznego adresu IP. Istnieją różne opcje konfiguracji dostępne dla połączenia punkt-lokacja. Aby uzyskać więcej informacji na temat sieci VPN typu punkt-lokacja, zobacz About point-to-site VPN (Informacje o sieci VPN typu punkt-lokacja).

Ten typ połączenia wymaga:

- Brama sieci VPN routeBased używająca jednostki SKU bramy sieci VPN innej niż podstawowa jednostka SKU.

- Serwer RADIUS do obsługi uwierzytelniania użytkowników. Serwer RADIUS można wdrożyć lokalnie lub w sieci wirtualnej platformy Azure. Można również skonfigurować dwa serwery RADIUS pod kątem wysokiej dostępności.

- Pakiet konfiguracji profilu klienta sieci VPN. Pakiet konfiguracji profilu klienta sieci VPN to generowany pakiet. Zawiera ustawienia wymagane przez klienta sieci VPN do nawiązania połączenia za pośrednictwem połączenia punkt-lokacja.

Ograniczenia:

- Jeśli używasz protokołu IKEv2 z usługą RADIUS, obsługiwane jest tylko uwierzytelnianie oparte na protokole EAP.

- Nie można nawiązać połączenia usługi ExpressRoute z lokalnym serwerem RADIUS.

Informacje o uwierzytelnianiu domeny usługi Active Directory (AD) dla sieci VPN P2S

Uwierzytelnianie domeny usługi AD umożliwia użytkownikom logowanie się do platformy Azure przy użyciu poświadczeń domeny organizacji. Wymaga serwera RADIUS zintegrowanego z serwerem usługi AD. Organizacje mogą również używać istniejącego wdrożenia usługi RADIUS.

Serwer RADIUS może znajdować się lokalnie lub w sieci wirtualnej platformy Azure. Podczas uwierzytelniania brama sieci VPN działa jako przekazywanie i przekazuje komunikaty uwierzytelniania z powrotem między serwerem RADIUS a urządzeniem łączącym. Brama sieci VPN musi mieć możliwość dotarcia do serwera RADIUS. Jeśli serwer RADIUS znajduje się lokalnie, wymagane jest połączenie lokacja-lokacja sieci VPN z platformy Azure do lokacji lokalnej.

Oprócz usługi Active Directory serwer RADIUS może również integrować się z innymi zewnętrznymi systemami tożsamości. Spowoduje to otwarcie wielu opcji uwierzytelniania dla sieci VPN typu punkt-lokacja, w tym opcji uwierzytelniania wieloskładnikowego. Zapoznaj się z dokumentacją dostawcy serwera RADIUS, aby uzyskać listę systemów tożsamości, z których się integruje.

Konfigurowanie serwera RADIUS

Przed skonfigurowaniem ustawień punkt-lokacja bramy sieci wirtualnej serwer RADIUS musi być poprawnie skonfigurowany do uwierzytelniania.

- Jeśli nie masz wdrożonego serwera RADIUS, wdróż go. Aby uzyskać instrukcje wdrażania, zapoznaj się z przewodnikiem konfiguracji dostarczonym przez dostawcę usługi RADIUS.

- Skonfiguruj bramę sieci VPN jako klienta usługi RADIUS w usłudze RADIUS. Podczas dodawania tego klienta radius określ utworzoną sieć wirtualną GatewaySubnet.

- Po skonfigurowaniu serwera RADIUS uzyskaj adres IP serwera RADIUS i wspólny klucz tajny, którego klienci usługi RADIUS powinni używać do komunikacji z serwerem RADIUS. Jeśli serwer RADIUS znajduje się w sieci wirtualnej platformy Azure, użyj adresu IP urzędu certyfikacji maszyny wirtualnej serwera RADIUS.

Artykuł Serwer zasad sieciowych (NPS) zawiera wskazówki dotyczące konfigurowania serwera RADIUS systemu Windows (NPS) na potrzeby uwierzytelniania domeny usługi AD.

Weryfikowanie bramy sieci VPN

Musisz mieć bramę sieci VPN opartą na trasach zgodną z konfiguracją typu punkt-lokacja, którą chcesz utworzyć, oraz łączącymi się klientami sieci VPN. Aby ułatwić określenie potrzebnej konfiguracji punkt-lokacja, zobacz tabelę klienta sieci VPN. Jeśli brama korzysta z jednostki SKU w warstwie Podstawowa, należy zrozumieć, że jednostka SKU w warstwie Podstawowa ma ograniczenia P2S i nie obsługuje uwierzytelniania IKEv2 lub RADIUS. Aby uzyskać więcej informacji, zobacz Informacje o jednostkach SKU bramy.

Jeśli nie masz jeszcze działającej bramy sieci VPN zgodnej z konfiguracją punkt-lokacja, którą chcesz utworzyć, zobacz Tworzenie bramy sieci VPN i zarządzanie nią. Utwórz zgodną bramę sieci VPN, a następnie wróć do tego artykułu, aby skonfigurować ustawienia punkt-lokacja.

Dodawanie puli adresów klienta sieci VPN

Pula adresów klienta to określony przez Ciebie zakres prywatnych adresów IP. Klienci łączący się za pośrednictwem sieci VPN typu punkt-lokacja dynamicznie otrzymują adres IP z tego zakresu. Użyj zakresu prywatnych adresów IP, który nie nakłada się na lokalizację lokalną, z której nawiązujesz połączenie, lub z siecią wirtualną, z którą chcesz nawiązać połączenie. Jeśli skonfigurujesz wiele protokołów, a protokół SSTP jest jednym z protokołów, skonfigurowana pula adresów zostanie równomiernie podzielona między skonfigurowane protokoły.

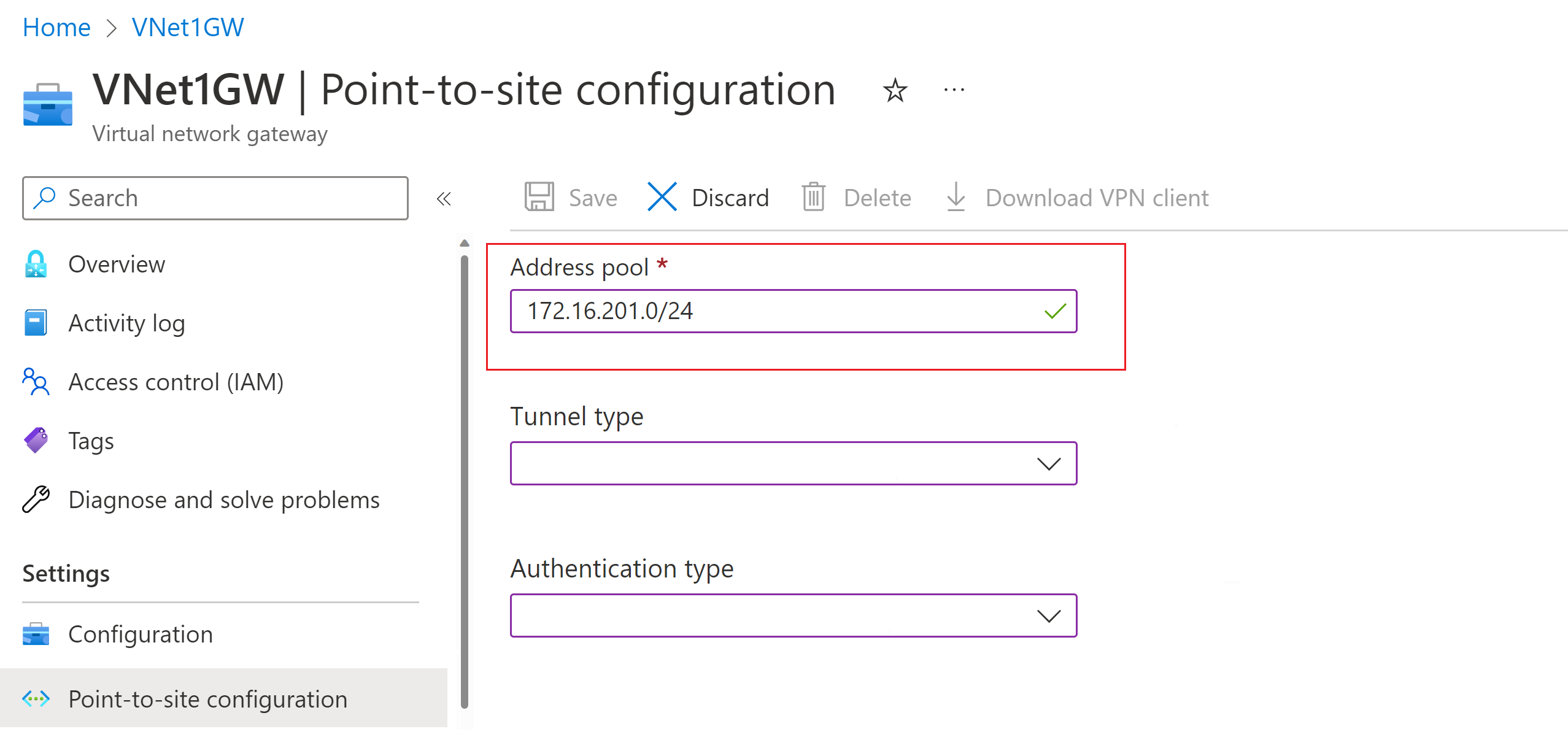

W witrynie Azure Portal przejdź do bramy sieci VPN.

Na stronie bramy w okienku po lewej stronie wybierz pozycję Konfiguracja punkt-lokacja.

Kliknij pozycję Skonfiguruj teraz, aby otworzyć stronę konfiguracji.

Na stronie konfiguracja połączenia Punkt-lokacja w polu Pula adresów dodaj zakres prywatnych adresów IP, z którego chcesz korzystać. Klienci sieci VPN dynamicznie otrzymują adres IP z określonego zakresu. Minimalna maska podsieci to 29 bitów dla konfiguracji aktywne/pasywnej i 28-bitowej dla konfiguracji aktywne/aktywne.

Przejdź do następnej sekcji, aby skonfigurować więcej ustawień.

Określanie typu tunelu i uwierzytelniania

W tej sekcji określisz typ tunelu i typ uwierzytelniania. Te ustawienia mogą stać się złożone. Z listy rozwijanej można wybrać opcje zawierające wiele typów tuneli, takie jak IKEv2 i OpenVPN(SSL) lub IKEv2 i SSTP (SSL). Dostępne są tylko niektóre kombinacje typów tuneli i typów uwierzytelniania.

Typ tunelu i typ uwierzytelniania muszą odpowiadać oprogramowaniu klienckim sieci VPN, którego chcesz użyć do nawiązania połączenia z platformą Azure. Jeśli masz różnych klientów sieci VPN łączących się z różnych systemów operacyjnych, planowanie typu tunelu i typu uwierzytelniania jest ważne.

Uwaga

Jeśli na stronie konfiguracji punkt-lokacja nie widzisz typu tunelu ani typu uwierzytelniania, brama korzysta z jednostki SKU w warstwie Podstawowa. Podstawowa jednostka SKU nie obsługuje uwierzytelniania za pomocą protokołu IKEv2 ani uwierzytelniania RADIUS. Jeśli chcesz użyć tych ustawień, musisz usunąć i ponownie utworzyć bramę przy użyciu innej jednostki SKU bramy.

W polu Typ tunelu wybierz typ tunelu, którego chcesz użyć.

W polu Typ uwierzytelniania z listy rozwijanej wybierz pozycję Uwierzytelnianie za pomocą usługi RADIUS.

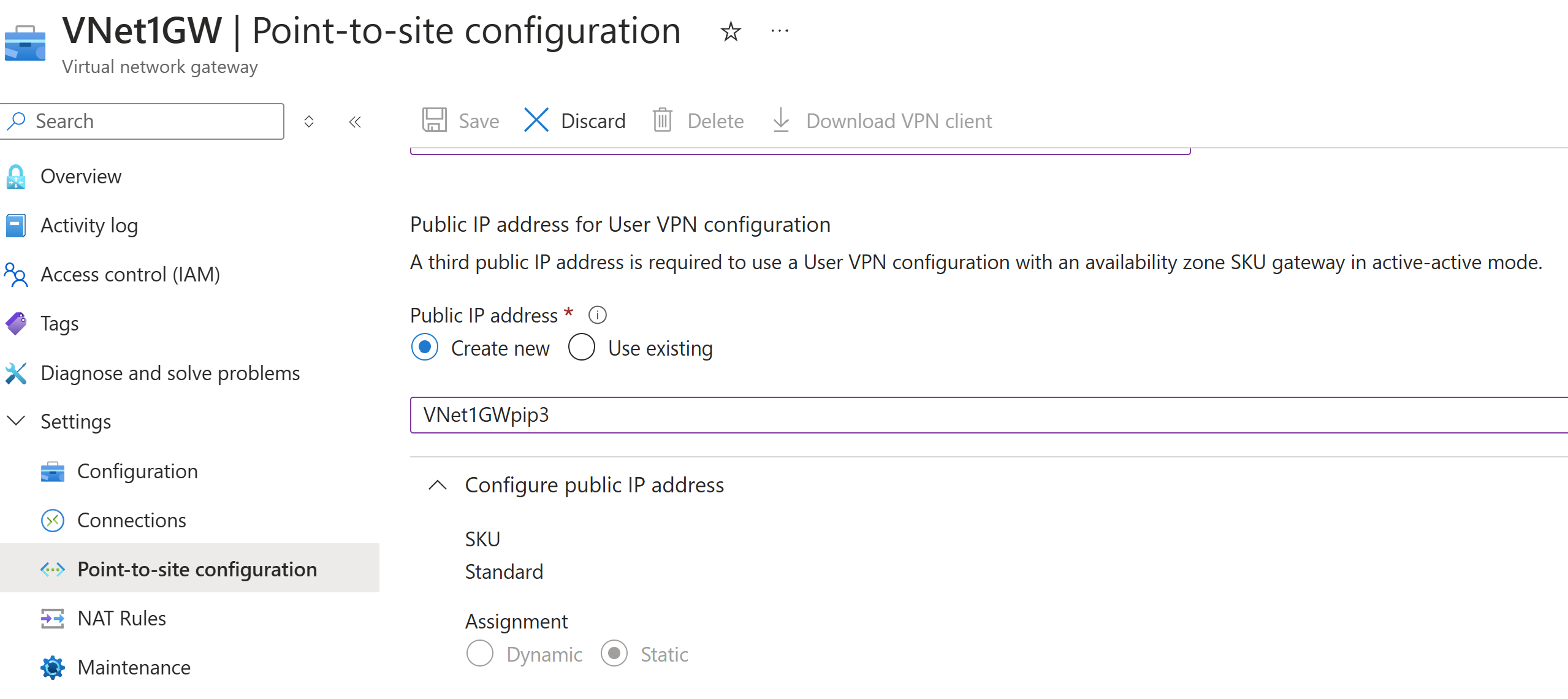

Dodawanie innego publicznego adresu IP

Jeśli masz bramę w trybie aktywny-aktywny, musisz określić trzeci publiczny adres IP, aby skonfigurować punkt-lokacja. W tym przykładzie utworzymy trzeci publiczny adres IP przy użyciu przykładowej wartości VNet1GWpip3. Jeśli brama nie jest w trybie aktywny-aktywny, nie musisz dodawać innego publicznego adresu IP.

Określanie serwera RADIUS

W portalu określ następujące ustawienia:

- Adres IP serwera podstawowego

- Klucz tajny serwera podstawowego. Jest to wpis tajny usługi RADIUS i musi być zgodny z tym, co jest skonfigurowane na serwerze RADIUS.

Ustawienia opcjonalne:

- Opcjonalnie można określić adres IP serwera pomocniczego i klucz tajny serwera pomocniczego. Jest to przydatne w przypadku scenariuszy wysokiej dostępności.

- Dodatkowe trasy do anonsowania. Aby uzyskać więcej informacji na temat tego ustawienia, zobacz Anonsuj trasy niestandardowe.

Po zakończeniu określania konfiguracji punkt-lokacja wybierz pozycję Zapisz w górnej części strony.

Konfigurowanie klienta sieci VPN i nawiązywanie połączenia

Pakiety konfiguracji profilu klienta sieci VPN zawierają ustawienia, które ułatwiają konfigurowanie profilów klienta sieci VPN dla połączenia z siecią wirtualną platformy Azure.

Aby wygenerować pakiet konfiguracji klienta sieci VPN i skonfigurować klienta sieci VPN, zobacz jeden z następujących artykułów:

- RADIUS — uwierzytelnianie certyfikatu dla klientów sieci VPN

- RADIUS — uwierzytelnianie hasłem dla klientów sieci VPN

- RADIUS — inne metody uwierzytelniania dla klientów sieci VPN

Po skonfigurowaniu klienta sieci VPN nawiąż połączenie z platformą Azure.

Aby zweryfikować połączenie

Aby sprawdzić, czy połączenie sieci VPN jest aktywne, na komputerze klienckim otwórz wiersz polecenia z podwyższonym poziomem uprawnień i uruchom polecenie ipconfig/all.

Wyświetl wyniki. Zwróć uwagę, że otrzymany adres IP jest jednym z adresów w puli adresów klienta sieci VPN typu punkt-lokacja określonego w konfiguracji. Wyniki są podobne, jak w następującym przykładzie:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Aby rozwiązać problemy z połączeniem typu punkt-lokacja, zobacz Rozwiązywanie problemów z połączeniami typu punkt-lokacja platformy Azure.

Często zadawane pytania

Aby uzyskać często zadawane pytania, zobacz sekcję Punkt-lokacja — uwierzytelnianie usługi RADIUS w często zadawanych pytaniach.

Następne kroki

Aby uzyskać więcej informacji na temat sieci VPN typu punkt-lokacja, zobacz About point-to-site VPN (Informacje o sieci VPN typu punkt-lokacja).