Monitorowanie wirtualnej sieci WAN platformy Azure

W tym artykule opisano:

- Typy danych monitorowania, które można zbierać dla tej usługi.

- Sposoby analizowania tych danych.

Uwaga

Jeśli znasz już tę usługę i/lub usługę Azure Monitor i chcesz wiedzieć, jak analizować dane monitorowania, zobacz sekcję Analizowanie pod koniec tego artykułu.

Jeśli masz krytyczne aplikacje i procesy biznesowe korzystające z zasobów platformy Azure, musisz monitorować i otrzymywać alerty dla systemu. Usługa Azure Monitor zbiera i agreguje metryki i dzienniki z każdego składnika systemu. Usługa Azure Monitor zapewnia wgląd w dostępność, wydajność i odporność oraz powiadamia o problemach. Do konfigurowania i wyświetlania danych monitorowania można użyć witryny Azure Portal, programu PowerShell, interfejsu wiersza polecenia platformy Azure, interfejsu API REST lub bibliotek klienckich.

- Aby uzyskać więcej informacji na temat usługi Azure Monitor, zobacz Omówienie usługi Azure Monitor.

- Aby uzyskać więcej informacji na temat ogólnego monitorowania zasobów platformy Azure, zobacz Monitorowanie zasobów platformy Azure za pomocą usługi Azure Monitor.

Wyniki analiz

Niektóre usługi na platformie Azure mają wbudowany pulpit nawigacyjny monitorowania w witrynie Azure Portal, który zapewnia punkt wyjścia do monitorowania usługi. Te pulpity nawigacyjne są nazywane szczegółowymi informacjami i można je znaleźć w centrum szczegółowych informacji usługi Azure Monitor w witrynie Azure Portal.

Usługa Virtual WAN używa usługi Network Insights, aby zapewnić użytkownikom i operatorom możliwość wyświetlania stanu i stanu wirtualnej sieci WAN przedstawionej za pośrednictwem mapy topologicznej wykrywania automatycznego. Nakładki stanu i stanu zasobu na mapie zapewniają widok migawki ogólnej kondycji usługi Virtual WAN. Zasoby na mapie można nawigować przy użyciu jednego kliknięcia dostępu do stron konfiguracji zasobów portalu usługi Virtual WAN. Aby uzyskać więcej informacji, zobacz Usługa Azure Monitor Network Insights dla wirtualnej sieci WAN.

Typy zasobów

Platforma Azure używa koncepcji typów zasobów i identyfikatorów, aby zidentyfikować wszystko w subskrypcji. Typy zasobów są również częścią identyfikatorów zasobów dla każdego zasobu uruchomionego na platformie Azure. Na przykład jeden typ zasobu dla maszyny wirtualnej to Microsoft.Compute/virtualMachines. Aby uzyskać listę usług i skojarzonych z nimi typów zasobów, zobacz Dostawcy zasobów.

Usługa Azure Monitor podobnie organizuje podstawowe dane monitorowania w metryki i dzienniki na podstawie typów zasobów, nazywanych również przestrzeniami nazw. Różne metryki i dzienniki są dostępne dla różnych typów zasobów. Usługa może być skojarzona z więcej niż jednym typem zasobu.

Aby uzyskać więcej informacji na temat typów zasobów dla usługi Virtual WAN, zobacz Dokumentacja danych monitorowania usługi Azure Virtual WAN.

Magazyn danych

W przypadku usługi Azure Monitor:

- Dane metryk są przechowywane w bazie danych metryk usługi Azure Monitor.

- Dane dziennika są przechowywane w magazynie dzienników usługi Azure Monitor. Log Analytics to narzędzie w witrynie Azure Portal, które może wykonywać zapytania dotyczące tego magazynu.

- Dziennik aktywności platformy Azure to oddzielny magazyn z własnym interfejsem w witrynie Azure Portal.

Opcjonalnie możesz kierować dane metryki i dziennika aktywności do magazynu dzienników usługi Azure Monitor. Następnie możesz użyć usługi Log Analytics, aby wykonać zapytanie o dane i skorelować je z innymi danymi dziennika.

Wiele usług może używać ustawień diagnostycznych do wysyłania danych metryk i dzienników do innych lokalizacji przechowywania poza usługą Azure Monitor. Przykłady obejmują usługę Azure Storage, hostowane systemy partnerskie i systemy partnerskie spoza platformy Azure przy użyciu usługi Event Hubs.

Aby uzyskać szczegółowe informacje na temat sposobu przechowywania danych przez usługę Azure Monitor, zobacz Azure Monitor data platformy.

Metryki platformy usługi Azure Monitor

Usługa Azure Monitor udostępnia metryki platformy dla większości usług. Te metryki to:

- Definiowane indywidualnie dla każdej przestrzeni nazw.

- Przechowywane w bazie danych metryk szeregów czasowych usługi Azure Monitor.

- Lekki i zdolny do obsługi alertów niemal w czasie rzeczywistym.

- Służy do śledzenia wydajności zasobu w czasie.

Kolekcja: usługa Azure Monitor automatycznie zbiera metryki platformy. Nie jest wymagana żadna konfiguracja.

Routing: możesz również kierować niektóre metryki platformy do dzienników usługi Azure Monitor/ usługi Log Analytics, aby móc wykonywać zapytania względem nich przy użyciu innych danych dziennika. Sprawdź ustawienie eksportu DS dla każdej metryki, aby sprawdzić, czy możesz użyć ustawienia diagnostycznego, aby kierować metrykę do dzienników usługi Azure Monitor/ usługi Log Analytics.

- Aby uzyskać więcej informacji, zobacz ustawienie diagnostyczne Metryki.

- Aby skonfigurować ustawienia diagnostyczne dla usługi, zobacz Tworzenie ustawień diagnostycznych w usłudze Azure Monitor.

Aby uzyskać listę wszystkich metryk, które można zebrać dla wszystkich zasobów w usłudze Azure Monitor, zobacz Obsługiwane metryki w usłudze Azure Monitor.

Aby uzyskać listę dostępnych metryk dla usługi Virtual WAN, zobacz Dokumentacja danych monitorowania usługi Azure Virtual WAN.

Metryki dla usługi Virtual WAN można wyświetlić przy użyciu witryny Azure Portal. Poniższe kroki ułatwiają znajdowanie i wyświetlanie metryk:

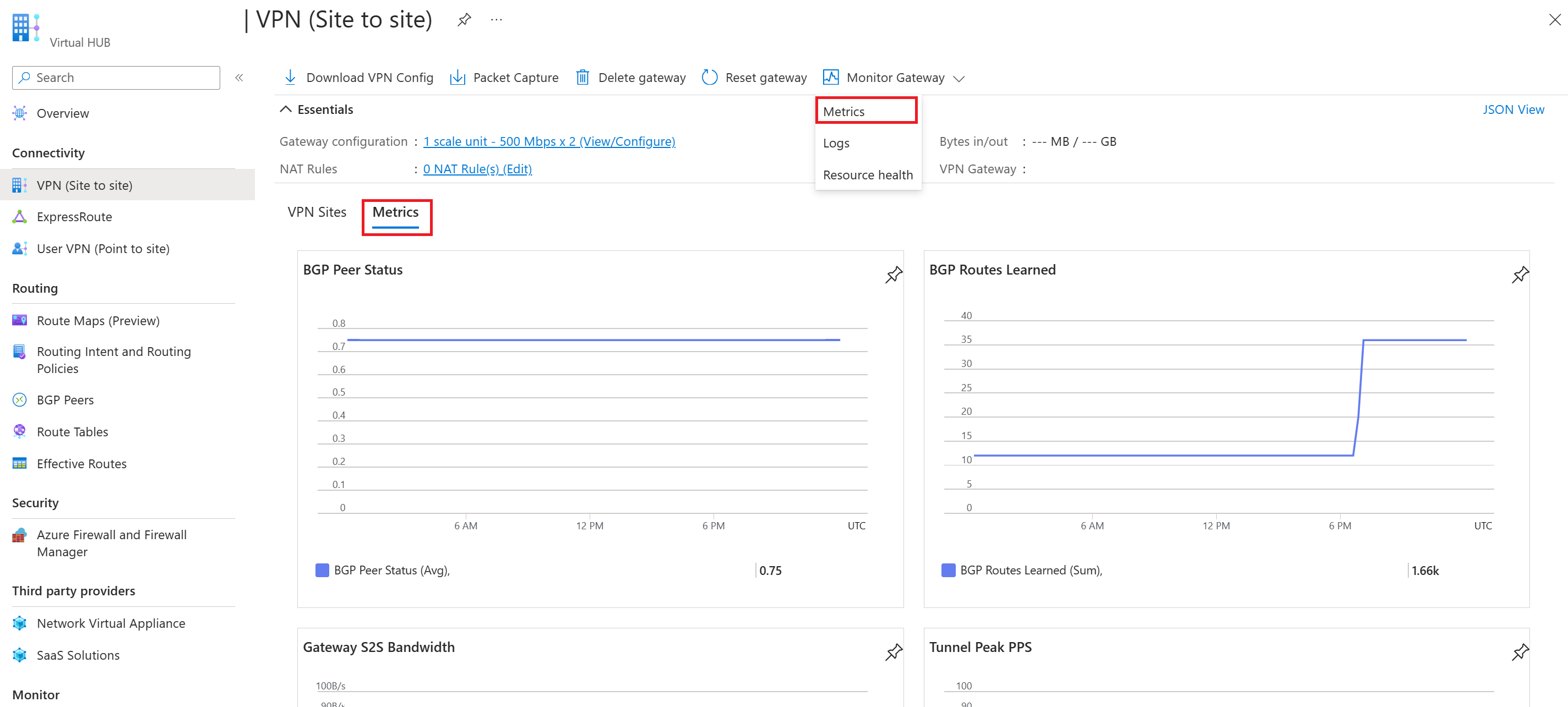

Wybierz pozycję Monitoruj bramę , a następnie pozycję Metryki. Możesz również wybrać pozycję Metryki u dołu, aby wyświetlić pulpit nawigacyjny najważniejszych metryk dla sieci VPN typu lokacja-lokacja i punkt-lokacja.

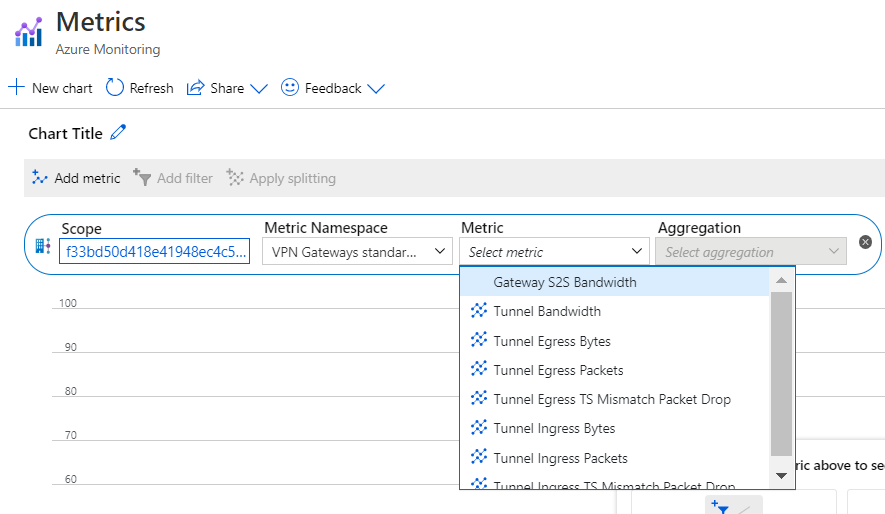

Na stronie Metryki można wyświetlić metryki.

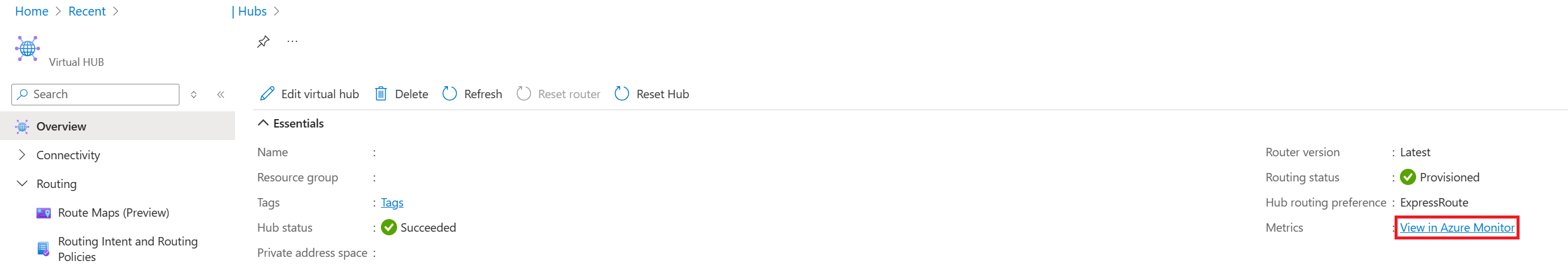

Aby wyświetlić metryki dla routera koncentratora wirtualnego, możesz wybrać pozycję Metryki na stronie Przegląd koncentratora wirtualnego.

Aby uzyskać więcej informacji, zobacz Analizowanie metryk dla zasobu platformy Azure.

Kroki programu PowerShell

Metryki dla usługi Virtual WAN można wyświetlić przy użyciu programu PowerShell. Aby wykonywać zapytania, użyj następujących przykładowych poleceń programu PowerShell.

$MetricInformation = Get-AzMetric -ResourceId "/subscriptions/<SubscriptionID>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Network/VirtualHubs/<VirtualHubName>" -MetricName "VirtualHubDataProcessed" -TimeGrain 00:05:00 -StartTime 2022-2-20T01:00:00Z -EndTime 2022-2-20T01:30:00Z -AggregationType Sum

$MetricInformation.Data

- Identyfikator zasobu. Identyfikator zasobu centrum wirtualnego można znaleźć w witrynie Azure Portal. Przejdź do strony koncentratora wirtualnego w sieci vWAN i wybierz pozycję Widok JSON w obszarze Podstawy.

-

Nazwa metryki. Odwołuje się do nazwy metryki, która w tym przypadku jest nazywana .

VirtualHubDataProcessedTa metryka przedstawia wszystkie dane, które router koncentratora wirtualnego przetworzył w wybranym przedziale czasu centrum. - Ziarno czasu. Odnosi się do częstotliwości, z jaką chcesz zobaczyć agregację. W bieżącym poleceniu zostanie wyświetlona wybrana zagregowana jednostka na 5 minut. Możesz wybrać 5M/15M/30M/1H/6H/12H i 1D.

- Godzina rozpoczęcia i godzina zakończenia. Tym razem jest on oparty na formacie UTC. Upewnij się, że wprowadzasz wartości UTC podczas wprowadzania tych parametrów. Jeśli te parametry nie są używane, domyślnie wyświetlane są dane z ostatnich godzin.

- Sumuj typ agregacji. Typ agregacji sumy przedstawia łączną liczbę bajtów przechodzących przez router koncentratora wirtualnego w wybranym okresie. Jeśli na przykład ustawisz stopień szczegółowości czasu na 5 minut, każdy punkt danych odpowiada liczbie bajtów wysłanych w tym pięciominutowym interwale. Aby przekonwertować tę wartość na Gb/s, możesz podzielić tę liczbę na 375000000000. Na podstawie pojemności koncentratora wirtualnego router koncentrator może obsługiwać od 3 Gb/s do 50 Gb/s. Obecnie typy agregacji Max i Min nie mają znaczenia.

Dzienniki zasobów usługi Azure Monitor

Dzienniki zasobów zapewniają wgląd w operacje wykonywane przez zasób platformy Azure. Dzienniki są generowane automatycznie, ale należy skierować je do dzienników usługi Azure Monitor, aby je zapisać lub wysłać do nich zapytanie. Dzienniki są zorganizowane w kategoriach. Dana przestrzeń nazw może mieć wiele kategorii dziennika zasobów.

Kolekcja: dzienniki zasobów nie są zbierane i przechowywane do momentu utworzenia ustawienia diagnostycznego i kierowania dzienników do co najmniej jednej lokalizacji. Podczas tworzenia ustawienia diagnostycznego należy określić kategorie dzienników, które mają być zbierane. Istnieje wiele sposobów tworzenia i konserwacji ustawień diagnostycznych, w tym witryny Azure Portal, programowo i choć usługi Azure Policy.

Routing: sugerowaną wartością domyślną jest kierowanie dzienników zasobów do dzienników usługi Azure Monitor, co umożliwia wykonywanie zapytań względem nich przy użyciu innych danych dziennika. Dostępne są również inne lokalizacje, takie jak Azure Storage, Azure Event Hubs i niektórzy partnerzy monitorowania firmy Microsoft. Aby uzyskać więcej informacji, zobacz Dzienniki zasobów platformy Azure i lokalizacje docelowe dziennika zasobów.

Aby uzyskać szczegółowe informacje na temat zbierania, przechowywania i routingu dzienników zasobów, zobacz Ustawienia diagnostyczne w usłudze Azure Monitor.

Aby uzyskać listę wszystkich dostępnych kategorii dzienników zasobów w usłudze Azure Monitor, zobacz Obsługiwane dzienniki zasobów w usłudze Azure Monitor.

Wszystkie dzienniki zasobów w usłudze Azure Monitor mają te same pola nagłówka, a następnie pola specyficzne dla usługi. Typowy schemat jest opisany w schemacie dziennika zasobów usługi Azure Monitor.

Aby uzyskać dostępne kategorie dzienników zasobów, skojarzone z nimi tabele usługi Log Analytics i schematy dzienników dla usługi Virtual WAN, zobacz Dokumentacja danych monitorowania usługi Azure Virtual WAN.

Schematy

Aby uzyskać szczegółowy opis schematu dzienników diagnostycznych najwyższego poziomu, zobacz Obsługiwane usługi, schematy i kategorie dzienników diagnostycznych platformy Azure.

Podczas przeglądania wszystkich metryk za pomocą usługi Log Analytics dane wyjściowe zawierają następujące kolumny:

| Kolumna | Type | Opis |

|---|---|---|

| TimeGrain | string | PT1M (wartości metryk są wypychane co minutę) |

| Count | rzeczywiste | Zwykle równe 2 (każde rozwiązanie MSEE wypycha pojedynczą wartość metryki co minutę) |

| Minimum | rzeczywiste | Co najmniej dwie wartości metryk wypychane przez dwa msEEs |

| Maksymalnie | rzeczywiste | Maksymalna liczba dwóch wartości metryk wypychanych przez dwa msEE |

| Średnia | rzeczywiste | Równe (minimum + maksimum)/2 |

| Łącznie | rzeczywiste | Suma dwóch wartości metryk z obu MSEE (główna wartość, aby skupić się na zapytaniu o metryki) |

Tworzenie ustawienia diagnostycznego w celu wyświetlania dzienników

Poniższe kroki ułatwiają tworzenie, edytowanie i wyświetlanie ustawień diagnostycznych:

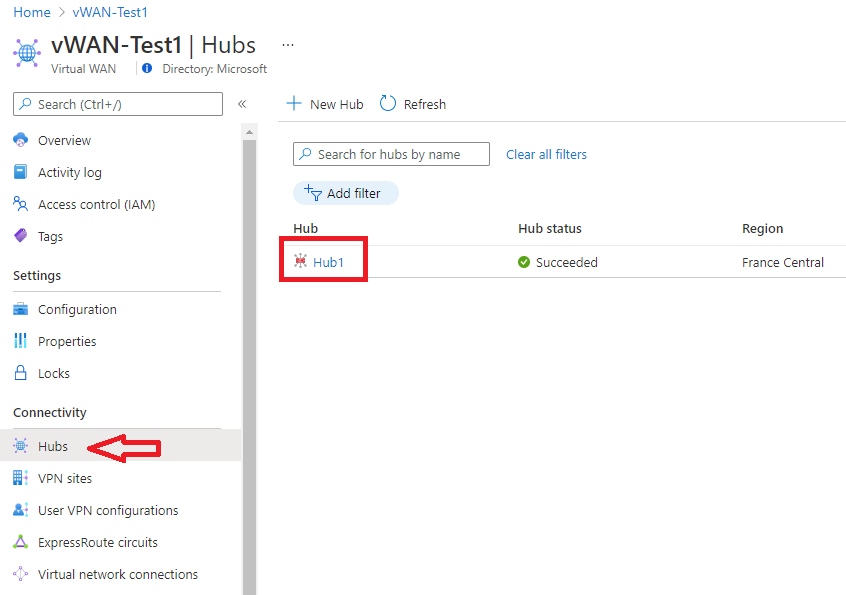

W portalu przejdź do zasobu usługi Virtual WAN, a następnie wybierz pozycję Centra w grupie Łączność .

W obszarze Grupa łączności po lewej stronie wybierz bramę, dla której chcesz zbadać diagnostykę:

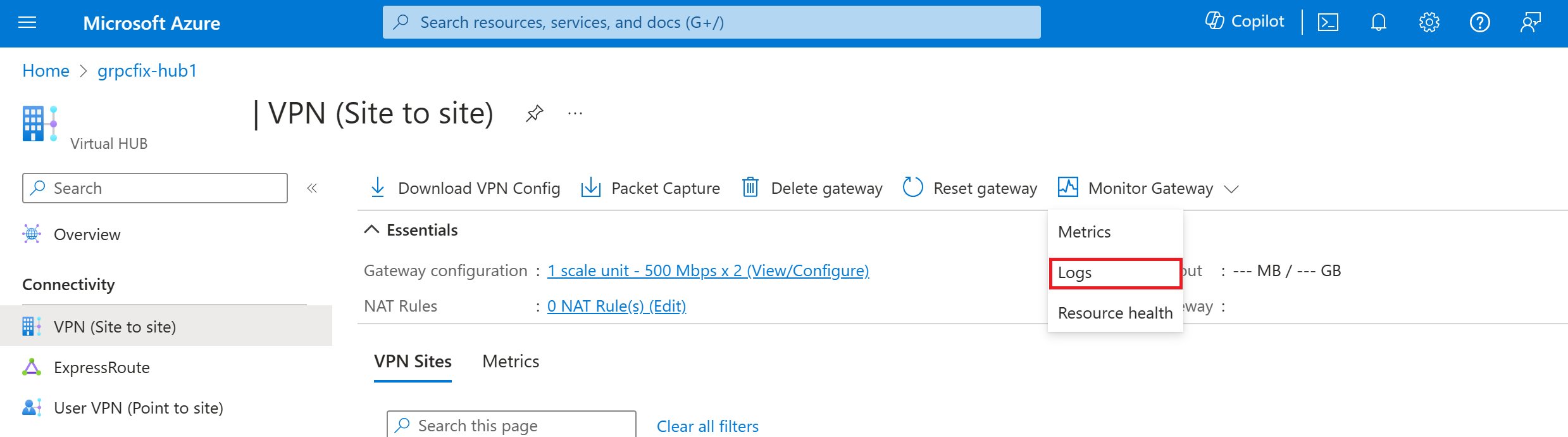

W prawej części strony wybierz pozycję Monitoruj bramę, a następnie pozycję Dzienniki.

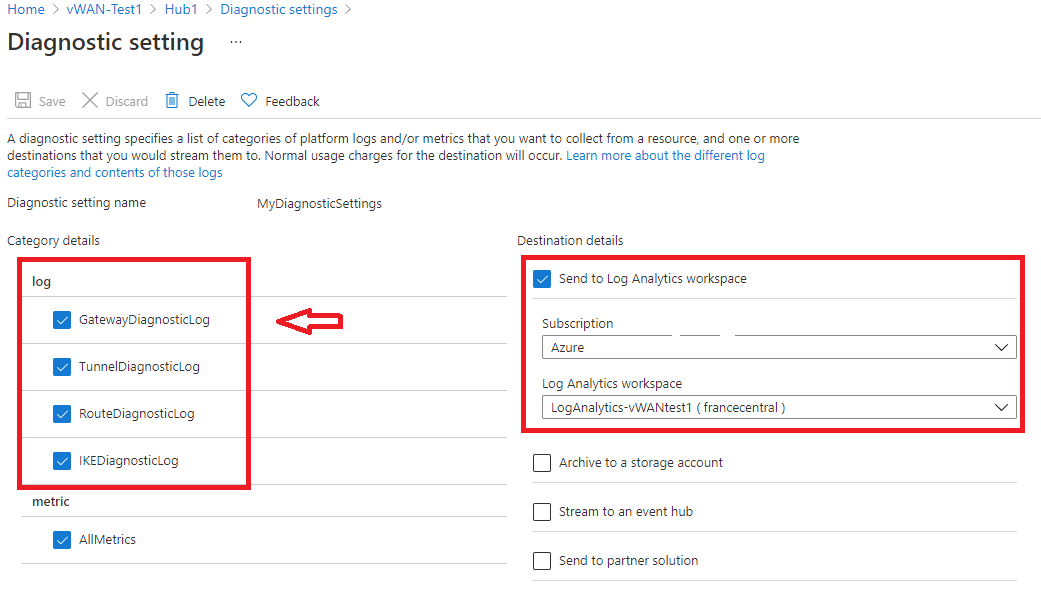

Na tej stronie możesz utworzyć nowe ustawienie diagnostyczne (+Dodaj ustawienie diagnostyczne) lub edytować istniejące (edytuj ustawienie). Możesz wysłać dzienniki diagnostyczne do usługi Log Analytics (jak pokazano w poniższym przykładzie), przesłać strumieniowo do centrum zdarzeń, wysłać do rozwiązania innej firmy lub zarchiwizować je na konto magazynu.

Po kliknięciu przycisku Zapisz dzienniki powinny pojawić się w tym obszarze roboczym usługi Log Analytics w ciągu kilku godzin.

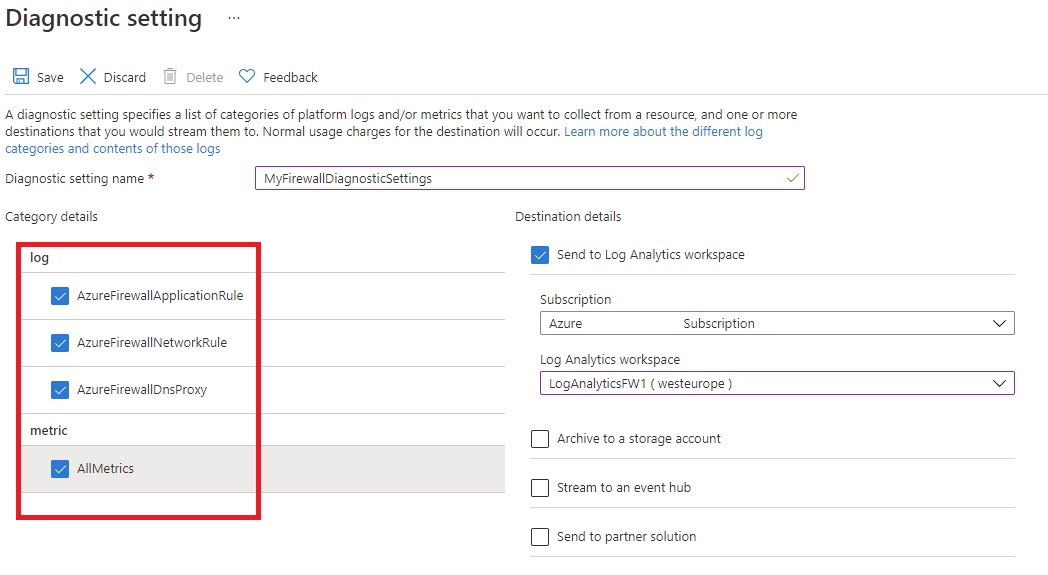

Aby monitorować zabezpieczone centrum (za pomocą usługi Azure Firewall), należy przeprowadzić diagnostykę i konfigurację rejestrowania z poziomu karty Ustawienia diagnostyczne:

Ważne

Włączenie tych ustawień wymaga dodatkowych usług platformy Azure (konta magazynu, centrum zdarzeń lub usługi Log Analytics), co może zwiększyć koszt. Aby obliczyć szacunkowy koszt, odwiedź Kalkulator cen platformy Azure.

Monitorowanie zabezpieczonego centrum (Azure Firewall)

Jeśli zdecydujesz się zabezpieczyć centrum wirtualne przy użyciu usługi Azure Firewall, odpowiednie dzienniki i metryki są dostępne tutaj: dzienniki i metryki usługi Azure Firewall.

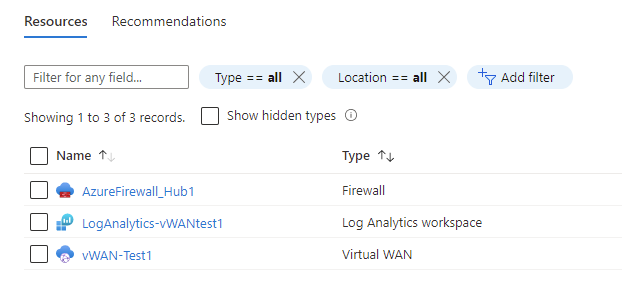

Centrum zabezpieczone można monitorować przy użyciu dzienników i metryk usługi Azure Firewall. Ponadto dzienniki aktywności umożliwiają inspekcję operacji wykonywanych względem zasobów usługi Azure Firewall. W przypadku każdej wirtualnej sieci WAN platformy Azure zabezpieczonej i przekonwertowanej na zabezpieczone centrum usługa Azure Firewall tworzy jawny obiekt zasobu zapory. Obiekt znajduje się w grupie zasobów, w której znajduje się centrum.

Dziennik aktywności platformy Azure

Dziennik aktywności zawiera zdarzenia na poziomie subskrypcji, które śledzą operacje dla każdego zasobu platformy Azure widoczne spoza tego zasobu; na przykład utworzenie nowego zasobu lub uruchomienie maszyny wirtualnej.

Kolekcja: zdarzenia dziennika aktywności są generowane automatycznie i zbierane w osobnym magazynie do wyświetlania w witrynie Azure Portal.

Routing: możesz wysyłać dane dziennika aktywności do dzienników usługi Azure Monitor, aby móc analizować je wraz z innymi danymi dziennika. Dostępne są również inne lokalizacje, takie jak Azure Storage, Azure Event Hubs i niektórzy partnerzy monitorowania firmy Microsoft. Aby uzyskać więcej informacji na temat kierowania dziennika aktywności, zobacz Omówienie dziennika aktywności platformy Azure.

Analizowanie danych monitorowania

Istnieje wiele narzędzi do analizowania danych monitorowania.

Narzędzia usługi Azure Monitor

Usługa Azure Monitor obsługuje następujące podstawowe narzędzia:

Eksplorator metryk — narzędzie w witrynie Azure Portal, które umożliwia wyświetlanie i analizowanie metryk dla zasobów platformy Azure. Aby uzyskać więcej informacji, zobacz Analizowanie metryk za pomocą Eksploratora metryk usługi Azure Monitor.

Log Analytics — narzędzie w witrynie Azure Portal, które umożliwia wykonywanie zapytań i analizowanie danych dzienników przy użyciu języka zapytań Kusto (KQL). Aby uzyskać więcej informacji, zobacz Rozpoczynanie pracy z zapytaniami dzienników w usłudze Azure Monitor.

Dziennik aktywności, który zawiera interfejs użytkownika w witrynie Azure Portal do wyświetlania i podstawowych wyszukiwań. Aby przeprowadzić bardziej szczegółową analizę, musisz kierować dane do dzienników usługi Azure Monitor i uruchamiać bardziej złożone zapytania w usłudze Log Analytics.

Narzędzia, które umożliwiają bardziej złożoną wizualizację, obejmują:

- Pulpity nawigacyjne, które umożliwiają łączenie różnych rodzajów danych w jednym okienku w witrynie Azure Portal.

- Skoroszyty, dostosowywalne raporty, które można utworzyć w witrynie Azure Portal. Skoroszyty mogą zawierać tekst, metryki i zapytania dziennika.

- Grafana to otwarte narzędzie platformy, które wyróżnia się na operacyjnych pulpitach nawigacyjnych. Za pomocą narzędzia Grafana można tworzyć pulpity nawigacyjne zawierające dane z wielu źródeł innych niż usługa Azure Monitor.

- Power BI, usługa analizy biznesowej, która udostępnia interaktywne wizualizacje w różnych źródłach danych. Usługę Power BI można skonfigurować tak, aby automatycznie importować dane dziennika z usługi Azure Monitor, aby korzystać z tych wizualizacji.

Narzędzia eksportu usługi Azure Monitor

Dane z usługi Azure Monitor można pobrać do innych narzędzi przy użyciu następujących metod:

Metryki: użyj interfejsu API REST dla metryk , aby wyodrębnić dane metryk z bazy danych metryk usługi Azure Monitor. Interfejs API obsługuje wyrażenia filtrów w celu uściślinia pobranych danych. Aby uzyskać więcej informacji, zobacz Dokumentacja interfejsu API REST usługi Azure Monitor.

Dzienniki: użyj interfejsu API REST lub skojarzonych bibliotek klienckich.

Aby rozpocząć pracę z interfejsem API REST dla usługi Azure Monitor, zobacz Przewodnik po interfejsie API REST monitorowania platformy Azure.

Zapytania usługi Kusto

Dane monitorowania można analizować w magazynie dzienników usługi Azure Monitor /Log Analytics przy użyciu języka zapytań Kusto (KQL).

Ważne

Po wybraniu pozycji Dzienniki z menu usługi w portalu usługa Log Analytics zostanie otwarta z zakresem zapytania ustawionym na bieżącą usługę. Ten zakres oznacza, że zapytania dziennika będą zawierać tylko dane z tego typu zasobu. Jeśli chcesz uruchomić zapytanie zawierające dane z innych usług platformy Azure, wybierz pozycję Dzienniki z menu usługi Azure Monitor . Aby uzyskać szczegółowe informacje, zobacz Zakres zapytań dzienników i zakres czasu w usłudze Azure Monitor Log Analytics .

Aby uzyskać listę typowych zapytań dotyczących dowolnej usługi, zobacz interfejs zapytań usługi Log Analytics.

Alerty

Alerty usługi Azure Monitor proaktywnie powiadamiają o znalezieniu określonych warunków w danych monitorowania. Alerty umożliwiają identyfikowanie i rozwiązywanie problemów w systemie przed ich zauważeniem przez klientów. Aby uzyskać więcej informacji, zobacz Alerty usługi Azure Monitor.

Istnieje wiele źródeł typowych alertów dotyczących zasobów platformy Azure. Przykłady typowych alertów dotyczących zasobów platformy Azure można znaleźć w temacie Przykładowe zapytania alertów dziennika. Witryna Alerty bazowe usługi Azure Monitor (AMBA) udostępnia częściowo zautomatyzowaną metodę implementowania ważnych alertów metryk platformy, pulpitów nawigacyjnych i wytycznych. Witryna ma zastosowanie do stale powiększającego się podzestawu usług platformy Azure, w tym wszystkich usług, które są częścią strefy docelowej platformy Azure (ALZ).

Typowy schemat alertu standandaryzuje użycie powiadomień o alertach usługi Azure Monitor. Aby uzyskać więcej informacji, zobacz Wspólny schemat alertów.

Typy alertów

Możesz otrzymywać alerty dotyczące dowolnej metryki lub źródła danych dziennika na platformie danych usługi Azure Monitor. Istnieje wiele różnych typów alertów w zależności od usług, które monitorujesz i zbieranych danych monitorowania. Różne typy alertów mają różne zalety i wady. Aby uzyskać więcej informacji, zobacz Wybieranie odpowiedniego typu alertu monitorowania.

Poniższa lista zawiera opis typów alertów usługi Azure Monitor, które można utworzyć:

- Alerty metryk oceniają metryki zasobów w regularnych odstępach czasu. Metryki mogą być metrykami platformy, metrykami niestandardowymi, dziennikami z usługi Azure Monitor przekonwertowanym na metryki lub metrykami usługi Application Insights. Alerty metryk mogą również stosować wiele warunków i progów dynamicznych.

- Alerty dzienników umożliwiają użytkownikom używanie zapytania usługi Log Analytics do oceny dzienników zasobów z wstępnie zdefiniowaną częstotliwością.

- Alerty dziennika aktywności są wyzwalane, gdy wystąpi nowe zdarzenie dziennika aktywności zgodne ze zdefiniowanymi warunkami. Alerty usługi Resource Health i alerty usługi Service Health to alerty dziennika aktywności, które zgłaszają kondycję usługi i zasobów.

Niektóre usługi platformy Azure obsługują również alerty wykrywania inteligentnego, alerty Prometheus lub zalecane reguły alertów.

W przypadku niektórych usług można monitorować na dużą skalę, stosując tę samą regułę alertu metryki do wielu zasobów tego samego typu, które istnieją w tym samym regionie świadczenia usługi Azure. Poszczególne powiadomienia są wysyłane dla każdego monitorowanego zasobu. Aby uzyskać informacje o obsługiwanych usługach i chmurach platformy Azure, zobacz Monitorowanie wielu zasobów przy użyciu jednej reguły alertu.

Uwaga

Jeśli tworzysz lub uruchamiasz aplikację działającą w usłudze, usługa Azure Monitor application insights może oferować więcej typów alertów.

Reguły alertów usługi Virtual WAN

Alerty można ustawić dla dowolnej metryki, wpisu dziennika lub wpisu dziennika aktywności wymienionego w dokumentacji danych monitorowania usługi Azure Virtual WAN.

Monitorowanie usługi Azure Virtual WAN — najlepsze rozwiązania

Ten artykuł zawiera najlepsze rozwiązania dotyczące konfiguracji monitorowania usługi Virtual WAN i różnych składników, które można wdrożyć za jego pomocą. Zalecenia przedstawione w tym artykule są oparte głównie na istniejących metrykach i dziennikach usługi Azure Monitor generowanych przez usługę Azure Virtual WAN. Aby uzyskać listę metryk i dzienników zebranych dla usługi Virtual WAN, zobacz dokumentację dotyczącą monitorowania danych wirtualnej sieci WAN.

Większość zaleceń w tym artykule sugeruje tworzenie alertów usługi Azure Monitor. Alerty usługi Azure Monitor proaktywnie powiadamiają o wystąpieniu ważnego zdarzenia w danych monitorowania. Te informacje pomagają rozwiązać główną przyczynę szybciej i ostatecznie zmniejszyć przestoje. Aby dowiedzieć się, jak utworzyć alert dotyczący metryk, zobacz Samouczek: tworzenie alertu dotyczącego metryk dla zasobu platformy Azure. Aby dowiedzieć się, jak utworzyć alert zapytania dziennika, zobacz Samouczek: tworzenie alertu zapytania dziennika dla zasobu platformy Azure.

Bramy usługi Virtual WAN

W tej sekcji opisano najlepsze rozwiązania dotyczące bram usługi Virtual WAN.

Brama sieci VPN typu lokacja-lokacja

Lista kontrolna projektu — alerty dotyczące metryk

- Utwórz regułę alertu w celu zwiększenia liczby pakietów ruchu wychodzącego tunelu i/lub spadku liczby pakietów ruchu przychodzącego.

- Utwórz regułę alertu, aby monitorować stan elementu równorzędnego BGP.

- Utwórz regułę alertu, aby monitorować liczbę anonsowanych i poznanych tras protokołu BGP.

- Utwórz regułę alertu dla nadmiernego wykorzystania bramy sieci VPN.

- Utwórz regułę alertu dla nadmiernego wykorzystania tunelu.

| Zalecenie | opis |

|---|---|

| Utwórz regułę alertu w celu zwiększenia liczby porzuceń pakietów ruchu przychodzącego i/lub ruchu przychodzącego. | Zwiększenie liczby wychodzących i/lub przychodzących pakietów tunelu może wskazywać na problem z bramą sieci VPN platformy Azure lub z zdalnym urządzeniem sieci VPN. Wybierz metryę Liczba upuszczania pakietów ruchu przychodzącego/ruchu przychodzącego tunelu podczas tworzenia reguł alertów. Zdefiniuj statyczną wartość progową większą niż 0 i typ agregacji Total podczas konfigurowania logiki alertu. Możesz monitorować połączenie jako całość lub podzielić regułę alertu według wystąpienia i zdalnego adresu IP, aby otrzymywać alerty dotyczące problemów dotyczących poszczególnych tuneli. Aby poznać różnicę między koncepcją połączenia sieci VPN, linku i tunelu w usłudze Virtual WAN, zobacz Virtual WAN FAQ (Często zadawane pytania dotyczące usługi Virtual WAN). |

| Utwórz regułę alertu, aby monitorować stan elementu równorzędnego BGP. | W przypadku korzystania z protokołu BGP w połączeniach typu lokacja-lokacja ważne jest, aby monitorować kondycję komunikacji równorzędnej BGP między wystąpieniami bramy a urządzeniami zdalnymi, ponieważ powtarzające się błędy mogą zakłócać łączność. Wybierz metryę Stan elementu równorzędnego protokołu BGP podczas tworzenia reguły alertu. Używając progu statycznego, wybierz typ agregacji Średnia i skonfiguruj alert do wyzwolenia, gdy wartość jest mniejsza niż 1. Zalecamy podzielenie alertu przez wystąpienie i adres równorzędny protokołu BGP w celu wykrywania problemów z poszczególnymi komunikacjami równorzędnymi. Unikaj wybierania adresów IP wystąpienia bramy jako adresu równorzędnego protokołu BGP, ponieważ ta metryka monitoruje stan protokołu BGP dla każdej możliwej kombinacji, w tym z samym wystąpieniem (który zawsze wynosi 0). |

| Utwórz regułę alertu, aby monitorować liczbę anonsowanych i poznanych tras protokołu BGP. |

Trasy protokołu BGP anonsowane i trasy protokołu BGP Poznane monitorują liczbę tras anonsowanych do i poznanych na podstawie komunikacji równorzędnej przez bramę sieci VPN. Jeśli te metryki nieoczekiwanie spadną do zera, może to być spowodowane problemem z bramą lub lokalną. Zalecamy skonfigurowanie alertu dla obu tych metryk do wyzwolenia, gdy ich wartość wynosi zero. Wybierz typ agregacji Suma. Podziel według wystąpienia , aby monitorować poszczególne wystąpienia bramy. |

| Utwórz regułę alertu dla nadmiernego wykorzystania bramy sieci VPN. | Liczba jednostek skalowania na wystąpienie określa zagregowaną przepływność bramy sieci VPN. Wszystkie tunele, które kończą działanie w tym samym wystąpieniu bramy, współużytkują swoją zagregowaną przepływność. Prawdopodobnie będzie to miało wpływ na stabilność tunelu, jeśli wystąpienie działa w jego pojemności przez długi czas. Wybierz pozycję Przepustowość S2S bramy podczas tworzenia reguły alertu. Skonfiguruj alert do wyzwolenia, gdy średnia przepływność jest większa niż wartość zbliżona do maksymalnej zagregowanej przepływności obu wystąpień. Alternatywnie podziel alert według wystąpienia i użyj maksymalnej przepływności na wystąpienie jako odwołanie. Dobrym rozwiązaniem jest określenie wymagań dotyczących przepływności na tunel z wyprzedzeniem w celu wybrania odpowiedniej liczby jednostek skalowania. Aby dowiedzieć się więcej o obsługiwanych wartościach jednostek skalowania dla bram sieci VPN typu lokacja-lokacja, zobacz Virtual WAN FAQ (Usługa Virtual WAN — często zadawane pytania). |

| Utwórz regułę alertu dla nadmiernego wykorzystania tunelu. | Jednostki skalowania wystąpienia bramy, w którym się kończy, określają maksymalną dozwoloną przepływność na tunel. Możesz otrzymywać alerty, jeśli tunel jest zagrożony zbliżaniem się do maksymalnej przepływności, co może prowadzić do problemów z wydajnością i łącznością. Aktywnie badaj główną przyczynę zwiększonego wykorzystania tunelu lub zwiększając jednostki skalowania bramy. Wybierz pozycję Przepustowość tunelu podczas tworzenia reguły alertu. Podziel według wystąpienia i zdalnego adresu IP, aby monitorować wszystkie poszczególne tunele lub wybrać określone tunele. Skonfiguruj alert do wyzwolenia, gdy średnia przepływność jest większa niż wartość zbliżona do maksymalnej przepływności dozwolonej dla tunelu. Aby dowiedzieć się więcej na temat wpływu jednostek skalowania bramy na maksymalną przepływność tunelu, zobacz Virtual WAN FAQ (Często zadawane pytania dotyczące usługi Virtual WAN). |

Lista kontrolna projektu — alerty dotyczące zapytań dzienników

Aby skonfigurować alerty oparte na dziennikach, należy najpierw utworzyć ustawienie diagnostyczne dla bramy sieci VPN typu lokacja-lokacja/punkt-lokacja. Ustawienie diagnostyczne to miejsce, w którym definiujesz dzienniki i/lub metryki, które chcesz zbierać, i jak chcesz przechowywać te dane do późniejszego analizowania. W przeciwieństwie do metryk bramy dzienniki bramy nie są dostępne, jeśli nie skonfigurowano żadnego ustawienia diagnostycznego. Aby dowiedzieć się, jak utworzyć ustawienie diagnostyczne, zobacz Tworzenie ustawienia diagnostycznego w celu wyświetlania dzienników.

- Utwórz regułę alertu rozłączania tunelu.

- Utwórz regułę alertu rozłączania protokołu BGP.

| Zalecenie | opis |

|---|---|

| Utwórz regułę alertu rozłączania tunelu. |

Użyj dzienników diagnostycznych tunelu, aby śledzić zdarzenia rozłączenia w połączeniach lokacja-lokacja. Zdarzenie rozłączenia może być spowodowane niepowodzeniem negocjowania umów ZA, brakiem odpowiedzi na zdalne urządzenie sieci VPN, między innymi. Dzienniki diagnostyczne tunelu zawierają również przyczynę rozłączenia. Zobacz regułę alertu Tworzenie rozłączenia tunelu — zapytanie dziennika poniżej tej tabeli, aby wybrać zdarzenia rozłączenia podczas tworzenia reguły alertu. Skonfiguruj alert do wyzwolenia, gdy liczba wierszy wynikających z uruchomienia zapytania jest większa niż 0. Aby ten alert był skuteczny, wybierz pozycję Stopień szczegółowości agregacji z zakresu od 1 do 5 minut, a wartość Częstotliwość oceny będzie również należeć do przedziału od 1 do 5 minut. Dzięki temu po upływie interwału szczegółowości agregacji liczba wierszy wynosi 0 dla nowego interwału. Aby uzyskać porady dotyczące rozwiązywania problemów podczas analizowania dzienników diagnostycznych tunelu, zobacz Rozwiązywanie problemów z bramą sieci VPN platformy Azure przy użyciu dzienników diagnostycznych. Ponadto użyj dzienników diagnostycznych IKE, aby uzupełnić rozwiązywanie problemów, ponieważ te dzienniki zawierają szczegółową diagnostykę specyficzną dla protokołu IKE. |

| Utwórz regułę alertu rozłączania protokołu BGP. | Użyj dzienników diagnostycznych trasy, aby śledzić aktualizacje tras i problemy z sesjami protokołu BGP. Powtarzające się zdarzenia rozłączania protokołu BGP mogą mieć wpływ na łączność i powodować przestoje.

Aby wybrać zdarzenia rozłączenia podczas tworzenia reguły alertu alertu dotyczącego rozłączania protokołu BGP, zapoznaj się z zapytaniem dzienników poniżej tej tabeli, aby wybrać zdarzenia rozłączenia podczas tworzenia reguły alertu. Skonfiguruj alert do wyzwolenia, gdy liczba wierszy wynikających z uruchomienia zapytania jest większa niż 0. Aby ten alert był skuteczny, wybierz pozycję Stopień szczegółowości agregacji z zakresu od 1 do 5 minut, a wartość Częstotliwość oceny będzie również należeć do przedziału od 1 do 5 minut. W ten sposób po upływie interwału szczegółowości agregacji liczba wierszy wynosi 0 ponownie dla nowego interwału, jeśli sesje protokołu BGP zostaną przywrócone. Aby uzyskać więcej informacji na temat danych zebranych przez dzienniki diagnostyczne trasy, zobacz Rozwiązywanie problemów z usługą Azure VPN Gateway przy użyciu dzienników diagnostycznych. |

Zapytania dzienników

Utwórz regułę alertu rozłączenia tunelu — zapytanie dziennika: Następujące zapytanie dziennika może służyć do wybierania zdarzeń rozłączania tunelu podczas tworzenia reguły alertu:

AzureDiagnostics | where Category == "TunnelDiagnosticLog" | where OperationName == "TunnelDisconnected"Utwórz alert reguły rozłączenia protokołu BGP — zapytanie dziennika: Następujące zapytanie dziennika może służyć do wybierania zdarzeń rozłączania protokołu BGP podczas tworzenia reguły alertu:

AzureDiagnostics | where Category == "RouteDiagnosticLog" | where OperationName == "BgpDisconnectedEvent"

Brama sieci VPN typu punkt-lokacja

W poniższej sekcji szczegółowo przedstawiono konfigurację tylko alertów opartych na metryce. Jednak bramy punkt-lokacja usługi Virtual WAN obsługują również dzienniki diagnostyczne. Aby dowiedzieć się więcej o dostępnych dziennikach diagnostycznych bram punkt-lokacja, zobacz Diagnostyka bramy sieci VPN typu punkt-lokacja usługi Virtual WAN.

Lista kontrolna projektowania — alerty dotyczące metryk

- Utwórz regułę alertu dla nadmiernego wykorzystania bramy.

- Utwórz alert dotyczący liczby połączeń punkt-lokacja zbliżających się do limitu.

- Utwórz alert dotyczący liczby tras sieci VPN użytkownika zbliżających się do limitu.

| Zalecenie | opis |

|---|---|

| Utwórz regułę alertu dla nadmiernego wykorzystania bramy. | Liczba skonfigurowanych jednostek skalowania określa przepustowość bramy typu punkt-lokacja. Aby dowiedzieć się więcej o jednostkach skalowania bramy typu punkt-lokacja, zobacz Punkt-lokacja (Sieć VPN użytkownika). Użyj metryki Przepustowość P2S bramy, aby monitorować wykorzystanie bramy i skonfigurować regułę alertu, która jest wyzwalana za każdym razem, gdy przepustowość bramy jest większa niż wartość w pobliżu swojej zagregowanej przepływności — na przykład jeśli brama została skonfigurowana z 2 jednostkami skalowania, ma zagregowaną przepływność 1 Gb/s. W tym przypadku można zdefiniować wartość progową wynoszącą 950 Mb/s. Użyj tego alertu, aby aktywnie zbadać główną przyczynę zwiększonego wykorzystania i ostatecznie zwiększyć liczbę jednostek skalowania, jeśli jest to konieczne. Wybierz typ agregacji Średnia podczas konfigurowania reguły alertu. |

| Tworzenie alertu dotyczącego liczby połączeń punkt-lokacja zbliżających się do limitu | Maksymalna dozwolona liczba dozwolonych połączeń punkt-lokacja jest również określana przez liczbę jednostek skalowania skonfigurowanych w bramie. Aby dowiedzieć się więcej o jednostkach skalowania bramy typu punkt-lokacja, zobacz często zadawane pytania dotyczące połączenia punkt-lokacja (sieć VPN użytkownika). Użyj metryki Liczba połączeń typu punkt-lokacja, aby monitorować liczbę połączeń. Wybierz tę metryę, aby skonfigurować regułę alertu wyzwalaną za każdym razem, gdy liczba połączeń zbliża się do maksymalnej dozwolonej. Na przykład brama jednostki o skali 1 obsługuje maksymalnie 500 połączeń współbieżnych. W takim przypadku można skonfigurować alert do wyzwolenia, gdy liczba połączeń jest większa niż 450. Użyj tego alertu, aby określić, czy liczba jednostek skalowania jest wymagana, czy nie. Wybierz typ agregacji Suma podczas konfigurowania reguły alertu. |

| Utwórz regułę alertu dla liczby tras sieci VPN użytkownika zbliżających się do limitu. | Użyty protokół określa maksymalną liczbę tras sieci VPN użytkownika. Protokół IKEv2 ma limit na poziomie protokołu 255 tras, natomiast protokół OpenVPN ma limit 1000 tras. Aby dowiedzieć się więcej na temat tego faktu, zobacz Pojęcia dotyczące konfiguracji serwera sieci VPN. Możesz otrzymywać alerty, jeśli zbliżasz się do maksymalnej liczby tras sieci VPN użytkownika i aktywnie działasz, aby uniknąć przestojów. Użyj liczby tras sieci VPN użytkownika, aby monitorować tę sytuację i skonfigurować regułę alertu, która jest wyzwalana za każdym razem, gdy liczba tras przekroczy wartość zbliżoną do limitu. Jeśli na przykład limit wynosi 255 tras, odpowiednia wartość progu może wynosić 230. Wybierz typ agregacji Suma podczas konfigurowania reguły alertu. |

Brama usługi ExpressRoute

W poniższej sekcji skupiono się na alertach opartych na metryce. Oprócz opisanych tutaj alertów, które koncentrują się na składniku bramy, zalecamy użycie dostępnych metryk, dzienników i narzędzi do monitorowania obwodu usługi ExpressRoute. Aby dowiedzieć się więcej na temat monitorowania usługi ExpressRoute, zobacz Monitorowanie, metryki i alerty usługi ExpressRoute. Aby dowiedzieć się, jak można użyć narzędzia modułu zbierającego ruch usługi ExpressRoute, zobacz Konfigurowanie modułu zbierającego ruch usługi ExpressRoute dla usługi ExpressRoute Direct.

Lista kontrolna projektowania — alerty dotyczące metryk

- Utwórz regułę alertu dla bitów odebranych na sekundę.

- Utwórz regułę alertu dla nadmiernego wykorzystania procesora CPU.

- Utwórz regułę alertu dla pakietów na sekundę.

- Utwórz regułę alertu dla liczby tras anonsowanych do komunikacji równorzędnej.

- Zlicz regułę alertu dla liczby tras poznanych na podstawie elementu równorzędnego.

- Utwórz regułę alertu dla wysokiej częstotliwości zmian tras.

| Zalecenie | opis |

|---|---|

| Utwórz regułę alertu dla bitów odebranych na sekundę. |

Bity odebrane na sekundę monitoruje łączną ilość ruchu odebranego przez bramę z msEE. Jeśli ilość ruchu odbieranego przez bramę jest zagrożona osiągnięciu maksymalnej przepływności, może być konieczne alerty. Taka sytuacja może prowadzić do problemów z wydajnością i łącznością. Takie podejście umożliwia proaktywne działanie przez zbadanie głównej przyczyny zwiększonego wykorzystania bramy lub zwiększenie maksymalnej dozwolonej przepływności bramy. Wybierz typ agregacji Average (Średnia) i wartość Threshold (Próg) zbliżoną do maksymalnej przepływności aprowizowanej dla bramy podczas konfigurowania reguły alertu. Ponadto zalecamy ustawienie alertu, gdy liczba odebranych bitów na sekundę jest zbliżona do zera, ponieważ może to wskazywać na problem z bramą lub msEEs. Liczba aprowizowanych jednostek skalowania określa maksymalną przepływność bramy usługi ExpressRoute. Aby dowiedzieć się więcej na temat wydajności bramy usługi ExpressRoute, zobacz About ExpressRoute connections in Azure Virtual WAN (Informacje o połączeniach usługi ExpressRoute w usłudze Azure Virtual WAN). |

| Utwórz regułę alertu dla nadmiernego wykorzystania procesora CPU. | W przypadku korzystania z bram usługi ExpressRoute ważne jest monitorowanie wykorzystania procesora CPU. Długotrwałe wysokie wykorzystanie może mieć wpływ na wydajność i łączność. Użyj metryki Wykorzystania procesora CPU, aby monitorować użycie i tworzyć alerty dla każdego, gdy użycie procesora CPU jest większe niż 80%, dzięki czemu można zbadać główną przyczynę i ostatecznie zwiększyć liczbę jednostek skalowania, jeśli jest to konieczne. Wybierz typ agregacji Średnia podczas konfigurowania reguły alertu. Aby dowiedzieć się więcej na temat wydajności bramy usługi ExpressRoute, zobacz About ExpressRoute connections in Azure Virtual WAN (Informacje o połączeniach usługi ExpressRoute w usłudze Azure Virtual WAN). |

| Utwórz regułę alertu dla pakietów odebranych na sekundę. |

Pakiety na sekundę monitorują liczbę pakietów przychodzących przechodzących przez bramę usługi ExpressRoute usługi Virtual WAN. Możesz otrzymywać alerty, jeśli liczba pakietów na sekundę zbliża się do limitu dozwolonego dla liczby jednostek skalowania skonfigurowanych w bramie. Wybierz typ agregacji Średnia podczas konfigurowania reguły alertu. Wybierz wartość próg zbliżoną do maksymalnej liczby pakietów na sekundę dozwolonych na podstawie liczby jednostek skalowania bramy. Aby dowiedzieć się więcej o wydajności usługi ExpressRoute, zobacz About ExpressRoute connections in Azure Virtual WAN (Informacje o połączeniach usługi ExpressRoute w usłudze Azure Virtual WAN). Ponadto zalecamy ustawienie alertu, gdy liczba pakietów na sekundę jest zbliżona do zera, ponieważ może to wskazywać na problem z bramą lub msEEs. |

| Utwórz regułę alertu dla liczby tras anonsowanych do komunikacji równorzędnej. |

Liczba tras anonsowanych do komunikacji równorzędnej monitoruje liczbę tras anonsowanych z bramy usługi ExpressRoute do routera koncentratora wirtualnego i urządzeń Microsoft Enterprise Edge. Zalecamy dodanie filtru w celu wybrania tylko dwóch elementów równorzędnych BGP wyświetlanych jako urządzenie usługi ExpressRoute i utworzenia alertu w celu określenia, kiedy liczba anonsowanych tras zbliża się do udokumentowanego limitu 1000. Na przykład skonfiguruj alert do wyzwolenia, gdy liczba anonsowanych tras jest większa niż 950. Zalecamy również skonfigurowanie alertu, gdy liczba tras anonsowanych na urządzeniach microsoft Edge wynosi zero , aby aktywnie wykrywać wszelkie problemy z łącznością. Aby dodać te alerty, wybierz pozycję Liczba tras anonsowanych do elementów równorzędnych , a następnie wybierz opcję Dodaj filtr i urządzenia usługi ExpressRoute . |

| Utwórz regułę alertu dla liczby tras poznanych na podstawie elementu równorzędnego. |

Liczba tras poznanych na podstawie elementów równorzędnych monitoruje liczbę tras, które brama usługi ExpressRoute uczy się z routera koncentratora wirtualnego i z urządzenia Microsoft Enterprise Edge. Zalecamy dodanie filtru w celu wybrania tylko dwóch elementów równorzędnych BGP wyświetlanych jako urządzenie usługi ExpressRoute i utworzenia alertu w celu określenia, kiedy liczba poznanych tras zbliża się do udokumentowanego limitu 4000 dla jednostki SKU w warstwie Standardowa i 10 000 dla obwodów jednostki SKU w warstwie Premium. Zalecamy również skonfigurowanie alertu, gdy liczba tras anonsowanych na urządzeniach microsoft Edge wynosi zero. Takie podejście może pomóc w wykrywaniu, kiedy lokalne zatrzymuje trasy reklamowe. |

| Utwórz regułę alertu dla wysokiej częstotliwości zmian tras. |

Częstotliwość zmian tras pokazuje częstotliwość wprowadzania zmian tras i anonsowanych z i do elementów równorzędnych, w tym innych typów gałęzi, takich jak sieć VPN typu lokacja-lokacja i sieć VPN typu punkt-lokacja. Ta metryka zapewnia widoczność, gdy jest podłączona/odłączona nowa gałąź lub więcej obwodów. Ta metryka jest przydatnym narzędziem podczas identyfikowania problemów z anonsami BGP, takimi jak flaplings. Zalecamy ustawienie alertu , jeśli środowisko jest statyczne , a zmiany protokołu BGP nie są oczekiwane. Wybierz wartość progową większą niż 1 i stopień szczegółowości agregacji 15 minut, aby spójnie monitorować zachowanie protokołu BGP. Jeśli środowisko jest dynamiczne, a zmiany protokołu BGP są często oczekiwane, możesz nie ustawić alertu w inny sposób, aby uniknąć wyników fałszywie dodatnich. Jednak nadal można rozważyć tę metryę pod kątem obserwacji sieci. |

Koncentrator wirtualny

W poniższej sekcji skupiono się na alertach opartych na metrykach dla koncentratorów wirtualnych.

Lista kontrolna projektowania — alerty dotyczące metryk

- Tworzenie reguły alertu dla stanu elementu równorzędnego BGP

| Zalecenie | opis |

|---|---|

| Utwórz regułę alertu, aby monitorować stan elementu równorzędnego BGP. | Wybierz metryę Stan elementu równorzędnego protokołu BGP podczas tworzenia reguły alertu. Używając progu statycznego, wybierz typ agregacji Średnia i skonfiguruj alert do wyzwolenia, gdy wartość jest mniejsza niż 1. Takie podejście umożliwia określenie, kiedy router koncentratora wirtualnego ma problemy z łącznością z usługą ExpressRoute, siecią VPN typu lokacja-lokacja i bramami sieci VPN typu punkt-lokacja wdrożonych w centrum. |

Azure Firewall

Ta sekcja artykułu koncentruje się na alertach opartych na metryce. Usługa Azure Firewall oferuje kompleksową listę metryk i dzienników na potrzeby monitorowania. Oprócz konfigurowania alertów opisanych w poniższej sekcji zapoznaj się ze sposobem, w jaki skoroszyt usługi Azure Firewall może pomóc w monitorowaniu usługi Azure Firewall. Zapoznaj się również z zaletami łączenia dzienników usługi Azure Firewall z usługą Microsoft Sentinel przy użyciu łącznika usługi Azure Firewall dla usługi Microsoft Sentinel.

Lista kontrolna projektowania — alerty dotyczące metryk

- Utwórz regułę alertu dla ryzyka wyczerpania portów SNAT.

- Utwórz regułę alertu dla nadmiernego wykorzystania zapory.

| Zalecenie | opis |

|---|---|

| Utwórz regułę alertu dla ryzyka wyczerpania portów SNAT. | Usługa Azure Firewall udostępnia 2496 portów SNAT na publiczny adres IP skonfigurowany na wystąpienie skalowania maszyn wirtualnych zaplecza. Ważne jest, aby oszacować z wyprzedzeniem liczbę portów SNAT, które mogą spełniać wymagania organizacji dotyczące ruchu wychodzącego do Internetu. Nie powoduje to zwiększenia ryzyka wyczerpania liczby dostępnych portów SNAT w usłudze Azure Firewall, co może spowodować błędy łączności wychodzącej. Użyj metryki Wykorzystanie portów SNAT, aby monitorować procent używanych obecnie portów SNAT dla ruchu wychodzącego. Utwórz regułę alertu, aby ta metryka została wyzwolona za każdym razem, gdy ta wartość procentowa przekroczy 95% (na przykład ze względu na nieprzewidziany wzrost ruchu), aby umożliwić odpowiednie działanie, konfigurując inny publiczny adres IP w usłudze Azure Firewall lub zamiast tego przy użyciu usługi Azure NAT Gateway . Użyj opcji Maksymalny typ agregacji podczas konfigurowania reguły alertu. Aby dowiedzieć się więcej na temat interpretowania metryki wykorzystania portów SNAT, zobacz Omówienie dzienników i metryk usługi Azure Firewall. Aby dowiedzieć się więcej o sposobie skalowania portów SNAT w usłudze Azure Firewall, zobacz Skalowanie portów SNAT przy użyciu usługi Azure NAT Gateway. |

| Utwórz regułę alertu dla nadmiernego wykorzystania zapory. | Maksymalna przepływność usługi Azure Firewall różni się w zależności od włączonej jednostki SKU i funkcji. Aby dowiedzieć się więcej na temat wydajności usługi Azure Firewall, zobacz Wydajność usługi Azure Firewall. Możesz otrzymywać alerty, jeśli zapora zbliża się do maksymalnej przepływności. Podstawową przyczynę można rozwiązać, ponieważ taka sytuacja może mieć wpływ na wydajność zapory. Utwórz regułę alertu, która ma zostać wyzwolona, gdy metryka Przepływność przekroczy wartość zbliżającą się do maksymalnej przepływności zapory — jeśli maksymalna przepływność to 30 Gb/s, skonfiguruj na przykład wartość 25 Gb/s jako wartość progową . Jednostka metryki przepływności to bity/s. Wybierz typ agregacji Średnia podczas tworzenia reguły alertu. |

Alerty usługi Resource Health

Możesz również skonfigurować alerty usługi Resource Health za pośrednictwem usługi Service Health dla poniższych zasobów. Takie podejście zapewnia informowanie o dostępności środowiska usługi Virtual WAN. Alerty umożliwiają rozwiązywanie problemów z siecią spowodowanych przez zasoby platformy Azure wchodzące w stan złej kondycji, w przeciwieństwie do problemów ze środowiskiem lokalnym. Zalecamy skonfigurowanie alertów, gdy stan zasobu stanie się obniżony lub niedostępny. Jeśli stan zasobu stanie się obniżony/niedostępny, możesz przeanalizować, czy wystąpią ostatnie skoki ilości ruchu przetwarzanego przez te zasoby, trasy anonsowane do tych zasobów lub liczba utworzonych połączeń gałęzi/sieci wirtualnej. Aby uzyskać więcej informacji na temat limitów obsługiwanych w usłudze Virtual WAN, zobacz Limity usługi Azure Virtual WAN.

- Microsoft.Network/vpnGateways

- Microsoft.Network/expressRouteGateways

- Microsoft.Network/azureFirewalls

- Microsoft.Network/virtualHubs

- Microsoft.Network/p2sVpnGateways

Powiązana zawartość

- Zobacz Dokumentację danych monitorowania usługi Azure Virtual WAN, aby uzyskać informacje o metrykach, dziennikach i innych ważnych wartościach utworzonych dla usługi Virtual WAN.

- Zobacz Monitorowanie zasobów platformy Azure za pomocą usługi Azure Monitor , aby uzyskać ogólne informacje na temat monitorowania zasobów platformy Azure.