Integrowanie usług platformy Azure z sieciami wirtualnymi na potrzeby izolacji sieci

Integracja sieci wirtualnej dla usługi platformy Azure umożliwia zablokowanie dostępu do usługi tylko do infrastruktury sieci wirtualnej. Infrastruktura sieci wirtualnej obejmuje również równorzędne sieci wirtualne i sieci lokalne.

Integracja z siecią wirtualną zapewnia usługom platformy Azure korzyści wynikające z izolacji sieci przy użyciu co najmniej jednej z następujących metod:

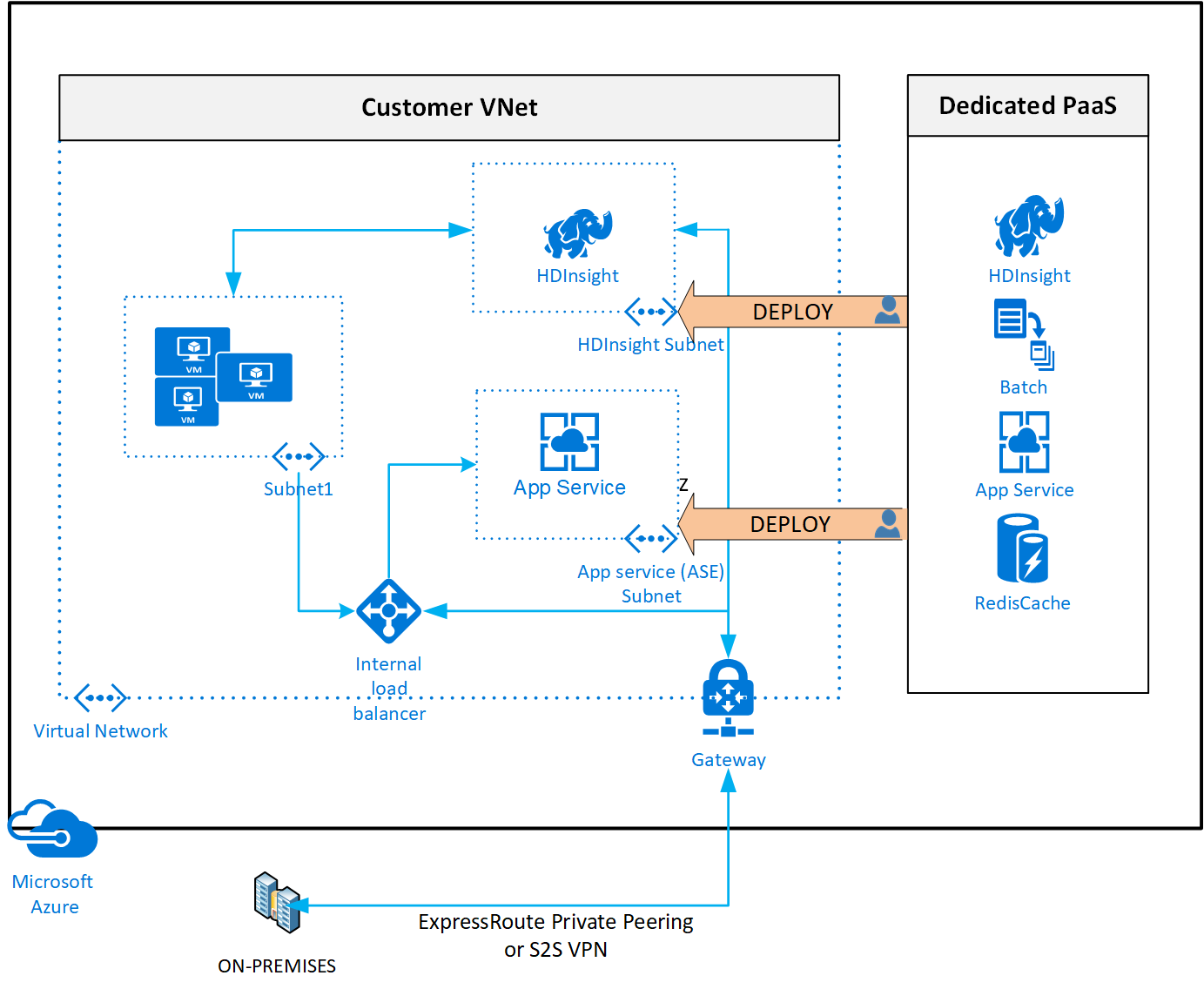

Wdrażanie dedykowanych wystąpień usługi w sieci wirtualnej. Następnie usługi mogą być dostępne prywatnie w sieci wirtualnej i z sieci lokalnych.

Za pomocą prywatnego punktu końcowego , który łączy Cię prywatnie i bezpiecznie z usługą obsługiwaną przez usługę Azure Private Link. Prywatny punkt końcowy używa prywatnego adresu IP z Twojej sieci wirtualnej, skutecznie przenosząc usługę do sieci wirtualnej.

Uzyskiwanie dostępu do usługi przy użyciu publicznych punktów końcowych przez rozszerzenie sieci wirtualnej do usługi za pośrednictwem punktów końcowych usługi. Punkty końcowe usługi umożliwiają zabezpieczanie zasobów usługi w sieci wirtualnej.

Używanie tagów usługi do zezwalania na ruch do zasobów platformy Azure do i z publicznych punktów końcowych adresów IP lub odmawiania ruchu do tych zasobów platformy Azure.

Wdrażanie dedykowanych usług platformy Azure w sieciach wirtualnych

Podczas wdrażania dedykowanych usług platformy Azure w sieci wirtualnej można prywatnie komunikować się z zasobami usługi za pośrednictwem prywatnych adresów IP.

Wdrażanie dedykowanej usługi platformy Azure w sieci wirtualnej zapewnia następujące możliwości:

Zasoby w sieci wirtualnej mogą komunikować się ze sobą prywatnie za pośrednictwem prywatnych adresów IP. Na przykład bezpośrednie przesyłanie danych między usługą HDInsight i programem SQL Server uruchomionym na maszynie wirtualnej w sieci wirtualnej.

Zasoby lokalne mogą uzyskiwać dostęp do zasobów w sieci wirtualnej przy użyciu prywatnych adresów IP za pośrednictwem sieci VPN typu lokacja-lokacja (VPN Gateway) lub usługi ExpressRoute.

Sieci wirtualne mogą być równorzędne, aby umożliwić zasobom w sieciach wirtualnych komunikowanie się ze sobą przy użyciu prywatnych adresów IP.

Usługa platformy Azure w pełni zarządza wystąpieniami usługi w sieci wirtualnej. Takie zarządzanie obejmuje monitorowanie kondycji zasobów i skalowanie przy użyciu obciążenia.

Wystąpienia usługi są wdrażane w podsieci w sieci wirtualnej. Dostęp sieciowy dla podsieci dla ruchu przychodzącego i wychodzącego musi być otwarty za pośrednictwem sieciowych grup zabezpieczeń zgodnie ze wskazówkami dostarczonymi przez usługę.

Niektóre usługi nakładają ograniczenia na podsieć, w której są wdrażane. Te ograniczenia ograniczają stosowanie zasad, tras lub łączenia maszyn wirtualnych i zasobów usługi w tej samej podsieci. Zapoznaj się z każdą usługą dotyczącą określonych ograniczeń, które mogą ulec zmianie w miarę upływu czasu. Przykłady takich usług to Azure NetApp Files, Dedicated HSM, Azure Container Instances, App Service.

Opcjonalnie usługi mogą wymagać delegowanej podsieci jako jawnego identyfikatora, który podsieć może hostować określoną usługę. Usługi platformy Azure mają jawne uprawnienia do tworzenia zasobów specyficznych dla usługi w delegowanej podsieci z delegowaniem.

Zobacz przykład odpowiedzi interfejsu API REST w sieci wirtualnej z delegowana podsiecią. Pełną listę usług korzystających z delegowanego modelu podsieci można uzyskać za pośrednictwem interfejsu API Dostępne delegowanie.

Aby uzyskać listę usług, które można wdrożyć w sieci wirtualnej, zobacz Wdrażanie dedykowanych usług platformy Azure w sieciach wirtualnych.

Usługa Private Link i prywatne punkty końcowe

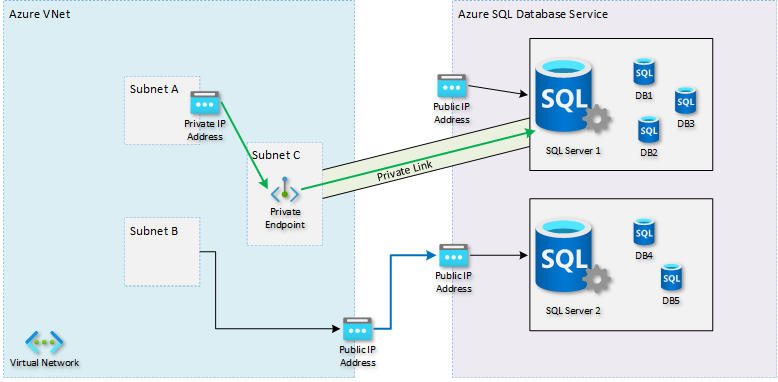

Prywatne punkty końcowe umożliwiają bezpieczny ruch przychodzący z sieci wirtualnej do zasobu platformy Azure. Ten link prywatny jest ustanawiany bez konieczności korzystania z publicznych adresów IP. Prywatny punkt końcowy to specjalny interfejs sieciowy dla usługi platformy Azure w sieci wirtualnej. Podczas tworzenia prywatnego punktu końcowego dla zasobu zapewnia ona bezpieczną łączność między klientami w sieci wirtualnej i zasobem platformy Azure. Prywatny punkt końcowy ma przypisany adres IP z zakresu adresów IP sieci wirtualnej. Połączenie między prywatnym punktem końcowym a usługą platformy Azure jest łączem prywatnym.

Na diagramie po prawej stronie jest wyświetlana usługa Azure SQL Database jako docelowa usługa PaaS. Obiekt docelowy może być dowolną usługą, która obsługuje prywatne punkty końcowe. Istnieje wiele wystąpień logicznego programu SQL Server dla wielu klientów, które są dostępne za pośrednictwem publicznych adresów IP.

W takim przypadku jedno wystąpienie logicznego programu SQL Server jest uwidocznione przy użyciu prywatnego punktu końcowego. Punkt końcowy sprawia, że program SQL Server jest osiągalny za pośrednictwem prywatnego adresu IP w sieci wirtualnej klienta. Ze względu na zmianę konfiguracji DNS aplikacja kliencka wysyła teraz ruch bezpośrednio do tego prywatnego punktu końcowego. Usługa docelowa widzi ruch pochodzący z prywatnego adresu IP sieci wirtualnej.

Zielona strzałka reprezentuje link prywatny. Publiczny adres IP nadal może istnieć dla zasobu docelowego wraz z prywatnym punktem końcowym. Publiczny adres IP nie jest już używany przez aplikację kliencka. Zapora może teraz uniemożliwić dostęp do tego publicznego adresu IP, dzięki czemu będzie dostępny tylko za pośrednictwem prywatnych punktów końcowych. Połączenia z serwerem SQL bez prywatnego punktu końcowego z sieci wirtualnej pochodzą z publicznego adresu IP. Niebieska strzałka reprezentuje ten przepływ.

Aplikacja kliencka zazwyczaj używa nazwy hosta DNS, aby uzyskać dostęp do usługi docelowej. Do aplikacji nie są wymagane żadne zmiany. Rozpoznawanie nazw DNS w sieci wirtualnej musi być skonfigurowane do rozpoznawania tej samej nazwy hosta na prywatny adres IP zasobu docelowego zamiast oryginalnego publicznego adresu IP. W przypadku ścieżki prywatnej między klientem a usługą docelową klient nie korzysta z publicznego adresu IP. Usługa docelowa może wyłączyć dostęp publiczny.

To ujawnienie poszczególnych wystąpień pozwala zapobiec kradzieży danych. Złośliwy aktor nie może zebrać informacji z bazy danych i przekazać ich do innej publicznej bazy danych lub konta magazynu. Możesz uniemożliwić dostęp do publicznych adresów IP wszystkich usług PaaS. Nadal możesz zezwolić na dostęp do wystąpień PaaS za pośrednictwem ich prywatnych punktów końcowych.

Aby uzyskać więcej informacji na temat usługi Private Link i listy obsługiwanych usług platformy Azure, zobacz Co to jest usługa Private Link?.

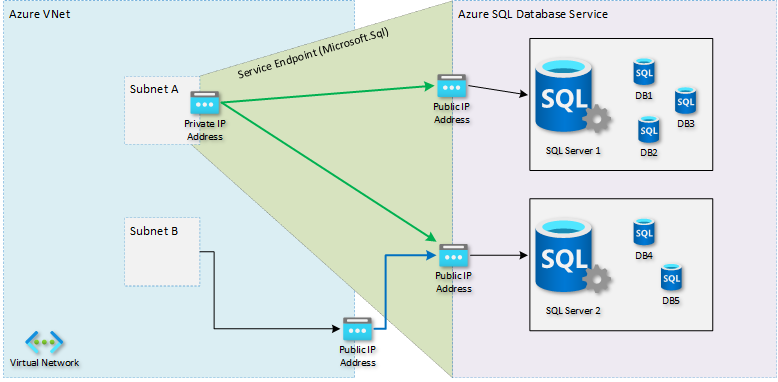

Punkty końcowe usługi

Punkty końcowe usługi zapewniają bezpieczną i bezpośrednią łączność z usługami platformy Azure za pośrednictwem sieci szkieletowej platformy Azure. Punkty końcowe umożliwiają zabezpieczanie zasobów platformy Azure tylko do sieci wirtualnych. Punkty końcowe usługi umożliwiają prywatnym adresom IP w sieci wirtualnej dotarcie do usługi platformy Azure bez potrzeby wychodzącego publicznego adresu IP.

Bez punktów końcowych usługi ograniczanie dostępu tylko do sieci wirtualnej może być trudne. Źródłowy adres IP może ulec zmianie lub może zostać udostępniony innym klientom. Na przykład usługi PaaS z udostępnionymi wychodzącymi adresami IP. W przypadku punktów końcowych usługi źródłowy adres IP widoczny przez usługę docelową staje się prywatnym adresem IP z sieci wirtualnej. Ta zmiana ruchu przychodzącego umożliwia łatwe identyfikowanie źródła i używanie go do konfigurowania odpowiednich reguł zapory. Na przykład zezwalanie tylko na ruch z określonej podsieci w ramach tej sieci wirtualnej.

W przypadku punktów końcowych usługi wpisy DNS dla usług platformy Azure pozostają w niezmienionej postaci i nadal są rozpoznawane jako publiczne adresy IP przypisane do usługi platformy Azure.

Na poniższym diagramie po prawej stronie znajduje się ta sama docelowa usługa PaaS. Po lewej stronie znajduje się sieć wirtualna klienta z dwiema podsieciami: Podsieć A, która ma punkt końcowy usługi w kierunku Microsoft.Sql, i Podsieć B, która nie ma zdefiniowanych punktów końcowych usługi.

Gdy zasób w podsieci B próbuje uzyskać dostęp do dowolnego programu SQL Server, używa publicznego adresu IP do komunikacji wychodzącej. Niebieska strzałka reprezentuje ten ruch. Zapora programu SQL Server musi używać tego publicznego adresu IP, aby zezwolić na ruch sieciowy lub go zablokować.

Gdy zasób w podsieci A próbuje nawiązać połączenie z serwerem bazy danych, jest on postrzegany jako prywatny adres IP z sieci wirtualnej. Zielone strzałki reprezentują ten ruch. Zapora programu SQL Server może teraz zezwalać lub blokować podsieć A. Znajomość publicznego adresu IP usługi źródłowej jest niedostępna.

Punkty końcowe usługi mają zastosowanie do wszystkich wystąpień usługi docelowej. Na przykład wszystkie wystąpienia programu SQL Server klientów platformy Azure, a nie tylko wystąpienie klienta.

Aby uzyskać więcej informacji, zobacz Punkty końcowe usługi dla sieci wirtualnej

Tagi usługi

Tag usługi reprezentuje grupę prefiksów adresów IP z danej usługi platformy Azure. Za pomocą tagów usługi można zdefiniować mechanizmy kontroli dostępu do sieci w sieciowych grupach zabezpieczeń lub usłudze Azure Firewall. Możesz zezwolić na ruch dla usługi lub go zablokować. Aby zezwolić na ruch lub go zablokować, określ tag usługi w polu źródłowym lub docelowym reguły.

Uzyskaj izolację sieci i chroń zasoby platformy Azure z Internetu podczas uzyskiwania dostępu do usług platformy Azure, które mają publiczne punkty końcowe. Utwórz reguły sieciowej grupy zabezpieczeń dla ruchu przychodzącego/wychodzącego, aby blokować ruch do i z Internetu i zezwalać na ruch do/z usługi AzureCloud. Aby uzyskać więcej tagów usług, zobacz dostępne tagi usługi dla określonych usług platformy Azure.

Aby uzyskać więcej informacji na temat tagów usług i usług platformy Azure, które je obsługują, zobacz Omówienie tagów usług

Porównanie prywatnych punktów końcowych i punktów końcowych usługi

Uwaga

Firma Microsoft zaleca korzystanie z usługi Azure Private Link. Usługa Private Link oferuje lepsze możliwości w zakresie prywatnego uzyskiwania dostępu do usługi PaaS ze środowiska lokalnego, w wbudowanej usłudze ochrony i mapowania eksfiltracji danych na prywatny adres IP we własnej sieci. Aby uzyskać więcej informacji, zobacz Azure Private Link

Zamiast patrzeć tylko na ich różnice, warto wskazać, że zarówno punkty końcowe usługi, jak i prywatne punkty końcowe mają wspólne cechy.

Obie funkcje są używane do bardziej szczegółowej kontroli nad zaporą w usłudze docelowej. Na przykład ograniczenie dostępu do baz danych programu SQL Server lub kont magazynu. Operacja jest jednak inna w obu przypadkach, jak opisano bardziej szczegółowo w poprzednich sekcjach.

Oba podejścia przezwyciężyły problem z wyczerpaniem portów translacji adresów sieciowych (SNAT). Wyczerpanie może wystąpić podczas tunelowania ruchu za pośrednictwem wirtualnego urządzenia sieciowego (WUS) lub usługi z ograniczeniami portów SNAT. W przypadku korzystania z punktów końcowych usługi lub prywatnych punktów końcowych ruch pobiera zoptymalizowaną ścieżkę bezpośrednio do usługi docelowej. Oba podejścia mogą przynieść korzyści aplikacjom intensywnie korzystającym z przepustowości, ponieważ zarówno opóźnienia, jak i koszty są mniejsze.

W obu przypadkach nadal można upewnić się, że ruch do usługi docelowej przechodzi przez zaporę sieciową lub urządzenie WUS. Ta procedura różni się w przypadku obu podejść. W przypadku korzystania z punktów końcowych usługi należy skonfigurować punkt końcowy usługi w podsieci zapory , a nie podsieć, w której wdrożono usługę źródłową. W przypadku korzystania z prywatnych punktów końcowych należy umieścić trasę zdefiniowaną przez użytkownika (UDR) dla adresu IP prywatnego punktu końcowego w podsieci źródłowej. Nie znajduje się w podsieci prywatnego punktu końcowego.

Aby porównać i poznać różnice, zapoznaj się z poniższą tabelą.

| Kwestie wymagające rozważenia | Punkty końcowe usługi | Prywatne punkty końcowe |

|---|---|---|

| Zakres usługi, na którym ma zastosowanie konfiguracja | Cała usługa (na przykład wszystkie serwery SQL lub konta magazynu wszystkich klientów) | Pojedyncze wystąpienie (na przykład określone wystąpienie programu SQL Server lub konto magazynu , którego jesteś właścicielem) |

| Wbudowana ochrona przed eksfiltracją danych — możliwość przenoszenia/kopiowania danych z chronionego zasobu PaaS do innego niechronionego zasobu PaaS przez złośliwego testera | Nie. | Tak |

| Prywatny dostęp do zasobu PaaS ze środowiska lokalnego | Nie. | Tak |

| Konfiguracja sieciowej grupy zabezpieczeń wymagana dla dostępu do usługi | Tak (przy użyciu tagów usługi) | Nie. |

| Dostęp do usługi można uzyskać bez używania żadnego publicznego adresu IP | Nie. | Tak |

| Ruch azure-to-Azure pozostaje w sieci szkieletowej platformy Azure | Tak | Tak |

| Usługa może wyłączyć swój publiczny adres IP | Nie. | Tak |

| Możesz łatwo ograniczyć ruch pochodzący z sieci wirtualnej platformy Azure | Tak (zezwalaj na dostęp z określonych podsieci i używaj sieciowych grup zabezpieczeń) | Tak |

| Możesz łatwo ograniczyć ruch pochodzący ze środowiska lokalnego (VPN/ExpressRoute) | N/A** | Tak |

| Wymaga zmian DNS | Nie. | Tak (zobacz Konfiguracja DNS) |

| Wpływ na koszt rozwiązania | Nie. | Tak (zobacz cennik usługi Private Link) |

| Wpływa na złożoną umowę SLA rozwiązania | Nie. | Tak (sama usługa private link ma umowę SLA na 99,99%) |

| Instalacja i konserwacja | Prosta konfiguracja i mniejsze ogólne koszty zarządzania | Wymagane jest dodatkowe nakłady pracy |

| Limity | Brak limitu całkowitej liczby punktów końcowych usługi w sieci wirtualnej. Usługi platformy Azure mogą wymuszać limity liczby podsieci używanych do zabezpieczania zasobu. (zobacz często zadawane pytania dotyczące sieci wirtualnej) | Tak (zobacz Limity usługi Private Link) |

**Zasoby usługi platformy Azure zabezpieczone w sieciach wirtualnych nie są dostępne z sieci lokalnych. Jeśli chcesz zezwolić na ruch ze środowiska lokalnego, zezwól na publiczne (zazwyczaj translator adresów sieciowych) z lokalnego lub usługi ExpressRoute. Te adresy IP można dodać za pośrednictwem konfiguracji zapory ip dla zasobów usługi platformy Azure. Aby uzyskać więcej informacji, zobacz często zadawane pytania dotyczące sieci wirtualnej.

Następne kroki

Dowiedz się, jak zintegrować aplikację z siecią platformy Azure.

Dowiedz się, jak ograniczyć dostęp do zasobów przy użyciu tagów usługi.

Dowiedz się, jak połączyć się prywatnie z kontem usługi Azure Cosmos DB za pośrednictwem usługi Azure Private Link.