Samouczek: tworzenie zabezpieczonej sieci piasty i szprych

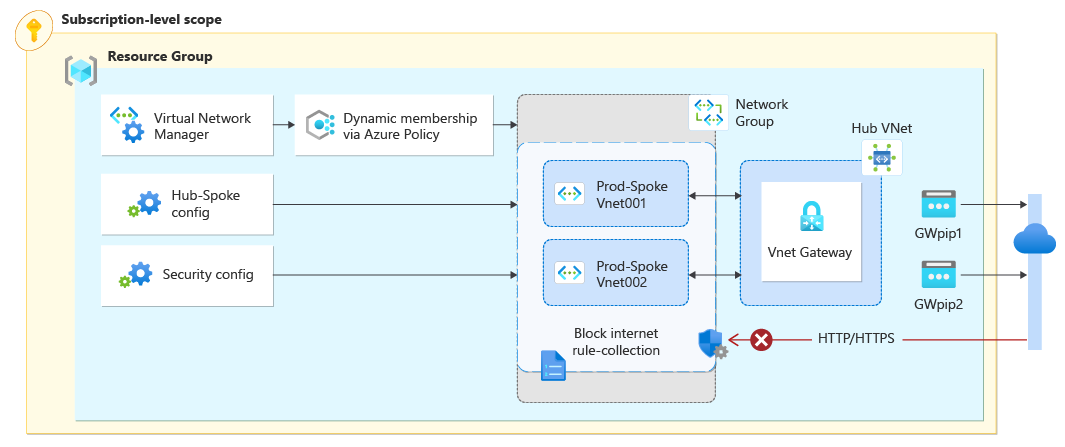

W tym samouczku utworzysz topologię sieci piasty i szprych przy użyciu usługi Azure Virtual Network Manager. Następnie wdrożysz bramę sieci wirtualnej w sieci wirtualnej piasty, aby umożliwić zasobom w sieciach wirtualnych szprych komunikowanie się z sieciami zdalnymi przy użyciu sieci VPN. Ponadto należy skonfigurować konfigurację zabezpieczeń, aby blokować wychodzący ruch sieciowy do Internetu na portach 80 i 443. Na koniec sprawdź, czy konfiguracje zostały prawidłowo zastosowane, sprawdzając ustawienia sieci wirtualnej i maszyny wirtualnej.

Z tego samouczka dowiesz się, jak wykonywać następujące czynności:

- Utwórz wiele sieci wirtualnych.

- Wdrażanie bramy sieci wirtualnej.

- Utwórz topologię sieci piasty i szprych.

- Utwórz konfigurację zabezpieczeń blokującą ruch na porcie 80 i 443.

- Sprawdź, czy zastosowano konfiguracje.

Warunek wstępny

- Konto platformy Azure z aktywną subskrypcją. Utwórz konto bezpłatnie.

- Przed wykonaniem kroków opisanych w tym samouczku należy najpierw utworzyć wystąpienie usługi Azure Virtual Network Manager . Wystąpienie musi zawierać funkcje administratora łączności i zabezpieczeń. W tym samouczku użyto wystąpienia programu Virtual Network Manager o nazwie vnm-learn-eastus-001.

Tworzenie sieci wirtualnych

Ta procedura przeprowadzi Cię przez proces tworzenia trzech sieci wirtualnych, które będą połączone przy użyciu topologii sieci piasty i szprych.

Zaloguj się w witrynie Azure Portal.

Wybierz pozycję + Utwórz zasób i wyszukaj pozycję Sieć wirtualna. Następnie wybierz pozycję Utwórz , aby rozpocząć konfigurowanie sieci wirtualnej.

Na karcie Podstawowe wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Subskrypcja Wybierz subskrypcję, w której chcesz wdrożyć tę sieć wirtualną. Grupa zasobów Wybierz lub utwórz nową grupę zasobów do przechowywania sieci wirtualnej. W tym przewodniku Szybki start jest używana grupa zasobów o nazwie rg-learn-eastus-001. Nazwisko Wprowadź nazwę sieci wirtualnej vnet-learn-prod-eastus-001 . Region (Region) Wybierz region Wschodnie stany USA . Wybierz pozycję Dalej: Adresy IP i skonfiguruj następującą przestrzeń adresową sieci:

Ustawienie Wartość Przestrzeń adresowa IPv4 Wprowadź przestrzeń adresową 10.0.0.0/16 . Nazwa podsieci Wprowadź nazwę domyślną dla podsieci. Przestrzeń adresowa podsieci Wprowadź przestrzeń adresową podsieci 10.0.0.0/24. Wybierz pozycję Przejrzyj i utwórz , a następnie wybierz pozycję Utwórz , aby wdrożyć sieć wirtualną.

Powtórz kroki 2–5, aby utworzyć dwie kolejne sieci wirtualne w tej samej grupie zasobów z następującymi informacjami:

Ustawienie Wartość Subskrypcja Wybierz tę samą subskrypcję wybraną w kroku 3. Grupa zasobów Wybierz element rg-learn-eastus-001. Nazwisko Wprowadź ciąg vnet-learn-prod-eastus-002 i vnet-learn-hub-eastus-001 dla dwóch sieci wirtualnych. Region (Region) Wybierz (STANY USA) Wschodnie stany USA vnet-learn-prod-eastus-002 adresy IP Przestrzeń adresowa IPv4: 10.1.0.0/16

Nazwa podsieci: domyślna

przestrzeń adresowa podsieci: 10.1.0.0/24vnet-learn-hub-eastus-001 adresy IP Przestrzeń adresowa IPv4: 10.2.0.0/16

Nazwa podsieci: domyślna

przestrzeń adresowa podsieci: 10.2.0.0/24

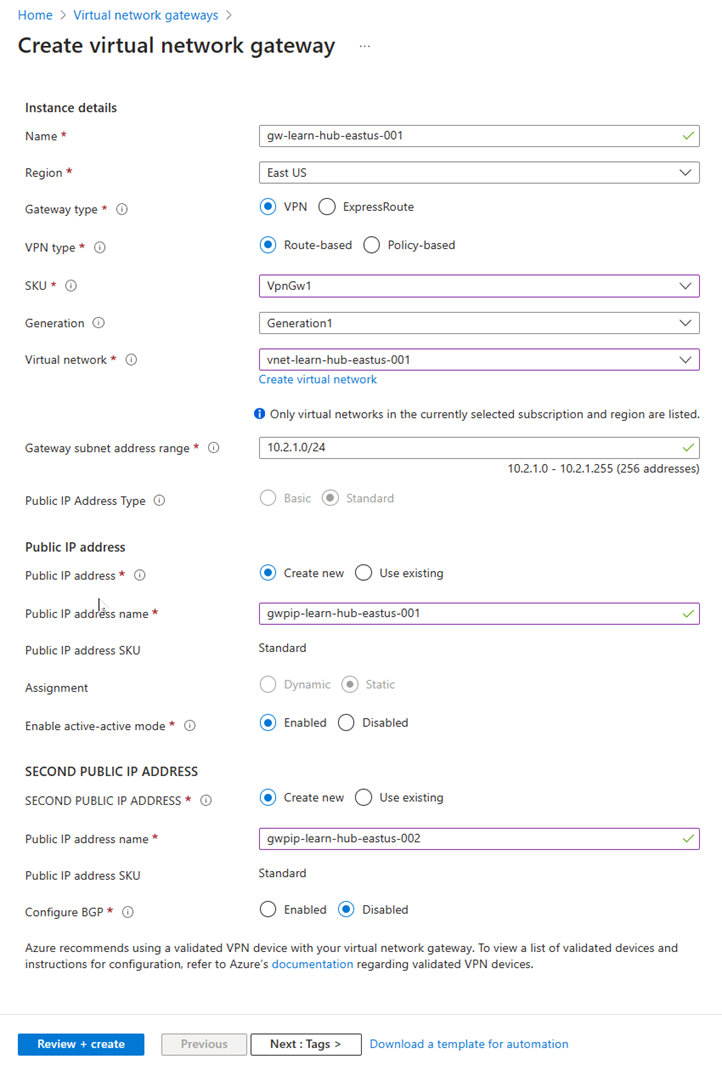

Wdrażanie bramy sieci wirtualnej

Wdróż bramę sieci wirtualnej w sieci wirtualnej koncentratora. Ta brama sieci wirtualnej jest niezbędna, aby szprychy używały koncentratora jako ustawienia bramy .

Wybierz pozycję + Utwórz zasób i wyszukaj pozycję Brama sieci wirtualnej. Następnie wybierz pozycję Utwórz , aby rozpocząć konfigurowanie bramy sieci wirtualnej.

Na karcie Podstawowe wprowadź lub wybierz następujące ustawienia:

Ustawienie Wartość Subskrypcja Wybierz subskrypcję, w której chcesz wdrożyć tę sieć wirtualną. Nazwisko Wprowadź gw-learn-hub-eastus-001 jako nazwę bramy sieci wirtualnej. SKU Wybierz pozycję VpnGW1 dla jednostki SKU. Generowanie Wybierz pozycję Generacja1 dla generacji. Sieć wirtualna Wybierz sieć wirtualną vnet-learn-hub-eastus-001 dla sieci wirtualnej. Publiczny adres IP Nazwa publicznego adresu IP Wprowadź nazwę gwpip-learn-hub-eastus-001 dla publicznego adresu IP. DRUGI PUBLICZNY ADRES IP Nazwa publicznego adresu IP Wprowadź nazwę gwpip-learn-hub-eastus-002 dla publicznego adresu IP. Wybierz pozycję Przejrzyj i utwórz , a następnie wybierz pozycję Utwórz po zakończeniu walidacji. Wdrożenie bramy sieci wirtualnej może potrwać około 30 minut. Możesz przejść do następnej sekcji podczas oczekiwania na ukończenie tego wdrożenia. Jednak może się okazać , że brama gw-learn-hub-eastus-001 nie wyświetla bramy z powodu chronometrażu i synchronizacji w witrynie Azure Portal.

Tworzenie grupy sieciowej

Uwaga

W tym przewodniku z instrukcjami założono, że utworzono wystąpienie menedżera sieci przy użyciu przewodnika Szybki start . Grupa sieci w tym samouczku nosi nazwę ng-learn-prod-eastus-001.

Przejdź do grupy zasobów i wybierz zasób network-manager .

W obszarze Ustawienia wybierz pozycję Grupy sieciowe. Następnie wybierz pozycję + Utwórz.

W okienku Tworzenie grupy sieci wybierz pozycję Utwórz:

Ustawienie Wartość Nazwa/nazwisko Wprowadź wartość network-group. Opis (Opcjonalnie) Podaj opis tej grupy sieciowej. Typ elementu członkowskiego Wybierz pozycję Sieć wirtualna z menu rozwijanego. Upewnij się, że nowa grupa sieci jest teraz wyświetlana w okienku Grupy sieciowe.

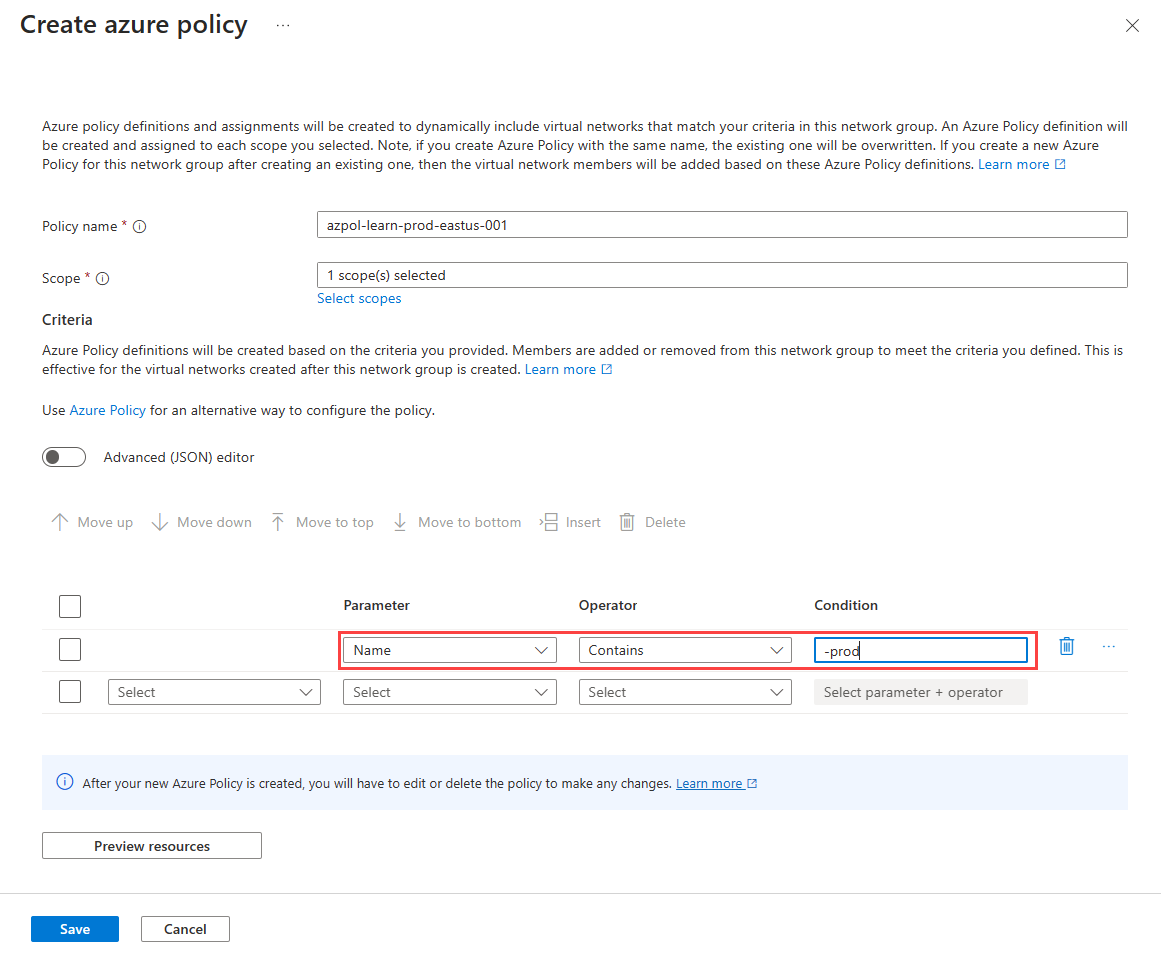

Definiowanie członkostwa w grupie dynamicznej przy użyciu usługi Azure Policy

Z listy grup sieci wybierz pozycję ng-learn-prod-eastus-001. W obszarze Tworzenie zasad w celu dynamicznego dodawania członków wybierz pozycję Utwórz zasady platformy Azure.

Na stronie Tworzenie usługi Azure Policy wybierz lub wprowadź następujące informacje:

Ustawienie Wartość Nazwa zasady Wprowadź polecenie azpol-learn-prod-eastus-001 w polu tekstowym. Scope Wybierz pozycję Wybierz zakresy i wybierz bieżącą subskrypcję. Kryterium Parametr Wybierz pozycję Nazwa z listy rozwijanej. Operator Wybierz pozycję Zawiera z listy rozwijanej. Stan Wprowadź -prod warunku w polu tekstowym. Wybierz pozycję Podgląd zasobów , aby wyświetlić stronę Obowiązujące sieci wirtualne, a następnie wybierz pozycję Zamknij. Na tej stronie przedstawiono sieci wirtualne, które zostaną dodane do grupy sieci na podstawie warunków zdefiniowanych w usłudze Azure Policy.

Wybierz pozycję Zapisz , aby wdrożyć członkostwo w grupie. Zastosowanie zasad i dodanie ich do grupy sieciowej może potrwać do jednej minuty.

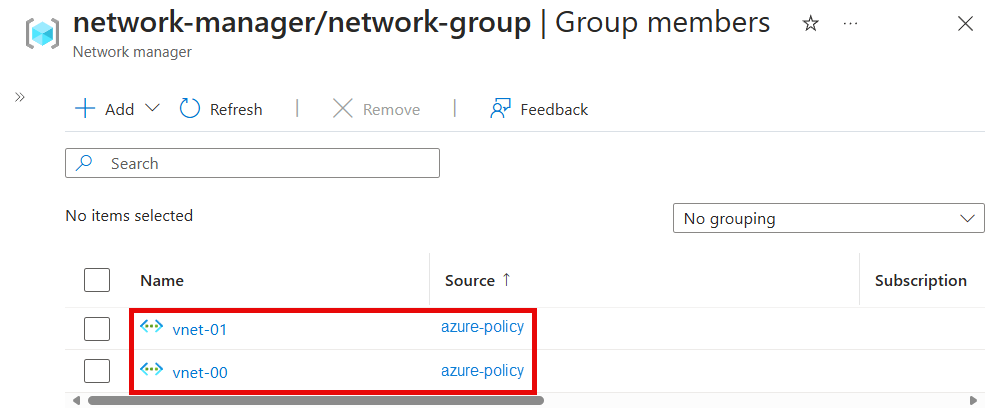

Na stronie Grupa sieci w obszarze Ustawienia wybierz pozycję Członkowie grupy, aby wyświetlić członkostwo grupy na podstawie warunków zdefiniowanych w usłudze Azure Policy. Źródło jest wyświetlane jako azpol-learn-prod-eastus-001.

Tworzenie konfiguracji łączności piasty i szprych

Wybierz pozycję Konfiguracje w obszarze Ustawienia, a następnie wybierz pozycję + Utwórz.

Wybierz pozycję Konfiguracja łączności z menu rozwijanego, aby rozpocząć tworzenie konfiguracji łączności.

Na stronie Podstawy wprowadź następujące informacje, a następnie wybierz pozycję Dalej: Topologia >.

Ustawienie Wartość Nazwisko Wprowadź ciąg cc-learn-prod-eastus-001. opis (Opcjonalnie) Podaj opis tej konfiguracji łączności. Na karcie Topologia wybierz pozycję Piasta i Szprycha. Spowoduje to wyświetlenie innych ustawień.

Wybierz pozycję Wybierz centrum w obszarze Ustawienie Centrum . Następnie wybierz pozycję vnet-learn-hub-eastus-001 , aby służyć jako centrum sieci, a następnie wybierz pozycję Wybierz.

Uwaga

W zależności od czasu wdrożenia może nie być widoczna docelowa sieć wirtualna koncentratora, ponieważ ma bramę w obszarze Ma bramę. Jest to spowodowane wdrożeniem bramy sieci wirtualnej. Wdrożenie może potrwać do 30 minut i może nie być wyświetlane natychmiast w różnych widokach witryny Azure Portal.

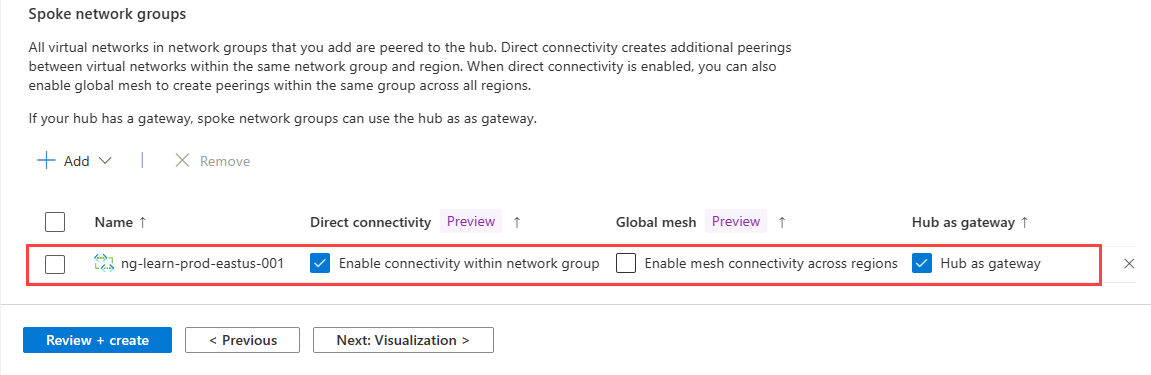

W obszarze Grupy sieci szprych wybierz pozycję + dodaj. Następnie wybierz pozycję ng-learn-prod-eastus-001 dla grupy sieciowej i wybierz pozycję Wybierz.

Po dodaniu grupy sieciowej wybierz następujące opcje. Następnie wybierz pozycję Dodaj, aby utworzyć konfigurację łączności.

Ustawienie Wartość Łączność bezpośrednia Zaznacz pole wyboru włącz łączność w grupie sieciowej. To ustawienie umożliwia sieciom wirtualnym szprych w grupie sieci w tym samym regionie bezpośrednie komunikowanie się ze sobą. Siatka globalna Pozostaw opcję Włącz łączność siatki między regionami niezaznaczone. To ustawienie nie jest wymagane, ponieważ obie szprychy znajdują się w tym samym regionie Koncentrator jako brama Zaznacz pole wyboru Centrum jako bramę. Wybierz pozycję Dalej: Przejrzyj i utwórz > , a następnie utwórz konfigurację łączności.

Wdrażanie konfiguracji łączności

Przed wdrożeniem konfiguracji łączności upewnij się, że brama sieci wirtualnej została pomyślnie wdrożona. Jeśli wdrożysz konfigurację piasty i szprych z włączonym użyciem koncentratora i nie ma bramy, wdrożenie zakończy się niepowodzeniem . Aby uzyskać więcej informacji, zobacz używanie centrum jako bramy.

Wybierz pozycję Wdrożenia w obszarze Ustawienia, a następnie wybierz pozycję Wdróż konfigurację.

Wybierz następujące ustawienia:

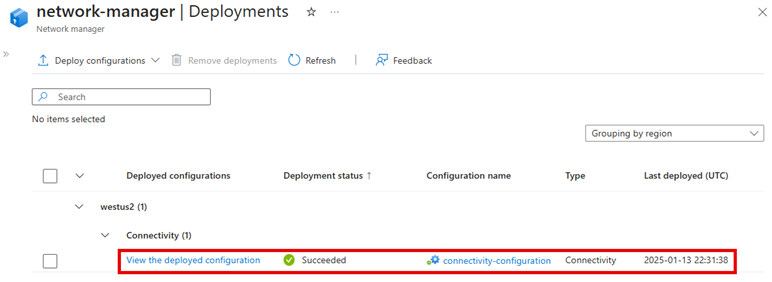

Ustawienie Wartość Konfiguracje Wybierz pozycję Uwzględnij konfiguracje łączności w stanie celu. Konfiguracje łączności Wybierz pozycję cc-learn-prod-eastus-001. Regiony docelowe Wybierz pozycję Wschodnie stany USA jako region wdrożenia. Wybierz pozycję Dalej , a następnie wybierz pozycję Wdróż , aby ukończyć wdrożenie.

Wdrożenie zostanie wyświetlone na liście dla wybranego regionu. Wdrożenie konfiguracji może potrwać kilka minut.

Tworzenie konfiguracji administratora zabezpieczeń

Wybierz ponownie pozycję Konfiguracja w obszarze Ustawienia , a następnie wybierz pozycję + Utwórz, a następnie wybierz pozycję SecurityAdmin z menu, aby rozpocząć tworzenie konfiguracji SecurityAdmin.

Wprowadź nazwę sac-learn-prod-eastus-001 dla konfiguracji, a następnie wybierz pozycję Dalej: kolekcje reguł.

Wprowadź nazwę rc-learn-prod-eastus-001 dla kolekcji reguł i wybierz pozycję ng-learn-prod-eastus-001 dla docelowej grupy sieci. Następnie wybierz pozycję + Dodaj.

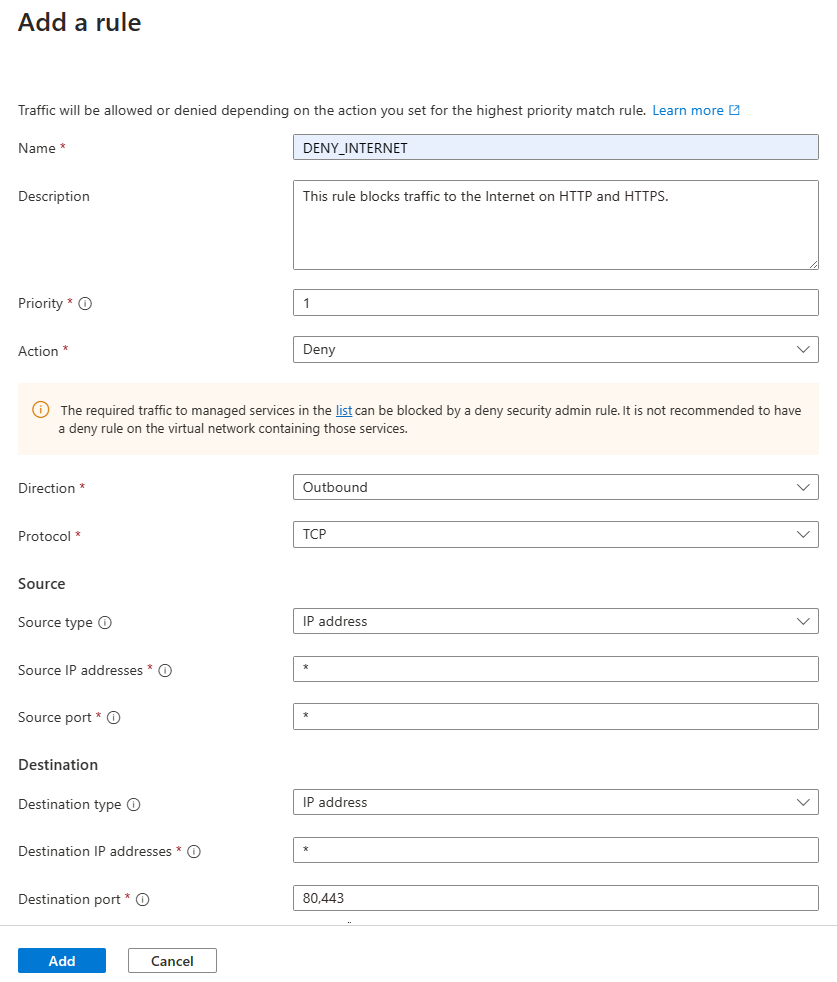

Wprowadź i wybierz następujące ustawienia, a następnie wybierz pozycję Dodaj:

Ustawienie Wartość Nazwisko Wprowadź DENY_INTERNET opis Wprowadź wartość Ta reguła blokuje ruch do Internetu za pośrednictwem protokołów HTTP i HTTPS Priorytet Wprowadź wartość 1 Akcja Wybierz pozycję Odmów Kierunek Wybierz pozycję Wychodzące Protokół Wybierz pozycję TCP Source Source type Wybierz adres IP Źródłowe adresy IP Wprowadź * Lokalizacja docelowa Typ docelowy Wybieranie adresów IP Docelowe adresy IP Wprowadź * Port docelowy Wprowadź wartość 80, 443 Wybierz pozycję Dodaj , aby dodać kolekcję reguł do konfiguracji.

Wybierz pozycję Przejrzyj i utwórz, aby utworzyć konfigurację administratora zabezpieczeń.

Wdrażanie konfiguracji administratora zabezpieczeń

Wybierz pozycję Wdrożenia w obszarze Ustawienia, a następnie wybierz pozycję Wdróż konfiguracje.

W obszarze Konfiguracje wybierz pozycję Uwzględnij administratora zabezpieczeń w stanie celu i konfigurację sac-learn-prod-eastus-001 utworzoną w ostatniej sekcji. Następnie wybierz pozycję Wschodnie stany USA jako region docelowy, a następnie wybierz pozycję Dalej.

Wybierz pozycję Dalej , a następnie pozycję Wdróż. Powinno zostać wyświetlone wdrożenie na liście dla wybranego regionu. Wdrożenie konfiguracji może potrwać kilka minut.

Weryfikowanie wdrażania konfiguracji

Weryfikowanie z sieci wirtualnej

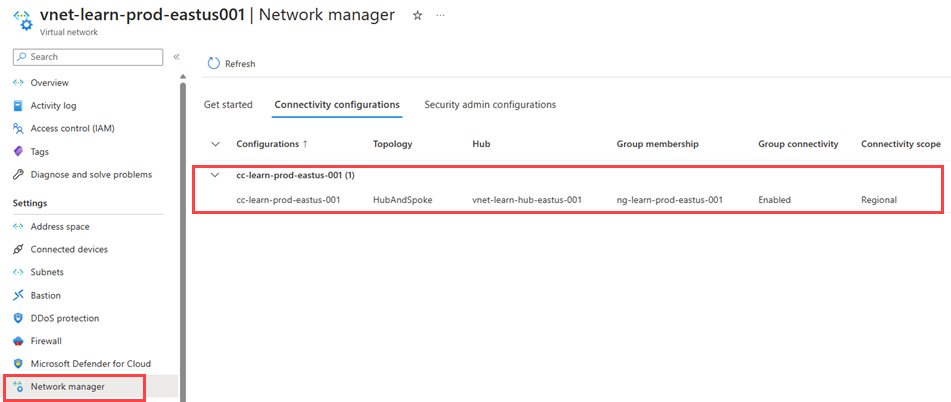

Przejdź do sieci wirtualnej vnet-learn-prod-eastus-001 i wybierz pozycję Menedżer sieci w obszarze Ustawienia. Karta Konfiguracje łączności zawiera listę konfiguracji łączności cc-learn-prod-eastus-001 zastosowanych w sieci wirtualnej

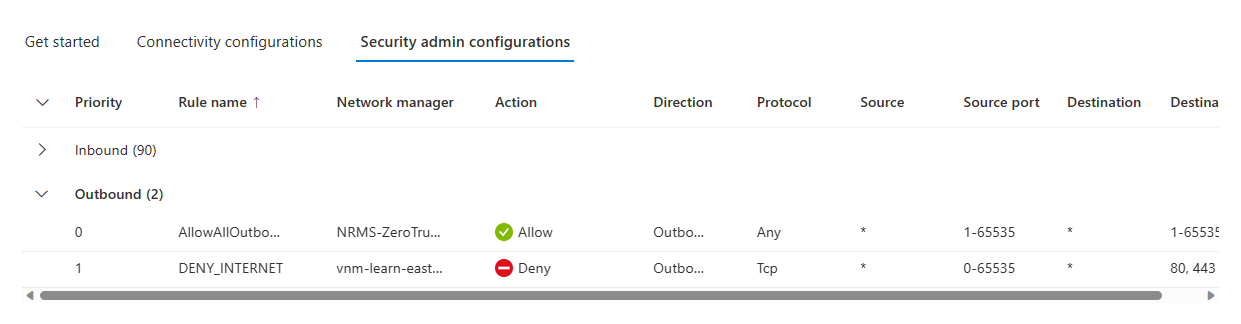

Wybierz kartę Konfiguracje administratorów zabezpieczeń i rozwiń węzeł Wychodzący, aby wyświetlić listę reguł administratora zabezpieczeń zastosowanych do tej sieci wirtualnej.

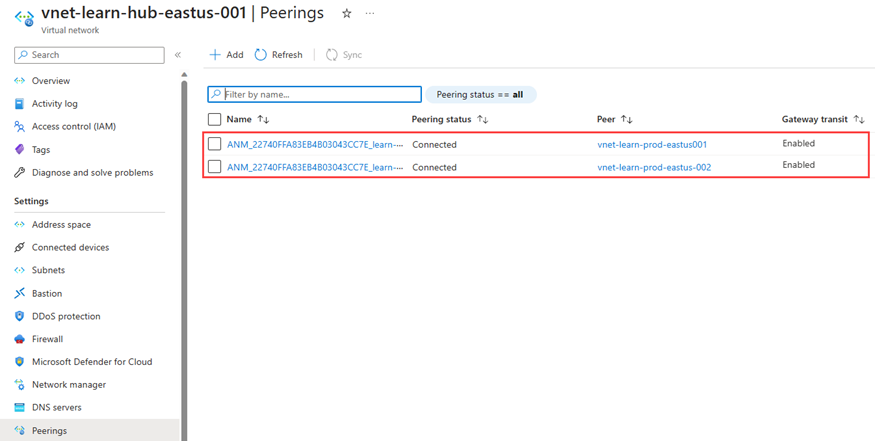

Wybierz pozycję Komunikacje równorzędne w obszarze Ustawienia , aby wyświetlić listę wirtualnych sieci równorzędnych utworzonych przez menedżera sieci wirtualnej. Jego nazwa zaczyna się od ANM_.

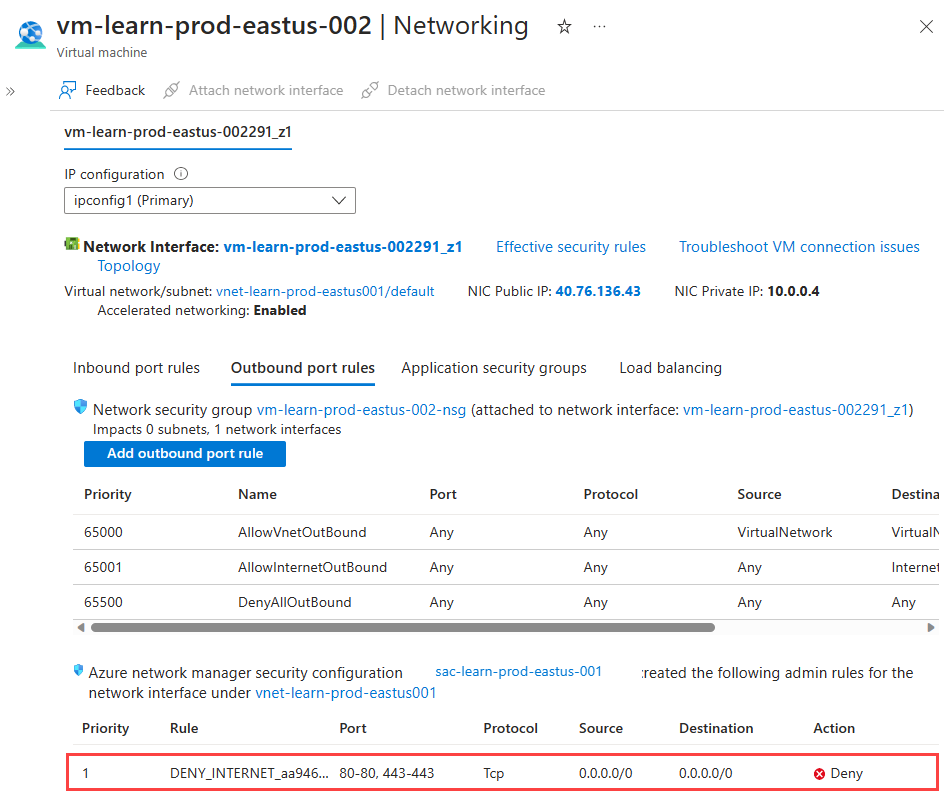

Weryfikowanie z poziomu maszyny wirtualnej

Wdróż testową maszynę wirtualną w sieci wirtualnej vnet-learn-prod-eastus-001.

Przejdź do testowej maszyny wirtualnej utworzonej w obszarze Sieć wirtualna vnet-prod-eastus-001 i wybierz pozycję Sieć w obszarze Ustawienia. Wybierz pozycję Reguły portów wychodzących i sprawdź, czy reguła DENY_INTERNET jest stosowana.

Wybierz nazwę interfejsu sieciowego i wybierz pozycję Obowiązujące trasy w obszarze Pomoc , aby zweryfikować trasy dla komunikacji równorzędnej sieci wirtualnej. Trasa

10.2.0.0/16z typemVNet peeringnastępnego przeskoku to trasa do sieci wirtualnej koncentratora.

Czyszczenie zasobów

Jeśli nie potrzebujesz już menedżera usługi Azure Virtual Network Manager, przed usunięciem zasobu należy upewnić się, że wszystkie poniższe elementy są prawdziwe:

- Nie ma wdrożeń konfiguracji w żadnym regionie.

- Wszystkie konfiguracje zostały usunięte.

- Wszystkie grupy sieciowe zostały usunięte.

Użyj listy kontrolnej usuwania składników, aby upewnić się, że żadne zasoby podrzędne nie są nadal dostępne przed usunięciem grupy zasobów.

Następne kroki

Dowiedz się, jak blokować ruch sieciowy przy użyciu konfiguracji administratora zabezpieczeń.