Jak zablokować ruch sieciowy za pomocą usługi Azure Virtual Network Manager — Azure Portal

W tym artykule pokazano, jak utworzyć regułę administratora zabezpieczeń w celu blokowania przychodzącego ruchu sieciowego na porcie RDP 3389, który można dodać do kolekcji reguł. Aby uzyskać więcej informacji, zobacz Reguły administratora zabezpieczeń.

Wymagania wstępne

Przed rozpoczęciem konfigurowania reguł administratora zabezpieczeń upewnij się, że wykonano następujące czynności:

- Rozumiesz każdy element w regule administratora zabezpieczeń.

- Utworzono wystąpienie usługi Azure Virtual Network Manager.

Tworzenie konfiguracji SecurityAdmin

- Wybierz pozycję Konfiguracje w obszarze Ustawienia , a następnie wybierz pozycję + Utwórz.

- Wybierz pozycję Konfiguracja zabezpieczeń z menu rozwijanego.

- Na karcie Podstawy wprowadź nazwę, aby zidentyfikować tę konfigurację zabezpieczeń, a następnie wybierz pozycję Dalej: kolekcje reguł.

Dodawanie kolekcji reguł i reguły zabezpieczeń

Wprowadź nazwę, aby zidentyfikować tę kolekcję reguł, a następnie wybierz grupy sieci docelowej, do których chcesz zastosować zestaw reguł.

Wybierz pozycję + Dodaj na stronie Dodawanie kolekcji reguł.

Wprowadź lub wybierz następujące informacje, a następnie wybierz pozycję Dodaj , aby dodać regułę do kolekcji reguł.

Ustawienie Wartość Nazwisko Wprowadź nazwę Deny_RDP nazwy reguły. opis Wprowadź opis reguły. Priorytet* Wprowadź wartość z zakresu od 0 do 99, aby określić priorytet reguły. Im niższa wartość, tym wyższy priorytet. Wprowadź wartość 1 dla tego przykładu Akcja* Wybierz pozycję Odmów , aby zablokować ruch. Aby uzyskać więcej informacji, zobacz Akcja Kierunek* Wybierz pozycję Ruch przychodzący , ponieważ chcesz odmówić ruchu przychodzącego za pomocą tej reguły. Protokół* Wybierz protokół TCP. Http i HTTPS to porty TCP. Source Source type Wybierz typ źródłowy adresu IP lub tagów usługi. Źródłowe adresy IP To pole jest wyświetlane po wybraniu typu źródłowego adresu IP. Wprowadź adres IPv4 lub IPv6 lub zakres przy użyciu notacji CIDR. Podczas definiowania więcej niż jednego adresu lub bloków adresów oddzielnie przy użyciu przecinka. Pozostaw wartość pustą dla tego przykładu. Tag usługi źródłowej To pole jest wyświetlane po wybraniu typu źródłowego tagu Usługi. Wybierz tagi usługi dla usług, które chcesz określić jako źródło. Aby uzyskać listę obsługiwanych tagów, zobacz Dostępne tagi usługi. Port źródłowy Wprowadź numer pojedynczego portu lub zakres portów, taki jak (1024-65535). Podczas definiowania więcej niż jednego portu lub zakresów portów rozdziel je przecinkami. Aby określić dowolny port, wprowadź *. Pozostaw wartość pustą dla tego przykładu. Lokalizacja docelowa Typ docelowy Wybierz typ docelowy adresu IP lub tagów usługi. Docelowe adresy IP To pole jest wyświetlane po wybraniu docelowego typu adresu IP. Wprowadź adres IPv4 lub IPv6 lub zakres przy użyciu notacji CIDR. Podczas definiowania więcej niż jednego adresu lub bloków adresów oddzielnie przy użyciu przecinka. Docelowy tag usługi To pole jest wyświetlane po wybraniu typu docelowego tagu usługi. Wybierz tagi usług dla usług, które chcesz określić jako miejsce docelowe. Aby uzyskać listę obsługiwanych tagów, zobacz Dostępne tagi usługi. Port docelowy Wprowadź numer pojedynczego portu lub zakres portów, taki jak (1024-65535). Podczas definiowania więcej niż jednego portu lub zakresów portów rozdziel je przecinkami. Aby określić dowolny port, wprowadź *. W tym przykładzie wprowadź wartość 3389 . Powtórz ponownie kroki od 1 do 3, jeśli chcesz dodać więcej reguł do kolekcji reguł.

Po spełnieniu wszystkich reguł, które chcesz utworzyć, wybierz pozycję Dodaj , aby dodać kolekcję reguł do konfiguracji administratora zabezpieczeń.

Następnie wybierz pozycję Przejrzyj i utwórz, aby ukończyć konfigurację zabezpieczeń.

Wdrażanie konfiguracji administratora zabezpieczeń

Jeśli właśnie utworzono nową konfigurację administratora zabezpieczeń, pamiętaj, aby wdrożyć tę konfigurację, aby zastosować ją do sieci wirtualnych w grupie sieci.

- Wybierz pozycję Wdrożenia w obszarze Ustawienia, a następnie wybierz pozycję Wdróż konfigurację.

- Zaznacz pole wyboru Dołącz administratora zabezpieczeń do stanu celu i wybierz konfigurację zabezpieczeń utworzoną w ostatniej sekcji z menu rozwijanego. Następnie wybierz regiony, do których chcesz wdrożyć tę konfigurację.

- Wybierz pozycję Dalej i Wdróż , aby wdrożyć konfigurację administratora zabezpieczeń.

Aktualizowanie istniejącej konfiguracji administratora zabezpieczeń

- Jeśli aktualizowana konfiguracja administratora zabezpieczeń jest stosowana do grupy sieciowej zawierającej statyczne elementy członkowskie, musisz ponownie wdrożyć konfigurację, aby zastosować tę konfigurację.

- Konfiguracje administratora zabezpieczeń są automatycznie stosowane do dynamicznych członków w grupie sieciowej.

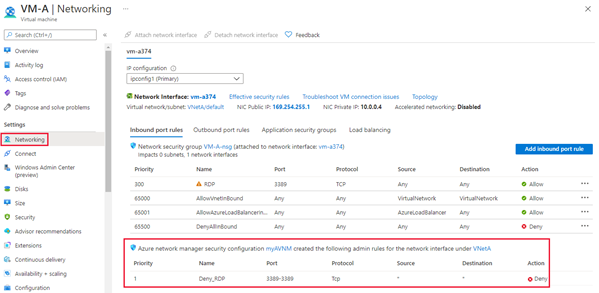

Weryfikowanie reguł administratora zabezpieczeń

Przejdź do ustawień sieci dla maszyny wirtualnej w jednej z sieci wirtualnych, do których zastosowano reguły administratora zabezpieczeń. Jeśli jej nie masz, wdróż testową maszynę wirtualną w jednej z sieci wirtualnych. Maszyna wirtualna ma nową sekcję poniżej reguł sieciowej grupy zabezpieczeń, w tym reguły zabezpieczeń stosowane przez usługę Azure Virtual Network Manager.