Reguły administratora zabezpieczeń w usłudze Azure Virtual Network Manager

Z tego artykułu dowiesz się więcej o regułach administratora zabezpieczeń w usłudze Azure Virtual Network Manager. Reguły administratora zabezpieczeń służą do definiowania globalnych reguł zabezpieczeń sieci, które mają zastosowanie do wszystkich sieci wirtualnych w grupie sieciowej. Dowiesz się, jakie są reguły administratora zabezpieczeń, jak działają i kiedy ich używać.

Co to jest reguła administratora zabezpieczeń?

Reguły administratora zabezpieczeń to globalne reguły zabezpieczeń sieci, które wymuszają zasady zabezpieczeń zdefiniowane w kolekcji reguł w sieciach wirtualnych. Te reguły mogą służyć do zezwalania, zawsze zezwalania lub odmowy ruchu między sieciami wirtualnymi w docelowych grupach sieciowych. Te grupy sieciowe mogą składać się tylko z sieci wirtualnych w zakresie wystąpienia menedżera sieci wirtualnej. Reguły administratora zabezpieczeń nie mogą być stosowane do sieci wirtualnych, które nie są zarządzane przez menedżera sieci wirtualnej.

Poniżej przedstawiono kilka scenariuszy, w których można używać reguł administratora zabezpieczeń:

| Scenariusz | Opis |

|---|---|

| Ograniczanie dostępu do portów sieciowych wysokiego ryzyka | Reguły administratora zabezpieczeń mogą służyć do blokowania ruchu na określonych portach najczęściej kierowanych przez osoby atakujące, takich jak port 3389 dla protokołu RDP (Remote Desktop Protocol) lub port 22 dla protokołu Secure Shell (SSH). |

| Wymuszanie wymagań dotyczących zgodności | Reguły administratora zabezpieczeń mogą służyć do wymuszania wymagań dotyczących zgodności. Na przykład blokowanie ruchu do lub z określonych adresów IP lub bloków sieciowych. |

| Ochrona poufnych danych | Reguły administratora zabezpieczeń mogą służyć do ograniczania dostępu do poufnych danych przez blokowanie ruchu do lub z określonych adresów IP lub podsieci. |

| Wymuszanie segmentacji sieci | Reguły administratora zabezpieczeń mogą służyć do wymuszania segmentacji sieci przez blokowanie ruchu między sieciami wirtualnymi lub podsieciami. |

| Wymuszanie zabezpieczeń na poziomie aplikacji | Reguły administratora zabezpieczeń mogą służyć do wymuszania zabezpieczeń na poziomie aplikacji przez blokowanie ruchu do lub z określonych aplikacji lub usług. |

Za pomocą usługi Azure Virtual Network Manager masz scentralizowaną lokalizację do zarządzania regułami administratora zabezpieczeń. Centralizacja umożliwia definiowanie zasad zabezpieczeń na dużą skalę i stosowanie ich do wielu sieci wirtualnych jednocześnie.

Uwaga

Obecnie reguły administratora zabezpieczeń nie mają zastosowania do prywatnych punktów końcowych, które należą do zakresu zarządzanej sieci wirtualnej.

Jak działają reguły administratora zabezpieczeń?

Reguły administratora zabezpieczeń zezwalają na ruch na określonych portach, protokołach i prefiksach źródłowych/docelowych adresów IP lub odmawiają go w określonym kierunku. Podczas definiowania reguły administratora zabezpieczeń należy określić następujące warunki:

- Priorytet reguły

- Akcja, która ma zostać podjęta (zezwalaj, odmawiaj lub zawsze zezwalaj)

- Kierunek ruchu (ruch przychodzący lub wychodzący)

- Protokół, który ma być używany

Aby wymusić zasady zabezpieczeń w wielu sieciach wirtualnych, należy utworzyć i wdrożyć konfigurację administratora zabezpieczeń. Ta konfiguracja zawiera zestaw kolekcji reguł, a każda kolekcja reguł zawiera co najmniej jedną regułę administratora zabezpieczeń. Po utworzeniu należy skojarzyć kolekcję reguł z grupami sieciowymi wymagającymi reguł administratora zabezpieczeń. Reguły są następnie stosowane do wszystkich sieci wirtualnych zawartych w grupach sieci po wdrożeniu konfiguracji. Pojedyncza konfiguracja zapewnia scentralizowane i skalowalne wymuszanie zasad zabezpieczeń w wielu sieciach wirtualnych.

Ważne

W regionie można wdrożyć tylko jedną konfigurację administratora zabezpieczeń. Jednak w regionie może istnieć wiele konfiguracji łączności. Aby wdrożyć wiele konfiguracji administratora zabezpieczeń w regionie, zamiast tego można utworzyć wiele kolekcji reguł w konfiguracji zabezpieczeń.

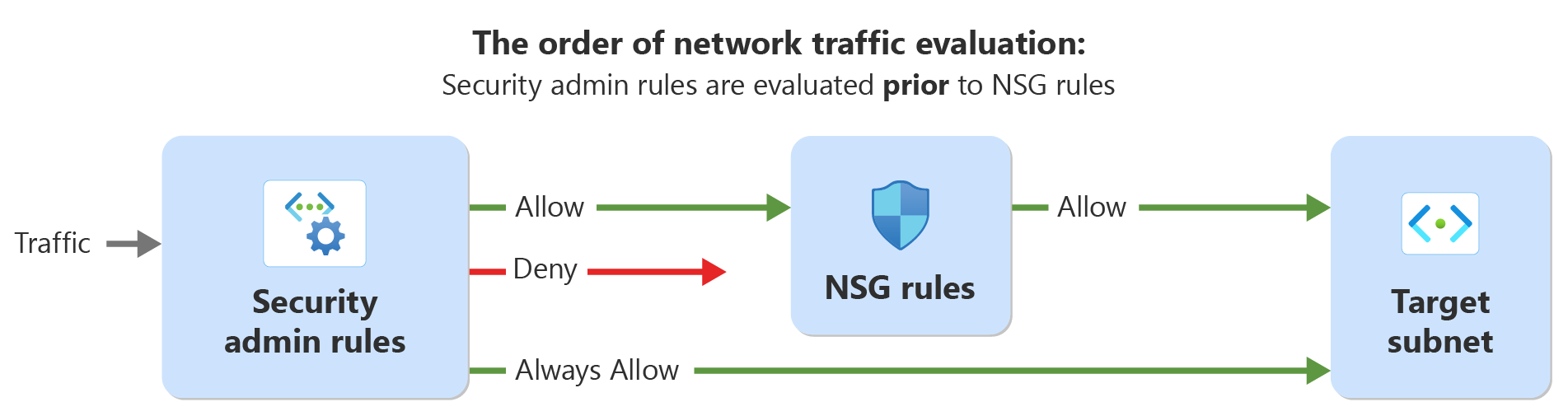

Jak są oceniane reguły administratora zabezpieczeń i sieciowe grupy zabezpieczeń

Reguły administratora zabezpieczeń i sieciowe grupy zabezpieczeń mogą służyć do wymuszania zasad zabezpieczeń sieci na platformie Azure. Mają jednak różne zakresy i priorytety. #

Reguły administratora zabezpieczeń mają być używane przez administratorów sieci centralnego zespołu ds. ładu. Umożliwia to poszczególnym zespołom aplikacji lub usług dalsze określanie zabezpieczeń zgodnie z potrzebami w sieciowych grupach zabezpieczeń. Reguły administratora zabezpieczeń mają wyższy priorytet niż sieciowe grupy zabezpieczeń i są oceniane przed regułami sieciowej grupy zabezpieczeń.

Z drugiej strony sieciowe grupy zabezpieczeń służą do filtrowania ruchu sieciowego do i z poszczególnych podsieci lub interfejsów sieciowych. Mają one być używane przez poszczególne zespoły aplikacji lub usług w celu dalszego określania zabezpieczeń zgodnie z potrzebami. Sieciowe grupy zabezpieczeń mają niższy priorytet niż reguły administratora zabezpieczeń i są oceniane po regułach administratora zabezpieczeń.

Reguły administratora zabezpieczeń są obecnie stosowane na poziomie sieci wirtualnej, natomiast sieciowe grupy zabezpieczeń mogą być skojarzone na poziomie podsieci i karty sieciowej. W tej tabeli przedstawiono te różnice i podobieństwa:

| Typ reguły | Docelowej | Zastosowane | Kolejność oceny | Typy akcji | Parametry |

|---|---|---|---|---|---|

| Reguły administratora zabezpieczeń | Administratorzy sieci, centralny zespół ds. ładu | Sieci wirtualne | Wyższy priorytet | Zezwalaj, Odmawiaj, Zawsze zezwalaj | Priorytet, protokół, akcja, źródło, miejsce docelowe |

| Reguły sieciowych grup zabezpieczeń | Poszczególne zespoły | Podsieci, karty sieciowe | Niższy priorytet po regułach administratora zabezpieczeń | Zezwalaj, Odmów | Priorytet, protokół, akcja, źródło, miejsce docelowe |

Reguły administratora zabezpieczeń mogą wykonywać trzy akcje dotyczące ruchu: Zezwalaj, Zawsze zezwalaj i Odmawiaj. Po utworzeniu reguły zezwalania są najpierw oceniane, a następnie reguły sieciowej grupy zabezpieczeń. Ta akcja umożliwia regułom sieciowej grupy zabezpieczeń obsługę ruchu inaczej w razie potrzeby.

Jeśli tworzysz regułę Always Allow lub Deny , ocena ruchu zostanie zakończona po ocenie reguły administratora zabezpieczeń. W przypadku reguły Zawsze zezwalaj ruch przechodzi bezpośrednio do zasobu i kończy ocenę (i prawdopodobnie konfliktową) przez reguły sieciowej grupy zabezpieczeń. Ta akcja może być przydatna do wymuszania ruchu i zapobiegania zaprzeczeniu przez reguły sieciowej grupy zabezpieczeń. W przypadku reguły Odmowy ruch jest zatrzymywany bez dostarczania do miejsca docelowego. Reguły administratora zabezpieczeń nie zależą od sieciowych grup zabezpieczeń, więc mogą służyć do tworzenia domyślnych reguł zabezpieczeń samodzielnie.

Używając reguł administratora zabezpieczeń i sieciowych grup zabezpieczeń, można wymusić zasady zabezpieczeń sieci zarówno na poziomie globalnym, jak i indywidualnym, zapewniając bezpieczeństwo i zgodność sieci wirtualnych z zasadami zabezpieczeń organizacji.

Ważne

Po wdrożeniu reguł administratora zabezpieczeń używany jest model spójności ostatecznej. Oznacza to, że reguły administratora zabezpieczeń zostaną ostatecznie zastosowane do zasobów zawartych w sieci wirtualnej po krótkim opóźnieniu. Zasoby dodawane do sieci wirtualnej, które mają zastosowane reguły administratora zabezpieczeń, zostaną ostatecznie odebrane te same reguły administratora zabezpieczeń z opóźnieniem.

Korzyści wynikające z reguł administratora zabezpieczeń

Reguły administratora zabezpieczeń zapewniają wiele korzyści z zabezpieczania zasobów organizacji. Korzystając z reguł administratora zabezpieczeń, można wymusić dozwolony ruch i zapobiec zaprzeczeniu przez sprzeczne reguły sieciowej grupy zabezpieczeń. Możesz również utworzyć domyślne reguły administratora zabezpieczeń, które nie zależą od istniejących sieciowych grup zabezpieczeń. Te reguły domyślne mogą być szczególnie przydatne, gdy właściciele aplikacji nieprawidłowo skonfigurowali lub zapomnieli o ustanowieniu sieciowych grup zabezpieczeń. Ponadto reguły administratora zabezpieczeń umożliwiają zarządzanie zabezpieczeniami na dużą skalę, co zmniejsza obciążenie operacyjne, które wiąże się z rosnącą liczbą zasobów sieciowych.

Ochrona portów wysokiego ryzyka

Na podstawie analiz branżowych i sugestii firmy Microsoft zalecamy klientom ograniczenie ruchu spoza systemu przy użyciu reguł administratora zabezpieczeń dla tej listy portów wysokiego ryzyka. Te porty są często używane do zarządzania zasobami lub niezabezpieczonej/niezaszyfrowanej transmisji danych i nie powinny być uwidocznione w Internecie. Jednak czasami niektóre sieci wirtualne i ich zasoby muszą zezwalać na ruch do zarządzania lub innych procesów. W razie potrzeby można tworzyć wyjątki . Dowiedz się, jak blokować porty wysokiego ryzyka z wyjątkami dla tego typu scenariuszy.

| Port | Protokół | Opis |

|---|---|---|

| 20 | TCP | Niezaszyfrowany ruch FTP |

| 21 | TCP | Niezaszyfrowany ruch FTP |

| 22 | TCP | SSH. Potencjalne ataki siłowe |

| 23 | TCP | Protokół TFTP zezwala na nieuwierzytelniony i/lub niezaszyfrowany ruch |

| 69 | UDP | Protokół TFTP zezwala na nieuwierzytelniony i/lub niezaszyfrowany ruch |

| 111 | TCP/UDP | RPC. Niedozwolone uwierzytelnianie niezaszyfrowane |

| 119 | TCP | NNTP na potrzeby uwierzytelniania niezaszyfrowanego |

| 135 | TCP/UDP | Maper punktów końcowych, wiele usług zdalnego zarządzania |

| 161 | TCP | Protokół SNMP dla niezabezpieczonego/bez uwierzytelniania |

| 162 | TCP/UDP | Pułapka SNMP — niezabezpieczone/bez uwierzytelniania |

| 445 | TCP | SMB — dobrze znany wektor ataku |

| 512 | TCP | Rexec w systemie Linux — polecenia zdalne bez uwierzytelniania szyfrowania |

| 514 | TCP | Remote Shell — polecenia zdalne bez uwierzytelniania lub szyfrowania |

| 593 | TCP/UDP | HTTP RPC EPMAP — nieszyfrowane zdalne wywołanie procedury |

| 873 | TCP | Rsync — nieszyfrowany transfer plików |

| 2049 | TCP/UDP | System plików sieciowych |

| 3389 | TCP | RDP — wspólny port ataku siłowego |

| 5800 | TCP | Bufor zdalnej ramki VNC za pośrednictwem protokołu HTTP |

| 5900 | TCP | Bufor zdalnej ramki VNC za pośrednictwem protokołu HTTP |

| 11211 | UDP | Memcached |

Zarządzanie na dużą skalę

Usługa Azure Virtual Network Manager umożliwia zarządzanie zasadami zabezpieczeń na dużą skalę przy użyciu reguł administratora zabezpieczeń. Po zastosowaniu konfiguracji administratora zabezpieczeń do grupy sieciowej wszystkie sieci wirtualne i zawarte w nich zasoby w zakresie grup sieciowych otrzymają reguły administratora zabezpieczeń w zasadach.

Nowe zasoby są chronione wraz z istniejącymi zasobami. Jeśli na przykład dodasz nowe maszyny wirtualne do sieci wirtualnej w zakresie reguły administratora zabezpieczeń, maszyny wirtualne również zostaną automatycznie zabezpieczone. Wkrótce po wdrożeniu tych maszyn wirtualnych zostaną zastosowane reguły administratora zabezpieczeń i ich ochrona.

Po zidentyfikowaniu nowych zagrożeń bezpieczeństwa można je wdrożyć na dużą skalę, tworząc regułę administratora zabezpieczeń w celu ochrony przed nowym ryzykiem i stosując je do grup sieciowych. Po wdrożeniu nowej reguły wszystkie zasoby w zakresie grup sieciowych będą teraz i w przyszłości chronione.

Nieaplikowanie reguł administratora zabezpieczeń

W większości przypadków reguły administratora zabezpieczeń mają zastosowanie do wszystkich sieci wirtualnych i podsieci w zakresie zastosowanej konfiguracji zabezpieczeń grupy sieciowej. Istnieją jednak niektóre usługi, które nie stosują reguł administratora zabezpieczeń ze względu na wymagania sieciowe usługi. Zasady intencji sieci usługi wymuszają te wymagania.

Nieaplikowanie reguł administratora zabezpieczeń na poziomie sieci wirtualnej

Domyślnie reguły administratora zabezpieczeń nie są stosowane do sieci wirtualnej zawierającej następujące usługi:

- Azure SQL Managed Instances

- Azure Databricks

Możesz poprosić o włączenie menedżera sieci wirtualnej platformy Azure w celu zastosowania reguł administratora zabezpieczeń w sieciach wirtualnych z tymi usługami, przesyłając żądanie przy użyciu tego formularza.

Gdy sieć wirtualna zawiera te usługi, reguły administratora zabezpieczeń pomijają tę sieć wirtualną. Jeśli chcesz zezwolić na stosowanie reguł do tej sieci wirtualnej, należy utworzyć konfigurację zabezpieczeń z polem AllowRulesOnly ustawionym w klasie securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices .NET. Po ustawieniu do tej sieci wirtualnej są stosowane tylko reguły zezwalania na konfigurację zabezpieczeń.

Reguły odmowy nie są stosowane do tej sieci wirtualnej. Sieci wirtualne bez tych usług mogą nadal korzystać z reguł Zezwalaj i Odmawiaj .

Konfigurację zabezpieczeń można utworzyć przy użyciu opcji Zezwalaj tylko na reguły i wdrożyć ją w sieciach wirtualnych za pomocą programu Azure PowerShell i interfejsu wiersza polecenia platformy Azure.

Uwaga

Jeśli wiele wystąpień usługi Azure Virtual Network Manager stosuje różne ustawienia w securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices klasie do tej samej sieci wirtualnej, jest używane ustawienie wystąpienia menedżera sieci z najwyższym zakresem.

Załóżmy, że masz dwóch menedżerów sieci wirtualnych. Pierwszy menedżer sieci jest w zakresie głównym grupy zarządzania i ma konfigurację zabezpieczeń z ustawioną wartością AllowRulesOnly w securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices klasie. Drugi menedżer sieci wirtualnej jest objęty zakresem subskrypcji w głównej grupie zarządzania i używa domyślnego pola None w konfiguracji zabezpieczeń. Gdy obie konfiguracje stosują reguły administratora zabezpieczeń do tej samej sieci wirtualnej, ustawienie AllowRulesOnly jest stosowane do sieci wirtualnej.

Niezastosowanie reguł administratora zabezpieczeń na poziomie podsieci

Podobnie niektóre usługi nie stosują reguł administratora zabezpieczeń na poziomie podsieci, gdy sieć wirtualna podsieci znajduje się w zakresie konfiguracji administratora zabezpieczeń. Usługi te obejmują:

- Usługa Azure Application Gateway

- Azure Bastion

- Azure Firewall

- Azure Route Server

- Azure VPN Gateway

- Azure Virtual WAN

- Brama usługi Azure ExpressRoute

W takim przypadku reguły administratora zabezpieczeń nie mają wpływu na zasoby w podsieci z tymi usługami. Jednak inne podsieci w tej samej sieci wirtualnej mają zastosowane reguły administratora zabezpieczeń.

Uwaga

Jeśli chcesz zastosować reguły administratora zabezpieczeń w podsieciach zawierających bramę aplikacja systemu Azure, upewnij się, że każda podsieć zawiera tylko bramy aprowizowane z włączoną izolacją sieci. Jeśli podsieć zawiera bramę aplikacja systemu Azure bez izolacji sieci, reguły administratora zabezpieczeń nie są stosowane do tej podsieci.

Pola administratora zabezpieczeń

Podczas definiowania reguły administratora zabezpieczeń są wymagane i opcjonalne pola.

Pola wymagane

Priorytet

Priorytetem reguły administratora zabezpieczeń jest liczba całkowita z zakresu od 1 do 4096. Im niższa wartość, tym wyższy priorytet reguły. Na przykład reguła odmowy z priorytetem 10 zastępuje regułę zezwalania z priorytetem 20.

Akcja

Dla reguły zabezpieczeń można zdefiniować jedną z trzech akcji:

| Akcja | opis |

|---|---|

| Zezwalaj | Zezwala na ruch na określonym porcie, protokole i prefiksach źródłowych/docelowych adresów IP w określonym kierunku. |

| Deny | Blokuj ruch na określonym porcie, protokole i prefiksach źródłowych/docelowych adresów IP w określonym kierunku. |

| Zawsze zezwalaj | Niezależnie od innych reguł z niższym priorytetem lub zdefiniowanych przez użytkownika sieciowych grup zabezpieczeń zezwalaj na ruch na określonym porcie, protokole i prefiksach źródłowych/docelowych adresów IP w określonym kierunku. |

Kierunek

Możesz określić kierunek ruchu, dla którego ma zastosowanie reguła. Można zdefiniować ruch przychodzący lub wychodzący.

Protokół

Obecnie obsługiwane protokoły z regułami administratora zabezpieczeń to:

- TCP

- UDP

- ICMP

- ESP

- AH

- Wszystkie protokoły

Pola opcjonalne

Typy źródłowe i docelowe

- Adresy IP: możesz podać adresy IPv4 lub IPv6 lub bloki adresu w notacji CIDR. Aby wyświetlić listę wielu adresów IP, oddziel każdy adres IP przecinkiem.

- Tag usługi: można zdefiniować określone tagi usługi na podstawie regionów lub całej usługi. Aby uzyskać listę obsługiwanych tagów, zobacz publiczną dokumentację dotyczącą dostępnych tagów usługi. Na tej liście reguły administratora zabezpieczeń nie obsługują obecnie tagów usługi AzurePlatformDNS, AzurePlatformIMDS i AzurePlatformLKM.

Porty źródłowe i docelowe

Można zdefiniować określone typowe porty, aby zablokować dostęp do źródła lub do miejsca docelowego. Oto lista typowych portów TCP:

| Porty | Service name |

|---|---|

| 20, 21 | FTP |

| 22 | SSH |

| 23 | Telnet |

| 25 | SMTP |

| 53 | DNS |

| 80 | HTTP |

| 443 | HTTPS |

| 3389 | RDP |

| 1433 | SQL |

Następne kroki

Dowiedz się, jak blokować ruch sieciowy przy użyciu konfiguracji administratora zabezpieczeń.