Używanie uwierzytelniania entra firmy Microsoft do uwierzytelniania w usłudze Synapse SQL

Uwierzytelnianie Entra firmy Microsoft to mechanizm łączący się z usługą Azure Synapse Analytics przy użyciu tożsamości w usłudze Microsoft Entra ID.

Dzięki uwierzytelnieniu firmy Microsoft Entra można centralnie zarządzać tożsamościami użytkowników, które mają dostęp do usługi Azure Synapse, aby uprościć zarządzanie uprawnieniami. Oto przykładowe korzyści:

- Zapewnia alternatywę dla zwykłego uwierzytelniania nazwy użytkownika i hasła.

- Pomaga zatrzymać rozprzestrzenianie się tożsamości użytkowników na serwerach.

- Umożliwia rotację haseł w jednym miejscu.

- Klienci mogą zarządzać uprawnieniami przy użyciu grup zewnętrznych (Microsoft Entra ID).

- Może wyeliminować przechowywanie haseł, włączając zintegrowane uwierzytelnianie systemu Windows i inne formy uwierzytelniania obsługiwane przez identyfikator Firmy Microsoft Entra.

- Microsoft Entra ID obsługuje uwierzytelnianie oparte na tokenach dla aplikacji łączących się z usługą Azure Synapse.

- Uwierzytelnianie Entra firmy Microsoft obsługuje usługę ADFS (federację domeny) lub uwierzytelnianie za pomocą natywnego użytkownika/hasła dla lokalnego identyfikatora Entra firmy Microsoft bez synchronizacji domeny.

- Microsoft Entra ID obsługuje połączenia z programu SQL Server Management Studio, które korzystają z uwierzytelniania uniwersalnego usługi Active Directory, który obejmuje uwierzytelnianie wieloskładnikowe (MFA). Uwierzytelnianie wieloskładnikowe obejmuje silne uwierzytelnianie z szeregiem łatwych opcji weryfikacji, w tym połączenia telefonicznego, wiadomości SMS, kart inteligentnych z numerem PIN lub powiadomieniem aplikacji mobilnej. Aby uzyskać więcej informacji, zobacz Obsługa programu SSMS dla uwierzytelniania wieloskładnikowego firmy Microsoft w usłudze Synapse SQL.

- Identyfikator Entra firmy Microsoft obsługuje podobne połączenia z narzędzi SQL Server Data Tools (SSDT), które korzystają z uwierzytelniania interakcyjnego usługi Active Directory. Aby uzyskać więcej informacji, zobacz Obsługa identyfikatorów Entra firmy Microsoft w narzędziach SQL Server Data Tools (SSDT).

Kroki konfiguracji obejmują następujące procedury konfigurowania i używania uwierzytelniania firmy Microsoft Entra.

- Utwórz i wypełnij identyfikator entra firmy Microsoft.

- Tworzenie tożsamości entra firmy Microsoft

- Przypisywanie roli do utworzonej tożsamości Microsoft Entra w obszarze roboczym usługi Synapse

- Nawiąż połączenie z programem Synapse Studio przy użyciu tożsamości firmy Microsoft Entra.

Przekazywanie Microsoft Entra w usłudze Azure Synapse Analytics

Usługa Azure Synapse Analytics umożliwia dostęp do danych w usłudze Data Lake przy użyciu tożsamości firmy Microsoft Entra.

Definiowanie praw dostępu do plików i danych, które są przestrzegane w różnych aparatach danych, umożliwia uproszczenie rozwiązań typu data lake przez posiadanie jednego miejsca, w którym zdefiniowano uprawnienia zamiast definiowania ich w wielu miejscach.

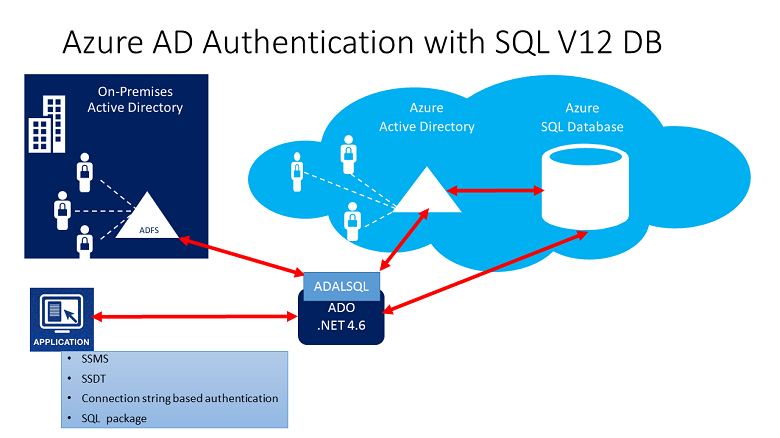

Architektura zaufania

Poniższy diagram wysokiego poziomu podsumowuje architekturę rozwiązania korzystania z uwierzytelniania firmy Microsoft Entra w usłudze Synapse SQL. Aby obsługiwać hasło użytkownika natywnego firmy Microsoft Entra, uwzględniana jest tylko część chmury i usługa Azure AD/Synapse Synapse SQL. Aby obsługiwać uwierzytelnianie federacyjne (lub użytkownika/hasło dla poświadczeń systemu Windows), wymagana jest komunikacja z blokiem usług AD FS. Strzałki wskazują ścieżki komunikacyjne.

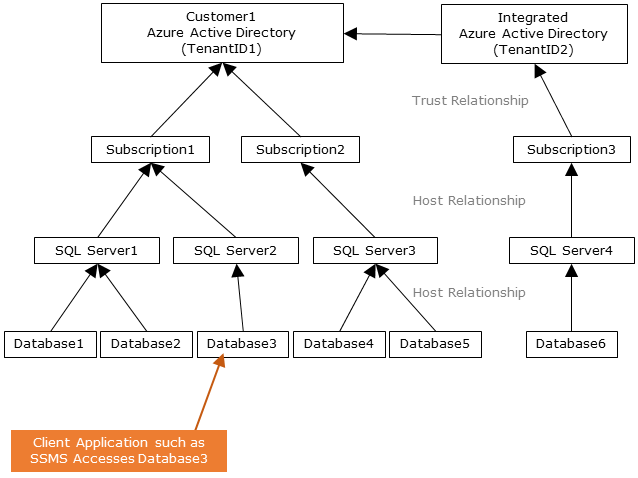

Na poniższym diagramie przedstawiono relacje federacji, zaufania i hostowania, które umożliwiają klientowi łączenie się z bazą danych przez przesłanie tokenu. Token jest uwierzytelniany przez identyfikator Entra firmy Microsoft i jest zaufany przez bazę danych.

Klient 1 może reprezentować identyfikator Entra firmy Microsoft z użytkownikami natywnymi lub identyfikatorem Entra firmy Microsoft z użytkownikami federacyjnymi. Klient 2 reprezentuje możliwe rozwiązanie, w tym zaimportowanych użytkowników; w tym przykładzie pochodzącym z federacyjnego identyfikatora entra firmy Microsoft z usługą ADFS synchronizowanym z identyfikatorem Entra firmy Microsoft.

Należy pamiętać, że dostęp do bazy danych przy użyciu uwierzytelniania firmy Microsoft Entra wymaga, aby subskrypcja hostingu była skojarzona z identyfikatorem Entra firmy Microsoft. Ta sama subskrypcja musi służyć do tworzenia programu SQL Server hostowania usługi Azure SQL Database lub dedykowanej puli SQL.

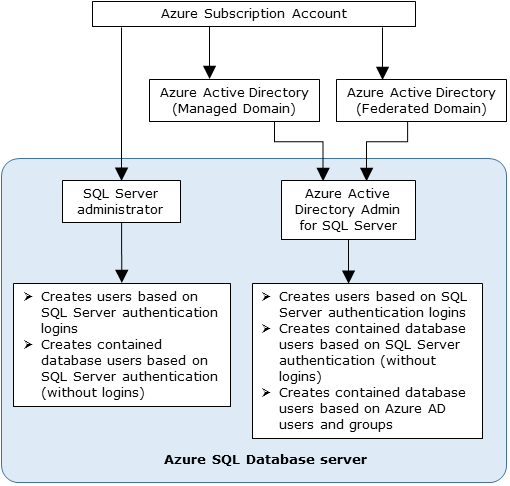

Struktura administratora

W przypadku korzystania z uwierzytelniania w usłudze Microsoft Entra istnieją dwa konta administratora dla usługi Synapse SQL; oryginalny administrator SQL (przy użyciu uwierzytelniania SQL) i administrator firmy Microsoft Entra. Tylko administrator oparty na koncie Microsoft Entra może utworzyć pierwszego użytkownika bazy danych Entra ID firmy Microsoft w bazie danych użytkownika.

Identyfikator logowania administratora entra firmy Microsoft może być użytkownikiem firmy Microsoft lub grupą Entra firmy Microsoft. Gdy administrator jest kontem grupy, może być używany przez dowolnego członka grupy, włączając wielu administratorów firmy Microsoft Entra dla wystąpienia usługi Synapse SQL.

Korzystanie z konta grupy jako administrator zwiększa możliwości zarządzania, umożliwiając centralne dodawanie i usuwanie członków grupy w identyfikatorze Entra firmy Microsoft bez zmieniania użytkowników lub uprawnień w obszarze roboczym usługi Azure Synapse Analytics. W dowolnym momencie można skonfigurować tylko jednego administratora firmy Microsoft (użytkownika lub grupy).

Uprawnienia

Aby utworzyć nowych użytkowników, musisz mieć ALTER ANY USER uprawnienia w bazie danych. Uprawnienie ALTER ANY USER można przyznać dowolnemu użytkownikowi bazy danych. Uprawnienie ALTER ANY USER jest również przechowywane przez konta administratora SQL i administratora firmy Microsoft Entra oraz użytkowników bazy danych z CONTROL ON DATABASE uprawnieniami lub ALTER ON DATABASE dla tej bazy danych oraz przez członków db_owner roli bazy danych.

Aby utworzyć użytkownika zawartej bazy danych w usłudze Synapse SQL, musisz nawiązać połączenie z bazą danych lub wystąpieniem przy użyciu tożsamości firmy Microsoft Entra. Aby utworzyć pierwszego użytkownika zawartej bazy danych, musisz nawiązać połączenie z bazą danych przy użyciu administratora firmy Microsoft Entra (który jest właścicielem bazy danych).

Każde uwierzytelnianie firmy Microsoft Entra jest możliwe tylko wtedy, gdy administrator usługi Microsoft Entra został utworzony dla usługi Synapse SQL. Jeśli administrator firmy Microsoft Entra został usunięty z serwera, istniejący użytkownicy firmy Microsoft Entra utworzone wcześniej w usłudze Synapse SQL nie mogą już łączyć się z bazą danych przy użyciu poświadczeń firmy Microsoft Entra.

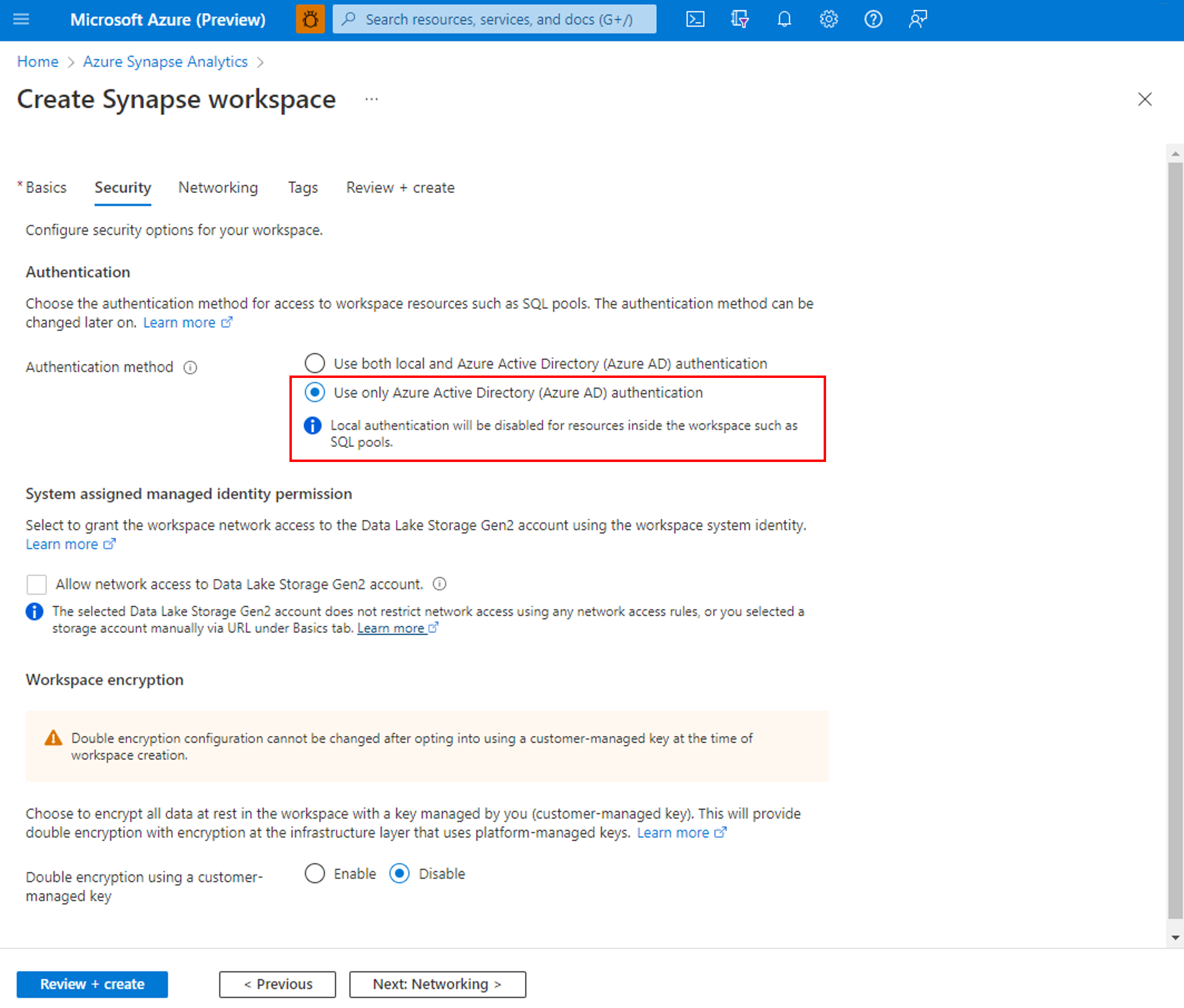

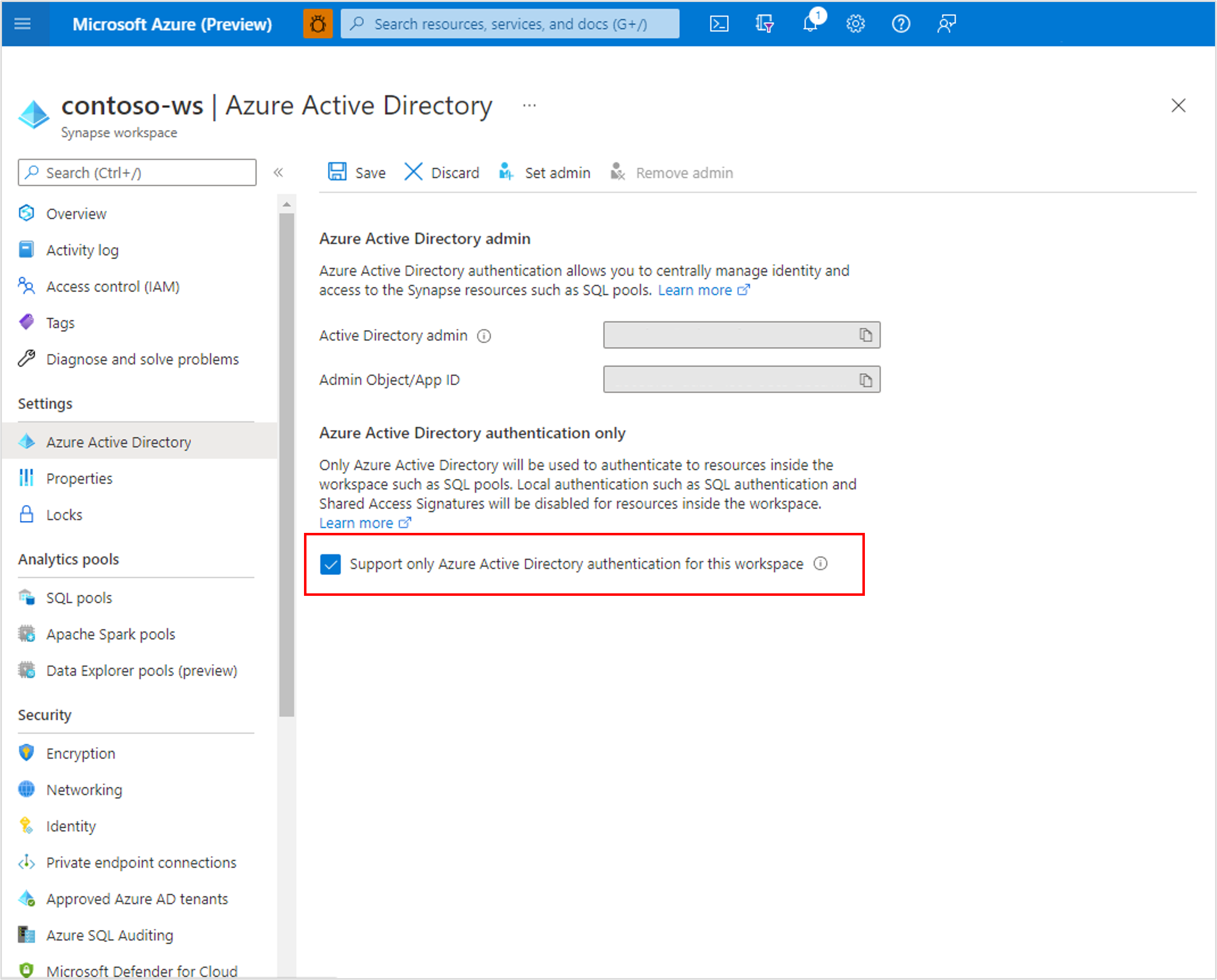

Wyłączanie uwierzytelniania lokalnego

Zezwalając tylko na uwierzytelnianie firmy Microsoft Entra, centralnie zarządzaj dostępem do zasobów usługi Azure Synapse, takich jak pule SQL. Aby wyłączyć uwierzytelnianie lokalne w usłudze Synapse podczas tworzenia obszaru roboczego, wybierz pozycję Użyj tylko uwierzytelniania Entra firmy Microsoft jako metody uwierzytelniania. Identyfikator logowania administratora SQL będzie nadal tworzony, ale zostanie wyłączony. Uwierzytelnianie lokalne można włączyć później przez właściciela platformy Azure lub współautora obszaru roboczego usługi Synapse.

Uwierzytelnianie lokalne można również wyłączyć po utworzeniu obszaru roboczego za pośrednictwem witryny Azure Portal. Nie można wyłączyć uwierzytelniania lokalnego, dopóki administrator usługi Microsoft Entra nie zostanie utworzony dla obszaru roboczego usługi Azure Synapse.

Funkcje i ograniczenia firmy Microsoft Entra

Następujące elementy członkowskie identyfikatora Entra firmy Microsoft można aprowizować w usłudze Synapse SQL:

- Członkowie natywni: członek utworzony w usłudze Microsoft Entra ID w domenie zarządzanej lub w domenie klienta. Aby uzyskać więcej informacji, zobacz Dodawanie własnej nazwy domeny do identyfikatora Entra firmy Microsoft.

- Członkowie domeny federacyjnej: członek utworzony w usłudze Microsoft Entra ID z domeną federacyjną. Aby uzyskać więcej informacji, zobacz Wdrażanie usług Active Directory Federation Services na platformie Azure.

- Zaimportowane elementy członkowskie z innych usług Azure AD, które są natywnymi lub federacyjnymi członkami domeny.

- Grupy usługi Active Directory utworzone jako grupy zabezpieczeń.

Użytkownicy firmy Microsoft Entra, którzy są częścią grupy, która ma

db_ownerrolę serwera, nie mogą używać składni CREATE DATABASE SCOPED CREDENTIAL w usłudze Synapse SQL. Zostanie wyświetlony następujący błąd:SQL Error [2760] [S0001]: The specified schema name 'user@mydomain.com' either does not exist or you do not have permission to use it.Przyznaj

db_ownerrolę bezpośrednio indywidualnemu użytkownikowi firmy Microsoft Entra, aby rozwiązać problem z poświadczeniami W ZAKRESIE TWORZENIA BAZY DANYCH.Te funkcje systemowe zwracają wartości NULL podczas wykonywania w ramach podmiotów zabezpieczeń firmy Microsoft:

SUSER_ID()SUSER_NAME(<admin ID>)SUSER_SNAME(<admin SID>)SUSER_ID(<admin name>)SUSER_SID(<admin name>)

Nawiązywanie połączenia przy użyciu tożsamości firmy Microsoft Entra

Uwierzytelnianie firmy Microsoft Entra obsługuje następujące metody nawiązywania połączenia z bazą danych przy użyciu tożsamości firmy Microsoft Entra:

- Microsoft Entra Password

- Microsoft Entra integrated

- Microsoft Entra Universal z usługą MFA

- Korzystanie z uwierzytelniania tokenu aplikacji

Następujące metody uwierzytelniania są obsługiwane w przypadku podmiotów zabezpieczeń serwera Firmy Microsoft (identyfikatorów logowania):

- Microsoft Entra Password

- Microsoft Entra integrated

- Microsoft Entra Universal z usługą MFA

Uwagi dodatkowe

- Aby zwiększyć możliwości zarządzania, zalecamy aprowizację dedykowanej grupy firmy Microsoft Entra jako administrator.

- W dowolnym momencie można skonfigurować tylko jednego administratora microsoft Entra (użytkownika lub grupy) dla pul SQL usługi Synapse.

- Dodanie jednostek usługi Microsoft Entra server (identyfikatorów logowania) dla usługi Synapse SQL umożliwia utworzenie wielu podmiotów zabezpieczeń serwera Microsoft Entra (identyfikatorów logowania), które można dodać do

sysadminroli.

- Dodanie jednostek usługi Microsoft Entra server (identyfikatorów logowania) dla usługi Synapse SQL umożliwia utworzenie wielu podmiotów zabezpieczeń serwera Microsoft Entra (identyfikatorów logowania), które można dodać do

- Tylko administrator entra firmy Microsoft dla usługi Synapse SQL może początkowo łączyć się z usługą Synapse SQL przy użyciu konta Microsoft Entra. Administrator usługi Active Directory może skonfigurować kolejnych użytkowników bazy danych usługi Microsoft Entra.

- Zalecamy ustawienie limitu czasu połączenia na 30 sekund.

- Sql Server 2016 Management Studio i SQL Server Data Tools for Visual Studio 2015 (wersja 14.0.60311.1April 2016 lub nowsza) obsługują uwierzytelnianie firmy Microsoft Entra. (Uwierzytelnianie Microsoft Entra jest obsługiwane przez program .NET Framework Dostawca danych dla programu SqlServer; co najmniej w wersji .NET Framework 4.6). Najnowsze wersje tych narzędzi i aplikacji warstwy danych (DAC i . BacPAC) może używać uwierzytelniania firmy Microsoft Entra.

- Począwszy od wersji 15.0.1, narzędzie sqlcmd i narzędzie bcp obsługują uwierzytelnianie interakcyjne usługi Active Directory za pomocą uwierzytelniania wieloskładnikowego.

- Narzędzia SQL Server Data Tools for Visual Studio 2015 wymagają co najmniej wersji narzędzi Data Tools z kwietnia 2016 r. (wersja 14.0.60311.1). Obecnie użytkownicy firmy Microsoft Entra nie są wyświetlani w programie SSDT Eksplorator obiektów. Aby obejść ten problem, wyświetl użytkowników w sys.database_principals.

- Sterownik JDBC firmy Microsoft 6.0 dla programu SQL Server obsługuje uwierzytelnianie firmy Microsoft Entra. Zobacz również Ustawianie właściwości połączenia.

- Konto administratora firmy Microsoft Entra kontroluje dostęp do dedykowanych pul, a role RBAC usługi Synapse są używane do kontrolowania dostępu do pul bezserwerowych, na przykład za pomocą roli Administrator usługi Synapse i Administrator usługi Synapse SQL. Aby uzyskać więcej informacji, zobacz Jak zarządzać przypisaniami ról RBAC usługi Synapse w programie Synapse w programie Synapse Studio.

- Jeśli użytkownik jest skonfigurowany jako administrator firmy Microsoft Entra i administrator usługi Synapse, a następnie usunięty z roli administratora firmy Microsoft Entra, użytkownik utraci dostęp do dedykowanych pul SQL w usłudze Synapse. Należy je usunąć, a następnie dodać do roli administratora usługi Synapse, aby odzyskać dostęp do dedykowanych pul SQL.

Następne kroki

- Aby zapoznać się z omówieniem dostępu i kontroli w usłudze Synapse SQL, zobacz Synapse SQL access control (Kontrola dostępu do usługi Synapse SQL).

- Aby uzyskać więcej informacji na temat podmiotów zabezpieczeń bazy danych, zobacz Principals (Podmioty zabezpieczeń).

- Aby uzyskać więcej informacji na temat ról bazy danych, zobacz Database roles (Role bazy danych).