Oficjalny dokument zabezpieczeń usługi Azure Synapse Analytics: Zabezpieczenia sieci

Uwaga

Ten artykuł stanowi część serii artykułów z dokumentacji zabezpieczeń usługi Azure Synapse Analytics. Aby zapoznać się z omówieniem serii, zobacz oficjalny dokument dotyczący zabezpieczeń usługi Azure Synapse Analytics.

Aby zabezpieczyć usługę Azure Synapse, należy wziąć pod uwagę szereg opcji zabezpieczeń sieci.

Terminologia dotycząca zabezpieczeń sieci

Ta sekcja otwierania zawiera omówienie i definicje niektórych kluczowych terminów usługi Azure Synapse związanych z zabezpieczeniami sieci. Pamiętaj o tych definicjach podczas czytania tego artykułu.

Obszar roboczy usługi Synapse

Obszar roboczy usługi Synapse to zabezpieczana logiczna kolekcja wszystkich usług oferowanych przez usługę Azure Synapse. Obejmuje ona dedykowane pule SQL (dawniej SQL DW), bezserwerowe pule SQL, pule platformy Apache Spark, potoki i inne usługi. Niektóre ustawienia konfiguracji sieci, takie jak reguły zapory IP, zarządzana sieć wirtualna i zatwierdzone dzierżawy na potrzeby ochrony przed eksfiltracją, są konfigurowane i zabezpieczone na poziomie obszaru roboczego.

Punkty końcowe obszaru roboczego usługi Synapse

Punkt końcowy to punkt połączenia przychodzącego w celu uzyskania dostępu do usługi. Każdy obszar roboczy usługi Synapse ma trzy odrębne punkty końcowe:

- Dedykowany punkt końcowy SQL umożliwiający uzyskiwanie dostępu do dedykowanych pul SQL.

- Bezserwerowy punkt końcowy SQL umożliwiający uzyskiwanie dostępu do bezserwerowych pul SQL.

- Punkt końcowy programowania umożliwiający uzyskiwanie dostępu do pul platformy Apache Spark i zasobów potoku w obszarze roboczym.

Te punkty końcowe są tworzone automatycznie podczas tworzenia obszaru roboczego usługi Synapse.

Synapse Studio

Synapse Studio to bezpieczne internetowe środowisko programistyczne frontonu dla usługi Azure Synapse. Obsługuje różne role, w tym inżyniera danych, analityka danych, dewelopera danych, analityka danych i administratora usługi Synapse.

Użyj programu Synapse Studio, aby wykonywać różne operacje na danych i zarządzaniu w usłudze Azure Synapse, takie jak:

- Połączenie do dedykowanych pul SQL, bezserwerowych pul SQL i uruchamiania skryptów SQL.

- Tworzenie i uruchamianie notesów w pulach platformy Apache Spark.

- Tworzenie i uruchamianie potoków.

- Monitorowanie dedykowanych pul SQL, bezserwerowych pul SQL, pul platformy Apache Spark i zadań potoku.

- Zarządzanie uprawnieniami RBAC usługi Synapse dla elementów obszaru roboczego.

- Tworzenie zarządzanych połączeń prywatnych punktów końcowych ze źródłami danych i ujściami.

Połączenie ions do punktów końcowych obszaru roboczego można wykonywać przy użyciu programu Synapse Studio. Ponadto istnieje możliwość utworzenia prywatnych punktów końcowych w celu zapewnienia, że komunikacja z punktami końcowymi obszaru roboczego jest prywatna.

Dostęp do sieci publicznej i reguły zapory

Domyślnie punkty końcowe obszaru roboczego są publicznymi punktami końcowymi po ich aprowizacji. Dostęp do tych punktów końcowych obszaru roboczego z dowolnej sieci publicznej jest włączony, w tym sieci spoza organizacji klienta bez konieczności połączenia sieci VPN lub połączenia usługi ExpressRoute z platformą Azure.

Wszystkie usługi platformy Azure, w tym usługi PaaS, takie jak Azure Synapse, są chronione przez podstawową ochronę przed atakami DDoS w celu ograniczenia złośliwych ataków (aktywne monitorowanie ruchu, wykrywanie zawsze włączone i automatyczne środki zaradcze).

Cały ruch do punktów końcowych obszaru roboczego — nawet za pośrednictwem sieci publicznych — jest szyfrowany i zabezpieczony podczas przesyłania za pomocą protokołu TLS (Transport Level Security).

Aby chronić wszelkie poufne dane, zaleca się całkowite wyłączenie publicznego dostępu do punktów końcowych obszaru roboczego. Dzięki temu zapewnia dostęp do wszystkich punktów końcowych obszaru roboczego tylko przy użyciu prywatnych punktów końcowych.

Wyłączenie dostępu publicznego dla wszystkich obszarów roboczych usługi Synapse w ramach subskrypcji lub grupy zasobów jest wymuszane przez przypisanie usługi Azure Policy. Istnieje również możliwość wyłączenia dostępu do sieci publicznej na podstawie poufności danych przetwarzanych przez obszar roboczy.

Jeśli jednak należy włączyć dostęp publiczny, zdecydowanie zaleca się skonfigurowanie reguł zapory adresów IP tak, aby zezwalały na połączenia przychodzące tylko z określonej listy publicznych adresów IP.

Rozważ włączenie dostępu publicznego, gdy środowisko lokalne nie ma dostępu do sieci VPN lub usługi ExpressRoute na platformie Azure i wymaga dostępu do punktów końcowych obszaru roboczego. W takim przypadku określ listę publicznych adresów IP lokalnych centrów danych i bram w regułach zapory adresów IP.

Prywatne punkty końcowe

Prywatny punkt końcowy platformy Azure to wirtualny interfejs sieciowy z prywatnym adresem IP utworzonym we własnej podsieci usługi Azure Virtual Network (VNet) klienta. Prywatny punkt końcowy można utworzyć dla dowolnej usługi platformy Azure, która obsługuje prywatne punkty końcowe, takie jak Azure Synapse, dedykowane pule SQL (dawniej SQL DW), Azure SQL Databases, Azure Storage lub dowolna usługa na platformie Azure obsługiwana przez usługę Azure Private Link.

Istnieje możliwość utworzenia prywatnych punktów końcowych w sieci wirtualnej dla wszystkich trzech punktów końcowych obszaru roboczego usługi Synapse, pojedynczo. W ten sposób mogą istnieć trzy prywatne punkty końcowe utworzone dla trzech punktów końcowych obszaru roboczego usługi Synapse: jeden dla dedykowanej puli SQL, jeden dla bezserwerowej puli SQL i jeden dla punktu końcowego programowania.

Prywatne punkty końcowe mają wiele korzyści zabezpieczeń w porównaniu z publicznymi punktami końcowymi. Dostęp do prywatnych punktów końcowych w sieci wirtualnej platformy Azure można uzyskać tylko z poziomu:

- Ta sama sieć wirtualna, która zawiera ten prywatny punkt końcowy.

- Regionalne lub globalnie równorzędne sieci wirtualne platformy Azure.

- Sieci lokalne połączone z platformą Azure za pośrednictwem usługi VPN Gateway lub ExpressRoute.

Główną zaletą prywatnych punktów końcowych jest to, że nie jest już konieczne uwidocznienie punktów końcowych obszaru roboczego w publicznym Internecie. Tym mniej ekspozycji, tym lepiej.

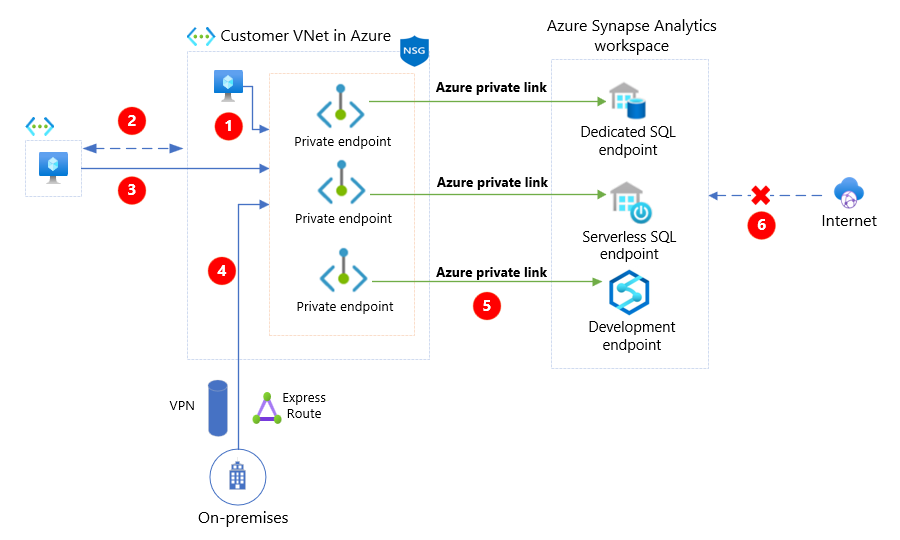

Na poniższym diagramie przedstawiono prywatne punkty końcowe.

Na powyższym diagramie przedstawiono następujące kluczowe kwestie:

| Produkt | Opis |

|---|---|

| Stacje robocze z sieci wirtualnej klienta uzyskują dostęp do prywatnych punktów końcowych usługi Azure Synapse. | |

| Komunikacja równorzędna między siecią wirtualną klienta a inną siecią wirtualną. | |

| Stacja robocza z równorzędnej sieci wirtualnej uzyskuje dostęp do prywatnych punktów końcowych usługi Azure Synapse. | |

| Sieć lokalna uzyskuje dostęp do prywatnych punktów końcowych usługi Azure Synapse za pośrednictwem sieci VPN lub usługi ExpressRoute. | |

| Punkty końcowe obszaru roboczego są mapowane na sieć wirtualną klienta za pośrednictwem prywatnych punktów końcowych przy użyciu usługi Azure Private Link. | |

| Dostęp publiczny jest wyłączony w obszarze roboczym usługi Synapse. |

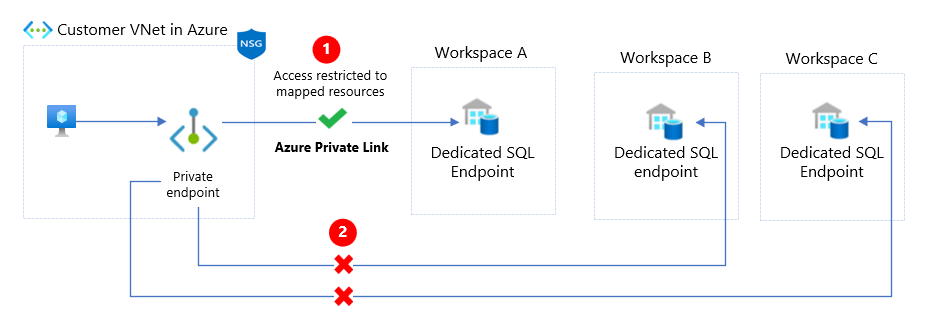

Na poniższym diagramie prywatny punkt końcowy jest mapowany na wystąpienie zasobu PaaS zamiast całej usługi. W przypadku zdarzenia zabezpieczeń w sieci uwidocznione jest tylko zamapowane wystąpienie zasobu, minimalizując narażenie i zagrożenie wyciekiem danych i eksfiltracją.

Na powyższym diagramie przedstawiono następujące kluczowe kwestie:

| Produkt | Opis |

|---|---|

| Prywatny punkt końcowy w sieci wirtualnej klienta jest mapowany na jeden dedykowany punkt końcowy puli SQL (dawniej SQL DW) w obszarze roboczym A. | |

| Inne punkty końcowe puli SQL w innych obszarach roboczych (B i C) nie są dostępne za pośrednictwem tego prywatnego punktu końcowego, co minimalizuje narażenie. |

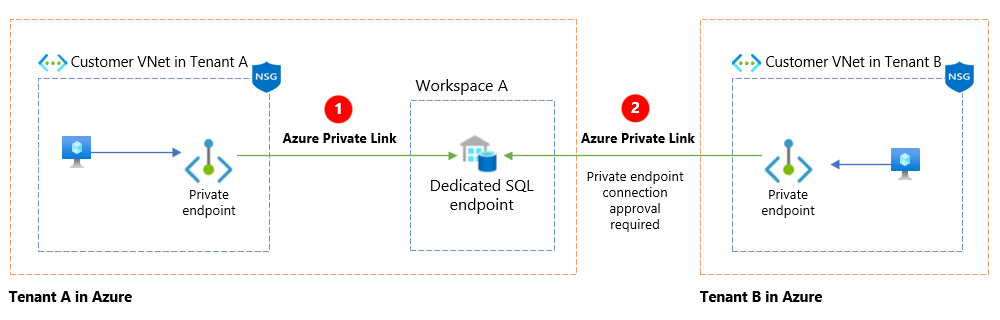

Prywatny punkt końcowy działa w dzierżawach i regionach firmy Microsoft, więc istnieje możliwość utworzenia połączeń prywatnych punktów końcowych z obszarami roboczymi usługi Synapse w różnych dzierżawach i regionach. W takim przypadku przechodzi przez przepływ pracy zatwierdzania połączenia prywatnego punktu końcowego. Właściciel zasobu kontroluje, które prywatne połączenia punktu końcowego są zatwierdzane lub odrzucane. Właściciel zasobu ma pełną kontrolę nad tym, kto może łączyć się ze swoimi obszarami roboczymi.

Na poniższym diagramie przedstawiono przepływ pracy zatwierdzania połączenia prywatnego punktu końcowego.

Na powyższym diagramie przedstawiono następujące kluczowe kwestie:

| Produkt | Opis |

|---|---|

| Dedykowana pula SQL (dawniej SQL DW) w obszarze roboczym A w dzierżawie A jest dostępna przez prywatny punkt końcowy w sieci wirtualnej klienta w dzierżawie A. | |

| Ta sama dedykowana pula SQL (dawniej SQL DW) w obszarze roboczym A w dzierżawie A jest uzyskiwana przez prywatny punkt końcowy w sieci wirtualnej klienta w dzierżawie B za pośrednictwem przepływu pracy zatwierdzania połączenia. |

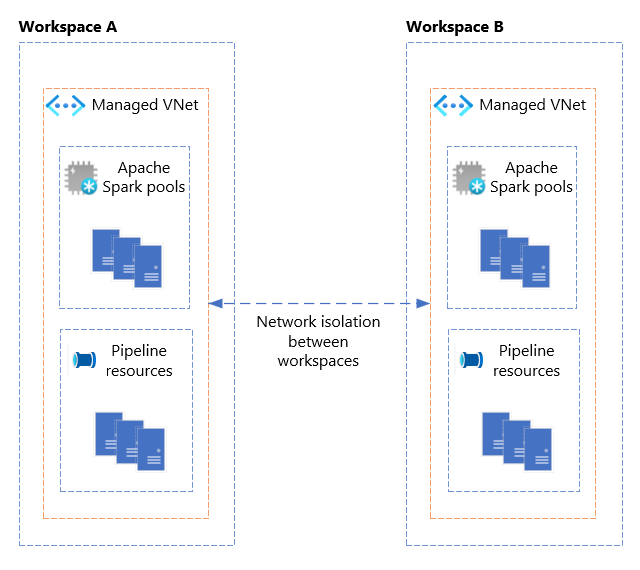

Zarządzana sieć wirtualna

Funkcja zarządzanej sieci wirtualnej usługi Synapse zapewnia w pełni zarządzana izolacja sieci dla puli platformy Apache Spark i zasobów obliczeniowych potoku między obszarami roboczymi usługi Synapse. Można ją skonfigurować w czasie tworzenia obszaru roboczego. Ponadto zapewnia również izolację sieci dla klastrów Spark w tym samym obszarze roboczym. Każdy obszar roboczy ma własną sieć wirtualną, która jest w pełni zarządzana przez usługę Synapse. Zarządzana sieć wirtualna nie jest widoczna dla użytkowników w celu wprowadzania żadnych modyfikacji. Wszystkie zasoby obliczeniowe potoku lub puli Platformy Apache Spark, które są obsługiwane przez usługę Azure Synapse w zarządzanej sieci wirtualnej, są aprowizowane wewnątrz własnej sieci wirtualnej. W ten sposób istnieje pełna izolacja sieci od innych obszarów roboczych.

Ta konfiguracja eliminuje konieczność tworzenia sieci wirtualnych i sieciowych grup zabezpieczeń dla zasobów puli i potoków platformy Apache Spark oraz zarządzania nimi, co zwykle odbywa się przez iniekcję sieci wirtualnej.

W związku z tym usługi wielodostępne w obszarze roboczym usługi Synapse, takie jak dedykowane pule SQL i bezserwerowe pule SQL, nie są aprowidowane w zarządzanej sieci wirtualnej.

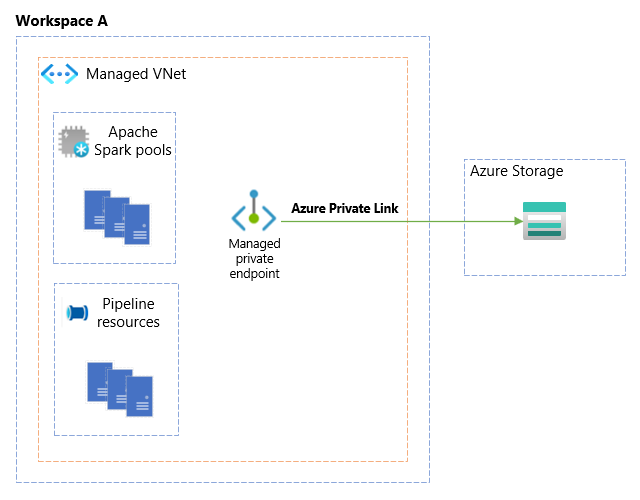

Na poniższym diagramie przedstawiono izolację sieci między dwiema zarządzanymi sieciami wirtualnymi obszarów roboczych A i B przy użyciu pul platformy Apache Spark i zasobów potoku wewnątrz zarządzanych sieci wirtualnych.

Zarządzane połączenie prywatnego punktu końcowego

Zarządzane połączenie prywatnego punktu końcowego umożliwia nawiązywanie połączeń z dowolną usługą PaaS platformy Azure (która obsługuje usługę Private Link), bezpiecznie i bezproblemowo bez konieczności tworzenia prywatnego punktu końcowego dla tej usługi z poziomu sieci wirtualnej klienta. Usługa Synapse automatycznie tworzy prywatny punkt końcowy i zarządza nim. Te połączenia są używane przez zasoby obliczeniowe aprowidowane w zarządzanej sieci wirtualnej usługi Synapse, takie jak pule platformy Apache Spark i zasoby potoku, w celu prywatnego nawiązania połączenia z usługami PaaS platformy Azure.

Jeśli na przykład chcesz połączyć się z kontem usługi Azure Storage prywatnie z potoku, typowym rozwiązaniem jest utworzenie prywatnego punktu końcowego dla konta magazynu i użycie własnego środowiska Integration Runtime w celu nawiązania połączenia z prywatnym punktem końcowym magazynu. Korzystając z sieci wirtualnych zarządzanych przez usługę Synapse, możesz prywatnie nawiązać połączenie z kontem magazynu przy użyciu środowiska Azure Integration Runtime, po prostu tworząc zarządzane połączenie prywatnego punktu końcowego bezpośrednio z tym kontem magazynu. Takie podejście eliminuje konieczność prywatnego nawiązania połączenia z usługami PaaS platformy Azure za pomocą własnego środowiska Integration Runtime.

W związku z tym usługi wielodostępne w obszarze roboczym usługi Synapse, takie jak dedykowane pule SQL i bezserwerowe pule SQL, nie są aprowidowane w zarządzanej sieci wirtualnej. W związku z tym nie używają zarządzanych połączeń prywatnych punktów końcowych utworzonych w obszarze roboczym na potrzeby łączności wychodzącej.

Na poniższym diagramie przedstawiono zarządzany prywatny punkt końcowy łączący się z kontem usługi Azure Storage z zarządzanej sieci wirtualnej w obszarze roboczym A.

Zaawansowane zabezpieczenia platformy Spark

Zarządzana sieć wirtualna zapewnia również pewne dodatkowe korzyści dla użytkowników puli platformy Apache Spark. Nie trzeba martwić się o skonfigurowanie stałej przestrzeni adresowej podsieci, tak jak w przypadku iniekcji sieci wirtualnej. Usługa Azure Synapse automatycznie zajmuje się przydzielaniem tych przestrzeni adresowych dynamicznie dla obciążeń.

Ponadto pule platformy Spark działają jako klaster zadań. Oznacza to, że każdy użytkownik uzyskuje własny klaster Spark podczas interakcji z obszarem roboczym. Tworzenie puli Spark w obszarze roboczym to informacje o metadanych, które zostaną przypisane do użytkownika podczas wykonywania obciążeń platformy Spark. Oznacza to, że każdy użytkownik uzyska własny klaster Spark w dedykowanej podsieci w zarządzanej sieci wirtualnej w celu wykonywania obciążeń. Sesje puli platformy Spark z tego samego użytkownika są wykonywane na tych samych zasobach obliczeniowych. Udostępniając tę funkcję, istnieją trzy główne korzyści:

- Większe bezpieczeństwo ze względu na izolację obciążenia na podstawie użytkownika.

- Zmniejszenie hałaśliwych sąsiadów.

- Większa wydajność.

Ochrona przed eksfiltracją danych

Obszary robocze usługi Synapse z zarządzaną siecią wirtualną mają dodatkową funkcję zabezpieczeń nazywaną ochroną przed eksfiltracją danych. Chroni cały ruch wychodzący z usługi Azure Synapse ze wszystkich usług, w tym dedykowane pule SQL, bezserwerowe pule SQL, pule platformy Apache Spark i potoki. Jest on konfigurowany przez włączenie ochrony eksfiltracji danych na poziomie obszaru roboczego (w czasie tworzenia obszaru roboczego) w celu ograniczenia połączeń wychodzących do dozwolonej listy dzierżaw firmy Microsoft Entra. Domyślnie tylko główna dzierżawa obszaru roboczego jest dodawana do listy, ale istnieje możliwość dodania lub zmodyfikowania listy dzierżaw firmy Microsoft Entra w dowolnym momencie po utworzeniu obszaru roboczego. Dodawanie dodatkowych dzierżaw to wysoce uprzywilejowana operacja, która wymaga podniesionej roli usługi Synapse Administracja istrator. Skutecznie kontroluje eksfiltrację danych z usługi Azure Synapse do innych organizacji i dzierżaw bez konieczności wprowadzania skomplikowanych zasad zabezpieczeń sieci.

W przypadku obszarów roboczych z włączoną ochroną eksfiltracji danych potoki usługi Synapse i pule platformy Apache Spark muszą używać zarządzanych połączeń prywatnych punktów końcowych dla wszystkich połączeń wychodzących.

Dedykowana pula SQL i bezserwerowa pula SQL nie używają zarządzanych prywatnych punktów końcowych na potrzeby łączności wychodzącej; jednak wszelkie połączenia wychodzące z pul SQL można nawiązać tylko z zatwierdzonymi miejscami docelowymi, które są obiektami docelowymi zarządzanych połączeń prywatnych punktów końcowych.

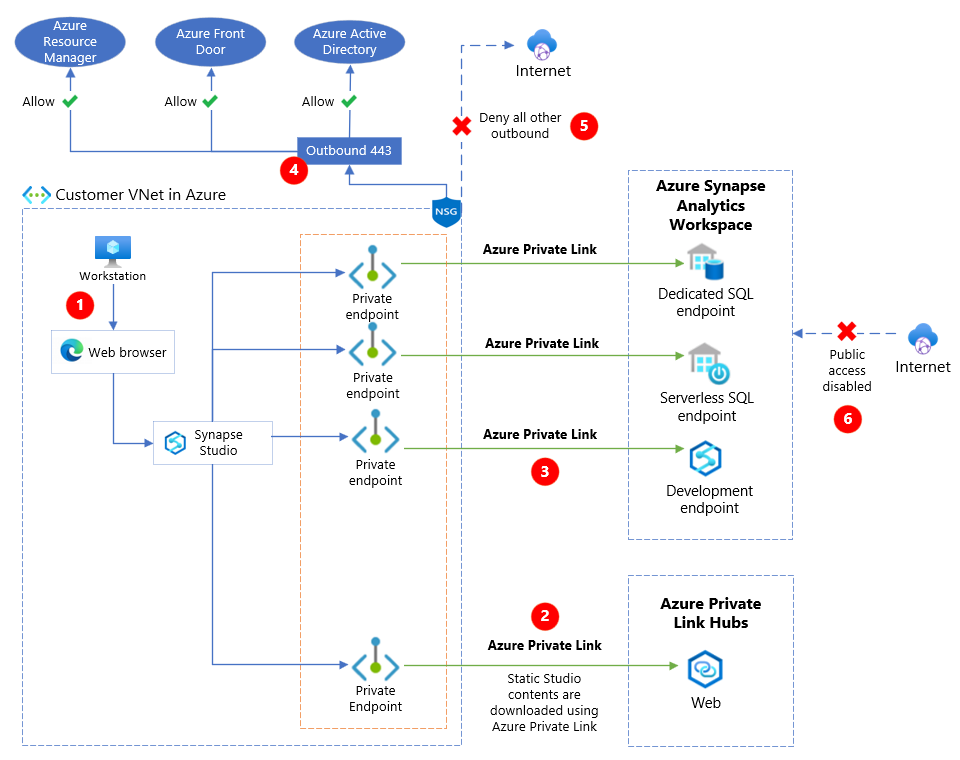

Koncentratory usługi Private Link dla programu Synapse Studio

Usługa Synapse Private Link Hubs umożliwia bezpieczne łączenie się z usługą Synapse Studio z sieci wirtualnej klienta przy użyciu usługi Azure Private Link. Ta funkcja jest przydatna dla klientów, którzy chcą uzyskać dostęp do obszaru roboczego usługi Synapse przy użyciu programu Synapse Studio z kontrolowanego i ograniczonego środowiska, w którym wychodzący ruch internetowy jest ograniczony do ograniczonego zestawu usług platformy Azure.

Jest to osiągane przez utworzenie zasobu centrum łącza prywatnego i prywatnego punktu końcowego do tego centrum z sieci wirtualnej. Ten prywatny punkt końcowy jest następnie używany do uzyskiwania dostępu do studia przy użyciu w pełni kwalifikowanej nazwy domeny (FQDN), web.azuresynapse.net z prywatnym adresem IP z sieci wirtualnej. Zasób centrum łącza prywatnego pobiera statyczną zawartość programu Synapse Studio za pośrednictwem usługi Azure Private Link do stacji roboczej użytkownika. Ponadto należy utworzyć oddzielne prywatne punkty końcowe dla poszczególnych punktów końcowych obszaru roboczego, aby zapewnić, że komunikacja z punktami końcowymi obszaru roboczego jest prywatna.

Na poniższym diagramie przedstawiono koncentratory linków prywatnych dla programu Synapse Studio.

Na powyższym diagramie przedstawiono następujące kluczowe kwestie:

| Produkt | Opis |

|---|---|

| Stacja robocza w ograniczonej sieci wirtualnej klienta uzyskuje dostęp do programu Synapse Studio przy użyciu przeglądarki internetowej. | |

| Prywatny punkt końcowy utworzony dla zasobu centrów łączy prywatnych służy do pobierania zawartości statycznego studia przy użyciu usługi Azure Private Link. | |

| Prywatne punkty końcowe utworzone dla punktów końcowych obszaru roboczego usługi Synapse uzyskują bezpieczny dostęp do zasobów obszaru roboczego przy użyciu usługi Azure Private Links. | |

| Reguły sieciowej grupy zabezpieczeń w ograniczonej sieci wirtualnej klienta zezwalają na ruch wychodzący przez port 443 do ograniczonego zestawu usług platformy Azure, takich jak Azure Resource Manager, Azure Front Door i Microsoft Entra ID. | |

| Reguły sieciowej grupy zabezpieczeń w ograniczonej sieci wirtualnej klienta odrzucają cały inny ruch wychodzący z sieci wirtualnej. | |

| Dostęp publiczny jest wyłączony w obszarze roboczym usługi Synapse. |

Dedykowana pula SQL (dawniej SQL DW)

Przed ofertą usługi Azure Synapse oferowano produkt usługi Azure SQL Data Warehouse o nazwie SQL DW. Teraz zmieniono jej nazwę na dedykowaną pulę SQL (dawniej SQL DW).

Dedykowana pula SQL (dawniej SQL DW) jest tworzona wewnątrz logicznego serwera Azure SQL. Jest to zabezpieczana konstrukcja logiczna, która działa jako centralny punkt administracyjny dla kolekcji baz danych, w tym usługi SQL DW i innych baz danych Azure SQL Database.

Większość podstawowych funkcji zabezpieczeń sieci omówionych w poprzednich sekcjach tego artykułu dla usługi Azure Synapse ma również zastosowanie do dedykowanej puli SQL (dawniej SQL DW). To na przykład:

- Reguły zapory bazujące na adresach IP

- Wyłączanie dostępu do sieci publicznej

- Prywatne punkty końcowe

- Ochrona przed eksfiltracją danych za pośrednictwem reguł zapory ruchu wychodzącego

Ponieważ dedykowana pula SQL (dawniej SQL DW) jest usługą wielodostępną, nie jest aprowizowana w zarządzanej sieci wirtualnej. Oznacza to, że niektóre funkcje, takie jak zarządzana sieć wirtualna i zarządzane połączenia prywatnego punktu końcowego, nie mają do niego zastosowania.

Macierz funkcji zabezpieczeń sieci

Poniższa tabela porównawcza zawiera ogólne omówienie funkcji zabezpieczeń sieci obsługiwanych w ramach ofert usługi Azure Synapse:

| Funkcja | Azure Synapse: pula platformy Apache Spark | Azure Synapse: dedykowana pula SQL | Azure Synapse: bezserwerowa pula SQL | Dedykowana pula SQL (dawniej SQL DW) |

|---|---|---|---|---|

| Reguły zapory bazujące na adresach IP | Tak | Tak | Tak | Tak |

| Wyłączanie dostępu publicznego | Tak | Tak | Tak | Tak |

| Prywatne punkty końcowe | Tak | Tak | Tak | Tak |

| Ochrona przed eksfiltracją danych | Tak | Tak | Tak | Tak |

| Bezpieczny dostęp przy użyciu programu Synapse Studio | Tak | Tak | Tak | Nie. |

| Dostęp z sieci z ograniczeniami przy użyciu centrum usługi Synapse Private Link | Tak | Tak | Tak | Nie. |

| Izolacja sieci zarządzanej i sieci na poziomie obszaru roboczego | Tak | Nie dotyczy | NIE DOTYCZY | Brak |

| Zarządzane połączenia prywatnego punktu końcowego dla łączności wychodzącej | Tak | Nie dotyczy | NIE DOTYCZY | Brak |

| Izolacja sieci na poziomie użytkownika | Tak | Nie dotyczy | NIE DOTYCZY | Brak |

Następne kroki

W następnym artykule z tej serii dokumentów dowiesz się więcej o ochronie przed zagrożeniami.