Informacje o sieci w odzyskiwaniu po awarii maszyny wirtualnej platformy Azure

Ten artykuł zawiera wskazówki dotyczące sieci łączności platformy podczas replikowania maszyn wirtualnych platformy Azure z jednego regionu do innego przy użyciu usługi Azure Site Recovery.

Przed rozpoczęciem

Dowiedz się, jak usługa Site Recovery zapewnia odzyskiwanie po awarii w tym scenariuszu.

Typowa infrastruktura sieciowa

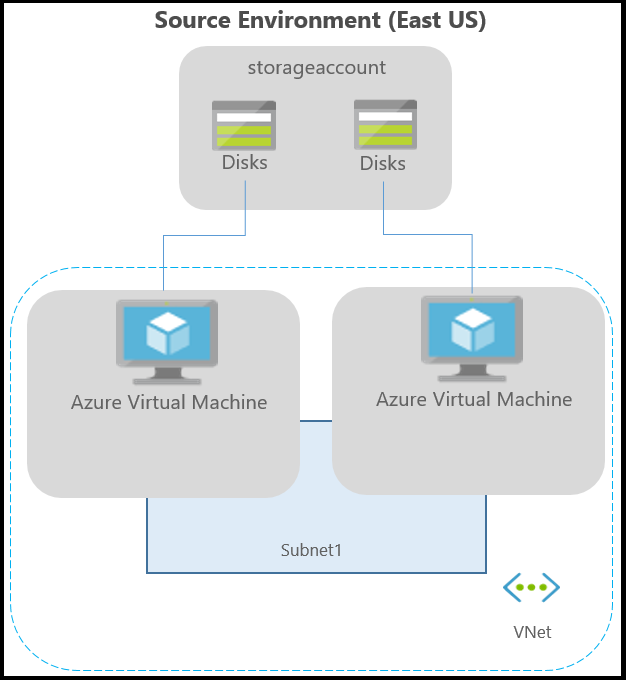

Na poniższym diagramie przedstawiono typowe środowisko platformy Azure dla aplikacji działających na maszynach wirtualnych platformy Azure:

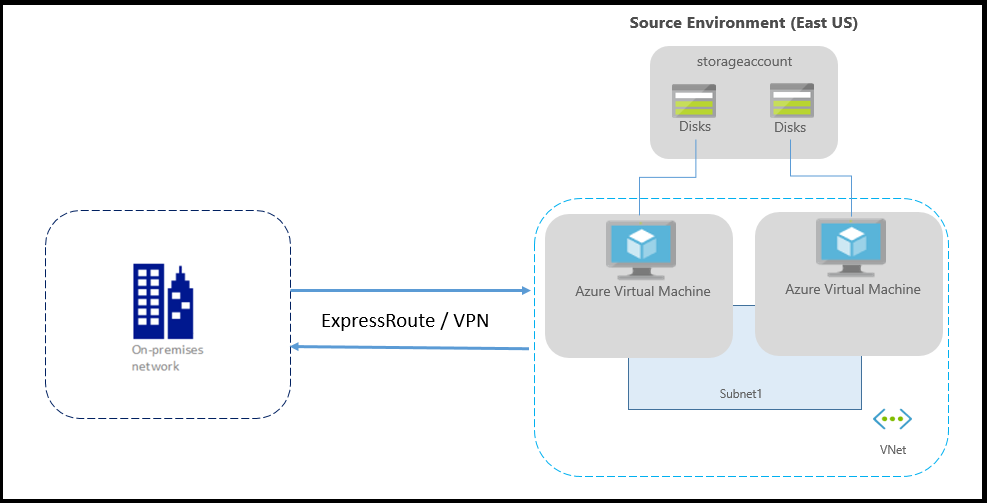

Jeśli używasz usługi Azure ExpressRoute lub połączenia sieci VPN z sieci lokalnej do platformy Azure, środowisko jest następujące:

Zazwyczaj sieci są chronione przy użyciu zapór i sieciowych grup zabezpieczeń. Tagi usług powinny służyć do kontrolowania łączności sieciowej. Sieciowe grupy zabezpieczeń powinny zezwalać kilku tagom usługi na kontrolowanie łączności wychodzącej.

Ważne

Używanie uwierzytelnionego serwera proxy do kontrolowania łączności sieciowej nie jest obsługiwane przez usługę Site Recovery i nie można włączyć replikacji.

Uwaga

- Filtrowanie oparte na adresach IP nie powinno być wykonywane w celu kontrolowania łączności wychodzącej.

- Adresy IP usługi Azure Site Recovery nie powinny być dodawane w tabeli routingu platformy Azure w celu kontrolowania łączności wychodzącej.

Połączenia ruchu wychodzącego dla adresów URL

Jeśli używasz serwera proxy zapory opartego na adresach URL do kontrolowania łączności wychodzącej, zezwól na następujące adresy URL usługi Site Recovery:

| Adres URL | Szczegóły |

|---|---|

| *.blob.core.windows.net | Wymagane, aby można było zapisywać dane na koncie magazynu pamięci podręcznej w regionie źródłowym z maszyny wirtualnej. Jeśli znasz wszystkie konta magazynu pamięci podręcznej dla maszyn wirtualnych, możesz zezwolić na dostęp do określonych adresów URL konta magazynu (np. cache1.blob.core.windows.net i cache2.blob.core.windows.net) zamiast *.blob.core.windows.net |

| login.microsoftonline.com | Wymagane do autoryzacji i uwierzytelniania do adresów URL usługi Site Recovery. |

| *.hypervrecoverymanager.windowsazure.com | Wymagane, aby komunikacja z usługą Site Recovery mogła wystąpić z maszyny wirtualnej. |

| *.servicebus.windows.net | Wymagane, aby dane monitorowania i diagnostyki usługi Site Recovery mogły być zapisywane z maszyny wirtualnej. |

| *.vault.azure.net | Umożliwia dostęp do włączania replikacji dla maszyn wirtualnych z włączoną usługą ADE za pośrednictwem portalu |

| *.automation.ext.azure.com | Umożliwia włączenie automatycznego zwiększania poziomu agenta mobilności dla replikowanego elementu za pośrednictwem portalu |

Łączność wychodząca przy użyciu tagów usługi

Oprócz kontrolowania adresów URL można również użyć tagów usługi do kontrolowania łączności. W tym celu należy najpierw utworzyć sieciową grupę zabezpieczeń na platformie Azure. Po utworzeniu należy użyć naszych istniejących tagów usługi i utworzyć regułę sieciowej grupy zabezpieczeń, aby zezwolić na dostęp do usług Azure Site Recovery.

Zalety używania tagów usługi do kontrolowania łączności, w porównaniu do kontrolowania łączności przy użyciu adresów IP, jest to, że nie ma stałej zależności od określonego adresu IP, aby pozostać połączonym z naszymi usługami. W takim scenariuszu, jeśli adres IP jednej z naszych usług ulegnie zmianie, bieżąca replikacja nie ma wpływu na Twoje maszyny. Podczas gdy zależność od zakodowanych na stałe adresów IP powoduje, że stan replikacji staje się krytyczny i naraża systemy na ryzyko. Ponadto tagi usługi zapewniają lepsze zabezpieczenia, stabilność i odporność niż zakodowane na twardo adresy IP.

Używając sieciowej grupy zabezpieczeń do kontrolowania łączności wychodzącej, te tagi usług muszą być dozwolone.

- W przypadku kont magazynu w regionie źródłowym:

- Utwórz regułę sieciowej grupy zabezpieczeń opartej na tagu usługi Storage dla regionu źródłowego.

- Zezwalaj na te adresy, aby można było zapisywać dane na koncie magazynu pamięci podręcznej z maszyny wirtualnej.

- Tworzenie reguły sieciowej grupy zabezpieczeń opartej na tagach usługi Entra firmy Microsoft w celu umożliwienia dostępu do wszystkich adresów IP odpowiadających identyfikatorowi entra firmy Microsoft

- Utwórz regułę sieciowej grupy zabezpieczeń opartej na tagach usługi EventsHub dla regionu docelowego, umożliwiając dostęp do monitorowania usługi Site Recovery.

- Utwórz regułę sieciowej grupy zabezpieczeń opartą na tagach usługi Azure Site Recovery, aby umożliwić dostęp do usługi Site Recovery w dowolnym regionie.

- Utwórz regułę sieciowej grupy zabezpieczeń opartą na tagach usługi AzureKeyVault. Jest to wymagane tylko w przypadku włączania replikacji maszyn wirtualnych z włączoną usługą ADE za pośrednictwem portalu.

- Utwórz regułę sieciowej grupy zabezpieczeń opartą na tagach usługi GuestAndHybridManagement. Jest to wymagane tylko w przypadku włączania automatycznego zwiększania poziomu agenta mobilności dla replikowanego elementu za pośrednictwem portalu.

- Zalecamy utworzenie wymaganych reguł sieciowej grupy zabezpieczeń w testowej sieciowej grupie zabezpieczeń i sprawdzenie, czy nie ma problemów przed utworzeniem reguł w produkcyjnej sieciowej grupie zabezpieczeń.

Przykładowa konfiguracja sieciowej grupy zabezpieczeń

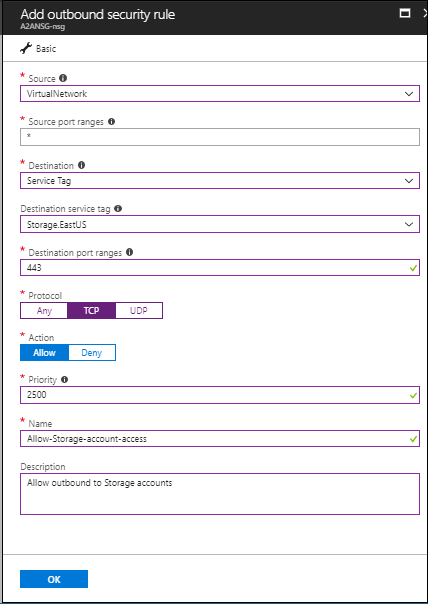

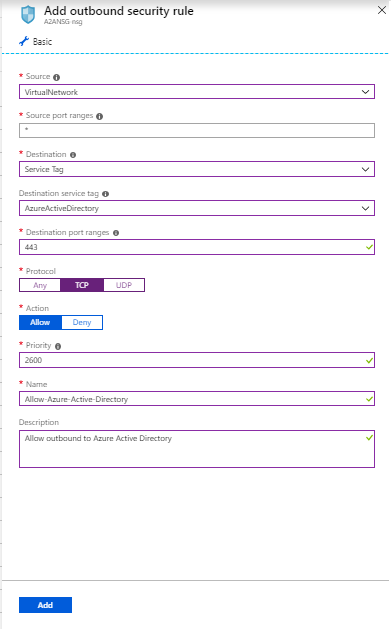

W tym przykładzie pokazano, jak skonfigurować reguły sieciowej grupy zabezpieczeń dla maszyny wirtualnej do replikacji.

- Jeśli używasz reguł sieciowej grupy zabezpieczeń do kontrolowania łączności wychodzącej, użyj reguł "Zezwalaj na ruch wychodzący HTTPS" do portu:443 dla wszystkich wymaganych zakresów adresów IP.

- W przykładzie zakłada się, że lokalizacja źródłowa maszyny wirtualnej to "Wschodnie stany USA", a lokalizacja docelowa to "Środkowe stany USA".

Reguły sieciowej grupy zabezpieczeń — Wschodnie stany USA

Utwórz regułę zabezpieczeń ruchu wychodzącego HTTPS (443) dla "Storage.EastUS" w sieciowej grupie zabezpieczeń, jak pokazano na poniższym zrzucie ekranu:

Utwórz regułę zabezpieczeń ruchu wychodzącego HTTPS (443) dla "AzureActiveDirectory" w sieciowej grupie zabezpieczeń, jak pokazano na poniższym zrzucie ekranu:

Podobnie jak w przypadku reguł zabezpieczeń, utwórz regułę zabezpieczeń ruchu wychodzącego HTTPS (443) dla "EventHub.CentralUS" w sieciowej grupie zabezpieczeń, która odpowiada lokalizacji docelowej. Umożliwia to dostęp do monitorowania usługi Site Recovery.

Utwórz regułę zabezpieczeń ruchu wychodzącego HTTPS (443) dla usługi "Azure Site Recovery" w sieciowej grupie zabezpieczeń. Umożliwia to dostęp do usługi Site Recovery w dowolnym regionie.

Reguły sieciowej grupy zabezpieczeń — Środkowe stany USA

Te reguły są wymagane, aby można było włączyć replikację z regionu docelowego do regionu źródłowego po przejściu w tryb failover:

Utwórz regułę zabezpieczeń ruchu wychodzącego HTTPS (443) dla "Storage.CentralUS" w sieciowej grupie zabezpieczeń.

Utwórz regułę zabezpieczeń ruchu wychodzącego HTTPS (443) dla "AzureActiveDirectory" w sieciowej grupie zabezpieczeń.

Podobnie jak w przypadku reguł zabezpieczeń, utwórz regułę zabezpieczeń ruchu wychodzącego HTTPS (443) dla "EventHub.EastUS" w sieciowej grupie zabezpieczeń, która odpowiada lokalizacji źródłowej. Umożliwia to dostęp do monitorowania usługi Site Recovery.

Utwórz regułę zabezpieczeń ruchu wychodzącego HTTPS (443) dla usługi "Azure Site Recovery" w sieciowej grupie zabezpieczeń. Umożliwia to dostęp do usługi Site Recovery w dowolnym regionie.

Konfiguracja wirtualnego urządzenia sieciowego

Jeśli używasz wirtualnych urządzeń sieciowych (WUS) do kontrolowania ruchu wychodzącego z maszyn wirtualnych, urządzenie może zostać ograniczone, jeśli cały ruch replikacji przechodzi przez urządzenie WUS. Zalecamy utworzenie punktu końcowego usługi sieciowej w sieci wirtualnej dla usługi "Storage", aby ruch replikacji nie przechodził do urządzenia WUS.

Tworzenie punktu końcowego usługi sieciowej dla usługi Storage

Punkt końcowy usługi sieciowej można utworzyć w sieci wirtualnej dla usługi "Storage", aby ruch replikacji nie opuszczał granic platformy Azure.

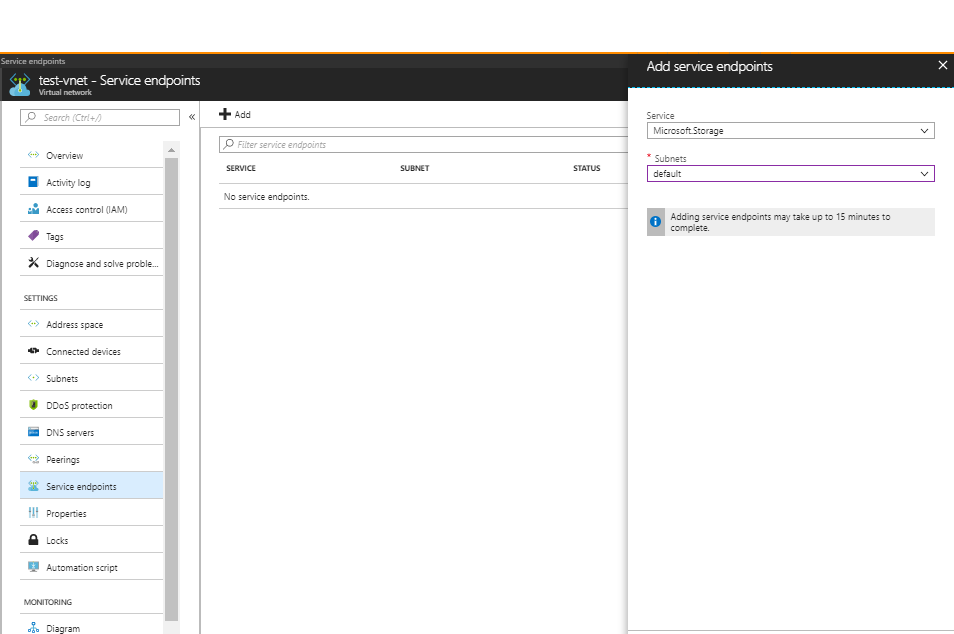

Wybierz sieć wirtualną platformy Azure i wybierz pozycję Punkty końcowe usługi.

Zostanie otwarta karta Dodaj i Dodaj punkty końcowe usługi.

Wybierz pozycję Microsoft.Storage w obszarze Usługa i wymagane podsieci w polu "Podsieci" i wybierz pozycję Dodaj.

Uwaga

Jeśli używasz konta magazynu pamięci podręcznej z włączoną zaporą lub docelowego konta magazynu, upewnij się, że opcja "Zezwalaj na zaufane usługi firmy Microsoft". Upewnij się również, że zezwolisz na dostęp do co najmniej jednej podsieci źródłowej sieci wirtualnej.

Wymuszone tunelowanie

Domyślną trasę systemową platformy Azure dla prefiksu adresu 0.0.0.0/0 można zastąpić trasą niestandardową i przekierować ruch maszyny wirtualnej do lokalnego wirtualnego urządzenia sieciowego (WUS), ale ta konfiguracja nie jest zalecana w przypadku replikacji usługi Site Recovery. Jeśli używasz tras niestandardowych, należy utworzyć punkt końcowy usługi sieci wirtualnej w sieci wirtualnej dla usługi "Storage", aby ruch replikacji nie opuszczał granicy platformy Azure.

Następne kroki

- Zacznij chronić obciążenia, replikując maszyny wirtualne platformy Azure.

- Dowiedz się więcej o przechowywaniu adresów IP dla trybu failover maszyny wirtualnej platformy Azure.

- Dowiedz się więcej o odzyskiwaniu po awarii maszyn wirtualnych platformy Azure za pomocą usługi ExpressRoute.