Samouczek: automatyczne sprawdzanie i rejestrowanie informacji o reputacji adresów IP w zdarzeniach

Jednym z szybkich i łatwych sposobów oceny ważności zdarzenia jest sprawdzenie, czy jakiekolwiek adresy IP w nim są znane jako źródła złośliwych działań. Dzięki temu możesz automatycznie zaoszczędzić dużo czasu i wysiłku.

W tym samouczku dowiesz się, jak używać reguł automatyzacji i podręczników usługi Microsoft Sentinel do automatycznego sprawdzania adresów IP w zdarzeniach względem źródła analizy zagrożeń i rejestrowania każdego wyniku w odpowiednim zdarzeniu.

Po ukończeniu tego samouczka będziesz mieć następujące możliwości:

- Tworzenie podręcznika na podstawie szablonu

- Konfigurowanie i autoryzacja połączeń podręcznika z innymi zasobami

- Tworzenie reguły automatyzacji w celu wywołania podręcznika

- Wyświetlanie wyników zautomatyzowanego procesu

Ważne

Usługa Microsoft Sentinel jest ogólnie dostępna na ujednoliconej platformie operacji zabezpieczeń firmy Microsoft w portalu usługi Microsoft Defender. W wersji zapoznawczej usługa Microsoft Sentinel jest dostępna w portalu usługi Defender bez usługi Microsoft Defender XDR lub licencji E5. Aby uzyskać więcej informacji, zobacz Microsoft Sentinel w portalu usługi Microsoft Defender.

Wymagania wstępne

Aby ukończyć kroki tego samouczka, upewnij się, że dysponujesz następującymi elementami:

Subskrypcja Azure. Utwórz bezpłatne konto, jeśli jeszcze go nie masz.

Obszar roboczy usługi Log Analytics z wdrożonym rozwiązaniem usługi Microsoft Sentinel i pozyskiwanym do niego danymi.

Użytkownik platformy Azure z następującymi rolami przypisanymi do następujących zasobów:

- Współautor usługi Microsoft Sentinel w obszarze roboczym usługi Log Analytics, w którym wdrożono usługę Microsoft Sentinel.

- Współautor aplikacji logiki i właściciel lub odpowiednik, w zależności od grupy zasobów będzie zawierać podręcznik utworzony w tym samouczku.

Na potrzeby tego samouczka wystarczy (bezpłatne) konto VirusTotal. Implementacja produkcyjna wymaga konta VirusTotal Premium.

Agent usługi Azure Monitor zainstalowany na co najmniej jednej maszynie w środowisku, dzięki czemu zdarzenia są generowane i wysyłane do usługi Microsoft Sentinel.

Tworzenie podręcznika na podstawie szablonu

Usługa Microsoft Sentinel zawiera gotowe, gotowe do użycia szablony podręczników, które można dostosować i użyć do automatyzacji dużej liczby podstawowych celów i scenariuszy SecOps. Znajdźmy jeden, aby wzbogacić informacje o adresie IP w naszych incydentach.

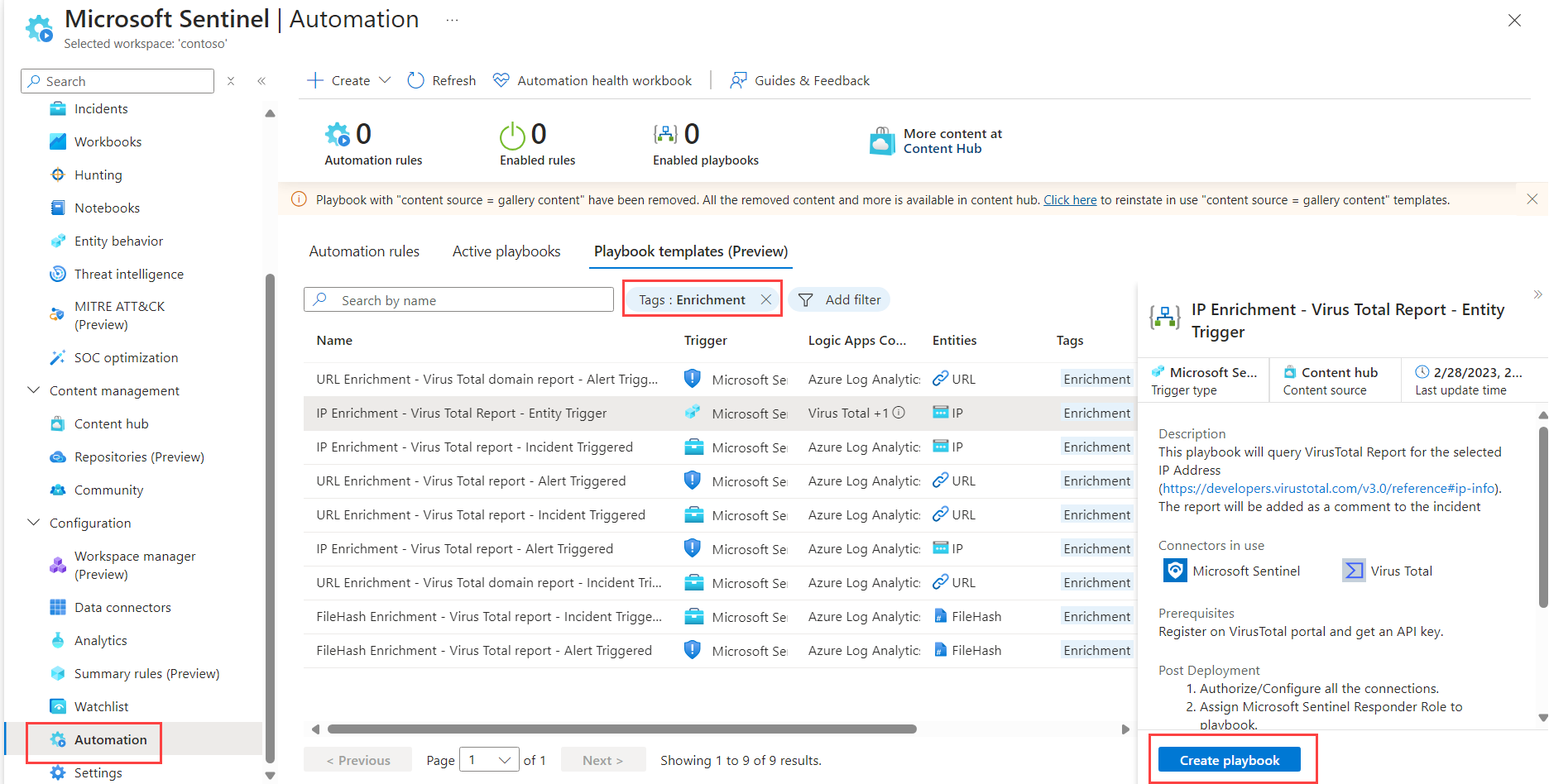

W usłudze Microsoft Sentinel wybierz pozycję Automatyzacja konfiguracji>.

Na stronie Automatyzacja wybierz kartę Szablony podręczników (wersja zapoznawcza).

Znajdź i wybierz jeden z szablonów raportów Ip Wzbogacanie — suma wirusów dla wyzwalaczy jednostki, zdarzenia lub alertu. W razie potrzeby przefiltruj listę według tagu Wzbogacanie , aby znaleźć szablony.

W okienku szczegółów wybierz pozycję Utwórz podręcznik . Na przykład:

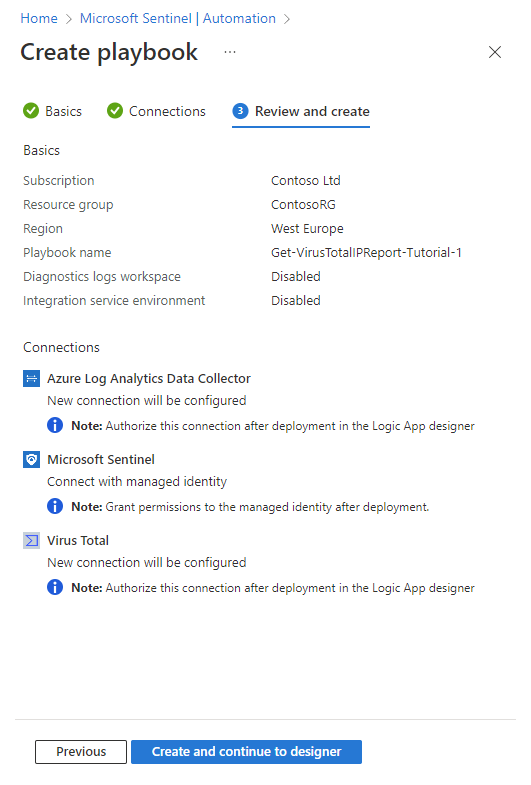

Zostanie otwarty kreator Tworzenia podręcznika . Na karcie Podstawy :

Wybierz swoją subskrypcję, grupę zasobów i region z odpowiednich list rozwijanych.

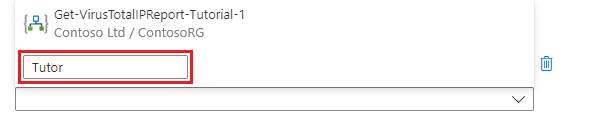

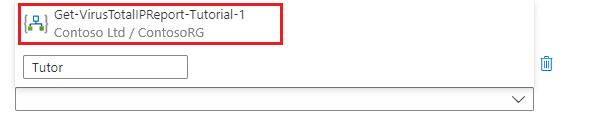

Edytuj nazwę podręcznika, dodając na końcu sugerowanej nazwy "Get-VirusTotalIPReport". Dzięki temu będzie można określić, z którego oryginalnego szablonu pochodzi ten podręcznik, przy jednoczesnym zapewnieniu, że ma on unikatową nazwę w przypadku utworzenia innego podręcznika na podstawie tego samego szablonu. Nazwijmy to "Get-VirusTotalIPReport-Tutorial-1".

Pozostaw niezaznaczoną opcję Włącz dzienniki diagnostyczne w usłudze Log Analytics .

Wybierz pozycję Dalej: Połączenia >.

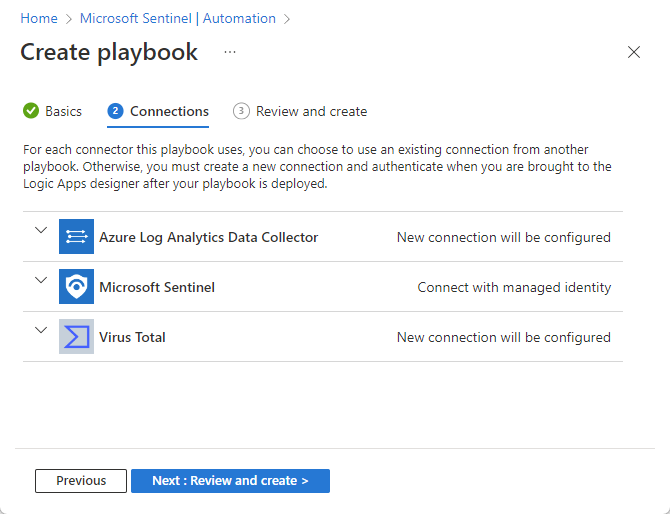

Na karcie Połączenia zobaczysz wszystkie połączenia, które ten podręcznik musi wykonać w innych usługach, oraz metodę uwierzytelniania, która będzie używana, jeśli połączenie zostało już nawiązane w istniejącym przepływie pracy aplikacji logiki w tej samej grupie zasobów.

Pozostaw połączenie usługi Microsoft Sentinel w następujący sposób (powinno to być "Nawiązywanie połączenia z tożsamością zarządzaną").

Jeśli jakiekolwiek połączenia mówią "Nowe połączenie zostanie skonfigurowane", zostanie wyświetlony monit o to na następnym etapie samouczka. Jeśli masz już połączenia z tymi zasobami, wybierz strzałkę rozwijania po lewej stronie połączenia i wybierz istniejące połączenie z rozwiniętej listy. W tym ćwiczeniu pozostawimy to tak, jak to jest.

Wybierz pozycję Dalej: Przejrzyj i utwórz plik >.

Na karcie Przeglądanie i tworzenie przejrzyj wszystkie wprowadzone tutaj informacje, a następnie wybierz pozycję Utwórz podręcznik.

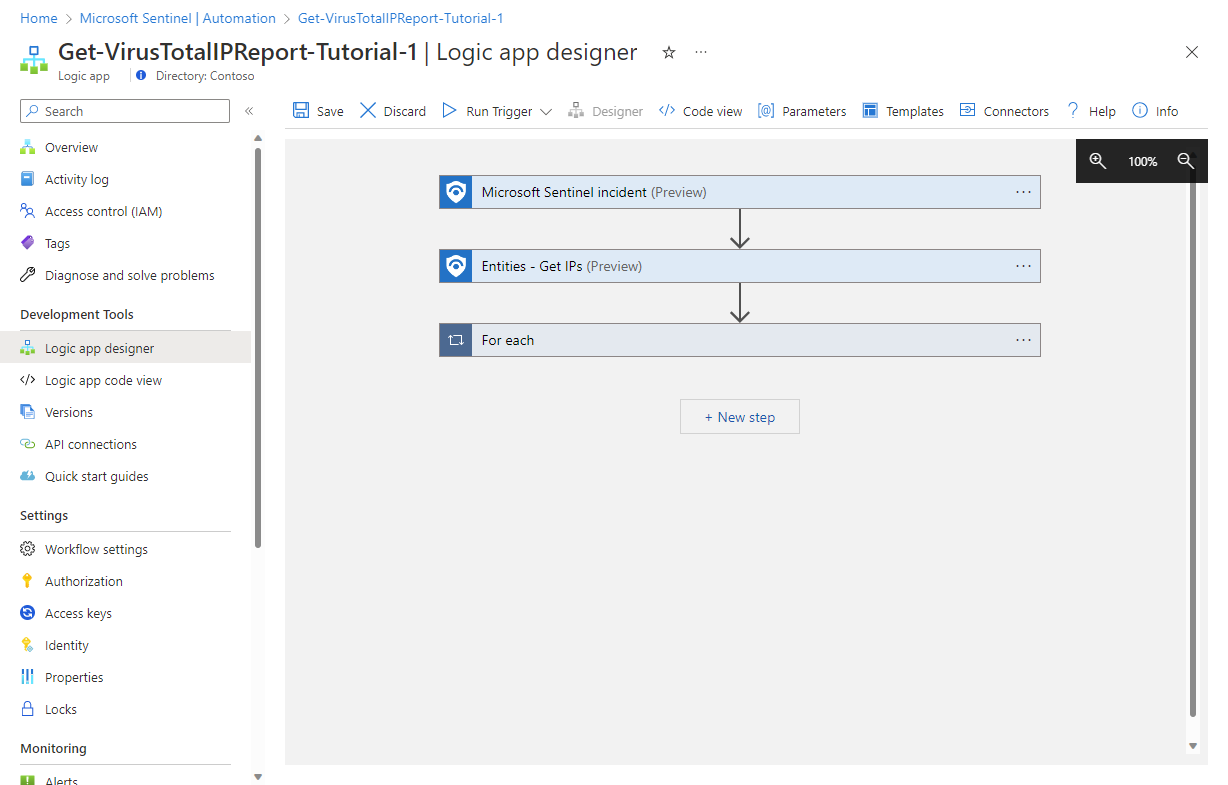

W miarę wdrażania podręcznika zobaczysz szybką serię powiadomień o jego postępie. Następnie zostanie otwarty projektant aplikacji logiki z wyświetlonym podręcznikiem. Nadal musimy autoryzować połączenia aplikacji logiki z zasobami, z którymi współdziała, aby podręcznik mógł działać. Następnie przejrzymy każdą z akcji w podręczniku, aby upewnić się, że są one odpowiednie dla naszego środowiska, wprowadzając zmiany w razie potrzeby.

Autoryzowanie połączeń aplikacji logiki

Pamiętaj, że podczas tworzenia podręcznika na podstawie szablonu powiedziano nam, że połączenia modułu zbierającego dane usługi Azure Log Analytics i łączna liczba wirusów zostaną skonfigurowane później.

Oto, gdzie to robimy.

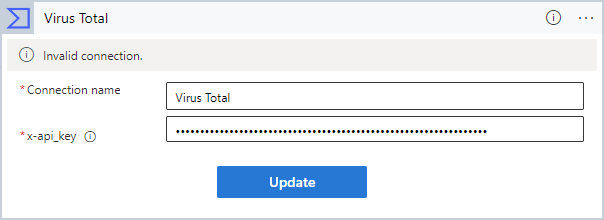

Autoryzowanie połączenia antywirusowego Całkowita liczba połączeń

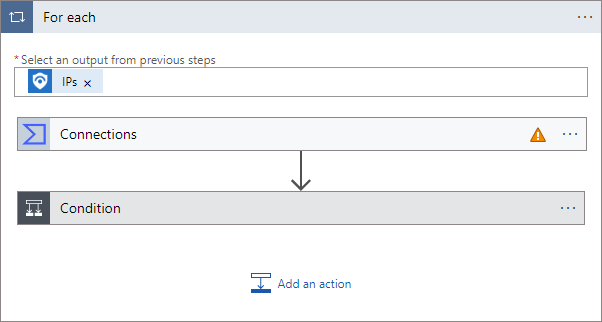

Wybierz dla każdej akcji, aby ją rozwinąć i przejrzeć jego zawartość, w tym akcje, które zostaną wykonane dla każdego adresu IP. Na przykład:

Pierwszy widoczny element akcji ma etykietę Połączenia i ma pomarańczowy trójkąt ostrzegawczy.

Jeśli zamiast tego pierwsza akcja ma etykietę Pobierz raport IP (wersja zapoznawcza), oznacza to, że masz już istniejące połączenie z sumą wirusów i możesz przejść do następnego kroku.

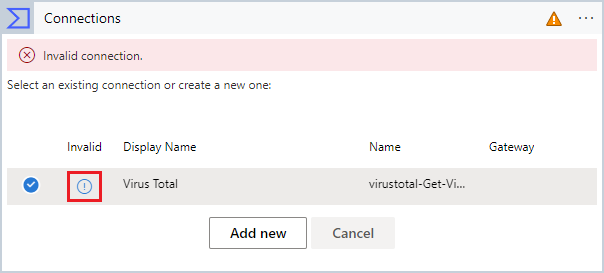

Wybierz akcję Połączenia, aby ją otworzyć.

Wybierz ikonę w kolumnie Nieprawidłowa dla wyświetlonego połączenia.

Zostanie wyświetlony monit o podanie informacji o połączeniu.

Wprowadź wartość "Suma wirusa" jako nazwę połączenia.

W przypadku api_key x skopiuj i wklej klucz interfejsu API z konta Suma wirusów.

Wybierz Aktualizuj.

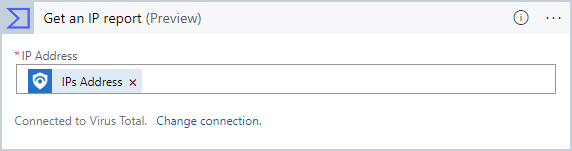

Teraz zobaczysz prawidłowo akcję Pobierz raport IP (wersja zapoznawcza). (Jeśli masz już konto Suma wirusów, będziesz już na tym etapie).

Autoryzowanie połączenia usługi Log Analytics

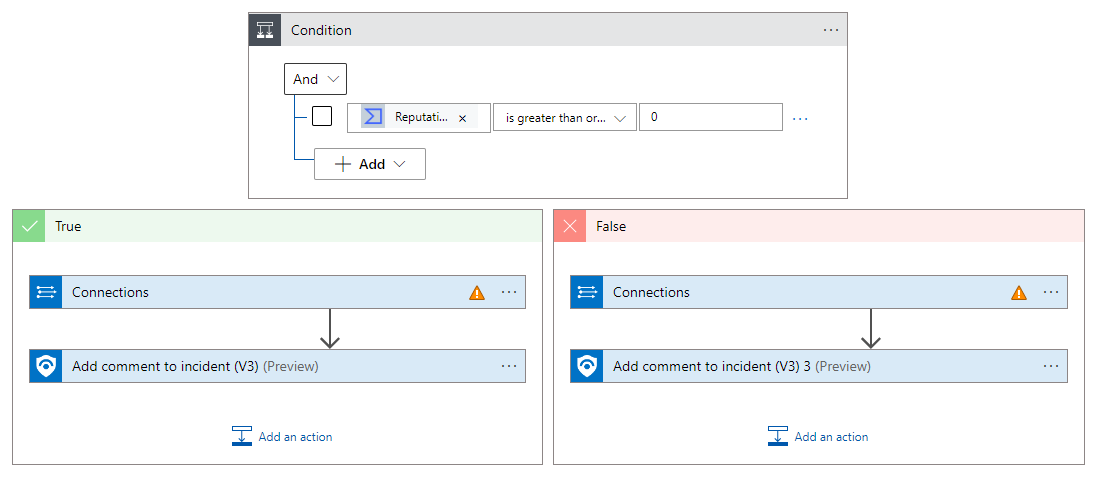

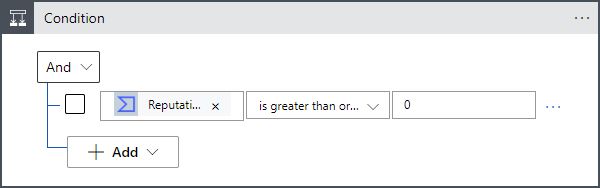

Następną akcją jest warunek , który określa resztę akcji pętli dla każdego na podstawie wyniku raportu adresu IP. Analizuje wynik reputacji podany dla adresu IP w raporcie. Wynik wyższy niż 0 wskazuje, że adres jest nieszkodliwy. Wynik niższy niż 0 wskazuje, że jest złośliwy.

Niezależnie od tego, czy warunek ma wartość true, czy false, chcemy wysłać dane w raporcie do tabeli w usłudze Log Analytics, aby można było wykonywać zapytania i analizować je oraz dodawać komentarz do zdarzenia.

Ale jak zobaczysz, mamy więcej nieprawidłowych połączeń, które musimy autoryzować.

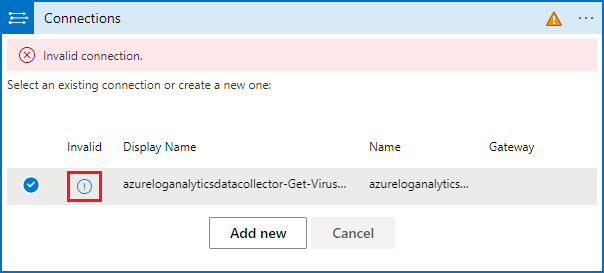

Wybierz akcję Połączenia w ramce True.

Wybierz ikonę w kolumnie Nieprawidłowa dla wyświetlonego połączenia.

Zostanie wyświetlony monit o podanie informacji o połączeniu.

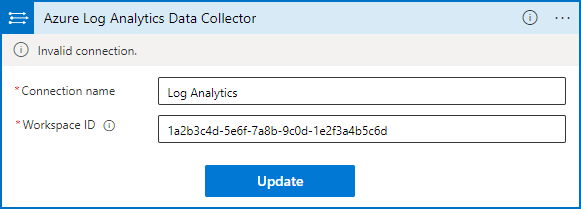

Wprowadź wartość "Log Analytics" jako nazwę połączenia.

W polu Identyfikator obszaru roboczego skopiuj i wklej identyfikator ze strony Przegląd ustawień obszaru roboczego usługi Log Analytics.

Wybierz Aktualizuj.

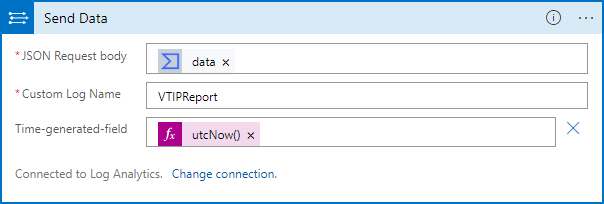

Teraz zobaczysz prawidłowo akcję Wyślij dane . (Jeśli masz już połączenie usługi Log Analytics z usługi Logic Apps, będziesz już na tym etapie).

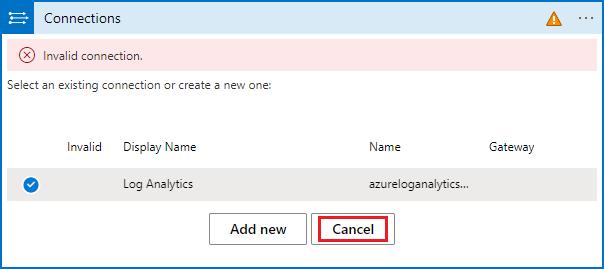

Teraz wybierz akcję Połączenia w ramce False . Ta akcja używa tego samego połączenia co połączenie w ramce True.

Sprawdź, czy połączenie o nazwie Log Analytics jest oznaczone, a następnie wybierz pozycję Anuluj. Dzięki temu akcja będzie teraz prawidłowo wyświetlana w podręczniku.

Teraz zobaczysz cały podręcznik, prawidłowo skonfigurowany.

Bardzo ważne! Nie zapomnij wybrać pozycji Zapisz w górnej części okna projektanta aplikacji logiki. Po wyświetleniu komunikatów z powiadomieniami, że podręcznik został pomyślnie zapisany, na karcie Aktywnych podręczników* na stronie Automatyzacja zostanie wyświetlony podręcznik.

Tworzenie reguły automatyzacji

Teraz, aby faktycznie uruchomić ten podręcznik, należy utworzyć regułę automatyzacji, która będzie uruchamiana po utworzeniu zdarzeń i wywołaniu podręcznika.

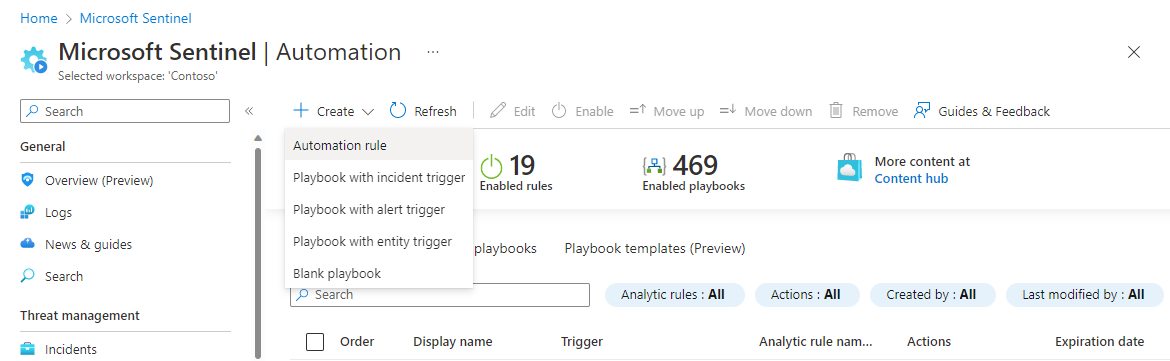

Na stronie Automatyzacja wybierz pozycję + Utwórz na górnym banerze. Z menu rozwijanego wybierz pozycję Reguła automatyzacji.

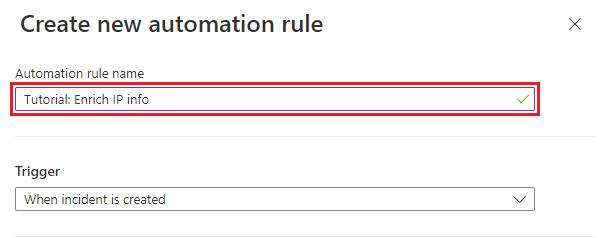

W panelu Tworzenie nowej reguły automatyzacji nadaj regule nazwę "Samouczek: wzbogacanie informacji o adresie IP".

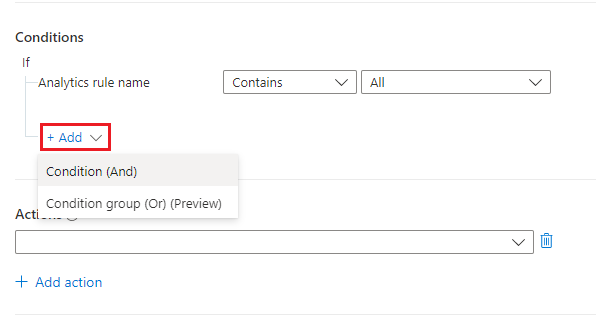

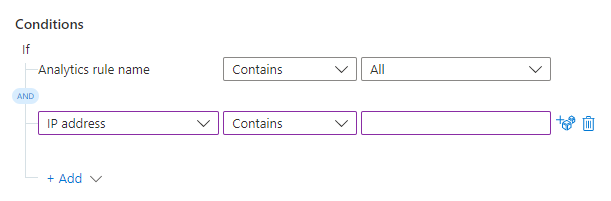

W obszarze Warunki wybierz pozycję + Dodaj i warunek (i).

Wybierz pozycję Adres IP z listy rozwijanej właściwości po lewej stronie. Wybierz pozycję Zawiera z listy rozwijanej operatora i pozostaw pole wartości puste. Oznacza to, że reguła będzie stosowana do zdarzeń, które mają pole adresu IP, które zawiera dowolne elementy.

Nie chcemy, aby żadne reguły analizy nie były objęte tą automatyzacją, ale nie chcemy, aby automatyzacja była wyzwalana niepotrzebnie, dlatego ograniczymy pokrycie zdarzeń zawierających jednostki adresów IP.

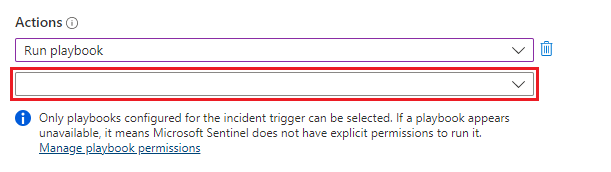

W obszarze Akcje wybierz pozycję Uruchom element playbook z listy rozwijanej.

Wybierz nową listę rozwijaną, która zostanie wyświetlona.

Zostanie wyświetlona lista wszystkich podręczników w ramach subskrypcji. Szare są te, do których nie masz dostępu. W polu tekstowym Wyszukaj podręczniki zacznij wpisywać nazwę lub dowolną część nazwy podręcznika utworzonego powyżej. Lista podręczników będzie dynamicznie filtrowana przy użyciu każdej wpisanej litery.

Po wyświetleniu podręcznika na liście wybierz go.

Jeśli podręcznik jest wyszaryzowany, wybierz link Zarządzaj uprawnieniami podręcznika (w poniższym akapicie z precyzyjnym drukowaniem, w którym wybrano podręcznik — zobacz powyższy zrzut ekranu). W wyświetlonym panelu wybierz grupę zasobów zawierającą podręcznik z listy dostępnych grup zasobów, a następnie wybierz pozycję Zastosuj.

Ponownie wybierz pozycję + Dodaj akcję . Teraz z wyświetlonej listy rozwijanej nowej akcji wybierz pozycję Dodaj tagi.

Wybierz pozycję + Dodaj tag. Wprowadź tekst tagu "Tutorial-Enriched IP address" (Adresy IP wzbogacone w samouczku) i wybierz przycisk OK.

Pozostaw pozostałe ustawienia tak, jak są, a następnie wybierz pozycję Zastosuj.

Weryfikowanie pomyślnej automatyzacji

Na stronie Incydenty wprowadź tekst tagu Tutorial-Enriched IP adresy IP na pasku wyszukiwania i naciśnij Enter, aby przefiltrować listę zdarzeń z zastosowanym tagiem. Są to zdarzenia uruchamiane przez naszą regułę automatyzacji.

Otwórz co najmniej jeden z tych zdarzeń i sprawdź, czy istnieją tam komentarze dotyczące adresów IP. Obecność tych komentarzy wskazuje, że podręcznik był uruchamiany na incydencie.

Czyszczenie zasobów

Jeśli nie zamierzasz nadal korzystać z tego scenariusza automatyzacji, usuń podręcznik i regułę automatyzacji utworzoną przy użyciu następujących kroków:

Na stronie Automatyzacja wybierz kartę Aktywne podręczniki.

Wprowadź nazwę (lub część nazwy) podręcznika utworzonego na pasku wyszukiwania .

(Jeśli nie jest wyświetlany, upewnij się, że wszystkie filtry są ustawione na Wybierz wszystko.Zaznacz pole wyboru obok podręcznika na liście, a następnie wybierz pozycję Usuń z górnego baneru.

(Jeśli nie chcesz go usunąć, możesz wybrać opcję Wyłącz zamiast tego).Wybierz kartę Reguły automatyzacji.

Wprowadź nazwę (lub część nazwy) reguły automatyzacji utworzonej na pasku wyszukiwania .

(Jeśli nie jest wyświetlany, upewnij się, że wszystkie filtry są ustawione na Wybierz wszystko.Zaznacz pole wyboru obok reguły automatyzacji na liście, a następnie wybierz pozycję Usuń z górnego baneru.

(Jeśli nie chcesz go usunąć, możesz wybrać opcję Wyłącz zamiast tego).

Powiązana zawartość

Teraz, gdy wiesz już, jak zautomatyzować podstawowy scenariusz wzbogacania zdarzeń, dowiedz się więcej o automatyzacji i innych scenariuszach, w których można go używać.

- Zobacz więcej przykładów używania podręczników razem z regułami automatyzacji.

- Dowiedz się więcej na temat dodawania akcji do podręczników.

- Zapoznaj się z podstawowymi scenariuszami automatyzacji, które nie wymagają podręczników.