Zbiorcze dodawanie analizy zagrożeń do usługi Microsoft Sentinel z pliku CSV lub JSON

W tym artykule pokazano, jak dodawać wskaźniki z obiektów CSV lub STIX z pliku JSON do analizy zagrożeń usługi Microsoft Sentinel. Ponieważ udostępnianie analizy zagrożeń nadal odbywa się w wiadomościach e-mail i innych kanałach nieformalnych podczas trwającego badania, możliwość szybkiego importowania tych informacji do usługi Microsoft Sentinel jest ważna w celu przekazywania pojawiających się zagrożeń zespołowi. Zidentyfikowane zagrożenia są następnie dostępne dla innych analiz, takich jak tworzenie alertów zabezpieczeń, zdarzeń i automatycznych odpowiedzi.

Ważne

Ta funkcja jest aktualnie dostępna jako funkcja podglądu. Zobacz Dodatkowe warunki użytkowania dla wersji zapoznawczych platformy Microsoft Azure, aby uzyskać więcej warunków prawnych, które dotyczą funkcji platformy Azure w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

Usługa Microsoft Sentinel jest ogólnie dostępna na ujednoliconej platformie operacji zabezpieczeń firmy Microsoft w portalu usługi Microsoft Defender. W wersji zapoznawczej usługa Microsoft Sentinel jest dostępna w portalu usługi Defender bez usługi Microsoft Defender XDR lub licencji E5. Aby uzyskać więcej informacji, zobacz Microsoft Sentinel w portalu usługi Microsoft Defender.

Wymagania wstępne

Aby przechowywać analizę zagrożeń, musisz mieć uprawnienia do odczytu i zapisu w obszarze roboczym usługi Microsoft Sentinel.

Wybieranie szablonu importu dla analizy zagrożeń

Dodaj wiele obiektów analizy zagrożeń za pomocą specjalnie spreparowanego pliku CSV lub pliku JSON. Pobierz szablony plików, aby zapoznać się z polami i sposobem mapowania ich na posiadane dane. Przejrzyj wymagane pola dla każdego typu szablonu, aby zweryfikować dane przed ich zaimportowaniem.

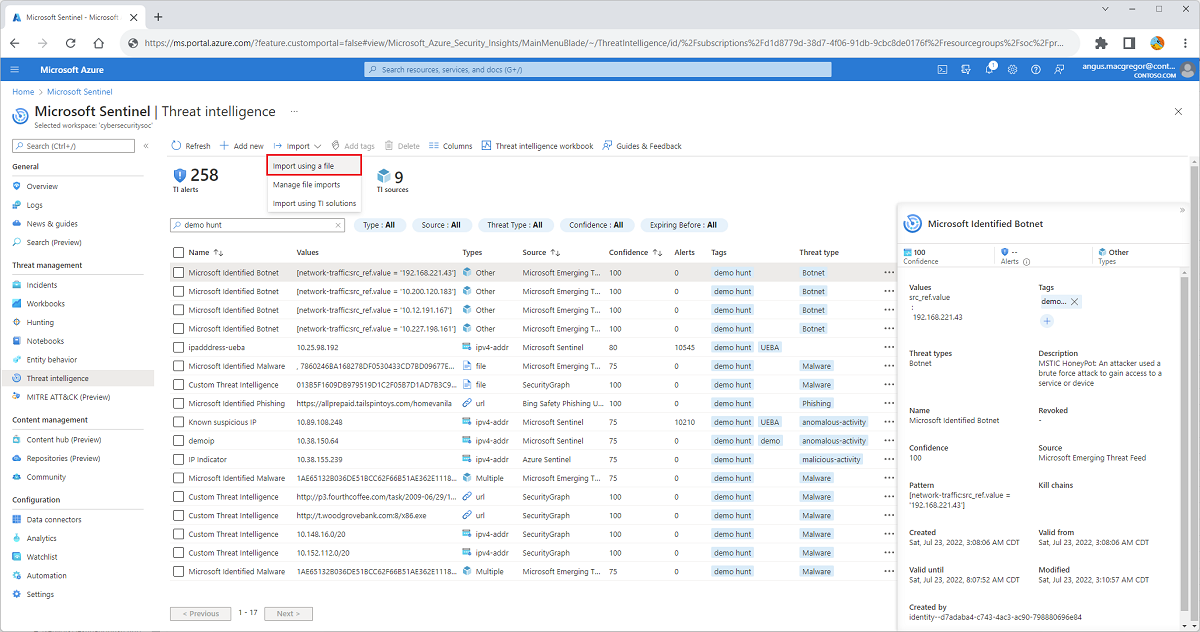

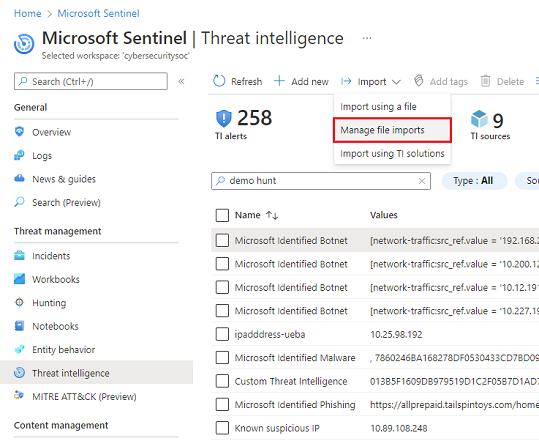

W przypadku usługi Microsoft Sentinel w witrynie Azure Portal w obszarze Zarządzanie zagrożeniami wybierz pozycję Analiza zagrożeń.

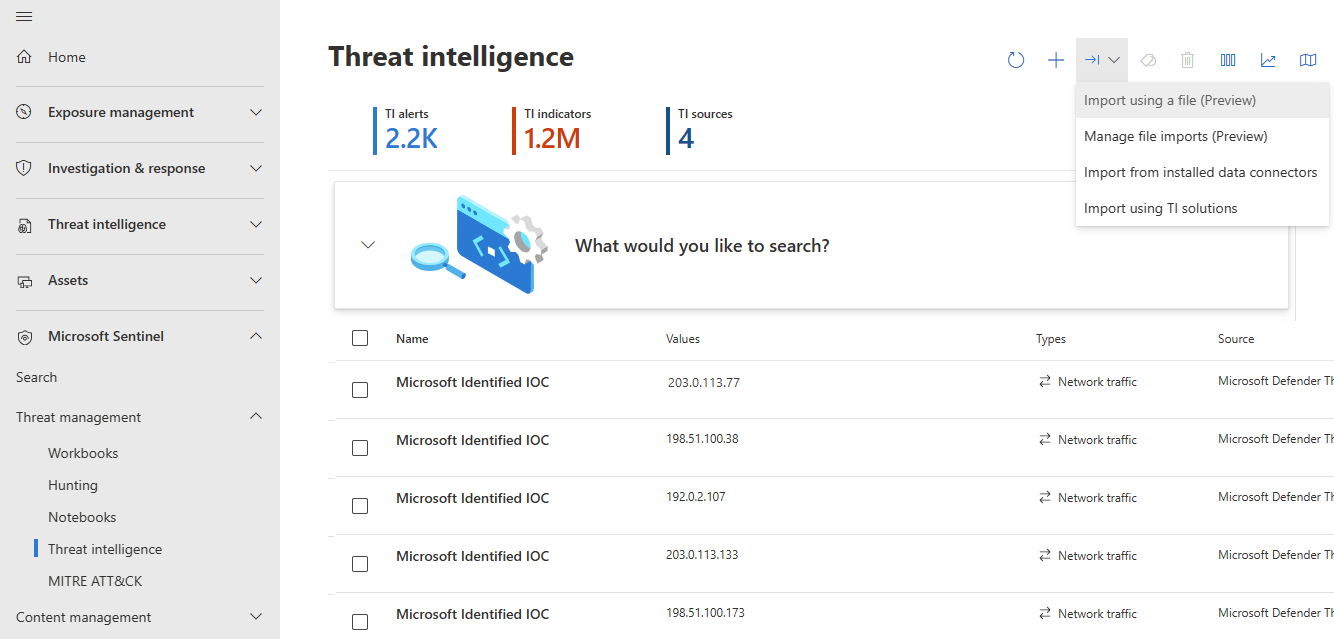

W przypadku usługi Microsoft Sentinel w portalu usługi Defender wybierz pozycję Microsoft Sentinel>Threat Management>Threat Intelligence.

Wybierz pozycję Importuj import>przy użyciu pliku.

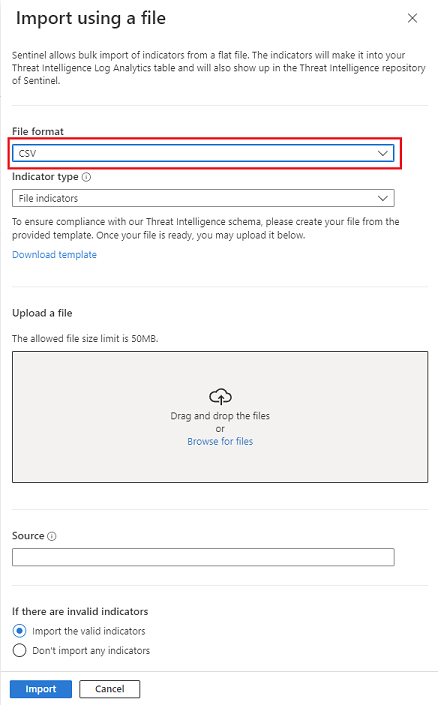

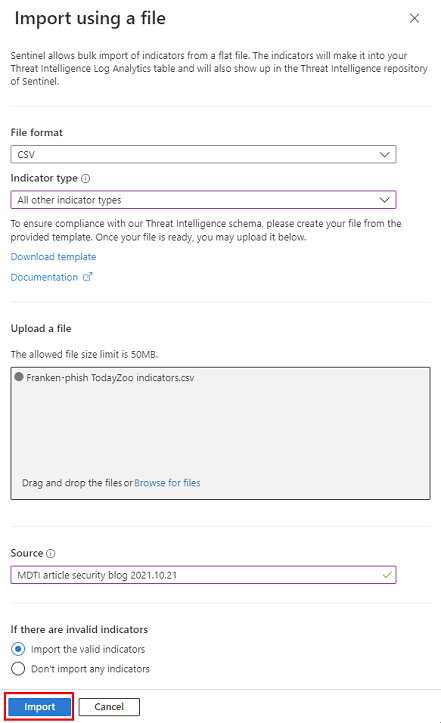

W menu rozwijanym Format pliku wybierz pozycję CSV lub JSON.

Uwaga

Szablon CSV obsługuje tylko wskaźniki. Szablon JSON obsługuje wskaźniki i inne obiekty STIX, takie jak aktorzy zagrożeń, wzorce ataków, tożsamości i relacje. Aby uzyskać więcej informacji na temat tworzenia obsługiwanych obiektów STIX w formacie JSON, zobacz Przekazywanie dokumentacji interfejsu API.

Po wybraniu szablonu przekazywania zbiorczego wybierz link Pobierz szablon .

Rozważ grupowanie analizy zagrożeń według źródła, ponieważ każde przekazywanie plików wymaga jednego.

Szablony zawierają wszystkie pola potrzebne do utworzenia jednego prawidłowego wskaźnika, w tym wymagane pola i parametry walidacji. Zreplikuj strukturę, aby wypełnić więcej wskaźników w jednym pliku lub dodać obiekty STIX do pliku JSON. Aby uzyskać więcej informacji na temat szablonów, zobacz Omówienie szablonów importu.

Przekazywanie pliku analizy zagrożeń

Zmień domyślną nazwę pliku z szablonu, ale zachowaj rozszerzenie pliku jako .csv lub .json. Podczas tworzenia unikatowej nazwy pliku łatwiej jest monitorować importy z okienka Zarządzanie importowaniem plików.

Przeciągnij plik analizy zagrożeń zbiorczych do sekcji Przekaż plik lub wyszukaj plik przy użyciu linku.

Wprowadź źródło analizy zagrożeń w polu tekstowym Źródło . Ta wartość jest oznaczana wszystkimi wskaźnikami zawartymi w tym pliku. Wyświetl tę właściwość jako

SourceSystempole. Źródło jest również wyświetlane w okienku Zarządzanie importowaniem plików. Aby uzyskać więcej informacji, zobacz Praca ze wskaźnikami zagrożeń.Wybierz sposób obsługi nieprawidłowych wpisów przez usługę Microsoft Sentinel, wybierając jeden z przycisków w dolnej części okienka Importuj przy użyciu pliku :

- Zaimportuj tylko prawidłowe wpisy i pozostaw wszystkie nieprawidłowe wpisy z pliku.

- Nie importuj żadnych wpisów, jeśli pojedynczy obiekt w pliku jest nieprawidłowy.

Wybierz Importuj.

Zarządzanie importami plików

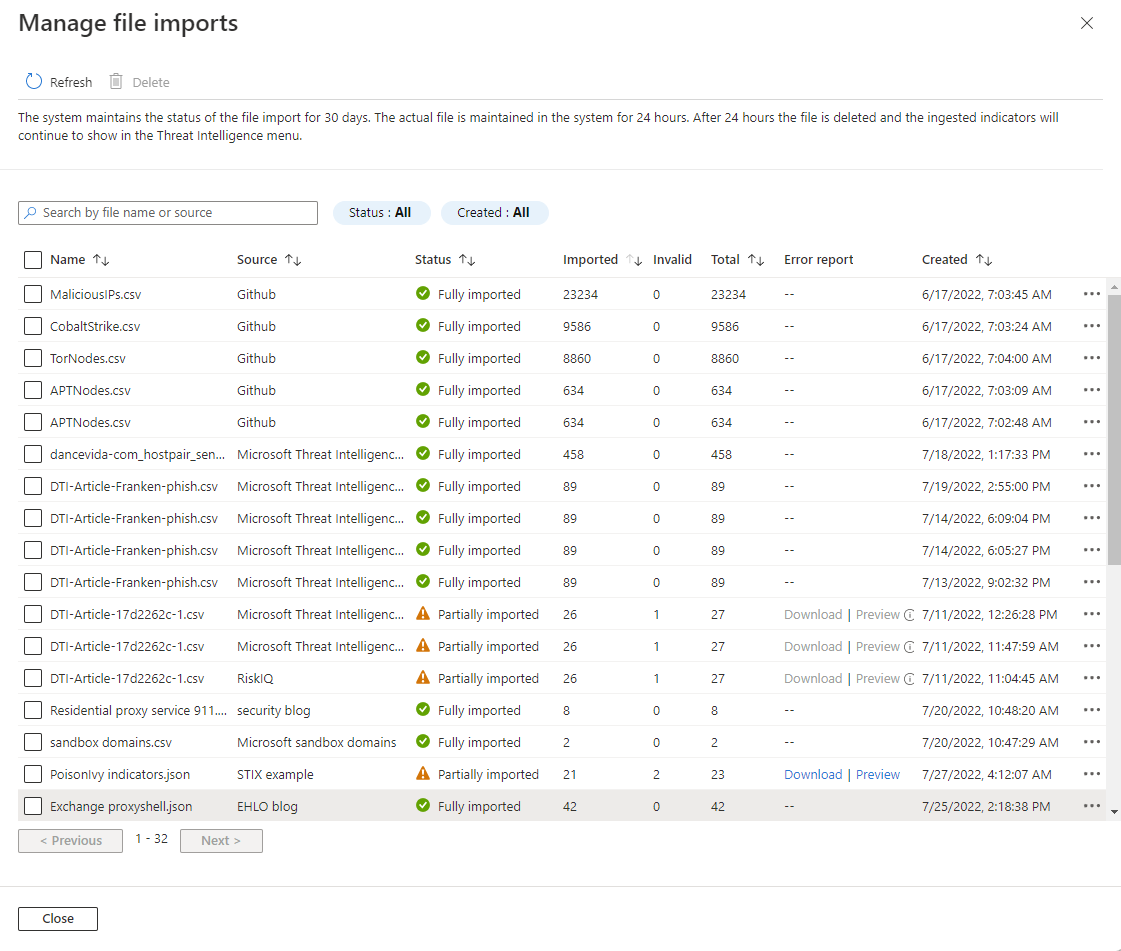

Monitoruj importy i wyświetlaj raporty o błędach dotyczące częściowo zaimportowanych lub nieudanych importów.

Wybierz pozycję Importuj zarządzaj>importami plików.

Przejrzyj stan zaimportowanych plików i liczbę nieprawidłowych wpisów. Prawidłowa liczba wpisów jest aktualizowana po przetworzeniu pliku. Poczekaj na zakończenie importowania, aby uzyskać zaktualizowaną liczbę prawidłowych wpisów.

Wyświetl i sortuj importy, wybierając pozycję Źródło, nazwę pliku analizy zagrożeń, liczbę zaimportowaną, łączną liczbę wpisów w każdym pliku lub datę utworzenia.

Wybierz podgląd pliku błędu lub pobierz plik błędu zawierający błędy dotyczące nieprawidłowych wpisów.

Usługa Microsoft Sentinel utrzymuje stan importowania plików przez 30 dni. Rzeczywisty plik i skojarzony plik błędu są przechowywane w systemie przez 24 godziny. Po upływie 24 godzin plik i plik błędu zostaną usunięte, ale wszystkie pozyskane wskaźniki będą nadal pokazywane w analizie zagrożeń.

Omówienie szablonów importu

Przejrzyj każdy szablon, aby upewnić się, że analiza zagrożeń została pomyślnie zaimportowana. Pamiętaj, aby zapoznać się z instrukcjami w pliku szablonu i poniższymi dodatkowymi wskazówkami.

Struktura szablonu CSV

Z menu rozwijanego Typ wskaźnika wybierz pozycję CSV. Następnie wybierz spośród opcji Wskaźniki pliku lub Wszystkie inne typy wskaźników.

Szablon CSV wymaga wielu kolumn, aby uwzględnić typ wskaźnika pliku, ponieważ wskaźniki plików mogą mieć wiele typów skrótów, takich jak MD5 i SHA256. Wszystkie inne typy wskaźników, takie jak adresy IP, wymagają tylko obserwowanego typu i zauważalnej wartości.

Nagłówki kolumn dla szablonu CSV Wszystkie inne typy wskaźników zawierają pola, takie jak

threatTypes, pojedynczy lub wielokrotnytags,confidenceitlpLevel. Traffic Light Protocol (TLP) to oznaczenie poufności ułatwiające podejmowanie decyzji dotyczących udostępniania analizy zagrożeń.validFromWymagane są tylko pola ,observableTypeiobservableValue.Usuń cały pierwszy wiersz z szablonu, aby usunąć komentarze przed przekazaniem.

Maksymalny rozmiar pliku do importowania pliku CSV wynosi 50 MB.

Oto przykładowy wskaźnik nazwy domeny, który używa szablonu CSV:

threatTypes,tags,name,description,confidence,revoked,validFrom,validUntil,tlpLevel,severity,observableType,observableValue

Phishing,"demo, csv",MDTI article - Franken-Phish domainname,Entity appears in MDTI article Franken-phish,100,,2022-07-18T12:00:00.000Z,,white,5,domain-name,1776769042.tailspintoys.com

Struktura szablonu JSON

Istnieje tylko jeden szablon JSON dla wszystkich typów obiektów STIX. Szablon JSON jest oparty na formacie STIX 2.1.

Element

typeobsługuje element , ,attack-pattern,threat-actoridentity, irelationship.indicatorW przypadku wskaźników

patternelement obsługuje typyfilewskaźników , ,ipv4-addr,domain-nameipv6-addr,url,user-accountemail-addriwindows-registry-key.Usuń komentarze szablonu przed przekazaniem.

Zamknij ostatni obiekt w tablicy przy użyciu

}przecinka bez przecinka.Maksymalny rozmiar pliku do importowania pliku JSON wynosi 250 MB.

Oto przykładowy ipv4-addr wskaźnik i attack-pattern użycie formatu pliku JSON:

[

{

"type": "indicator",

"id": "indicator--dbc48d87-b5e9-4380-85ae-e1184abf5ff4",

"spec_version": "2.1",

"pattern": "[ipv4-addr:value = '198.168.100.5']",

"pattern_type": "stix",

"created": "2022-07-27T12:00:00.000Z",

"modified": "2022-07-27T12:00:00.000Z",

"valid_from": "2016-07-20T12:00:00.000Z",

"name": "Sample IPv4 indicator",

"description": "This indicator implements an observation expression.",

"indicator_types": [

"anonymization",

"malicious-activity"

],

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "establish-foothold"

}

],

"labels": ["proxy","demo"],

"confidence": "95",

"lang": "",

"external_references": [],

"object_marking_refs": [],

"granular_markings": []

},

{

"type": "attack-pattern",

"spec_version": "2.1",

"id": "attack-pattern--fb6aa549-c94a-4e45-b4fd-7e32602dad85",

"created": "2015-05-15T09:12:16.432Z",

"modified": "2015-05-20T09:12:16.432Z",

"created_by_ref": "identity--f431f809-377b-45e0-aa1c-6a4751cae5ff",

"revoked": false,

"labels": [

"heartbleed",

"has-logo"

],

"confidence": 55,

"lang": "en",

"object_marking_refs": [

"marking-definition--34098fce-860f-48ae-8e50-ebd3cc5e41da"

],

"granular_markings": [

{

"marking_ref": "marking-definition--089a6ecb-cc15-43cc-9494-767639779123",

"selectors": [

"description",

"labels"

],

"lang": "en"

}

],

"extensions": {

"extension-definition--d83fce45-ef58-4c6c-a3f4-1fbc32e98c6e": {

"extension_type": "property-extension",

"rank": 5,

"toxicity": 8

}

},

"external_references": [

{

"source_name": "capec",

"description": "spear phishing",

"external_id": "CAPEC-163"

}

],

"name": "Attack Pattern 2.1",

"description": "menuPass appears to favor spear phishing to deliver payloads to the intended targets. While the attackers behind menuPass have used other RATs in their campaign, it appears that they use PIVY as their primary persistence mechanism.",

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "initial-compromise"

}

],

"aliases": [

"alias_1",

"alias_2"

]

}

]

Powiązana zawartość

W tym artykule przedstawiono sposób ręcznego wzmocnienia analizy zagrożeń przez zaimportowanie wskaźników i innych obiektów STIX zebranych w prostych plikach. Aby dowiedzieć się więcej o tym, jak analiza zagrożeń obsługuje inne analizy w usłudze Microsoft Sentinel, zobacz następujące artykuły: