Zbieranie dzienników z plików tekstowych za pomocą agenta usługi Azure Monitor i pozyskiwanie ich do usługi Microsoft Sentinel

W tym artykule opisano sposób używania dzienników niestandardowych za pośrednictwem łącznika usługi AMA w celu szybkiego filtrowania i pozyskiwania dzienników w formacie pliku tekstowego z aplikacji sieciowych lub zabezpieczeń zainstalowanych na maszynach z systemem Windows lub Linux.

Wiele aplikacji rejestruje dane w plikach tekstowych zamiast standardowych usług rejestrowania, takich jak dziennik zdarzeń systemu Windows lub dziennik syslog. Agent usługi Azure Monitor (AMA) służy do zbierania danych w plikach tekstowych niestandardowych formatów zarówno z komputerów z systemami Windows, jak i Linux. Usługa AMA może również wpływać na przekształcenia danych w czasie zbierania, aby przeanalizować je w różnych polach.

Aby uzyskać więcej informacji na temat aplikacji, dla których usługa Microsoft Sentinel ma rozwiązania do obsługi zbierania dzienników, zobacz Custom Logs via AMA data connector — Configure data ingestion to Microsoft Sentinel from specific applications (Dzienniki niestandardowe za pośrednictwem łącznika danych usługi AMA — konfigurowanie pozyskiwania danych do usługi Microsoft Sentinel z określonych aplikacji).

Aby uzyskać więcej ogólnych informacji na temat pozyskiwania dzienników niestandardowych z plików tekstowych, zobacz Zbieranie dzienników z pliku tekstowego za pomocą agenta usługi Azure Monitor.

Ważne

Dzienniki niestandardowe za pośrednictwem łącznika danych usługi AMA są obecnie dostępne w wersji zapoznawczej. Zobacz Dodatkowe warunki użytkowania dla wersji zapoznawczych platformy Microsoft Azure, aby uzyskać dodatkowe postanowienia prawne dotyczące funkcji platformy Azure, które są dostępne w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

-

Usługa Microsoft Sentinel jest ogólnie dostępna na ujednoliconej platformie operacji zabezpieczeń firmy Microsoft w portalu usługi Microsoft Defender. W wersji zapoznawczej usługa Microsoft Sentinel jest dostępna w portalu usługi Defender bez usługi Microsoft Defender XDR lub licencji E5. Aby uzyskać więcej informacji, zobacz Microsoft Sentinel w portalu usługi Microsoft Defender.

Wymagania wstępne

Przed rozpoczęciem musisz mieć skonfigurowane zasoby i przypisane odpowiednie uprawnienia zgodnie z opisem w tej sekcji.

Wymagania wstępne usługi Microsoft Sentinel

Zainstaluj rozwiązanie usługi Microsoft Sentinel zgodne z aplikacją i upewnij się, że masz uprawnienia do wykonania kroków opisanych w tym artykule. Te rozwiązania można znaleźć w centrum zawartości w usłudze Microsoft Sentinel, a wszystkie te rozwiązania obejmują dzienniki niestandardowe za pośrednictwem łącznika usługi AMA .

Aby uzyskać listę aplikacji, które mają rozwiązania w centrum zawartości, zobacz Konkretne instrukcje dla aplikacji. Jeśli nie ma rozwiązania dostępnego dla aplikacji, zainstaluj dzienniki niestandardowe za pośrednictwem rozwiązania AMA .

Aby uzyskać więcej informacji, zobacz Odnajdywanie gotowej zawartości usługi Microsoft Sentinel i zarządzanie nią.

Masz konto platformy Azure z następującymi rolami kontroli dostępu na podstawie ról (RBAC) platformy Azure:

Rola wbudowana Scope Przyczyna - Współautor maszyny wirtualnej

- Połączona maszyna platformy Azure

Administrator zasobów- Maszyny wirtualne (VM)

- Virtual Machine Scale Sets

- Serwery z obsługą usługi Azure Arc

Aby wdrożyć agenta Dowolna rola obejmująca akcję

Microsoft.Resources/deployments/*- Subskrypcja

- Grupa zasobów

- Istniejąca reguła zbierania danych

Aby wdrożyć szablony usługi Azure Resource Manager Współautor monitorowania - Subskrypcja

- Grupa zasobów

- Istniejąca reguła zbierania danych

Aby utworzyć lub edytować reguły zbierania danych

Wymagania wstępne usługi przesyłania dalej dzienników

Niektóre aplikacje niestandardowe są hostowane na zamkniętych urządzeniach, które wymagają wysyłania dzienników do zewnętrznego modułu zbierającego dzienniki/usługi przesyłania dalej. W takim scenariuszu do usługi przesyłania dalej dzienników mają zastosowanie następujące wymagania wstępne:

Aby zbierać dzienniki, musisz mieć wyznaczoną maszynę wirtualną z systemem Linux jako usługę przesyłania dalej dziennika.

Jeśli usługa przesyłania dalej dzienników nie jest maszyną wirtualną platformy Azure, musi mieć zainstalowanego na nim agenta maszyny połączonej z usługą Azure Arc.

Maszyna wirtualna usługi przesyłania dalej dziennika systemu Linux musi mieć zainstalowany język Python 2.7 lub 3.

python --versionUżyj polecenia orpython3 --version, aby sprawdzić. Jeśli używasz języka Python 3, upewnij się, że jest ono ustawione jako domyślne polecenie na maszynie lub uruchom skrypty za pomocą polecenia "python3" zamiast "python".Usługa przesyłania dalej dziennika musi mieć

syslog-ngwłączone demona lubrsyslog.Aby uzyskać wymagania dotyczące miejsca dla usługi przesyłania dalej dzienników, zapoznaj się z testem porównawczym wydajności agenta usługi Azure Monitor. Możesz również przejrzeć ten wpis w blogu, który zawiera projekty skalowalnego pozyskiwania.

Źródła dzienników, urządzenia zabezpieczeń i urządzenia muszą być skonfigurowane do wysyłania komunikatów dziennika do demona dziennika dziennika usługi przesyłania dalej dziennika zamiast do lokalnego demona dziennika systemowego.

Wymagania wstępne dotyczące zabezpieczeń maszyny

Skonfiguruj zabezpieczenia maszyny usługi przesyłania dalej dzienników zgodnie z zasadami zabezpieczeń organizacji. Na przykład skonfiguruj sieć, aby dopasować je do zasad zabezpieczeń sieci firmowej i zmienić porty i protokoły w demonie, aby dopasować je do wymagań. Aby poprawić konfigurację zabezpieczeń maszyny, zabezpieczyć maszynę wirtualną na platformie Azure lub zapoznać się z tymi najlepszymi rozwiązaniami dotyczącymi zabezpieczeń sieci.

Jeśli urządzenia wysyłają dzienniki za pośrednictwem protokołu TLS, ponieważ na przykład usługa przesyłania dalej dzienników znajduje się w chmurze, musisz skonfigurować demona dziennika systemowego (rsyslog lub syslog-ng) do komunikowania się w protokole TLS. Aby uzyskać więcej informacji, zobacz:

- Szyfrowanie ruchu dziennika systemowego przy użyciu protokołu TLS — rsyslog

- Szyfrowanie komunikatów dziennika przy użyciu protokołu TLS — syslog-ng

Konfigurowanie łącznika danych

Proces instalacji dzienników niestandardowych za pośrednictwem łącznika danych usługi AMA obejmuje następujące kroki:

Utwórz tabelę docelową w usłudze Log Analytics (lub wyszukiwanie zaawansowane, jeśli jesteś w portalu usługi Defender).

Nazwa tabeli musi się kończyć

_CLi musi zawierać tylko dwa następujące pola:- TimeGenerated (typu DateTime): sygnatura czasowa tworzenia komunikatu dziennika.

- RawData (typu Ciąg): komunikat dziennika w całości.

(Jeśli zbierasz dzienniki z usługi przesyłania dalej dzienników, a nie bezpośrednio z urządzenia obsługującego aplikację, nazwij to pole Komunikat zamiast rawData).

Zainstaluj agenta usługi Azure Monitor i utwórz regułę zbierania danych (DCR) przy użyciu jednej z następujących metod:

Jeśli zbierasz dzienniki przy użyciu usługi przesyłania dalej dzienników, skonfiguruj demona dziennika systemowego na tym komputerze, aby nasłuchiwać komunikatów z innych źródeł i otwierać wymagane porty lokalne. Aby uzyskać szczegółowe informacje, zobacz Konfigurowanie usługi przesyłania dalej dziennika w celu akceptowania dzienników.

Wybierz odpowiednią kartę, aby uzyskać instrukcje.

Tworzenie reguły zbierania danych (DCR)

Aby rozpocząć, otwórz dzienniki niestandardowe za pośrednictwem łącznika danych usługi AMA w usłudze Microsoft Sentinel i utwórz regułę zbierania danych (DCR).

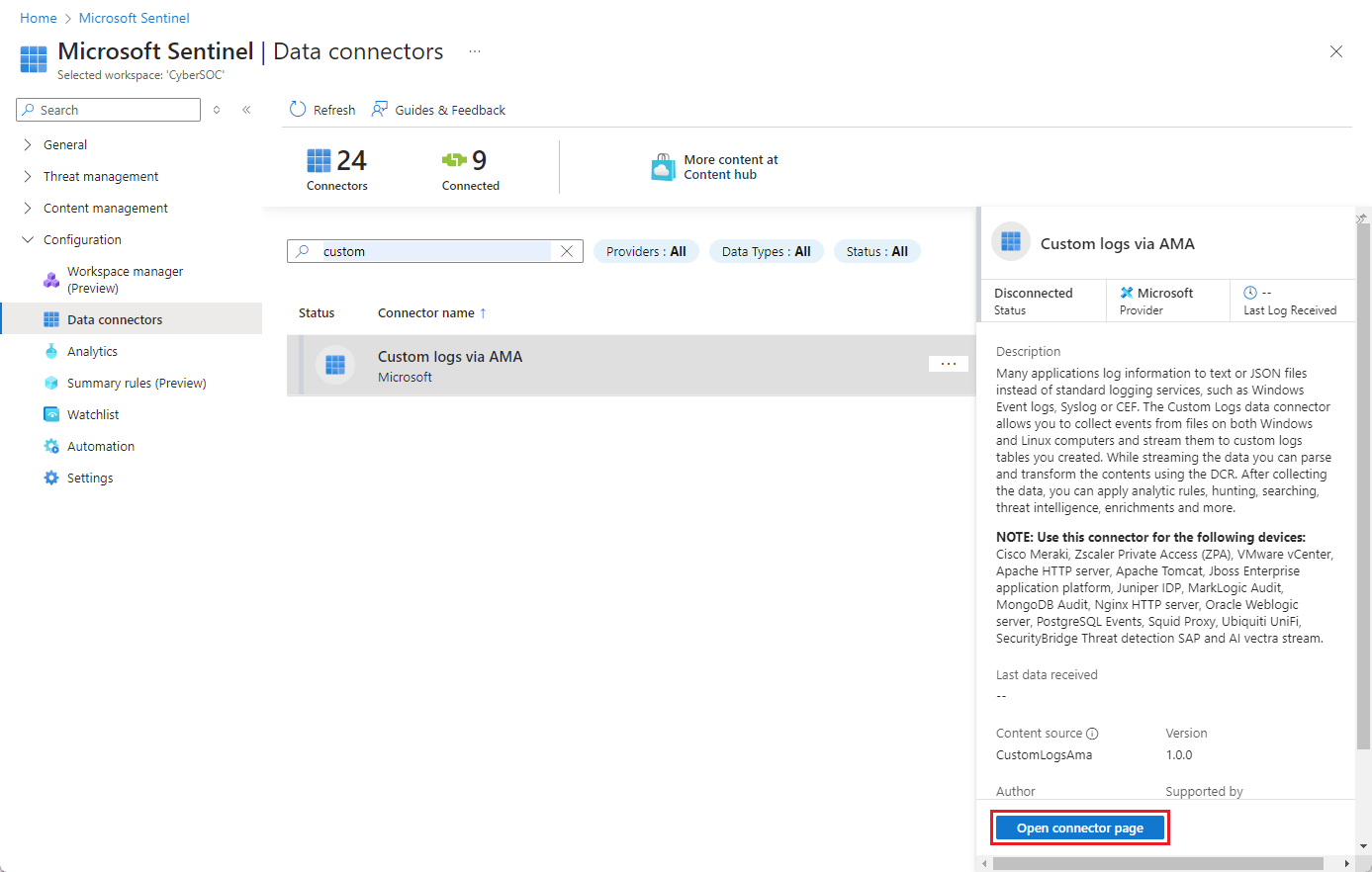

W przypadku usługi Microsoft Sentinel w witrynie Azure Portal w obszarze Konfiguracja wybierz pozycję Łączniki danych.

W przypadku usługi Microsoft Sentinel w portalu usługi Defender wybierz pozycję Łączniki danych konfiguracji>usługi Microsoft Sentinel.>Wpisz wartość niestandardową w polu Wyszukaj. W wynikach wybierz pozycję Dzienniki niestandardowe za pośrednictwem łącznika usługi AMA .

Wybierz pozycję Otwórz stronę łącznika w okienku szczegółów.

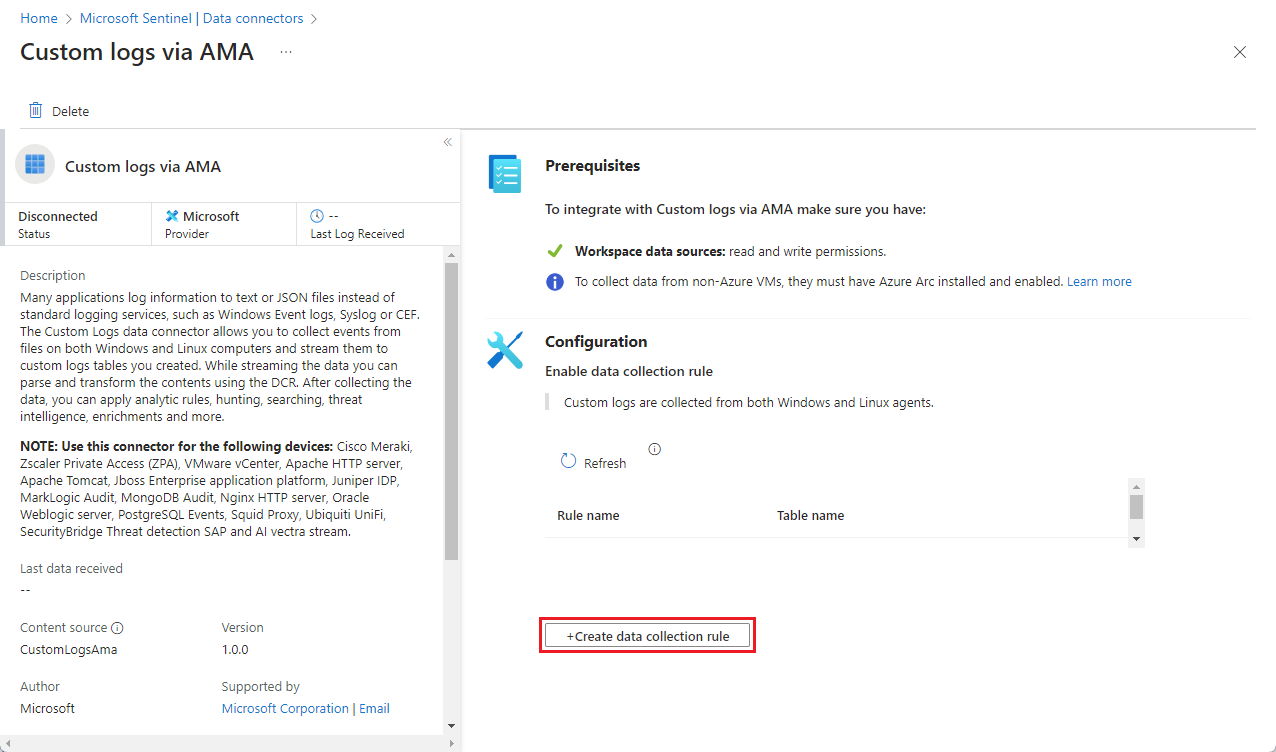

W obszarze Konfiguracja wybierz pozycję +Utwórz regułę zbierania danych.

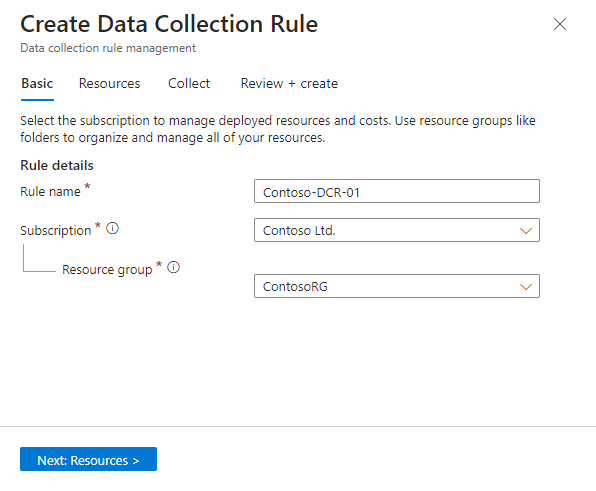

Na karcie Podstawowe:

- Wpisz nazwę kontrolera domeny.

- Wybierz subskrypcję.

- Wybierz grupę zasobów, w której chcesz zlokalizować kontroler domeny.

Wybierz pozycję Dalej: Zasoby >.

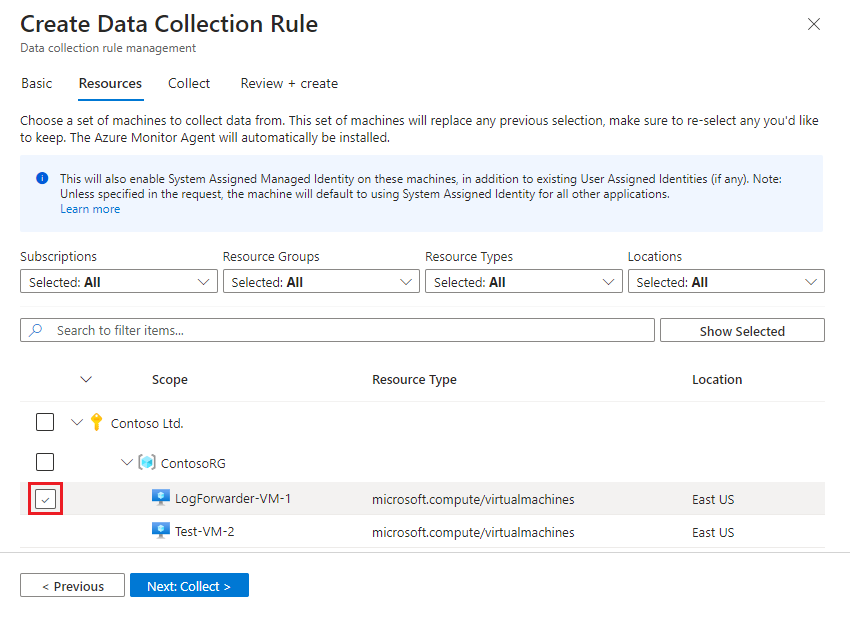

Definiowanie zasobów maszyny wirtualnej

Na karcie Zasoby wybierz maszyny, z których chcesz zebrać dzienniki. Są to maszyny, na których zainstalowano aplikację, lub maszyny usługi przesyłania dalej dzienników. Jeśli maszyna, której szukasz, nie jest wyświetlana na liście, może to nie być maszyna wirtualna platformy Azure z zainstalowanym agentem usługi Azure Connected Machine.

Użyj dostępnych filtrów lub pola wyszukiwania, aby znaleźć szukaną maszynę. Rozwiń subskrypcję na liście, aby wyświetlić jej grupy zasobów i grupę zasobów, aby wyświetlić jej maszyny wirtualne.

Wybierz maszynę, z której chcesz zbierać dzienniki. Pole wyboru jest wyświetlane obok nazwy maszyny wirtualnej po umieszczeniu na niej wskaźnika myszy.

Jeśli wybrane maszyny nie mają jeszcze zainstalowanego agenta usługi Azure Monitor, agent jest instalowany po utworzeniu i wdrożeniu kontrolera domeny.

Przejrzyj zmiany i wybierz pozycję Dalej: Zbierz >.

Konfigurowanie kontrolera DOMENY dla aplikacji

Na karcie Zbieranie wybierz aplikację lub typ urządzenia z listy rozwijanej Wybierz typ urządzenia (opcjonalnie) lub pozostaw ją jako Niestandardową nową tabelę, jeśli aplikacja lub urządzenie nie ma na liście.

Jeśli wybrano jedną z wymienionych aplikacji lub urządzeń, pole Nazwa tabeli zostanie automatycznie wypełnione odpowiednią nazwą tabeli. W przypadku wybrania opcji Niestandardowa nowa tabela wprowadź nazwę tabeli w obszarze Nazwa tabeli. Nazwa musi kończyć się sufiksem

_CL.W polu Wzorzec pliku wprowadź ścieżkę i nazwę pliku plików dziennika tekstowego, które mają być zbierane. Aby znaleźć domyślne nazwy plików i ścieżki dla każdej aplikacji lub typu urządzenia, zobacz Określone instrukcje dla typu aplikacji. Nie musisz używać domyślnych nazw plików ani ścieżek i możesz użyć symboli wieloznacznych w nazwie pliku.

W polu Przekształć, jeśli w kroku 1 wybrano niestandardową nową tabelę, wprowadź zapytanie Kusto, które stosuje wybrane przekształcenie do danych.

Jeśli w kroku 1 wybrano jedną z wymienionych aplikacji lub urządzeń, to pole zostanie automatycznie wypełnione odpowiednim przekształceniem. NIE edytuj przekształcenia, które się tam pojawia. W zależności od wybranego typu ta wartość powinna być jedną z następujących wartości:

source(wartość domyślna — brak przekształcenia)source | project-rename Message=RawData(w przypadku urządzeń, które wysyłają dzienniki do usługi przesyłania dalej)

Przejrzyj wybrane opcje i wybierz pozycję Dalej: Przejrzyj i utwórz.

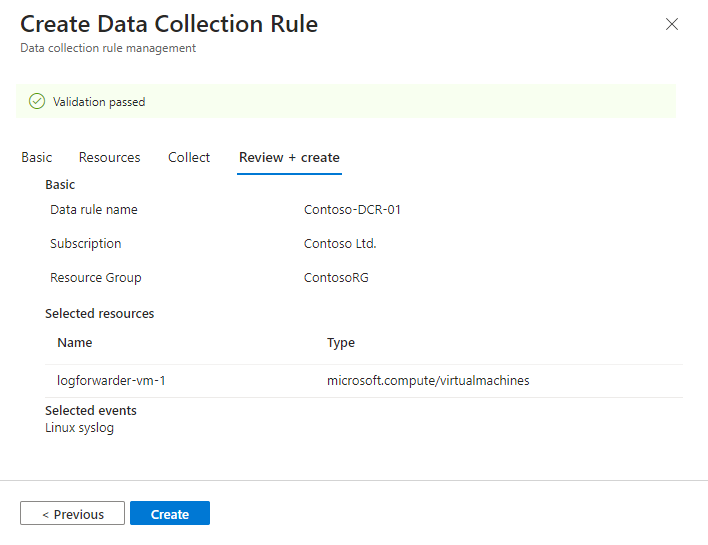

Przeglądanie i tworzenie reguły

Po zakończeniu wszystkich kart przejrzyj wprowadzone elementy i utwórz regułę zbierania danych.

Na karcie Przeglądanie i tworzenie wybierz pozycję Utwórz.

Łącznik instaluje agenta usługi Azure Monitor na maszynach wybranych podczas tworzenia kontrolera domeny.

Sprawdź powiadomienia w witrynie Azure Portal lub portalu usługi Microsoft Defender, aby zobaczyć, kiedy kontroler domeny jest tworzony, a agent jest zainstalowany.

Wybierz pozycję Odśwież na stronie łącznika, aby wyświetlić kontroler domeny wyświetlany na liście.

Konfigurowanie usługi przesyłania dalej dzienników w celu akceptowania dzienników

Jeśli zbierasz dzienniki z urządzenia przy użyciu usługi przesyłania dalej dzienników, skonfiguruj demona dziennika w module przesyłania dalej dziennika w celu nasłuchiwania komunikatów z innych maszyn i otwórz niezbędne porty lokalne.

Skopiuj następujący wiersz polecenia:

sudo wget -O Forwarder_AMA_installer.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Forwarder_AMA_installer.py&&sudo python Forwarder_AMA_installer.pyZaloguj się do maszyny usługi przesyłania dalej dziennika, na której właśnie zainstalowano usługę AMA.

Wklej polecenie skopiowane w ostatnim kroku, aby uruchomić skrypt instalacji.

Skrypt konfiguruje demonarsysloglubsyslog-ngtak, aby używał wymaganego protokołu i ponownie uruchamia demona. Skrypt otwiera port 514 w celu nasłuchiwania komunikatów przychodzących zarówno w protokołach UDP, jak i TCP. Aby zmienić to ustawienie, zapoznaj się z plikiem konfiguracji demona dziennika systemowego zgodnie z typem demona uruchomionym na maszynie:- Rsyslog:

/etc/rsyslog.conf - Syslog-ng:

/etc/syslog-ng/syslog-ng.conf

Jeśli używasz języka Python 3 i nie jest ono ustawione jako domyślne polecenie na maszynie, zastąp wartość w

python3pythonwklejonym poleceniu. Zobacz Wymagania wstępne modułu przesyłania dalej dzienników.Uwaga

Aby uniknąć scenariuszy pełnego dysku, w których agent nie może działać, zalecamy ustawienie

syslog-ngkonfiguracji lubrsyslognie do przechowywania niepotrzebnych dzienników. Scenariusz pełny dysk zakłóca działanie zainstalowanej usługi AMA. Aby uzyskać więcej informacji, zobacz RSyslog lub Syslog-ng.- Rsyslog:

Konfigurowanie urządzenia lub urządzenia zabezpieczeń

Aby uzyskać szczegółowe instrukcje dotyczące konfigurowania aplikacji lub urządzenia zabezpieczeń, zobacz Dzienniki niestandardowe za pośrednictwem łącznika danych usługi AMA — Konfigurowanie pozyskiwania danych do usługi Microsoft Sentinel z określonych aplikacji

Skontaktuj się z dostawcą rozwiązania, aby uzyskać więcej informacji lub gdzie informacje są niedostępne dla urządzenia lub urządzenia.