Łączenie usługi Microsoft Sentinel z usługami Amazon Web Services w celu pozyskiwania dzienników zapory aplikacji internetowej platformy AWS

Łącznik Zapory aplikacji internetowej (WAF) oparty na usłudze Amazon Web Services (AWS) (AWS) umożliwia pozyskiwanie dzienników zapory aplikacji internetowej platformy AWS zebranych w zasobnikach usług AWS S3 do usługi Microsoft Sentinel. Dzienniki zapory aplikacji internetowej platformy AWS to szczegółowe rekordy ruchu internetowego analizowane przez zaporę aplikacji internetowej platformy AWS względem list kontroli dostępu do sieci Web (ACL). Te rekordy zawierają informacje, takie jak czas odebrania żądania przez zaporę aplikacji internetowej platformy AWS, specyfikę żądania oraz akcję podjętą przez regułę zgodną z żądaniem. Te dzienniki i ta analiza są niezbędne do utrzymania bezpieczeństwa i wydajności aplikacji internetowych.

Ten łącznik zawiera debiut nowego skryptu dołączania opartego na platformie AWS CloudFormation w celu usprawnienia tworzenia zasobów platformy AWS używanych przez łącznik.

Ważne

Łącznik danych zapory aplikacji internetowej amazon Web Services S3 jest obecnie w wersji zapoznawczej. Dodatkowe postanowienia dotyczące wersji zapoznawczej platformy Azure obejmują dodatkowe postanowienia prawne dotyczące funkcji platformy Azure, które są dostępne w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

-

Usługa Microsoft Sentinel jest ogólnie dostępna na ujednoliconej platformie operacji zabezpieczeń firmy Microsoft w portalu usługi Microsoft Defender. W wersji zapoznawczej usługa Microsoft Sentinel jest dostępna w portalu usługi Defender bez usługi Microsoft Defender XDR lub licencji E5. Aby uzyskać więcej informacji, zobacz Microsoft Sentinel w portalu usługi Microsoft Defender.

Omówienie

Łącznik danych zapory aplikacji internetowej usług Amazon Web Services S3 obsługuje następujące przypadki użycia:

Monitorowanie zabezpieczeń i wykrywanie zagrożeń: analizowanie dzienników zapory aplikacji internetowej platformy AWS w celu ułatwienia identyfikowania zagrożeń bezpieczeństwa, takich jak wstrzyknięcie kodu SQL i ataki między witrynami (XSS). Pozyskając te dzienniki do usługi Microsoft Sentinel, możesz użyć zaawansowanej analizy i analizy zagrożeń do wykrywania i badania złośliwych działań.

Zgodność i inspekcja: dzienniki zapory aplikacji internetowej platformy AWS zawierają szczegółowe rekordy ruchu listy ACL sieci Web, co może być kluczowe dla celów raportowania zgodności i inspekcji. Łącznik zapewnia, że te dzienniki są dostępne w usłudze Sentinel w celu łatwego dostępu i analizy.

W tym artykule wyjaśniono, jak skonfigurować łącznik zapory aplikacji internetowej usług Amazon Web Services S3. Proces jego konfigurowania obejmuje dwie części: stronę platformy AWS i stronę usługi Microsoft Sentinel. Każdy proces strony generuje informacje używane przez drugą stronę. To dwukierunkowe uwierzytelnianie tworzy bezpieczną komunikację.

Wymagania wstępne

Musisz mieć uprawnienia do zapisu w obszarze roboczym usługi Microsoft Sentinel.

Zainstaluj rozwiązanie Amazon Web Services z centrum zawartości w usłudze Microsoft Sentinel. Jeśli masz już zainstalowaną wersję 3.0.2 rozwiązania (lub starszego), zaktualizuj rozwiązanie w centrum zawartości, aby upewnić się, że masz najnowszą wersję, która zawiera ten łącznik. Aby uzyskać więcej informacji, zobacz Odnajdywanie gotowej zawartości usługi Microsoft Sentinel i zarządzanie nią.

Włączanie i konfigurowanie łącznika zapory aplikacji internetowej amazon Web Services S3

Proces włączania i konfigurowania łącznika obejmuje następujące zadania:

W środowisku platformy AWS:

Strona łącznika zapory aplikacji internetowej usług Amazon Web Services WAF w usłudze Microsoft Sentinel zawiera dostępne do pobrania szablony stosu AWS CloudFormation, które automatyzują następujące zadania platformy AWS:

Skonfiguruj usługi AWS w celu wysyłania dzienników do zasobnika S3.

Utwórz kolejkę simple queue service (SQS), aby dostarczyć powiadomienie.

Utwórz dostawcę tożsamości sieci Web w celu uwierzytelniania użytkowników na platformie AWS za pośrednictwem protokołu OpenID Connect (OIDC).

Utwórz przyjętą rolę w celu udzielenia uprawnień użytkownikom uwierzytelnianym przez dostawcę tożsamości sieci Web OIDC w celu uzyskania dostępu do zasobów platformy AWS.

Dołącz odpowiednie zasady uprawnień IAM, aby udzielić przejętego dostępu roli do odpowiednich zasobów (zasobnik S3, SQS).

W usłudze Microsoft Sentinel:

- Skonfiguruj łącznik zapory aplikacji internetowej amazon Web Services S3 w portalu usługi Microsoft Sentinel, dodając moduły zbierające dzienniki, które sondują kolejkę i pobierają dane dziennika z zasobnika S3. Zapoznaj się z poniższymi instrukcjami.

Konfigurowanie środowiska platformy AWS

Aby uprościć proces dołączania, strona łącznika zapory aplikacji internetowej usług Amazon Web Services S3 w usłudze Microsoft Sentinel zawiera szablony do pobrania, których można używać z usługą AWS CloudFormation. Usługa CloudFormation używa tych szablonów do automatycznego tworzenia stosów zasobów na platformie AWS. Te stosy obejmują same zasoby zgodnie z opisem w tym artykule, a także poświadczenia, uprawnienia i zasady.

Przygotowywanie plików szablonów

Aby uruchomić skrypt w celu skonfigurowania środowiska platformy AWS, wykonaj następujące kroki:

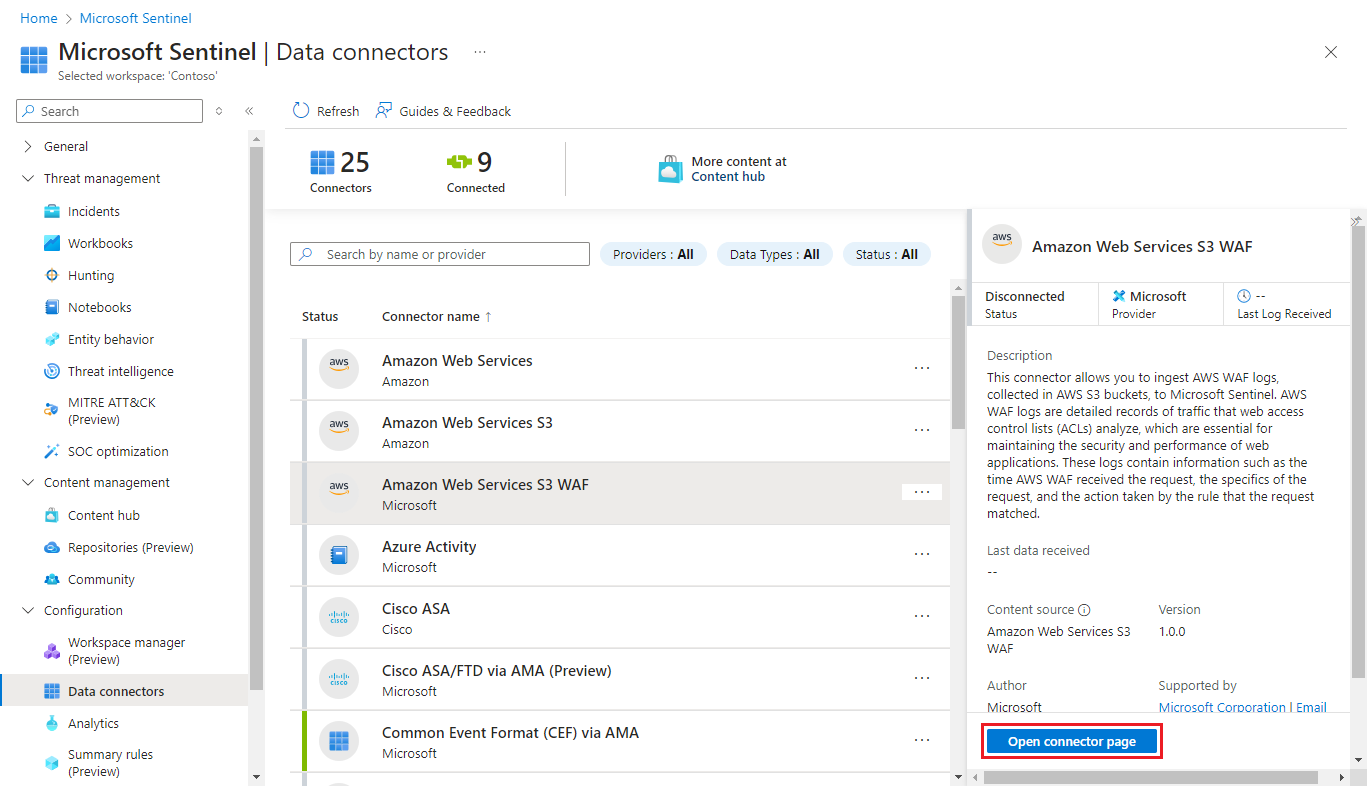

W witrynie Azure Portal z menu nawigacji usługi Microsoft Sentinel rozwiń węzeł Konfiguracja i wybierz pozycję Łączniki danych.

W portalu usługi Defender z menu szybkiego uruchamiania rozwiń węzeł Konfiguracja usługi Microsoft Sentinel > i wybierz pozycję Łączniki danych.

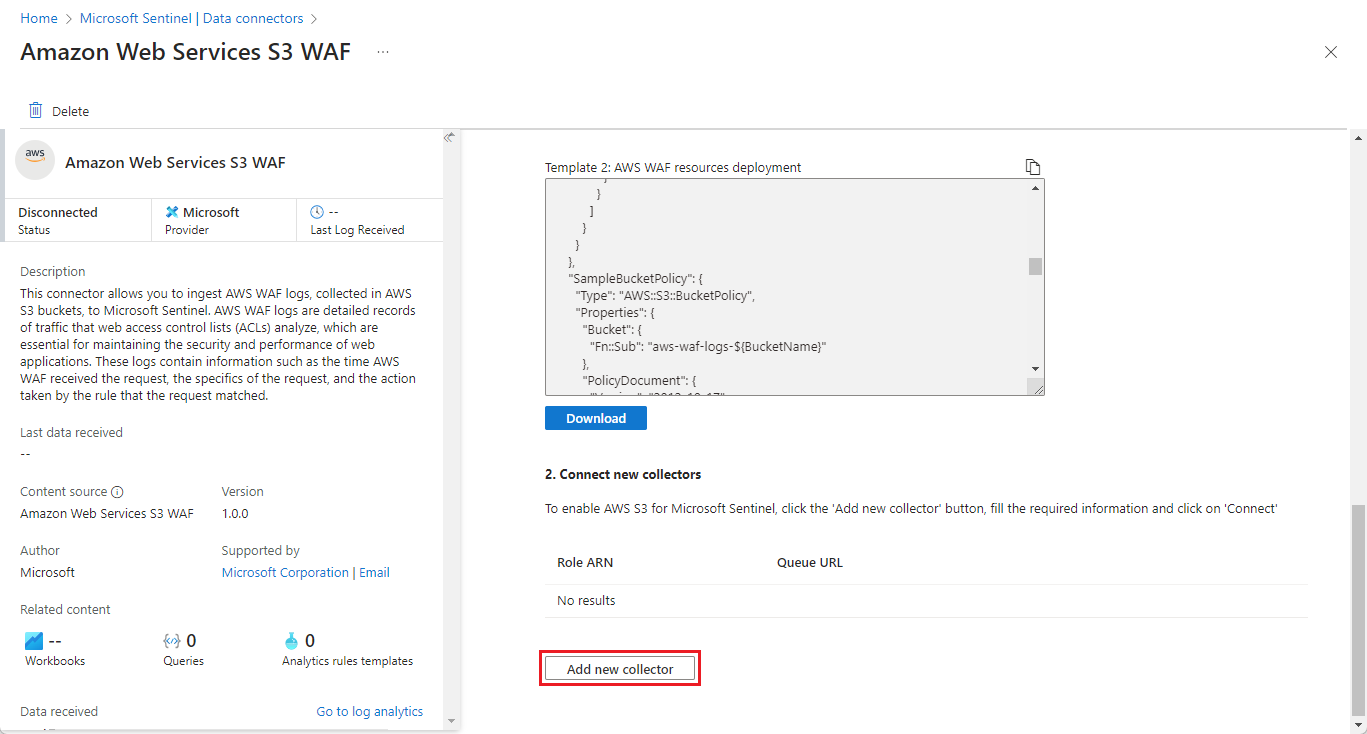

Wybierz pozycję Amazon Web Services S3 Zapora aplikacji internetowej z listy łączników danych.

Jeśli łącznik nie jest widoczny, zainstaluj rozwiązanie Amazon Web Services z centrum zawartości w obszarze Zarządzanie zawartością w usłudze Microsoft Sentinel lub zaktualizuj rozwiązanie do najnowszej wersji.

W okienku szczegółów łącznika wybierz pozycję Otwórz stronę łącznika.

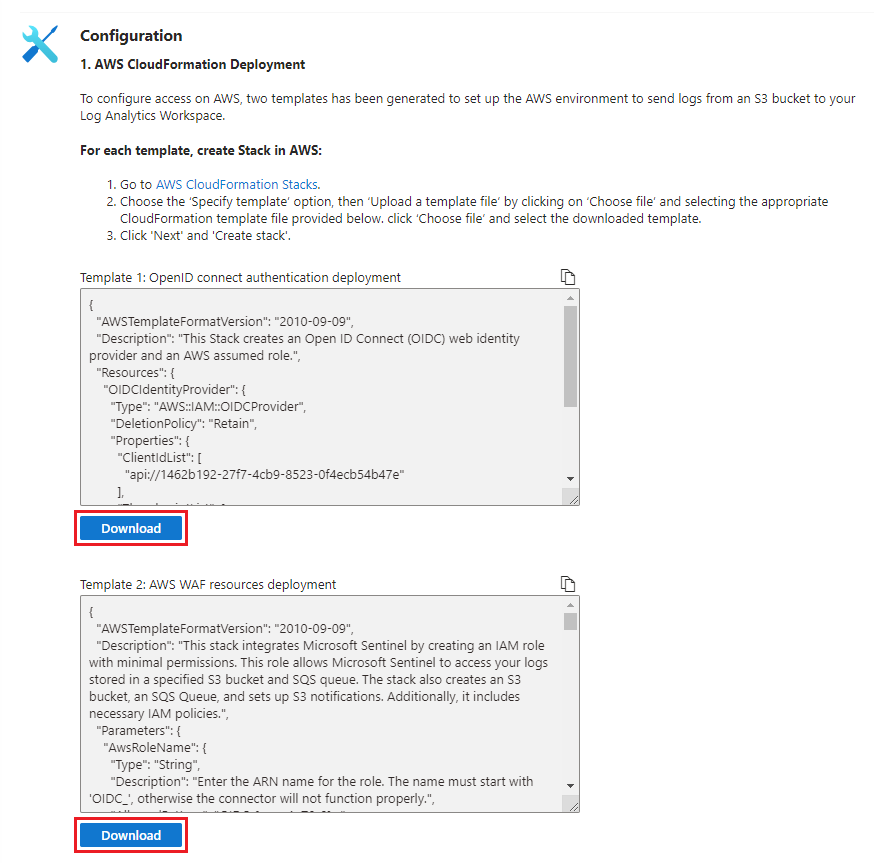

W sekcji Konfiguracja poniżej 1. AwS CloudFormation Deployment (Wdrożenie platformy AWS CloudFormation) wybierz link AWS CloudFormation Stacks (Stosy platformy AWS CloudFormation). Spowoduje to otwarcie konsoli platformy AWS na nowej karcie przeglądarki.

Wróć do karty portalu, na której masz otwartą usługę Microsoft Sentinel. Wybierz pozycję Pobierz w obszarze Szablon 1: Wdrożenie uwierzytelniania OpenID Connect, aby pobrać szablon, który tworzy dostawcę tożsamości sieci Web OIDC. Szablon jest pobierany jako plik JSON do wyznaczonego folderu pobierania.

Uwaga

Jeśli masz starszy łącznik platformy AWS S3 i dlatego masz już dostawcę tożsamości sieci Web OIDC, możesz pominąć ten krok.

Wybierz pozycję Pobierz w obszarze Szablon 2: Wdrażanie zasobów zapory aplikacji internetowej aws, aby pobrać szablon, który tworzy inne zasoby platformy AWS. Szablon jest pobierany jako plik JSON do wyznaczonego folderu pobierania.

Tworzenie stosów platformy AWS CloudFormation

Wróć do karty Przeglądarki konsoli platformy AWS, która jest otwarta na stronie AWS CloudFormation w celu utworzenia stosu.

Jeśli jeszcze nie zalogowano się do platformy AWS, zaloguj się teraz i nastąpi przekierowanie do strony AWS CloudFormation.

Tworzenie dostawcy tożsamości sieci Web OIDC

Postępuj zgodnie z instrukcjami na stronie Konsola platformy AWS, aby utworzyć nowy stos.

(Jeśli masz już dostawcę tożsamości sieci Web OIDC z poprzedniej wersji łącznika usługi AWS S3, pomiń ten krok i przejdź do Utwórz pozostałe zasoby platformy AWS).

Określ szablon i przekaż plik szablonu.

Wybierz pozycję Wybierz plik i znajdź pobrany plik "Szablon 1_ OpenID connect authentication deployment.json".

Wybierz nazwę stosu.

Przejdź do pozostałej części procesu i utwórz stos.

Tworzenie pozostałych zasobów platformy AWS

Wróć do strony stosów CloudFormation platformy AWS i utwórz nowy stos.

Wybierz pozycję Wybierz plik i znajdź pobrany plik "Szablon 2_ zasoby zapory aplikacji internetowej platformy AWS deployment.json".

Wybierz nazwę stosu.

Po wyświetleniu monitu wprowadź identyfikator obszaru roboczego usługi Microsoft Sentinel. Aby znaleźć identyfikator obszaru roboczego:

W witrynie Azure Portal w menu nawigacji usługi Microsoft Sentinel rozwiń węzeł Konfiguracja i wybierz pozycję Ustawienia. Wybierz kartę Ustawienia obszaru roboczego i znajdź identyfikator obszaru roboczego na stronie obszaru roboczego usługi Log Analytics.

W portalu usługi Defender w menu szybkiego uruchamiania rozwiń węzeł System i wybierz pozycję Ustawienia. Wybierz pozycję Microsoft Sentinel, a następnie wybierz pozycję Ustawienia usługi Log Analytics w obszarze Ustawienia.

[WORKSPACE_NAME]Znajdź identyfikator obszaru roboczego na stronie obszaru roboczego usługi Log Analytics, która zostanie otwarta na nowej karcie przeglądarki.

Przejdź do pozostałej części procesu i utwórz stos.

Dodawanie modułów zbierających dzienniki

Po utworzeniu stosów zasobów wróć do karty przeglądarki otwartej na stronę łącznika danych w usłudze Microsoft Sentinel i rozpocznij drugą część procesu konfiguracji.

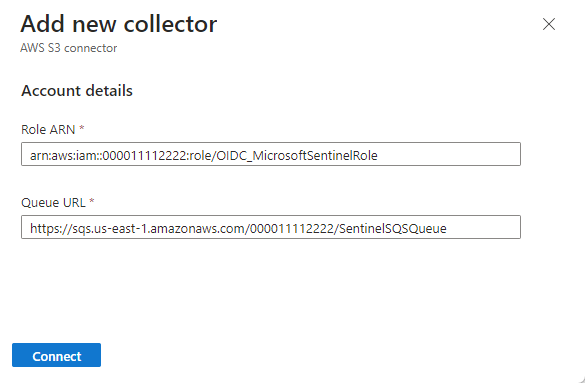

W sekcji Konfiguracja poniżej 2. Połącz nowe moduły zbierające, wybierz pozycję Dodaj nowy moduł zbierający.

Wprowadź rolę ARN utworzonej roli IAM. Domyślna nazwa roli to OIDC_MicrosoftSentinelRole, więc rola ARN będzie miała wartość

arn:aws:iam::{AWS_ACCOUNT_ID}:role/OIDC_MicrosoftSentinelRole.Wprowadź nazwę utworzonej kolejki SQS. Domyślną nazwą tej kolejki jest SentinelSQSQueue, więc adres URL będzie następujący:

https://sqs.{AWS_REGION}.amazonaws.com/{AWS_ACCOUNT_ID}/SentinelSQSQueue.Wybierz pozycję Połącz, aby dodać moduł zbierający. Spowoduje to utworzenie reguły zbierania danych dla agenta usługi Azure Monitor w celu pobrania dzienników i pozyskiwania ich do dedykowanej tabeli AWSWAF w obszarze roboczym usługi Log Analytics.

Konfiguracja ręczna

Teraz, gdy proces automatycznej konfiguracji jest bardziej niezawodny, nie ma wielu dobrych powodów, aby skorzystać z ręcznej konfiguracji. Jeśli jednak musisz zapoznać się z instrukcjami ręcznej konfiguracji w dokumentacji łącznika Amazon Web Services S3 Connector.

Testowanie i monitorowanie łącznika

Po skonfigurowaniu łącznika przejdź do strony Dzienniki (lub strony Zaawansowane wyszukiwanie zagrożeń w portalu usługi Defender) i uruchom następujące zapytanie. Jeśli otrzymasz jakiekolwiek wyniki, łącznik działa prawidłowo.

AWSWAF | take 10Jeśli jeszcze tego nie zrobiono, zalecamy zaimplementowanie monitorowania kondycji łącznika danych, aby wiedzieć, kiedy łączniki nie odbierają danych lub innych problemów z łącznikami. Aby uzyskać więcej informacji, zobacz Monitorowanie kondycji łączników danych.