Zarządzanie dostępem do obszaru roboczego w wersji zapoznawczej testowania programu Microsoft Playwright

Z tego artykułu dowiesz się, jak zarządzać dostępem do obszaru roboczego w programie Microsoft Playwright Testing Preview. Usługa używa kontroli dostępu opartej na rolach (RBAC) platformy Azure w celu autoryzowania praw dostępu do obszaru roboczego. Przypisania ról to sposób kontrolowania dostępu do zasobów przy użyciu kontroli dostępu opartej na rolach platformy Azure.

Ważne

Microsoft Playwright Testing jest obecnie w wersji zapoznawczej. Aby uzyskać postanowienia prawne dotyczące funkcji platformy Azure, które znajdują się w wersji beta, w wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej, zobacz Dodatkowe warunki użytkowania dla wersji zapoznawczych platformy Microsoft Azure.

Wymagania wstępne

Aby przypisać role na platformie Azure, twoje konto wymaga administratora dostępu użytkowników, właściciela lub jednej z ról administratora klasycznego.

Aby zweryfikować swoje uprawnienia w witrynie Azure Portal:

- W witrynie Azure Portal przejdź do obszaru roboczego Microsoft Playwright Testing.

- W okienku po lewej stronie wybierz pozycję Kontrola dostępu (Zarządzanie dostępem i tożsamościami), a następnie wybierz pozycję Wyświetl mój dostęp.

Role domyślne

Obszary robocze microsoft Playwright Testing używają trzech wbudowanych ról platformy Azure. Aby udzielić użytkownikom dostępu do obszaru roboczego, przypisz im jedną z następujących wbudowanych ról platformy Azure:

| Rola | Poziom dostępu |

|---|---|

| Czytelnik | — Dostęp tylko do odczytu do obszaru roboczego w portalu Playwright. — Wyświetlanie wyników testów dla obszaru roboczego. — Nie można tworzyć ani usuwać tokenów dostępu obszaru roboczego. Nie można uruchomić testów playwright w usłudze. |

| Współautor | — Pełny dostęp do zarządzania obszarem roboczym w witrynie Azure Portal, ale nie można przypisać ról w kontroli dostępu opartej na rolach platformy Azure. - Pełny dostęp do obszaru roboczego w portalu Playwright. - Tworzenie i usuwanie tokenów dostępu. - Uruchamianie testów dramaturgów w usłudze. |

| Właściciel | — Pełny dostęp do zarządzania obszarem roboczym w witrynie Azure Portal, w tym przypisywania ról w kontroli dostępu opartej na rolach platformy Azure. - Pełny dostęp do obszaru roboczego w portalu Playwright. - Tworzenie i usuwanie tokenów dostępu. - Uruchamianie testów dramaturgów w usłudze. |

Ważne

Przed przypisaniem roli RBAC platformy Azure określ wymagany zakres dostępu. Najlepsze rozwiązania określają, że zawsze najlepiej przyznać tylko najwęższy możliwy zakres. Role RBAC platformy Azure zdefiniowane w szerszym zakresie są dziedziczone przez pod nimi zasoby. Aby uzyskać więcej informacji na temat zakresu przypisań ról RBAC platformy Azure, zobacz Omówienie zakresu kontroli dostępu opartej na rolach platformy Azure.

Udzielanie dostępu użytkownikowi

Dostęp użytkownika do obszaru roboczego Microsoft Playwright Testing można udzielić za pomocą witryny Azure Portal:

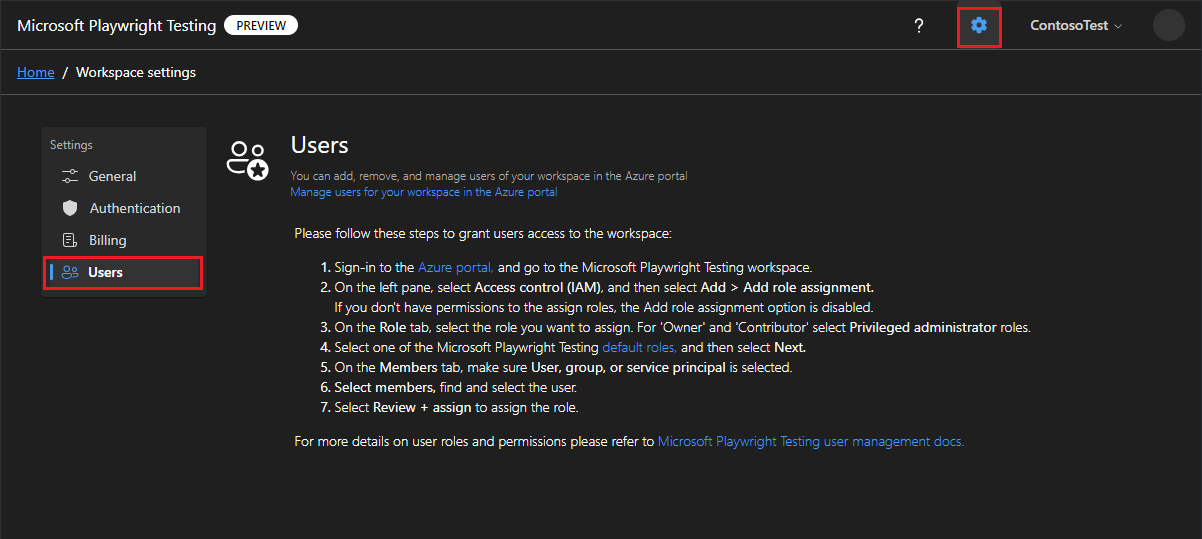

Zaloguj się do portalu Playwright przy użyciu konta platformy Azure.

Wybierz ikonę ustawień obszaru roboczego, a następnie przejdź do strony Użytkownicy .

Wybierz pozycję Zarządzaj użytkownikami obszaru roboczego w witrynie Azure Portal , aby przejść do obszaru roboczego w witrynie Azure Portal.

Alternatywnie możesz przejść bezpośrednio do witryny Azure Portal i wybrać obszar roboczy:

- Zaloguj się w witrynie Azure Portal.

- Wprowadź tekst Playwright Testing (Testowanie dramaturgów) w polu wyszukiwania, a następnie wybierz pozycję Playwright Testing (Testowanie dramaturgów) w kategorii Usługi.

- Z listy wybierz obszar roboczy Microsoft Playwright Testing.

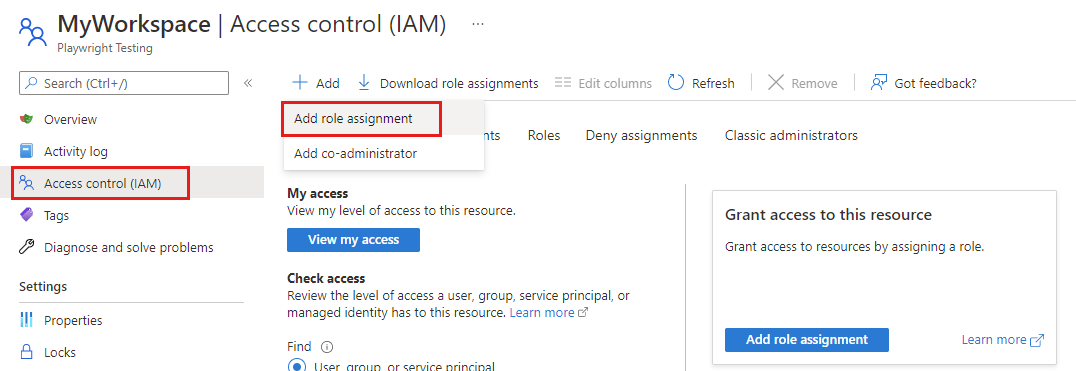

- W lewym okienku nawigacji, wybierz Access Control (IAM).

Na stronie Kontrola dostępu (Zarządzanie dostępem i tożsamościami) wybierz pozycję Dodaj > przypisanie roli.

Jeśli nie masz uprawnień do przypisywania ról, opcja Dodaj przypisanie roli jest wyłączona.

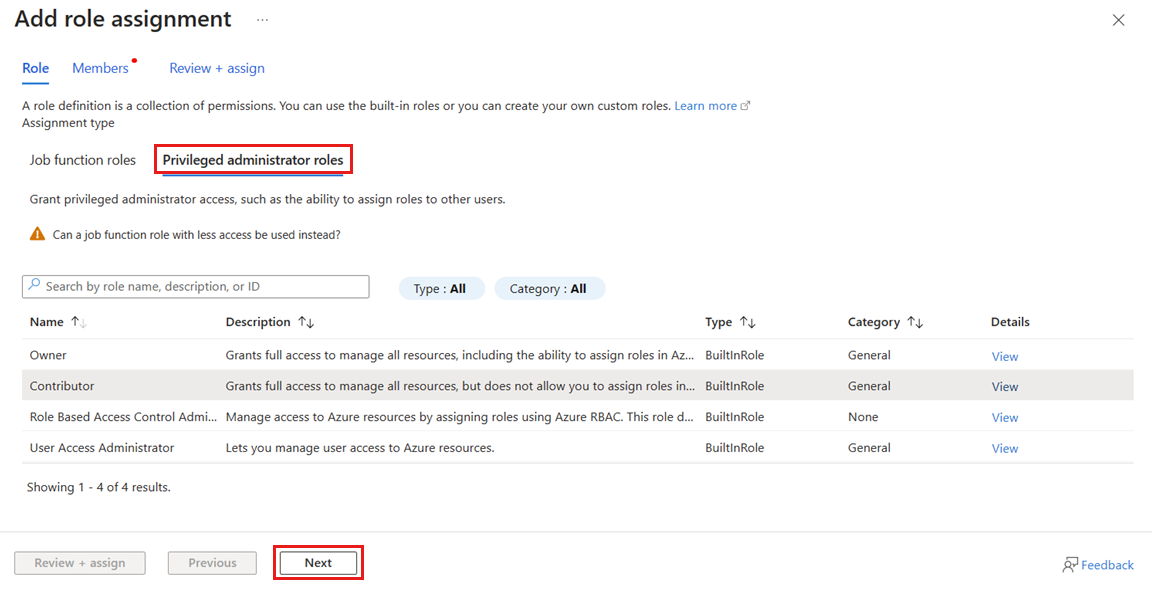

Na karcie Rola wybierz pozycję Role administratora uprzywilejowanego.

Wybierz jedną z ról domyślnych testowania playwright firmy Microsoft, a następnie wybierz przycisk Dalej.

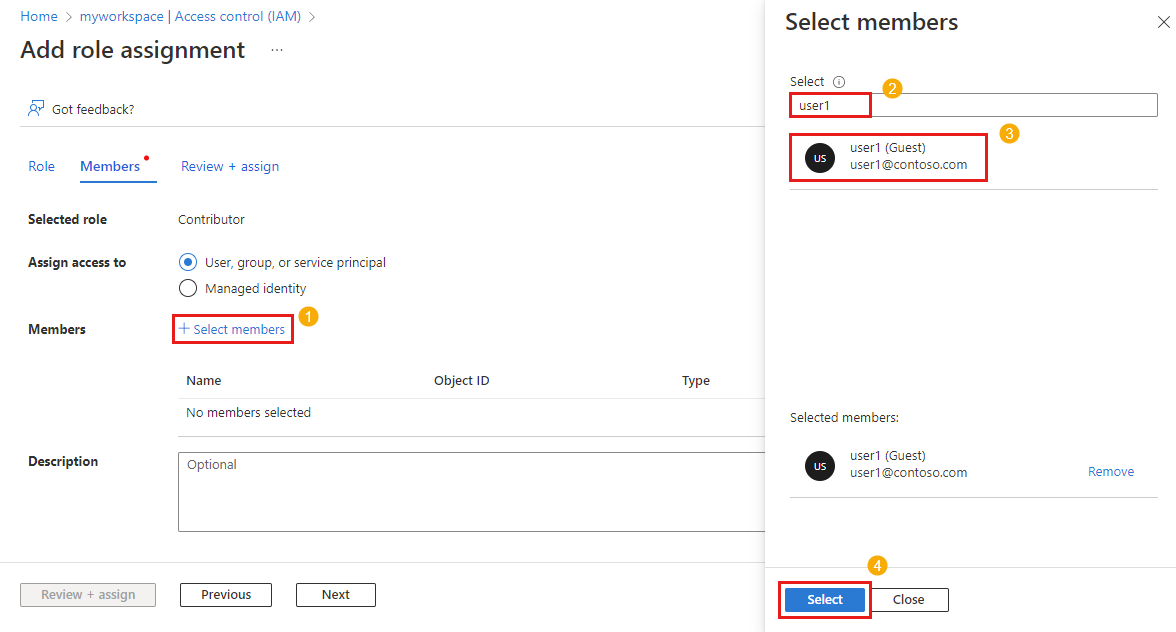

Na karcie Członkowie upewnij się, że wybrano pozycję Użytkownik, grupa lub jednostka usługi.

Wybierz pozycję Wybierz członków, znajdź i wybierz użytkowników, grupy lub jednostki usługi.

Wybierz przycisk Przejrzyj i przypisz, aby przypisać rolę.

Aby uzyskać więcej informacji na temat przypisywania ról, zobacz Przypisywanie ról platformy Azure przy użyciu witryny Azure Portal.

Odwoływanie dostępu dla użytkownika

Dostęp użytkownika do obszaru roboczego Microsoft Playwright Testing można odwołać przy użyciu witryny Azure Portal:

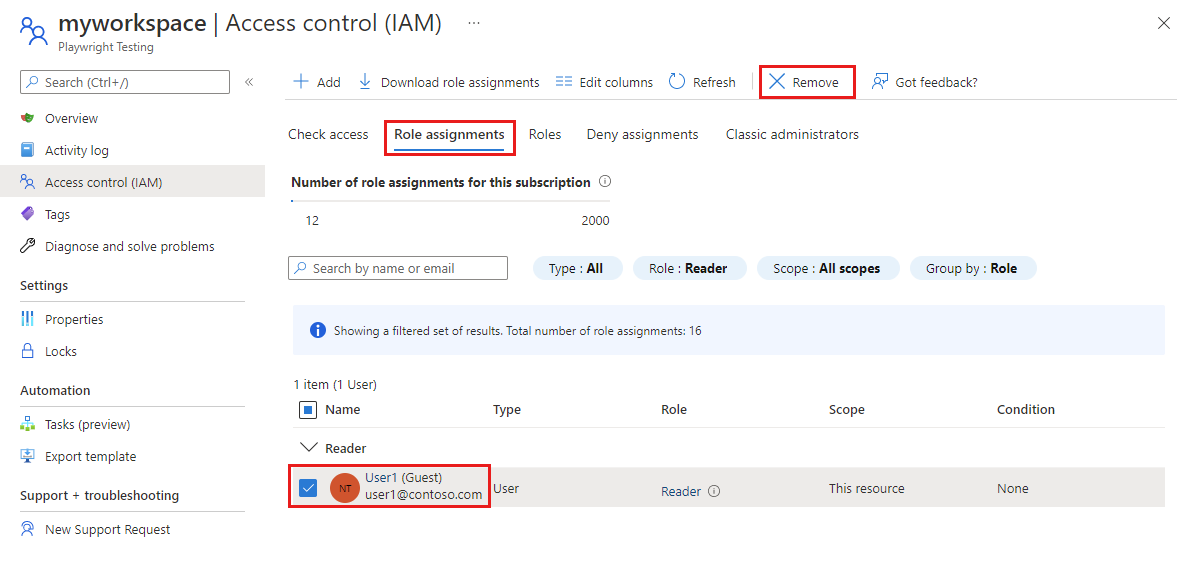

W witrynie Azure Portal przejdź do obszaru roboczego Microsoft Playwright Testing.

W okienku po lewej stronie wybierz pozycję Kontrola dostępu (Zarządzanie dostępem i tożsamościami), a następnie wybierz pozycję Przypisania ról.

Na liście przypisań ról dodaj znacznik wyboru obok użytkownika i roli, którą chcesz usunąć, a następnie wybierz pozycję Usuń.

Wybierz pozycję Tak w oknie potwierdzenia, aby usunąć przypisanie roli.

Aby uzyskać więcej informacji na temat usuwania przypisań ról, zobacz Usuwanie przypisań ról platformy Azure.

(Opcjonalnie) Zarządzanie dostępem do obszaru roboczego przy użyciu grup zabezpieczeń firmy Microsoft Entra

Zamiast udzielać lub cofać dostępu do poszczególnych użytkowników, możesz zarządzać dostępem dla grup użytkowników przy użyciu grup zabezpieczeń firmy Microsoft Entra. Ta metoda ma następujące zalety:

- Unikaj konieczności udzielania liderom zespołu lub projektu roli Właściciel w obszarze roboczym. Możesz udzielić im dostępu tylko do grupy zabezpieczeń, aby umożliwić im zarządzanie dostępem do obszaru roboczego.

- Możesz organizować i odwoływać uprawnienia użytkowników w obszarze roboczym i innych zasobach jako grupa oraz zarządzać nimi bez konieczności zarządzania uprawnieniami na podstawie użytkownika.

- Korzystanie z grup Entra firmy Microsoft pomaga uniknąć osiągnięcia limitu subskrypcji dla przypisań ról.

Aby użyć grup zabezpieczeń firmy Microsoft Entra:

Utwórz grupę zabezpieczeń.

Dodaj właściciela grupy. Ten użytkownik ma uprawnienia do dodawania lub usuwania członków grupy. Właściciel grupy nie musi być członkiem grupy ani mieć bezpośredniej roli RBAC w obszarze roboczym.

Przypisz grupie rolę RBAC w obszarze roboczym, taką jak Czytelnik lub Współautor.

Dodaj członków grupy. Dodani członkowie mogą teraz uzyskiwać dostęp do obszaru roboczego.

Tworzenie roli niestandardowej dla dzierżaw z ograniczeniami

Jeśli używasz ograniczeń dzierżawy firmy Microsoft Entra i użytkowników z dostępem tymczasowym, możesz utworzyć rolę niestandardową w kontroli dostępu opartej na rolach platformy Azure, aby zarządzać uprawnieniami i udzielać dostępu do uruchamiania testów.

Wykonaj następujące kroki, aby zarządzać uprawnieniami za pomocą roli niestandardowej:

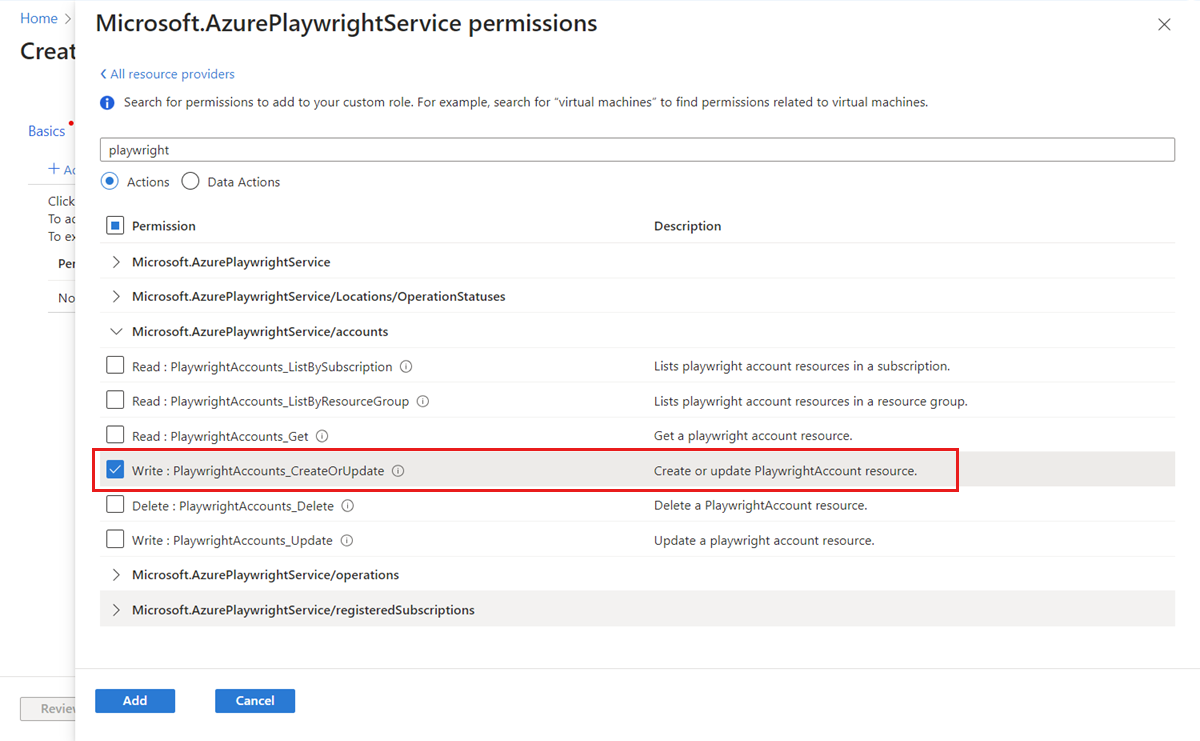

Wykonaj następujące kroki, aby utworzyć rolę niestandardową platformy Azure.

Wybierz pozycję Dodaj uprawnienia, a następnie wprowadź ciąg Playwright w polu wyszukiwania, a następnie wybierz pozycję Microsoft.AzurePlaywrightService.

microsoft.playwrightservice/accounts/writeWybierz uprawnienie, a następnie wybierz pozycję Dodaj.Wykonaj następujące kroki, aby dodać przypisanie roli dla roli niestandardowej do konta użytkownika.

Użytkownik może teraz kontynuować uruchamianie testów w obszarze roboczym.

Rozwiązywanie problemów

Poniżej przedstawiono kilka kwestii, o których należy pamiętać podczas korzystania z kontroli dostępu opartej na rolach platformy Azure (RBAC platformy Azure):

Podczas tworzenia zasobu na platformie Azure, takiego jak obszar roboczy, nie jesteś automatycznie właścicielem zasobu. Twoja rola jest dziedziczona z roli o najwyższym zakresie, względem której masz autoryzację w tej subskrypcji. Jeśli na przykład jesteś współautorem subskrypcji, masz uprawnienia do tworzenia obszaru roboczego Testowanie w programie Microsoft Playwright. Jednak będziesz mieć przypisaną rolę Współautor względem tego obszaru roboczego, a nie rolę Właściciel.

Jeśli istnieją dwa przypisania ról do tego samego użytkownika microsoft Entra z powodu konfliktów sekcji Akcje/NotActions, operacje wymienione w notActions z jednej roli mogą nie obowiązywać, jeśli są one również wymienione jako Akcje w innej roli. Aby dowiedzieć się więcej na temat sposobu analizowania przypisań ról przez platformę Azure, przeczytaj Jak kontrola dostępu na podstawie ról na platformie Azure określa, czy użytkownik ma dostęp do zasobu.

Zastosowanie nowych przypisań ról w pamięci podręcznej może czasami potrwać do 1 godziny.

Powiązana zawartość

Wprowadzenie do uruchamiania testów playwright na dużą skalę

Dowiedz się, jak zarządzać obszarami roboczymi testowania dramaturgowego