Dostęp do sieci prywatnej za pomocą integracji sieci wirtualnej dla usługi Azure Database for MySQL — serwer elastyczny

W tym artykule opisano opcję łączności prywatnej dla serwera elastycznego usługi Azure Database for MySQL. Szczegółowo poznasz pojęcia dotyczące sieci wirtualnej dla serwera elastycznego usługi Azure Database for MySQL, aby bezpiecznie utworzyć serwer na platformie Azure.

Dostęp prywatny (integracja z siecią wirtualną)

Azure Virtual Network) to podstawowy blok konstrukcyjny dla sieci prywatnej na platformie Azure. Integracja sieci wirtualnej z usługą Azure Database for MySQL — elastyczny serwer zapewnia korzyści platformy Azure zabezpieczeń i izolacji sieci.

Integracja sieci wirtualnej dla wystąpienia serwera elastycznego usługi Azure Database for MySQL umożliwia zablokowanie dostępu do serwera tylko do infrastruktury sieci wirtualnej. Sieć wirtualna może obejmować wszystkie zasoby aplikacji i bazy danych w jednej sieci wirtualnej lub rozciągać się między różne sieci wirtualne w tym samym regionie lub w innym regionie. Bezproblemowa łączność między różnymi sieciami wirtualnymi można ustanowić za pomocą komunikacji równorzędnej, która korzysta z infrastruktury prywatnej sieci szkieletowej firmy Microsoft o małych opóźnieniach. Sieci wirtualne są wyświetlane jako jedna dla celów łączności.

Usługa Azure Database for MySQL — elastyczny serwer obsługuje łączność klienta z:

- Sieci wirtualne w tym samym regionie świadczenia usługi Azure (lokalnie równorzędne sieci wirtualne)

- Sieci wirtualne w różnych regionach platformy Azure (globalne równorzędne sieci wirtualne)

Podsieci umożliwiają segmentowanie sieci wirtualnej do co najmniej jednej podsieci i przydzielenie części przestrzeni adresowej sieci wirtualnej, do której można następnie wdrożyć zasoby platformy Azure. Serwer elastyczny usługi Azure Database for MySQL wymaga delegowanej podsieci. Podsieć delegowana jest jawnym identyfikatorem, który podsieć może hostować tylko wystąpienia serwera elastycznego usługi Azure Database for MySQL. Delegowanie podsieci powoduje, że usługa uzyskuje bezpośrednie uprawnienia do tworzenia zasobów specyficznych dla usługi w celu bezproblemowego zarządzania wystąpieniem serwera elastycznego usługi Azure Database for MySQL.

Uwaga

Najmniejszy zakres CIDR, który można określić dla podsieci do hostowania usługi Azure Database for MySQL — serwer elastyczny to /29, który udostępnia osiem adresów IP. Jednak pierwszy i ostatni adres w żadnej sieci lub podsieci nie może być przypisany do żadnego pojedynczego hosta. Platforma Azure rezerwuje pięć adresów IP do użytku wewnętrznego przez sieć platformy Azure, w tym dwa adresy IP, których nie można przypisać do hosta. Pozostawia to trzy dostępne adresy IP dla zakresu CIDR /29. W przypadku serwera elastycznego usługi Azure Database for MySQL wymagane jest przydzielenie jednego adresu IP na węzeł z delegowanej podsieci po włączeniu dostępu prywatnego. Serwery z obsługą wysokiej dostępności wymagają dwóch adresów IP, a serwer bez wysokiej dostępności wymaga jednego adresu IP. Zaleca się zarezerwowanie co najmniej dwóch adresów IP na wystąpienie serwera elastycznego usługi Azure Database for MySQL, ponieważ opcje wysokiej dostępności można włączyć później. Usługa Azure Database for MySQL — elastyczny serwer integruje się ze strefami usługi Azure Prywatna strefa DNS, aby zapewnić niezawodną, bezpieczną usługę DNS do zarządzania nazwami domen i rozpoznawania ich w sieci wirtualnej bez konieczności dodawania niestandardowego rozwiązania DNS. Prywatna strefa DNS może być połączona z co najmniej jedną siecią wirtualną, tworząc łącza sieci wirtualnej

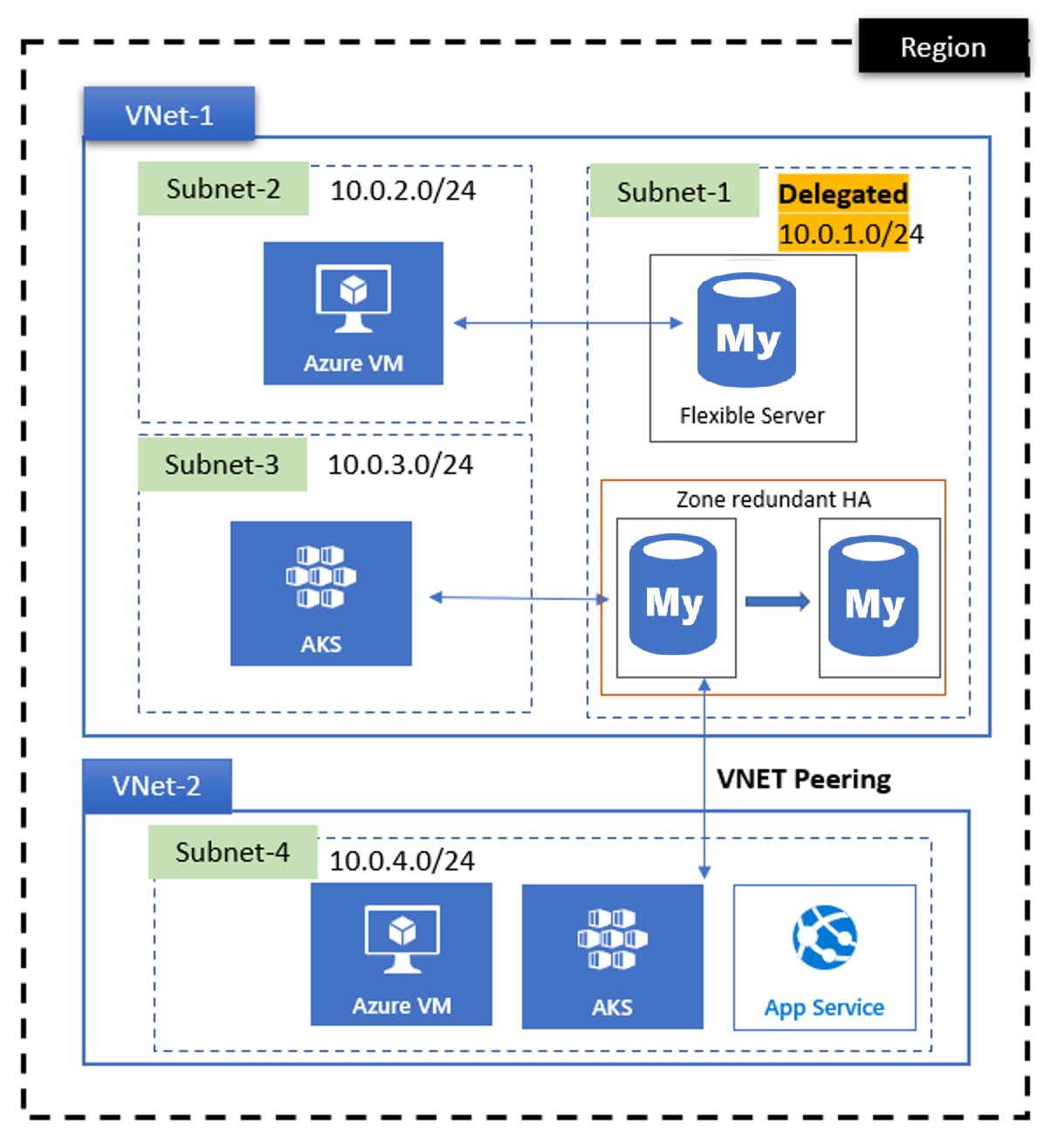

Na powyższym diagramie,

- Wystąpienia usługi Azure Databases for MySQL — serwer elastyczny są wstrzykiwane do delegowanej podsieci — 10.0.1.0/24 sieci wirtualnej VNet-1.

- Aplikacje wdrożone w różnych podsieciach w tej samej sieci wirtualnej mogą uzyskiwać bezpośredni dostęp do wystąpień serwera elastycznego usługi Azure Database for MySQL.

- Aplikacje wdrożone w innej sieci wirtualnej VNet-2 nie mają bezpośredniego dostępu do wystąpień serwera elastycznego usługi Azure Database for MySQL. Przed uzyskaniem dostępu do wystąpienia należy wykonać prywatną komunikację równorzędną sieci wirtualnej strefy DNS.

Pojęcia dotyczące sieci wirtualnej

Poniżej przedstawiono kilka pojęć, które należy zaznajomić z używaniem sieci wirtualnych z wystąpieniami serwera elastycznego usługi Azure Database for MySQL.

Sieć wirtualna -

Sieć wirtualna platformy Azure zawiera prywatną przestrzeń adresową IP skonfigurowaną do użycia. Odwiedź stronę Omówienie usługi Azure Virtual Network, aby dowiedzieć się więcej o sieci wirtualnej platformy Azure.

Sieć wirtualna musi znajdować się w tym samym regionie świadczenia usługi Azure Co wystąpienie serwera elastycznego usługi Azure Database for MySQL.

Podsieć delegowana -

Sieć wirtualna zawiera podsieci (podsieci). Podsieci umożliwiają segmentowanie sieci wirtualnej na mniejsze przestrzenie adresowe. Zasoby platformy Azure są wdrażane w określonych podsieciach w sieci wirtualnej.

Wystąpienie serwera elastycznego usługi Azure Database for MySQL musi znajdować się w podsieci delegowanej tylko dla usługi Azure Database for MySQL — serwer elastyczny. To delegowanie oznacza, że tylko wystąpienia serwera elastycznego usługi Azure Database for MySQL mogą używać tej podsieci. W podsieci delegowanej nie mogą znajdować się żadne inne typy zasobów platformy Azure. Delegujesz podsieć, przypisując jej właściwość delegowania jako Microsoft.DBforMySQL/flexibleServers.

Sieciowe grupy zabezpieczeń (NSG)

Reguły zabezpieczeń w sieciowych grupach zabezpieczeń umożliwiają filtrowanie typu ruchu sieciowego, który może wchodzić do podsieci sieci wirtualnej i interfejsów sieciowych oraz z nich wychodzić. Aby uzyskać więcej informacji, zapoznaj się z omówieniem sieciowej grupy zabezpieczeń.

integracja strefy Prywatna strefa DNS

Integracja prywatnej strefy DNS platformy Azure umożliwia rozpoznawanie prywatnego systemu DNS w bieżącej sieci wirtualnej lub dowolnej równorzędnej sieci wirtualnej w regionie, w której jest połączona prywatna strefa DNS.

Komunikacja równorzędna sieci wirtualnych

Komunikacja równorzędna sieci wirtualnych umożliwia bezproblemowe łączenie co najmniej dwóch sieci wirtualnych na platformie Azure. Równorzędne sieci wirtualne są wyświetlane jako jedna dla celów łączności. Ruch między maszynami wirtualnymi w równorzędnych sieciach wirtualnych korzysta z infrastruktury szkieletowej firmy Microsoft. Ruch między aplikacją kliencka a wystąpieniem serwera elastycznego usługi Azure Database for MySQL w równorzędnych sieciach wirtualnych jest kierowany tylko za pośrednictwem sieci prywatnej firmy Microsoft i jest izolowany do tej sieci.

Używanie strefy Prywatna strefa DNS

Jeśli używasz witryny Azure Portal lub interfejsu wiersza polecenia platformy Azure do tworzenia wystąpień serwera elastycznego usługi Azure Database for MySQL z siecią wirtualną, nowa prywatna strefa DNS kończąca

mysql.database.azure.comsię automatycznym aprowizacją na serwer w ramach subskrypcji przy użyciu podanej nazwy serwera. Alternatywnie, jeśli chcesz skonfigurować własną prywatną strefę DNS przy użyciu wystąpienia serwera elastycznego usługi Azure Database for MySQL, zapoznaj się z dokumentacją przeglądu prywatnego systemu DNS.Jeśli używasz interfejsu API platformy Azure, szablonu usługi Azure Resource Manager (szablonu arm) lub narzędzia Terraform, utwórz prywatne strefy DNS, które kończą się

mysql.database.azure.comi używają ich podczas konfigurowania wystąpień serwera elastycznego usługi Azure Database for MySQL z dostępem prywatnym. Aby uzyskać więcej informacji, zobacz omówienie prywatnej strefy DNS.Ważne

Prywatna strefa DNS nazwy stref muszą kończyć się ciągiem

mysql.database.azure.com. Jeśli łączysz się z wystąpieniem serwera elastycznego usługi Azure Database for MySQL przy użyciu protokołu SSL i używasz opcji przeprowadzenia pełnej weryfikacji (sslmode=VERIFY_IDENTITY) z nazwą podmiotu certyfikatu, użyj nazwy <>serwera.mysql.database.azure.com w parametry połączenia.

Dowiedz się, jak utworzyć wystąpienie serwera elastycznego usługi Azure Database for MySQL z dostępem prywatnym (integracja z siecią wirtualną) w witrynie Azure Portal lub interfejsie wiersza polecenia platformy Azure.

Integracja z niestandardowym serwerem DNS

Jeśli używasz niestandardowego serwera DNS, musisz użyć usługi przesyłania dalej DNS, aby rozpoznać nazwę FQDN wystąpienia serwera elastycznego usługi Azure Database for MySQL. Adres IP usługi przesyłania dalej powinien mieć wartość 168.63.129.16. Niestandardowy serwer DNS powinien znajdować się w sieci wirtualnej lub osiągalny za pośrednictwem ustawienia serwera DNS sieci wirtualnej. Aby dowiedzieć się więcej, zapoznaj się z tematem rozpoznawania nazw używającym serwera DNS.

Ważne

Aby pomyślnie aprowizować wystąpienie serwera elastycznego usługi Azure Database for MySQL, nawet jeśli używasz niestandardowego serwera DNS, nie można blokować ruchu DNS do usługi AzurePlatformDNS przy użyciu sieciowej grupy zabezpieczeń.

Prywatna strefa DNS strefy i komunikacji równorzędnej sieci wirtualnych

Prywatna strefa DNS ustawienia strefy i komunikacja równorzędna sieci wirtualnych są niezależne od siebie. Aby uzyskać więcej informacji na temat tworzenia stref Prywatna strefa DNS i korzystania z nich, zobacz sekcję Używanie strefy Prywatna strefa DNS.

Jeśli chcesz nawiązać połączenie z wystąpieniem serwera elastycznego usługi Azure Database for MySQL z poziomu klienta aprowizowanego w innej sieci wirtualnej z tego samego regionu lub innego regionu, musisz połączyć prywatną strefę DNS z siecią wirtualną. Zobacz , jak połączyć dokumentację sieci wirtualnej.

Uwaga

Można połączyć tylko prywatne nazwy stref DNS kończące się ciągiem mysql.database.azure.com .

Nawiązywanie połączenia z serwera lokalnego z wystąpieniem serwera elastycznego usługi Azure Database for MySQL w sieci wirtualnej przy użyciu usługi ExpressRoute lub sieci VPN

W przypadku obciążeń wymagających dostępu do wystąpienia serwera elastycznego usługi Azure Database for MySQL w sieci wirtualnej z sieci lokalnej potrzebny jest usługa ExpressRoute lub sieć VPN i sieć wirtualna połączona ze środowiskiem lokalnym. Po skonfigurowaniu tej konfiguracji potrzebujesz usługi przesyłania dalej DNS, aby rozpoznać nazwę serwera elastycznego usługi Azure Database for MySQL, jeśli chcesz nawiązać połączenie z aplikacji klienckich (takich jak MySQL Workbench) działających w lokalnych sieciach wirtualnych. Ten moduł przekazujący DNS jest odpowiedzialny za rozpoznawanie wszystkich zapytań DNS za pośrednictwem modułu przekazującego na poziomie serwera do usługi DNS dostępnej na platformie Azure 168.63.129.16.

Aby poprawnie skonfigurować, potrzebne są następujące zasoby:

- Sieć lokalna.

- Wystąpienie serwera elastycznego usługi Azure Database for MySQL aprowidowane przy użyciu dostępu prywatnego (integracja z siecią wirtualną).

- Sieć wirtualna połączona ze środowiskiem lokalnym.

- Usługa przesyłania dalej DNS 168.63.129.16 wdrożona na platformie Azure.

Następnie możesz użyć nazwy serwera elastycznego usługi Azure Database for MySQL (FQDN), aby nawiązać połączenie z aplikacji klienckiej w równorzędnej sieci wirtualnej lub lokalnej z wystąpieniem serwera elastycznego usługi Azure Database for MySQL.

Uwaga

Zalecamy używanie w pełni kwalifikowanej nazwy domeny (FQDN) <servername>.mysql.database.azure.com w parametry połączenia podczas nawiązywania połączenia z wystąpieniem serwera elastycznego usługi Azure Database for MySQL. Adres IP serwera nie ma gwarancji, że pozostanie statyczny. Użycie nazwy FQDN pomoże uniknąć wprowadzania zmian w parametry połączenia.

Nieobsługiwane scenariusze sieci wirtualnej

- Publiczny punkt końcowy (lub publiczny adres IP lub DNS) — wystąpienie serwera elastycznego usługi Azure Database for MySQL wdrożone w sieci wirtualnej nie może mieć publicznego punktu końcowego.

- Po wdrożeniu wystąpienia serwera elastycznego usługi Azure Database for MySQL w sieci wirtualnej i podsieci nie można przenieść go do innej sieci wirtualnej ani podsieci. Nie można przenieść sieci wirtualnej do innej grupy zasobów lub subskrypcji.

- Prywatna strefa DNS konfiguracji integracji nie można zmienić po wdrożeniu.

- Nie można zwiększyć rozmiaru podsieci (przestrzeni adresowych), gdy w podsieci istnieją zasoby.

Przechodzenie z sieci prywatnej (zintegrowanej z siecią wirtualną) do dostępu publicznego lub łącza prywatnego

Serwer elastyczny usługi Azure Database for MySQL można przenieść z dostępu prywatnego (zintegrowanej sieci wirtualnej) do dostępu publicznego z opcją korzystania z usługi Private Link. Ta funkcja umożliwia serwerom bezproblemowe przełączanie się z sieci wirtualnej zintegrowanej z usługą Private Link/publiczną bez konieczności zmiany nazwy serwera lub migrowania danych, upraszczając proces dla klientów.

Uwaga

Że po przejściu nie można go cofnąć. Przejście obejmuje przestój około 5–10 minut dla serwerów bez wysokiej dostępności i około 20 minut dla serwerów z włączoną wysoką dostępnością.

Proces jest wykonywany w trybie offline i składa się z dwóch kroków:

- Odłączanie serwera od infrastruktury sieci wirtualnej.

- Ustanawianie usługi Private Link lub włączanie dostępu publicznego.

- Aby uzyskać wskazówki dotyczące przejścia z sieci dostępu prywatnego do dostępu publicznego lub usługi Private Link, odwiedź stronę Przenoszenie z dostępu prywatnego (zintegrowanej sieci wirtualnej) do dostępu publicznego lub usługi Private Link za pomocą witryny Azure Portal. Ten zasób zawiera instrukcje krok po kroku ułatwiające proces.

Powiązana zawartość

- Tworzenie sieci wirtualnych dla usługi Azure Database for MySQL — serwer elastyczny i zarządzanie nimi przy użyciu witryny Azure Portal

- Tworzenie sieci wirtualnych dla usługi Azure Database for MySQL — serwer elastyczny i zarządzanie nimi przy użyciu interfejsu wiersza polecenia platformy Azure

- Łączenie z usługą Azure Database for MySQL — serwer elastyczny za pomocą szyfrowanego połączenia