Konfigurowanie dostępu prywatnego

W tym przewodniku dowiesz się, jak wyłączyć publiczny dostęp do obszaru roboczego usługi Azure Managed Grafana i skonfigurować prywatne punkty końcowe. Konfigurowanie prywatnych punktów końcowych w usłudze Azure Managed Grafana zwiększa bezpieczeństwo, ograniczając ruch przychodzący tylko do określonej sieci.

Wymagania wstępne

- Konto platformy Azure z aktywną subskrypcją. Utwórz konto bezpłatnie.

- Istniejący obszar roboczy usługi Azure Managed Grafana w warstwie Standardowa. Utwórz go, jeśli jeszcze tego nie zrobiono.

Wyłączanie publicznego dostępu do obszaru roboczego

Dostęp publiczny jest domyślnie włączony podczas tworzenia obszaru roboczego usługi Azure Grafana. Wyłączenie dostępu publicznego uniemożliwia dostęp do całego ruchu do zasobu, chyba że przejdziesz przez prywatny punkt końcowy.

Uwaga

Po włączeniu dostępu prywatnego wykresy pingowania przy użyciu funkcji Przypnij do narzędzia Grafana nie będą już działać, ponieważ witryna Azure Portal nie może uzyskać dostępu do obszaru roboczego zarządzanego narzędzia Grafana platformy Azure na prywatnym adresie IP.

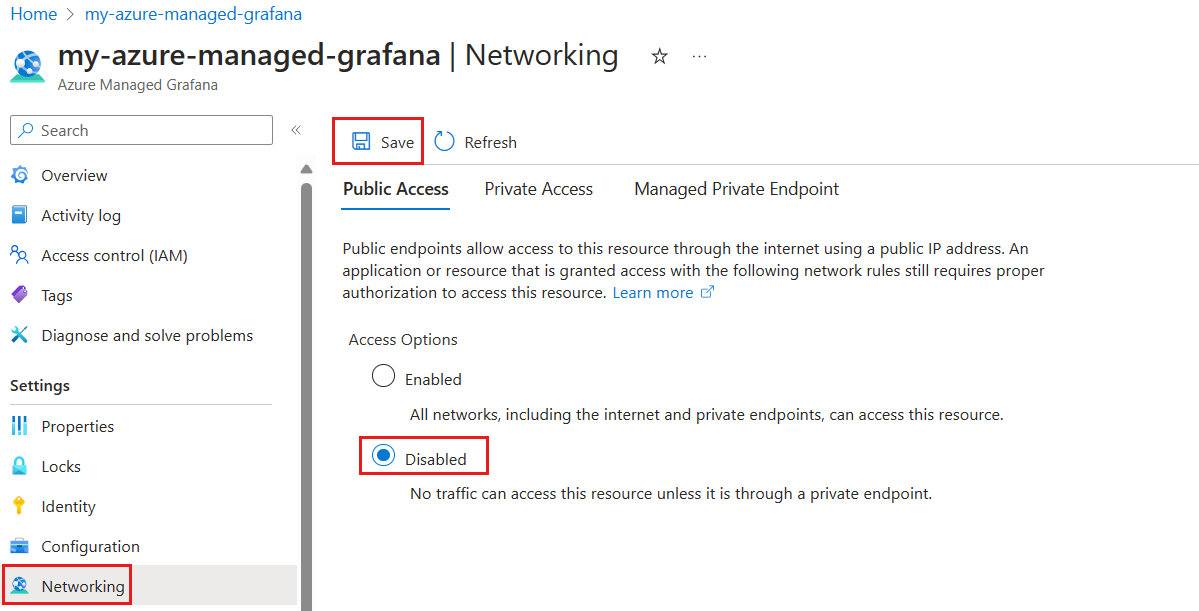

Przejdź do obszaru roboczego zarządzanego narzędzia Grafana platformy Azure w witrynie Azure Portal.

W menu po lewej stronie w obszarze Ustawienia wybierz pozycję Sieć.

W obszarze Dostęp publiczny wybierz pozycję Wyłączone , aby wyłączyć publiczny dostęp do obszaru roboczego Azure Managed Grafana i zezwalać na dostęp tylko za pośrednictwem prywatnych punktów końcowych. Jeśli masz już wyłączony dostęp publiczny i zamiast tego chcesz włączyć publiczny dostęp do obszaru roboczego azure Managed Grafana, wybierz pozycję Włączone.

Wybierz pozycję Zapisz.

Tworzenie prywatnego punktu końcowego

Po wyłączeniu dostępu publicznego skonfiguruj prywatny punkt końcowy za pomocą usługi Azure Private Link. Prywatne punkty końcowe umożliwiają dostęp do obszaru roboczego usługi Azure Managed Grafana przy użyciu prywatnego adresu IP z sieci wirtualnej.

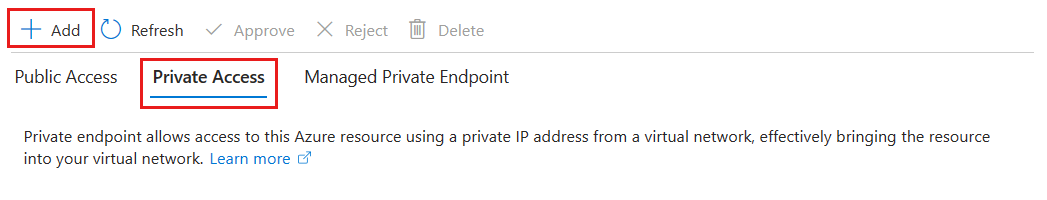

W obszarze Sieć wybierz kartę Dostęp prywatny, a następnie pozycję Dodaj , aby rozpocząć konfigurowanie nowego prywatnego punktu końcowego.

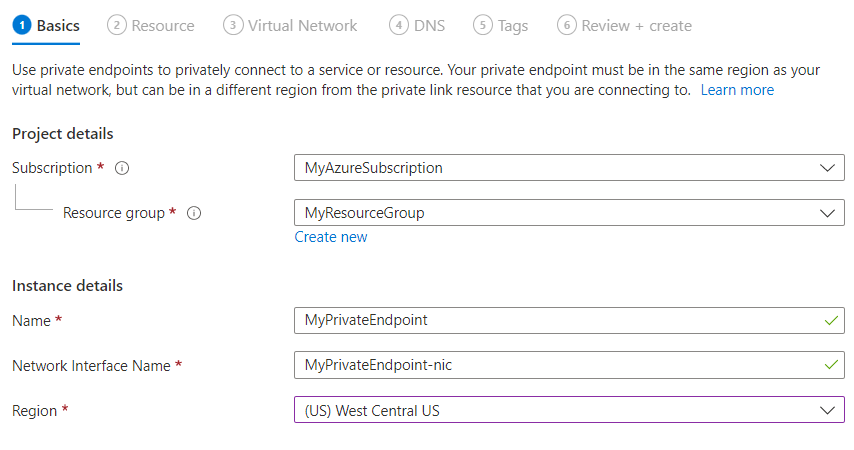

Wypełnij kartę Podstawy następującymi informacjami:

Parametr Opis Przykład Subskrypcja Wybierz subskrypcję platformy Azure. Prywatny punkt końcowy musi znajdować się w tej samej subskrypcji co sieć wirtualna. W dalszej części tego przewodnika z instrukcjami wybierzesz sieć wirtualną. MyAzureSubscription Grupa zasobów Wybierz grupę zasobów lub utwórz nową. MyResourceGroup Nazwisko Wprowadź nazwę nowego prywatnego punktu końcowego dla obszaru roboczego usługi Azure Managed Grafana. MyPrivateEndpoint Nazwa interfejsu sieciowego To pole jest wykonywane automatycznie. Opcjonalnie edytuj nazwę interfejsu sieciowego. MyPrivateEndpoint-nic Region (Region) Wybierz region. Prywatny punkt końcowy musi znajdować się w tym samym regionie co sieć wirtualna. (STANY ZJEDNOCZONE) Zachodnio-środkowe stany USA

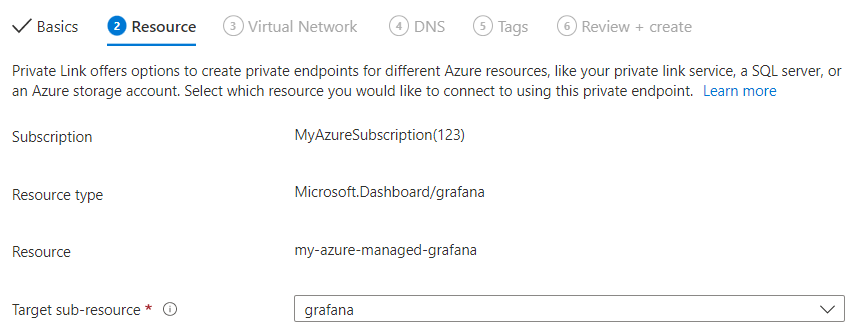

Wybierz pozycję Dalej: Zasób >. Usługa Private Link oferuje opcje tworzenia prywatnych punktów końcowych dla różnych typów zasobów platformy Azure. Bieżący obszar roboczy usługi Azure Managed Grafana jest automatycznie wypełniany w polu Zasób .

Typ zasobu Microsoft.Dashboard/grafana i docelowy podsób grafana wskazują, że tworzysz punkt końcowy dla obszaru roboczego zarządzanego narzędzia Grafana platformy Azure.

Nazwa obszaru roboczego jest wyświetlana w obszarze Zasób.

Wybierz pozycję Dalej: Sieć wirtualna >.

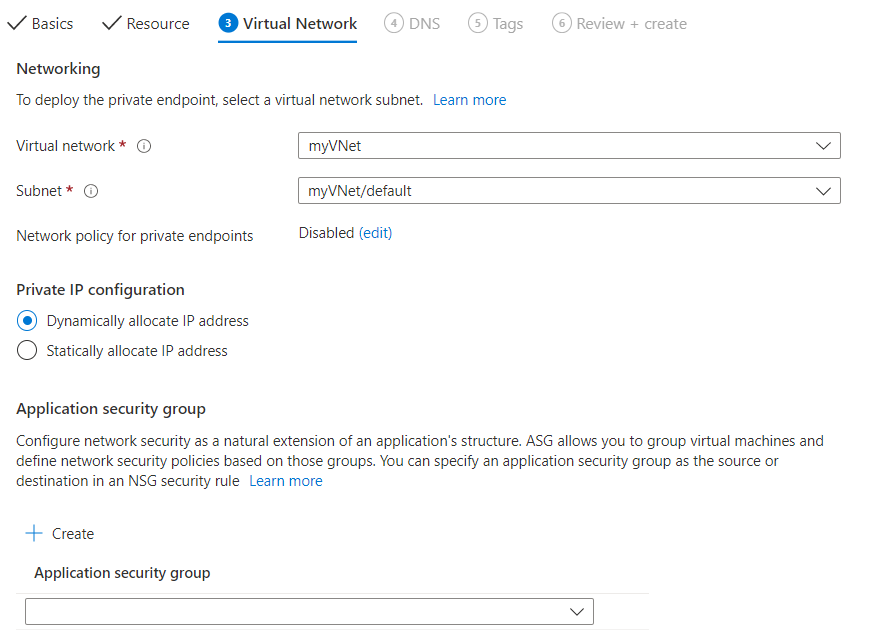

Wybierz istniejącą sieć wirtualną, aby wdrożyć prywatny punkt końcowy. Jeśli nie masz sieci wirtualnej, utwórz sieć wirtualną.

Wybierz podsieć z listy.

Zasady sieciowe dla prywatnych punktów końcowych są domyślnie wyłączone. Opcjonalnie wybierz opcję edytuj , aby dodać sieciową grupę zabezpieczeń lub zasady tabeli tras. Ta zmiana wpłynie na wszystkie prywatne punkty końcowe skojarzone z wybraną podsiecią.

W obszarze Konfiguracja prywatnego adresu IP wybierz opcję dynamicznego przydzielania adresów IP. Aby uzyskać więcej informacji, zobacz Prywatne adresy IP.

Opcjonalnie możesz wybrać lub utworzyć grupę zabezpieczeń Aplikacji. Grupy zabezpieczeń aplikacji umożliwiają grupowanie maszyn wirtualnych i definiowanie zasad zabezpieczeń sieci na podstawie tych grup.

Wybierz pozycję Dalej: DNS > , aby skonfigurować rekord DNS. Jeśli nie chcesz wprowadzać zmian w ustawieniach domyślnych, możesz przejść do następnej karty.

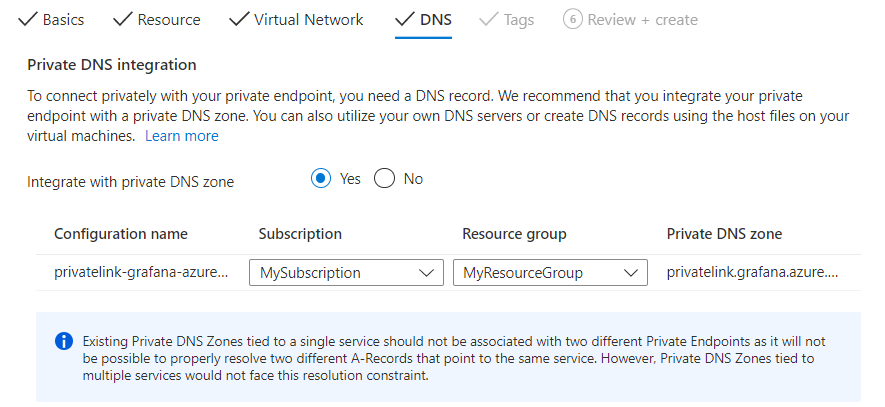

W obszarze Integracja z prywatną strefą DNS wybierz pozycję Tak , aby zintegrować prywatny punkt końcowy z prywatną strefą DNS. Możesz również użyć własnych serwerów DNS lub utworzyć rekordy DNS przy użyciu plików hosta na maszynach wirtualnych.

Subskrypcja i grupa zasobów dla prywatnej strefy DNS są wstępnie wybierane. Możesz je opcjonalnie zmienić.

Aby dowiedzieć się więcej na temat konfiguracji dns, przejdź do tematu Rozpoznawanie nazw dla zasobów w sieciach wirtualnych platformy Azure i konfiguracji DNS dla prywatnych punktów końcowych. Prywatne wartości strefy DNS prywatnego punktu końcowego platformy Azure dla usługi Azure Managed Grafana są wyświetlane w strefie DNS usług platformy Azure.

Wybierz pozycję Dalej: Tagi > i opcjonalnie utwórz tagi. Tagi to pary nazw i wartości umożliwiające kategoryzowanie zasobów oraz wyświetlanie skonsolidowanych informacji na temat rozliczeń przez zastosowanie tego samego tagu względem wielu zasobów i grup zasobów.

Wybierz pozycję Dalej: Przejrzyj i utwórz > , aby przejrzeć informacje o obszarze roboczym usługi Azure Managed Grafana, prywatnym punkcie końcowym, sieci wirtualnej i systemie DNS. Możesz również wybrać pozycję Pobierz szablon do automatyzacji , aby użyć ponownie danych JSON z tego formularza później.

Wybierz pozycję Utwórz.

Po zakończeniu wdrażania otrzymasz powiadomienie o utworzeniu punktu końcowego. Jeśli zostanie ona automatycznie zatwierdzona, możesz rozpocząć dostęp do obszaru roboczego prywatnie. W przeciwnym razie trzeba będzie czekać na zatwierdzenie.

Zarządzanie połączeniem łącza prywatnego

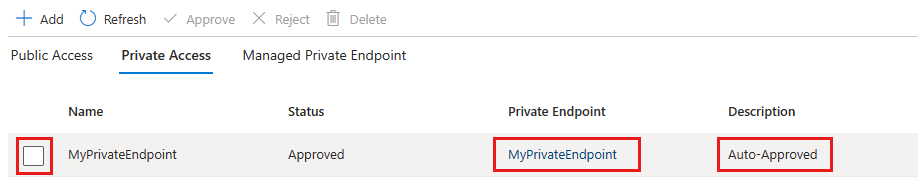

Przejdź do obszaru roboczego Dostęp prywatny do sieci>w obszarze roboczym zarządzanym przez platformę Azure Grafana, aby uzyskać dostęp do prywatnych punktów końcowych połączonych z obszarem roboczym.

Sprawdź stan połączenia połączenia prywatnego. Podczas tworzenia prywatnego punktu końcowego połączenie musi zostać zatwierdzone. Jeśli zasób, dla którego tworzysz prywatny punkt końcowy, znajduje się w katalogu i masz wystarczające uprawnienia, żądanie połączenia zostanie automatycznie zatwierdzone. W przeciwnym razie musisz poczekać na zatwierdzenie żądania połączenia przez właściciela tego zasobu. Aby uzyskać więcej informacji na temat modeli zatwierdzania połączeń, zobacz Zarządzanie prywatnymi punktami końcowymi platformy Azure.

Aby ręcznie zatwierdzić, odrzucić lub usunąć połączenie, zaznacz pole wyboru obok punktu końcowego, który chcesz edytować, i wybierz element akcji z górnego menu.

Opcjonalnie wybierz nazwę prywatnego punktu końcowego, aby otworzyć zasób prywatnego punktu końcowego i uzyskać dostęp do dodatkowych informacji lub edytować prywatny punkt końcowy.

Jeśli masz problemy z prywatnym punktem końcowym, zapoznaj się z następującym przewodnikiem: Rozwiązywanie problemów z łącznością z prywatnym punktem końcowym platformy Azure.

Następny krok

W tym przewodniku z instrukcjami przedstawiono sposób konfigurowania dostępu prywatnego od użytkowników do obszaru roboczego Azure Managed Grafana. Aby dowiedzieć się, jak skonfigurować dostęp prywatny między obszarem roboczym usługi Azure Managed Grafana i źródłem danych, zobacz: