Konfigurowanie prywatnego punktu końcowego dla obszaru roboczego usługi Azure Machine Learning

DOTYCZY: Rozszerzenie interfejsu wiersza polecenia platformy Azure ml w wersji 2 (bieżąca)

Rozszerzenie interfejsu wiersza polecenia platformy Azure ml w wersji 2 (bieżąca)

Z tego dokumentu dowiesz się, jak skonfigurować prywatny punkt końcowy dla obszaru roboczego usługi Azure Machine Learning. Aby uzyskać informacje na temat tworzenia sieci wirtualnej dla usługi Azure Machine Learning, zobacz Omówienie izolacji sieci wirtualnej i prywatności.

Usługa Azure Private Link umożliwia ograniczenie połączeń z obszarem roboczym do sieci wirtualnej platformy Azure. Obszar roboczy można ograniczyć do akceptowania tylko połączeń z sieci wirtualnej przez utworzenie prywatnego punktu końcowego. Prywatny punkt końcowy jest zestawem prywatnych adresów IP w sieci wirtualnej. Następnie możesz ograniczyć dostęp do obszaru roboczego tylko w przypadku prywatnych adresów IP. Prywatny punkt końcowy pomaga zmniejszyć ryzyko eksfiltracji danych. Aby dowiedzieć się więcej na temat prywatnych punktów końcowych, zobacz artykuł Dotyczący usługi Azure Private Link .

Ostrzeżenie

Zabezpieczanie obszaru roboczego przy użyciu prywatnych punktów końcowych nie zapewnia samodzielnie kompleksowego zabezpieczeń. Należy zabezpieczyć wszystkie poszczególne składniki rozwiązania. Jeśli na przykład używasz prywatnego punktu końcowego dla obszaru roboczego, ale twoje konto usługi Azure Storage nie znajduje się za siecią wirtualną, ruch między obszarem roboczym a magazynem nie używa sieci wirtualnej do zabezpieczeń.

Aby uzyskać więcej informacji na temat zabezpieczania zasobów używanych przez usługę Azure Machine Learning, zobacz następujące artykuły:

- Omówienie izolacji i prywatności sieci wirtualnej.

- Zabezpieczanie zasobów obszaru roboczego.

- Zabezpieczanie środowisk szkoleniowych.

- Zabezpieczanie środowiska wnioskowania.

- Użyj usługi Azure Machine Learning Studio w sieci wirtualnej.

- Izolacja sieci platformy interfejsu API.

Wymagania wstępne

Aby utworzyć prywatny punkt końcowy, musisz mieć istniejącą sieć wirtualną.

Ostrzeżenie

Nie używaj zakresu adresów IP 172.17.0.0/16 dla sieci wirtualnej. Jest to domyślny zakres podsieci używany przez sieć mostka platformy Docker i spowoduje błędy w przypadku użycia dla sieci wirtualnej. Inne zakresy mogą również powodować konflikt w zależności od tego, co chcesz połączyć z siecią wirtualną. Jeśli na przykład planujesz połączenie sieci lokalnej z siecią wirtualną i sieć lokalna również używa zakresu 172.16.0.0/16. Ostatecznie należy zaplanować infrastrukturę sieci.

Wyłącz zasady sieci dla prywatnych punktów końcowych przed dodaniem prywatnego punktu końcowego.

Ograniczenia

Jeśli włączysz publiczny dostęp dla obszaru roboczego zabezpieczonego prywatnym punktem końcowym i użyjesz programu Azure Machine Learning Studio za pośrednictwem publicznego Internetu, niektóre funkcje, takie jak projektant, mogą nie uzyskać dostępu do danych. Ten problem występuje, gdy dane są przechowywane w usłudze zabezpieczonej za siecią wirtualną. Przykład: konto usługi Microsoft Azure Storage.

Jeśli używasz przeglądarki Mozilla Firefox, mogą wystąpić problemy podczas próby uzyskania dostępu do prywatnego punktu końcowego dla obszaru roboczego. Ten problem może być związany z systemem DNS za pośrednictwem protokołu HTTPS w Mozilla Firefox. Zalecamy używanie przeglądarki Microsoft Edge lub Google Chrome.

Korzystanie z prywatnego punktu końcowego nie ma wpływu na płaszczyznę sterowania platformy Azure (operacje zarządzania), takie jak usuwanie obszaru roboczego lub zarządzanie zasobami obliczeniowymi. Na przykład tworzenie, aktualizowanie lub usuwanie docelowego obiektu obliczeniowego. Te operacje są wykonywane za pośrednictwem publicznego Internetu w normalny sposób. Operacje płaszczyzny danych, takie jak korzystanie z usługi Azure Machine Learning Studio, interfejsów API (w tym opublikowanych potoków) lub zestawu SDK używają prywatnego punktu końcowego.

Podczas tworzenia wystąpienia obliczeniowego lub klastra obliczeniowego w obszarze roboczym z prywatnym punktem końcowym wystąpienie obliczeniowe i klaster obliczeniowy muszą znajdować się w tym samym regionie świadczenia usługi Azure co obszar roboczy.

Po dołączeniu klastra usługi Azure Kubernetes Service do obszaru roboczego z prywatnym punktem końcowym klaster musi znajdować się w tym samym regionie co obszar roboczy.

Jeśli używasz obszaru roboczego z wieloma prywatnymi punktami końcowymi, jeden z prywatnych punktów końcowych musi znajdować się w tej samej sieci wirtualnej co następujące usługi zależności:

- Konto usługi Azure Storage, które udostępnia domyślny magazyn dla obszaru roboczego

- Usługa Azure Key Vault dla obszaru roboczego

- Usługa Azure Container Registry dla obszaru roboczego.

Na przykład jedna sieć wirtualna ("usługi") będzie zawierać prywatny punkt końcowy dla usług zależności i obszaru roboczego. Ta konfiguracja umożliwia obszarowi roboczemu komunikowanie się z usługami. Inna sieć wirtualna ("klienci") może zawierać tylko prywatny punkt końcowy dla obszaru roboczego i być używana tylko do komunikacji między maszynami deweloperzymi klienta a obszarem roboczym.

Tworzenie obszaru roboczego korzystającego z prywatnego punktu końcowego

Użyj jednej z poniższych metod, aby utworzyć obszar roboczy z prywatnym punktem końcowym. Każda z tych metod wymaga istniejącej sieci wirtualnej:

Napiwek

Jeśli chcesz jednocześnie utworzyć obszar roboczy, prywatny punkt końcowy i sieć wirtualną, zobacz Tworzenie obszaru roboczego dla usługi Azure Machine Learning przy użyciu szablonu usługi Azure Resource Manager.

DOTYCZY: Rozszerzenie interfejsu wiersza polecenia platformy Azure ml w wersji 2 (bieżąca)

Rozszerzenie interfejsu wiersza polecenia platformy Azure ml w wersji 2 (bieżąca)

W przypadku korzystania z interfejsu wiersza polecenia platformy Azure w wersji 2.0 na potrzeby uczenia maszynowego dokument YAML jest używany do konfigurowania obszaru roboczego. W poniższym przykładzie pokazano tworzenie nowego obszaru roboczego przy użyciu konfiguracji YAML:

Napiwek

W przypadku korzystania z łącza prywatnego obszar roboczy nie może używać zadań usługi Azure Container Registry do tworzenia obrazów. Zamiast tego obszar roboczy domyślnie używa klastra obliczeniowego bezserwerowego do kompilowania obrazów. Działa to tylko wtedy, gdy zasoby pogłębiane przez obszar roboczy, takie jak konto magazynu i rejestr kontenerów, nie są objęte żadnymi ograniczeniami sieci (prywatny punkt końcowy). Jeśli zależności obszaru roboczego są objęte ograniczeniami sieci, użyj image_build_compute właściwości , aby określić klaster obliczeniowy do użycia na potrzeby tworzenia obrazów.

Właściwość image_build_compute w tej konfiguracji określa nazwę klastra obliczeniowego procesora CPU do użycia na potrzeby tworzenia środowiska obrazów platformy Docker. Można również określić, czy obszar roboczy łącza prywatnego powinien być dostępny za pośrednictwem Internetu przy użyciu public_network_access właściwości .

W tym przykładzie przed utworzeniem obrazów należy utworzyć obliczenia, do których się odwołuje image_build_compute .

$schema: https://azuremlschemas.azureedge.net/latest/workspace.schema.json

name: mlw-privatelink-prod

location: eastus

display_name: Private Link endpoint workspace-example

description: When using private link, you must set the image_build_compute property to a cluster name to use for Docker image environment building. You can also specify whether the workspace should be accessible over the internet.

image_build_compute: cpu-compute

public_network_access: Disabled

tags:

purpose: demonstration

az ml workspace create \

-g <resource-group-name> \

--file privatelink.yml

Po utworzeniu obszaru roboczego użyj poleceń interfejsu wiersza polecenia sieci platformy Azure, aby utworzyć prywatny punkt końcowy linku dla obszaru roboczego.

az network private-endpoint create \

--name <private-endpoint-name> \

--vnet-name <vnet-name> \

--subnet <subnet-name> \

--private-connection-resource-id "/subscriptions/<subscription>/resourceGroups/<resource-group-name>/providers/Microsoft.MachineLearningServices/workspaces/<workspace-name>" \

--group-id amlworkspace \

--connection-name workspace -l <location>

Aby utworzyć wpisy prywatnej strefy DNS dla obszaru roboczego, użyj następujących poleceń:

# Add privatelink.api.azureml.ms

az network private-dns zone create \

-g <resource-group-name> \

--name privatelink.api.azureml.ms

az network private-dns link vnet create \

-g <resource-group-name> \

--zone-name privatelink.api.azureml.ms \

--name <link-name> \

--virtual-network <vnet-name> \

--registration-enabled false

az network private-endpoint dns-zone-group create \

-g <resource-group-name> \

--endpoint-name <private-endpoint-name> \

--name myzonegroup \

--private-dns-zone privatelink.api.azureml.ms \

--zone-name privatelink.api.azureml.ms

# Add privatelink.notebooks.azure.net

az network private-dns zone create \

-g <resource-group-name> \

--name privatelink.notebooks.azure.net

az network private-dns link vnet create \

-g <resource-group-name> \

--zone-name privatelink.notebooks.azure.net \

--name <link-name> \

--virtual-network <vnet-name> \

--registration-enabled false

az network private-endpoint dns-zone-group add \

-g <resource-group-name> \

--endpoint-name <private-endpoint-name> \

--name myzonegroup \

--private-dns-zone privatelink.notebooks.azure.net \

--zone-name privatelink.notebooks.azure.net

Dodawanie prywatnego punktu końcowego do obszaru roboczego

Użyj jednej z następujących metod, aby dodać prywatny punkt końcowy do istniejącego obszaru roboczego:

Ostrzeżenie

Jeśli masz jakiekolwiek obiekty docelowe obliczeniowe skojarzone z tym obszarem roboczym i nie znajdują się one za tą samą siecią wirtualną, w której został utworzony prywatny punkt końcowy, nie będą działać.

DOTYCZY: Rozszerzenie interfejsu wiersza polecenia platformy Azure ml w wersji 2 (bieżąca)

Rozszerzenie interfejsu wiersza polecenia platformy Azure ml w wersji 2 (bieżąca)

W przypadku korzystania z interfejsu wiersza polecenia interfejsu wiersza polecenia platformy Azure w wersji 2.0 na potrzeby uczenia maszynowego użyj poleceń interfejsu wiersza polecenia sieci platformy Azure, aby utworzyć punkt końcowy łącza prywatnego dla obszaru roboczego.

az network private-endpoint create \

--name <private-endpoint-name> \

--vnet-name <vnet-name> \

--subnet <subnet-name> \

--private-connection-resource-id "/subscriptions/<subscription>/resourceGroups/<resource-group-name>/providers/Microsoft.MachineLearningServices/workspaces/<workspace-name>" \

--group-id amlworkspace \

--connection-name workspace -l <location>

Aby utworzyć wpisy prywatnej strefy DNS dla obszaru roboczego, użyj następujących poleceń:

# Add privatelink.api.azureml.ms

az network private-dns zone create \

-g <resource-group-name> \

--name 'privatelink.api.azureml.ms'

az network private-dns link vnet create \

-g <resource-group-name> \

--zone-name 'privatelink.api.azureml.ms' \

--name <link-name> \

--virtual-network <vnet-name> \

--registration-enabled false

az network private-endpoint dns-zone-group create \

-g <resource-group-name> \

--endpoint-name <private-endpoint-name> \

--name myzonegroup \

--private-dns-zone 'privatelink.api.azureml.ms' \

--zone-name 'privatelink.api.azureml.ms'

# Add privatelink.notebooks.azure.net

az network private-dns zone create \

-g <resource-group-name> \

--name 'privatelink.notebooks.azure.net'

az network private-dns link vnet create \

-g <resource-group-name> \

--zone-name 'privatelink.notebooks.azure.net' \

--name <link-name> \

--virtual-network <vnet-name> \

--registration-enabled false

az network private-endpoint dns-zone-group add \

-g <resource-group-name> \

--endpoint-name <private-endpoint-name> \

--name myzonegroup \

--private-dns-zone 'privatelink.notebooks.azure.net' \

--zone-name 'privatelink.notebooks.azure.net'

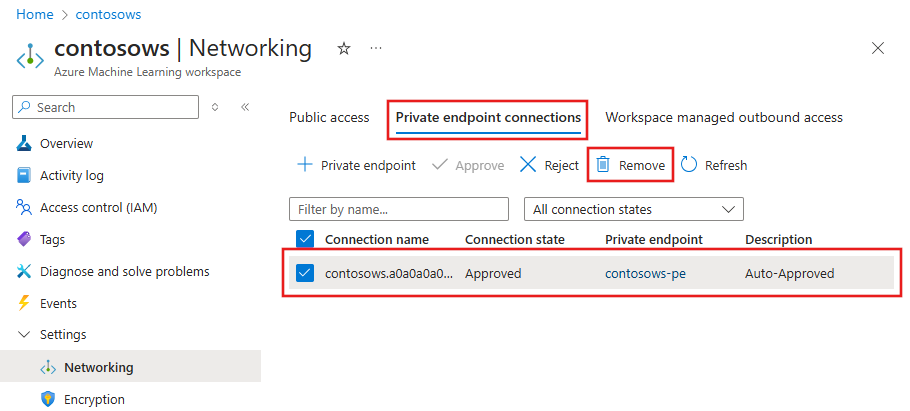

Usuwanie prywatnego punktu końcowego

Możesz usunąć jeden lub wszystkie prywatne punkty końcowe dla obszaru roboczego. Usunięcie prywatnego punktu końcowego spowoduje usunięcie obszaru roboczego z sieci wirtualnej skojarzonej z punktem końcowym. Usunięcie prywatnego punktu końcowego może uniemożliwić obszarowi roboczemu dostęp do zasobów w tej sieci wirtualnej lub zasoby w sieci wirtualnej z dostępem do obszaru roboczego. Jeśli na przykład sieć wirtualna nie zezwala na dostęp do publicznego Internetu lub z internetu.

Ostrzeżenie

Usunięcie prywatnych punktów końcowych dla obszaru roboczego nie spowoduje publicznego udostępnienia. Aby obszar roboczy był publicznie dostępny, wykonaj kroki opisane w sekcji Włączanie dostępu publicznego.

Aby usunąć prywatny punkt końcowy, skorzystaj z następujących informacji:

DOTYCZY: Rozszerzenie interfejsu wiersza polecenia platformy Azure ml w wersji 2 (bieżąca)

Rozszerzenie interfejsu wiersza polecenia platformy Azure ml w wersji 2 (bieżąca)

W przypadku korzystania z interfejsu wiersza polecenia platformy Azure w wersji 2.0 interfejsu wiersza polecenia na potrzeby uczenia maszynowego użyj następującego polecenia, aby usunąć prywatny punkt końcowy:

az network private-endpoint delete \

--name <private-endpoint-name> \

--resource-group <resource-group-name> \

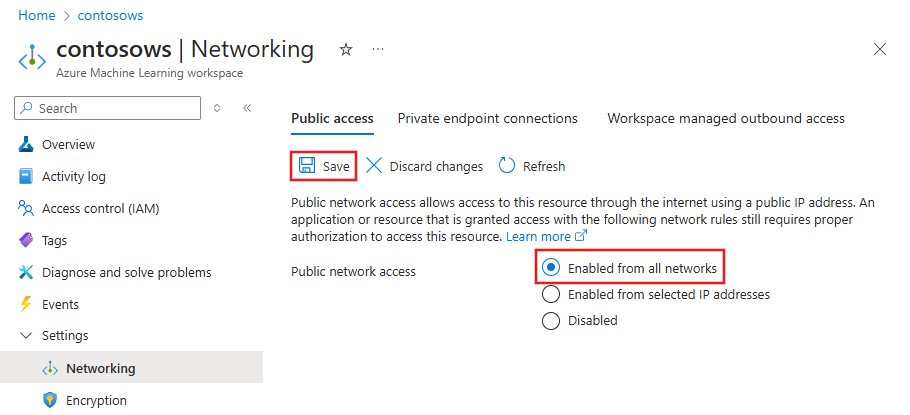

Włączanie dostępu publicznego

W niektórych sytuacjach możesz zezwolić komuś na łączenie się z zabezpieczonym obszarem roboczym za pośrednictwem publicznego punktu końcowego zamiast za pośrednictwem sieci wirtualnej. Możesz też usunąć obszar roboczy z sieci wirtualnej i ponownie włączyć dostęp publiczny.

Ważne

Włączenie dostępu publicznego nie powoduje usunięcia żadnych prywatnych punktów końcowych, które istnieją. Cała komunikacja między składnikami sieci wirtualnej, z którymi łączą się prywatne punkty końcowe, są nadal zabezpieczone. Umożliwia ona dostęp publiczny tylko do obszaru roboczego, oprócz dostępu prywatnego za pośrednictwem jakichkolwiek prywatnych punktów końcowych.

Ostrzeżenie

Podczas nawiązywania połączenia za pośrednictwem publicznego punktu końcowego obszar roboczy używa prywatnego punktu końcowego do komunikowania się z innymi zasobami:

- Niektóre funkcje programu Studio nie będą mieć dostępu do danych. Ten problem występuje, gdy dane są przechowywane w usłudze zabezpieczonej za siecią wirtualną. Przykład: konto usługi Microsoft Azure Storage. Aby rozwiązać ten problem, dodaj adres IP urządzenia klienckiego do zapory konta usługi Azure Storage.

- Korzystanie z aplikacji Jupyter, JupyterLab, RStudio lub Posit Workbench (dawniej RStudio Workbench) w wystąpieniu obliczeniowym, w tym uruchamiania notesów, nie jest obsługiwane.

Aby włączyć dostęp publiczny, wykonaj następujące kroki:

Napiwek

Istnieją dwie możliwe właściwości, które można skonfigurować:

-

allow_public_access_when_behind_vnet— używane przez zestaw SDK języka Python w wersji 1 -

public_network_access— używane przez interfejs wiersza polecenia i zestaw PYTHON SDK w wersji 2 Każda właściwość zastępuje drugą. Na przykład ustawieniepublic_network_accessspowoduje zastąpienie dowolnego poprzedniego ustawienia wartościąallow_public_access_when_behind_vnet.

Firma Microsoft zaleca używanie public_network_access polecenia w celu włączenia lub wyłączenia publicznego dostępu do obszaru roboczego.

DOTYCZY: Rozszerzenie interfejsu wiersza polecenia platformy Azure ml w wersji 2 (bieżąca)

Rozszerzenie interfejsu wiersza polecenia platformy Azure ml w wersji 2 (bieżąca)

W przypadku korzystania z interfejsu wiersza polecenia platformy Azure w wersji 2.0 interfejsu wiersza polecenia na potrzeby uczenia maszynowego użyj az ml update polecenia , aby włączyć public_network_access obszar roboczy:

az ml workspace update \

--set public_network_access=Enabled \

-n <workspace-name> \

-g <resource-group-name>

Możesz również włączyć dostęp do sieci publicznej przy użyciu pliku YAML. Aby uzyskać więcej informacji, zobacz dokumentację YAML obszaru roboczego.

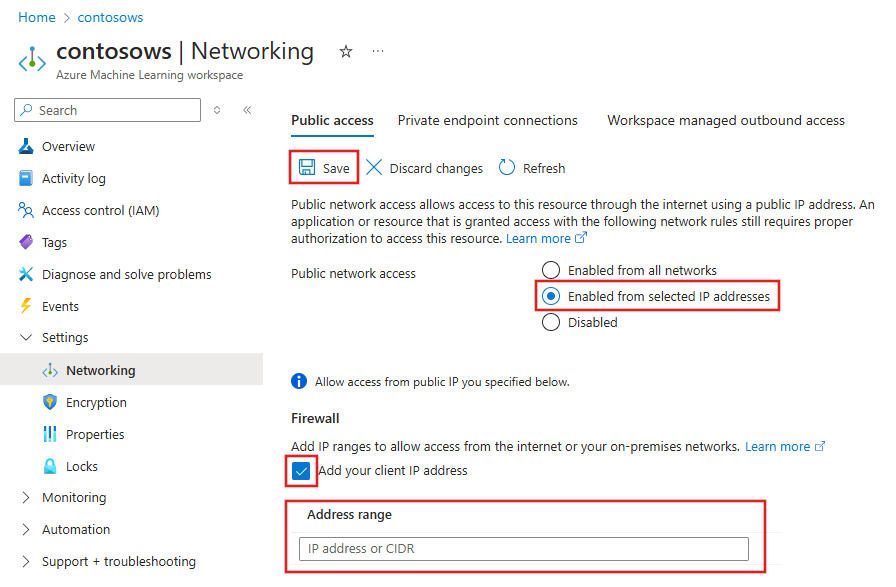

Włączanie dostępu publicznego tylko z zakresów internetowych adresów IP

Za pomocą reguł sieci IP można zezwolić na dostęp do obszaru roboczego i punktu końcowego z określonych zakresów publicznych adresów IP, tworząc reguły sieci IP. Każdy obszar roboczy usługi Azure Machine Learning obsługuje maksymalnie 200 reguł. Te reguły zapewniają dostęp do określonych usług internetowych i sieci lokalnych oraz blokują ogólny ruch internetowy.

Ostrzeżenie

- Włącz flagę dostępu do sieci publicznej punktu końcowego, jeśli chcesz zezwolić na dostęp do punktu końcowego z określonych zakresów publicznych adresów IP internetowych.

- Można używać tylko adresów IPv4.

- Aby użyć tej funkcji z zarządzaną siecią wirtualną usługi Azure Machine Learning, zobacz Azure Machine Learning managed virtual network (Zarządzana sieć wirtualna usługi Azure Machine Learning).

DOTYCZY: Rozszerzenie interfejsu wiersza polecenia platformy Azure ml w wersji 2 (bieżąca)

Rozszerzenie interfejsu wiersza polecenia platformy Azure ml w wersji 2 (bieżąca)

Użyj polecenia interfejsu wiersza polecenia platformy az ml workspace network-rule Azure, aby zarządzać dostępem publicznym z adresu IP lub zakresu adresów:

Napiwek

Konfiguracje wybranych adresów IP są przechowywane we właściwościach obszaru roboczego w obszarze network_acls:

properties:

# ...

network_acls:

description: "The network ACLS for this workspace, enforced when public_network_access is set to Enabled."

$ref: "3/defintions/networkAcls"

-

Wyświetlanie listy reguł sieci ip:

az ml workspace network-rule list --resource-group "myresourcegroup" --workspace-name "myWS" --query ipRules -

Dodaj regułę dla jednego adresu IP:

az ml workspace network-rule add --resource-group "myresourcegroup" --workspace-name "myWS" --ip-address "16.17.18.19" -

Dodaj regułę dla zakresu adresów IP:

az ml workspace network-rule add --resource-group "myresourcegroup" --workspace-name "myWS" --ip-address "16.17.18.0/24" -

Usuń regułę dla jednego adresu IP:

az ml workspace network-rule remove --resource-group "myresourcegroup" --workspace-name "myWS" --ip-address "16.17.18.19" -

Usuń regułę dla zakresu adresów IP:

az ml workspace network-rule remove --resource-group "myresourcegroup" --workspace-name "myWS" --ip-address "16.17.18.0/24"

Możesz również użyć klasy Workspace z zestawu SDK języka Python usługi Azure Machine Learning, aby zdefiniować, które adresy IP są dozwolone dla ruchu przychodzącego:

Workspace(

public_network_access = "Enabled",

network_rule_set = NetworkRuleSet(default_action = "Allow", bypass = "AzureServices", resource_access_rules = None, ip_rules = yourIPAddress,)

Ograniczenia dotyczące reguł sieci ip

Następujące ograniczenia dotyczą zakresów adresów IP:

Reguły sieci IP są dozwolone tylko dla publicznych internetowych adresów IP.

Zastrzeżone zakresy adresów IP nie są dozwolone w regułach adresów IP, takich jak adresy prywatne rozpoczynające się od 10, 172.16 do 172.31 i 192.168.

Należy podać dozwolone zakresy adresów internetowych przy użyciu notacji CIDR w postaci 16.17.18.0/24 lub jako pojedyncze adresy IP, takie jak 16.17.18.19.

Tylko adresy IPv4 są obsługiwane w przypadku konfiguracji reguł zapory magazynu.

Po włączeniu tej funkcji można przetestować publiczne punkty końcowe przy użyciu dowolnego narzędzia klienckiego, takiego jak Curl, ale narzędzie Do testowania punktu końcowego w portalu nie jest obsługiwane.

Adresy IP obszaru roboczego można ustawić tylko po utworzeniu obszaru roboczego.

Bezpieczne nawiązywanie połączenia z obszarem roboczym

Aby nawiązać połączenie z obszarem roboczym zabezpieczonym za siecią wirtualną, użyj jednej z następujących metod:

Brama sieci VPN platformy Azure — łączy sieci lokalne z siecią wirtualną za pośrednictwem połączenia prywatnego. Połączenie odbywa się za pośrednictwem publicznego Internetu. Istnieją dwa typy bram sieci VPN, których można użyć:

- Punkt-lokacja: każdy komputer kliencki używa klienta sieci VPN do nawiązywania połączenia z siecią wirtualną.

- Lokacja-lokacja: urządzenie sieci VPN łączy sieć wirtualną z siecią lokalną.

ExpressRoute — łączy sieci lokalne z chmurą za pośrednictwem połączenia prywatnego. Połączenie jest wykonywane przy użyciu dostawcy łączności.

Azure Bastion — w tym scenariuszu tworzysz maszynę wirtualną platformy Azure (czasami nazywaną serwerem przesiadkowym) w sieci wirtualnej. Następnie połączysz się z maszyną wirtualną przy użyciu usługi Azure Bastion. Usługa Bastion umożliwia nawiązywanie połączenia z maszyną wirtualną przy użyciu sesji protokołu RDP lub SSH z lokalnej przeglądarki internetowej. Następnie użyjesz pola przesiadkowego jako środowiska programistycznego. Ponieważ znajduje się ona wewnątrz sieci wirtualnej, może ona uzyskiwać bezpośredni dostęp do obszaru roboczego. Aby zapoznać się z przykładem użycia serwera przesiadkowego, zobacz Samouczek: tworzenie bezpiecznego obszaru roboczego.

Ważne

W przypadku korzystania z bramy sieci VPN lub usługi ExpressRoute należy zaplanować sposób działania rozpoznawania nazw między zasobami lokalnymi a tymi w sieci wirtualnej. Aby uzyskać więcej informacji, zobacz Używanie niestandardowego serwera DNS.

Jeśli masz problemy z nawiązywaniem połączenia z obszarem roboczym, zobacz Rozwiązywanie problemów z bezpieczną łącznością z obszarem roboczym.

Wiele prywatnych punktów końcowych

Usługa Azure Machine Learning obsługuje wiele prywatnych punktów końcowych dla obszaru roboczego. Wiele prywatnych punktów końcowych jest często używanych, gdy chcesz zachować oddzielne środowiska. Poniżej przedstawiono niektóre scenariusze, które są włączone przy użyciu wielu prywatnych punktów końcowych:

Środowiska programistyczne klienta w oddzielnej sieci wirtualnej.

Klaster usługi Azure Kubernetes Service (AKS) w oddzielnej sieci wirtualnej.

Inne usługi platformy Azure w oddzielnej sieci wirtualnej. Na przykład usługi Azure Synapse i Azure Data Factory mogą używać sieci wirtualnej zarządzanej przez firmę Microsoft. W obu przypadkach prywatny punkt końcowy obszaru roboczego można dodać do zarządzanej sieci wirtualnej używanej przez te usługi. Aby uzyskać więcej informacji na temat korzystania z zarządzanej sieci wirtualnej z tymi usługami, zobacz następujące artykuły:

- Zarządzane prywatne punkty końcowe usługi Synapse

- Zarządzana sieć wirtualna usługi Azure Data Factory.

Ważne

Ochrona eksfiltracji danych usługi Synapse nie jest obsługiwana w usłudze Azure Machine Learning.

Ważne

Każda sieć wirtualna zawierająca prywatny punkt końcowy dla obszaru roboczego musi również mieć dostęp do konta usługi Azure Storage, usługi Azure Key Vault i usługi Azure Container Registry używanego przez obszar roboczy. Można na przykład utworzyć prywatny punkt końcowy dla usług w każdej sieci wirtualnej.

Dodanie wielu prywatnych punktów końcowych używa tych samych kroków, co opisano w sekcji Dodawanie prywatnego punktu końcowego do obszaru roboczego .

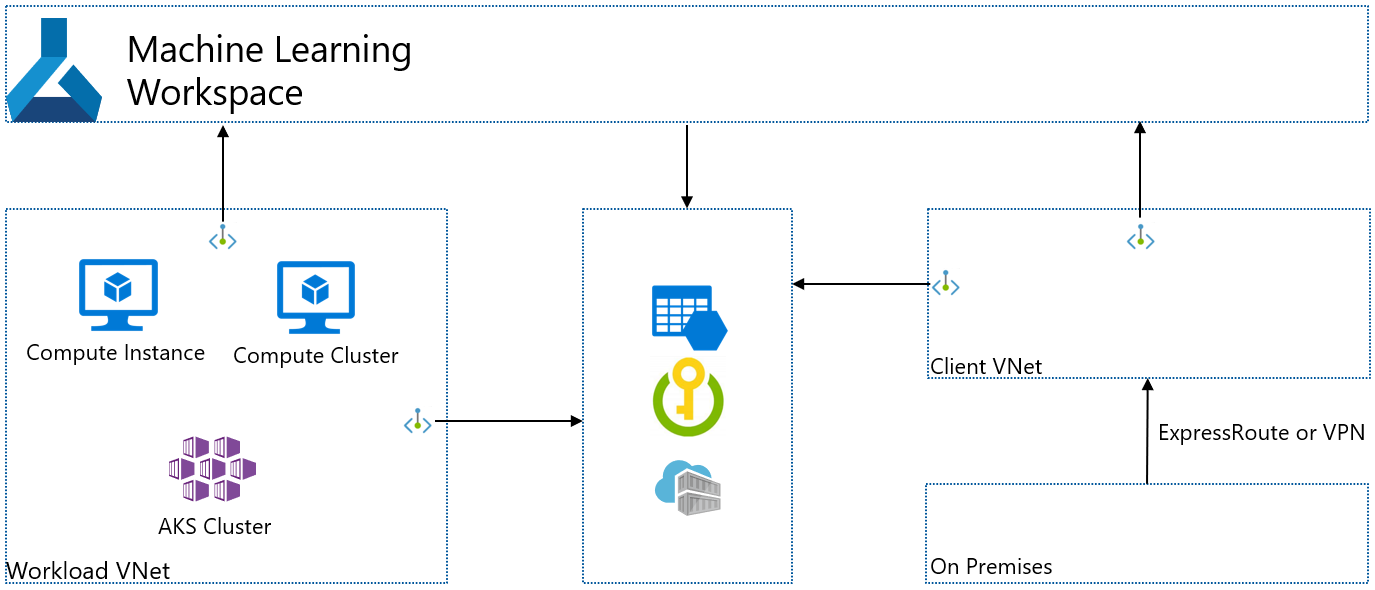

Scenariusz: izolowani klienci

Jeśli chcesz odizolować klientów programistycznych, aby nie mieli bezpośredniego dostępu do zasobów obliczeniowych używanych przez usługę Azure Machine Learning, wykonaj następujące kroki:

Uwaga

W tych krokach założono, że masz istniejący obszar roboczy, konto usługi Azure Storage, usługę Azure Key Vault i usługę Azure Container Registry. Każda z tych usług ma prywatne punkty końcowe w istniejącej sieci wirtualnej.

- Utwórz kolejną sieć wirtualną dla klientów. Ta sieć wirtualna może zawierać maszyny wirtualne platformy Azure, które działają jako klienci, lub może zawierać bramę SIECI VPN używaną przez klientów lokalnych do łączenia się z siecią wirtualną.

- Dodaj nowy prywatny punkt końcowy dla konta usługi Azure Storage, usługi Azure Key Vault i usługi Azure Container Registry używanego przez obszar roboczy. Te prywatne punkty końcowe powinny istnieć w sieci wirtualnej klienta.

- Jeśli masz inny magazyn używany przez obszar roboczy, dodaj nowy prywatny punkt końcowy dla tego magazynu. Prywatny punkt końcowy powinien istnieć w sieci wirtualnej klienta i mieć włączoną integrację prywatnej strefy DNS.

- Dodaj nowy prywatny punkt końcowy do obszaru roboczego. Ten prywatny punkt końcowy powinien istnieć w sieci wirtualnej klienta i mieć włączoną integrację prywatnej strefy DNS.

- Aby umożliwić usłudze Azure Machine Learning Studio dostęp do kont magazynu, odwiedź studio w artykule dotyczącym sieci wirtualnej.

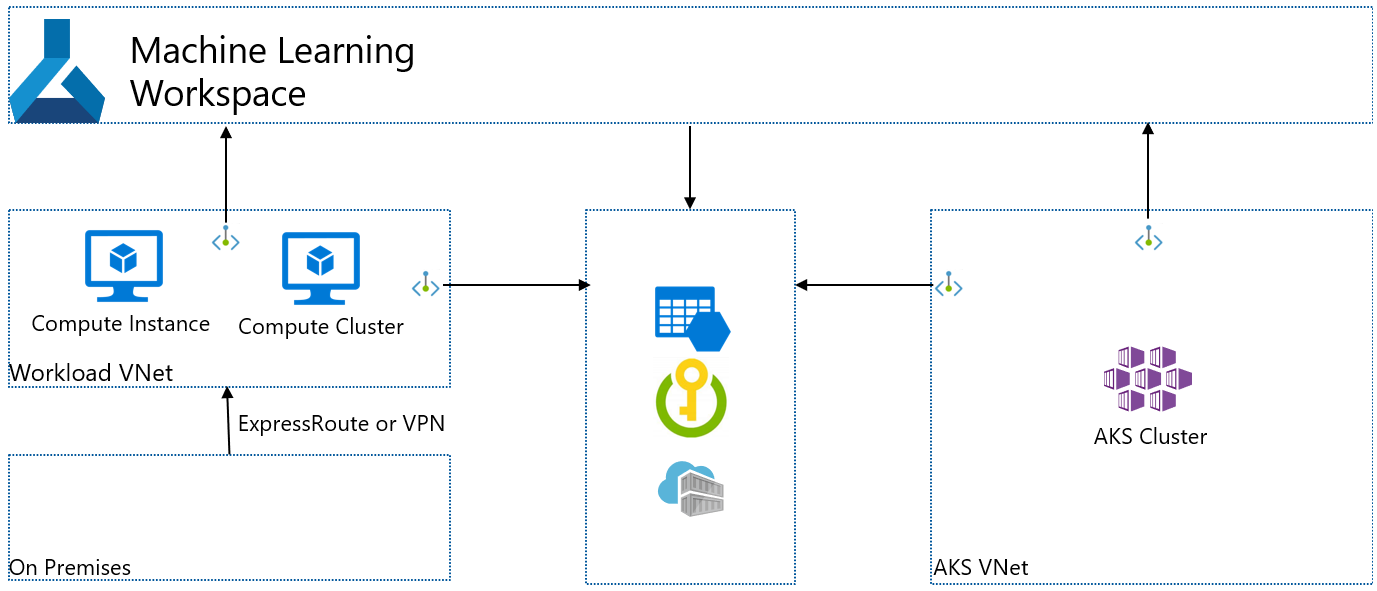

Na poniższym diagramie przedstawiono tę konfigurację. Sieć wirtualna Obciążenia zawiera zasoby obliczeniowe utworzone przez obszar roboczy na potrzeby trenowania i wdrażania. Sieć wirtualna klienta zawiera klientów lub połączenia usługi ExpressRoute/VPN klienta. Obie sieci wirtualne zawierają prywatne punkty końcowe dla obszaru roboczego, konta usługi Azure Storage, usługi Azure Key Vault i usługi Azure Container Registry.

Scenariusz: izolowana usługa Azure Kubernetes Service

Jeśli chcesz utworzyć izolowana usługę Azure Kubernetes Service używaną przez obszar roboczy, wykonaj następujące kroki:

Uwaga

W tych krokach założono, że masz istniejący obszar roboczy, konto usługi Azure Storage, usługę Azure Key Vault i usługę Azure Container Registry. Każda z tych usług ma prywatne punkty końcowe w istniejącej sieci wirtualnej.

- Utwórz wystąpienie usługi Azure Kubernetes Service. Podczas tworzenia usługa AKS tworzy sieć wirtualną zawierającą klaster usługi AKS.

- Dodaj nowy prywatny punkt końcowy dla konta usługi Azure Storage, usługi Azure Key Vault i usługi Azure Container Registry używanego przez obszar roboczy. Te prywatne punkty końcowe powinny istnieć w sieci wirtualnej klienta.

- Jeśli masz inny magazyn używany przez obszar roboczy, dodaj nowy prywatny punkt końcowy dla tego magazynu. Prywatny punkt końcowy powinien istnieć w sieci wirtualnej klienta i mieć włączoną integrację prywatnej strefy DNS.

- Dodaj nowy prywatny punkt końcowy do obszaru roboczego. Ten prywatny punkt końcowy powinien istnieć w sieci wirtualnej klienta i mieć włączoną integrację prywatnej strefy DNS.

- Dołącz klaster usługi AKS do obszaru roboczego usługi Azure Machine Learning. Aby uzyskać więcej informacji, zobacz Tworzenie i dołączanie klastra usługi Azure Kubernetes Service.

Scenariusz: Zarządzane punkty końcowe online z dostępem z wybranych adresów IP

Włączenie dostępu przychodzącego z wybranych adresów IP ma wpływ na ustawienie ruchu przychodzącego w zarządzanych punktach końcowych online. Jeśli publiczny ruch przychodzący jest włączony w zarządzanym punkcie końcowym online, nie można włączyć wybranych adresów IP w naszym obszarze roboczym.

W poniższej tabeli przedstawiono możliwe konfiguracje dla obszaru roboczego i zarządzanych konfiguracji sieci punktów końcowych online oraz sposób, w jaki ma to wpływ na obie te konfiguracje. Aby uzyskać więcej informacji, zobacz Izolacja sieciowa z zarządzanymi punktami końcowymi online.

| Dostęp do sieci publicznej obszaru roboczego |

Zarządzany dostęp do sieci publicznej punktu końcowego w trybie online |

Czy obszar roboczy uwzględnia wybrane adresy IP? |

Czy punkt końcowy online uwzględnia wybrane adresy IP? |

|---|---|---|---|

| Disabled | Disabled | Nie (cały ruch publiczny został odrzucony) | Nie. |

| Disabled | Włączony | Nie (cały ruch publiczny został odrzucony) | Nieobsługiwane |

| Włączone z wybranych adresów IP | Disabled | Tak | Nie. |

| Włączone z wybranych adresów IP | Włączona | Tak | Tak |

Uwaga

Jeśli konfiguracja dostępu do sieci publicznej obszaru roboczego zostanie zmieniona z wybranych adresów IP na wyłączone, zarządzane punkty online będą nadal uwzględniać wybrane adresy IP. Jeśli nie chcesz, aby wybrane adresy IP były stosowane do punktów końcowych online, usuń adresy przed wybraniem pozycji Wyłączone dla obszaru roboczego w witrynie Azure Portal. Zestaw SDK języka Python i interfejs wiersza polecenia platformy Azure obsługują tę zmianę po lub przed nim.

Scenariusz: Punkty końcowe usługi Batch z dostępem z wybranych adresów IP

Konfiguracja wybranego adresu IP nie jest obsługiwana w przypadku punktów końcowych wsadowych. Brak flagi dostępu do sieci publicznej w punktach końcowych wsadowych. Jeśli obszar roboczy usługi Azure Machine Learning jest wyłączony, a link prywatny jest włączony, punkt końcowy usługi Batch również jest prywatny. Jeśli dostęp do sieci publicznej obszaru roboczego zostanie zmieniony z wyłączonego na włączony, punkty końcowe wsadowe pozostaną prywatne i nie staną się publiczne. Aby uzyskać więcej informacji, zobacz Zabezpieczanie punktów końcowych partii.