Zabezpieczenia przedsiębiorstwa i ład dla usługi Azure Machine Learning

Z tego artykułu dowiesz się więcej o funkcjach zabezpieczeń i ładu, które są dostępne dla usługi Azure Machine Learning. Te funkcje są przydatne dla administratorów, inżynierów DevOps i inżynierów MLOps, którzy chcą utworzyć bezpieczną konfigurację zgodną z zasadami organizacji.

Usługa Azure Machine Learning i platforma Azure umożliwiają:

- Ogranicz dostęp do zasobów i operacji według konta użytkownika lub grup.

- Ogranicz komunikację przychodzącą i wychodzącą.

- Szyfrowanie danych przesyłanych i magazynowanych.

- Skanuj pod kątem luk w zabezpieczeniach.

- Zastosuj i przeprowadź inspekcję zasad konfiguracji.

Ograniczanie dostępu do zasobów i operacji

Microsoft Entra ID to dostawca usług tożsamości dla usługi Azure Machine Learning. Służy do tworzenia obiektów zabezpieczeń (użytkownika, grupy, jednostki usługi i tożsamości zarządzanej) używanych do uwierzytelniania w zasobach platformy Azure i zarządzania nimi. Uwierzytelnianie wieloskładnikowe (MFA) jest obsługiwane, jeśli identyfikator Entra firmy Microsoft jest skonfigurowany do korzystania z niego.

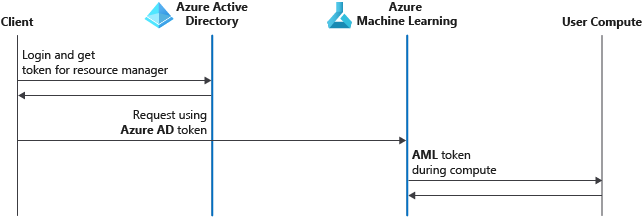

Oto proces uwierzytelniania dla usługi Azure Machine Learning za pośrednictwem uwierzytelniania wieloskładnikowego w identyfikatorze Entra firmy Microsoft:

- Klient loguje się do identyfikatora Entra firmy Microsoft i pobiera token usługi Azure Resource Manager.

- Klient przedstawia token usłudze Azure Resource Manager i usłudze Azure Machine Learning.

- Usługa Azure Machine Learning udostępnia token usługi Machine Learning dla docelowego obiektu obliczeniowego użytkownika (na przykład klaster obliczeniowy usługi Machine Learning lub obliczenia bezserwerowe). Docelowy obiekt obliczeniowy użytkownika używa tego tokenu do wywołania z powrotem do usługi Machine Learning po zakończeniu zadania. Zakres jest ograniczony do obszaru roboczego.

Każdy obszar roboczy ma skojarzona tożsamość zarządzana przypisana przez system, która ma taką samą nazwę jak obszar roboczy. Ta tożsamość zarządzana służy do bezpiecznego uzyskiwania dostępu do zasobów używanych przez obszar roboczy. Ma następujące uprawnienia kontroli dostępu opartej na rolach (RBAC) platformy Azure dla skojarzonych zasobów:

| Zasób | Uprawnienia |

|---|---|

| Obszar roboczy | Współautor |

| Konto magazynu | Współautor danych w usłudze Blob Storage |

| Magazyn kluczy | Dostęp do wszystkich kluczy, wpisów tajnych, certyfikatów |

| Rejestr kontenerów | Współautor |

| Grupa zasobów zawierająca obszar roboczy | Współautor |

Tożsamość zarządzana przypisana przez system jest używana do wewnętrznego uwierzytelniania między usługą Azure Machine Learning i innymi zasobami platformy Azure. Użytkownicy nie mogą uzyskać dostępu do tokenu tożsamości i nie mogą ich używać do uzyskiwania dostępu do tych zasobów. Użytkownicy mogą uzyskiwać dostęp do zasobów tylko za pośrednictwem interfejsów API kontroli usługi Azure Machine Learning i płaszczyzny danych, jeśli mają wystarczające uprawnienia RBAC.

Nie zalecamy, aby administratorzy odwołyli dostęp tożsamości zarządzanej do zasobów wymienionych w poprzedniej tabeli. Dostęp można przywrócić przy użyciu operacji ponownej synchronizacji kluczy.

Uwaga

Jeśli obszar roboczy usługi Azure Machine Learning ma cele obliczeniowe (na przykład klaster obliczeniowy, wystąpienie obliczeniowe lub wystąpienie usługi Azure Kubernetes Service [AKS], które zostało utworzone przed 14 maja 2021 r., może istnieć dodatkowe konto firmy Microsoft Entra. Nazwa konta zaczyna się od Microsoft-AzureML-Support-App- i ma dostęp na poziomie współautora do subskrypcji dla każdego regionu obszaru roboczego.

Jeśli obszar roboczy nie ma dołączonego wystąpienia usługi AKS, możesz bezpiecznie usunąć to konto Microsoft Entra.

Jeśli obszar roboczy ma dołączony klaster usługi AKS i został utworzony przed 14 maja 2021 r., nie usuwaj tego konta Microsoft Entra. W tym scenariuszu należy usunąć i ponownie utworzyć klaster usługi AKS, aby można było usunąć konto Microsoft Entra.

Obszar roboczy można aprowizować tak, aby używał tożsamości zarządzanej przypisanej przez użytkownika, a następnie przyznać tożsamości zarządzanej inne role. Na przykład możesz przyznać rolę w celu uzyskania dostępu do własnego wystąpienia usługi Azure Container Registry dla podstawowych obrazów platformy Docker.

Tożsamości zarządzane można również skonfigurować do użycia z klastrem obliczeniowym usługi Azure Machine Learning. Ta tożsamość zarządzana jest niezależna od tożsamości zarządzanej obszaru roboczego. W przypadku klastra obliczeniowego tożsamość zarządzana jest używana do uzyskiwania dostępu do zasobów, takich jak zabezpieczone magazyny danych, do których użytkownik uruchamiający zadanie trenowania może nie mieć dostępu. Aby uzyskać więcej informacji, zobacz Używanie tożsamości zarządzanych do kontroli dostępu.

Napiwek

Istnieją wyjątki dotyczące używania identyfikatora Entra firmy Microsoft i kontroli dostępu opartej na rolach platformy Azure w usłudze Azure Machine Learning:

- Opcjonalnie możesz włączyć dostęp protokołu Secure Shell (SSH) do zasobów obliczeniowych, takich jak wystąpienie obliczeniowe usługi Azure Machine Learning i klaster obliczeniowy. Dostęp za pomocą protokołu SSH jest oparty na parach kluczy publicznych/prywatnych, a nie identyfikatorze Entra firmy Microsoft. Kontrola dostępu oparta na rolach platformy Azure nie zarządza dostępem za pomocą protokołu SSH.

- Możesz uwierzytelnić się w modelach wdrożonych jako punkty końcowe online przy użyciu uwierzytelniania opartego na kluczach lub tokenu. Klucze są ciągami statycznymi, podczas gdy tokeny są pobierane thorugh obiektu zabezpieczeń Firmy Microsoft Entra. Aby uzyskać więcej informacji, zobacz Uwierzytelnianie klientów dla punktów końcowych online.

Aby uzyskać więcej informacji, zobacz następujące artykuły:

- Konfigurowanie uwierzytelniania dla zasobów i przepływów pracy usługi Azure Machine Learning

- Zarządzanie dostępem do obszaru roboczego usługi Azure Machine Learning

- Korzystanie z magazynów danych

- Używanie wpisów tajnych poświadczeń uwierzytelniania w zadaniach usługi Azure Machine Learning

- Konfigurowanie uwierzytelniania między usługą Azure Machine Learning i innymi usługami

Zapewnianie bezpieczeństwa i izolacji sieci

Aby ograniczyć dostęp sieciowy do zasobów usługi Azure Machine Learning, możesz użyć zarządzanej sieci wirtualnej usługi Azure Machine Learning lub wystąpienia usługi Azure Virtual Network. Użycie sieci wirtualnej zmniejsza obszar ataków dla rozwiązania i szanse na eksfiltrację danych.

Nie musisz wybierać jednego lub drugiego. Na przykład można użyć zarządzanej sieci wirtualnej usługi Azure Machine Learning, aby zabezpieczyć zarządzane zasoby obliczeniowe i wystąpienie usługi Azure Virtual Network dla niezarządzanych zasobów lub zabezpieczyć dostęp klienta do obszaru roboczego.

Zarządzana sieć wirtualna usługi Azure Machine Learning: udostępnia w pełni zarządzane rozwiązanie, które umożliwia izolację sieci dla obszaru roboczego i zarządzanych zasobów obliczeniowych. Możesz użyć prywatnych punktów końcowych, aby zabezpieczyć komunikację z innymi usługami platformy Azure i ograniczyć komunikację wychodzącą. Użyj zarządzanej sieci wirtualnej, aby zabezpieczyć następujące zarządzane zasoby obliczeniowe:

- Bezserwerowe obliczenia (w tym bezserwerowe platformy Spark)

- Klaster obliczeniowy

- Wystąpienie obliczeniowe

- Zarządzany punkt końcowy online

- Punkt końcowy online usługi Batch

Wystąpienie usługi Azure Virtual Network: udostępnia bardziej dostosowywalną ofertę sieci wirtualnej. Jednak odpowiadasz za konfigurację i zarządzanie. W celu ograniczenia komunikacji wychodzącej może być konieczne użycie sieciowych grup zabezpieczeń, tras zdefiniowanych przez użytkownika lub zapory.

Aby uzyskać więcej informacji, zobacz artykuł Porównanie konfiguracji izolacji sieci.

Szyfruj dane

Usługa Azure Machine Learning korzysta z różnych zasobów obliczeniowych i magazynów danych na platformie Azure. Aby dowiedzieć się więcej o tym, jak każdy z tych zasobów obsługuje szyfrowanie danych magazynowanych i przesyłanych, zobacz Szyfrowanie danych za pomocą usługi Azure Machine Learning.

Zapobieganie eksfiltracji danych

Usługa Azure Machine Learning ma kilka zależności sieci przychodzących i wychodzących. Niektóre z tych zależności mogą ujawnić ryzyko eksfiltracji danych przez złośliwych agentów w organizacji. Te zagrożenia są powiązane z wymaganiami ruchu wychodzącego do usług Azure Storage, Azure Front Door i Azure Monitor. Aby uzyskać zalecenia dotyczące ograniczania tego ryzyka, zobacz Zapobieganie eksfiltracji danych usługi Azure Machine Learning.

Skanowanie pod kątem luk w zabezpieczeniach

Microsoft Defender dla Chmury zapewnia ujednolicone zarządzanie zabezpieczeniami i zaawansowaną ochronę przed zagrożeniami w obciążeniach chmury hybrydowej. W przypadku usługi Azure Machine Learning należy włączyć skanowanie zasobów usługi Azure Container Registry i zasobów usługi AKS. Aby uzyskać więcej informacji, zobacz Wprowadzenie do usługi Microsoft Defender dla rejestrów kontenerów i Wprowadzenie do usługi Microsoft Defender dla platformy Kubernetes.

Inspekcja i zarządzanie zgodnością

Azure Policy to narzędzie do zapewniania ładu, które pomaga zapewnić zgodność zasobów platformy Azure z zasadami. Zasady można ustawić tak, aby zezwalały na określone konfiguracje lub wymuszały je, na przykład czy obszar roboczy usługi Azure Machine Learning używa prywatnego punktu końcowego.

Aby uzyskać więcej informacji na temat usługi Azure Policy, zobacz dokumentację usługi Azure Policy. Aby uzyskać więcej informacji na temat zasad specyficznych dla usługi Azure Machine Learning, zobacz Inspekcja usługi Azure Machine Learning i zarządzanie nią.