Usługa Azure Device Update dla zabezpieczeń sieci usługi IoT Hub

W tym artykule opisano, jak usługa Azure Device Update dla usługi IoT Hub używa następujących funkcji zabezpieczeń sieci do zarządzania aktualizacjami:

- Tagi usługi w sieciowych grupach zabezpieczeń i usłudze Azure Firewall

- Prywatne punkty końcowe w usłudze Azure Virtual Network

Ważne

Usługa Device Update nie obsługuje wyłączania dostępu do sieci publicznej w połączonym centrum IoT.

Tagi usługi

Tag usługi reprezentuje grupę prefiksów adresów IP z określonej usługi platformy Azure. Firma Microsoft zarządza prefiksami adresów uwzględnionych przez tag usługi i automatycznie aktualizuje tag usługi w miarę zmiany adresów, minimalizując złożoność częstych aktualizacji reguł zabezpieczeń sieci. Aby uzyskać więcej informacji na temat tagów usług, zobacz Omówienie tagów usługi.

Za pomocą tagów usługi można zdefiniować mechanizmy kontroli dostępu do sieci w sieciowych grupach zabezpieczeń lub usłudze Azure Firewall. Podczas tworzenia reguł zabezpieczeń można użyć tagów usługi zamiast konkretnych adresów IP. Określając nazwę tagu usługi, na przykład AzureDeviceUpdate, w odpowiednim source polu reguły destination , można zezwolić na ruch dla odpowiedniej usługi lub go zablokować.

| Tag usługi | Purpose | Ruch przychodzący lub wychodzący? | Czy może być regionalny? | Czy można używać z usługą Azure Firewall? |

|---|---|---|---|---|

| AzureDeviceUpdate | Usługa Azure Device Update dla usługi IoT Hub | Obie | Nie. | Tak |

Zakresy regionalnych adresów IP

Ponieważ reguły adresów IP usługi Azure IoT Hub nie obsługują tagów usług, należy zamiast tego używać AzureDeviceUpdate prefiksów ip tagów usługi. Tag jest globalny, więc poniższa tabela zawiera regionalne zakresy adresów IP dla wygody.

Następujące prefiksy adresów IP są mało prawdopodobne, ale należy przejrzeć listę co miesiąc. Lokalizacja oznacza lokalizację zasobów usługi Device Update.

| Lokalizacja | Zakresy adresów IP |

|---|---|

| Australia Wschodnia | 20.211.71.192/26, 20.53.47.16/28, 20.70.223.192/26, 104.46.179.224/28, 20.92.5.128/25, 20.92.5.128/26 |

| Wschodnie stany USA | 20.119.27.192/26, 20.119.28.128/26, 20.62.132.240/28, 20.62.135.128/27, 20.62.135.160/28, 20.59.77.64/26, 20.59.81.64/26, 20.66.3.208/28 |

| Wschodnie stany USA 2 | 20.119.155.192/26, 20.62.59.16/28, 20.98.195.192/26, 20.40.229.32/28, 20.98.148.192/26, 20.98.148.64/26 |

| Wschodnie stany USA 2 — EUAP | 20.47.236.192/26, 20.47.237.128/26, 20.51.20.64/28, 20.228.1.0/26, 20.45.241.192/26, 20.46.11.192/28 |

| Europa Północna | 20.223.64.64/26, 52.146.136.16/28, 52.146.141.64/26, 20.105.211.0/26, 20.105.211.192/26, 20.61.102.96/28, 20.86.93.128/26 |

| South Central US | 20.65.133.64/28, 20.97.35.64/26, 20.97.39.192/26, 20.125.162.0/26, 20.49.119.192/28, 20.51.7.64/26 |

| Southeast Asia | 20.195.65.112/28, 20.195.87.128/26, 20.212.79.64/26, 20.195.72.112/28, 20.205.49.128/26, 20.205.67.192/26 |

| Szwecja Środkowa | 20.91.144.0/26, 51.12.46.112/28, 51.12.74.192/26, 20.91.11.64/26, 20.91.9.192/26, 51.12.198.96/28 |

| Południowe Zjednoczone Królestwo | 20.117.192.0/26, 20.117.193.64/26, 51.143.212.48/28, 20.58.67.0/28, 20.90.38.128/26, 20.90.38.64/26 |

| West Europe | 20.105.211.0/26, 20.105.211.192/26, 20.61.102.96/28, 20.86.93.128/26, 20.223.64.64/26, 52.146.136.16/28, 52.146.141.64/26 |

| Zachodnie stany USA 2 | 20.125.0.128/26, 20.125.4.0/25, 20.51.12.64/26, 20.83.222.128/26, 20.69.0.112/28, 20.69.4.128/26, 20.69.4.64/26, 20.69.8.192/26 |

| Zachodnie stany USA 3 | 20.118.138.192/26, 20.118.141.64/26, 20.150.244.16/28, 20.119.27.192/26, 20.119.28.128/26, 20.62.132.240/28, 20.62.135.128/27, 20.62.135.160/28 |

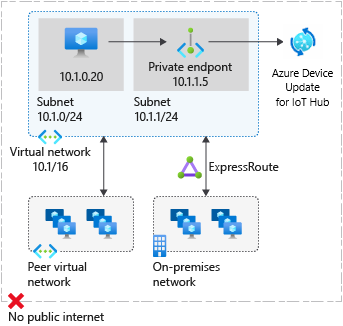

Prywatne punkty końcowe

Prywatny punkt końcowy to specjalny interfejs sieciowy dla usługi platformy Azure w sieci wirtualnej. Prywatny punkt końcowy umożliwia bezpieczny ruch z sieci wirtualnej do kont usługi Device Update za pośrednictwem łącza prywatnego bez korzystania z publicznego Internetu.

Prywatny punkt końcowy dla konta usługi Device Update zapewnia bezpieczną łączność między klientami w sieci wirtualnej i kontem usługi Device Update. Prywatny punkt końcowy ma przypisany adres IP z zakresu adresów IP sieci wirtualnej. Połączenie między prywatnym punktem końcowym a usługami Device Update korzysta z bezpiecznego łącza prywatnego.

Możesz użyć prywatnych punktów końcowych dla zasobów usługi Device Update, aby:

- Bezpieczny dostęp do konta usługi Device Update z sieci wirtualnej za pośrednictwem sieci szkieletowej firmy Microsoft zamiast publicznego Internetu.

- Bezpiecznie nawiąż połączenie z sieciami lokalnymi, które łączą się z siecią wirtualną przy użyciu wirtualnej sieci prywatnej (VPN) lub usługi Azure ExpressRoute z prywatną komunikacją równorzędną.

Utworzenie prywatnego punktu końcowego dla konta usługi Device Update w sieci wirtualnej wysyła żądanie zgody do zatwierdzenia właścicielowi zasobu. Jeśli użytkownik żądający utworzenia prywatnego punktu końcowego jest również właścicielem konta, to żądanie zgody zostanie automatycznie zatwierdzone. W przeciwnym razie połączenie jest w stanie Oczekiwanie do momentu zatwierdzenia.

Aplikacje w sieci wirtualnej mogą bezproblemowo łączyć się z usługą Device Update za pośrednictwem prywatnego punktu końcowego przy użyciu zwykłych mechanizmów nazwy hosta i autoryzacji. Właściciele kont mogą zarządzać żądaniami zgody i prywatnymi punktami końcowymi w witrynie Azure Portal na karcie Dostęp prywatny na stronie Sieć zasobu.

Nawiązywanie połączenia z prywatnymi punktami końcowymi

Klienci w sieci wirtualnej korzystającej z prywatnego punktu końcowego powinni używać tej samej nazwy hosta konta i mechanizmów autoryzacji, co klienci łączący się z publicznym punktem końcowym. Rozpoznawanie nazw domen (DNS) automatycznie kieruje połączenia z sieci wirtualnej do konta za pośrednictwem łącza prywatnego.

Domyślnie usługa Device Update tworzy prywatną strefę DNS dołączoną do sieci wirtualnej z wymaganą aktualizacją prywatnych punktów końcowych. Jeśli używasz własnego serwera DNS, może być konieczne wprowadzenie zmian w konfiguracji DNS.

Zmiany DNS dla prywatnych punktów końcowych

Podczas tworzenia prywatnego punktu końcowego rekord CNAME dns dla zasobu zostanie zaktualizowany do aliasu w poddomenie z prefiksem privatelink. Domyślnie tworzona jest prywatna strefa DNS odpowiadająca poddomenie łącza prywatnego.

Gdy adres URL punktu końcowego konta z prywatnym punktem końcowym jest uzyskiwany spoza sieci wirtualnej, jest rozpoznawany jako publiczny punkt końcowy usługi. Następujące rekordy zasobów DNS dla konta contoso, w przypadku uzyskiwania dostępu z spoza sieci wirtualnej, która hostuje prywatny punkt końcowy, rozpoznawane są następujące wartości:

| Rekord zasobu | Typ | Rozwiązana wartość |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | Profil usługi Azure Traffic Manager |

Po korzystaniu z sieci wirtualnej obsługującej prywatny punkt końcowy adres URL punktu końcowego konta jest rozpoznawany jako adres IP prywatnego punktu końcowego. Rekordy zasobów DNS dla konta contoso, po rozpoznaniu z wewnątrz sieci wirtualnej hostująca prywatny punkt końcowy, są następujące:

| Rekord zasobu | Typ | Rozwiązana wartość |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | 10.0.0.5 |

Takie podejście umożliwia dostęp do konta zarówno dla klientów w sieci wirtualnej hostujących prywatny punkt końcowy, jak i klientów spoza sieci wirtualnej.

Jeśli używasz niestandardowego serwera DNS w sieci, klienci mogą rozpoznać w pełni kwalifikowaną nazwę domeny (FQDN) punktu końcowego konta aktualizacji urządzenia do prywatnego adresu IP punktu końcowego. Skonfiguruj serwer DNS, aby delegować poddomenę łącza prywatnego do prywatnej strefy DNS dla sieci wirtualnej lub skonfigurować rekordy A dla accountName.api.privatelink.adu.microsoft.com z prywatnym adresem IP punktu końcowego. Zalecana nazwa strefy DNS to privatelink.adu.microsoft.com.

Prywatne punkty końcowe i zarządzanie aktualizacjami urządzeń

Ta sekcja dotyczy tylko kont usługi Device Update z wyłączonym dostępem do sieci publicznej i ręcznie zatwierdzonych połączeń prywatnych punktów końcowych. W poniższej tabeli opisano różne stany połączenia prywatnego punktu końcowego oraz wpływ na zarządzanie aktualizacjami urządzeń, takie jak importowanie, grupowanie i wdrażanie.

| Stan połączenia | Może zarządzać aktualizacjami urządzeń |

|---|---|

| Zatwierdzona | Tak |

| Odrzucona | Nie. |

| Oczekiwanie | Nie. |

| Rozłączono | Nie. |

Aby zarządzanie aktualizacjami powiodło się, stan połączenia prywatnego punktu końcowego musi być zatwierdzony. Jeśli połączenie zostanie odrzucone, nie można go zatwierdzić przy użyciu witryny Azure Portal. Musisz usunąć połączenie i utworzyć nowe.