Konfigurowanie lokalnej kontroli dostępu opartej na rolach dla standardu FHIR

Ważne

Usługa Azure API for FHIR zostanie wycofana 30 września 2026 r. Postępuj zgodnie ze strategiami migracji, aby przejść do usługi Azure Health Data Services FHIR® do tej daty. Ze względu na wycofanie usługi Azure API for FHIR nowe wdrożenia nie będą możliwe od 1 kwietnia 2025 r. Usługa FHIR usług Azure Health Data Services to rozwinięta wersja usługi Azure API for FHIR, która umożliwia klientom zarządzanie usługami FHIR, DICOM i MedTech z integracją z innymi usługami platformy Azure.

W tym artykule wyjaśniono, jak skonfigurować interfejs API platformy Azure dla standardu FHIR® do korzystania z dodatkowej dzierżawy firmy Microsoft Entra na potrzeby dostępu do danych. Użyj tego trybu tylko wtedy, gdy nie jest możliwe użycie dzierżawy Microsoft Entra skojarzonej z twoją subskrypcją.

Uwaga

Jeśli usługa FHIR jest skonfigurowana do korzystania z podstawowej dzierżawy firmy Microsoft Entra skojarzonej z twoją subskrypcją, użyj kontroli dostępu opartej na rolach platformy Azure, aby przypisać role płaszczyzny danych.

Dodawanie nowej jednostki usługi lub używanie istniejącej jednostki usługi

Lokalna kontrola dostępu oparta na rolach (RBAC) umożliwia używanie jednostki usługi w dodatkowej dzierżawie firmy Microsoft Entra z serwerem FHIR. Nową jednostkę usługi można utworzyć za pomocą witryny Azure Portal, programu PowerShell lub poleceń interfejsu wiersza polecenia albo użyć istniejącej jednostki usługi. Proces ten jest również nazywany rejestracją aplikacji. Jednostki usługi można przeglądać i modyfikować za pomocą identyfikatora Entra firmy Microsoft z portalu lub za pomocą skryptów.

Następujące skrypty programu PowerShell i interfejsu wiersza polecenia, które są testowane i weryfikowane w programie Visual Studio Code, tworzą nową jednostkę usługi (lub aplikację kliencką) i dodaj klucz tajny klienta. Identyfikator jednostki usługi jest używany dla lokalnej kontroli dostępu opartej na rolach, a identyfikator aplikacji i klucz tajny klienta są używane do uzyskiwania dostępu do usługi FHIR później.

Możesz użyć modułu Az programu PowerShell:

$appname="xxx"

$sp= New-AzADServicePrincipal -DisplayName $appname

$clientappid=sp.ApplicationId

$spid=$sp.Id

#Get client secret which is not visible from the portal

$clientsecret=ConvertFrom-SecureString -SecureString $sp.Secret -AsPlainText

lub możesz użyć interfejsu wiersza polecenia platformy Azure:

appname=xxx

clientappid=$(az ad app create --display-name $appname --query appId --output tsv)

spid=$(az ad sp create --id $appid --query objectId --output tsv)

#Add client secret with expiration. The default is one year.

clientsecretname=mycert2

clientsecretduration=2

clientsecret=$(az ad app credential reset --id $appid --append --credential-description $clientsecretname --years $clientsecretduration --query password --output tsv)

Konfigurowanie lokalnej kontroli dostępu na podstawie ról (RBAC)

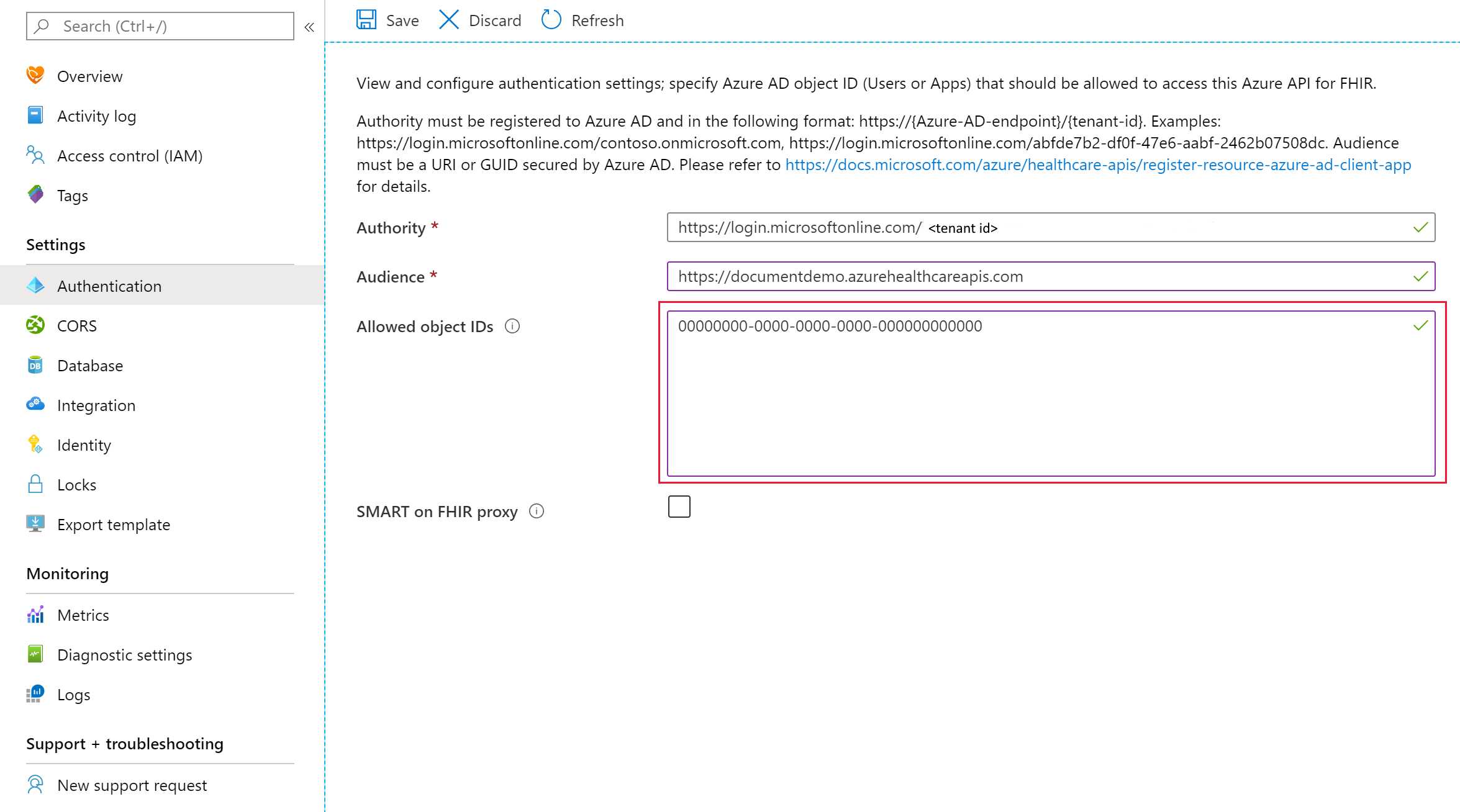

Interfejs API platformy Azure dla standardu FHIR można skonfigurować tak, aby korzystał z dodatkowej dzierżawy firmy Microsoft Entra w bloku Uwierzytelnianie .

W polu urząd wprowadź prawidłową pomocniczą dzierżawę firmy Microsoft Entra. Po zweryfikowaniu dzierżawy pole Dozwolone identyfikatory obiektów powinno zostać aktywowane i można wprowadzić jeden lub listę identyfikatorów obiektów jednostki usługi Microsoft Entra. Te identyfikatory mogą być identyfikatorami obiektów tożsamości:

- Użytkownik Firmy Microsoft Entra.

- Jednostka usługi Firmy Microsoft Entra.

- Grupa zabezpieczeń Firmy Microsoft Entra.

Aby uzyskać więcej informacji, przeczytaj artykuł na temat znajdowania identyfikatorów obiektów tożsamości.

Po wprowadzeniu wymaganych identyfikatorów obiektów Entra firmy Microsoft wybierz pozycję Zapisz i poczekaj na zapisanie zmian przed próbą uzyskania dostępu do płaszczyzny danych przy użyciu przypisanych użytkowników, jednostek usługi lub grup. Identyfikatory obiektów są przyznawane ze wszystkimi uprawnieniami, co odpowiada roli "Współautor danych FHIR".

Lokalne ustawienie RBAC jest widoczne tylko w bloku uwierzytelniania; nie jest widoczny w bloku Kontrola dostępu (zarządzanie dostępem i tożsamościami).

Uwaga

Tylko jedna dzierżawa jest obsługiwana w przypadku kontroli dostępu opartej na rolach lub lokalnej kontroli dostępu opartej na rolach. Aby wyłączyć lokalną funkcję RBAC, możesz zmienić ją z powrotem na prawidłową dzierżawę (lub dzierżawę podstawową) skojarzona z subskrypcją i usunąć wszystkie identyfikatory obiektów Entra firmy Microsoft w polu "Dozwolone identyfikatory obiektów".

Zachowanie buforowania

Decyzje dotyczące interfejsu API platformy Azure for FHIR są buforowane przez maksymalnie 5 minut. W przypadku udzielenia użytkownikowi dostępu do serwera FHIR przez dodanie ich do listy dozwolonych identyfikatorów obiektów lub usunięcie ich z listy powinno potrwać do pięciu minut, aby zmiany uprawnień do propagacji.

Następne kroki

W tym artykule przedstawiono sposób przypisywania dostępu do płaszczyzny danych FHIR przy użyciu zewnętrznej (pomocniczej) dzierżawy firmy Microsoft Entra. Następnie dowiesz się więcej o dodatkowych ustawieniach interfejsu API platformy Azure for FHIR.

Uwaga

FHIR® jest zastrzeżonym znakiem towarowym HL7 i jest używany z uprawnieniem HL7.