Rejestrowanie aplikacji klienckiej w usłudze Microsoft Entra ID

W tym artykule dowiesz się, jak zarejestrować aplikację kliencką w usłudze Microsoft Entra ID w celu uzyskania dostępu do usług Azure Health Data Services. Więcej informacji na temat rejestrowania aplikacji można znaleźć w Platforma tożsamości Microsoft.

Rejestrowanie nowej aplikacji

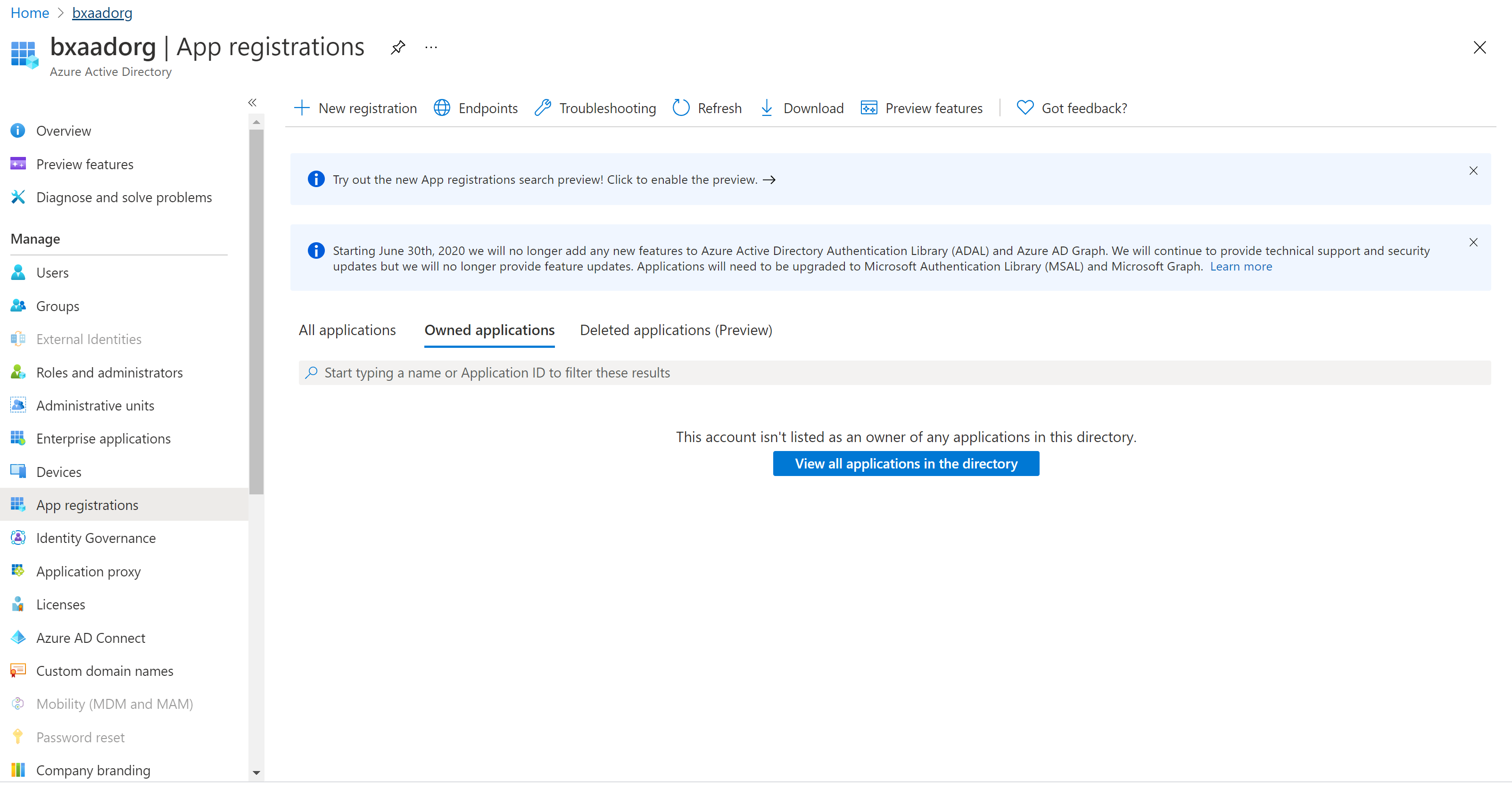

- W witrynie Azure Portal wybierz pozycję Microsoft Entra ID.

- Wybierz pozycję Rejestracje aplikacji.

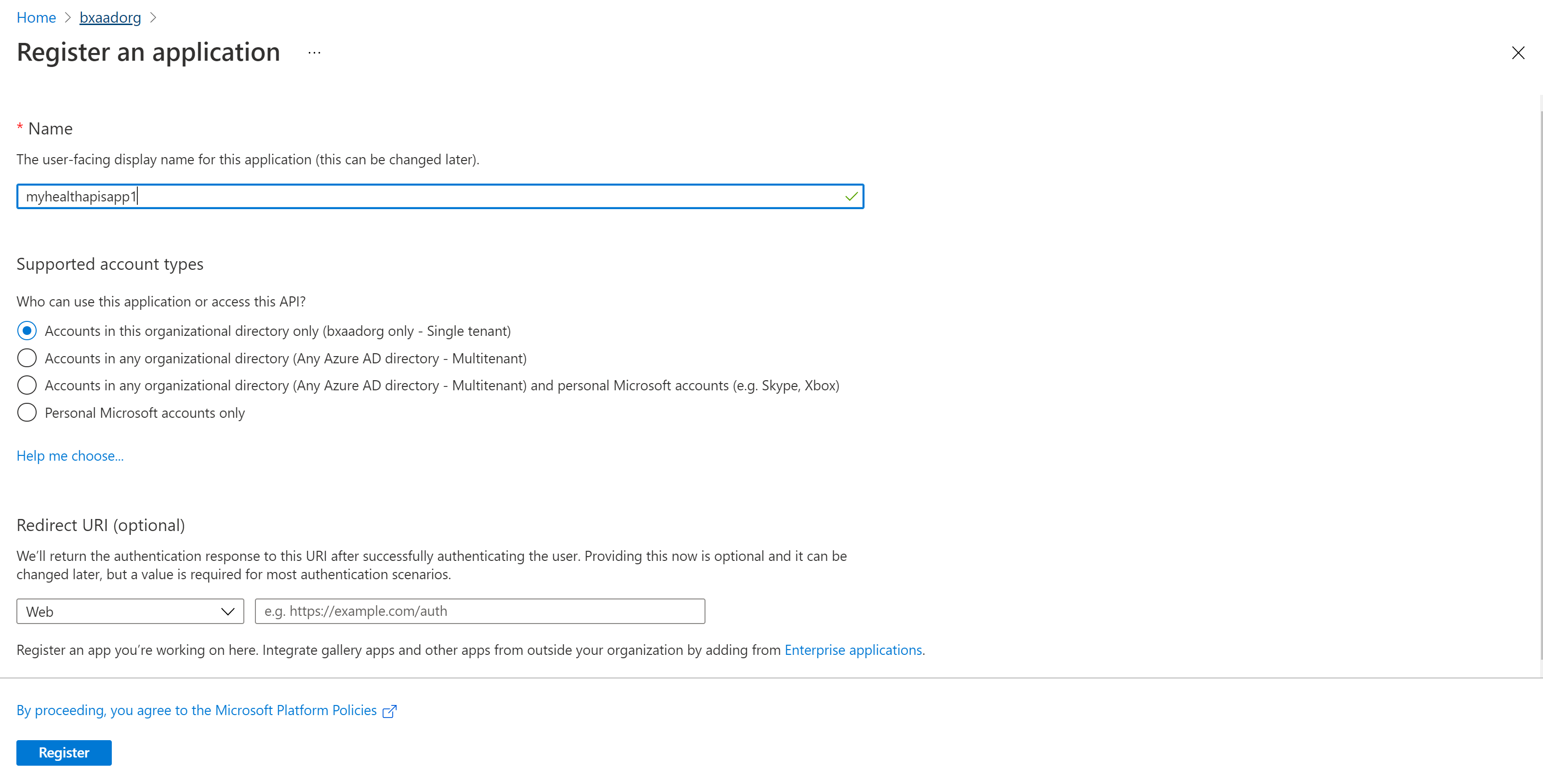

- Wybierz opcjęNowa rejestracja.

- W obszarze Obsługiwane typy kont wybierz pozycję Konta tylko w tym katalogu organizacji. Pozostaw inne opcje w następujący sposób.

- Wybierz pozycję Zarejestruj.

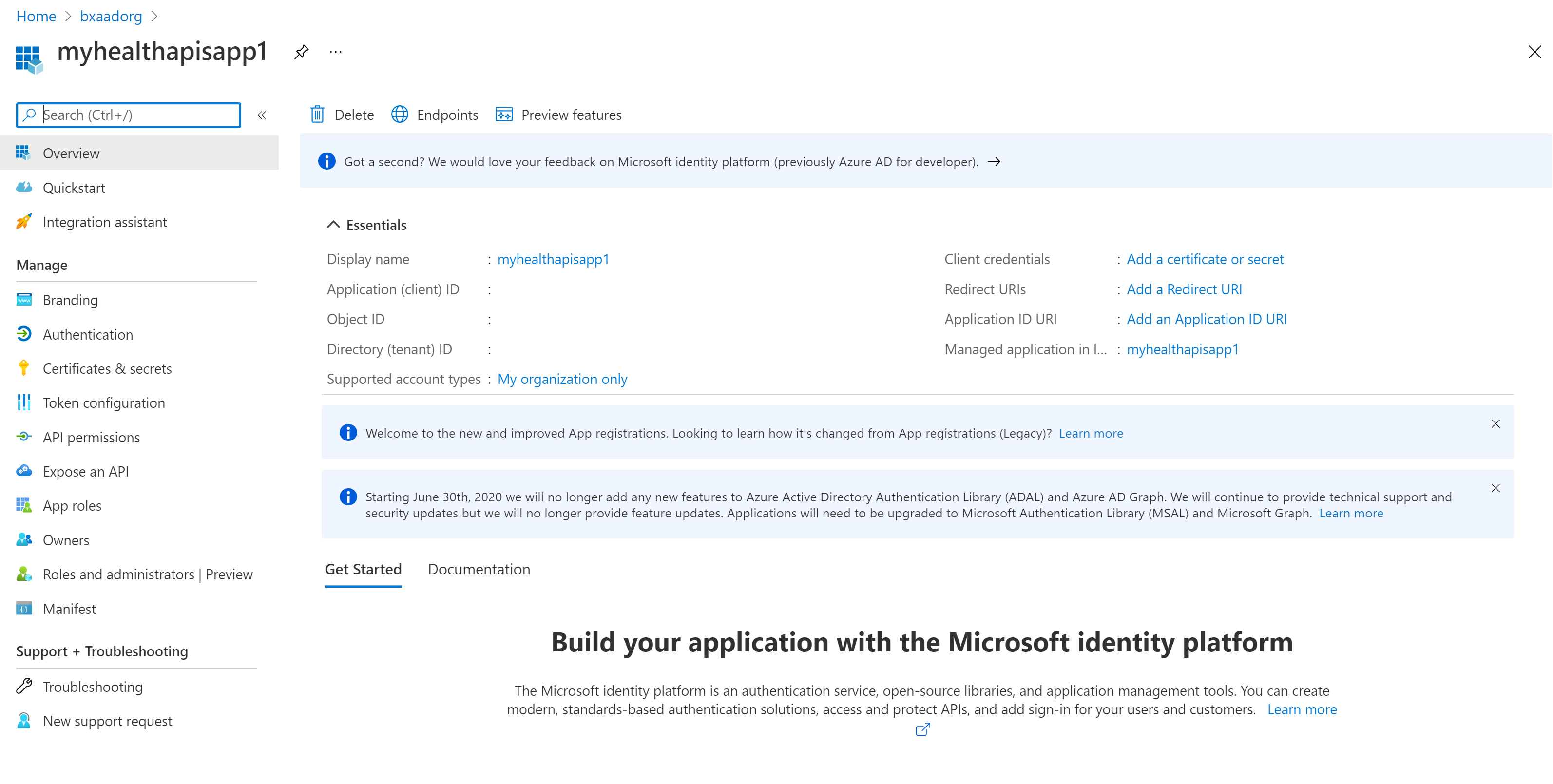

Identyfikator aplikacji (identyfikator klienta)

Po zarejestrowaniu nowej aplikacji można znaleźć identyfikator aplikacji (klienta) i identyfikator katalogu (dzierżawy) z opcji menu przeglądu. Zanotuj wartości do późniejszego użycia.

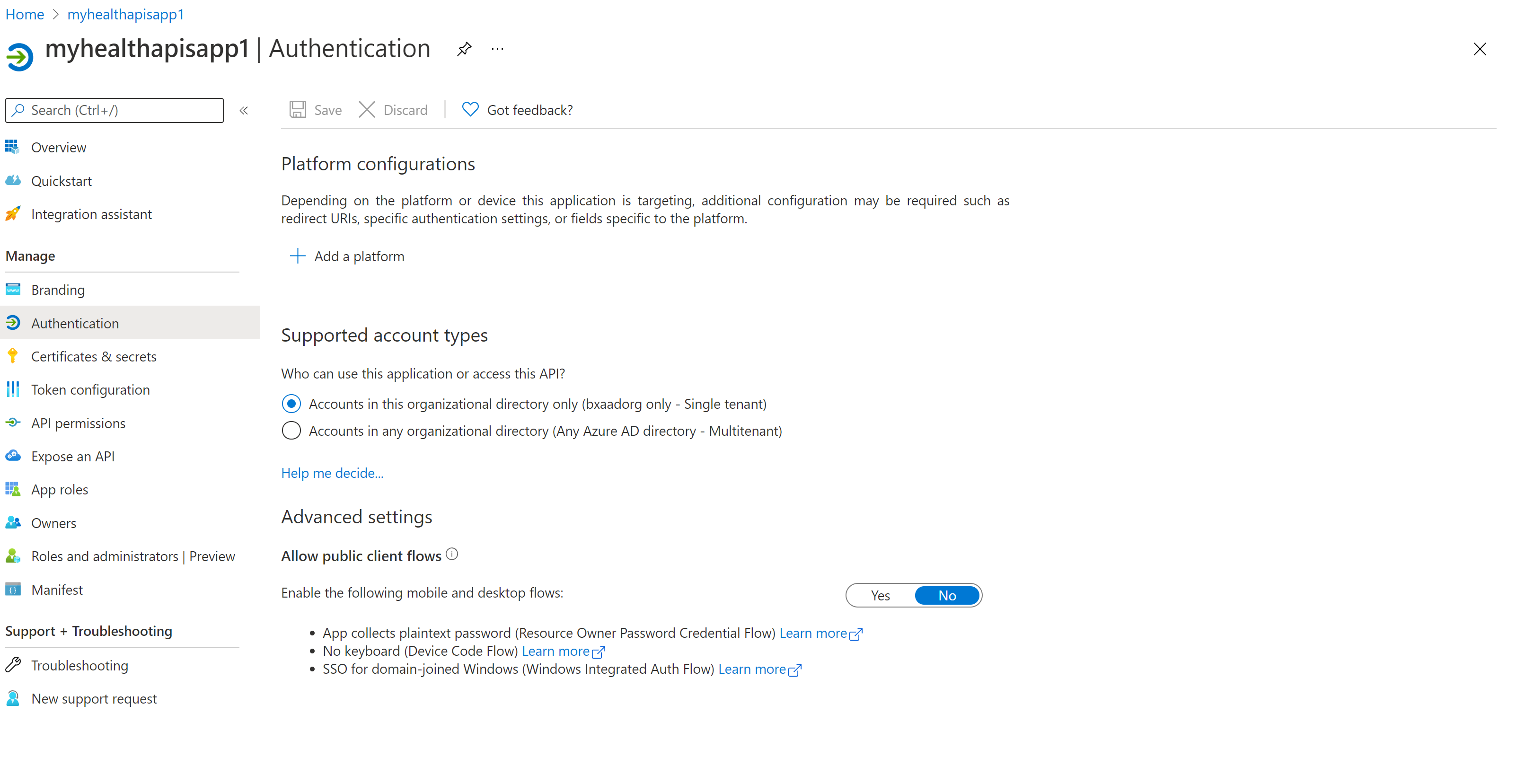

Ustawienie uwierzytelniania: poufne a publiczne

Wybierz pozycję Uwierzytelnianie , aby przejrzeć ustawienia. Wartość domyślna zezwalania na przepływy klientów publicznych to "Nie".

Jeśli zachowasz tę wartość domyślną, rejestracja aplikacji jest poufnej aplikacji klienckiej i wymagany jest certyfikat lub wpis tajny.

Jeśli zmienisz wartość domyślną na "Tak" dla opcji "Zezwalaj na przepływy klientów publicznych" w ustawieniu zaawansowanym, rejestracja aplikacji jest publiczną aplikacją kliencką, a certyfikat lub wpis tajny nie jest wymagany. Wartość "Tak" jest przydatna, gdy chcesz użyć aplikacji klienckiej w aplikacji mobilnej lub aplikacji JavaScript, w której nie chcesz przechowywać żadnych wpisów tajnych.

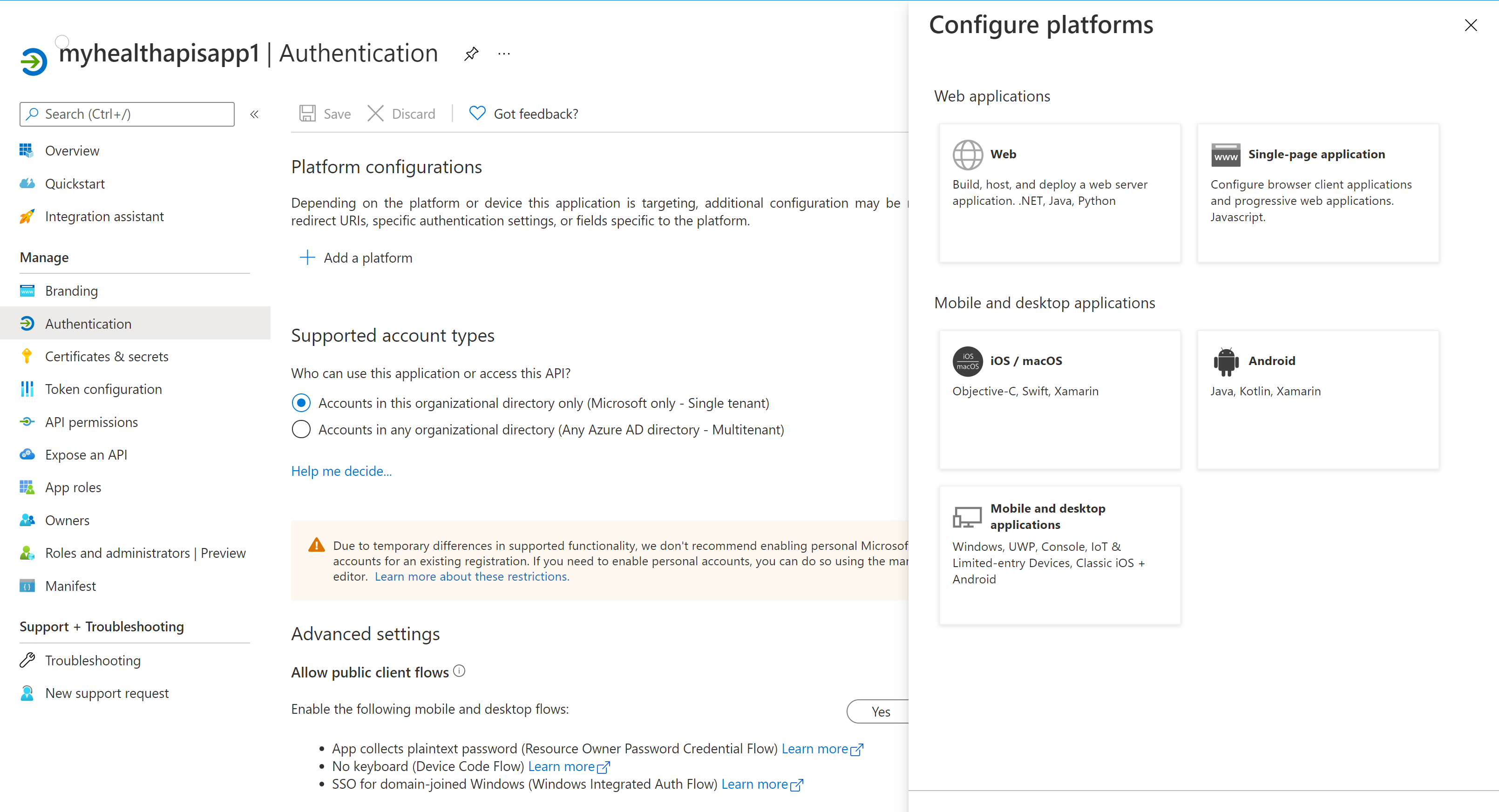

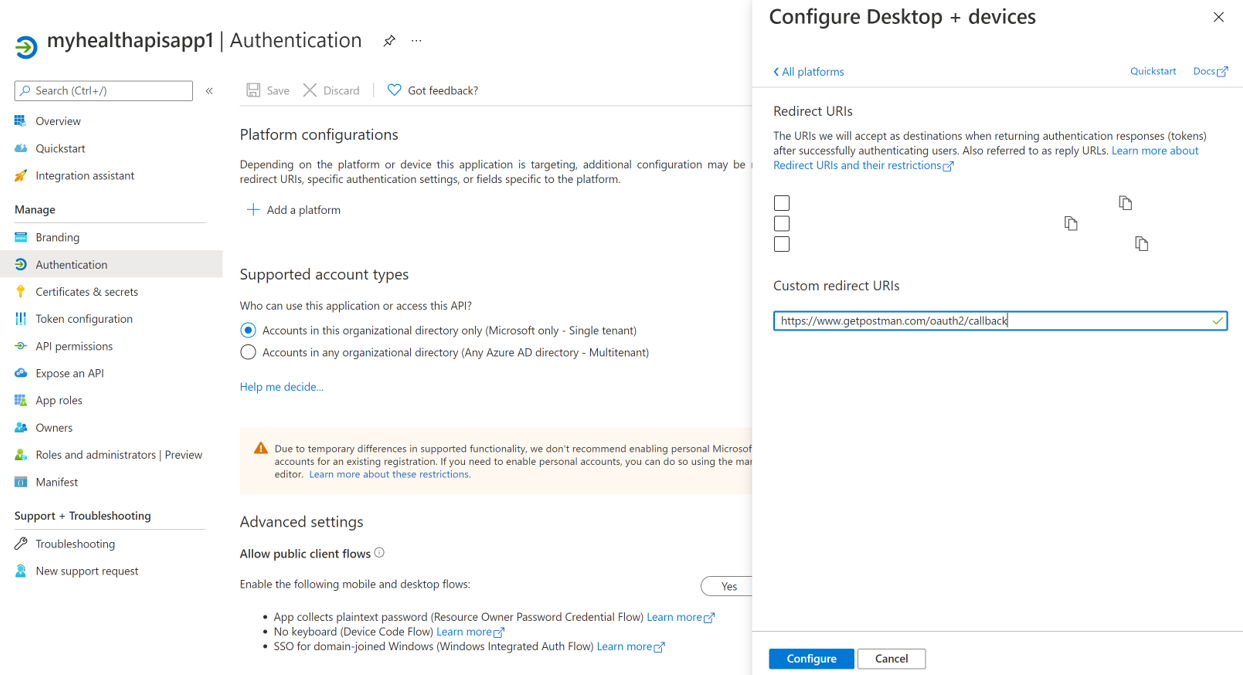

W przypadku narzędzi wymagających adresu URL przekierowania wybierz pozycję Dodaj platformę , aby skonfigurować platformę.

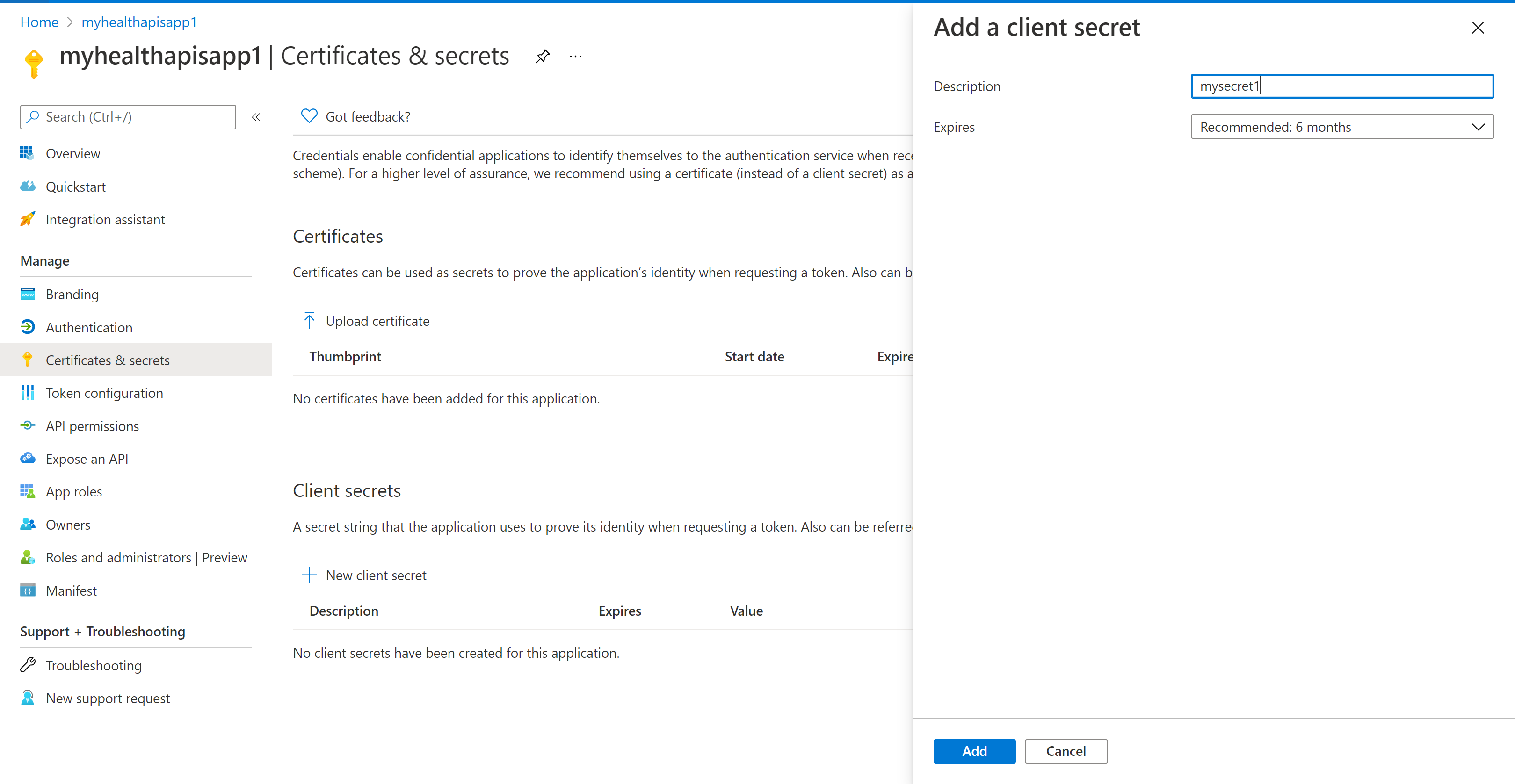

Certyfikaty i wpisy tajne

Wybierz pozycję Certyfikaty i wpisy tajne , a następnie wybierz pozycję Nowy klucz tajny klienta. W polu Wygasa wybierz pozycję Zalecane 6 miesięcy. Ten nowy wpis tajny będzie ważny przez sześć miesięcy. Możesz również wybrać różne wartości, takie jak:

- 03 miesiące

- 12 miesięcy

- 24 miesiące

- Niestandardowa data rozpoczęcia i data zakończenia.

Uwaga

Ważne jest, aby zapisać wartość wpisu tajnego, a nie identyfikator wpisu tajnego.

Opcjonalnie możesz przekazać certyfikat (klucz publiczny) i użyć identyfikatora certyfikatu, wartości identyfikatora GUID skojarzonej z certyfikatem. Do celów testowych można utworzyć certyfikat z podpisem własnym przy użyciu narzędzi, takich jak wiersz polecenia programu PowerShell, New-SelfSignedCertificate, a następnie wyeksportować certyfikat z magazynu certyfikatów.

Uprawnienia aplikacji

W przypadku usługi DICOM wymagane są następujące kroki, ale opcjonalne dla usługi FHIR. Ponadto uprawnienia dostępu użytkowników lub przypisania ról dla usług Azure Health Data Services są zarządzane za pośrednictwem kontroli dostępu opartej na rolach. Aby uzyskać więcej informacji, odwiedź stronę Configure Azure RBAC for Azure Health Data Services (Konfigurowanie kontroli dostępu opartej na rolach platformy Azure dla usług Azure Health Data Services).

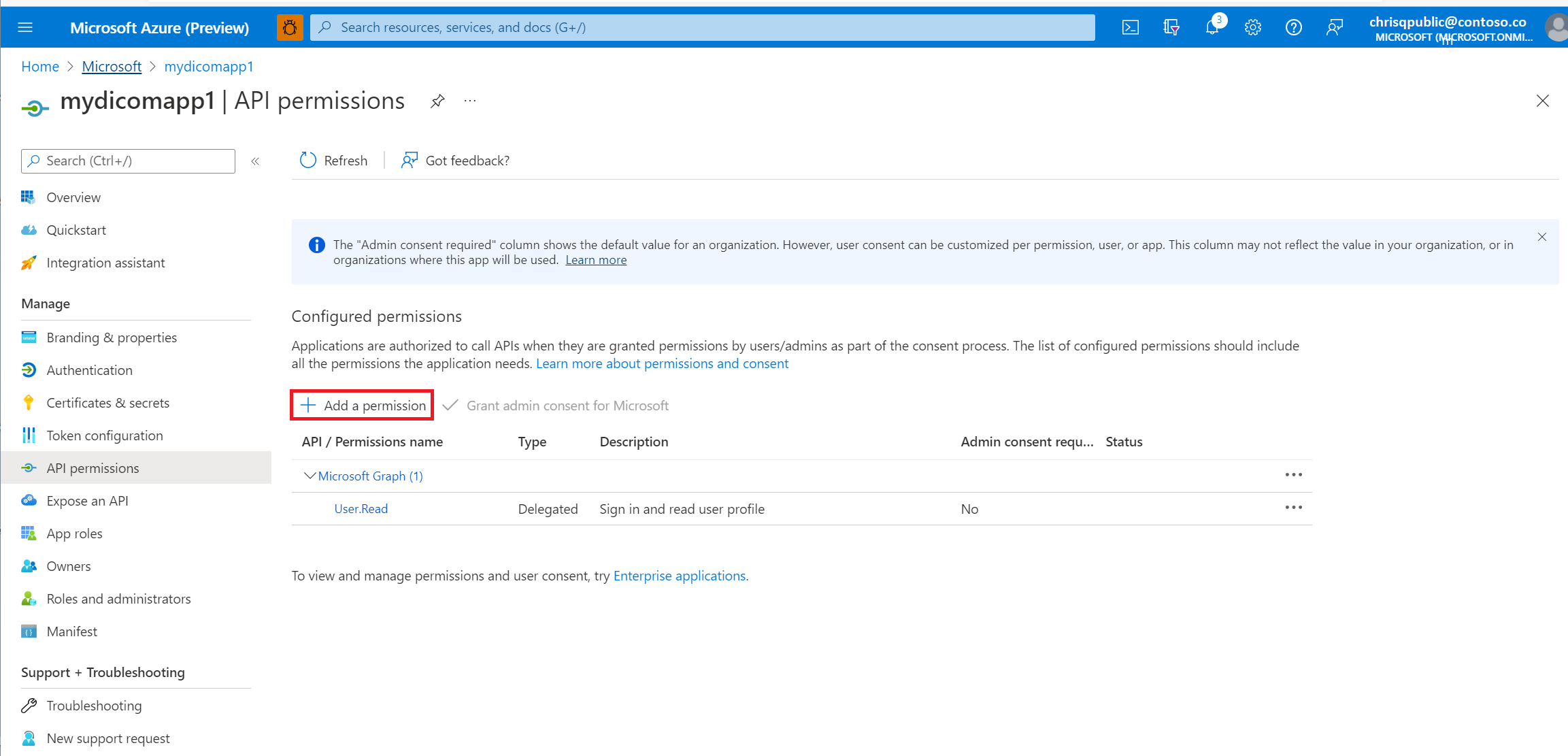

Wybierz blok Uprawnienia interfejsu API.

Wybierz Dodaj uprawnienie.

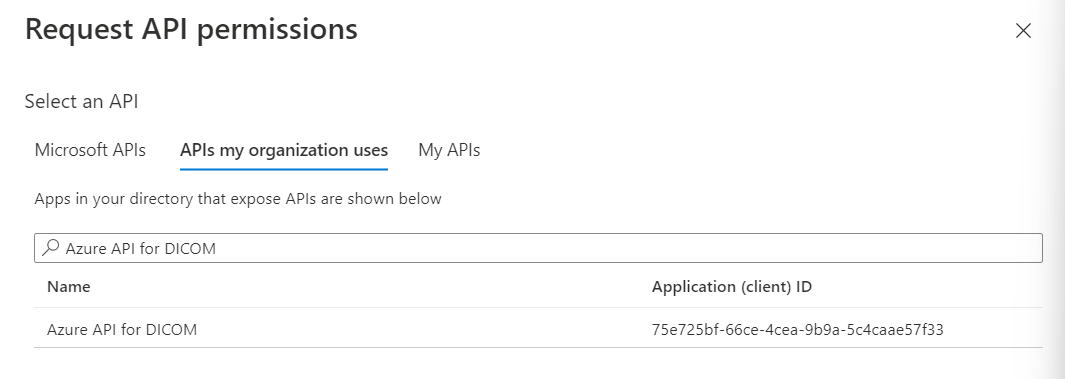

Jeśli używasz usług Azure Health Data Services, dodasz uprawnienie do usługi DICOM, wyszukując interfejs API platformy Azure dla narzędzia DICOM w obszarze Interfejsy API używane przez moją organizację .

Wynik wyszukiwania interfejsu API platformy Azure dla narzędzia DICOM zostanie zwrócony tylko wtedy, gdy usługa DICOM została już wdrożona w obszarze roboczym.

Jeśli odwołujesz się do innej aplikacji zasobów, wybierz rejestrację aplikacji zasobów interfejsu API DICOM utworzoną wcześniej w obszarze Interfejsy API mojej organizacji.

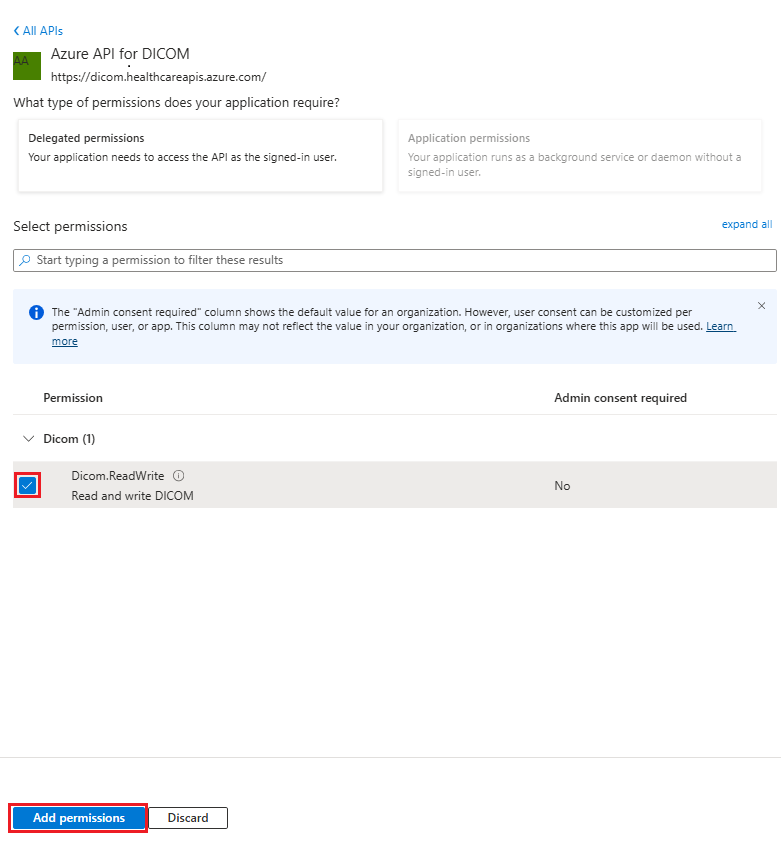

Wybierz zakresy (uprawnienia), których aplikacja kliencka będzie żądać w imieniu użytkownika. Wybierz pozycję Dicom.ReadWrite, a następnie wybierz pozycję Dodaj uprawnienia.

Uwaga

Użyj grant_type client_credentials podczas próby uzyskania tokenu dostępu dla usługi FHIR przy użyciu narzędzi, takich jak klient REST. Aby uzyskać więcej informacji, odwiedź stronę Uzyskiwanie dostępu do usług Azure Health Data Services przy użyciu rozszerzenia klienta REST w programie Visual Studio Code.

Użyj grant_type client_credentials lub authentication_code podczas próby uzyskania tokenu dostępu dla usługi DICOM. Aby uzyskać więcej informacji, odwiedź stronę Using DICOM with cURL (Używanie programu DICOM z biblioteką cURL).

Rejestracja aplikacji została ukończona.

Następne kroki

W tym artykule przedstawiono sposób rejestrowania aplikacji klienckiej w identyfikatorze Entra firmy Microsoft. Ponadto przedstawiono sposób dodawania wpisów tajnych i uprawnień interfejsu API do usług Azure Health Data Services. Aby uzyskać więcej informacji na temat usług Azure Health Data Services, zobacz