Omówienie zabezpieczeń przedsiębiorstwa w usłudze Azure HDInsight

Usługa Azure HDInsight oferuje wiele metod zaspokajania potrzeb związanych z zabezpieczeniami przedsiębiorstwa. Większość z tych rozwiązań nie jest domyślnie aktywowana. Ta elastyczność pozwala wybrać najważniejsze funkcje zabezpieczeń i pomóc uniknąć płacenia za funkcje, których nie chcesz. Ta elastyczność oznacza również, że twoim zadaniem jest upewnienie się, że odpowiednie rozwiązania są włączone dla Twojej konfiguracji i środowiska.

W tym artykule omówiono rozwiązania zabezpieczeń, dzieląc rozwiązania zabezpieczeń na cztery tradycyjne filary zabezpieczeń: zabezpieczenia obwodowe, uwierzytelnianie, autoryzacja i szyfrowanie.

W tym artykule przedstawiono również pakiet Azure HDInsight Enterprise Security Package (ESP), który zapewnia uwierzytelnianie oparte na usłudze Active Directory, obsługę wielu użytkowników i kontrolę dostępu opartą na rolach dla klastrów usługi HDInsight.

Filary zabezpieczeń przedsiębiorstwa

Jednym ze sposobów przyjrzenia się bezpieczeństwu przedsiębiorstwa dzieli rozwiązania zabezpieczeń na cztery główne grupy na podstawie typu kontroli. Te grupy są również nazywane filarami zabezpieczeń i są następującymi typami: zabezpieczenia obwodowe, uwierzytelnianie, autoryzacja i szyfrowanie.

Zabezpieczenia obwodowe

Zabezpieczenia obwodowe w usłudze HDInsight są osiągane za pośrednictwem sieci wirtualnych. Administrator przedsiębiorstwa może utworzyć klaster wewnątrz sieci wirtualnej i użyć sieciowych grup zabezpieczeń w celu ograniczenia dostępu do sieci wirtualnej. Tylko dozwolone adresy IP w regułach przychodzącej sieciowej grupy zabezpieczeń mogą komunikować się z klastrem usługi HDInsight. Ta konfiguracja zapewnia zabezpieczenia obwodowe.

Wszystkie klastry wdrożone w sieci wirtualnej będą również miały prywatny punkt końcowy. Punkt końcowy jest rozpoznawany jako prywatny adres IP wewnątrz sieci wirtualnej w celu uzyskania prywatnego dostępu HTTP do bram klastra.

Uwierzytelnianie

Pakiet Enterprise Security z usługi HDInsight zapewnia uwierzytelnianie oparte na usłudze Active Directory, obsługę wielu użytkowników i kontrolę dostępu opartą na rolach. Integracja usługi Active Directory jest osiągana za pomocą usług Microsoft Entra Domain Services. Dzięki tym funkcjom można utworzyć klaster usługi HDInsight przyłączony do domeny usługi Active Directory. Następnie skonfiguruj listę pracowników z przedsiębiorstwa, którzy mogą uwierzytelnić się w klastrze.

Dzięki tej konfiguracji pracownicy przedsiębiorstwa mogą logować się do węzłów klastra przy użyciu poświadczeń domeny. Mogą również używać poświadczeń domeny do uwierzytelniania przy użyciu innych zatwierdzonych punktów końcowych. Podobnie jak widoki apache Ambari, ODBC, JDBC, PowerShell i interfejsy API REST do interakcji z klastrem.

Autoryzacja

Najlepszym rozwiązaniem dla większości przedsiębiorstw jest upewnienie się, że nie każdy pracownik ma pełny dostęp do wszystkich zasobów przedsiębiorstwa. Podobnie administrator może zdefiniować zasady kontroli dostępu opartej na rolach dla zasobów klastra. Ta akcja jest dostępna tylko w klastrach ESP.

Administrator usługi Hadoop może skonfigurować kontrolę dostępu opartą na rolach (RBAC). Konfiguracje zabezpieczają wtyczki Apache Hive, HBase i Kafka przy użyciu wtyczek platformy Apache Ranger. Konfigurowanie zasad RBAC umożliwia kojarzenie uprawnień z rolą w organizacji. Ta warstwa abstrakcji ułatwia zapewnienie, że ludzie mają tylko uprawnienia potrzebne do wykonywania swoich obowiązków służbowych. Ranger umożliwia również inspekcję dostępu do danych pracowników i wszelkich zmian wprowadzonych w zasadach kontroli dostępu.

Na przykład administrator może skonfigurować środowisko Apache Ranger do ustawiania zasad kontroli dostępu dla usługi Hive. Ta funkcja zapewnia filtrowanie na poziomie wiersza i na poziomie kolumny (maskowanie danych). Filtruje poufne dane od nieautoryzowanych użytkowników.

Inspekcja

Inspekcja dostępu do zasobów klastra jest niezbędna do śledzenia nieautoryzowanego lub niezamierzonego dostępu do zasobów. Jest to tak ważne, jak ochrona zasobów klastra przed nieautoryzowanym dostępem.

Administrator może wyświetlać i zgłaszać cały dostęp do zasobów i danych klastra usługi HDInsight. Administrator może wyświetlać i zgłaszać zmiany zasad kontroli dostępu.

Aby uzyskać dostęp do dzienników inspekcji platform Apache Ranger i Ambari oraz dzienników dostępu SSH, włącz usługę Azure Monitor i wyświetl tabele, które zapewniają rekordy inspekcji.

Szyfrowanie

Ochrona danych jest ważna dla spełnienia wymagań organizacji dotyczących zabezpieczeń i zgodności. Oprócz ograniczania dostępu do danych od nieautoryzowanych pracowników należy je zaszyfrować.

Usługa HDInsight obsługuje szyfrowanie danych magazynowanych przy użyciu kluczy zarządzanych przez platformę i zarządzanych przez klienta. Szyfrowanie danych przesyłanych jest obsługiwane zarówno przy użyciu protokołu TLS, jak i protokołu IPsec. Aby uzyskać więcej informacji, zobacz Szyfrowanie podczas przesyłania dla usługi Azure HDInsight .

Zgodność

Oferty zgodności platformy Azure są oparte na różnych typach gwarancji, w tym formalnych certyfikatów. Ponadto zaświadczania, walidacje i autoryzacje. Oceny opracowane przez niezależne firmy zajmujące się inspekcjami innych firm. Aneksy umowne, oceny własne i dokumenty dotyczące wskazówek dla klientów opracowane przez firmę Microsoft. Aby uzyskać informacje o zgodności usługi HDInsight, zobacz Centrum zaufania firmy Microsoft.

Wspólna odpowiedzialność

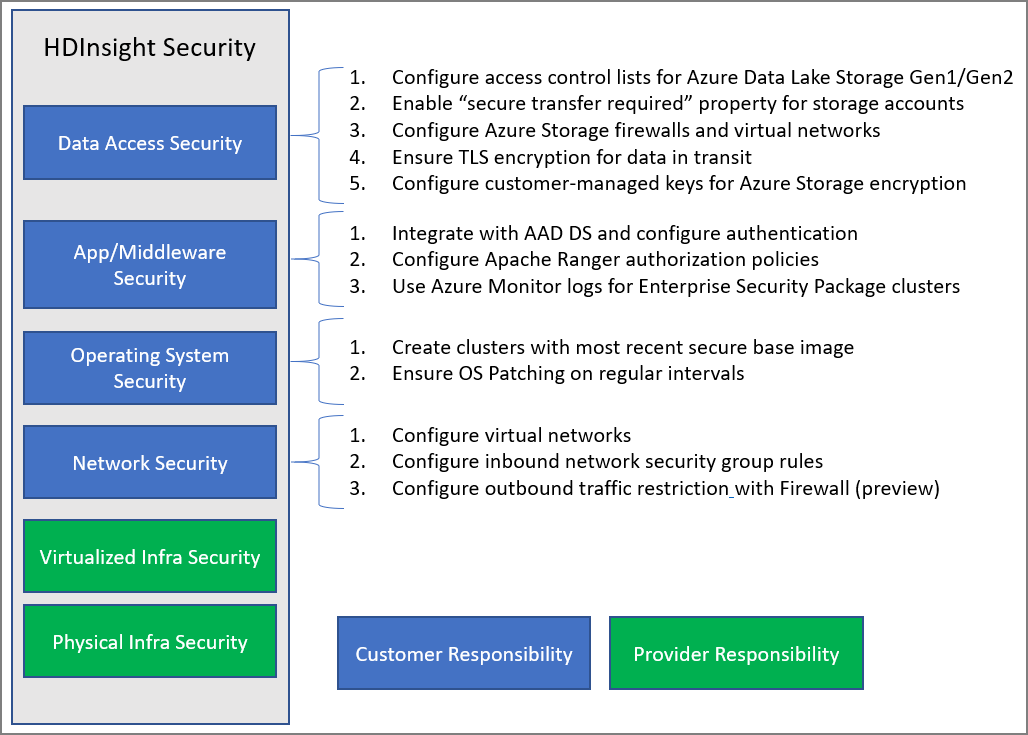

Na poniższej ilustracji przedstawiono podsumowanie głównych obszarów zabezpieczeń systemu i rozwiązań zabezpieczeń, które są dostępne dla Ciebie w każdej z nich. Podkreśla również, które obszary zabezpieczeń są Twoimi odpowiedzialność za klienta. A które obszary są odpowiedzialne za usługę HDInsight jako dostawcę usług.

Poniższa tabela zawiera linki do zasobów dla każdego typu rozwiązania zabezpieczeń.

| Obszar zabezpieczeń | Dostępne rozwiązania | Odpowiedzialna strona |

|---|---|---|

| Zabezpieczenia dostępu do danych | Konfigurowanie list kontroli dostępu list ACL dla usługi Azure Data Lake Storage Gen2 | Klient |

| Włącz właściwość "Wymagany bezpieczny transfer" na kontach magazynu. | Klient | |

| Konfigurowanie zapór i sieci wirtualnych usługi Azure Storage | Klient | |

| Konfigurowanie punktów końcowych usługi sieci wirtualnej platformy Azure dla usług Azure Cosmos DB i Azure SQL DB | Klient | |

| Upewnij się, że funkcja Szyfrowanie podczas przesyłania jest włączona do korzystania z protokołów TLS i IPsec na potrzeby komunikacji wewnątrz klastra. | Klient | |

| Konfigurowanie kluczy zarządzanych przez klienta na potrzeby szyfrowania usługi Azure Storage | Klient | |

| Kontrolowanie dostępu do danych przez pomoc techniczna platformy Azure przy użyciu skrytki klienta | Klient | |

| Zabezpieczenia aplikacji i oprogramowania pośredniczącego | Integracja z usługami Microsoft Entra Domain Services i Konfigurowanie esp lub używanie HIB na potrzeby uwierzytelniania OAuth | Klient |

| Konfigurowanie zasad autoryzacji platformy Apache Ranger | Klient | |

| Korzystanie z dzienników usługi Azure Monitor | Klient | |

| Zabezpieczenia systemu operacyjnego | Tworzenie klastrów przy użyciu najnowszego bezpiecznego obrazu podstawowego | Klient |

| Upewnij się, że stosowanie poprawek systemu operacyjnego w regularnych odstępach czasu | Klient | |

| Upewnij się, że szyfrowanie dysków CMK dla maszyn wirtualnych | Klient | |

| Bezpieczeństwo sieci | Konfigurowanie sieci wirtualnej | |

| Konfigurowanie reguł sieciowej grupy zabezpieczeń dla ruchu przychodzącego lub łącza prywatnego | Klient | |

| Konfigurowanie ograniczeń ruchu wychodzącego za pomocą zapory | Klient | |

| Konfigurowanie szyfrowania IPsec podczas przesyłania między węzłami klastra | Klient | |

| Infrastruktura zwirtualizowana | Nie dotyczy | HDInsight (dostawca usług w chmurze) |

| Zabezpieczenia infrastruktury fizycznej | Nie dotyczy | HDInsight (dostawca usług w chmurze) |