Szyfrowanie IPsec podczas przesyłania dla usługi Azure HDInsight

W tym artykule omówiono implementację szyfrowania podczas przesyłania na potrzeby komunikacji między węzłami klastra usługi Azure HDInsight.

Tło

Usługa Azure HDInsight oferuje różne funkcje zabezpieczeń służące do zabezpieczania danych przedsiębiorstwa. Te rozwiązania są grupowane w ramach filarów zabezpieczeń obwodowych, uwierzytelniania, autoryzacji, inspekcji, szyfrowania i zgodności. Szyfrowanie można stosować zarówno do danych magazynowanych, jak i przesyłanych.

Szyfrowanie magazynowane jest objęte szyfrowaniem po stronie serwera na kontach usługi Azure Storage, a także szyfrowaniem dysków na maszynach wirtualnych platformy Azure, które są częścią klastra usługi HDInsight.

Szyfrowanie danych przesyłanych w usłudze HDInsight jest osiągane za pomocą protokołu Transport Layer Security (TLS) w celu uzyskiwania dostępu do bram klastra i zabezpieczeń protokołu internetowego (IPsec) między węzłami klastra. Protokół IPsec można opcjonalnie włączyć między wszystkimi węzłami głównymi, węzłami procesu roboczego, węzłami krawędzi, węzłami usługi zookeeper, a także węzłami brokera bramy i identyfikatora .

Włączanie szyfrowania podczas przesyłania

Azure Portal

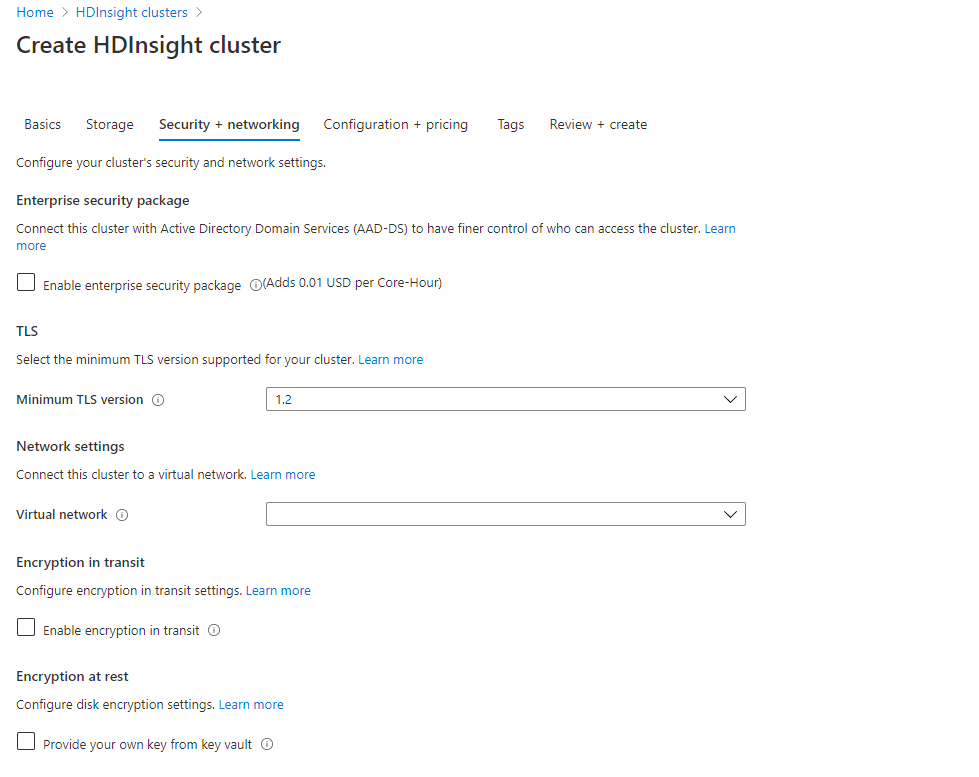

Aby utworzyć nowy klaster z włączonym szyfrowaniem podczas przesyłania przy użyciu witryny Azure Portal, wykonaj następujące czynności:

Rozpocznij normalny proces tworzenia klastra. Zobacz Tworzenie klastrów opartych na systemie Linux w usłudze HDInsight przy użyciu witryny Azure Portal , aby uzyskać instrukcje początkowego tworzenia klastra.

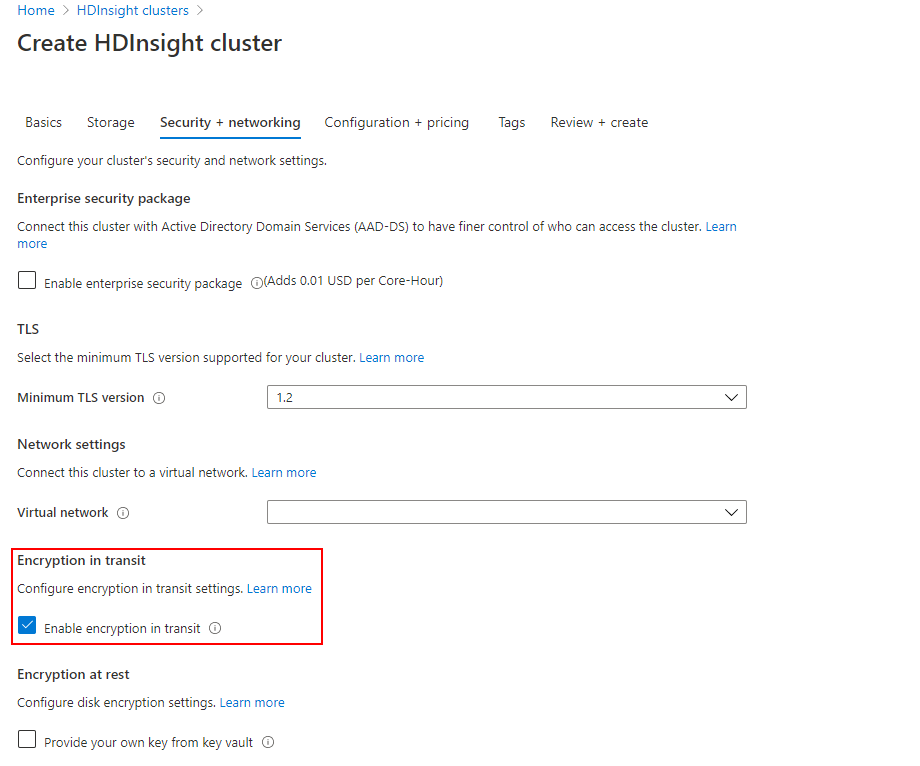

Ukończ karty Podstawowe i Magazyn. Przejdź do karty Zabezpieczenia i sieć .

Na karcie Zabezpieczenia i sieć zaznacz pole wyboru Włącz szyfrowanie podczas przesyłania.

Tworzenie klastra z szyfrowaniem podczas przesyłania włączonego za pośrednictwem interfejsu wiersza polecenia platformy Azure

Szyfrowanie podczas przesyłania jest włączone przy użyciu isEncryptionInTransitEnabled właściwości .

Możesz pobrać przykładowy szablon i plik parametrów. Przed użyciem szablonu i fragmentu kodu interfejsu wiersza polecenia platformy Azure poniżej zastąp następujące symbole zastępcze poprawnymi wartościami:

| Symbol zastępczy | opis |

|---|---|

<SUBSCRIPTION_ID> |

Identyfikator subskrypcji platformy Azure |

<RESOURCE_GROUP> |

Grupa zasobów, w której chcesz utworzyć nowy klaster i konto magazynu. |

<STORAGEACCOUNTNAME> |

Istniejące konto magazynu, które powinno być używane z klastrem. Nazwa powinna mieć postać ACCOUNTNAME.blob.core.windows.net |

<CLUSTERNAME> |

Nazwa klastra usługi HDInsight. |

<PASSWORD> |

Wybrane hasło do logowania się do klastra przy użyciu protokołu SSH i pulpitu nawigacyjnego systemu Ambari. |

<VNET_NAME> |

Sieć wirtualna, w której zostanie wdrożony klaster. |

Poniższy fragment kodu wykonuje następujące początkowe kroki:

- Zaloguj się do konta platformy Azure.

- Ustawia aktywną subskrypcję, w której będą wykonywane operacje tworzenia.

- Tworzy nową grupę zasobów dla nowych działań wdrażania.

- Wdróż szablon, aby utworzyć nowy klaster.

az login

az account set --subscription <SUBSCRIPTION_ID>

# Create resource group

az group create --name <RESOURCEGROUPNAME> --location eastus2

az deployment group create --name HDInsightEnterpriseSecDeployment \

--resource-group <RESOURCEGROUPNAME> \

--template-file hdinsight-enterprise-security.json \

--parameters parameters.json